Questa guida mostra come eseguire il deployment e configurare un cluster SUSE Linux Enterprise Server (SLES) ad alta disponibilità (HA) ottimizzato per le prestazioni per il sistema SAP NetWeaver.

Questa guida include i passaggi per:- Configurazione di un bilanciatore del carico di rete passthrough interno per reindirizzare il traffico in caso di errore.

- Configurazione di un cluster Pacemaker su SLES per gestire i sistemi SAP e altre risorse durante un failover. La configurazione del montaggio semplice è fornita anche per SLES 15 per SAP e versioni successive.

Questa guida include anche i passaggi per configurare il sistema SAP NetWeaver per l'HA, ma fai riferimento alla documentazione di SAP per le istruzioni definitive.

Per informazioni sul deployment di VM Compute Engine per SAP NetWeaver non specifiche per la disponibilità elevata, consulta la guida al deployment di SAP NetWeaver specifica per il tuo sistema operativo.

Per configurare un cluster ad alta disponibilità per SAP HANA su Red Hat Enterprise Linux (RHEL), consulta la guida alla configurazione manuale del cluster ad alta disponibilità per SAP NetWeaver su RHEL.

Questa guida è rivolta agli utenti avanzati di SAP NetWeaver che hanno familiarità con le configurazioni di disponibilità elevata di Linux per SAP NetWeaver.

Il sistema di cui questa guida descrive l'implementazione

Seguendo questa guida, eseguirai il deployment di due istanze SAP NetWeaver e configurerai un cluster HA su SLES. Esegui il deployment di ogni istanza SAP NetWeaver su una VM Compute Engine in una zona diversa all'interno della stessa regione. Questa guida non tratta l'installazione ad alta disponibilità del database sottostante.

Il cluster di cui è stato eseguito il deployment include le seguenti funzioni e funzionalità:

- Due VM host, una per l'istanza ASCS attiva e una per l'istanza attiva dell'Enqueue Replicator ENSA2 o del server di replicazione enqueue ENSA1. Entrambe le istanze ENSA2 ed ENSA1 sono indicate come ERS.

- Il gestore delle risorse del cluster ad alta disponibilità Pacemaker.

- Un meccanismo di isolamento STONITH.

- Riavvio automatico dell'istanza non riuscita come nuova istanza secondaria.

Per utilizzare Terraform per automatizzare il deployment di sistemi SAP NetWeaver ad alta disponibilità, consulta Terraform: guida alla configurazione del cluster ad alta disponibilità per SAP NetWeaver su SLES.

Prerequisiti

Prima di creare il cluster SAP NetWeaver ad alta disponibilità, assicurati che siano soddisfatti i seguenti prerequisiti:

- Hai letto la guida alla pianificazione di SAP NetWeaver e la guida alla pianificazione dell'alta disponibilità per SAP NetWeaver su Google Cloud.

- Tu o la tua organizzazione avete un Google Cloud account e avete creato un progetto per il deployment di SAP NetWeaver. Per informazioni sulla creazione diGoogle Cloud account e progetti, consulta Creazione di un progetto nella Guida all'implementazione di SAP NetWeaver per Linux.

- Se vuoi che il tuo carico di lavoro SAP venga eseguito in conformità con la residenza dei dati, controllo dell'accesso, il personale di assistenza o i requisiti normativi, devi creare la cartella Assured Workloads richiesta. Per ulteriori informazioni, consulta Controlli di conformità e sovranità per SAP su Google Cloud.

Se utilizzi il DNS interno della VPC, il valore della variabile

vmDnsSettingnei metadati del progetto deve essereGlobalOnlyoZonalPreferredper abilitare la risoluzione dei nomi dei nodi nelle varie zone. L'impostazione predefinita divmDnsSettingèZonalOnly. Per ulteriori informazioni, consulta:Hai configurato una condivisione file utilizzando una soluzione di archiviazione file condivisa NFS, come Filestore Enterprise.

Se OS Login è abilitato nei metadati del progetto, devi disattivarlo temporaneamente fino al completamento del deployment. Ai fini del deployment, questa procedura configura le chiavi SSH nei metadati dell'istanza. Quando l'accesso al sistema operativo è abilitato, le configurazioni delle chiavi SSH basate su metadati vengono disabilitate e questo deployment non va a buon fine. Al termine del deployment, puoi riattivare l'accesso al sistema operativo.

Per ulteriori informazioni, vedi:

Informazioni correlate di SUSE

Salvo ove richiesto per l' Google Cloud ambiente, le informazioni riportate in questa guida sono coerenti con le seguenti guide correlate di SUSE:

- SAP NetWeaver Enqueue Replication 1 High Availability Cluster - Setup Guide for SAP NetWeaver 7.40 and 7.50 | SUSE Linux Enterprise Server for SAP Applications 12

- SAP NetWeaver Enqueue Replication 1 High Availability Cluster - Setup Guide for SAP NetWeaver 7.40 and 7.50 | SUSE Linux Enterprise Server for SAP Applications 15

- SAP S/4 HANA - Enqueue Replication 2 High Availability Cluster - Setup Guide | SUSE Linux Enterprise Server for SAP Applications 12

- SAP S/4 HANA - Enqueue Replication 2 High Availability Cluster - Setup Guide | SUSE Linux Enterprise Server for SAP Applications 15

Creare una rete

Per motivi di sicurezza, crea una nuova rete. Puoi controllare chi ha accesso aggiungendo regole firewall o utilizzando un altro metodo di controllo dell'accesso.

Se il progetto ha una rete VPC predefinita, non utilizzarla. Crea invece una tua rete VPC in modo che le uniche regole firewall in vigore siano quelle che crei esplicitamente.

Durante il deployment, le istanze Compute Engine in genere richiedono l'accesso a internet per scaricare l'agente per SAP di Google Cloud. Se utilizzi una delle immagini Linux certificate da SAP disponibili su Google Cloud, l'istanza di calcolo richiede anche l'accesso a internet per registrare la licenza e accedere ai repository del fornitore del sistema operativo. Una configurazione con un gateway NAT e con tag di rete VM supporta questo accesso, anche se le istanze di calcolo di destinazione non hanno IP esterni.

Per configurare la rete:

Console

- Nella Google Cloud console, vai alla pagina Reti VPC.

- Fai clic su Crea rete VPC.

- Inserisci un nome per la rete.

Il nome deve rispettare la convenzione di denominazione. Le reti VPC utilizzano la convenzione di denominazione di Compute Engine.

- In Modalità di creazione subnet, scegli Personalizzata.

- Nella sezione Nuova subnet, specifica i seguenti parametri di configurazione per una

subnet:

- Inserisci un nome per la subnet.

- Per Regione, seleziona la regione Compute Engine in cui vuoi creare la sottorete.

- In Tipo di stack IP, seleziona IPv4 (stack singolo) e poi inserisci un intervallo di indirizzi IP nel formato CIDR, ad esempio

10.1.0.0/24.Si tratta dell'intervallo IPv4 principale per la subnet. Se prevedi di aggiungere più di una subnet, assegni intervalli IP CIDR non sovrapposti per ogni subnet della rete. Tieni presente che ogni subnet e i relativi intervalli IP interni sono mappati a una singola regione.

- Fai clic su Fine.

- Per aggiungere altre subnet, fai clic su Aggiungi subnet e ripeti i passaggi precedenti. Puoi aggiungere altre subnet alla rete dopo averla creata.

- Fai clic su Crea.

gcloud

- Vai a Cloud Shell.

- Per creare una nuova rete in modalità di subnet personalizzate, esegui:

gcloud compute networks create NETWORK_NAME --subnet-mode custom

Sostituisci

NETWORK_NAMEcon il nome della nuova rete. Il nome deve rispettare la convenzione di denominazione. Le reti VPC utilizzano la convenzione di denominazione di Compute Engine.Specifica

--subnet-mode customper evitare di utilizzare la modalità automatica predefinita, che crea automaticamente una subnet in ogni regione Compute Engine. Per ulteriori informazioni, consulta la sezione Modalità di creazione subnet. - Crea una subnet e specifica la regione e l'intervallo IP:

gcloud compute networks subnets create SUBNETWORK_NAME \ --network NETWORK_NAME --region REGION --range RANGESostituisci quanto segue:

SUBNETWORK_NAME: il nome della nuova subnetNETWORK_NAME: il nome della rete creata nel passaggio precedenteREGION: la regione in cui vuoi la subnetRANGE: l'intervallo di indirizzi IP, specificato in formato CIDR, ad esempio10.1.0.0/24Se prevedi di aggiungere più di una subnet, assegna intervalli IP CIDR non sovrapposti per ogni subnet della rete. Tieni presente che ogni subnet e i relativi intervalli IP interni sono mappati a una singola regione.

- Se vuoi, ripeti il passaggio precedente e aggiungi altre sottoreti.

Configurazione di un gateway NAT

Se devi creare una o più VM senza indirizzi IP pubblici, devi utilizzare la Network Address Translation (NAT) per consentire alle VM di accedere a internet. Utilizza Cloud NAT, un Google Cloud servizio gestito software-defined distribuito che consente alle VM di inviare pacchetti in uscita a internet e di ricevere eventuali pacchetti di risposta in entrata stabiliti corrispondenti. In alternativa, puoi configurare una VM separata come gateway NAT.

Per creare un'istanza Cloud NAT per il tuo progetto, consulta Utilizzo di Cloud NAT.

Dopo aver configurato Cloud NAT per il progetto, le istanze VM possono accedere in sicurezza a internet senza un indirizzo IP pubblico.

aggiungi regole firewall

Per impostazione predefinita, le connessioni in entrata dall'esterno della Google Cloud rete sono bloccate. Per consentire le connessioni in entrata, configura una regola firewall per la tua VM. Le regole firewall regolano solo le nuove connessioni in entrata a una VM. Dopo aver stabilito una connessione con una VM, il traffico è consentito in entrambe le direzioni su quella connessione.

Puoi creare una regola firewall per consentire l'accesso a porte specifiche o per consentire l'accesso tra le VM nella stessa sottorete.

Crea regole firewall per consentire l'accesso per elementi quali:

- Le porte predefinite utilizzate da SAP NetWeaver, come documentato in Porte TCP/IP di tutti i prodotti SAP.

- Connessioni dal tuo computer o dall'ambiente di rete aziendale all'istanza VM Compute Engine. Se hai dubbi su quale indirizzo IP utilizzare, rivolgiti all'amministratore di rete della tua azienda.

- Comunicazione tra VM in una configurazione a 3 livelli, scalabile o ad alta disponibilità. Ad esempio, se esegui il deployment di un sistema a tre livelli, nella sottorete avrai almeno due VM: la VM per SAP NetWeaver e un'altra VM per il server di database. Per abilitare la comunicazione tra le due VM, devi creare una regola firewall per consentire il traffico proveniente dalla sottorete.

- Controlli di integrità di Cloud Load Balancing. Per saperne di più, consulta Creare una regola firewall per i controlli di integrità.

Per creare una regola firewall:

Nella Google Cloud console, vai alla pagina Firewall della rete VPC.

Nella parte superiore della pagina, fai clic su Crea regola firewall.

- Nel campo Rete, seleziona la rete in cui si trova la VM.

- Nel campo Destinazioni, seleziona Tutte le istanze nella rete.

- Nel campo Filtro origine, seleziona una delle seguenti opzioni:

- Intervalli IP per consentire il traffico in entrata da indirizzi IP specifici. Specifica l'intervallo di indirizzi IP nel campo Intervalli IP di origine.

- Subnet per consentire il traffico in entrata da una determinata subnet. Specifica il nome della sottorete nel seguente subnet. Puoi utilizzare questa opzione per consentire l'accesso tra le VM in una configurazione a 3 livelli o scalabile.

- Nella sezione Protocolli e porte, seleziona Protocolli e porte specificati e specifica

tcp:PORT_NUMBER;.

Fai clic su Crea per creare la regola firewall.

Deployment delle VM per SAP NetWeaver

Prima di iniziare a configurare il cluster ad alta disponibilità, definisci ed esegui il deployment delle istanze VM che fungeranno da nodi principali e secondari nel cluster ad alta disponibilità.

Per definire ed eseguire il deployment delle VM, utilizza lo stesso modello Cloud Deployment Manager impiegato per eseguire il deployment di una VM per un sistema SAP NetWeaver in Deployment automatico delle VM per SAP NetWeaver su Linux.

Tuttavia, per eseguire il deployment di due VM anziché una, devi aggiungere la definizione della seconda VM al file di configurazione copiando e incollando la definizione della prima VM. Dopo aver creato la seconda definizione, devi modificare i nomi della risorsa e dell'istanza nella seconda definizione. Per proteggerti da un errore zonale, specifica un'altra zona nella stessa regione. Tutti gli altri valori delle proprietà nelle due definizioni rimangono invariati.

Dopo aver eseguito correttamente il deployment delle VM, installa SAP NetWeaver e definisci e configura il cluster HA.

Le istruzioni riportate di seguito utilizzano Cloud Shell, ma sono applicabili in generale a Google Cloud CLI.

Apri Cloud Shell.

Scarica il modello di file di configurazione YAML,

template.yaml, nella directory di lavoro:wget https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_nw/template.yaml

Se vuoi, rinomina il file

template.yamlper identificare la configurazione che definisce. Ad esempio,nw-ha-sles15sp3.yaml.Apri il file di configurazione YAML nell'editor di codice di Cloud Shell facendo clic sull'icona a forma di matita (edit) nell'angolo in alto a destra della finestra del terminale di Cloud Shell per avviare l'editor.

Nel modello di file di configurazione YAML, definisci la prima istanza VM. Definisci la seconda istanza VM nel passaggio successivo dopo la tabella seguente.

Specifica i valori delle proprietà sostituendo le parentesi e i relativi contenuti con i valori per la tua installazione. Le proprietà sono descritte nella tabella seguente. Per un esempio di un file di configurazione completato, consulta Esempio di un file di configurazione YAML completo.

Proprietà Tipo di dati Descrizione nameStringa Un nome arbitrario che identifica la risorsa di deployment definita dal seguente insieme di proprietà. typeStringa Specifica la posizione, il tipo e la versione del template Deployment Manager da utilizzare durante il deployment.

Il file YAML include due specifiche

type, una delle quali è commentata. La specificatypeattiva per impostazione predefinita specifica la versione del modello comelatest. La specificatypecommentata specifica una versione del modello specifica con un timestamp.Se vuoi che tutti i tuoi implementazioni utilizzino la stessa versione del modello, utilizza la specifica

typeche include il timestamp.instanceNameStringa Il nome dell'istanza VM che stai definendo. Specifica nomi diversi nelle definizioni delle VM principali e secondarie. Valuta la possibilità di utilizzare nomi che identifichino le istanze come appartenenti allo stesso cluster ad alta disponibilità. I nomi delle istanze devono contenere al massimo 13 caratteri ed essere specificati con lettere minuscole, numeri o trattini. Utilizza un nome univoco all'interno del progetto.

instanceTypeStringa Il tipo di VM Compute Engine di cui hai bisogno. Specifica lo stesso tipo di istanza per le VM principali e secondarie. Se hai bisogno di un tipo di VM personalizzato, specifica un piccolo tipo di VM predefinito e, al termine del deployment, personalizza la VM in base alle tue esigenze.

zoneStringa La Google Cloud zona in cui eseguire il deployment dell'istanza VM che stai definendo. Specifica zone diverse nella stessa regione per le definizioni della VM principale e secondaria. Le zone devono trovarsi nella stessa regione selezionata per la subnet. subnetworkStringa Il nome della sottorete creata in un passaggio precedente. Se esegui il deployment in un VPC condiviso, specifica questo valore come SHAREDVPC_PROJECT/SUBNETWORK. Ad esempio,myproject/network1.linuxImageStringa Il nome dell'immagine o della famiglia di immagini del sistema operativo Linux che utilizzi con SAP NetWeaver. Per specificare una famiglia di immagini, aggiungi il prefisso family/al nome della famiglia. Ad esempio,family/sles-15-sp3-sap. Per l'elenco delle famiglie di immagini disponibili, consulta la pagina Immagini nella console Google Cloud .linuxImageProjectStringa Il Google Cloud progetto che contiene l'immagine che hai intenzione di utilizzare. Questo progetto potrebbe essere il tuo progetto o il Google Cloud progetto immagine suse-sap-cloud. Per un elenco dei Google Cloud progetti di immagini, consulta la pagina Immagini nella documentazione di Compute Engine.usrsapSizeNumero intero Le dimensioni del disco /usr/sap. La dimensione minima è di 8 GB.swapSizeNumero intero La dimensione del volume dello scambio. La dimensione minima è 1 GB. networkTagStringa Facoltativo. Uno o più tag di rete separati da virgole che rappresentano l'istanza VM a fini di firewall o routing.

Per le configurazioni ad alta disponibilità, specifica un tag di rete da utilizzare per una regola firewall che consenta la comunicazione tra i nodi del cluster e un tag di rete da utilizzare in una regola firewall che consenta ai controlli di integrità Cloud Load Balancing di accedere ai nodi del cluster.

Se specifichi

publicIP: Noe non specifichi un tag di rete, assicurati di fornire un altro mezzo di accesso a internet.serviceAccountStringa Facoltativo. Specifica un account di servizio personalizzato da utilizzare per la VM di cui è stato eseguito il deployment. L'account di servizio deve includere le autorizzazioni necessarie durante il deployment per configurare la VM per SAP.

Se

serviceAccountnon è specificato, viene utilizzato il account di servizio Compute Engine predefinito.Specifica l'indirizzo completo dell'account di servizio. Ad esempio:

sap-ha-example@example-project-123456.publicIPBooleano Facoltativo. Determina se viene aggiunto un indirizzo IP pubblico alla tua istanza VM. Il valore predefinito è Yes.sap_deployment_debugBooleano Facoltativo. Se questo valore è impostato su Yes, il deployment genera log dettagliati. Non attivare questa impostazione a meno che un tecnico del servizio di assistenza Google non ti chieda di attivare il debug.Nel file di configurazione YAML, crea la definizione della seconda VM copiando la definizione della prima VM e incollando la copia dopo la prima definizione. Per un esempio, consulta Esempio di file di configurazione YAML completo.

Nella definizione della seconda VM, specifica valori diversi per le seguenti proprietà rispetto a quelli specificati nella prima definizione:

nameinstanceNamezone

Crea le istanze VM:

gcloud deployment-manager deployments create DEPLOYMENT_NAME --config TEMPLATE_NAME.yaml

dove:

DEPLOYMENT_NAMErappresenta il nome del deployment.TEMPLATE_NAMErappresenta il nome del file di configurazione YAML.

Il comando precedente richiama Deployment Manager, che esegue il deployment delle VM in base alle specifiche nel file di configurazione YAML.

L'elaborazione del deployment prevede due fasi. Nella prima fase, Deployment Manager scrive il proprio stato nella console. Nella seconda fase, gli script di deployment scrivono il loro stato in Cloud Logging.

Esempio di file di configurazione YAML completo

L'esempio seguente mostra un file di configurazione YAML completo che esegue il deployment di due istanze VM per una configurazione HA per SAP NetWeaver utilizzando la versione più recente dei modelli di Deployment Manager. L'esempio omette i commenti contenuti nel modello al primo download.

Il file contiene le definizioni di due risorse da eseguire il deployment:

sap_nw_node_1 e sap_nw_node_2. Ogni definizione della risorsa contiene le definizioni di una VM.

La definizione della risorsa sap_nw_node_2 è stata creata copiando e incollando la prima definizione, quindi modificando i valori delle proprietà name, instanceName e zone. Tutti gli altri valori delle proprietà nelle due definizioni delle risorse sono uguali.

Le proprietà networkTag e serviceAccount provengono dalla sezione Opzioni avanzate del modello del file di configurazione.

resources:

- name: sap_nw_node_1

type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_nw/sap_nw.py

properties:

instanceName: nw-ha-vm-1

instanceType: n2-standard-4

zone: us-central1-b

subnetwork: example-sub-network-sap

linuxImage: family/sles-15-sp3-sap

linuxImageProject: suse-sap-cloud

usrsapSize: 15

swapSize: 24

networkTag: cluster-ntwk-tag,allow-health-check

serviceAccount: limited-roles@example-project-123456.

- name: sap_nw_node_2

type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_nw/sap_nw.py

properties:

instanceName: nw-ha-vm-2

instanceType: n2-standard-4

zone: us-central1-c

subnetwork: example-sub-network-sap

linuxImage: family/sles-15-sp3-sap

linuxImageProject: suse-sap-cloud

usrsapSize: 15

swapSize: 24

networkTag: cluster-ntwk-tag,allow-health-check

serviceAccount: limited-roles@example-project-123456.Creare regole firewall che consentano l'accesso alle VM host

Se non l'hai già fatto, crea regole firewall che consentano l'accesso a ogni VM host dalle seguenti origini:

- A scopo di configurazione, la tua workstation locale, un bastion host o un server di jump

- Per l'accesso tra i nodi del cluster, le altre VM host nel cluster HA

- I controlli di integrità utilizzati da Cloud Load Balancing, come descritto nel passaggio successivo Creare una regola firewall per i controlli di integrità.

Quando crei regole firewall VPC, specifichi i tag di rete che hai definito nel file di configurazione template.yaml per designare le VM host come target della regola.

Per verificare il deployment, definisci una regola per consentire le connessioni SSH sulla porta 22 da un bastion host o dalla tua workstation locale.

Per l'accesso tra i nodi del cluster, aggiungi una regola firewall che consenta tutti i tipi di connessione su qualsiasi porta da altre VM nella stessa sottorete.

Prima di procedere alla sezione successiva, assicurati che le regole del firewall per la verifica del deployment e per la comunicazione all'interno del cluster siano state create. Per istruzioni, vedi Aggiungere regole firewall.

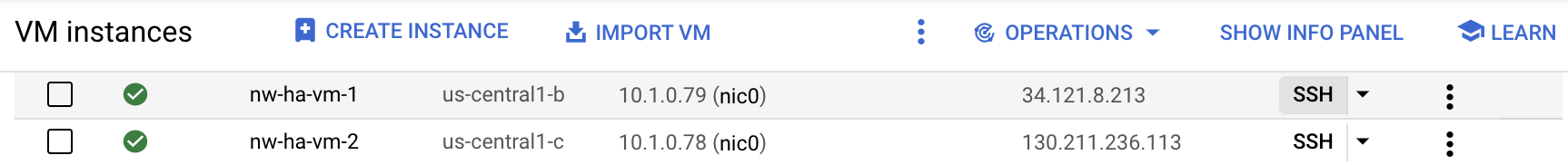

Verifica del deployment delle VM

Prima di installare SAP NetWeaver o di iniziare a configurare il cluster HA, verifica che le VM siano state implementate correttamente controllando i log e la mappatura dello spazio di archiviazione del sistema operativo.

Controlla i log

Nella Google Cloud console, apri Cloud Logging per monitorare l'avanzamento dell'installazione e verificare la presenza di errori.

Filtra i log:

Esplora log

Nella pagina Esplora log, vai al riquadro Query.

Dal menu a discesa Risorsa, seleziona Globale e poi fai clic su Aggiungi.

Se non vedi l'opzione Globale, nell'editor di query inserisci la seguente query:

resource.type="global" "Deployment"Fai clic su Esegui query.

Visualizzatore log legacy

- Nella pagina Visualizzatore log legacy, seleziona Globale come risorsa di logging nel menu del selettore di base.

Analizza i log filtrati:

- Se viene visualizzato

"--- Finished", significa che l'elaborazione del deployment è completata e puoi procedere al passaggio successivo. Se viene visualizzato un errore relativo alla quota:

Nella pagina IAM e amministrazione Quote, aumenta le quote che non soddisfano i requisiti di SAP NetWeaver elencati nella guida alla pianificazione di SAP NetWeaver.

Nella pagina Deployment di Deployment Manager, elimina il deployment per ripulire le VM e i dischi permanenti dall'installazione non riuscita.

Esegui di nuovo il deployment.

- Se viene visualizzato

Controlla la configurazione delle VM

Dopo il deployment delle istanze VM, connettiti alle VM utilizzando

ssh.- Se non l'hai ancora fatto,

crea una regola firewall

per consentire una connessione SSH sulla porta

22. Vai alla pagina Istanze VM.

Connettiti a ogni istanza VM facendo clic sul pulsante SSH nella voce corrispondente a ogni istanza VM oppure puoi utilizzare il metodo SSH che preferisci.

- Se non l'hai ancora fatto,

crea una regola firewall

per consentire una connessione SSH sulla porta

Visualizza il file system:

~>df -hAssicurati di visualizzare un output simile al seguente:

Filesystem Size Used Avail Use% Mounted on devtmpfs 32G 8.0K 32G 1% /dev tmpfs 48G 0 48G 0% /dev/shm tmpfs 32G 402M 32G 2% /run tmpfs 32G 0 32G 0% /sys/fs/cgroup /dev/sda3 30G 3.4G 27G 12% / /dev/sda2 20M 3.7M 17M 19% /boot/efi /dev/mapper/vg_usrsap-vol 15G 48M 15G 1% /usr/sap tmpfs 6.3G 0 6.3G 0% /run/user/1002 tmpfs 6.3G 0 6.3G 0% /run/user/0

Verifica che lo spazio di scambio sia stato creato:

~>cat /proc/meminfo | grep SwapVedrai risultati simili all'esempio seguente:

SwapCached: 0 kB SwapTotal: 25161724 kB SwapFree: 25161724 kB

Se uno dei passaggi di convalida indica che l'installazione non è riuscita:

- Correggi l'errore.

- Nella pagina Deployment, elimina il deployment per ripulire le VM e i dischi permanenti dall'installazione non riuscita.

- Esegui di nuovo il deployment.

Aggiornare Google Cloud CLI

Il modello Deployment Manager ha installato Google Cloud CLI sulle VM durante il deployment. Aggiorna la gcloud CLI per assicurarti che includa tutti gli aggiornamenti più recenti.

Accedi tramite SSH alla VM principale.

Aggiorna gcloud CLI:

~>sudo gcloud components updateSegui le istruzioni.

Ripeti i passaggi sulla VM secondaria.

Abilita la comunicazione di backend del bilanciatore del carico tra le VM

Dopo aver verificato che le VM sono state implementate correttamente, attiva la comunicazione di backend tra le VM che fungeranno da nodi nel cluster ad alta disponibilità.

Attiva la comunicazione di backend tra le VM modificando la configurazione del google-guest-agent, incluso nell'ambiente guest Linux per tutte le immagini pubbliche Linux fornite da Google Cloud.

Per attivare le comunicazioni di backend del bilanciatore del carico, svolgi i seguenti passaggi su ogni VM che fa parte del cluster:

Interrompi l'agente:

sudo service google-guest-agent stop

Apri o crea il file

/etc/default/instance_configs.cfgper modificarlo. Ad esempio:sudo vi /etc/default/instance_configs.cfg

Nel file

/etc/default/instance_configs.cfg, specifica le seguenti proprietà di configurazione come mostrato. Se le sezioni non esistono, creane di nuove. In particolare, assicurati che entrambe le proprietàtarget_instance_ipseip_forwardingsiano impostate sufalse:[IpForwarding] ethernet_proto_id = 66 ip_aliases = true target_instance_ips = false [NetworkInterfaces] dhclient_script = /sbin/google-dhclient-script dhcp_command = ip_forwarding = false setup = true

Avvia il servizio dell'agente ospite:

sudo service google-guest-agent start

La configurazione del controllo di integrità del bilanciatore del carico richiede sia una porta di destinazione in ascolto per il controllo di integrità sia l'assegnazione dell'IP virtuale a un'interfaccia. Per ulteriori informazioni, consulta Testare la configurazione del bilanciatore del carico.

Configura le chiavi SSH sulle VM principali e secondarie

Per consentire la copia dei file tra gli host nel cluster HA, i passaggi di questa sezione creano connessioni SSH root tra i due host.

I modelli di Deployment Manager forniti Google Cloud generano una chiave per te, ma puoi sostituirla con una chiave che genera tu, se necessario.

La tua organizzazione ha probabilmente linee guida che regolano le comunicazioni della rete interna. Se necessario, al termine del deployment puoi rimuovere i metadati dalle VM e le chiavi dalla directory authorized_keys.

Se la configurazione di connessioni SSH dirette non è conforme alle linee guida della tua organizzazione, puoi trasferire i file utilizzando altri metodi, ad esempio:

- Trasferisci file di dimensioni ridotte tramite la tua workstation locale utilizzando le opzioni di menu Carica file e Scarica file di Cloud Shell. Consulta Gestire i file con Cloud Shell.

- Scambia file utilizzando un bucket Cloud Storage. Consulta Caricamenti e download.

- Utilizza una soluzione di archiviazione file come Filestore o Google Cloud NetApp Volumes per creare una cartella condivisa. Consulta Soluzioni di condivisione dei file.

Per abilitare le connessioni SSH tra le istanze principale e secondaria: I passaggi presuppongono che tu stia utilizzando la chiave SSH generata dai modelli di Deployment Manager per SAP.

Nella VM host principale:

Connettiti alla VM tramite SSH.

Passa al root:

$sudo su -Verifica che la chiave SSH esista:

#ls -l /root/.ssh/Dovresti vedere i file della chiave id_rsa come nell'esempio seguente:

-rw-r--r-- 1 root root 569 May 4 23:07 authorized_keys -rw------- 1 root root 2459 May 4 23:07 id_rsa -rw-r--r-- 1 root root 569 May 4 23:07 id_rsa.pub

Aggiorna i metadati della VM principale con le informazioni sulla chiave SSH per la VM secondaria.

#gcloud compute instances add-metadata SECONDARY_VM_NAME \ --metadata "ssh-keys=$(whoami):$(cat ~/.ssh/id_rsa.pub)" \ --zone SECONDARY_VM_ZONEVerifica che le chiavi SSH siano configurate correttamente aprendo una connessione SSH dal sistema principale al sistema secondario:

#ssh SECONDARY_VM_NAME

Nella VM host secondaria:

Accedi tramite SSH alla VM.

Passa al root:

$sudo su -Verifica che la chiave SSH esista:

#ls -l /root/.ssh/Dovresti vedere i file della chiave id_rsa come nell'esempio seguente:

-rw-r--r-- 1 root root 569 May 4 23:07 authorized_keys -rw------- 1 root root 2459 May 4 23:07 id_rsa -rw-r--r-- 1 root root 569 May 4 23:07 id_rsa.pub

Aggiorna i metadati della VM secondaria con le informazioni sulla chiave SSH per la VM principale.

#gcloud compute instances add-metadata PRIMARY_VM_NAME \ --metadata "ssh-keys=$(whoami):$(cat ~/.ssh/id_rsa.pub)" \ --zone PRIMARY_VM_ZONE#cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keysVerifica che le chiavi SSH siano configurate correttamente aprendo una connessione SSH dal sistema secondario al sistema principale.

#ssh PRIMARY_VM_NAME

Configurare lo spazio di archiviazione dei file condivisi e le directory condivise

Devi configurare una soluzione di condivisione file NFS che fornisca uno spazio di archiviazione per file con elevata disponibilità a cui possono accedere entrambi i nodi del cluster HA. Poi, crea directory su entrambi i nodi che mappano allo spazio di archiviazione dei file condivisi. Il software del cluster garantisce che le directory appropriate vengano montate solo sulle istanze corrette.

La configurazione di una soluzione di condivisione di file non è trattata in questa guida. Per istruzioni sulla configurazione del sistema di condivisione dei file, consulta le istruzioni fornite dal fornitore della soluzione selezionata. Se scegli di utilizzare Filestore per la tua soluzione di condivisione file, ti consigliamo di utilizzare il livello Enterprise di Filestore. Per scoprire come creare un'istanza Filestore, consulta Creare istanze.

Per informazioni sulle soluzioni di condivisione file disponibili su Google Cloud, consulta Opzioni di archiviazione condivisa per i sistemi SAP HA su Google Cloud.

Per configurare le directory condivise:

Se non hai ancora configurato una soluzione di archiviazione file condivisa NFS a disponibilità elevata, fallo ora.

Monta lo spazio di archiviazione condiviso NFS su entrambi i server per la configurazione iniziale.

~>sudo mkdir /mnt/nfs~>sudo mount -t nfs NFS_PATH /mnt/nfsSostituisci

NFS_PATHcon il percorso della tua soluzione di condivisione di file NFS. Ad esempio,10.49.153.26:/nfs_share_nw_ha.Da uno dei server, crea le directory per

sapmnt, la directory di trasporto centrale e la directory specifica per l'istanza. Se utilizzi uno stack Java, sostituisci "ASCS" con "SCS" prima di utilizzare il seguente e qualsiasi altro comando di esempio:~>sudo mkdir /mnt/nfs/sapmntSID~>sudo mkdir /mnt/nfs/usrsap{trans,SIDASCSASCS_INSTANCE_NUMBER,SIDERSERS_INSTANCE_NUMBER}Se utilizzi una configurazione di montaggio semplice, esegui invece i seguenti comandi:

~>sudo mkdir /mnt/nfs/sapmntSID~>sudo mkdir /mnt/nfs/usrsap{trans,SID}Sostituisci quanto segue:

SID: l'ID sistema SAP (SID). Utilizza le lettere maiuscole per tutte le lettere. Ad esempio,AHA.ASCS_INSTANCE_NUMBER: il numero di istanza del sistema ASCS. Ad esempio,00.ERS_INSTANCE_NUMBER: il numero di istanza del sistema ERS. Ad esempio,10.

Crea i punti di montaggio necessari su entrambi i server:

~>sudo mkdir -p /sapmnt/SID~>sudo mkdir -p /usr/sap/trans~>sudo mkdir -p /usr/sap/SID/ASCSASCS_INSTANCE_NUMBER~>sudo mkdir -p /usr/sap/SID/ERSERS_INSTANCE_NUMBERSe utilizzi una configurazione di montaggio semplice, esegui invece i seguenti comandi:

~>sudo mkdir -p /sapmnt/SID~>sudo mkdir -p /usr/sap/trans~>sudo mkdir -p /usr/sap/SIDConfigura

autofsin modo da montare le directory dei file condivisi comuni quando si accede per la prima volta alle directory dei file. Il montaggio delle directoryASCSASCS_INSTANCE_NUMBEReERSERS_INSTANCE_NUMBERè gestito dal software del cluster, che viene configurato in un passaggio successivo.Modifica le opzioni NFS nei comandi in base alle esigenze della tua soluzione di condivisione file.

Su entrambi i server, configura

autofs:~>echo "/- /etc/auto.sap" | sudo tee -a /etc/auto.master~>NFS_OPTS="-rw,relatime,vers=3,hard,proto=tcp,timeo=600,retrans=2,mountvers=3,mountport=2050,mountproto=tcp"~>echo "/sapmnt/SID ${NFS_OPTS} NFS_PATH/sapmntSID" | sudo tee -a /etc/auto.sap~>echo "/usr/sap/trans ${NFS_OPTS} NFS_PATH/usrsaptrans" | sudo tee -a /etc/auto.sapPer informazioni su

autofs, consulta autofs - how it works.Se utilizzi una configurazione di montaggio semplice, esegui invece i seguenti comandi:

~>echo "/- /etc/auto.sap" | sudo tee -a /etc/auto.master~>NFS_OPTS="-rw,relatime,vers=3,hard,proto=tcp,timeo=600,retrans=2,mountvers=3,mountport=2050,mountproto=tcp"~>echo "/sapmnt/SID ${NFS_OPTS}/sapmnt" | sudo tee -a /etc/auto.sap~>echo "/usr/sap/trans ${NFS_OPTS}/usrsaptrans" | sudo tee -a /etc/auto.sap~>echo "/usr/sap/SID ${NFS_OPTS}/usrsapSID" | sudo tee -a /etc/auto.sapSu entrambi i server, avvia il servizio

autofs:~>sudo systemctl enable autofs~>sudo systemctl restart autofs~>sudo automount -vAttiva

autofsper montare le directory condivise accedendo a ogni directory utilizzando il comandocd. Ad esempio:~>cd /sapmnt/SID~>cd /usr/sap/transSe utilizzi una configurazione di montaggio semplice, esegui invece il seguente comando:

~>cd /sapmnt/SID~>cd /usr/sap/trans~>cd /usr/sap/SIDDopo aver eseguito l'accesso a tutte le directory, esegui il comando

df -Thper verificare che le directory siano montate.~>df -Th | grep FILE_SHARE_NAMESostituisci

FILE_SHARE_NAMEcon il nome della tua soluzione di condivisione file NFS. Ad esempio,nfs_share_nw_ha.Vedrai punti di montaggio e directory simili al seguente esempio:

10.49.153.26:/nfs_share_nw_ha nfs 1007G 76M 956G 1% /mnt/nfs 10.49.153.26:/nfs_share_nw_ha/usrsaptrans nfs 1007G 76M 956G 1% /usr/sap/trans 10.49.153.26:/nfs_share_nw_ha/sapmntAHA nfs 1007G 76M 956G 1% /sapmnt/AHA

Se utilizzi una configurazione di montaggio semplice, vedrai punti di montaggio e directory simili all'esempio seguente:

10.49.153.26:/nfs_share_nw_ha nfs 1007G 76M 956G 1% /mnt/nfs 10.49.153.26:/nfs_share_nw_ha/usrsaptrans nfs 1007G 76M 956G 1% /usr/sap/trans 10.49.153.26:/nfs_share_nw_ha/sapmntAHA nfs 1007G 76M 956G 1% /sapmnt/AHA 10.49.153.26:/nfs_share_nw_ha/usrsapAHA nfs 1007G 76M 956G 1% /usr/sap/AHA

Configurare il supporto del failover di Cloud Load Balancing

Il servizio di bilanciatore del carico di rete passthrough interno con supporto del failover instrada il traffico ASCS e ERS alle istanze attive di ciascun servizio in un cluster SAP NetWeaver. I bilanciatori del carico di rete passthrough interni utilizzano indirizzi IP virtuali (VIP), servizi di backend, gruppi di istanze e controlli di integrità per instradare il traffico in modo appropriato.

Prenota gli indirizzi IP per gli IP virtuali

Per un cluster SAP NetWeaver ad alta disponibilità, crei due VIP, talvolta indicati come indirizzi IP virtuali. Un VIP segue l'istanza SAP Central Services (SCS) attiva e l'altro segue l'istanza Enqueue Replication Server (ERS). Il bilanciatore del carico instrada il traffico inviato a ogni VIP alla VM che attualmente ospita l'istanza attiva del componente ASCS o ERS del VIP.

Apri Cloud Shell:

Prenota un indirizzo IP per l'IP virtuale dell'ASCS e per l'IP VIP dell'ERS. Per ASCS, l'indirizzo IP è quello utilizzato dalle applicazioni per accedere a SAP NetWeaver. Per ERS, l'indirizzo IP è quello utilizzato per la replica del server di coda. Se ometti il

--addressesflag, viene scelto un indirizzo IP nella subnet specificata:~gcloud compute addresses create ASCS_VIP_NAME \ --region CLUSTER_REGION --subnet CLUSTER_SUBNET \ --addresses ASCS_VIP_ADDRESS~gcloud compute addresses create ERS_VIP_NAME \ --region CLUSTER_REGION --subnet CLUSTER_SUBNET \ --addresses ERS_VIP_ADDRESSSostituisci quanto segue:

ASCS_VIP_NAME: specifica un nome per l'indirizzo IP virtuale dell'istanza ASCS. Ad esempio,ascs-aha-vip.CLUSTER_REGION: specifica la Google Cloud regione in cui si trova il tuo cluster. Ad esempio,us-central1CLUSTER_SUBNET: specifica la sottorete che utilizzi con il cluster. Ad esempio,example-sub-network-sap.ASCS_VIP_ADDRESS: facoltativamente, specifica un indirizzo IP per l'IP virtuale dell'ASCS in notazione CIDR. Ad esempio,10.1.0.2.ERS_VIP_NAME: specifica un nome per l'indirizzo IP virtuale dell'istanza ERS. Ad esempio,ers-aha-vip.ERS_VIP_ADDRESS: facoltativamente, specifica un indirizzo IP per l'IP virtuale ERS in notazione CIDR. Ad esempio,10.1.0.4.

Per ulteriori informazioni sulla prenotazione di un indirizzo IP statico, consulta Prenotazione di un indirizzo IP interno statico.

Conferma la prenotazione dell'indirizzo IP:

~gcloud compute addresses describe VIP_NAME \ --region CLUSTER_REGIONDovresti vedere un output simile al seguente esempio:

address: 10.1.0.2 addressType: INTERNAL creationTimestamp: '2022-04-04T15:04:25.872-07:00' description: '' id: '555067171183973766' kind: compute#address name: ascs-aha-vip networkTier: PREMIUM purpose: GCE_ENDPOINT region: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1 selfLink: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1/addresses/ascs-aha-vip status: RESERVED subnetwork: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1/subnetworks/example-sub-network-sap

Definisci i nomi host per l'indirizzo VIP in /etc/hosts

Definisci un nome host per ogni indirizzo VIP e poi aggiungi gli indirizzi IP e i nomi host sia per le VM sia per i VIP al file /etc/hosts su ogni VM.

I nomi host VIP non sono noti al di fuori delle VM, a meno che non li aggiunga anche al

tuo servizio DNS. L'aggiunta di queste voci al file /etc/hosts locale protegge il cluster da eventuali interruzioni del servizio DNS.

Gli aggiornamenti al file /etc/hosts dovrebbero essere simili al seguente

esempio:

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6 10.1.0.113 nw-ha-vm-2.us-central1-c.c.example-project-123456.internal nw-ha-vm-2 10.1.0.2 ascs-aha-vip 10.1.0.4 ers-aha-vip 10.1.0.114 nw-ha-vm-1.us-central1-b.c.example-project-123456.internal nw-ha-vm-1 # Added by Google 169.254.169.254 metadata.google.internal # Added by Google

Crea i controlli di integrità di Cloud Load Balancing

Crea controlli di integrità: uno per l'istanza ASCS attiva e uno per l'ERS attivo.

In Cloud Shell, crea i controlli di integrità. Per evitare conflitti con altri servizi, designa i numeri di porta per le istanze ASCS ed ERS nell'intervallo privato 49152-65535. I valori di intervallo di controllo e timeout nei seguenti comandi sono leggermente più lunghi rispetto ai valori predefiniti per aumentare la tolleranza al failover durante gli eventi di migrazione in produzione di Compute Engine. Se necessario, puoi modificare i valori:

~gcloud compute health-checks create tcp ASCS_HEALTH_CHECK_NAME \ --port=ASCS_HEALTHCHECK_PORT_NUM --proxy-header=NONE --check-interval=10 --timeout=10 \ --unhealthy-threshold=2 --healthy-threshold=2~gcloud compute health-checks create tcp ERS_HEALTH_CHECK_NAME \ --port=ERS_HEALTHCHECK_PORT_NUM --proxy-header=NONE --check-interval=10 --timeout=10 \ --unhealthy-threshold=2 --healthy-threshold=2

Conferma la creazione di ogni controllo di integrità:

~gcloud compute health-checks describe HEALTH_CHECK_NAMEDovresti vedere un output simile al seguente esempio:

checkIntervalSec: 10 creationTimestamp: '2021-05-12T15:12:21.892-07:00' healthyThreshold: 2 id: '1981070199800065066' kind: compute#healthCheck name: ascs-aha-health-check-name selfLink: https://www.googleapis.com/compute/v1/projects/example-project-123456/global/healthChecks/scs-aha-health-check-name tcpHealthCheck: port: 60000 portSpecification: USE_FIXED_PORT proxyHeader: NONE timeoutSec: 10 type: TCP unhealthyThreshold: 2

Crea una regola firewall per i controlli di integrità

Se non lo hai già fatto, definisci una regola firewall per una porta nell'intervallo privato che consenta l'accesso alle VM host dagli intervalli IP utilizzati dai controlli di integrità di Cloud Load Balancing, 35.191.0.0/16 e

130.211.0.0/22. Per saperne di più sulle regole firewall per i bilanciatori del carico, consulta Creare regole firewall per i controlli di integrità.

Se non ne hai già uno, aggiungi un tag di rete alle VM host. Questo tag di rete viene utilizzato dalla regola firewall per i controlli di integrità.

~gcloud compute instances add-tags PRIMARY_VM_NAME \ --zone=PRIMARY_ZONE \ --tags NETWORK_TAGS~gcloud compute instances add-tags SECONDARY_VM_NAME \ --zone=SECONDARY_ZONE \ --tags NETWORK_TAGS

Crea una regola firewall che utilizzi il tag di rete per consentire i controlli di integrità:

~gcloud compute firewall-rules create RULE_NAME \ --network=NETWORK_NAME \ --action=ALLOW \ --direction=INGRESS \ --source-ranges=35.191.0.0/16,130.211.0.0/22 \ --target-tags=NETWORK_TAGS \ --rules=tcp:ASCS_HEALTHCHECK_PORT_NUM,tcp:ERS_HEALTHCHECK_PORT_NUMAd esempio:

gcloud compute firewall-rules create nw-ha-cluster-health-checks \ --network=example-network \ --action=ALLOW \ --direction=INGRESS \ --source-ranges=35.191.0.0/16,130.211.0.0/22 \ --target-tags=allow-health-check \ --rules=tcp:60000,tcp:60010

Creare gruppi di istanze Compute Engine

Devi creare un gruppo di istanze in ogni zona contenente una VM con nodo cluster e aggiungere la VM in quella zona al gruppo di istanze.

In Cloud Shell, crea il gruppo di istanze principale e aggiungi la VM principale:

~gcloud compute instance-groups unmanaged create PRIMARY_IG_NAME \ --zone=PRIMARY_ZONE~gcloud compute instance-groups unmanaged add-instances PRIMARY_IG_NAME \ --zone=PRIMARY_ZONE \ --instances=PRIMARY_VM_NAME

In Cloud Shell, crea il gruppo di istanze secondarie e aggiungi la VM secondaria:

~gcloud compute instance-groups unmanaged create SECONDARY_IG_NAME \ --zone=SECONDARY_ZONE~gcloud compute instance-groups unmanaged add-instances SECONDARY_IG_NAME \ --zone=SECONDARY_ZONE \ --instances=SECONDARY_VM_NAME

Conferma la creazione dei gruppi di istanze:

~gcloud compute instance-groups unmanaged listDovresti vedere un output simile al seguente esempio:

NAME ZONE NETWORK NETWORK_PROJECT MANAGED INSTANCES sap-aha-primary-instance-group us-central1-b example-network-sap example-project-123456 No 1 sap-aha-secondary-instance-group us-central1-c example-network-sap example-project-123456 No 1

Configura i servizi di backend

Crea due servizi di backend, uno per ASCS e uno per ERS. Aggiungi entrambi gli gruppi di istanze a ogni servizio di backend, designando il gruppo di istanze opposto come gruppo di istanze di failover in ogni servizio di backend. Infine, crea regole di inoltro dai VIP ai servizi di backend.

In Cloud Shell, crea il servizio di backend e il gruppo di failover per ASCS:

Crea il servizio di backend per ASCS:

~gcloud compute backend-services create ASCS_BACKEND_SERVICE_NAME \ --load-balancing-scheme internal \ --health-checks ASCS_HEALTH_CHECK_NAME \ --no-connection-drain-on-failover \ --drop-traffic-if-unhealthy \ --failover-ratio 1.0 \ --region CLUSTER_REGION \ --global-health-checksAggiungi il gruppo di istanze principale al servizio di backend ASCS:

~gcloud compute backend-services add-backend ASCS_BACKEND_SERVICE_NAME \ --instance-group PRIMARY_IG_NAME \ --instance-group-zone PRIMARY_ZONE \ --region CLUSTER_REGIONAggiungi il gruppo di istanze secondario come gruppo di istanze di failover per il servizio di backend ASCS:

~gcloud compute backend-services add-backend ASCS_BACKEND_SERVICE_NAME \ --instance-group SECONDARY_IG_NAME \ --instance-group-zone SECONDARY_ZONE \ --failover \ --region CLUSTER_REGION

In Cloud Shell, crea il servizio di backend e il gruppo di failover per ERS:

Crea il servizio di backend per ERS:

~gcloud compute backend-services create ERS_BACKEND_SERVICE_NAME \ --load-balancing-scheme internal \ --health-checks ERS_HEALTH_CHECK_NAME \ --no-connection-drain-on-failover \ --drop-traffic-if-unhealthy \ --failover-ratio 1.0 \ --region CLUSTER_REGION \ --global-health-checksAggiungi il gruppo di istanze secondario al servizio di backend ERS:

~gcloud compute backend-services add-backend ERS_BACKEND_SERVICE_NAME \ --instance-group SECONDARY_IG_NAME \ --instance-group-zone SECONDARY_ZONE \ --region CLUSTER_REGIONAggiungi il gruppo di istanze principale come gruppo di istanze di failover per il servizio di backend ERS:

~gcloud compute backend-services add-backend ERS_BACKEND_SERVICE_NAME \ --instance-group PRIMARY_IG_NAME \ --instance-group-zone PRIMARY_ZONE \ --failover \ --region CLUSTER_REGION

Se vuoi, verifica che i servizi di backend contengano i gruppi di istanze come previsto:

~gcloud compute backend-services describe BACKEND_SERVICE_NAME \ --region=CLUSTER_REGIONDovresti vedere un output simile all'esempio riportato di seguito per il servizio di backend ASCS. Per ERS,

failover: trueviene visualizzato nel gruppo di istanze principali:backends: - balancingMode: CONNECTION group: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-b/instanceGroups/sap-aha-primary-instance-group - balancingMode: CONNECTION failover: true group: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-c/instanceGroups/sap-aha-secondary-instance-group connectionDraining: drainingTimeoutSec: 0 creationTimestamp: '2022-04-06T10:58:37.744-07:00' description: '' failoverPolicy: disableConnectionDrainOnFailover: true dropTrafficIfUnhealthy: true failoverRatio: 1.0 fingerprint: s4qMEAyhrV0= healthChecks: - https://www.googleapis.com/compute/v1/projects/example-project-123456/global/healthChecks/ascs-aha-health-check-name id: '6695034709671438882' kind: compute#backendService loadBalancingScheme: INTERNAL name: ascs-aha-backend-service-name protocol: TCP region: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1 selfLink: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1/backendServices/ascs-aha-backend-service-name sessionAffinity: NONE timeoutSec: 30

In Cloud Shell, crea regole di inoltro per i servizi di backend ASCS e ERS:

Crea la regola di forwarding dall'IP virtuale ASCS al servizio di backend ASCS:

~gcloud compute forwarding-rules create ASCS_FORWARDING_RULE_NAME \ --load-balancing-scheme internal \ --address ASCS_VIP_ADDRESS \ --subnet CLUSTER_SUBNET \ --region CLUSTER_REGION \ --backend-service ASCS_BACKEND_SERVICE_NAME \ --ports ALLCrea la regola di forwarding dall'IP pubblico virtuale ERS al servizio di backend ERS:

~gcloud compute forwarding-rules create ERS_FORWARDING_RULE_NAME \ --load-balancing-scheme internal \ --address ERS_VIP_ADDRESS \ --subnet CLUSTER_SUBNET \ --region CLUSTER_REGION \ --backend-service ERS_BACKEND_SERVICE_NAME \ --ports ALL

Testa la configurazione del bilanciatore del carico

Anche se i gruppi di istanza di backend non verranno registrati come integri fino a più tardi, puoi testare la configurazione del bilanciatore del carico impostando un listener per rispondere ai controlli di integrità. Dopo aver configurato un ascoltatore, se il bilanciatore del carico è configurato correttamente, lo stato dei gruppi di istanza di backend diventa Stabile.

Le sezioni seguenti presentano diversi metodi che puoi utilizzare per testare la configurazione.

Test del bilanciatore del carico con l'utilità socat

Puoi utilizzare l'utilità socat per ascoltare temporaneamente su una porta di controllo di integrità. Devi comunque installare l'socatutilità, perché la utilizzerai in un secondo momento per configurare le risorse del cluster.

Su entrambe le VM host come utente root, installa l'utilità

socat:#zypper install socatNella VM principale, assegna temporaneamente l'IP virtuale alla scheda di rete eth0:

ip addr add VIP_ADDRESS dev eth0

Nella VM principale, avvia un processo

socatper ascoltare per 60 secondi sulla porta di controllo di integrità dell'ASCS:#timeout 60s socat - TCP-LISTEN:ASCS_HEALTHCHECK_PORT_NUM,forkIn Cloud Shell, dopo aver atteso alcuni secondi affinché il controllo di integrità rilevi il listener, controlla l'integrità del gruppo di istanza di backend ASCS:

~gcloud compute backend-services get-health ASCS_BACKEND_SERVICE_NAME \ --region CLUSTER_REGIONDovresti vedere un output simile al seguente esempio per ASCS:

backend: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-b/instanceGroups/sap-aha-primary-instance-group status: healthStatus: - forwardingRule: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1/forwardingRules/scs-aha-forwarding-rule forwardingRuleIp: 10.1.0.90 healthState: HEALTHY instance: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-b/instances/nw-ha-vm-1 ipAddress: 10.1.0.89 port: 80 kind: compute#backendServiceGroupHealth --- backend: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-c/instanceGroups/sap-aha-secondary-instance-group status: healthStatus: - forwardingRule: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1/forwardingRules/scs-aha-forwarding-rule forwardingRuleIp: 10.1.0.90 healthState: UNHEALTHY instance: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-c/instances/nw-ha-vm-2 ipAddress: 10.1.0.88 port: 80 kind: compute#backendServiceGroupHealthRimuovi l'IP virtuale dall'interfaccia eth0:

ip addr del VIP_ADDRESS dev eth0

Ripeti i passaggi per ERS, sostituendo i valori delle variabili ASCS con quelli di ERS.

Test del bilanciatore del carico utilizzando la porta 22

Se la porta 22 è aperta per le connessioni SSH sulle VM host, puoi modificare temporaneamente il controllo di integrità in modo che utilizzi la porta 22, che ha un listener in grado di rispondere al controllo di integrità.

Per utilizzare temporaneamente la porta 22:

Nella Google Cloud console, vai alla pagina Controlli di integrità di Compute Engine:

Fai clic sul nome del controllo di integrità.

Fai clic su Modifica.

Nel campo Porta, imposta il numero di porta su 22.

Fai clic su Salva e attendi un paio di minuti.

In Cloud Shell, dopo aver atteso qualche secondo affinché il controllo di integrità rilevi il listener, controlla lo stato dei gruppi di istanza di backend:

~gcloud compute backend-services get-health BACKEND_SERVICE_NAME \ --region CLUSTER_REGIONDovresti vedere un output simile al seguente:

backend: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-b/instanceGroups/sap-aha-primary-instance-group status: healthStatus: - forwardingRule: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1/forwardingRules/scs-aha-forwarding-rule forwardingRuleIp: 10.1.0.85 healthState: HEALTHY instance: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-b/instances/nw-ha-vm-1 ipAddress: 10.1.0.79 port: 80 kind: compute#backendServiceGroupHealth --- backend: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-c/instanceGroups/sap-aha-secondary-instance-group status: healthStatus: - forwardingRule: https://www.googleapis.com/compute/v1/projects/example-project-123456/regions/us-central1/forwardingRules/scs-aha-forwarding-rule forwardingRuleIp: 10.1.0.85 healthState: HEALTHY instance: https://www.googleapis.com/compute/v1/projects/example-project-123456/zones/us-central1-c/instances/nw-ha-vm-2 ipAddress: 10.1.0.78 port: 80 kind: compute#backendServiceGroupHealthAl termine, ripristina il numero di porta del controllo di integrità.

Configurare Pacemaker

La procedura seguente configura l'implementazione SUSE di un cluster Pacemaker su VM Compute Engine per SAP NetWeaver.

Per ulteriori informazioni sulla configurazione dei cluster ad alta disponibilità su SLES, consulta la documentazione dell'estensione SUSE Linux Enterprise High Availability per la tua versione di SLES.

Installa i pacchetti del cluster richiesti

Con accesso come utente root su entrambi gli host principali e secondari, scarica i seguenti pacchetti cluster richiesti:

La sequenza

ha_sles:#zypper install -t pattern ha_slesIl pacchetto

sap-suse-cluster-connector:#zypper install -y sap-suse-cluster-connectorSe utilizzi una configurazione di montaggio semplice, esegui anche il seguente comando:

#zypper install -y sapstartsrv-resource-agentsSe non l'hai ancora installata, l'utilità

socat:#zypper install -y socat

Verifica che siano caricati gli agenti di alta disponibilità più recenti:

#zypper se -t patch SUSE-SLE-HA

Inizializza, configura e avvia il cluster sulla VM principale

Per inizializzare il cluster, utilizza lo script ha-cluster-init SUSE. Devi quindi modificare il file di configurazione di Corosync e sincronizzarlo con il nodo secondario. Dopo aver avviato il cluster, imposta proprietà e valori predefiniti aggiuntivi del cluster utilizzando i comandi crm.

Crea i file di configurazione di Corosync

Crea un file di configurazione Corosync sull'host principale:

Utilizzando l'editor di testo che preferisci, crea il seguente file:

/etc/corosync/corosync.conf

Nel file

corosync.confsull'host principale, aggiungi la seguente configurazione, sostituendo il testo delle variabili in corsivo con i tuoi valori:totem { version: 2 secauth: off crypto_hash: sha1 crypto_cipher: aes256 cluster_name: hacluster clear_node_high_bit: yes token: 20000 token_retransmits_before_loss_const: 10 join: 60 max_messages: 20 transport: udpu interface { ringnumber: 0 Bindnetaddr: STATIC_IP_OF_THIS_HOST mcastport: 5405 ttl: 1 } } logging { fileline: off to_stderr: no to_logfile: no logfile: /var/log/cluster/corosync.log to_syslog: yes debug: off timestamp: on logger_subsys { subsys: QUORUM debug: off } } nodelist { node { ring0_addr: THIS_HOST_NAME nodeid: 1 } node { ring0_addr: OTHER_HOST_NAME nodeid: 2 } } quorum { provider: corosync_votequorum expected_votes: 2 two_node: 1 }

Sostituisci quanto segue:

STATIC_IP_OF_THIS_HOST: specifica l'indirizzo IP interno primario statico di questa VM, come mostrato in Interfacce di rete nella Google Cloud console o come visualizzato dagcloud compute instances describe VM_NAME.THIS_HOST_NAME: specifica il nome host di questa VM.OTHER_HOST_NAME: specifica il nome host dell'altra VM nel cluster.

Crea un file di configurazione Corosync sull'host secondario ripetendo gli stessi passaggi utilizzati per l'host principale. Ad eccezione dell'IP statico del database HDB nella proprietà

Bindnetaddre dell'ordine dei nomi host innodelist, i valori delle proprietà del file di configurazione sono gli stessi per ogni host.

Inizializza il cluster

Per inizializzare il cluster:

Modifica la password dell'utente

hacluster:#passwd haclusterNell'host principale, come utente root, inizializza il cluster.

I seguenti comandi assegnano un nome al cluster e creano il file di configurazione

corosync.conf:configuralo e imposta la sincronizzazione tra i nodi del cluster.#crm cluster init --name CLUSTER_NAME --yes ssh#crm cluster init --name CLUSTER_NAME --yes --interface eth0 csync2#crm cluster init --name CLUSTER_NAME --yes --interface eth0 corosyncAvvia Pacemaker sull'host principale:

#systemctl enable pacemaker#systemctl start pacemaker

Imposta le proprietà aggiuntive del cluster

Imposta le proprietà generali del cluster:

#crm configure property stonith-timeout="300s"#crm configure property stonith-enabled="true"#crm configure rsc_defaults resource-stickiness="1"#crm configure rsc_defaults migration-threshold="3"#crm configure op_defaults timeout="600"Quando definisci le singole risorse del cluster, i valori impostati per

resource-stickinessemigration-thresholdsostituiscono i valori predefiniti impostati qui.Puoi visualizzare i valori predefiniti delle risorse, nonché i valori di eventuali risorse definite, inserendo

crm config show.

Collega la VM secondaria al cluster

Dal terminale aperto sulla VM principale, partecipa e avvia il cluster sulla VM secondaria tramite SSH.

Modifica la password dell'utente

hacluster:#passwd haclusterDalla VM principale, esegui le seguenti opzioni di script

crm cluster joinsulla VM secondaria tramite SSH. Se hai configurato il cluster HA come descritto da queste istruzioni, puoi ignorare gli avvisi relativi al dispositivo watchdog.Esegui l'opzione

--yes sshper configuraresshtra i nodi del cluster:#ssh SECONDARY_VM_NAME 'crm cluster join --cluster-node PRIMARY_VM_NAME --yes ssh'Esegui l'opzione

--interface eth0 csync2:#ssh SECONDARY_VM_NAME 'crm cluster join --cluster-node PRIMARY_VM_NAME --yes --interface eth0 csync2'Esegui l'opzione

ssh_merge:#ssh SECONDARY_VM_NAME 'crm cluster join --cluster-node PRIMARY_VM_NAME --yes ssh_merge'Esegui l'opzione

cluster:#ssh SECONDARY_VM_NAME 'crm cluster join --cluster-node PRIMARY_VM_NAME --yes cluster'

Avvia Pacemaker sull'host secondario:

Attivare il pacemaker:

#ssh SECONDARY_VM_NAME systemctl enable pacemakerAvvia pacemaker:

#ssh SECONDARY_VM_NAME systemctl start pacemaker

Su entrambi gli host come utente root, verifica che il cluster mostri entrambi i nodi:

#crm_mon -sDovresti vedere un output simile al seguente:

CLUSTER OK: 2 nodes online, 0 resource instances configured

Configura le risorse del cluster per l'infrastruttura

Definisci le risorse gestite da Pacemaker in un cluster ad alta disponibilità. Devi definire le risorse per i seguenti componenti del cluster:

- Il dispositivo di recinzione, che impedisce gli scenari di split brain

- Le directory ASCS ed ERS nel file system condiviso

- I controlli di integrità

- I VIP

- Componenti ASCS ed ERS

Le risorse per i componenti ASCS ed ERS vengono definite più tardi rispetto alle altre risorse, perché devi prima installare SAP NetWeaver.

Attivare la modalità di manutenzione

Su entrambi gli host, come utente root, imposta il cluster in modalità di manutenzione:

#crm configure property maintenance-mode="true"Conferma la modalità di manutenzione:

#crm statusL'output dovrebbe indicare che la gestione delle risorse è disattivata, come mostrato nell'esempio seguente:

Cluster Summary: * Stack: corosync * Current DC: nw-ha-vm-1 (version 2.0.4+20200616.2deceaa3a-3.3.1-2.0.4+20200616.2deceaa3a) - partition with quorum * Last updated: Fri May 14 15:26:08 2021 * Last change: Thu May 13 19:02:33 2021 by root via cibadmin on nw-ha-vm-1 * 2 nodes configured * 0 resource instances configured *** Resource management is DISABLED *** The cluster will not attempt to start, stop or recover services Node List: * Online: [ nw-ha-vm-1 nw-ha-vm-2 ] Full List of Resources: * No resources

Configurare le recinzioni

La configurazione del recinto virtuale avviene definendo una risorsa del cluster con l'agente fence_gce per ogni VM host.

Per garantire la sequenza corretta degli eventi dopo un'azione di recinzione, devi anche configurare il sistema operativo in modo da ritardare il riavvio di Corosync dopo la recinzione di una VM. Regola anche il timeout di Pacemaker per i riavvii in modo da tenere conto del ritardo.

Crea le risorse del dispositivo di recinzione

Per ogni VM del cluster, crea una risorsa cluster per il dispositivo di recinzione che può riavviare la VM. Il dispositivo di recinzione per una VM deve essere eseguito su una VM diversa, quindi devi configurare la posizione della risorsa del cluster in modo che venga eseguita su qualsiasi VM tranne la VM che può essere riavviata.

Nell'host principale, come utente root, crea una risorsa cluster per un dispositivo di recinzione per la VM principale:

#crm configure primitive FENCING_RESOURCE_PRIMARY_VM stonith:fence_gce \ op monitor interval="300s" timeout="120s" \ op start interval="0" timeout="60s" \ params port="PRIMARY_VM_NAME" zone="PRIMARY_ZONE" \ project="CLUSTER_PROJECT_ID" \ pcmk_reboot_timeout=300 pcmk_monitor_retries=4 pcmk_delay_max=30Configura la posizione del dispositivo di recinzione per la VM principale in modo che sia attivo solo sulla VM secondaria:

#crm configure location FENCING_LOCATION_NAME_PRIMARY_VM \ FENCING_RESOURCE_PRIMARY_VM -inf: "PRIMARY_VM_NAME"Conferma la configurazione appena creata:

#crm config show related:FENCING_RESOURCE_PRIMARY_VMDovresti vedere un output simile al seguente esempio:

primitive FENCING_RESOURCE_PRIMARY_VM stonith:fence_gce \ op monitor interval=300s timeout=120s \ op start interval=0 timeout=60s \ params PRIMARY_VM_NAME zone=PRIMARY_ZONE project=CLUSTER_PROJECT_ID pcmk_reboot_timeout=300 pcmk_monitor_retries=4 pcmk_delay_max=30 location FENCING_RESOURCE_PRIMARY_VM FENCING_RESOURCE_PRIMARY_VM -inf: PRIMARY_VM_NAMENell'host principale, come utente root, crea una risorsa cluster per un dispositivo di recinzione per la VM secondaria:

#crm configure primitive FENCING_RESOURCE_SECONDARY_VM stonith:fence_gce \ op monitor interval="300s" timeout="120s" \ op start interval="0" timeout="60s" \ params port="SECONDARY_VM_NAME" zone="SECONDARY_VM_ZONE" \ project="CLUSTER_PROJECT_ID" \ pcmk_reboot_timeout=300 pcmk_monitor_retries=4Configura la posizione del dispositivo di recinzione per la VM secondaria in modo che sia attivo solo sulla VM principale:

#crm configure location FENCING_LOCATION_NAME_SECONDARY_VM \ FENCING_RESOURCE_SECONDARY_VM -inf: "SECONDARY_VM_NAME"Conferma la configurazione appena creata:

#crm config show related:FENCING_RESOURCE_SECONDARY_VMDovresti vedere un output simile al seguente esempio:

primitive FENCING_RESOURCE_SECONDARY_VM stonith:fence_gce \ op monitor interval=300s timeout=120s \ op start interval=0 timeout=60s \ params SECONDARY_VM_NAME zone=SECONDARY_ZONE project=CLUSTER_PROJECT_ID pcmk_reboot_timeout=300 pcmk_monitor_retries=4 location FENCING_RESOURCE_SECONDARY_VM FENCING_RESOURCE_SECONDARY_VM -inf: SECONDARY_VM_NAME

Imposta un ritardo per il riavvio di Corosync

Su entrambi gli host, come utente root, crea un file drop-in

systemdche ritarda l'avvio di Corosync per garantire la sequenza corretta di eventi dopo il riavvio di una VM protetta:systemctl edit corosync.service

Aggiungi le seguenti righe al file:

[Service] ExecStartPre=/bin/sleep 60

Salva il file ed esci dall'editor.

Ricarica la configurazione del gestore systemd.

systemctl daemon-reload

Verifica che il file plug-in sia stato creato:

service corosync status

Dovresti vedere una riga per il file plug-in, come nell'esempio seguente:

● corosync.service - Corosync Cluster Engine Loaded: loaded (/usr/lib/systemd/system/corosync.service; disabled; vendor preset: disabled) Drop-In: /etc/systemd/system/corosync.service.d └─override.conf Active: active (running) since Tue 2021-07-20 23:45:52 UTC; 2 days ago

Crea le risorse del file system

Se utilizzi una configurazione di montaggio semplice, salta questa sezione perché una configurazione di montaggio semplice non utilizza le risorse del file system specifiche dell'istanza che sono gestite dal cluster.

Ora che hai creato le directory del file system condiviso, puoi definire le risorse del cluster.

Configura le risorse del file system per le directory specifiche dell'istanza.

#crm configure primitive ASCS_FILE_SYSTEM_RESOURCE Filesystem \ device="NFS_PATH/usrsapSIDASCSASCS_INSTANCE_NUMBER" \ directory="/usr/sap/SID/ASCSASCS_INSTANCE_NUMBER" fstype="nfs" \ op start timeout=60s interval=0 \ op stop timeout=60s interval=0 \ op monitor interval=20s timeout=40sSostituisci quanto segue:

ASCS_FILE_SYSTEM_RESOURCE: specifica un nome per la risorsa cluster per il file system ASCS.NFS_PATH: specifica il percorso del file system NFS per ASCS.SID: specifica l'ID sistema (SID). Utilizza le lettere maiuscole per tutte le lettere.ASCS_INSTANCE_NUMBER: specifica il numero di istanza ASCS.

#crm configure primitive ERS_FILE_SYSTEM_RESOURCE Filesystem \ device="NFS_PATH/usrsapSIDERSERS_INSTANCE_NUMBER" \ directory="/usr/sap/SID/ERSERS_INSTANCE_NUMBER" fstype="nfs" \ op start timeout=60s interval=0 \ op stop timeout=60s interval=0 \ op monitor interval=20s timeout=40sSostituisci quanto segue:

ERS_FILE_SYSTEM_RESOURCE: specifica un nome per la risorsa cluster per il file system ERS.NFS_PATH: specifica il percorso del file system NFS per ERS.SID: specifica l'ID sistema (SID). Utilizza le lettere maiuscole per tutte le lettere.ERS_INSTANCE_NUMBER: specifica il numero di istanza ASCS.

Conferma la configurazione appena creata:

#crm configure show ASCS_FILE_SYSTEM_RESOURCE ERS_FILE_SYSTEM_RESOURCEDovresti vedere un output simile al seguente esempio:

primitive ASCS_FILE_SYSTEM_RESOURCE Filesystem \ params device="NFS_PATH/usrsapSIDASCSASCS_INSTANCE_NUMBER" directory="/usr/sap/SID/ASCSASCS_INSTANCE_NUMBER" fstype=nfs \ op start timeout=60s interval=0 \ op stop timeout=60s interval=0 \ op monitor interval=20s timeout=40s primitive ERS_FILE_SYSTEM_RESOURCE Filesystem \ params device="NFS_PATH/usrsapSIDERSERS_INSTANCE_NUMBER" directory="/usr/sap/SID/ERSERS_INSTANCE_NUMBER" fstype=nfs \ op start timeout=60s interval=0 \ op stop timeout=60s interval=0 \ op monitor interval=20s timeout=40s

Crea le risorse di controllo di integrità

Configura le risorse del cluster per i controlli di integrità di ASCS ed ERS:

#crm configure primitive ASCS_HEALTH_CHECK_RESOURCE anything \ params binfile="/usr/bin/socat" \ cmdline_options="-U TCP-LISTEN:ASCS_HEALTHCHECK_PORT_NUM,backlog=10,fork,reuseaddr /dev/null" \ op monitor timeout=20s interval=10s \ op_params depth=0#crm configure primitive ERS_HEALTH_CHECK_RESOURCE anything \ params binfile="/usr/bin/socat" \ cmdline_options="-U TCP-LISTEN:ERS_HEALTHCHECK_PORT_NUM,backlog=10,fork,reuseaddr /dev/null" \ op monitor timeout=20s interval=10s \ op_params depth=0Conferma la configurazione appena creata:

#crm configure show ERS_HEALTH_CHECK_RESOURCE ASCS_HEALTH_CHECK_RESOURCEDovresti vedere un output simile al seguente esempio:

primitive ERS_HEALTH_CHECK_RESOURCE anything \ params binfile="/usr/bin/socat" cmdline_options="-U TCP-LISTEN:ASCS_HEALTHCHECK_PORT_NUM,backlog=10,fork,reuseaddr /dev/null" \ op monitor timeout=20s interval=10s \ op_params depth=0 primitive ASCS_HEALTH_CHECK_RESOURCE anything \ params binfile="/usr/bin/socat" cmdline_options="-U TCP-LISTEN:ERS_HEALTHCHECK_PORT_NUM,backlog=10,fork,reuseaddr /dev/null" \ op monitor timeout=20s interval=10s \ op_params depth=0

Crea le risorse VIP

Definisci le risorse del cluster per gli indirizzi VIP.

Se devi cercare l'indirizzo VIP numerico, puoi utilizzare:

gcloud compute addresses describe ASCS_VIP_NAME

--region=CLUSTER_REGION --format="value(address)"gcloud compute addresses describe ERS_VIP_NAME

--region=CLUSTER_REGION --format="value(address)"

Crea le risorse del cluster per gli IP virtuali ASCS ed ERS.

#crm configure primitive ASCS_VIP_RESOURCE IPaddr2 \ params ip=ASCS_VIP_ADDRESS cidr_netmask=32 nic="eth0" \ op monitor interval=3600s timeout=60s#crm configure primitive ERS_VIP_RESOURCE IPaddr2 \ params ip=ERS_VIP_ADDRESS cidr_netmask=32 nic="eth0" \ op monitor interval=3600s timeout=60sConferma la configurazione appena creata:

#crm configure show ASCS_VIP_RESOURCE ERS_VIP_RESOURCEDovresti vedere un output simile al seguente esempio:

primitive ASCS_VIP_RESOURCE IPaddr2 \ params ip=ASCS_VIP_ADDRESS cidr_netmask=32 nic=eth0 \ op monitor interval=3600s timeout=60s primitive ERS_VIP_RESOURCE IPaddr2 \ params ip=ERS_VIP_RESOURCE cidr_netmask=32 nic=eth0 \ op monitor interval=3600s timeout=60s

Visualizza le risorse definite

Per visualizzare tutte le risorse che hai definito finora, inserisci il seguente comando:

#crm statusDovresti vedere un output simile al seguente esempio:

Stack: corosync Current DC: nw-ha-vm-1 (version 1.1.24+20201209.8f22be2ae-3.12.1-1.1.24+20201209.8f22be2ae) - partition with quorum Last updated: Wed May 26 19:10:10 2021 Last change: Tue May 25 23:48:35 2021 by root via cibadmin on nw-ha-vm-1 2 nodes configured 8 resource instances configured *** Resource management is DISABLED *** The cluster will not attempt to start, stop or recover services Online: [ nw-ha-vm-1 nw-ha-vm-2 ] Full list of resources: fencing-rsc-nw-aha-vm-1 (stonith:fence_gce): Stopped (unmanaged) fencing-rsc-nw-aha-vm-2 (stonith:fence_gce): Stopped (unmanaged) filesystem-rsc-nw-aha-ascs (ocf::heartbeat:Filesystem): Stopped (unmanaged) filesystem-rsc-nw-aha-ers (ocf::heartbeat:Filesystem): Stopped (unmanaged) health-check-rsc-nw-ha-ascs (ocf::heartbeat:anything): Stopped (unmanaged) health-check-rsc-nw-ha-ers (ocf::heartbeat:anything): Stopped (unmanaged) vip-rsc-nw-aha-ascs (ocf::heartbeat:IPaddr2): Stopped (unmanaged) vip-rsc-nw-aha-ers (ocf::heartbeat:IPaddr2): Stopped (unmanaged)Se utilizzi una configurazione di montaggio semplice, vedrai un output simile al seguente esempio:

Stack: corosync Current DC: nw-ha-vm-1 (version 1.1.24+20201209.8f22be2ae-3.12.1-1.1.24+20201209.8f22be2ae) - partition with quorum Last updated: Wed Sep 26 19:10:10 2024 Last change: Tue Sep 25 23:48:35 2024 by root via cibadmin on nw-ha-vm-1 2 nodes configured 8 resource instances configured *** Resource management is DISABLED *** The cluster will not attempt to start, stop or recover services Online: [ nw-ha-vm-1 nw-ha-vm-2 ] Full list of resources: fencing-rsc-nw-aha-vm-1 (stonith:fence_gce): Stopped (unmanaged) fencing-rsc-nw-aha-vm-2 (stonith:fence_gce): Stopped (unmanaged) health-check-rsc-nw-ha-ascs (ocf::heartbeat:anything): Stopped (unmanaged) health-check-rsc-nw-ha-ers (ocf::heartbeat:anything): Stopped (unmanaged) vip-rsc-nw-aha-ascs (ocf::heartbeat:IPaddr2): Stopped (unmanaged) vip-rsc-nw-aha-ers (ocf::heartbeat:IPaddr2): Stopped (unmanaged)

Installa ASCS ed ERS

La sezione seguente illustra solo i requisiti e i consigli specifici per l'installazione di SAP NetWeaver su Google Cloud.

Per istruzioni di installazione complete, consulta la documentazione di SAP NetWeaver.

Prepararsi all'installazione

Per garantire la coerenza nel cluster e semplificare l'installazione, prima di installare i componenti ASCS ed ERS di SAP NetWeaver, definisci gli utenti, i gruppi e le autorizzazioni e metti il server secondario in modalità standby.

Rimuovi il cluster dalla modalità di manutenzione:

#crm configure property maintenance-mode="false"Su entrambi i server, come utente root, inserisci i seguenti comandi, specificando gli ID utente e gruppo appropriati per il tuo ambiente:

#groupadd -g GID_SAPINST sapinst#groupadd -g GID_SAPSYS sapsys#useradd -u UID_SIDADM SID_LCadm -g sapsys#usermod -a -G sapinst SID_LCadm#useradd -u UID_SAPADM sapadm -g sapinst#chown SID_LCadm:sapsys /usr/sap/SID/SYS#chown SID_LCadm:sapsys /sapmnt/SID -R#chown SID_LCadm:sapsys /usr/sap/trans -R#chown SID_LCadm:sapsys /usr/sap/SID/SYS -R#chown SID_LCadm:sapsys /usr/sap/SID -RSe utilizzi una configurazione di montaggio semplice , esegui invece i seguenti comandi su entrambi i server come utente root. Specifica gli ID utente e gruppo appropriati per il tuo ambiente.

#groupadd -g GID_SAPINST sapinst#groupadd -g GID_SAPSYS sapsys#useradd -u UID_SIDADM SID_LCadm -g sapsys#usermod -a -G sapinst SID_LCadm#useradd -u UID_SAPADM sapadm -g sapinst#chown SID_LCadm:sapsys /usr/sap/SID#chown SID_LCadm:sapsys /sapmnt/SID -R#chown SID_LCadm:sapsys /usr/sap/trans -R#chown SID_LCadm:sapsys /usr/sap/SID -R#chown SID_LCadm:sapsys /usr/sap/SID/SYSSostituisci quanto segue:

GID_SAPINST: specifica l'ID gruppo Linux per lo strumento di provisioning SAP.GID_SAPSYS: specifica l'ID gruppo Linux per l'utente SAPSYS.UID_SIDADM: specifica l'ID utente Linux per l'amministratore del sistema SAP (SID).SID_LC: specifica l'ID sistema (SID). Utilizza le lettere minuscole.UID_SAPADM: specifica l'ID utente per l'agente host SAP.SID: specifica l'ID sistema (SID). Utilizza le lettere maiuscole per tutte le lettere.

Ad esempio, di seguito è riportato uno schema di numerazione pratico per GID e UID:

Group sapinst 1001 Group sapsys 1002 Group dbhshm 1003 User en2adm 2001 User sapadm 2002 User dbhadm 2003

Installa il componente ASCS

Sul server secondario, inserisci il seguente comando per metterlo in modalità standby:

#crm_standby -v on -N ${HOSTNAME};La modalità standby del server secondario consente di consolidare tutte le risorse del cluster sul server principale, semplificando l'installazione.

Verifica che il server secondario sia in modalità standby:

#crm statusL'output è simile al seguente esempio:

Stack: corosync Current DC: nw-ha-vm-1 (version 1.1.24+20201209.8f22be2ae-3.12.1-1.1.24+20201209.8f22be2ae) - partition with quorum Last updated: Thu May 27 17:45:16 2021 Last change: Thu May 27 17:45:09 2021 by root via crm_attribute on nw-ha-vm-2 2 nodes configured 8 resource instances configured Node nw-ha-vm-2: standby Online: [ nw-ha-vm-1 ] Full list of resources: fencing-rsc-nw-aha-vm-1 (stonith:fence_gce): Stopped fencing-rsc-nw-aha-vm-2 (stonith:fence_gce): Started nw-ha-vm-1 filesystem-rsc-nw-aha-scs (ocf::heartbeat:Filesystem): Started nw-ha-vm-1 filesystem-rsc-nw-aha-ers (ocf::heartbeat:Filesystem): Started nw-ha-vm-1 health-check-rsc-nw-ha-scs (ocf::heartbeat:anything): Started nw-ha-vm-1 health-check-rsc-nw-ha-ers (ocf::heartbeat:anything): Started nw-ha-vm-1 vip-rsc-nw-aha-scs (ocf::heartbeat:IPaddr2): Started nw-ha-vm-1 vip-rsc-nw-aha-ers (ocf::heartbeat:IPaddr2): Started nw-ha-vm-1Se utilizzi una configurazione di montaggio semplice, l'output sarà simile al seguente:

Stack: corosync Current DC: nw-ha-vm-1 (version 1.1.24+20201209.8f22be2ae-3.12.1-1.1.24+20201209.8f22be2ae) - partition with quorum Last updated: Wed Sep 26 19:30:10 2024 Last change: Tue Sep 25 23:58:35 2024 by root via crm_attribute on nw-ha-vm-2 2 nodes configured 8 resource instances configured Node nw-ha-vm-2: standby Online: [ nw-ha-vm-1 ] Full list of resources: fencing-rsc-nw-aha-vm-1 (stonith:fence_gce): Stopped fencing-rsc-nw-aha-vm-2 (stonith:fence_gce): Started nw-ha-vm-1 health-check-rsc-nw-ha-scs (ocf::heartbeat:anything): Started nw-ha-vm-1 health-check-rsc-nw-ha-ers (ocf::heartbeat:anything): Started nw-ha-vm-1 vip-rsc-nw-aha-scs (ocf::heartbeat:IPaddr2): Started nw-ha-vm-1 vip-rsc-nw-aha-ers (ocf::heartbeat:IPaddr2): Started nw-ha-vm-1Sul server principale, come utente root, modifica la directory in una directory di installazione temporanea, ad esempio

/tmp, per installare l'istanza ASCS eseguendo SAP Software Provisioning Manager (SWPM).Per accedere all'interfaccia web di SWPM, devi disporre della password dell'utente

root. Se i tuoi criteri IT non consentono all'amministratore SAP di accedere alla password di root, puoi utilizzareSAPINST_REMOTE_ACCESS_USER.Quando avvii SWPM, utilizza il parametro

SAPINST_USE_HOSTNAMEper specificare il nome host virtuale che hai definito per l'indirizzo VIP ASCS nel file/etc/hosts.Ad esempio:

cd /tmp; /mnt/nfs/install/SWPM/sapinst SAPINST_USE_HOSTNAME=vh-aha-scs

Nella pagina di conferma finale di SWPM, assicurati che il nome dell'host virtuale sia corretto.

Al termine della configurazione, estrarre la VM secondaria dalla modalità standby:

#crm_standby -v off -N ${HOSTNAME}; # On SECONDARY

Installa il componente ERS

Sul server principale, come utente root o

SID_LCadm, interrompi il servizio ASCS.#su - SID_LCadm -c "sapcontrol -nr ASCS_INSTANCE_NUMBER -function Stop"#su - SID_LCadm -c "sapcontrol -nr ASCS_INSTANCE_NUMBER -function StopService"Sul server principale, inserisci il seguente comando per metterlo in modalità standby:

#crm_standby -v on -N ${HOSTNAME};La modalità standby del server principale consente di consolidare tutte le risorse del cluster sul server secondario, semplificando l'installazione.

Verifica che il server principale sia in modalità standby:

#crm statusSul server secondario, come utente root, modifica la directory in una directory di installazione temporanea, ad esempio

/tmp, per installare l'istanza ERS eseguendo SAP Software Provisioning Manager (SWPM).Utilizza lo stesso utente e la stessa password per accedere a SWPM che hai utilizzato quando hai installato il componente ASCS.

Quando avvii SWPM, utilizza il parametro

SAPINST_USE_HOSTNAMEper specificare il nome dell'host virtuale che hai definito per l'indirizzo VIP ERS nel file/etc/hosts.Ad esempio:

cd /tmp; /mnt/nfs/install/SWPM/sapinst SAPINST_USE_HOSTNAME=vh-aha-ers

Nella pagina di conferma finale di SWPM, assicurati che il nome dell'host virtuale sia corretto.

Rimuovi la VM principale dallo stato di standby per attivarle entrambe:

#crm_standby -v off -N ${HOSTNAME};

Configura i servizi SAP

Devi verificare che i servizi siano configurati correttamente, controllare le impostazioni nei profili ASCS ed ERS e aggiungere l'utente SID_LCadm al gruppo di utenti haclient.

Conferma le voci del servizio SAP

Su entrambi i server, verifica che il file