Ce guide fournit des instructions pour l'installation, le fonctionnement et le dépannage de la version 2.0 de l' Google Cloud agent de surveillance pour SAP HANA.

Pour obtenir une présentation de l'agent de surveillance pour SAP HANA et ses options, consultez la section Guide de planification de l'agent de surveillance pour SAP HANA V2.0.

Prérequis

L'agent de surveillance pour SAP HANA nécessite des pilotes de connexion SAP HANA et une version spécifique de l'environnement d'exécution Java (JRE, Java Runtime Environment).

Si le serveur sur lequel vous installez l'agent a accès à Internet, l'agent télécharge automatiquement les fichiers lors de l'installation.

Si le serveur ne dispose pas d'un accès à Internet, vous pouvez importer vous-même les fichiers.

Si vous devez les importer vous-même, importez les fichiers suivants dans le répertoire /tmp/gcpsapdeps avant d'installer l'agent :

https://github.com/SAP/SapMachine/releases/download/sapmachine-17.0.1/sapmachine-jre-17.0.1_linux-x64_bin.tar.gz

https://repo1.maven.org/maven2/com/sap/cloud/db/jdbc/ngdbc/2.11.14/ngdbc-2.11.14.jar

Ce guide suppose également que vous disposez des éléments suivants :

- Un compte Google.

- Un projet Google Cloud .

- Un compte de facturation Google Cloud

- Une ou plusieurs instances déployées de SAP HANA. Pour en savoir plus sur le déploiement de SAP HANA sur Google Cloud, consultez le guide de déploiement de SAP HANA.

Définir les rôles IAM requis

Le compte de service que l'agent de surveillance utilise pour SAP HANA doit inclure au minimum le rôle Monitoring Metric Writer. Si ce n'est pas le cas, vous devez attribuer le rôle Monitoring Metric Writer au compte de service.

De plus, si vous utilisez Secret Manager pour stocker le mot de passe de l'utilisateur de la base de données système SAP HANA, le compte de service doit inclure le rôle Secret Manager Secret Accessor et les instances de VM doivent disposer du niveau d'accès cloud-platform.

Pour ajouter les rôles requis à votre compte de service, procédez comme suit :

Dans la console Google Cloud , accédez à la page IAM de IAM et Administration.

Sélectionnez votre projet Google Cloud .

Identifiez le compte de service auquel vous souhaitez ajouter les rôles IAM.

- Si ce compte de service ne figure pas déjà sur la liste des comptes principaux, cela signifie qu'aucun rôle ne lui a encore été attribué. Cliquez sur Ajouter, puis saisissez l'adresse e-mail du compte de service.

- Si le compte de service figure déjà sur la liste des comptes principaux, il possède des rôles. Cliquez sur le bouton Modifier le compte principal

à côté du compte de service que vous souhaitez modifier.

Cliquez sur Ajouter un autre rôle, puis vérifiez que les rôles suivants sont attribués à votre compte de service :

- Monitoring > Rédacteur de statistiques de surveillance

- Secret Manager > Accesseur de secrets de Secret Manager

Cliquez sur Ajouter ou sur Enregistrer pour attribuer les rôles au compte de service.

Pour en savoir plus sur la définition des niveaux d'accès d'une instance de VM, consultez la page Modifier le compte de service et les niveaux d'accès d'une instance.

Pour en savoir plus sur les rôles IAM et les champs d'application requis pour accéder à Secret Manager, consultez la section Contrôle des accès à Secret Manager.

Installer l'agent de surveillance pour SAP HANA

Ajouter le dépôt RPM Google Cloud à la liste des dépôts du système d'exploitation

Vous devez ajouter l'URL du dépôt RPM Google Cloud pour l'agent à la liste des dépôts de packages pour le système d'exploitation. La procédure pour ajouter un dépôt diffère selon que vous utilisez un système d'exploitation Red Hat ou SUSE.

Ajouter un dépôt à RHEL

Pour ajouter le dépôt Google Cloud RPM à RHEL, sélectionnez votre version et procédez comme suit:

RHEL 7

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo tee /etc/yum.repos.d/google-saphanamonitoring-agent.repo << EOM [google-saphanamonitoring-agent] name=Google SAP HANA Monitoring Agent baseurl=https://packages.cloud.google.com/yum/repos/google-saphanamonitoring-agent-el7-\$basearch enabled=1 gpgcheck=0 repo_gpgcheck=0 gpgkey=https://packages.cloud.google.com/yum/doc/yum-key.gpg EOM

RHEL 8

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo tee /etc/yum.repos.d/google-saphanamonitoring-agent.repo << EOM [google-saphanamonitoring-agent] name=Google SAP HANA Monitoring Agent baseurl=https://packages.cloud.google.com/yum/repos/google-saphanamonitoring-agent-el8-\$basearch enabled=1 gpgcheck=0 repo_gpgcheck=0 gpgkey=https://packages.cloud.google.com/yum/doc/yum-key.gpg EOM

Ajouter un dépôt à SLES

Pour ajouter le dépôt Google Cloud RPM à SLES, sélectionnez votre version et procédez comme suit:

SLES 12

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo zypper addrepo --gpgcheck-allow-unsigned-package --refresh \ https://packages.cloud.google.com/yum/repos/google-saphanamonitoring-agent-sles12-\$basearch google-saphanamonitoring-agent

SLES 15

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo zypper addrepo --gpgcheck-allow-unsigned-package --refresh \ https://packages.cloud.google.com/yum/repos/google-saphanamonitoring-agent-sles15-\$basearch google-saphanamonitoring-agent

Installer l'agent

Installez l'agent de surveillance pour SAP HANA à l'aide du gestionnaire de packages de système d'exploitation.

Pour installer l'agent, sélectionnez votre système d'exploitation et procédez comme suit :

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

RHEL

sudo yum install google-saphanamonitoring-agent

SLES

sudo zypper --no-gpg-checks install google-saphanamonitoring-agent

L'agent est installé dans le répertoire /usr/sap/google-saphanamonitoring-agent.

Configurer l'agent

Pour configurer l'agent, modifiez le fichier de configuration de l'agent : /usr/sap/google-saphanamonitoring-agent/conf/configuration.yaml.

Valeurs de propriété du serveur détectées automatiquement

Par défaut, la section cloud_properties du fichier configuration.yaml est commentée, comme indiqué dans l'exemple suivant, et l'agent de surveillance pour SAP HANA utilise l'ID de projet, l'ID d'instance et la zone de l'instance de VM sur laquelle l'agent s'exécute.

# cloud_properties:

# project_id: MONITORED_INSTANCE_PROJECT_ID

# instance_id: MONITORED_VM_ID

# zone: MONITORED_VM_ZONESi l'agent s'exécute sur la même VM que SAP HANA, vous pouvez laisser la section cloud_properties commentée.

Si l'agent s'exécute sur une VM différente de celle de SAP HANA, vous devez supprimer le caractère de commentaire, #, de chaque ligne dans la section cloud_properties, puis mettre à jour les propriétés project_id, instance_id et zone avec l'ID de projet, l'ID d'instance et la zone de la VM hôte SAP HANA.

Si SAP HANA est exécuté sur un serveur utilisant la solution Bare Metal, vous devez supprimer le caractère de commentaire, #, des lignes cloud_properties et project_id, puis spécifier l'ID de projet du projet que vous utilisez avec la solution Bare Metal. Laissez les propriétés instance_id et zone commentées.

Valeurs de propriété SAP HANA détectées automatiquement

Par défaut, la propriété sid du fichier configuration.yaml est commentée et l'agent récupère l'ID système (SID) SAP HANA depuis la table SAP HANA M_DATABASE. Si vous devez spécifier un autre SID, supprimez le caractère de commentaire de la ligne sid et spécifiez le SID dont vous avez besoin.

Procédure de configuration

Les étapes suivantes spécifient les propriétés de configuration couramment utilisées. Pour obtenir une description de toutes les propriétés de configuration, consultez la section Description des propriétés de configuration.

Ouvrez le fichier de configuration pour le modifier à l'aide de l'éditeur de texte de votre choix. Exemple :

sudo vi /usr/sap/google-saphanamonitoring-agent/conf/configuration.yaml

Sous

gcloud_auth, vous pouvez également supprimer le caractère de commentaire#et spécifier le chemin d'accès à un fichier JSON contenant la clé d'un compte de service IAM pour l'agent. Exemple :gcloud_auth: # If defined this service account will be used for API calls or else the default VM credentials # will be used. service_account_json: /usr/sap/google-saphanamonitoring-agent/auth/example-project-id-abcdef123456.json

Spécifiez une ou plusieurs instances SAP HANA que l'agent doit surveiller.

Pour spécifier plusieurs bases de données SAP HANA, créez un nouvel ensemble de propriétés en copiant toutes les propriétés

hana_instancesapplicables de- nameàtrust_store_secret_name. Vous ne devez copier les propriétés SSL, certificat, keystore et trustore que si l'instance SAP HANA supplémentaire les utilise. Collez l'ensemble de propriétés d'instance supplémentaire juste après le premier ensemble et avantqueries.Pour définir une instance SAP HANA, procédez comme suit :

Spécifiez le nom de l'hôte sur lequel l'instance SAP HANA est exécutée. Cette valeur apparaît dans les journaux et dans Monitoring. Exemple :

- name: example-hana-vm

Spécifiez l'adresse IP de l'hôte sur lequel l'instance SAP HANA est exécutée.

Si l'instance SAP HANA s'exécute sur une VM hôte différente de l'agent, spécifiez l'adresse IP interne de la VM hôte. Exemple :

host: 10.1.0.100

Si l'instance SAP HANA s'exécute sur un hôte qui ne se trouve pas dans le même Google Cloud projet que l'agent, spécifiez l'adresse IP publique de la VM hôte.

Si l'agent s'exécute sur le même hôte que SAP HANA, vous pouvez accepter la valeur par défaut, qui est l'adresse IP de rebouclage de l'hôte local,

127.0.0.1.

Spécifiez le port sur lequel l'instance SAP HANA accepte les requêtes. Pour la première ou la seule base de données locataire, le port est

3nn15, où nn correspond au numéro d'instance de SAP HANA.port: 30015

Spécifiez le compte utilisateur SAP HANA dont l'agent doit se servir pour interroger SAP HANA. Par défaut, le compte utilisateur

SYSTEMest spécifié :user: SYSTEM

Spécifiez le mot de passe du compte utilisateur SAP HANA dont l'agent doit se servir pour interroger SAP HANA. Exemple :

password: TempPa55word

Si le système SAP HANA utilise le protocole TLS/SSL (Transport Layer Secure/Secure Sockets Layer), activez la compatibilité SSL :

enable_ssl: true

Pour valider les certificats lorsque SAP HANA utilise TLS/SSL, activez la vérification des certificats et spécifiez les propriétés de nom de certificat, keystore et trustore si nécessaire.

validate_certificate: true

Pour obtenir une description des propriétés de nom de certificat, keystore et trustore, consultez la section Description des propriétés de configuration.

Enregistrez et fermez le fichier

configuration.yaml.

Description des propriétés de configuration

Le tableau suivant répertorie toutes les propriétés que vous pouvez utiliser pour définir vos instances, vos connexions, la compatibilité TLS/SSL et la validation des certificats.

Hormis pour sample_interval et query_timeout, qui définissent des valeurs par défaut globales pour les requêtes, toutes les autres propriétés utilisées pour définir ou activer des requêtes individuelles sont documentées dans la section Guide de planification de l'agent de surveillance pour SAP HANA.

| Propriété | Type de données | Description |

|---|---|---|

sample_interval |

Int | Définit l'intervalle par défaut, en secondes, entre les requêtes.

La valeur spécifiée ici peut être remplacée pour une requête individuelle en spécifiant sample_interval dans la définition de la requête. La valeur par défaut est 300 (5 minutes).

|

query_timeout |

Int | Durée autorisée pour l'exécution de la requête, en secondes. La valeur par défaut est de 5 minutes. |

cloud_properties |

Propriétés qui identifient l'environnement dans lequel l'agent s'exécute. Ces valeurs sont détectées automatiquement, mais peuvent être modifiées. | |

project_id |

Chaîne |

ID du projet Google Cloud dans lequel SAP HANA est en cours d'exécution. Dans Monitoring, cette valeur est un libellé de ressource que vous pouvez utiliser pour filtrer vos données. Spécifiez cette propriété si SAP HANA est exécuté sur une VM différente de l'agent ou sur un serveur utilisant la solution Bare Metal. Lorsque l'agent s'exécute sur la même VM que SAP HANA, par défaut, il détecte automatiquement l'ID du projet. Vous pouvez remplacer ce comportement par défaut en spécifiant une valeur de propriété. |

instance_id |

Chaîne |

Lorsque SAP HANA est exécuté sur une VM Compute Engine différente de celle de l'agent, spécifie le numéro d'ID d'instance de la VM hôte SAP HANA. Dans Monitoring, cette valeur est un libellé de ressource que vous pouvez utiliser pour filtrer vos données.

Si SAP HANA est exécuté sur un serveur utilisant la solution Bare Metal, laissez toujours Par défaut, l'agent utilise l'ID d'instance de la VM sur laquelle il est installé. |

zone |

Chaîne |

Lorsque SAP HANA est exécuté sur une VM Compute Engine dans une zone différente de celle de l'agent, spécifie la zone de la VM hôte SAP HANA. Dans Monitoring, cette valeur est un libellé de ressource que vous pouvez utiliser pour filtrer vos données.

Si SAP HANA est exécuté sur un serveur utilisant la solution Bare Metal, laissez toujours Par défaut, l'agent utilise la zone de la VM sur laquelle il est installé. |

gcloud_auth |

Propriétés liées au compte de service utilisé par l'agent pour la gestion de l'authentification et des accès. | |

service_account_json |

Chaîne | Spécifie le chemin d'accès à un fichier JSON contenant la clé d'un compte de service personnalisé que vous créez. Google Cloud utilise le compte de service pour authentifier l'agent et déterminer les API et ressources Google Cloud auxquelles cet agent est autorisé à accéder. Lorsque service_account_json est omis, l'agent utilise le compte de service de la VM hôte. |

hana_instances |

Propriétés qui identifient une base de données SAP HANA à surveiller. Pour spécifier plusieurs bases de données SAP HANA, créez un nouvel ensemble de propriétés en copiant les propriétés d'instance existantes de - name vers enable_ssl (inclus), puis en les collant juste après le premier ensemble. Définissez la base de données supplémentaire avec le nouvel ensemble de propriétés.

|

|

- name |

Chaîne |

Nom de l'hôte sur lequel SAP HANA est exécuté. Cette valeur identifie l'instance SAP HANA. Dans Monitoring, cette valeur est un libellé de métrique que vous pouvez utiliser pour filtrer vos données. Si vous surveillez plusieurs bases de données, modifiez cette valeur pour les distinguer. |

sid |

Chaîne | Propriété facultative qui spécifie le SID de l'instance SAP HANA surveillée par l'agent.

Normalement, l'agent récupère automatiquement cette valeur à partir de SAP HANA. Vous n'avez donc pas besoin de la spécifier. Si vous devez spécifier une autre valeur ou si l'agent ne détecte pas automatiquement le SID, annulez la mise en commentaire de la propriété |

host |

Chaîne | Adresse IP de l'hôte SAP HANA. Si l'agent s'exécute sur le même hôte que SAP HANA, vous pouvez accepter la valeur par défaut, qui est l'adresse IP de rebouclage de l'hôte local. |

port |

Int | Numéro de port du serveur SAP HANA, tel que défini par SAP. Pour la première ou la seule base de données locataire, spécifiez 3nn15, où nn correspond au numéro d'instance SAP HANA. Pour en savoir plus sur les ports SAP HANA, consultez la section Ports TCP/IP de tous les produits SAP. |

connections |

Int | Pour le regroupement de connexions, le nombre de connexions à maintenir dans le pool de connexions. Ne modifiez pas cette propriété, sauf si Cloud Customer Care vous y invite. |

user |

Chaîne | Compte utilisateur de base de données SAP HANA utilisé par l'agent pour interroger SAP HANA.

SYSTEM est la valeur par défaut.

|

password |

Chaîne | Mot de passe du compte utilisateur de base de données utilisé par l'agent de surveillance pour interroger SAP HANA. Ne spécifiez pas de mot de passe si vous utilisez Secret Manager pour stocker les identifiants de l'utilisateur de la base de données. |

secret_name |

Chaîne | Si vous utilisez Secret Manager pour stocker les identifiants de l'utilisateur de la base de données, spécifiez le nom du secret contenant les identifiants de sécurité. |

enable_ssl |

Booléen | Spécifie si SSL ou TSL est activé dans SAP HANA.

Les valeurs valides sont true ou false.

|

validate_certificate |

Booléen | Spécifie si l'agent vérifie le certificat du serveur.

Les valeurs valides sont true ou false.

|

host_name_in_certificate |

Spécifie le nom d'hôte SAP HANA contenu dans le certificat. Cette propriété est requise lorsque l'agent de surveillance pour SAP HANA s'exécute sur la même VM hôte que SAP HANA et la VM hôte SAP HANA utilise localhost pour finaliser la connexion entre l'agent et la VM hôte au lieu du nom d'hôte réel.

|

|

key_store |

Spécifie le chemin d'accès à un keystore Java JKS ou PKCS12. Si cette propriété n'est pas spécifiée, l'agent de surveillance pour SAP HANA utilise JVM par défaut.

Si le magasin de clés est protégé par un mot de passe, vous devez spécifier |

|

key_store_password |

Lorsqu'un keystore est protégé par un mot de passe, spécifie un mot de passe en texte brut pour le keystore.

La spécification de key_store_password est mutuellement exclusive avec la spécification de key_store_secret_name.

|

|

key_store_secret_name |

Lorsqu'un keystore est protégé par un mot de passe, spécifie le nom d'un secret dans Secret Manager qui contient le mot de passe du keystore.

La spécification de key_store_secret_name est mutuellement exclusive avec la spécification de key_store_password.

|

|

trust_store |

Spécifie le chemin d'accès au fichier JKS du truststore qui contient le ou les certificat(s) public(s) du serveur SAP HANA. En règle générale, le truststore contient le certificat racine ou le certificat de l'autorité de certification qui a signé le ou les certificat(s) du serveur SAP HANA. Si "trust_store" est omis, l'agent utilise le truststore par défaut de la JVM. | |

trust_store_password |

Lorsqu'un truststore est protégé par un mot de passe, spécifie un mot de passe en texte brut pour le truststore.

La spécification de trust_store_password est mutuellement exclusive avec la spécification de trust_store_secret_name.

|

|

trust_store_secret_name |

Lorsqu'un truststore est protégé par un mot de passe, spécifie le nom d'un secret dans Secret Manager qui contient le mot de passe du truststore.

La spécification de trust_store_secret_name est mutuellement exclusive avec la spécification de trust_store_password.

|

|

Activer l'agent

Une fois l'agent de surveillance pour SAP HANA configuré, mais avant de le démarrer, activez-le en tant que service "systemd" afin que le service se relance à chaque redémarrage de l'instance de VM.

Pour activer l'agent, procédez comme suit :

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo systemctl enable google-saphanamonitoring-agent

Vous devriez obtenir un résultat semblable à l'exemple suivant :

Created symlink /etc/systemd/system/multi-user.target.wants/google-saphanamonitoring-agent.service → /usr/sap/google-saphanamonitoring-agent/service/google-saphanamonitoring-agent.service. Created symlink /etc/systemd/system/google-saphanamonitoring-agent.service → /usr/sap/google-saphanamonitoring-agent/service/google-saphanamonitoring-agent.service.

Démarrer l'agent

Pour démarrer l'agent, procédez comme suit :

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo systemctl start google-saphanamonitoring-agent

Vérifiez l'état de l'agent :

sudo systemctl status google-saphanamonitoring-agent

Si le démarrage réussit, après quelques secondes, l'agent commence à interroger SAP HANA et à envoyer les métriques à Monitoring.

Pour en savoir plus sur l'affichage des métriques dans Monitoring, consultez la section Installer le tableau de bord personnalisé pour afficher vos métriques.

Vérifier les journaux

Pour vérifier les journaux, procédez comme suit :

tail -n 100 -f /var/log/google-saphanamonitoring-agent.log

Lorsque l'agent démarre, il enregistre les événements de démarrage dans les journaux. Le démarrage, la planification des requêtes et l'envoi des métriques à Monitoring sont enregistrés dans les journaux.

L'exemple suivant montre les journaux de démarrage et les entrées de journal pour la première requête réussie vers SAP HANA.

2021-04-26T20:42:53.392UTC [INFO] ****** Starting Google SAP HANA Custom Metrics Agent ****** 2021-04-26T20:42:53.413UTC [INFO] Controller initializing... 2021-04-26T20:42:53.414UTC [INFO] Configuring dependencies... 2021-04-26T20:42:53.677UTC [INFO] Configuration of dependencies complete. 2021-04-26T20:42:53.678UTC [INFO] Configuration loading... 2021-04-26T20:42:53.704UTC [INFO] Loading system level metric definitions... 2021-04-26T20:42:53.767UTC [INFO] Loading conf/configuration.yaml... 2021-04-26T20:42:53.836UTC [INFO] Default Cloud Properties: projectId=example-project-id, instanceId=8254335046206112691, zone=us-central1-f 2021-04-26T20:42:53.843UTC [INFO] No "cloud_properties" field found in the config file, so using default cloud properties. 2021-04-26T20:42:53.850UTC [INFO] Configuration loaded and validated. 2021-04-26T20:42:53.865UTC [INFO] Configuration load complete. 2021-04-26T20:42:53.865UTC [INFO] Controller initialization complete 2021-04-26T20:42:53.865UTC [INFO] Starting sampling of HANA metrics... 2021-04-26T20:42:53.875UTC [INFO] Creating connection pool of size 10 for SAP HANA instance "example-hana-vm" 2021-04-26T20:42:54.289UTC [INFO] The SAP HANA agent has completed initial setup. Metrics will start being sent to Cloud Monitoring in 30 seconds. 2021-04-26T20:43:24.278UTC [INFO] Writing time series data to Cloud Monitoring 2021-04-26T20:43:24.281UTC [INFO] Writing time series data to Cloud Monitoring 2021-04-26T20:43:24.292UTC [INFO] Writing time series data to Cloud Monitoring 2021-04-26T20:43:24.292UTC [INFO] Writing time series data to Cloud Monitoring 2021-04-26T20:43:24.294UTC [INFO] Writing time series data to Cloud Monitoring 2021-04-26T20:43:24.295UTC [INFO] Writing time series data to Cloud Monitoring 2021-04-26T20:43:24.295UTC [INFO] Scheduling another execution for query "replication_query" and instance "example-hana-vm" in 300 seconds

Arrêter l'agent

Si vous ajoutez une requête personnalisée ou modifiez la configuration de l'agent, vous devez arrêter et démarrer l'agent avant que la nouvelle requête ou d'autres modifications de configuration ne prennent effet.

Arrêtez l'agent :

sudo systemctl stop google-saphanamonitoring-agent

Redémarrez l'agent :

sudo systemctl start google-saphanamonitoring-agent

Installer le tableau de bord personnalisé pour afficher vos métriques

Pour installer le tableau de bord personnalisé SAP HANA à partir du dépôt GitHub dans Monitoring, procédez comme suit :

Ouvrez Cloud Shell.

Dans Cloud Shell, clonez ou téléchargez le dépôt :

git clone https://github.com/GoogleCloudPlatform/monitoring-dashboard-samples.git

Dans Cloud Shell, installez le tableau de bord

performance.jsonSAP HANA :gcloud monitoring dashboards create \ --config-from-file=monitoring-dashboard-samples/dashboards/sap-hana/performance.json

Le tableau de bord "SAP HANA Performance" est ajouté aux tableaux de bord disponibles dans votre projet Google Cloud . Pour afficher votre tableau de bord, suivez les instructions de la section Afficher le tableau de bord installé.

Pour en savoir plus, consultez les pages suivantes :

- Métriques SAP HANA dans Cloud Monitoring

- Gérer les tableaux de bord à l'aide d'API

- Tableaux de bord installables

Afficher le tableau de bord installé

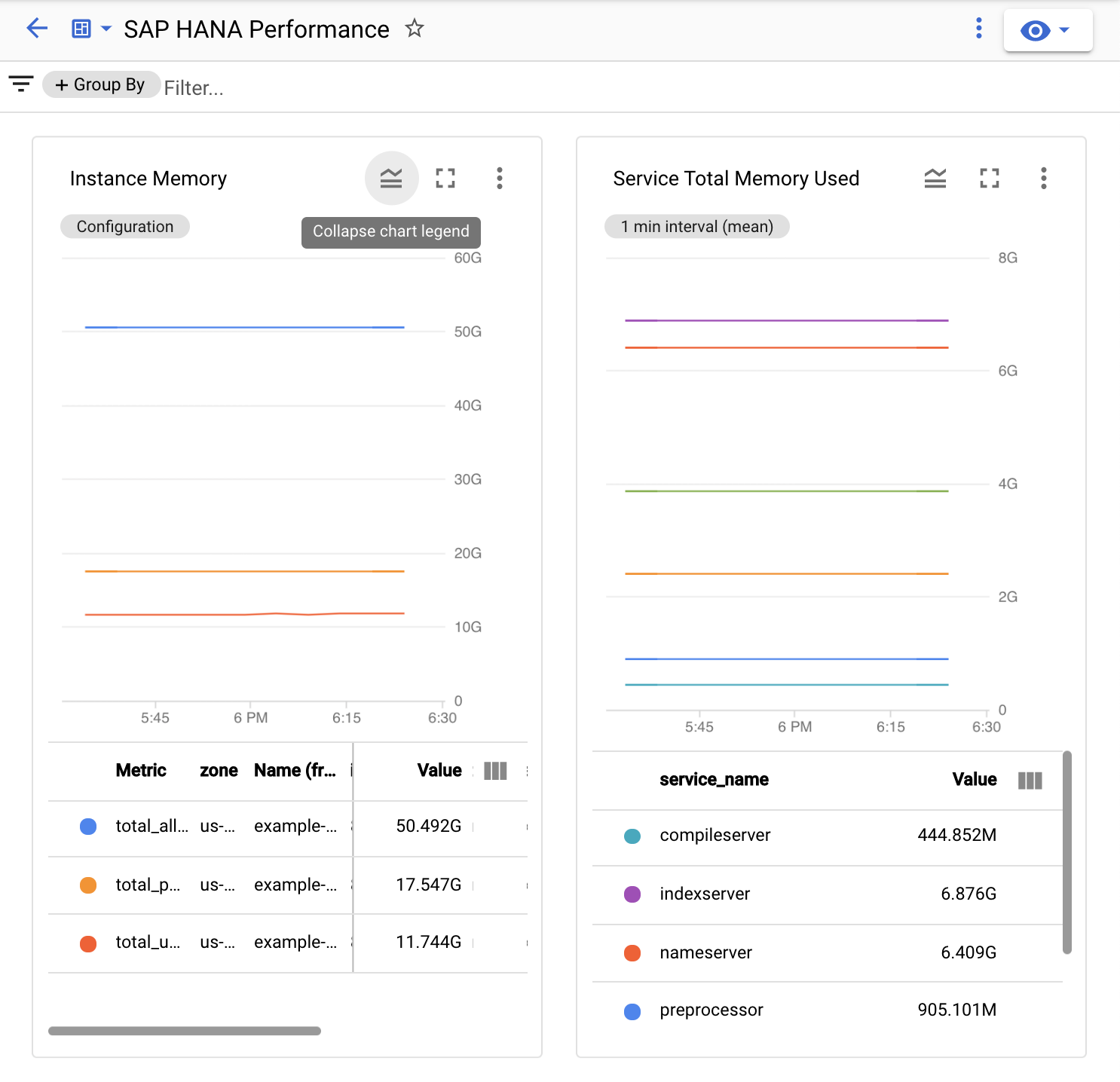

Le fichier performance.json du dépôt crée un nouveau tableau de bord personnalisé intitulé "SAP HANA Performance".

Dans la console Google Cloud , sélectionnez Surveillance ou cliquez sur le bouton suivant:

Dans le panneau de navigation Monitoring, cliquez sur Tableaux de bords.

Cliquez sur SAP HANA Performance dans la liste. Si vous disposez d'un grand nombre de tableaux de bord, vous pouvez appliquer un filtre pour n'afficher que les tableaux de bord personnalisés ou le nom du nouveau tableau de bord. Pour en savoir plus sur le filtrage de cette liste, consultez la section Afficher des tableaux de bord personnalisés.

La capture d'écran suivante montre une partie du tableau de bord personnalisé pour SAP HANA dans Monitoring.

Mettre à jour l'agent de surveillance pour SAP HANA

Pour vous assurer que vous disposez de la dernière version de l'agent de surveillance pour SAP HANA, vérifiez régulièrement si des mises à jour sont disponibles. Les mises à jour sont annoncées sur laGoogle Cloud page des notes de version de SAP sur Google Cloud.

Rechercher des mises à jour

Sélectionnez votre système d'exploitation :

RHEL

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo yum check-update google-saphanamonitoring-agent

SLES

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo zypper list-updates -r google-saphanamonitoring-agent

Installer une mise à jour

Sélectionnez votre système d'exploitation :

RHEL

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo yum update google-saphanamonitoring-agent

SLES

Établissez une connexion SSH avec votre VM hôte.

Exécutez la commande suivante :

sudo zypper --no-gpg-checks update google-saphanamonitoring-agent

Dépannage

Les sections suivantes expliquent comment résoudre des problèmes liés à l'installation, aux requêtes ou à l'envoi des métriques à Monitoring.

Échec de l'installation

Vérifiez que vous utilisez un système d'exploitation compatible avec l'agent de surveillance pour SAP HANA. Pour plus d'informations, consultez la section Systèmes d'exploitation compatibles.

Vérifiez la présence de messages d'erreur dans l'interface système que vous avez utilisée pour installer l'agent.

Vérifiez que le dépôt RPM Google Cloud de l'agent a été ajouté à la liste des dépôts du système d'exploitation, comme décrit dans la section Ajouter le dépôt RPM Google Cloud à la liste des dépôts du système d'exploitation.

Les requêtes par défaut échouent

Sur la VM hôte, recherchez les messages d'erreur dans le fichier journal /var/log/google-saphanamonitoring-agent.log.

Sur la VM hôte, confirmez que le port approprié est spécifié dans la propriété port de chaque définition d'instance SAP HANA dans le fichier configuration.yaml. Pour en savoir plus sur les ports à utiliser pour les requêtes SQL SAP HANA, consultez la section Ports TCP/IP de tous les produits SAP.

Assurez-vous que l'utilisateur de la base de données SAP HANA a accès aux vues système SAP HANA suivantes :

M_CONNECTIONSM_CS_ALL_COLUMNSM_CS_TABLESM_HOST_RESOURCE_UTILIZATIONM_RS_TABLESM_SERVICE_COMPONENT_MEMORYM_SERVICE_MEMORYM_SERVICE_REPLICATIONM_WORKLOAD- Vue

STATISTICS_CURRENT_ALERTSdu schéma_SYS_STATISTICS

Les métriques ne sont pas envoyées à Monitoring

Sur la VM hôte, recherchez les messages d'erreur dans le fichier journal /var/log/google-saphanamonitoring-agent.log.

Si l'agent n'utilise pas le compte de service d'une VM hôte, confirmez que le chemin d'accès à la clé de compte de service JSON est correctement spécifié dans la propriété service_account_json du fichier configuration.yaml.

Sur la page d'accueil IAM et administration, assurez-vous que le compte de service utilisé par l'agent possède le rôle Monitoring Metric Writer (roles/monitoring.metricWriter). Pour en savoir plus, consultez la section Définir les rôles IAM requis.

Obtenir de l'aide concernant l'agent de surveillance pour SAP HANA

Si vous avez besoin d'aide pour résoudre un problème lié à l'agent de surveillance pour SAP HANA, rassemblez les informations de diagnostic nécessaires et contactez Cloud Customer Care. Pour en savoir plus, consultez la section Informations de diagnostic de l'agent de surveillance pour SAP HANA.

Assistance

Pour les problèmes liés à l'infrastructure ou aux services Google Cloud , contactez le service client. Ses coordonnées sont disponibles sur la page de présentation de l'assistance dans la console Google Cloud . Si l'assistance Customer Care détecte un problème dans vos systèmes SAP, vous serez redirigé vers l'assistance SAP.

Pour les problèmes liés au produit SAP, entrez votre demande d'assistance avec l'outil de l'assistance SAP.

SAP évalue la demande d'assistance et, s'il semble s'agir d'un problème d'infrastructure Google Cloud, transfère cette demande au composantGoogle Cloud approprié dans son système: BC-OP-LNX-GOOGLE ouBC-OP-NT-GOOGLE.

Exigences liées à l'assistance

Pour bénéficier d'une assistance pour les systèmes SAP ainsi que pour l'infrastructure et les servicesGoogle Cloudqu'ils utilisent, vous devez satisfaire aux exigences minimales de la formule d'assistance'assistance.

Pour en savoir plus sur les exigences minimales concernant l'assistance pour SAP surGoogle Cloud, consultez les ressources suivantes:

- Obtenir de l'aide concernant SAP sur Google Cloud

- Note SAP 2456406 – SAP sur Google Cloud Platform: prérequis pour l'assistance (compte utilisateur SAP requis)