このデプロイメント ガイドでは、SAP Adaptive Server Enterprise(ASE)をインストールする準備ができている Compute Engine 仮想マシン(VM)を Linux オペレーティング システムにデプロイして接続する方法について説明します。

このガイドの手順では、Terraform を使用して、VM、Linux オペレーティング システム、SAP ASE に必要なディスク ボリュームのデプロイと構成を行い、SAP NetWeaver 用のGoogle Cloudのモニタリング エージェントをインストールします。

デプロイの計画については、SAP ASE プランニング ガイドをご覧ください。自動デプロイの概要については、Terraform を使用した Google Cloud での SAP デプロイの自動化をご覧ください。

前提条件

データ所在地、アクセス制御、サポート担当者、規制要件に準拠しながら SAP ワークロードを実行する必要がある場合は、必要な Assured Workloads フォルダを作成する必要があります。詳細については、 Google Cloudでの SAP のコンプライアンスと主権管理をご覧ください。

課金が有効になっている Google Cloud プロジェクトがまだない場合は、SAP ASE インストール用に VM をデプロイする前に、プロジェクトを作成する必要があります。

プロジェクトの作成

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

構成を初期化する。

gcloud init

現在の gcloud 構成の設定を確認する。

gcloud config list

必要な Google Cloud プロジェクトに切り替えます。

PROJECT_IDは、実際の Google Cloud プロジェクト ID に置き換えます。gcloud config set project PROJECT_ID

デフォルト リージョンを設定する。

REGIONは、Google Cloud リージョンに置き換えます。gcloud config set compute/region REGION

デフォルト ゾーンを設定する。

ZONEは、Google Cloud ゾーンに置き換えます。gcloud config set compute/zone ZONE

新しい構成を作成する。

NAMEは、構成の名前に置き換えます。gcloud config configurations create NAME

-

カスタムモードのネットワークを作成します。詳細については、カスタムモード ネットワークの作成をご覧ください。

-

サブネットワークを作成し、リージョンと IP 範囲を指定します。詳細については、サブネットの追加をご覧ください。

- クライアント接続用の ASE ネットワーク リスナー。デフォルトの ASE ポート番号は

5000です。 - SAP ASE Cockpit で必要とされるポート。ASE Cockpit が使用するポートの一覧については、SAP ヘルプポータルの SAP ASE Cockpit のドキュメントをご覧ください。

- すべての SAP プロダクトの TCP/IP にリストされているデフォルトの SAP ポート。

- パソコンまたは企業のネットワーク環境から Compute Engine VM インスタンスへの接続。使用すべき IP アドレスがわからない場合は、社内のネットワーク管理者に確認してください。

- VM インスタンスへの SSH 接続(ブラウザでの SSH を含む)。

- Linux のサードパーティ製ツールを使用した VM への接続。ファイアウォール ルールを作成して、ツールのアクセスを許可します。

Cloud Shell を開きます。

Cloud Shell gcloud CLI で次のコマンドを入力して、

sap_ase.tf構成ファイルを作業ディレクトリにダウンロードします。wget https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_ase/terraform/sap_ase.tf

sap_ase.tfファイルを Cloud Shell コードエディタで開きます。Cloud Shell コードエディタを開くには、[エディタを開く] をクリックします。

sap_ase.tfファイルで、二重引用符で囲まれた内容をご使用のインストール環境の値に置き換えて、次の引数の値を更新します。オプションの引数の大半にはデフォルト値があります。オプションの引数を指定しない場合、Terraform 構成はその引数のデフォルト値(存在する場合)を使用します。

引数 データ型 説明 source文字列 デプロイ時に使用する Terraform モジュールの場所とバージョンを指定します。

sap_ase.tf構成ファイルには、source引数の 2 つのインスタンスがあります。1 つは有効で、もう 1 つはコメントとして追加されています。デフォルトで有効なsource引数に、モジュール バージョンとしてlatestを指定します。デフォルトでは、source引数の 2 番目のインスタンスの先頭に#文字があり、引数が無効になっています。この引数には、モジュール バージョンを識別するタイムスタンプを指定します。すべてのデプロイで同じモジュール バージョンを使用する必要がある場合は、バージョン タイムスタンプを指定する

source引数の先頭から#文字を削除し、latestを指定するsource引数の先頭にコメント文字を追加します。project_id文字列 このシステムをデプロイする Google Cloud プロジェクトの ID を指定します。例: my-project-xzone文字列 SAP システムをデプロイするゾーンを指定します。このゾーンは、サブネットに選択したのと同じリージョンに存在する必要があります。

たとえば、サブネットが

us-central1リージョンにデプロイされている場合は、us-central1-aなどのゾーンを指定できます。machine_type文字列 SAP システムの実行に必要な Compute Engine 仮想マシン(VM)のタイプを指定します。カスタム VM タイプが必要な場合は、必要な数に最も近く、かつ必要数以上の vCPU 数を持つ事前定義された VM タイプを指定します。デプロイが完了したら、vCPU 数とメモリ量を変更してください。 たとえば、

n1-highmem-32のようにします。subnetwork文字列 前の手順で作成したサブネットワークの名前を指定します。共有 VPC にデプロイする場合は、この値を SHARED_VPC_PROJECT_ID/SUBNETWORKとして指定します。例:myproject/network1linux_image文字列 SAP システムをデプロイする Linux オペレーティング システム イメージの名前を指定します。 たとえば、 rhel-9-2-sap-haやsles-15-sp5-sapです。使用可能なオペレーティング システム イメージのリストについては、 Google Cloud コンソールの [イメージ] ページをご覧ください。linux_image_project文字列 引数 linux_imageに指定したイメージを含む Google Cloud プロジェクトを指定します。このプロジェクトは独自のプロジェクトか、 Google Cloud イメージ プロジェクトです。Compute Engine イメージの場合は、rhel-sap-cloudかsuse-sap-cloudを指定します。ご利用のオペレーティング システムのイメージ プロジェクトを確認するには、オペレーティング システムの詳細をご覧ください。instance_name文字列 ホスト VM インスタンスの名前を指定します。名前には、小文字、数字、ハイフンを使用できます。ワーカーホストとスタンバイ ホストの VM インスタンスの名前は同じになり、名前に wとホスト番号が追加されます。ase_sid文字列 SAP ASE データベース インスタンスの SID を指定します。ID は英数字 3 文字で、最初の文字はアルファベットにする必要があります。文字は大文字のみ使用できます。例: ED1ase_sid_size整数 省略可。SAP ASE データベース インスタンスのルート ディレクトリである /sybase/DBSIDボリュームのサイズを GB で指定します。最小サイズは 8 GB です。デフォルト値は8です。ase_diag_size整数 省略可。SAPTOOLS の診断テーブルスペースを保持する /sybase/DBSID/sapdiagボリュームのサイズを GB で指定します。最小サイズは 8 GB です。デフォルト値は8です。ase_sap_temp_size整数 省略可。データベース インスタンスの一時テーブルスペースを保持する /sybase/DBSID/saptmpボリュームのサイズを GB で指定します。最小サイズは 8 GB です。デフォルト値は8です。ase_sap_data_size整数 省略可。データベースのデータファイルを保持する /sybase/DBSID/sapdataボリュームのサイズを GB で指定します。最小サイズは 30 GB です。デフォルト値は30です。ase_sap_data_ssdブール値 省略可。 /sybase/DBSID/sapdataボリュームの SSD 永続ディスクをプロビジョニングするには、trueを指定します。falseを指定すると、バランス永続ディスクがプロビジョニングされます。デフォルト値はtrueです。ase_log_size整数 省略可。データベースのトランザクション ログを保持する /sybase/DBSID/logdirボリュームのサイズを GB で指定します。最小サイズは 8 GB です。デフォルト値は8です。ase_log_ssdブール値 省略可。 /sybase/DBSID/logdirボリュームの SSD 永続ディスクをプロビジョニングするには、trueを指定します。falseを指定すると、バランス永続ディスクがプロビジョニングされます。デフォルト値はtrueです。ase_backup_size整数 省略可。 /sybasebackupボリュームのサイズを GB で指定します。この引数を指定しない場合、または値を0に設定しない場合、/sybasebackupボリュームにはディスクがプロビジョニングされません。usr_sap_size整数 SAP ASE と SAP NetWeaver を同じ VM インスタンスで実行するには、 /usr/sapディスクのサイズを GB で指定します。この引数を指定しない場合、または値を

0に設定しない場合、/usr/sapボリュームにはディスクがプロビジョニングされません。sap_mnt_size整数 SAP ASE と SAP NetWeaver を同じ VM インスタンスで実行するには、 /sapmntディスクのサイズを GB で指定します。この引数を指定しない場合、または値を

0に設定しない場合、/sapmntボリュームにはディスクがプロビジョニングされません。swap_size整数 同じ VM インスタンス上で SAP ASE と SAP NetWeaver を実行するには、スワップ ボリュームのサイズを GB で指定します。 この引数を指定しない場合、またはその値を

0に設定しない場合、スワップ ボリュームにディスクはプロビジョニングされません。network_tags文字列 省略可。ファイアウォールまたはルーティングの目的で使用され、VM インスタンスに関連付けるネットワーク タグを 1 つ以上カンマ区切りで指定します。 public_ip = falseを指定していて、ネットワーク タグを指定しない場合は、インターネットへの別のアクセス手段を必ず指定してください。public_ipブール値 省略可。パブリック IP アドレスを VM インスタンスに追加するかどうかを指定します。デフォルト値は trueです。service_account文字列 省略可。ホスト VM とホスト VM で実行されるプログラムで使用されるユーザー管理のサービス アカウントのメールアドレスを指定します。例: svc-acct-name@project-id.この引数に値を指定しない場合、または省略した場合、インストール スクリプトは、Compute Engine のデフォルトのサービス アカウントを使用します。詳細については、 Google Cloud上での SAP プログラム向け Identity and Access Management をご覧ください。

sap_deployment_debugブール値 省略可。Cloud カスタマーケアでデプロイのデバッグを有効にするよう求められた場合にのみ、 trueを指定します。これにより、デプロイの際に詳細なログが生成されます。デフォルト値はfalseです。reservation_name文字列 省略可。このデプロイに特定の Compute Engine VM 予約を使用するには、予約の名前を指定します。デフォルトでは、インストール スクリプトは、次の条件に基づいて使用可能な Compute Engine 予約を選択します。 予約を使用するときに名前を指定するのか、インストール スクリプトで自動的に選択するかに関係なく、予約は次のように設定する必要があります。

-

specificReservationRequiredオプションはtrueに設定されているか、 Google Cloud コンソールで [特定の予約を選択する] オプションが選択されています。 -

Compute Engine のマシンタイプによっては、マシンタイプの SAP 認定に含まれていない CPU プラットフォームに対応しているものもあります。対象となる予約が次のいずれかのマシンタイプの場合、予約には指示された最小の CPU プラットフォームを指定する必要があります。

n1-highmem-32: Intel Broadwelln1-highmem-64: Intel Broadwelln1-highmem-96: Intel Skylakem1-megamem-96: Intel Skylake

Google Cloud での使用が SAP によって認定されている他のすべてのマシンタイプの最小 CPU プラットフォームは、SAP の最小 CPU 要件に準拠しています。

以下の例は、SAP ASE データベース サーバーと SAP NetWeaver の両方を実行するように構成された VM を作成する完成した構成ファイルを示します。この構成ファイルは、SLES 15 SP3 オペレーティング システムを実行している

n1-standard-16VM をデプロイするように Terraform に指示します。VM には、SAP NetWeaver とともに SAP ASE を実行するために必要なすべてのディレクトリが含まれています。# #... module "sap_ase" { source = https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_ase/sap_ase_module.zip # # By default, this source file uses the latest release of the terraform module # for SAP on Google Cloud. To fix your deployments to a specific release # of the module, comment out the source property above and uncomment the source property below. # # source = "https://storage.googleapis.com/cloudsapdeploy/terraform/YYYYMMDDHHMM/terraform/sap_ase/sap_ase_module.zip" # ... project_id = "example-project-123456" zone = "us-central1-f" machine_type = "n1-standard-16" subnetwork = "example-subnet-us-central1" linux_image = "sles-15-sp3-sap" linux_image_project = "suse-sap-cloud" # ... instance_name = "ex-vm-ase-lin" # ... ase_sid = "AS1" ase_sid_size = 10 ase_diag_size = 15 ase_sap_temp_size = 20 ase_sap_data_size = 50 ase_sap_data_ssd = true ase_log_size = 30 ase_log_ssd = true ase_backup_size = 100 # ... usr_sap_size = 15 sap_mnt_size = 15 swap_size = 24 # ... }-

現在の作業ディレクトリを初期化するため、 Google Cloud用の Terraform プロバイダ プラグインとモジュール ファイルをダウンロードします。

terraform init

terraform initコマンドで、他の Terraform コマンドの作業ディレクトリを準備します。作業ディレクトリのプロバイダ プラグインと構成ファイルを強制的に更新するには、

--upgradeフラグを指定します。--upgradeフラグが省略されていて、作業ディレクトリに変更を加えていない場合、sourceURL でlatestが指定されている場合でも、Terraform はローカル キャッシュに保存されたコピーを使用します。terraform init --upgrade

必要に応じて、Terraform 実行プランを作成します。

terraform plan

terraform planコマンドによって、現在の構成で必要な変更が表示されます。この手順をスキップすると、terraform applyコマンドは自動的に新しいプランを作成し、それを承認するように求めます。実行プランを適用するには:

terraform apply

アクションを承認するように求められたら、「

yes」と入力します。terraform

applyコマンドによって、Terraform 構成ファイルで定義された引数に従って Google Cloud インフラストラクチャが設定されます。このプロセスには数分かかる場合があります。デプロイの進行状況を確認するには、次のセクションの手順に沿って操作してください。VM インスタンスのデプロイ後、VM インスタンスが削除された場合にブートディスクを保存するために Compute Engine が必要な場合は、次の操作を実行します。

Google Cloud コンソールで、Compute Engine の [VM インスタンス] ページに移動します。

VM インスタンスの名前をクリックして、目的の VM インスタンスの [VM インスタンスの詳細] ページを開きます。

[編集] をクリックします。

[削除ルール] の [ブートディスク] セクションで、[ディスクを維持] オプションが選択されていることを確認します。

[保存] をクリックします。

Google Cloud コンソールで Cloud Logging を開いて、インストールの進行状況をモニタリングし、エラーがないか確認します。

ログをフィルタします。

ログ エクスプローラ

[ログ エクスプローラ] ページで、[クエリ] ペインに移動します。

[リソース] プルダウン メニューから [グローバル] を選択し、[追加] をクリックします。

[グローバル] オプションが表示されない場合は、クエリエディタに次のクエリを入力します。

resource.type="global" "Deployment"[クエリを実行] をクリックします。

以前のログビューア

- [以前のログビューア] ページの基本的なセレクタ メニューから、ロギング リソースとして [グローバル] を選択します。

フィルタされたログを分析します。

"--- Finished"が表示されている場合、デプロイメントは完了しています。次の手順に進んでください。割り当てエラーが発生した場合:

[IAM と管理] の [割り当て] ページで、SAP ASE プランニング ガイドに記載されている SAP ASE の要件を満たしていない割り当てを増やします。

Cloud Shell を開きます。

作業ディレクトリに移動してデプロイを削除し、失敗したインストールから VM と永続ディスクをクリーンアップします。

terraform destroy

アクションの承認を求められたら、「

yes」と入力します。デプロイを再実行します。

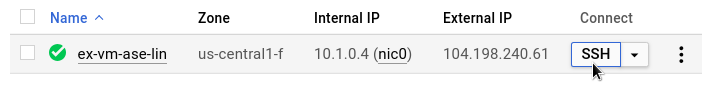

SAP ASE システムがデプロイされたら、SSH を使用して VM に接続します。Compute Engine の [VM インスタンス] のページで、VM インスタンスの SSH ボタンをクリックするか、お好みの SSH メソッドを使用します。

root ユーザーに切り替えます。

sudo su -

コマンド プロンプトで

df -hを実行します。//sybase/DBSID/sapdataディレクトリなど、次のような出力が表示されていることを確認します。Filesystem Size Used Avail Use% Mounted on devtmpfs 4.0M 8.0K 4.0M 1% /dev tmpfs 30G 0 30G 0% /dev/shm tmpfs 12G 18M 12G 1% /run tmpfs 4.0M 0 4.0M 0% /sys/fs/cgroup /dev/sda3 30G 4.3G 26G 15% / /dev/sda2 20M 2.9M 18M 15% /boot/efi tmpfs 5.9G 0 5.9G 0% /run/user/0 tmpfs 5.9G 0 5.9G 0% /run/user/1000 /dev/mapper/vg_asesid-vol 10G 43M 10G 1% /sybase/AS1 /dev/mapper/vg_asesapdata-vol 50G 84M 50G 1% /sybase/AS1/sapdata_1 /dev/mapper/vg_aselog-vol 30G 63M 30G 1% /sybase/AS1/saplog_1 /dev/mapper/vg_asesaptemp-vol 20G 53M 20G 1% /sybase/AS1/saptemp /dev/mapper/vg_asesapdiag-vol 15G 48M 15G 1% /sybase/AS1/sapdiag /dev/mapper/vg_asebackup-vol 100G 135M 100G 1% /sybasebackup /dev/mapper/vg_usrsap-vol 15G 48M 15G 1% /usr/sap /dev/mapper/vg_sapmnt-vol 15G 48M 15G 1% /sapmnt

次のコマンドを入力して、スワップ ディレクトリが作成されたことを確認します。

cat /proc/meminfo | grep Swap

次の例のような結果が表示されます。

SwapCached: 0 kB SwapTotal: 25161724 kB SwapFree: 25161724 kB

エラーが発生した場合は、同じ理由でデプロイが再び失敗することがないようにエラーを解決してください。ログの確認または割り当て関連のエラーの解決について詳しくは、ログを調べるをご覧ください。

Cloud Shell を開くか、Google Cloud CLI をローカル ワークステーションにインストールしている場合はターミナルを開きます。

このデプロイに使用した Terraform 構成ファイルがあるディレクトリに移動します。

次のコマンドを実行して、デプロイメントに含まれるすべてのリソースを削除します。

terraform destroy

アクションの承認を求められたら、「

yes」と入力します。このガイドで前述したように、デプロイを再試行します。

- VM への SSH 接続を確立します。

- SAP から VM に SAP ASE インストール メディアをダウンロードするかコピーします。

- インストールに使用する SAP ASE SySAM ライセンス ファイルまたはライセンス サーバーを準備します。

- SAP ASE データベースをインストールします。

- 最新のパッチがある場合は、それを使用して SAP ASE ソフトウェアを更新します。

- 追加のコンポーネントをインストールします。

- 新しい SAP ASE データベース インスタンスを構成してバックアップします。

Compute Engine インスタンスと SSH 接続を確立します。

次のコマンドを実行します。

systemctl status google-cloud-sap-agent

エージェントが正常に機能している場合、出力には

active (running)が含まれます。次に例を示します。google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent- SAP システムで、トランザクションとして「

ST06」を入力します。 概要ウィンドウで可用性と以下のフィールドの内容を確認し、SAP と Google モニタリング インフラストラクチャのエンドツーエンドの設定が正しいか調べます。

- クラウド プロバイダ:

Google Cloud Platform - Enhanced Monitoring Access:

TRUE - Enhanced Monitoring Details:

ACTIVE

- クラウド プロバイダ:

gcloud コマンド環境の構成

この手順では、 Google Cloud リソースをデプロイまたは構成するための gcloud コマンドを、Cloud Shell を使用して入力します。Cloud Shell には、Google Cloud コンソールのブラウザからアクセスします。

Cloud Shell は、Cloud Shell を起動するたびに Google Cloud がプロビジョニングする VM 上で動作します。初めて Cloud Shell を使用するときには、Google Cloud は永続的な $HOME ディレクトリも作成します。このディレクトリは、Cloud Shell を開くたびに復元されます。

プロビジョニングされた VM には、最新の Google Cloud CLI が含まれています。したがって、Cloud Shell で使用する gcloud コマンドは、gcloud CLI のローカルにインストールされたインスタンスで使用するコマンドと同じです。

gcloud CLI がインストールされている場合は、以下の手順の中で使用されている gcloud コマンドをローカルマシンから発行できます。ただし、ローカルにインストールされた gcloud CLI を使用する場合は、常に最新バージョンの gcloud CLI を使用していることを確認する必要があります。

Cloud Shell または gcloud CLI のいずれを使用する場合でも、gcloud コマンド環境のプロパティを設定または変更して、それらのプロパティを 1 つの構成として保存できます。構成は、gcloud コマンドの動作に影響を与える Key-Value ペアのコレクションです。

Cloud Shell の構成で実行できる基本的な操作は次のとおりです。

構成に対する操作について詳しくは、gcloud CLI 構成の管理をご覧ください。

ネットワークの作成

セキュリティ上の理由から、新しいネットワークを作成します。アクセスできるユーザーを制御するには、ファイアウォール ルールを追加するか、別のアクセス制御方法を使用します。

プロジェクトにデフォルトの VPC ネットワークがある場合、デフォルトは使用せず、明示的に作成したファイアウォール ルールが唯一の有効なルールとなるように、独自の VPC ネットワークを作成してください。

デプロイ中、Compute Engine インスタンスは通常、 Google Cloudの SAP 用エージェントをダウンロードするためにインターネットにアクセスする必要があります。 Google Cloudから入手できる SAP 認定の Linux イメージのいずれかを使用している場合も、ライセンスを登録して OS ベンダーのリポジトリにアクセスするために、コンピューティング インスタンスからインターネットにアクセスする必要があります。このアクセスをサポートするために、NAT ゲートウェイを配置し、VM ネットワーク タグを使用して構成します。ターゲットのコンピューティング インスタンスに外部 IP がない場合でもこの構成が可能です。

プロジェクトの VPC ネットワークを作成するには、次の操作を行います。

NAT ゲートウェイの設定

パブリック IP アドレスなしで 1 台以上の VM を作成する必要がある場合は、ネットワーク アドレス変換(NAT)を使用して、VM がインターネットにアクセスできるようにする必要があります。Cloud NAT は Google Cloud の分散ソフトウェア定義マネージド サービスであり、VM からインターネットへのアウトバウンド パケットの送信と、それに対応するインバウンド レスポンス パケットの受信を可能にします。また、別個の VM を NAT ゲートウェイとして設定することもできます。

プロジェクトに Cloud NAT インスタンスを作成する方法については、Cloud NAT の使用をご覧ください。

プロジェクトに Cloud NAT を構成すると、VM インスタンスはパブリック IP アドレスなしでインターネットに安全にアクセスできるようになります。

ファイアウォール ルールの追加

デフォルトでは、暗黙のファイアウォール ルールにより、Virtual Private Cloud(VPC)ネットワークの外部からの受信接続がブロックされます。受信側の接続を許可するには、VM にファイアウォール ルールを設定します。VM との受信接続が確立されると、トラフィックはその接続を介して双方向に許可されます。

特定のポートへの外部アクセスを許可するファイアウォール ルールや、同じネットワーク上の VM 間のアクセスを制限するファイアウォール ルールも作成できます。VPC ネットワーク タイプとして default が使用されている場合は、default-allow-internal ルールなどの追加のデフォルト ルールも適用されます。追加のデフォルト ルールは、同じネットワークであれば、すべてのポートで VM 間の接続を許可します。

ご使用の環境に適用可能な IT ポリシーによっては、データベース ホストへの接続を分離するか制限しなければならない場合があります。これを行うには、ファイアウォール ルールを作成します。

目的のシナリオに応じて、次の対象にアクセスを許可するファイアウォール ルールを作成できます。

プロジェクトのファイアウォール ルールを作成するには、ファイアウォール ルールの作成をご覧ください。

Terraform を使用した SAP ASE 用 Linux VM のデプロイ

次の手順では、Terraform を使用して、Linux および、SAP ASE に必要なすべての永続ディスクがある VM インスタンスをデプロイします。インストールの値は、 Google Cloud 提供の sap_ase.tf 構成ファイルで定義します。

以下の手順では Cloud Shell を使用していますが、必要に応じてローカル ターミナルで Terraform を使用することもできます。

デプロイの確認

デプロイを確認するには、Cloud Logging でデプロイログを確認し、VM の設定を確認します。

ログを調べる

VM の構成を確認する

クリーンアップしてデプロイを再試行する

前のセクションのデプロイ検証ステップのいずれかでインストールが正常に完了しなかった場合は、デプロイを元に戻し、次の手順を行ってデプロイを再試行する必要があります。

データベースのインストール

オペレーティング システムが構成されたら、SAP ASE データベース インスタンスをインストールできます。

Linux ベースの VM に SAP ASE をインストールする手順は次のとおりです。

追加のインストール ガイダンスについては、Linux 向け SAP ASE インストールおよびアップグレードのガイド をご覧ください。

デプロイ後のタスクの実行

SAP ASE インスタンスを使用する前に、次のデプロイ後の手順を実行することをおすすめします。

デプロイ後のガイダンスについて詳しくは、Linux 向け SAP ASE インストール アップグレード ガイドのインストール後のタスクについてのセクションをご覧ください。

Google Cloudの SAP 用エージェントのインストールを検証する

VM をデプロイして SAP システムをインストールしたら、Google Cloudの SAP 用エージェントが正常に機能していることを確認します。

Google Cloudの SAP 用エージェントが実行されていることを確認する

エージェントの動作確認の手順は次のとおりです。

エージェントが実行されていない場合は、エージェントを再起動します。

SAP Host Agent が指標を受信していることを確認する

Google Cloudの SAP 用エージェントによってインフラストラクチャの指標が収集され、SAP Host Agent に正しく送信されていることを確認するには、次の操作を行います。

トラブルシューティング

このセクションでは、一般的な問題を修正する方法について説明します。

VM への接続に関するトラブルシューティング

SSH 経由で VM に接続する際に問題が発生した場合は、使用している VPC ネットワークでポート 22 を開くファイアウォール ルールが作成されていることを確認します。

その他の考えられる問題については、ブラウザから SSH 経由で接続する際の既知の問題をご覧ください。

Google のモニタリング エージェントのトラブルシューティング

SAP NetWeaver 用モニタリング エージェントに関する問題をトラブルシューティングするには、モニタリングのトラブルシューティングをご覧ください。