Dokumen dalam Framework Arsitektur Google Cloud ini memberikan praktik terbaik untuk menerapkan kendali detektif dan logging.

Kontrol detektif menggunakan telemetri untuk mendeteksi kesalahan konfigurasi, kerentanan, dan potensi aktivitas berbahaya di lingkungan cloud. Google Cloud membuat Anda dapat mengendalikan pemantauan dan detektif yang disesuaikan untuk lingkungan Anda. Bagian ini menjelaskan fitur dan rekomendasi tambahan ini untuk penggunaannya.

Memantau performa jaringan

Network Intelligence Center memberi Anda visibilitas tentang performa arsitektur dan topologi jaringan Anda. Anda dapat memperoleh insight terperinci tentang performa jaringan, lalu menggunakan informasi tersebut untuk mengoptimalkan deployment dengan menghilangkan bottleneck pada layanan. Uji Konektivitas memberi Anda insight tentang aturan dan kebijakan firewall yang diterapkan ke jalur jaringan.

Pantau dan cegah pemindahan data yang tidak sah

Pemindahan data yang tidak sah menjadi perhatian utama organisasi. Biasanya, hal ini terjadi saat orang yang memiliki izin mengekstrak data dari sistem yang diamankan, lalu membagikan data tersebut kepada pihak yang tidak berwenang atau memindahkannya ke sistem yang tidak aman.

Google Cloud menyediakan beberapa fitur dan alat yang membantu Anda mendeteksi serta mencegah pemindahan data yang tidak sah. Untuk informasi selengkapnya, baca Mencegah pemindahan data yang tidak sah.

Memusatkan pemantauan Anda

Security Command Center memberikan visibilitas ke resource yang Anda miliki di Google Cloud dan status keamanannya. Security Command Center membantu Anda mencegah, mendeteksi, dan merespons ancaman. Layanan ini menyediakan dasbor terpusat yang dapat Anda gunakan untuk membantu mengidentifikasi kesalahan konfigurasi keamanan di virtual machine, jaringan, aplikasi, dan bucket penyimpanan. Anda dapat mengatasi masalah ini sebelum menyebabkan kerusakan atau kerugian bisnis. Kemampuan bawaan Security Command Center dapat mengungkapkan aktivitas mencurigakan di log keamanan Cloud Logging Anda atau menunjukkan mesin virtual yang disusupi.

Anda dapat merespons ancaman dengan mengikuti rekomendasi yang dapat ditindaklanjuti atau dengan mengekspor log ke sistem SIEM Anda untuk penyelidikan lebih lanjut. Untuk mengetahui informasi tentang cara menggunakan sistem SIEM dengan Google Cloud, lihat Analisis log keamanan di Google Cloud.

Security Command Center juga menyediakan beberapa detektor yang membantu Anda menganalisis keamanan infrastruktur. Pendeteksi ini mencakup:

Layanan Google Cloud lainnya, seperti log Google Cloud Armor, juga menyediakan temuan untuk ditampilkan di Security Command Center.

Aktifkan layanan yang Anda perlukan untuk workload Anda, lalu hanya pantau dan analisis data penting. Untuk mengetahui informasi selengkapnya tentang cara mengaktifkan logging pada layanan, lihat bagian mengaktifkan log dalam Analisis log keamanan di Google Cloud.

Memantau ancaman

Event Threat Detection adalah layanan terkelola opsional dari Security Command Center Premium yang mendeteksi ancaman di aliran log Anda. Dengan Event Threat Detection, Anda dapat mendeteksi ancaman yang berisiko tinggi dan mahal, seperti malware, cryptomining, akses tidak sah ke resource Google Cloud, serangan DDoS, dan serangan SSH brute force. Dengan menggunakan fitur alat ini untuk menyaring volume data log, tim keamanan Anda dapat dengan cepat mengidentifikasi insiden berisiko tinggi dan berfokus pada upaya perbaikan.

Untuk membantu mendeteksi akun pengguna yang berpotensi disusupi di organisasi Anda, gunakan Log Platform Cloud Action Sensitif untuk mengidentifikasi kapan tindakan sensitif dilakukan dan untuk mengonfirmasi bahwa pengguna yang valid mengambil tindakan tersebut untuk tujuan yang valid. Tindakan sensitif adalah tindakan, seperti penambahan peran dengan hak dilindungi, yang dapat merusak bisnis Anda jika pelaku kejahatan melakukan tindakan tersebut. Gunakan Cloud Logging untuk melihat, memantau, dan mengkueri log Cloud Platform Tindakan Sensitif. Anda juga dapat melihat entri log tindakan sensitif dengan Sensitive Actions Service, layanan bawaan Security Command Center Premium.

Google Security Operations dapat menyimpan dan menganalisis semua data keamanan Anda secara terpusat. Untuk membantu Anda melihat keseluruhan rentang serangan, Google SecOps dapat memetakan log ke model umum, memperkayanya, lalu menautkannya bersama ke dalam linimasa. Selain itu, Anda dapat menggunakan Google SecOps untuk membuat aturan deteksi, menyiapkan indikator pencocokan penyusupan (IoC), dan melakukan aktivitas perburuan ancaman. Anda menulis aturan deteksi dalam bahasa YARA-L. Untuk contoh aturan deteksi ancaman di YARA-L, lihat repositori Analisis Keamanan Komunitas (CSA). Selain menulis aturan sendiri, Anda dapat memanfaatkan deteksi yang diseleksi di Google SecOps. Deteksi pilihan ini adalah sekumpulan aturan YARA-L yang telah ditetapkan dan terkelola yang dapat membantu Anda mengidentifikasi ancaman.

Opsi lain untuk memusatkan log untuk analisis, audit, dan investigasi keamanan adalah menggunakan BigQuery. Di BigQuery, Anda dapat memantau ancaman atau kesalahan konfigurasi umum menggunakan kueri SQL (misalnya yang ada di repositori CSA) untuk menganalisis perubahan izin, aktivitas penyediaan, penggunaan workload, akses data, dan aktivitas jaringan. Untuk informasi selengkapnya tentang analisis log keamanan di BigQuery dari penyiapan melalui analisis, lihat Analisis log keamanan di Google Cloud.

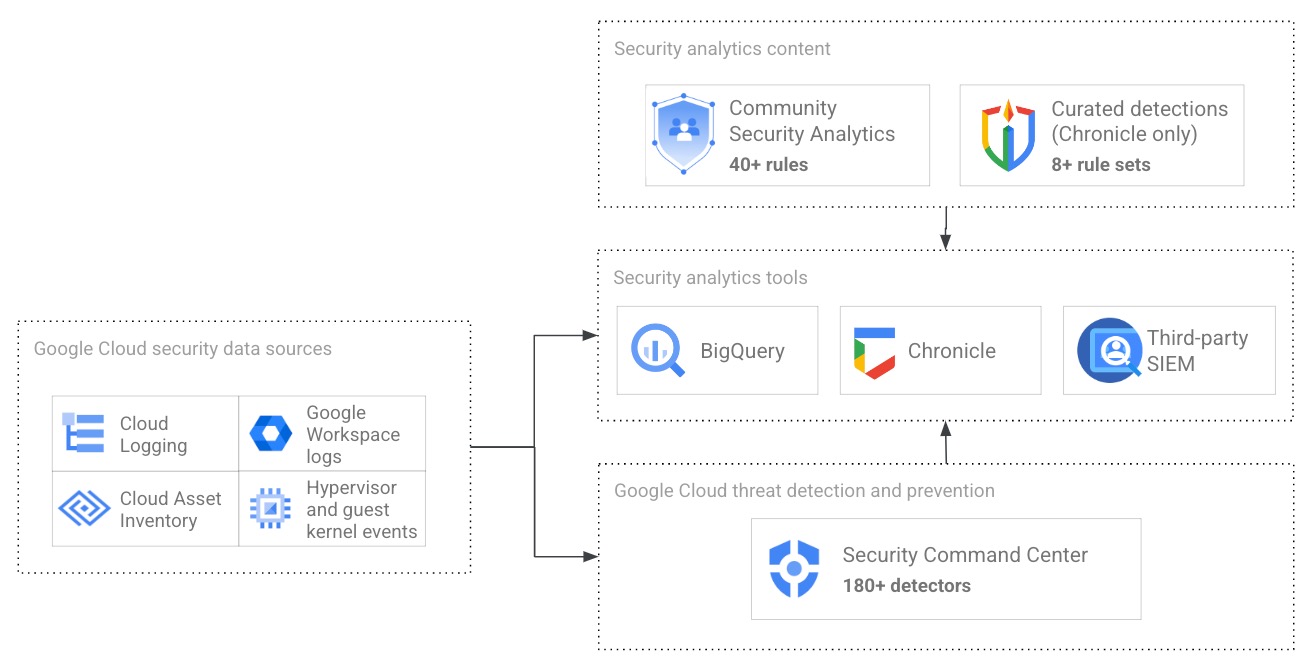

Diagram berikut menunjukkan cara memusatkan pemantauan menggunakan kemampuan deteksi ancaman bawaan Security Command Center dan deteksi ancaman yang Anda lakukan di BigQuery, Google Security Operations, atau SIEM pihak ketiga.

Seperti yang ditunjukkan dalam diagram, ada berbagai sumber data keamanan yang harus Anda pantau. Sumber data ini mencakup log dari Cloud Logging, perubahan aset dari Inventaris Aset Cloud, log Google Workspace, atau peristiwa dari hypervisor atau kernel tamu. Diagram menunjukkan bahwa Anda dapat menggunakan Security Command Center untuk memantau sumber data ini. Pemantauan ini terjadi secara otomatis asalkan Anda telah mengaktifkan fitur dan detektor ancaman yang sesuai di Security Command Center. Diagram ini menunjukkan bahwa Anda juga dapat memantau ancaman dengan mengekspor data keamanan dan temuan Security Command Center ke alat analisis seperti BigQuery, Google Security Operations, atau SIEM pihak ketiga. Pada alat analisis, diagram menunjukkan bahwa Anda dapat melakukan analisis dan investigasi lebih lanjut dengan menggunakan dan memperluas kueri dan aturan seperti yang tersedia di CSA.

Langkah selanjutnya

Pelajari logging dan deteksi lebih lanjut dengan referensi berikut: