Questa guida è destinata ai responsabili della sicurezza, ai responsabili della conformità, agli amministratori IT e a tutti i dipendenti coinvolti nell'implementazione e nella verifica della conformità al programma FedRAMP (Federal Risk and Authorization Management Program) su Google Cloud. Questa guida ti aiuta a capire in che modo Google è in grado di supportare la conformità FedRAMP e quali strumenti, prodotti e servizi configurare per soddisfare i requisiti FedRAMP. Google Cloud

Panoramica

Google Cloud supporta la conformità a FedRAMP e fornisce dettagli specifici sull'approccio alla sicurezza e alla protezione dei dati nel white paper sulla sicurezza di Google e nella panoramica sulla progettazione della sicurezza nell'infrastruttura Google. Sebbene Google fornisca un'infrastruttura cloud sicura e conforme, la responsabilità finale della valutazione della conformità a FedRAMP è tua. Sei inoltre responsabile di garantire che l'ambiente e le applicazioni che crei sulla base di Google Cloud siano configurati e protetti correttamente in base ai requisiti FedRAMP.

Questo documento descrive le fasi dell'autorizzazione all'operatività (ATO) FedRAMP a livello generale, spiega il modello di responsabilità condivisa, evidenzia le responsabilità specifiche del cliente e suggerisce come soddisfare questi requisiti e linee guida su Google Cloud. Google Cloud

FedRAMP

Il Federal Risk and Authorization Management Program (FedRAMP) è un programma a livello governativo che standardizza il modo in cui il Federal Information Security Modernization Act (FISMA) si applica al cloud computing. Stabilisce un approccio ripetibile riguardo a valutazione, autorizzazione e monitoraggio continuo della sicurezza per servizi cloud.

Utilizzando gli standard e le linee guida di FedRAMP, puoi proteggere i dati sensibili, essenziali e critici per le operazioni nel cloud, rendendo possibile il rilevamento rapido di vulnerabilità della cybersicurezza.

A livello generale, FedRAMP ha i seguenti obiettivi:

- Assicurarsi che i servizi e i sistemi cloud utilizzati dagli enti statali abbiano misure di salvaguardia adeguate.

- Deduplicare gli sforzi e ridurre i costi della gestione dei rischi.

- Consentire agli enti statali di acquisire in modo rapido ed economico servizi e sistemi informativi.

In conformità con il FedRAMP, gli enti statali federali sono tenuti a:

- Assicurarsi che tutti i sistemi cloud che elaborano, trasmettono e archiviano dati governativi utilizzino i riferimenti dei controlli di sicurezza FedRAMP.

- Utilizzare il piano di valutazione della sicurezza per concedere le autorizzazioni di sicurezza ai sensi della FISMA.

- Imporre l'applicazione dei requisiti FedRAMP tramite contratti con fornitori di servizi cloud (CSP).

Autorizzazione a operare (ATO)

L'implementazione e l'esecuzione del processo di accreditamento FedRAMP si conclude con un'autorizzazione a operare (ATO) nel cloud. Esistono due percorsi per FedRAMP ATO: P-ATO e Agency ATO.

L'autorizzazione provvisoria a operare (P-ATO) viene rilasciata dal JAB (Joint Authorization Board) di FedRAMP. Il JAB è composto dai CIO del Dipartimento di Homeland Security (DHS), della General Services Administration (GSA) e del Dipartimento della Difesa (DoD). Il consiglio definisce i controlli di sicurezza FedRAMP di riferimento e stabilisce i criteri di accreditamento FedRAMP per le organizzazioni di valutazione di terze parti (3PAO). Le organizzazioni e gli enti chiedono che il loro pacchetto di sicurezza dei sistemi informativi venga elaborato dal JAB, il quale successivamente rilascia una P-ATO per l'utilizzo dei servizi cloud.

Con l'Agency ATO, l'organizzazione o l'ente interno nomina dei funzionari abilitati all'autorizzazione (AO), che conducono un'analisi dei possibili rischi del pacchetto di sicurezza dei sistemi informativi. L'AO può coinvolgere dei 3PAO o dei revisori esterni non accreditati (IA) perché esaminino il pacchetto di sicurezza dei sistemi informativi. L'AO, e successivamente l'ente o l'organizzazione, autorizza quindi l'uso dei servizi cloud da parte dei sistemi informativi. Il pacchetto di sicurezza viene inoltre inviato al Program Management Office (PMO) FedRAMP per la revisione; GSA è il PMO di FedRAMP. Dopo la revisione, il PMO pubblica il pacchetto di sicurezza in modo che possa essere utilizzato da altri enti e organizzazioni.

Piano di valutazione della sicurezza

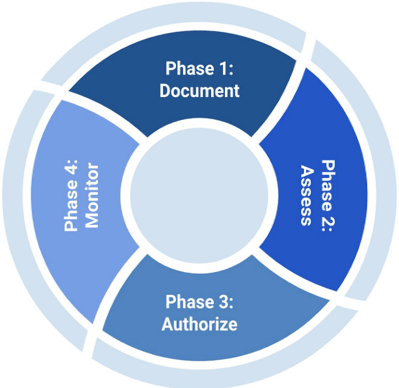

I funzionari abilitati all'autorizzazione (AO) presso enti e organizzazioni devono incorporare il FedRAMP Security Assessment Plan (SAP) nei processi di autorizzazione interna per garantire che soddisfino i requisiti FedRAMP per l'utilizzo dei servizi cloud. Il SAF viene implementato in quattro fasi:

Tu o il tuo AO classificate il tuo sistema informativo come sistema abasso,medio oalto impatto secondo gli obiettivi di sicurezza FIPS PUB 199 per la riservatezza, l'integrità e la disponibilità.

In base alla classificazione FIPS del sistema, seleziona il riferimento dei controlli di sicurezza FedRAMP correlato al livello di classificazione basso, moderato o alto del FIPS 199. Devi poi implementare i controlli di sicurezza acquisiti nel rispettivo riferimento dei controlli. Sono accettabili anche implementazioni alternative e giustificazioni della ragione per cui non è stato possibile rispettare o implementare un controllo.

Acquisisci i dettagli dell'implementazione dei controlli di sicurezza in un piano di sicurezza del sistema (SSP). Ti consigliamo di selezionare il modello SSP in base al livello di conformità FedRAMP: basso, moderato o alto.

La SSP esegue le seguenti operazioni:

- Descrive il limite di autorizzazione di sicurezza.

- Spiega in che modo l'implementazione del sistema gestisce ogni controllo di sicurezza FedRAMP.

- Descrive ruoli e responsabilità del sistema.

- Definisce il comportamento previsto dell'utente del sistema.

- Mostra l'architettura del sistema e l'aspetto dell'infrastruttura di supporto.

Utilizzi il modello di revisione dell'autorizzazione FedRAMP per monitorare i tuoi progressi ATO.

Per ulteriori dettagli sulle fasi di implementazione, consulta la procedura di autorizzazione per enti di FedRAMP.

Modello di responsabilità cloud

La tecnologia dell'infrastruttura convenzionale (IT) richiedeva alle organizzazioni e agli enti di acquistare data center fisici o spazi di colocation, server fisici, apparecchiature di networking, software, licenze e altri dispositivi per la creazione di sistemi e servizi. Con il cloud computing, un CSP investe nell'hardware fisico, nel data center e nel global networking, fornendo allo stesso tempo ai clienti apparecchiature, strumenti e servizi virtuali da utilizzare.

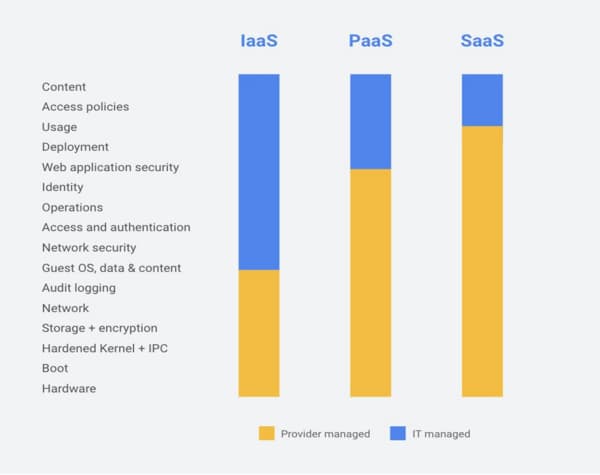

Esistono tre modelli di cloud computing: Infrastructure as a Service (IaaS), Platform as a Service (PaaS) e Software as a Service (SaaS):

Nel modello IaaS, i CSP forniscono essenzialmente un data center virtuale nel cloud e offrono un'infrastruttura di computing virtualizzata, come server, reti e spazio di archiviazione. Sebbene i CSP gestiscano l'apparecchiatura fisica e i data center per queste risorse, sei responsabile della configurazione e della protezione delle risorse della piattaforma o delle applicazioni eseguite sull'infrastruttura virtualizzata.

Nel modello PaaS, i CSP non solo forniscono e gestiscono l'infrastruttura e il livello di virtualizzazione, ma offrono ai clienti anche una piattaforma presviluppata e preconfigurata per la creazione di software, applicazioni e servizi web. PaaS consente agli sviluppatori di creare facilmente applicazioni e middleware senza preoccuparsi della sicurezza e della configurazione dell'hardware soggiacente.

Nel modello SaaS, i CSP gestiscono l'infrastruttura fisica e virtuale e il livello della piattaforma e, allo stesso tempo, forniscono applicazioni e servizi basati su cloud destinati all'utilizzo da parte dei clienti. Le applicazioni internet eseguite direttamente dal browser web o tramite la visita a un sito web sono applicazioni SaaS. In questo modello, le organizzazioni e gli enti non devono preoccuparsi di installare, aggiornare o supportare le applicazioni: il loro compito è semplicemente gestire i criteri di accesso al sistema e ai dati.

La figura seguente evidenzia le responsabilità dei CSP e le tue responsabilità sia on-premise che nei modelli di cloud computing:

Responsabilità FedRAMP

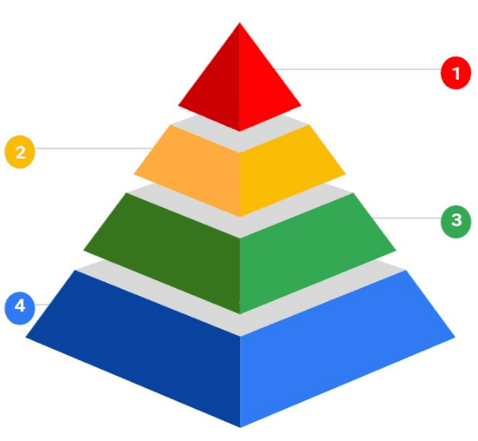

Puoi visualizzare lo stack IT cloud in relazione a quattro livelli: infrastruttura fisica, infrastruttura cloud, piattaforma cloud e software cloud. Il seguente diagramma mostra questi livelli.

I livelli numerati nel diagramma corrispondono a quanto segue:

- Software as a service. Google Workspace è anche certificato come FedRAMP Moderate. Per ereditare questi controlli di sicurezza SaaS, puoi richiedere una copia del pacchetto ATO di Google al JAB e includere una copia della lettera di attestazione di Google nel tuo pacchetto.

- Platform as a Service. Oltre all'infrastruttura fisica certificata FedRAMP di Google Cloud, altri prodotti e servizi PaaS sono coperti da FedRAMP, tra cui App Engine, Cloud Storage e servizi di database. Utilizza questi prodotti e servizi pre-certificati ovunque possibile.

- Infrastructure as a Service. Oltre all'infrastruttura fisica certificata FedRAMP di Google Cloud, altri prodotti e servizi IaaS sono coperti da FedRAMP, tra cui Google Kubernetes Engine (GKE) e Compute Engine. Utilizza questi prodotti e servizi pre-certificati ovunque possibile.

- Infrastruttura fisica Google Cloud è certificata dal JAB come FedRAMP Moderate. Per ereditare questi controlli di sicurezza fisica, puoi richiedere una copia del pacchetto ATO di Google e includere la lettera di attestazione di Google nel tuo pacchetto.

Per quanto riguarda FedRAMP ATO, ogni livello dello stack IT del cloud è considerato un confine di controllo indipendente e ogni confine di controllo richiede un'ATO separata. Ciò significa che, nonostante la conformità a FedRAMP di Google Cloud e la presenza di decine di servizi Google Cloud coperti da FedRAMP, devi comunque implementare i controlli di base di sicurezza FedRAMP e la procedura SAF per qualificare i tuoi sistemi e carichi di lavoro cloud come conformi a FedRAMP.

Esistono due tipi di controlli di sicurezza FedRAMP nei riferimenti di conformità di livello basso, moderato e alto: i controlli implementati dal sistema informativo e i controlli implementati dall'organizzazione. Quando la tua organizzazione o il tuo ente crea sistemi conformi a FedRAMP su Google Cloud, erediti i controlli di sicurezza dell'infrastruttura fisica che Google soddisfa con la sua certificazione FedRAMP. Erediti anche tutti i controlli di sicurezza dell'infrastruttura fisica, IaaS e PaaS integrati in prodotti e servizi conformi a FedRAMP di Google e in tutti i controlli SaaS quando utilizzi Google Workspace. Tuttavia, devi implementare tutti gli altri controlli e configurazioni di sicurezza a livello di IaaS, PaaS e SaaS, come definito dal riferimento dei controlli di sicurezza FedRAMP.

Consigli per l'implementazione di FedRAMP

Come accennato, erediti alcuni controlli di sicurezza dal CSP. Per altri controlli, devi configurarli in modo specifico e creare criteri, regole e regolamenti definiti dall'organizzazione per soddisfare ogni controllo.

Questa sezione consiglia ausili per l'implementazione dei controlli di sicurezza NIST 800-53 nel cloud utilizzando criteri definiti dall'organizzazione con strumenti, servizi e best practice diGoogle Cloud .

Controllo degli accessi

Per gestire controllo dell'accesso in Google Cloud, definisci gli amministratori dell'organizzazione che gestiranno gli account del sistema informativo nel cloud. Inserisci questi amministratori in gruppi di controllo dell'accesso utilizzando Cloud Identity, la Console di amministrazione o un altro provider di identità (ad esempio Active Directory o LDAP), assicurandoti che i provider di identità di terze parti siano federati conGoogle Cloud. Utilizza Identity and Access Management (IAM) per assegnare ruoli e autorizzazioni ai gruppi amministrativi, eseguendo l'implementazione del privilegio minimo e della separazione dei compiti.

Sviluppa un criterio di controllo dell'accesso a livello di organizzazione per gli account del sistema informativo nel cloud. Definisci i parametri e le procedure in base ai quali le informazioni vengono create, modificate, attivate, disattivate e rimosse dagli account di sistema all'interno dell'organizzazione.

Gestione degli account, separazione dei compiti e privilegio minimo

Nel criterio di controllo degli accessi, definisci i parametri e le procedure in base ai quali la tua organizzazione creerà, attiverà, modificherà, disattiverà e rimuoverà gli account di sistema informativi. Definisci le condizioni in base a cui utilizzare gli account del sistema informativo.

Inoltre, identifica il periodo di tempo di inattività dopo il quale gli utenti dovranno disconnettersi da un sistema (ad esempio dopo *x* minuti, ore o giorni). Utilizza Cloud Identity, la Console di amministrazione o le configurazioni dell'applicazione per costringere gli utenti a uscire o eseguire nuovamente l'autenticazione dopo il periodo di tempo definito.

Definisci quali azioni intraprendere quando le assegnazioni di ruoli con privilegi non sono più appropriate per un utente dell'organizzazione. *Policy Intelligence di Google ha una funzionalità di motore per suggerimenti IAM che ti aiuta a rimuovere l'accesso indesiderato alle risorseGoogle Cloud utilizzando il machine learning per formulare suggerimenti intelligenti per il controllo degli accessi.

Definisci condizioni in base a cui gli account di gruppo vengano considerati appropriati. Utilizza Cloud Identity o la Console di amministrazione per creare gruppi o account di servizio. Assegna ruoli e autorizzazioni a gruppi e service account condivisi utilizzando IAM. Utilizza gli account di servizio ove possibile. Specifica per la tua organizzazione che cosa si intende per utilizzo anomalo di un account del sistema informativo. Quando rilevi un utilizzo anomalo, utilizza strumenti come Google Cloud Observability o *Security Command Center per avvisare gli amministratori dei sistemi informativi.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: AC-02, AC-02 (04), AC-02 (05), AC-02 (07), AC-02 (09), AC-02 (11), AC-02 (12), AC-05, AC-06 (01), AC-06 (03), AC-06 (05), AU-2, AU-3, AU-6, AU-12, SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22), SI-04 (23).

Applicazione forzata dei flussi di informazioni e accesso remoto

Nel controllo dell'accesso a livello di organizzazione, definisci i criteri di controllo del flusso di informazioni per la tua organizzazione. Identifica porte, protocolli e servizi vietati o soggetti a restrizioni. Definisci requisiti e restrizioni per le interconnessioni a sistemi interni ed esterni. Utilizza strumenti come Virtual Private Cloud per creare firewall, reti e subnet logicamente isolate. Controlla il flusso di informazioni implementando Cloud Load Balancing, *Cloud Service Mesh e Controlli di servizio VPC.

Quando imposti i criteri per il controllo del flusso di informazioni, identifica i punti di accesso di rete controllati per la tua organizzazione. Utilizza strumenti come Identity-Aware Proxy per fornire un accesso basato sul contesto alle risorse cloud per utenti remoti e in loco. Utilizza Cloud VPN o Cloud Interconnect per fornire l'accesso sicuro e diretto ai VPC.

Imposta criteri a livello di organizzazione per l'esecuzione di comandi con privilegi e l'accesso a dati protetti tramite accesso remoto. Utilizza IAM e i controlli di servizio VPC per limitare l'accesso a dati e carichi di lavoro sensibili.

Segui queste linee guida per facilitare l'implementazione di questi controlli di sicurezza: AC-04, AC-04 (08), AC-04 (21), AC-17 (03), AC-17 (04), CA-03 (03), CA-03 (05), CM-07, CM-07(01), CM-07(02).

Tentativi di accesso, notifica di utilizzo del sistema e chiusura della sessione

Nel criterio di controllo dell'accesso accessi, specifica per quanto tempo deve essere ritardato l'accesso di un utente a richiesta di accesso dopo 3 tentativi non riusciti in un periodo di 15 minuti. Definisci le condizioni e i trigger in base a cui le sessioni utente vengono terminate o disconnesse.

Utilizza Cloud Identity Premium Edition o la Console di amministrazione per gestire i dispositivi mobili che si connettono alla tua rete, inclusi i dispositivi personali degli utenti. Crea criteri di sicurezza a livello di organizzazione applicabili ai dispositivi mobili. Descrivi i requisiti e le procedure per l'espulsione e l'eliminazione dei dispositivi mobili in seguito a tentativi consecutivi di accesso non riusciti.

Sviluppa un linguaggio e notifiche relative all'uso del sistema a livello di organizzazione che forniscano norme sulla privacy, termini d'uso e avvisi di sicurezza agli utenti che accedono al sistema informativo. Definisci le condizioni in base alle quali vengono visualizzate le notifiche a livello di organizzazione prima di concedere l'accesso agli utenti. Pub/Sub è un sistema di messaggistica globale e importazione di eventi che puoi utilizzare per inviare notifiche alle applicazioni e agli utenti finali. Puoi anche utilizzare *Chrome Enterprise Suite, inclusi *browser Chrome e *ChromeOS, con *Push API e *Notifications API per inviare notifiche e aggiornamenti agli utenti.

Segui queste linee guida per facilitare l'implementazione di questi controlli di sicurezza: AC-07, AC-07 (02), AC-08, AC-12, AC-12 (01).

Azioni consentite, dispositivi mobili, condivisione di informazioni

Nel criterio di controllo degli accessi, definisci le azioni utente che possono essere eseguite in un sistema informativo senza identificazione e autenticazione. Utilizza IAM per regolare l'accesso degli utenti alla visualizzazione, creazione, eliminazione e modifica di risorse specifiche.

Sviluppa criteri validi in tutta l'organizzazione per la condivisione delle informazioni. Determina le circostanze in cui possono essere condivise le informazioni e quando è necessaria la discrezione dell'utente per la loro condivisione. Utilizza procedure per assistere gli utenti nella condivisione di informazioni e la collaborazione in tutta l'organizzazione. Google Workspace ha un ottimo set di funzionalità per la collaborazione e il coinvolgimento controllati tra i vari team.

Segui queste linee guida per facilitare l'implementazione di questi controlli di sicurezza: AC-14, AC-19 (05), AC-21.

Consapevolezza e formazione

Crea criteri di sicurezza e materiali di formazione associati da distribuire agli utenti e ai gruppi che si occupano di sicurezza all'interno dell'organizzazione almeno una volta all'anno. Google offre Servizi professionali per la formazione degli utenti sulla sicurezza nel cloud, inclusi, a titolo esemplificativo, un coinvolgimento di Cloud Discover Security e una Valutazione della sicurezza di Google Workspace.

Aggiorna i criteri di sicurezza e la formazione inerente almeno una volta all'anno.

Segui queste linee guida per facilitare l'implementazione del controllo di sicurezza AT-01.

Audit e responsabilità

Crea criteri di controllo e controlli di responsabilizzazione validi in tutta l'organizzazione che delineano le procedure e i requisiti di implementazione per il personale di controllo, gli eventi e le azioni legate ai sistemi informativi del cloud.

Nel criterio di controllo a livello di organizzazione, delinea gli eventi che devono essere controllati nei sistemi informativi della tua organizzazione e la frequenza di controllo. Tra gli esempi di eventi registrati figurano: eventi di accesso all'account riusciti e non riusciti, eventi di gestione degli account, accesso agli oggetti, modifica dei criteri, funzioni dei privilegi, monitoraggio dei processi ed eventi di sistema. Per le applicazioni web, gli esempi includono attività di amministrazione, controlli di autenticazione, controlli di autorizzazione, eliminazioni di dati, accesso ai dati, modifiche ai dati e modifiche delle autorizzazioni. Definisci altri eventi di interesse per la tua organizzazione.

Per le norme di controllo, ti consigliamo inoltre di specificare indicazioni relative ad attività inappropriate o insolite per la tua organizzazione. Monitora, registra e segnala queste attività regolarmente (almeno una volta alla settimana).

Utilizza Google Cloud Observability per gestire logging, monitoraggio e avvisi per Google Cloud, on-premise o altri ambienti cloud. Utilizza Google Cloud Observability per configurare e monitorare gli eventi di sicurezza nella tua organizzazione. Puoi anche utilizzare Cloud Monitoring per impostare metriche personalizzate per monitorare gli eventi definiti dall'organizzazione nei record di controllo.

Consenti ai sistemi informativi di avvisare gli amministratori in caso di errori di elaborazione dei controlli. Puoi implementare questi avvisi utilizzando strumenti come Pub/Sub e Avvisi.

Imposta degli standard per avvisare gli amministratori entro un periodo di tempo prestabilito (ad esempio entro 15 minuti), in caso di malfunzionamento funzionale o di sistema, da includere quando i record di controllo raggiungono una determinata soglia o capacità di volume. Determina una granularità di misurazione del tempo a livello di organizzazione, sulla base di cui indicare la data e l'ora e registrare i record di controllo. Definisci il livello di tolleranza per i record con indicatore di data e ora nell'audit trail del sistema informativo (ad esempio quasi in tempo reale o entro 20 minuti).

Modifica le quote VPC per stabilire le soglie di capacità per l'archiviazione dei record di controllo. Configura gli avvisi relativi al budget per informare gli amministratori quando la percentuale di un limite di risorse è stata raggiunta o superata.

Definisci requisiti di archiviazione validi in tutta l'organizzazione per i dati e i record di controllo, in modo che includano la disponibilità degli audit log e i requisiti di conservazione. Utilizza Cloud Storage per archiviare gli audit log e BigQuery per eseguire ulteriori analisi di log.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: AU-01, AU-02, AU-04, AU-05, AU-05 (01), AU-06, AU-07 (01), AU-08, AU-08 (01), AU-09 (04), AU-09 (04), AU-12, AU-12 (01), AU-12 (03), CA-07.

Valutazione e autorizzazione della sicurezza

Sviluppa norme sulla valutazione della sicurezza e sull'autorizzazione valide in tutta l'organizzazione, in cui vengano definite le procedure e i requisiti di implementazione delle valutazioni della sicurezza e dei controlli di sicurezza e autorizzazione.

Nel criterio di valutazione e autorizzazione della sicurezza, definisci il livello di indipendenza richiesto ai team di valutazione della sicurezza per eseguire valutazioni imparziali dei sistemi informativi nel cloud. Identifica i sistemi informativi che devono essere valutati da un revisore indipendente.

Le valutazioni di sicurezza devono coprire almeno quanto segue:

- Monitoraggio approfondito

- Analisi delle vulnerabilità

- Test degli utenti dannosi

- Valutazione delle minacce interne

- Test di carico e delle prestazioni

La tua organizzazione deve definire requisiti e forme di valutazione della sicurezza supplementari.

Assicurati che il criterio di valutazione e autorizzazione della sicurezza specifichi le classificazioni e i requisiti dei sistemi di sicurezza, inclusi i requisiti per i sistemi di sicurezza non classificati e non nazionali.

Nei criteri di controllo del flusso di informazioni per la tua organizzazione, delinea i requisiti e le restrizioni per le interconnessioni a sistemi interni ed esterni. Imposta le regole firewall VPC per consentire e negare il traffico verso i sistemi informativi e utilizza i Controlli di servizio VPC per proteggere i dati sensibili mediante parametri di sicurezza.

Imposta norme di controllo e responsabilità a livello di organizzazione che soddisfano i requisiti di monitoraggio continuo (CA-07).

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: CA-01, CA-02, CA-02 (01), CA-02 (02), CA-02 (03), CA-03 (03), CA-03 (05), CA-07, CA-07 (01), CA-08, CA-09.

Gestione della configurazione

Crea un criterio di gestione delle configurazioni a livello di organizzazione che definisca le procedure e i requisiti di implementazione per i controlli, i ruoli, le responsabilità, l'ambito e la conformità della gestione delle configurazioni in tutta l'organizzazione.

Standardizza i requisiti di impostazione della configurazione per i sistemi informativi e i componenti di sistema di proprietà dell'organizzazione. Fornisci procedure e requisiti operativi per la configurazione dei sistemi informativi. Indica esplicitamente il numero di versioni precedenti di una configurazione di riferimento che gli amministratori di sistema devono conservare per supportare il rollback del sistema informativo. Utilizza la suite di strumenti di gestione della configurazione di Google per controllare le configurazioni dei sistemi IT come codice e monitorare le modifiche alla configurazione utilizzando *Policy Intelligence o *Security Command Center.

Specifica i requisiti di configurazione per ciascun tipo di sistema informativo nella tua organizzazione (ad esempio cloud, on-premise, ibrido, non classificato, informazioni non classificate controllate (CUI) o classificate). Definisci inoltre i requisiti di salvaguardia della sicurezza per i dispositivi di proprietà dell'organizzazione e BYOD (Bring Your Own Device, Porta il tuo dispositivo) per includere l'identificazione di posizioni geografiche sicure e non sicure. Utilizza Identity-Aware Proxy per applicare controlli di accesso basati sul contesto ai dati di proprietà dell'organizzazione, inclusi i controlli degli accessi per posizione geografica. Utilizza Cloud Identity Premium Edition o la Console di amministrazione per applicare le configurazioni di sicurezza sui dispositivi mobili che si collegano alla rete aziendale.

Nel criterio di gestione della configurazione, definisci un elemento di controllo delle modifiche della configurazione valido in tutta l'organizzazione, ad esempio un comitato o una commissione di controllo delle modifiche. Documenta la frequenza e le condizioni di incontro del comitato. Stabilisci un organo formale per la revisione e l'approvazione di modifiche alla configurazione.

Identifica le autorità di approvazione della gestione della configurazione per la tua organizzazione. Questi amministratori esaminano le richieste di modifiche ai sistemi informativi. Definisci il periodo di tempo entro cui le autorità devono approvare o non approvare le richieste di modifica. Fornisci indicazioni ai responsabili dell'implementazione delle modifiche riguardanti la notifica alle autorità di approvazione dell'avvenuta modifica del sistema informativo.

Imposta restrizioni sull'utilizzo di software open source all'interno dell'organizzazione che specifichino quali software sono approvati e quali no. Utilizza Cloud Identity o la Console di amministrazione per imporre l'uso di applicazioni e software approvati per la tua organizzazione. Con Cloud Identity Premium, puoi attivare il Single Sign-On e l'autenticazione a più fattori per le applicazioni di terze parti.

Utilizza strumenti come gli avvisi per inviare notifiche agli amministratori della sicurezza quando vengono registrate modifiche della configurazione. Concedi accesso amministrativo a strumenti come *Security Command Center per monitorare le modifiche alla configurazione quasi in tempo reale. Con *Policy Intelligence, puoi utilizzare il machine learning per studiare le configurazioni definite dalla tua organizzazione, aumentando così la consapevolezza quando esse cambiano rispetto al riferimento.

Applica la minima funzionalità all'interno della tua organizzazione utilizzando i criteri di controllo del flusso di informazioni.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: CM-01, CM-02 (03), CM-02 (07), CM-03, CM-03 (01), CM-05 (02), CM-05 (03), CM-06, CM-06 (01), CM-06 (02), CM-07, CM-07 (01), CM-07 (02), CM-07 (05), CM-08, CM-08 (03), CM-10 (01), CM-11, CM-11 (01), SA-10.

Pianificazione della contingenza

Sviluppa un piano di emergenza per la tua organizzazione in cui siano definite le procedure e i requisiti di implementazione relativi ai controlli dei piani di emergenza in tutta l'organizzazione. Identifica il personale, i ruoli e le responsabilità chiave per le emergenze in tutti gli elementi organizzativi.

È opportuno evidenziare le funzioni dei sistemi informativi essenziali per le operazioni e il business all'interno dell'organizzazione. Delinea i Recovery Time Objective (RTO) e i Recovery Point Objective (RPO) associati al recupero di funzioni essenziali una volta che il piano di emergenza è stato attivato.

Sistemi informativi critici per i documenti e software associati. Identifica eventuali informazioni correlate alla sicurezza supplementari e fornisci indicazioni e requisiti per l'archiviazione delle copie di backup di componenti e dati critici del sistema. Esegui il deployment delle risorse a livello globale, di area geografica e di zona di Google e delle località in tutto il mondo per un'alta disponibilità. Utilizza le classi di Cloud Storage per opzioni con aree geografiche singole o multiple, backup e archiviazione. Implementa la scalabilità automatica e il bilanciamento del carico di rete globali con Cloud Load Balancing.

Segui queste linee guida per facilitare l'implementazione di questi controlli di sicurezza: CP-01, CP-02, CP-02 (03), CP-07, CP-08, CP-09 (03).

Identificazione e autenticazione

Crea un criterio di identificazione e autenticazione per la tua organizzazione che specifichi procedure di identificazione e autenticazione, ambiti, ruoli, responsabilità, gestione, entità e conformità. Specifica i controlli di identificazione e autenticazione richiesti dalla tua organizzazione. Utilizza Cloud Identity Premium o la Console di amministrazione per identificare i dispositivi aziendali e personali che possono connettersi alle risorse della tua organizzazione. Utilizza Identity-Aware Proxy per applicare l'accesso sensibile al contesto alle risorse.

Includi indicazioni sui contenuti dell'autenticatore per la tua organizzazione, sulle condizioni di riutilizzo dell'autenticazione, sugli standard per la protezione degli autenticatori e sugli standard per la modifica o l'aggiornamento degli autenticatori. Inoltre, fissa dei requisiti per l'utilizzo degli autenticatori memorizzati nella cache. Specifica i limiti di tempo per l'utilizzo degli autenticatori memorizzati nella cache e crea definizioni per quando far scadere gli autenticatori memorizzati nella cache. Definisci i requisiti minimi e massimi del ciclo di vita e i periodi di tempo di aggiornamento da applicare ai sistemi informativi all'interno dell'organizzazione.

Utilizza Cloud Identity o la Console di amministrazione per applicare criteri di password relativi a sensibilità, utilizzo dei caratteri, nuova creazione o riutilizzo delle password, ciclo di vita, archiviazione e trasmissione delle password.

Delinea i requisiti di autenticazione con token per hardware e software per l'autenticazione validi in tutta l'organizzazione, inclusi, a titolo esemplificativo, requisiti della carta PIV e PKI. Puoi utilizzare i *token di sicurezza Titan per applicare requisiti di autenticazione aggiuntivi per gli amministratori e il personale con privilegi.

Nel criterio di identificazione e autenticazione, delinea i componenti del sistema informativo di identità federale, credenziali e gestione degli accessi (FICAM) che possono accettare terze parti nella tua organizzazione. Identity Platform di Google è una piattaforma di gestione di identità e accessi cliente (GIAC) che consente alle organizzazioni di aggiungere funzionalità per la gestione di identità e accessi alle applicazioni a cui hanno accesso entità esterne.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: IA-01, IA-03, IA-04, IA-05, IA-05 (01), IA-05 (03), IA-05 (04), IA-05 (11), IA-05 (13), IA-08 (03).

Risposta agli incidenti

Stabilisci criteri relativi alla risposta agli incidenti per l'organizzazione, incluse procedure per facilitare e implementare controlli della risposta agli incidenti. Crea gruppi dedicati alla sicurezza per i team e le autorità di risposta agli incidenti dell'organizzazione. Usa strumenti come Google Cloud Observability o *Security Command Center per condividere eventi, log e dettagli degli incidenti.

Sviluppa un piano di verifica delle risposte agli incidenti, procedure ed elenchi di controllo, requisiti e benchmark per misurarne l'efficacia. Specifica classi di incidenti che la tua organizzazione deve riconoscere e delinea le azioni associate da intraprendere in risposta a tali incidenti. Definisci le azioni che prevedi che il personale autorizzato intraprenda in caso di incidente. Queste azioni potrebbero essere passaggi per gestire la divulgazione di informazioni, le vulnerabilità informatiche e gli attacchi.Sfrutta le funzionalità di Google Workspace per analizzare e mettere in quarantena i contenuti delle email, bloccare i tentativi di phishing e imporre limitazioni sugli allegati. Utilizza Sensitive Data Protection per analizzare, classificare e anonimizzare i dati sensibili, contribuendo così a limitarne l'esposizione.

Specifica i requisiti a livello di organizzazione per la formazione relativa alla risposta agli incidenti, inclusi i requisiti di formazione per gli utenti generali e le responsabilità e i ruoli con privilegi. Applica dei requisiti di limiti di tempo per partecipare alla formazione (ad esempio entro 30 giorni dall'arrivo, con cadenza trimestrale o annuale).

Segui queste linee guida per facilitare l'implementazione di questi controlli di sicurezza: IR-01, IR-02, IR-03, IR-04 (03), IR-04 (08), IR-06, IR-08, IR-09, IR-09 (01), IR-09 (03), IR-09 (04).

Manutenzione del sistema

Crea un criterio di manutenzione del sistema per la tua organizzazione, documentando i controlli di manutenzione del sistema, i ruoli, le responsabilità, la gestione, i requisiti di coordinamento e la conformità. Definisci i parametri per la manutenzione controllata, inclusi i processi di approvazione per condurre manutenzione e riparazioni fuori sede e i tempi di risposta a livello di organizzazione per la sostituzione di dispositivi e parti danneggiati. La tua organizzazione trarrà vantaggio dall'eliminazione dei dati su Google Cloud dalla sanitizzazione dei dati e delle attrezzature e dalla sicurezza e innovazione dei data center di Google per la manutenzione e le riparazioni esterne.

Segui queste linee guida per facilitare l'implementazione di questi controlli di sicurezza: MA-01, MA-02, MA-06.

Protezione dei contenuti multimediali

Nell'ambito di FedRAMP ATO di Google Cloud, soddisfiamo i requisiti di protezione dei contenuti multimediali per l'infrastruttura fisica. Consulta la pagina Infrastructure Security Design e la panoramica sulla sicurezza di Google. È poi tua responsabilità soddisfare i requisiti di sicurezza delle infrastrutture virtuali.

Sviluppa un criterio di protezione dei contenuti multimediali per l'organizzazione, documentando i controlli multimediali, le norme e le procedure per la protezione, i requisiti di conformità e i ruoli e le responsabilità di gestione. Documenta le procedure per facilitare e implementare le protezioni dei contenuti multimediali valide all'interno dell'organizzazione. Crea gruppi di sicurezza che identificano il personale e i ruoli per la gestione dei contenuti multimediali e delle loro protezioni.

Specifica i tipi multimediali e gli accessi approvati per l'organizzazione, incluse limitazioni multimediali digitali e non digitali. Imposta contrassegni relativi ai contenuti multimediali ed eccezioni di gestione degli stessi che devono essere implementati in tutta l'organizzazione, inclusi i requisiti di contrassegni di sicurezza all'interno e all'esterno delle aree di accesso controllate. Utilizza *Data Catalog per gestire i metadati delle risorse cloud, semplificando l'individuazione dei dati. Controlla la conformità delle risorse cloud di tutta l'organizzazione, regolando la distribuzione e l'individuazione delle risorse cloud con *Service Catalog.

Identifica come sanificare, smaltire o riutilizzare i contenuti multimediali gestiti dalla tua organizzazione. Delinea i casi d'uso e le circostanze in cui sono richiesti o accettabili la sanitizzazione, lo smaltimento o il riutilizzo di contenuti multimediali e dispositivi. Definisci i metodi e i meccanismi di tutela dei contenuti multimediali che la tua organizzazione ritiene accettabili.

Con Google, potrai trarre vantaggio dall'eliminazione dei dati su Google Cloud dalla sanitizzazione dei dati e delle attrezzature e dalla sicurezza e innovazione dei data center di Google. Inoltre, Cloud KMS e Cloud HSM forniscono una protezione crittografica conforme a FIPS e puoi utilizzare *i token di sicurezza Titan per applicare requisiti di autenticazione fisica aggiuntivi per gli amministratori e il personale con privilegi.

Segui queste linee guida per facilitare l'implementazione di questi controlli di sicurezza: MP-01, MP-02, MP-03, MP-04, MP-06, MP-06 (03), MP-07.

Protezione fisica e ambientale

Nell'ambito di FedRAMP ATO di Google Cloud, soddisfiamo i requisiti di protezione fisica e ambientale per l'infrastruttura fisica. Consulta la pagina Infrastructure Security Design e la panoramica sulla sicurezza di Google. È poi tua responsabilità soddisfare i requisiti di sicurezza delle infrastrutture virtuali.

Definisci un criterio di protezione fisica e ambientale per la tua organizzazione, specificando i controlli di protezione, le entità di protezione, gli standard di conformità, i ruoli, le responsabilità e i requisiti di gestione. Delinea come implementare la protezione fisica e ambientale in tutta l'organizzazione.

Crea gruppi di sicurezza che identificano il personale e i ruoli per la gestione delle protezioni fisiche e ambientali. Richiedi agli amministratori che hanno accesso a risorse di calcolo sensibili di utilizzare i *token di sicurezza Titan o un'altra forma di MFA per verificare l'integrità dell'accesso.

Nei criteri di protezione fisica e ambientale, definisci i requisiti di controllo di accesso fisico per l'organizzazione. Identifica i punti di ingresso e di uscita delle strutture per i siti del sistema informativo, i sistemi di protezione per il controllo dell'accesso a tali strutture e i requisiti dell'inventario. Sfrutta strumenti come *Google Maps Platform per visualizzare visivamente e tracciare strutture, punti di ingresso e uscita per le mappature della posizione. Utilizza Resource Manager e *catalogo dei servizi per controllare l'accesso alle risorse cloud, in modo che siano ben organizzate e facilmente rilevabili.

Utilizza Cloud Monitoring per configurare eventi, accessi e incidenti registrabili. Definisci gli eventi di accesso fisico a livello di organizzazione che devono essere registrati in Cloud Logging.

Utilizza i criteri di protezione fisica e ambientale per tenere conto di situazioni di emergenza, quali arresto d'emergenza dei sistemi informativi, alimentazione di emergenza, soppressione di incendi e risposta di emergenza. Identifica i punti di contatto da utilizzare per le risposte di emergenza, inclusi gli operatori locali che si occupano di emergenze e il personale fisico di sicurezza dell'organizzazione. Specifica i requisiti e le posizioni per le sedi di lavoro alternative. Specifica i controlli e il personale di sicurezza per le sedi di lavoro principali e alternative. Esegui il deployment delle risorse a livello globale, di area geografica e di zona e delle località in tutto il mondo di Google per l'alta disponibilità. Utilizza le classi di Cloud Storage per opzioni con aree geografiche singole o multiple, backup e archiviazione. Implementa la scalabilità automatica e il bilanciamento del carico di rete globali con Cloud Load Balancing. Crea modelli di deployment dichiarativi per definire un processo di deployment ripetibile e basato sui modelli.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: PE-01, PE-03, PE-03 (01), PE-04, PE-06, PE-06 (04), PE-10, PE-13 (02), PE-17.

Pianificazione della sicurezza del sistema

Sviluppa un criterio di pianificazione della sicurezza per l'organizzazione, delineando i controlli di pianificazione della sicurezza, i ruoli, le responsabilità, la gestione, le entità del piano di sicurezza per l'organizzazione e i requisiti di conformità. Delinea come prevedi che venga implementata la pianificazione della sicurezza in tutta l'organizzazione.

Crea gruppi per definire il personale di pianificazione della sicurezza di conseguenza. Specifica gruppi di sicurezza per le valutazioni della sicurezza, i controlli, la manutenzione di hardware e software, la gestione delle patch e la pianificazione di emergenza per l'organizzazione. Utilizza strumenti come Google Cloud Observability o *Security Command Center per monitorare la sicurezza, la conformità e controllo dell'accesso in tutta l'organizzazione.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: PL-01, PL-02, PL-02 (03).

Sicurezza del personale

Crea un criterio di sicurezza del personale che identifichi il personale di sicurezza, i suoi ruoli e responsabilità, le modalità di implementazione della sicurezza del personale e i controlli di sicurezza del personale da applicare in tutta l'organizzazione. Fissa condizioni che richiedano ai singoli individui di superare i controlli, i ricontrolli e un'analisi di sicurezza dell'organizzazione. Definisci requisiti per le autorizzazioni di sicurezza all'interno dell'organizzazione.

Includi istruzioni per affrontare il licenziamento e il trasferimento del personale. Definisci le esigenze e i parametri per le interviste di uscita e gli argomenti relativi alla sicurezza che dovrebbero essere discussi durante tali colloqui. Specifica entro quanto tempo è opportuno informare le entità amministrative/di sicurezza dell'organizzazione di eventuali licenziamenti, trasferimenti o riassegnazioni del personale (ad esempio, entro 24 ore). Specifica le azioni che prevedi che il personale e l'organizzazione completino per un trasferimento, una riassegnazione o un licenziamento. Inoltre, delinea i requisiti per l'applicazione di sanzioni formali nei confronti dei dipendenti. Spiega quando prevedi che il personale di sicurezza e gli amministratori vengano informati in merito alle sanzioni applicate ai dipendenti e spiega le procedure di sanzione.

Utilizza IAM per assegnare ruoli e autorizzazioni al personale. Aggiungi, rimuovi, disattiva e abilita i profili e gli accessi del personale in Cloud Identity o nella Console di amministrazione. Applica ulteriori requisiti di autenticazione fisica per gli amministratori e il personale con privilegi usando i *token di sicurezza Titan.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: PS-01, PS-03, PS-04, PS-05, PS-07, PS-08.

Analisi del rischio

Implementa un criterio per la valutazione dei rischi che identifichi il personale incaricato di tale valutazione, i controlli della valutazione dei rischi che prevedi di applicare nell'organizzazione e le procedure per condurli. Definisci in che modo devono essere documentate e segnalate le valutazioni dei rischi. Utilizza strumenti come *Security Command Center per informare automaticamente il personale di sicurezza in merito ai rischi relativi alla sicurezza e alla posizione generale dell'organizzazione in tema di sicurezza.

Sfrutta la suite di strumenti di valutazione del rischio di Google, come Web Security Scanner, Artifact Analysis, Google Cloud Armor, e protezione anti-phishing e anti-malware di Google Workspace per eseguire la scansione e generare report sulle vulnerabilità nei sistemi informativi della tua organizzazione. Rendi disponibili questi strumenti al personale addetto alla valutazione dei rischi e agli amministratori per facilitare l'identificazione e l'eliminazione delle vulnerabilità.

Il rispetto di queste linee guida definisce le basi per l'implementazione dei seguenti controlli di sicurezza: RA-01, RA-03, RA-05.

Acquisizione di sistema e servizi

Sviluppa un criterio di acquisizione di sistema e servizi che delinea i ruoli e le responsabilità del personale chiave, la gestione dell'acquisizione e dei servizi, la conformità e le entità. Delinea le procedure di acquisizione di sistema e servizi e le linee guida per la loro implementazione nell'organizzazione. Definisci il ciclo di vita dello sviluppo del sistema dell'organizzazione per i sistemi informativi e la sicurezza delle informazioni. Delinea ruoli e responsabilità relativi alla sicurezza delle informazioni, il personale e il modo in cui prevedi che le norme sulla valutazione dei rischi della tua organizzazione guidino e influenzino le attività di sviluppo del sistema.

Evidenzia le procedure che prevedi di eseguire all'interno dell'organizzazione quando la documentazione del sistema informativo non è disponibile o non è definita. Rivolgiti agli amministratori del sistema informativo della tua organizzazione e al personale addetto ai servizi di sistema, in base alle necessità. Definisci eventuali corsi di formazione obbligatori per gli amministratori e gli utenti che implementano o accedono ai sistemi informativi nella tua organizzazione.

Usa strumenti come *Security Command Center per monitorare la conformità, i risultati e i criteri per il controllo della sicurezza dell'organizzazione. Google delinea tutti i propri standard, normative e certificazioni di sicurezza per aiutare i clienti a soddisfare i requisiti e leggi di conformità suGoogle Cloud. Inoltre, Google offre una suite di prodotti per la sicurezza per aiutare i clienti a monitorare continuamente i propri sistemi informativi, le comunicazioni e i dati sia nel cloud che on-premise.

Specifica eventuali restrizioni in base alla località per i dati, i servizi e il trattamento delle informazioni dell'organizzazione, nonché le condizioni in base alle quali i dati possono essere archiviati altrove. Google offre opzioni a livello globale, di area geografica e di zone per l'archiviazione, l'elaborazione e l'utilizzo dei dati in Google Cloud.

Sfrutta le norme di gestione della configurazione per regolamentare la gestione della configurazione degli sviluppatori per i controlli di acquisizione di sistemi e servizi e utilizza le norme di valutazione della sicurezza e autorizzazione per applicare i requisiti di test e valutazione della sicurezza degli sviluppatori.

Segui queste linee guida per facilitare l'implementazione di questi controlli di sicurezza: SA-01, SA-03, SA-05, SA-09, SA-09 (01), SA-09 (04), SA-09 (05), SA-10, SA-11, SA-16.

Protezione del sistema e delle comunicazioni

Crea un criterio di protezione del sistema e delle comunicazioni che delinea i ruoli e le responsabilità del personale chiave, i requisiti di implementazione per i criteri di protezione delle comunicazioni del sistema e i controlli di protezione richiesti per l'organizzazione. Identifica i tipi di attacchi denial of service riconosciuti e monitorati dalla tua organizzazione e delinea i requisiti di protezione DoS.

Utilizza Google Cloud Observability per registrare, monitorare e creare avvisi in merito ad attacchi di sicurezza predefiniti a danno dell'organizzazione. Implementa strumenti come Cloud Load Balancing e Cloud Armor per proteggere il perimetro del cloud e sfrutta servizi VPC come firewall e controlli di sicurezza di rete per proteggere la rete cloud interna.

Identifica i requisiti di disponibilità delle risorse dell'organizzazione, definisci in che modo prevedi che le risorse cloud vengano allocate al suo interno e quali limitazioni implementare per limitare l'utilizzo eccessivo. Utilizza strumenti come Resource Manager per controllare l'accesso alle risorse a livello di organizzazione, cartella, progetto e singola risorsa. Modifica le quote per gestire le richieste API e l'utilizzo delle risorse in Google Cloud.

Stabilisci requisiti di protezione dei confini per i tuoi sistemi informativi e le comunicazioni di sistema. Definisci i requisiti per il traffico delle comunicazioni interne e come prevedi che il traffico interno interagisca con le reti esterne. Specifica i requisiti per i server proxy e altri componenti di routing e di autenticazione di rete.

Sfrutta *Cloud Service Mesh per gestire il traffico di rete e il flusso di comunicazioni per la tua organizzazione. Utilizza Identity-Aware Proxy per controllare l'accesso alle risorse cloud in base all'autenticazione, all'autorizzazione e al contesto, inclusi la posizione geografica o l'impronta digitale del dispositivo. Implementa *accesso privato Google, *Cloud VPN o *Cloud Interconnect per proteggere il traffico di rete e le comunicazioni tra risorse interne ed esterne. Utilizza VPC per definire e proteggere le reti cloud della tua organizzazione; stabilisci subnet per isolare ulteriormente le risorse cloud e i perimetri di rete.

Google offre reti software-defined globali con opzioni a livello di area geografica singola o multipla e di zona per alta disponibilità e failover. Definisci i requisiti di errore dell'organizzazione per assicurarti che i tuoi sistemi informativi falliscano in uno stato noto. Fissa requisiti per la conservazione delle informazioni sullo stato del sistema informativo. Utilizza i gruppi di istanze gestite e i modelli di Deployment Manager per creare una nuova istanza per le risorse non riuscite o in stato non integro. Concedi agli amministratori l'accesso a *Security Command Center per monitorare attivamente il livello di riservatezza, integrità e disponibilità della tua organizzazione.

Nel criterio, delinea i requisiti dell'organizzazione per la gestione delle chiavi di crittografia, inclusi i requisiti per la generazione, la distribuzione, l'archiviazione, l'accesso e la distruzione di chiavi. Utilizza Cloud KMS e Cloud HSM per gestire, generare, utilizzare, ruotare, archiviare e distruggere chiavi di sicurezza conformi a FIPS nel cloud.

Google cripta i dati at-rest per impostazione predefinita, ma puoi utilizzare Cloud KMS con Compute Engine e Cloud Storage per criptare ulteriormente i dati utilizzando chiavi crittografiche. Puoi anche eseguire il deployment delle Shielded VM per applicare i controlli dell'integrità a livello di kernel su Compute Engine.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: SC-01, SC-05, SC-06, SC-07 (08), SC-07 (12), SC-07 (13), SC-07 (20), SC-07 (21), SC-12, SC-24, SC-28, SC-28 (01).

Integrità del sistema e delle informazioni

Implementa un criterio di integrità di sistema e informazioni che delinea i ruoli e le responsabilità del personale chiave, le procedure e i requisiti di implementazione dell'integrità, gli standard di conformità e i controlli di sicurezza per la tua organizzazione. Crea gruppi di sicurezza per il personale dell'organizzazione responsabile dell'integrità del sistema e delle informazioni. Delinea i requisiti di correzione delle falle dell'organizzazione, includendo linee guida per il monitoraggio, la valutazione, l'autorizzazione, l'implementazione, la pianificazione, il benchmarking e la risoluzione dei problemi di sicurezza in tutta l'organizzazione e nei suoi sistemi informativi.

Sfrutta la suite di strumenti di sicurezza di Google, inclusi, a titolo esemplificativo:

- Browser Chrome

- Web Security Scanner

- Artifact Analysis

- Protezioni da phishing e malware di Google Workspace

- Centro sicurezza Google Workspace

- Cloud Armor

Utilizza questi strumenti per:

- Proteggiti da codice dannoso, attacchi informatici e vulnerabilità comuni.

- Metti in quarantena lo spam e imposta le norme relative a spam e malware.

- Avvisare gli amministratori in merito alle vulnerabilità.

- Acquisisci informazioni approfondite a livello dell'intera organizzazione per la gestione centralizzata.

Utilizza strumenti come Google Cloud Observability o *Security Command Center per gestire, inviare avvisi e monitorare in modo centralizzato i controlli e i risultati di sicurezza della tua organizzazione. Più nello specifico, utilizza Google Cloud Observability per registrare azioni amministrative, accessi ai dati ed eventi di sistema avviati da utenti e personale con privilegi in tutta l'organizzazione. Notifica agli amministratori i messaggi di errore e la gestione degli errori del sistema informativo.

Definisci eventi rilevanti per la sicurezza relativi a software, firmware e informazioni dell'organizzazione (ad esempio vulnerabilità zero-day, eliminazione dei dati non autorizzati, installazione di nuovo hardware, software o firmware). Spiega i passaggi da intraprendere nel caso si verifichino questi tipi di variazioni pertinenti alla sicurezza. Specifica gli obiettivi di monitoraggio e gli indicatori di attacco a cui gli amministratori devono prestare particolare attenzione per includere informazioni essenziali da monitorare all'interno dei sistemi informativi dell'organizzazione. Definisci i ruoli e le responsabilità inerenti al monitoraggio del sistema e delle informazioni, nonché la frequenza di monitoraggio e reporting (ad esempio in tempo reale, ogni 15 minuti, ogni ora o a cadenza trimestrale).

Fissa requisiti per l'analisi del traffico delle comunicazioni dei sistemi informativi all'interno dell'organizzazione. Specifica i requisiti per il rilevamento delle anomalie, inclusi i punti di sistema per il monitoraggio. *I servizi Network Intelligence Center di Google consentono di eseguire analisi approfondite delle prestazioni di rete e della sicurezza. Google dispone inoltre di solide partnership con terze parti che si integrano con Google Cloud per la scansione e la protezione degli endpoint e degli host cloud, ad esempio +Aqua Security e +Crowdstrike. Le Shielded VM consentono di proteggere i dispositivi, verificare l'autenticazione e garantire processi di avvio protetto.

Definisci il modo in cui prevedi che la tua organizzazione faccia controlli e salvaguardarsi da anomalie relative alla sicurezza e violazioni dell'integrità. Usa strumenti come *Security Command Center o *Policy Intelligence per monitorare e rilevare le modifiche alla configurazione. Utilizza gli strumenti di gestione della configurazione o i modelli di Deployment Manager per creare nuove istanze o bloccare le modifiche alle risorse cloud.

Nelle norme di integrità e informazioni di sistema, specifica i requisiti per l'autorizzazione e l'approvazione dei servizi di rete nella tua organizzazione. Descrivi i processi di approvazione e autorizzazione per i servizi di rete. VPC è essenziale per definire reti e subnet cloud utilizzando i firewall per proteggere i perimetri di rete. I Controlli di servizio VPC consentono di applicare perimetri di sicurezza di rete aggiuntivi per i dati sensibili nel cloud.

Oltre a tutto questo, erediterai automaticamente lo stack di avvio protetto e l'infrastruttura di difesa in profondità affidabile di Google.

Segui queste linee guida per facilitare l'implementazione dei seguenti controlli di sicurezza: SI-01, SI-02 (01), SI-02 (03), SI-03 (01), SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22), SI-04 (23), SI-05, SI-06, SI-07, SI-07 (01), SI-07 (05), SI-07 (07), SI-08 (01), SI-10, SI-11, SI-16.

Conclusione

La sicurezza e la conformità nel cloud sono un impegno comune a carico tuo e del tuo CSP. Mentre Google garantisce che l'infrastruttura fisica e i servizi corrispondenti supportino la conformità a decine di standard, normative e certificazioni di terze parti, devi assicurarti che tutto ciò che crei nel cloud sia conforme.

Google Cloud ti supporta nel tuo impegno verso la conformità fornendoti lo stesso set di prodotti e funzionalità di sicurezza che Google utilizza per proteggere la propria infrastruttura.

Passaggi successivi

- Esplora architetture di riferimento, diagrammi e best practice su Google Cloud. Consulta il nostro Cloud Architecture Center.