Panduan ini berisi ringkasan cara kerja SAP MaxDB di Google Cloud, dan memberikan detail yang dapat digunakan saat merencanakan implementasi sistem SAP MaxDB baru.

Untuk mengetahui informasi tentang cara men-deploy SAP MaxDB di Google Cloud, lihat artikel berikut:

- Untuk men-deploy sistem satu node, hubungi Cloud Customer Care.

- Untuk men-deploy cluster ketersediaan tinggi (HA) di RHEL, lihat Panduan konfigurasi cluster HA manual untuk SAP MaxDB di RHEL.

Untuk informasi dari SAP tentang SAP MaxDB, lihat Library SAP MaxDB, yang tersedia di Portal Bantuan SAP.

Google Cloud dasar-dasar

Google Cloud terdiri dari banyak produk dan layanan berbasis cloud. Saat menjalankan produk SAP di Google Cloud, Anda terutama menggunakan layanan berbasis IaaS yang ditawarkan melalui Compute Engine dan Cloud Storage, serta beberapa fitur yang mencakup seluruh platform, seperti alat.

Lihat Google Cloud ringkasan platform untuk mengetahui konsep dan terminologi penting. Panduan ini menduplikasi beberapa informasi dari ringkasan untuk kemudahan dan konteks.

Untuk ringkasan pertimbangan yang harus dipertimbangkan oleh organisasi berskala perusahaan saat menjalankan Google Cloud, lihat Google Cloud Framework yang Dirancang dengan Baik.

Berinteraksi dengan Google Cloud

Google Cloud menawarkan tiga cara utama untuk berinteraksi dengan platform dan resource Anda, di cloud:

- Konsol Google Cloud , yang merupakan antarmuka pengguna berbasis web.

- Alat command line

gcloud, yang menyediakan superset fungsionalitas yang ditawarkan konsol Google Cloud . - Library klien, yang menyediakan API untuk mengakses layanan dan pengelolaan resource. Library klien berguna saat mem-build alat Anda sendiri.

Google Cloud layanan

Deployment SAP biasanya menggunakan beberapa atau semua layanan berikut: Google Cloud

| Layanan | Deskripsi |

|---|---|

| Jaringan VPC |

Menghubungkan instance VM Anda satu sama lain dan ke internet. Setiap instance VM adalah anggota jaringan lama dengan satu rentang IP global, atau jaringan subnet yang direkomendasikan, di mana instance VM merupakan anggota dari satu subnetwork yang merupakan anggota dari jaringan yang lebih besar. Perhatikan bahwa jaringan Virtual Private Cloud (VPC) tidak dapat mencakup project Google Cloud , tetapi project Google Cloud dapat memiliki beberapa jaringan VPC. Untuk menghubungkan resource dari beberapa project ke jaringan VPC yang sama, Anda dapat menggunakan VPC Bersama, sehingga resource dapat berkomunikasi satu sama lain secara aman dan efisien menggunakan alamat IP internal dari jaringan tersebut. Untuk mengetahui informasi tentang cara menyediakan VPC Bersama, termasuk persyaratan, langkah-langkah konfigurasi, dan penggunaan, lihat Menyediakan VPC Bersama. |

| Compute Engine | Membuat dan mengelola VM dengan sistem operasi dan stack software pilihan Anda. |

| Persistent Disk dan Hyperdisk |

Anda dapat menggunakan Persistent Disk dan Google Cloud Hyperdisk:

|

| Google Cloud console |

Alat berbasis browser untuk mengelola resource Compute Engine. Gunakan template untuk mendeskripsikan semua resource dan instance Compute Engine yang Anda butuhkan. Anda tidak perlu membuat dan mengonfigurasi resource satu per satu atau mencari tahu dependensi karena konsol Google Cloud yang melakukannya untuk Anda. |

| Cloud Storage | Anda dapat menyimpan cadangan database SAP di Cloud Storage untuk ketahanan dan keandalan tambahan, dengan replikasi. |

| Cloud Monitoring |

Memberikan visibilitas pada deployment, performa, waktu beroperasi, dan kondisi Compute Engine, jaringan, dan disk penyimpanan persisten yang responsif. Monitoring mengumpulkan metrik, peristiwa, dan metadata dari Google Cloud dan menggunakannya untuk menghasilkan insight melalui dasbor, diagram, dan pemberitahuan. Anda dapat memantau metrik komputasi tanpa biaya melalui Monitoring. |

| IAM |

Memberikan kontrol terpadu atas izin untuk resource Google Cloud . IAM memungkinkan Anda mengontrol siapa yang dapat menjalankan operasi bidang kontrol pada VM Anda, termasuk membuat, mengubah, dan menghapus VM dan disk penyimpanan persisten, serta membuat dan mengubah jaringan. |

Harga dan kuota

Anda dapat menggunakan kalkulator harga untuk memperkirakan biaya penggunaan. Untuk mengetahui informasi harga selengkapnya, lihat Harga Compute Engine, Harga Cloud Storage, dan Harga Google Cloud Observability.

Google Cloud resource tunduk pada kuota. Jika berencana menggunakan mesin dengan CPU tinggi atau bermemori tinggi, Anda mungkin perlu meminta kuota tambahan. Untuk mengetahui informasi selengkapnya, lihat Kuota resource Compute Engine.

Kepatuhan dan sovereign controls

Jika ingin menjalankan workload SAP dengan mematuhi persyaratan residensi data, kontrol akses, staf dukungan, atau peraturan, Anda harus merencanakan penggunaan Assured Workloads, yaitu layanan yang membantu Anda menjalankan workload yang aman dan sesuai di Google Cloud tanpa mengurangi kualitas pengalaman cloud Anda. Untuk mengetahui informasi selengkapnya, lihat Kepatuhan dan sovereign controls untuk SAP di Google Cloud.

Arsitektur deployment

Penginstalan SAP MaxDB node tunggal dasar di Google Cloud terdiri dari komponen berikut:

- Satu VM Compute Engine yang menjalankan database SAP MaxDB Anda.

Tiga atau empat drive persistent disk yang terpasang:

Konten drive Linux Windows Direktori root instance database /sapdb/[DBSID]MaxDB (D:)File data database /sapdb/[DBSID]/sapdataMaxDB Data (E:)Log transaksi database /sapdb/[DBSID]/saplogMaxDB Log (L:)Pencadangan database (opsional) /maxdbbackupBackup (X:)

Jika ingin, Anda dapat memperluas penginstalan untuk menyertakan juga hal berikut:

Direktori NetWeaver, termasuk:

/usr/sapdi Linux atauSAP (S:)di Windows/sapmntdi Linux atauPagefile (P:)di Windows

Gateway NAT. Gateway NAT memungkinkan Anda menyediakan konektivitas internet untuk VM Anda sekaligus menolak konektivitas internet langsung ke VM tersebut. Anda juga dapat mengonfigurasi VM ini sebagai bastion host yang memungkinkan Anda membuat koneksi SSH ke VM lain di subnet pribadi. Lihat gateway NAT dan bastion host untuk mengetahui informasi selengkapnya.

Kasus penggunaan yang berbeda mungkin memerlukan perangkat atau database tambahan. Untuk mengetahui informasi selengkapnya, lihat dokumentasi MaxDB di Portal Bantuan SAP.

Persyaratan resource

Dalam banyak hal, menjalankan SAP MaxDB di Google Cloud mirip dengan menjalankannya di pusat data Anda sendiri. Anda masih perlu mempertimbangkan tentang resource komputasi, penyimpanan, dan jaringan. Untuk mengetahui informasi selengkapnya, lihat SAP Note 2456432 - Aplikasi SAP di Google Cloud: Produk yang Didukung dan jenis mesin Google Cloud .

Konfigurasi VM

SAP MaxDB disertifikasi untuk berjalan di semua jenis mesin Compute Engine, termasuk jenis kustom. Namun, jika Anda menjalankan MaxDB pada VM yang sama dengan SAP NetWeaver atau Application Server Central Services (ASCS), Anda harus menggunakan VM yang didukung oleh SAP NetWeaver. Untuk daftar VM yang didukung SAP NetWeaver, lihat Panduan Perencanaan SAP NetWeaver.

Untuk mengetahui informasi tentang semua jenis mesin yang tersedia di Google Cloud dan kasus penggunaannya, lihat Jenis Mesin dalam dokumentasi Compute Engine.

Konfigurasi CPU

Jumlah vCPU yang Anda pilih untuk MaxDB bergantung pada muatan aplikasi dan tujuan performa Anda. Anda harus mengalokasikan minimum dua vCPU untuk penginstalan SAP MaxDB. Untuk mendapatkan performa terbaik, skalakan jumlah vCPU dan ukuran persistent disk hingga tujuan performa Anda terpenuhi. Untuk mengetahui informasi selengkapnya dari SAP tentang MaxDB, lihat SAP Help Portal.

Konfigurasi memori

Memori yang dialokasikan ke sistem SAP MaxDB bergantung pada kasus penggunaan Anda. Jumlah memori optimal untuk kasus penggunaan Anda bergantung pada kompleksitas kueri yang Anda jalankan, ukuran data Anda, jumlah paralelisme yang Anda gunakan, dan tingkat performa yang Anda harapkan.

Untuk mengetahui informasi selengkapnya dari SAP tentang MaxDB, lihat SAP Help Portal.

Konfigurasi penyimpanan

Secara default, setiap VM Compute Engine memiliki persistent disk root kecil yang berisi sistem operasi. Anda menyediakan disk tambahan untuk data database, log, dan secara opsional, cadangan database.

Gunakan persistent disk berperforma tinggi untuk volume log dan, bergantung pada tujuan performa Anda, volume data juga.

Guna mengetahui informasi selengkapnya tentang opsi persistent disk untuk SAP MaxDB, lihat Persistent disk.

Informasi selengkapnya dari SAP:

- Catatan SAP 869267 - FAQ: Area SAP MaxDB Log.

- Catatan SAP 1173395 - FAQ: Konfigurasi SAP MaxDB dan liveCache.

Versi dan fitur SAP MaxDB yang didukung

SAP MaxDB versi 7.9.09 dan yang lebih baru disertifikasi oleh SAP untuk digunakan diGoogle Cloud.

SAP juga memberikan sertifikasi untuk SAP liveCache dan SAP Content Server berikut di Google Cloud:

- Teknologi liveCache SAP, minimal SAP LC/LCAPPS 10.0 SP 39, termasuk liveCache 7.9.09.09 dan LCA-Build 39, dirilis untuk EhP 4 untuk SAP SCM 7.0 dan yang lebih tinggi.

- SAP Content Server 6.50 di Windows menggunakan Internet Information Services 10 (IIS)

- SAP Content Server 6.50 di Linux menggunakan Apache Web Server 2.4.xx

Untuk informasi selengkapnya tentang versi liveCache yang didukung, lihat Catatan SAP 2074842.

Untuk mengetahui informasi selengkapnya tentang produk SAP yang didukung di Google Cloud, lihat SAP Note 2456432 - Aplikasi SAP di Google Cloud: Produk yang Didukung dan jenis mesin Google Cloud .

Sistem operasi yang didukung

Anda dapat menjalankan SAP MaxDB pada sistem operasi berikut di Google Cloud:

- Red Hat Enterprise Linux (RHEL)

- SUSE Linux Enterprise Server (SLES)

- Windows Server

SAP mencantumkan versi sistem operasi yang dapat Anda gunakan dengan MaxDB di Matriks Ketersediaan Produk SAP.

Compute Engine menyediakan sistem operasi Linux dan Windows sebagai image publik yang mencakup peningkatan untuk Google Cloud. Untuk mengetahui informasi selengkapnya tentang image Compute Engine, lihat Image.

Pertimbangan deployment

Region dan zona

Saat men-deploy VM, Anda harus memilih region dan zona. Region adalah lokasi geografis tertentu tempat Anda dapat menjalankan resource, dan sesuai dengan lokasi pusat data. Setiap region memiliki satu atau beberapa zona.

Resource global, seperti disk image dan snapshot disk yang telah dikonfigurasi sebelumnya, dapat diakses di seluruh region dan zona. Resource regional, seperti alamat IP eksternal statis, hanya dapat diakses oleh resource yang berada di region yang sama. Resource zona, seperti VM dan disk, hanya dapat diakses oleh resource yang terletak di zona yang sama.

Saat memilih region dan zona untuk VM Anda, perhatikan hal-hal berikut:

- Lokasi pengguna dan resource internal Anda, seperti pusat data atau jaringan perusahaan. Untuk mengurangi latensi, pilih lokasi yang dekat dengan pengguna dan resource Anda.

- Lokasi resource SAP lainnya. Aplikasi SAP dan database Anda harus berada di zona yang sama.

Persistent disk

Persistent disk adalah perangkat block storage andal yang berfungsi mirip dengan disk fisik di desktop atau server.

Compute Engine menawarkan berbagai jenis persistent disk. Setiap jenis memiliki karakteristik performa yang berbeda. Google Cloud mengelola hardware dasar persistent disk untuk memastikan redundansi data dan mengoptimalkan performa.

Anda dapat menggunakan salah satu jenis persistent disk Compute Engine berikut:

- Persistent disk standar (

pd-standard): block storage yang efisien dan ekonomis yang didukung oleh hard disk drive (HDD) standar untuk menangani operasi baca-tulis berurutan, tetapi tidak dioptimalkan untuk menangani operasi input-output per detik (IOPS) acak tingkat tinggi. - SSD (

pd-ssd): menyediakan block storage berperforma tinggi yang andal dan didukung oleh solid-state drive (SSD). - Seimbang (

pd-balanced): menyediakan block storage berbasis SSD yang hemat biaya dan andal. - Ekstrem (

pd-extreme): memberikan opsi throughput dan IOPS maksimum yang lebih tinggi daripadapd-ssduntuk jenis mesin Compute Engine yang lebih besar. Untuk mengetahui informasi selengkapnya, lihat Persistent disk ekstrem.

Performa SSD dan persistent disk seimbang diskalakan secara otomatis mengikuti ukuran, sehingga Anda dapat menyesuaikan performa dengan mengubah ukuran persistent disk yang ada atau menambahkan lebih banyak persistent disk ke VM.

Jenis VM yang Anda gunakan dan jumlah vCPU yang ada di dalamnya juga memengaruhi performa persistent disk.

Persistent disk ditempatkan terpisah dari VM Anda, sehingga Anda dapat melepas atau memindahkan persistent disk untuk menyimpan data, bahkan setelah Anda menghapus VM.

Untuk mengetahui informasi selengkapnya tentang berbagai jenis persistent disk Compute Engine, karakteristik performanya, dan cara menggunakannya, lihat dokumentasi Compute Engine:

- Opsi penyimpanan

- Tentang performa Hyperdisk

- Performa Persistent Disk

- Faktor lain yang memengaruhi performa Persistent Disk

- Menambahkan Persistent Disk

- Membuat snapshot persistent disk

SSD lokal (tidak persisten)

Google Cloud juga menawarkan drive disk SSD lokal. Meskipun SSD lokal menawarkan beberapa keunggulan dibandingkan persistent disk, jangan menggunakannya sebagai bagian dari sistem SAP MaxDB. Instance VM yang dilengkapi SSD lokal tidak dapat dihentikan, lalu dimulai ulang.

Gateway NAT dan bastion host

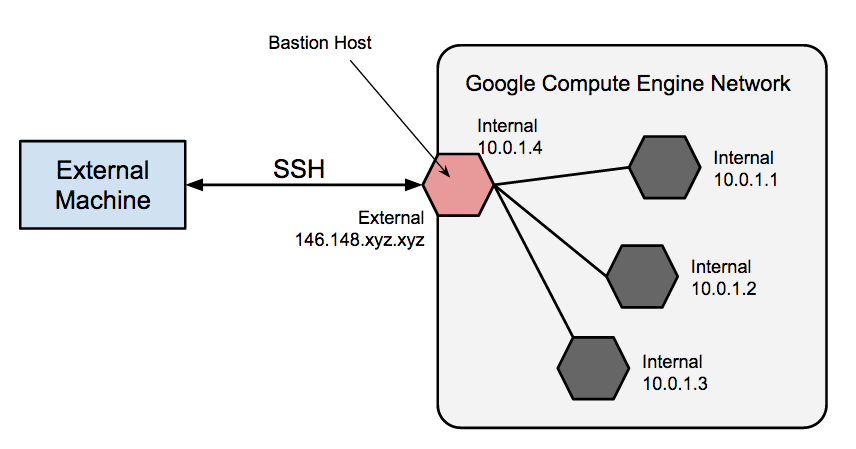

Jika kebijakan keamanan memerlukan VM yang benar-benar internal, Anda perlu menyiapkan proxy NAT secara manual di jaringan dan rute yang sesuai agar VM dapat menjangkau internet. Penting untuk diperhatikan bahwa Anda tidak dapat terhubung ke instance VM yang sepenuhnya internal secara langsung menggunakan SSH. Untuk terhubung ke mesin internal tersebut, Anda harus menyiapkan instance bastion yang memiliki alamat IP eksternal, lalu melakukan tunnel melaluinya. Jika VM tidak memiliki alamat IP eksternal, VM tersebut hanya dapat dijangkau oleh VM lain di jaringan, atau melalui gateway VPN terkelola. Anda dapat menyediakan VM di jaringan Anda agar berfungsi sebagai relai tepercaya untuk koneksi masuk, yang disebut bastion host, atau traffic keluar jaringan, yang disebut gateway NAT. Untuk konektivitas yang lebih transparan tanpa menyiapkan koneksi tersebut, Anda dapat menggunakan resource gateway VPN terkelola.

Menggunakan bastion host untuk koneksi masuk

Bastion host menyediakan titik masuk eksternal yang terhubung ke jaringan yang berisi VM jaringan pribadi. Host ini dapat menyediakan satu titik fortifikasi atau audit, dan dapat dimulai serta dihentikan untuk mengaktifkan atau menonaktifkan komunikasi SSH masuk dari internet.

Anda dapat memperoleh akses SSH ke VM yang tidak memiliki alamat IP eksternal dengan menghubungkan terlebih dahulu ke bastion host. Hardening lengkap host bastion berada di luar cakupan panduan ini, tetapi Anda dapat mengambil beberapa langkah awal, termasuk:

- Membatasi rentang IP sumber CIDR yang dapat berkomunikasi dengan bastion.

- Mengonfigurasi aturan firewall untuk mengizinkan traffic SSH ke VM pribadi hanya dari bastion host.

Secara default, SSH pada VM dikonfigurasi untuk menggunakan kunci pribadi untuk otentikasi. Saat menggunakan bastion host, Anda login ke bastion host terlebih dahulu, lalu ke VM pribadi target Anda. Karena login dengan dua langkah ini, Anda harus menggunakan penerusan agen SSH untuk menjangkau VM target, bukan menyimpan kunci pribadi VM target di bastion host. Meskipun jika bastion menggunakan pasangan kunci yang sama, Anda tetap harus melakukannya karena bastion hanya memiliki akses langsung ke separuh pasangan kunci secara publik.

Menggunakan gateway NAT untuk traffic keluar

Jika tidak memiliki alamat IP eksternal yang ditetapkan, VM tidak dapat membuat koneksi langsung ke layanan eksternal, termasuk layanan Google Cloud lainnya. Agar VM ini dapat menjangkau layanan di internet, Anda dapat menyiapkan dan mengonfigurasi gateway NAT. Gateway NAT adalah VM yang dapat merutekan traffic atas nama VM lain di jaringan. Anda harus memiliki satu gateway NAT per jaringan. Perhatikan bahwa gateway NAT VM-tunggal tidak boleh dianggap sangat tersedia, dan tidak dapat mendukung throughput traffic tinggi untuk beberapa VM. Untuk mengetahui petunjuk cara menyiapkan VM agar berfungsi sebagai gateway NAT, lihat Panduan Deployment SAP MaxDB untuk Linux atau Panduan Deployment SAP MaxDB untuk Windows.

Image kustom

Setelah sistem aktif dan berjalan, Anda dapat membuat image kustom. Anda harus membuat image ini saat mengubah status persistent disk root dan ingin dapat memulihkan status baru dengan mudah. Anda harus memiliki rencana untuk mengelola image kustom yang dibuat. Untuk informasi selengkapnya, lihat Praktik Terbaik Pengelolaan Image.

Identifikasi pengguna dan akses resource

Saat merencanakan keamanan untuk deployment SAP di Google Cloud, Anda harus mengidentifikasi:

- Akun pengguna dan aplikasi yang memerlukan akses ke resourceGoogle Cloud di project Google Cloud Anda

- Resource Google Cloud tertentu dalam project Anda yang perlu diakses oleh setiap pengguna

Anda harus menambahkan setiap pengguna ke project dengan menambahkan ID akun Google-nya ke project sebagai akun utama. Untuk program aplikasi yang menggunakan resourceGoogle Cloud , Anda membuat akun layanan, yang memberikan identitas pengguna untuk program dalam project Anda.

VM Compute Engine memiliki akun layanannya sendiri. Setiap program yang berjalan di VM dapat menggunakan akun layanan VM, selama akun layanan VM tersebut memiliki izin resource yang diperlukan program.

Setelah mengidentifikasi Google Cloud resource yang perlu digunakan oleh setiap pengguna, Anda memberikan izin kepada setiap pengguna untuk menggunakan setiap resource dengan menetapkan peran khusus resource kepada pengguna tersebut. Tinjau peran yang telah ditetapkan yang disediakan IAM untuk setiap resource, dan tetapkan peran kepada setiap pengguna yang memberikan izin cukup untuk menyelesaikan tugas atau fungsi pengguna, dan tidak lebih dari itu.

Jika memerlukan kontrol yang lebih terperinci atau ketat atas izin daripada yang diberikan oleh peran IAM yang telah ditetapkan, Anda dapat membuat peran khusus.

Untuk mengetahui informasi selengkapnya tentang peran IAM yang diperlukan program SAP di Google Cloud, lihat Pengelolaan akses dan identitas untuk program SAP di Google Cloud.

Guna mengetahui ringkasan pengelolaan akses dan identitas untuk SAP diGoogle Cloud, lihat Ringkasan pengelolaan akses dan identitas untuk SAP di Google Cloud.

Networking dan keamanan jaringan

Pertimbangkan informasi di bagian berikut saat merencanakan jaringan dan keamanan.

Model hak istimewa minimum

Salah satu garis pertahanan pertama Anda adalah membatasi siapa yang dapat menjangkau jaringan dan VM Anda dengan menggunakan firewall. Secara default, semua traffic ke VM, bahkan dari VM lain, diblokir oleh firewall, kecuali jika Anda membuat aturan untuk mengizinkan akses. Pengecualiannya adalah jaringan default yang dibuat secara otomatis dengan setiap project dan memiliki aturan firewall default.

Dengan membuat aturan firewall, Anda dapat membatasi semua traffic di sekumpulan port tertentu ke alamat IP sumber tertentu. Anda harus mengikuti model hak istimewa minimum untuk membatasi akses ke alamat IP, protokol, dan port tertentu yang memerlukan akses. Misalnya, Anda harus selalu menyiapkan bastion host dan mengizinkan SSH ke sistem SAP NetWeaver hanya dari host tersebut.

Pengelolaan Akses

Memahami cara kerja pengelolaan akses di Google Cloud adalah kunci untuk merencanakan penerapan Anda. Anda perlu membuat keputusan tentang:

- Cara mengatur resource Anda di Google Cloud.

- Anggota tim mana yang dapat mengakses dan bekerja dengan resource.

- Izin yang dapat dimiliki setiap anggota tim.

- Layanan dan aplikasi mana yang perlu menggunakan akun layanan tertentu, dan tingkat izin yang harus diberikan dalam setiap kasus.

Mulailah dengan memahami Hierarki Resource Cloud Platform. Penting bagi Anda untuk memahami berbagai container resource, bagaimana terkait satu sama lain, dan di mana batas akses dibuat.

Identity and Access Management (IAM) memberikan kontrol terpadu atas izin untuk resourceGoogle Cloud . Anda dapat mengelola kontrol akses dengan menentukan siapa yang memiliki akses apa ke resource. Misalnya, Anda dapat mengontrol siapa yang dapat menjalankan operasi bidang kontrol pada instance SAP, seperti membuat dan mengubah VM, persistent disk, dan jaringan.

Untuk mengetahui detail selengkapnya tentang IAM, lihat Ringkasan IAM.

Untuk ringkasan IAM di Compute Engine, lihat Opsi Kontrol Akses.

Peran IAM adalah kunci untuk memberikan izin kepada pengguna. Untuk referensi tentang peran dan izin yang diberikan, lihat Peran Identity and Access Management.

Akun layananGoogle Cloudmenyediakan cara bagi Anda untuk memberikan izin ke aplikasi dan layanan. Anda perlu memahami cara kerja akun layanan di Compute Engine. Untuk mengetahui detailnya, lihat Akun Layanan.

Jaringan kustom dan aturan firewall

Anda dapat menggunakan jaringan untuk menentukan IP gateway dan rentang jaringan untuk VM yang terpasang ke jaringan tersebut. Semua jaringan Compute Engine menggunakan protokol IPv4. Setiap Google Cloud project dilengkapi dengan jaringan default dengan aturan firewall dan konfigurasi preset. Namun, Anda harus menambahkan aturan firewall dan subnetwork kustom berdasarkan model hak istimewa minimum. Secara default, jaringan yang baru dibuat tidak memiliki aturan firewall sehingga tidak memiliki akses jaringan.

Bergantung pada persyaratannya, Anda dapat menambahkan subnetwork tambahan untuk mengisolasi bagian jaringan. Untuk mengetahui informasi selengkapnya, lihat Subnetwork.

Aturan firewall berlaku untuk seluruh jaringan dan semua VM di jaringan. Anda dapat menambahkan aturan firewall yang mengizinkan traffic antara VM di jaringan yang sama dan di seluruh subnetwork. Anda juga dapat mengonfigurasi firewall untuk diterapkan ke VM target tertentu menggunakan mekanisme pemberian tag.

Beberapa produk SAP, seperti SAP NetWeaver, memerlukan akses ke port tertentu. Pastikan untuk menambahkan aturan firewall guna mengizinkan akses ke port yang diuraikan oleh SAP.

Rute

Rute adalah resource global yang terhubung ke satu jaringan. Rute yang dibuat pengguna berlaku untuk semua VM di jaringan. Artinya, Anda dapat menambahkan rute yang meneruskan traffic dari VM ke VM dalam jaringan yang sama dan di seluruh subnetwork tanpa memerlukan alamat IP eksternal.

Untuk akses eksternal ke resource internet, luncurkan VM tanpa alamat IP eksternal dan konfigurasikan mesin virtual lain sebagai gateway NAT. Konfigurasi ini mengharuskan Anda menambahkan gateway NAT sebagai rute untuk instance SAP. Untuk mengetahui informasi selengkapnya, lihat gateway NAT dan bastion host.

Cloud VPN

Anda dapat menghubungkan jaringan yang ada ke Google Cloud melalui koneksi VPN menggunakan IPsec dengan menggunakan Cloud VPN. Traffic yang beralih di antara dua jaringan tersebut dienkripsi oleh satu gateway VPN, lalu didekripsi oleh gateway VPN lainnya. Ini melindungi data Anda saat berpindah melalui internet. Anda dapat secara dinamis mengontrol VM yang dapat mengirimkan traffic ke VPN menggunakan tag instance pada rute. Tunnel Cloud VPN ditagih dengan tarif bulanan statis ditambah tagihan traffic keluar standar. Perlu diperhatikan bahwa menghubungkan dua jaringan dalam project yang sama masih akan dikenai biaya traffic keluar standar. Untuk mengetahui informasi selengkapnya, lihat Ringkasan Cloud VPN dan Membuat VPN.

Mengamankan bucket Cloud Storage

Jika menggunakan Cloud Storage untuk menghosting cadangan untuk data dan log, pastikan Anda menggunakan TLS (HTTPS) saat mengirim data ke Cloud Storage dari VM untuk melindungi data dalam pengiriman. Cloud Storage secara otomatis mengenkripsi data dalam penyimpanan. Anda dapat menentukan kunci enkripsi sendiri jika memiliki sistem pengelolaan kunci Anda sendiri.

Dokumen keamanan terkait

Lihat referensi keamanan tambahan berikut untuk lingkungan SAP Anda di Google Cloud:

- Membuat Koneksi Aman ke Instance VM

- Pusat Keamanan

- Kepatuhan di Google Cloud

- Laporan resmi keamanan Google Cloud

- Desain keamanan infrastruktur Google

Pencadangan dan pemulihan

Anda harus memiliki rencana cara memulihkan sistem ke kondisi operasi jika terjadi hal terburuk. Untuk panduan umum terkait cara merencanakan pemulihan dari bencana menggunakan Google Cloud, lihat:

Lisensi

Bagian ini memberikan informasi tentang persyaratan pemberian lisensi.

Lisensi SAP

Untuk menjalankan SAP MaxDB di Google Cloud , Anda harus membawa lisensi sendiri (BYOL). Untuk informasi selengkapnya, lihat:

- Catatan SAP 2446441 - Linux di Google Cloud Platform (IaaS): Adaptasi Lisensi SAP Anda

- Catatan SAP 2456953 - Windows di Google Cloud Platform (IaaS): Adaptasi Lisensi SAP Anda

Untuk informasi selengkapnya tentang pemberian lisensi SAP, hubungi SAP.

Lisensi sistem operasi

Di Compute Engine, ada dua cara untuk melisensikan SLES, RHEL, dan Windows Server:

Dengan lisensi bayar sesuai penggunaan, biaya per jam VM Compute Engine Anda mencakup pemberian lisensi. Google mengelola logistik pemberian lisensi. Biaya per jam Anda lebih tinggi, tetapi Anda memiliki fleksibilitas penuh untuk menaikkan dan menurunkan biaya sesuai kebutuhan. Ini adalah model pemberian lisensi yang digunakan untuk image publikGoogle Cloud yang mencakup SLES, RHEL, dan Windows Server.

Dengan BYOL, biaya VM Compute Engine Anda lebih rendah karena pemberian lisensi tidak termasuk. Anda harus memigrasikan lisensi yang ada atau membeli lisensi Anda sendiri, yang berarti Anda harus membayar di muka, dan Anda memiliki fleksibilitas yang lebih sedikit.

Dukungan

Untuk masalah terkait infrastruktur atau layanan Google Cloud , hubungi Layanan Pelanggan. Anda dapat menemukan informasi kontak di halaman Ringkasan Dukungan di konsol Google Cloud . Jika Customer Care menentukan bahwa ada masalah dalam sistem SAP Anda, Anda akan dirujuk ke SAP Support.

Untuk masalah terkait produk SAP, catat permintaan dukungan Anda ke dalam log dengan dukungan SAP.

SAP mengevaluasi tiket dukungan dan, jika tampaknya merupakan masalah infrastruktur Google Cloud, SAP akan mentransfer tiket tersebut ke komponenGoogle Cloud yang sesuai dalam sistemnya: BC-OP-LNX-GOOGLE atau BC-OP-NT-GOOGLE.

Persyaratan dukungan

Sebelum dapat menerima dukungan untuk sistem SAP serta infrastruktur dan layananGoogle Cloudyang digunakannya, Anda harus memenuhi persyaratan paket dukungan minimum.

Untuk mengetahui informasi selengkapnya tentang persyaratan dukungan minimum untuk SAP di Google Cloud, lihat:

- Mendapatkan dukungan untuk SAP di Google Cloud

- SAP Note 2456406 - SAP di Google Cloud Platform: Prasyarat Dukungan (Akun pengguna SAP diperlukan)

Anda juga dapat menjelajahi informasi tentang SAP MaxDB di Portal Bantuan SAP.

Langkah berikutnya

Untuk men-deploy SAP MaxDB di Linux, lihat Panduan Deployment SAP MaxDB untuk Linux.

Untuk men-deploy SAP MaxDB di Windows, lihat Panduan Deployment SAP MaxDB untuk Windows.