Questa guida fornisce una panoramica del funzionamento di SAP MaxDB su Google Cloude fornisce dettagli che puoi utilizzare quando pianifichi l'implementazione di un nuovo sistema SAP MaxDB.

Per informazioni su come eseguire il deployment di SAP MaxDB su Google Cloud, consulta quanto segue:

- Per eseguire il deployment di un sistema a un solo nodo, contatta l'assistenza clienti Google Cloud.

- Per eseguire il deployment di un cluster ad alta disponibilità (HA) su RHEL, consulta la Guida alla configurazione manuale del cluster ad alta disponibilità per SAP MaxDB su RHEL.

Per informazioni su SAP MaxDB da SAP, consulta la libreria SAP MaxDB, disponibile nel portale di assistenza SAP.

Google Cloud basics

Google Cloud è composto da molti servizi e prodotti basati su cloud. Quando esegui prodotti SAP su Google Cloud, utilizzi principalmente i servizi basati su IaaS offerti tramite Compute Engine e Cloud Storage, nonché alcune funzionalità a livello di piattaforma, come gli strumenti.

Per concetti e terminologia importanti, consulta la panoramica della piattaforma.Google Cloud Questa guida duplica alcune informazioni della panoramica per comodità e contesto.

Per una panoramica delle considerazioni che le organizzazioni di livello aziendale devono prendere in considerazione quando vengono eseguite su Google Cloud, consulta il Google Cloud Well-Architected Framework.

Interazione con Google Cloud

Google Cloud offre tre modi principali per interagire con la piattaforma e le tue risorse nel cloud:

- La Google Cloud console, che è un'interfaccia utente basata sul web.

- Lo strumento a riga di comando

gcloud, che fornisce un superset delle funzionalità offerte dalla console Google Cloud . - Librerie client, che forniscono API per l'accesso ai servizi e la gestione delle risorse. Le librerie client sono utili per creare strumenti personalizzati.

Google Cloud servizi

I deployment SAP in genere utilizzano alcuni o tutti i seguenti Google Cloud servizi:

| Servizio | Descrizione |

|---|---|

| Networking VPC |

Collega le tue istanze VM tra loro e a internet. Ogni istanza VM è membro di una rete legacy con un singolo intervallo IP globale o di una rete subnet consigliata, in cui l'istanza VM è membro di una singola subnet che è membro di una rete più grande. Tieni presente che una rete Virtual Private Cloud (VPC) non può estendersi Google Cloud ai progetti, ma un Google Cloud progetto può avere più reti VPC. Per connettere risorse di più progetti a una rete VPC comune, puoi utilizzare il VPC condiviso, in modo che le risorse possano comunicare tra loro in modo sicuro ed efficiente utilizzando indirizzi IP interni di quella rete. Per informazioni su come eseguire il provisioning di un VPC condiviso, inclusi requisiti, passaggi di configurazione e utilizzo, consulta Provisioning del VPC condiviso. |

| Compute Engine | Crea e gestisce VM con lo stack software e il sistema operativo che preferisci. |

| Persistent Disk e Hyperdisk |

Puoi utilizzare Persistent Disk e Google Cloud Hyperdisk:

|

| Google Cloud console |

Uno strumento basato su browser per la gestione delle risorse Compute Engine. Utilizza un modello per descrivere tutte le risorse e le istanze Compute Engine di cui hai bisogno. Non devi creare e configurare singolarmente le risorse o capire le dipendenze perché la console Google Cloud lo fa per te. |

| Cloud Storage | Puoi archiviare i backup del database SAP in Cloud Storage per una maggiore durabilità e affidabilità, con la replica. |

| Cloud Monitoring |

Offre visibilità su deployment, prestazioni, uptime e integrità di Compute Engine, rete e dischi di archiviazione permanente. Monitoring raccoglie metriche, eventi e metadati da Google Cloud e li utilizza per generare insight tramite dashboard, grafici e avvisi. Puoi monitorare le metriche di calcolo senza costi tramite Monitoring. |

| IAM |

Fornisce un controllo unificato delle autorizzazioni per le risorse Google Cloud . IAM ti consente di controllare chi può eseguire operazioni del control plane sulle tue VM, inclusa la creazione, la modifica e l'eliminazione di VM e dischi di archiviazione permanente, nonché la creazione e la modifica di reti. |

Prezzi e quote

Puoi utilizzare il Calcolatore prezzi per stimare i costi di utilizzo. Per ulteriori informazioni sui prezzi, consulta le pagine Prezzi di Compute Engine, Prezzi di Cloud Storage e Prezzi di Google Cloud Observability.

Google Cloud sono soggette a quote. Se prevedi di utilizzare macchine con CPU elevata o memoria elevata, potresti dover richiedere una quota aggiuntiva. Per ulteriori informazioni, consulta la pagina Quote delle risorse di Compute Engine.

Conformità e controlli di sovranità

Se richiedi che il tuo workload SAP venga eseguito in conformità con i requisiti di residenza dei dati, controllo dell'accesso, personale di assistenza o normativi, devi pianificare l'utilizzo di Assured Workloads, un servizio che ti aiuta a eseguire workload sicuri e conformi su Google Cloud senza compromettere la qualità della tua esperienza cloud. Per ulteriori informazioni, vedi Controlli di conformità e sovranità per SAP su Google Cloud.

Architettura di deployment

Un'installazione di base di SAP MaxDB a un solo nodo su Google Cloud comprende i seguenti componenti:

- Una VM Compute Engine che esegue il database SAP MaxDB.

Tre o quattro unità disco permanente collegate:

Contenuti di Drive Linux Windows Directory root dell'istanza di database /sapdb/[DBSID]MaxDB (D:)File di dati del database /sapdb/[DBSID]/sapdataMaxDB Data (E:)Log delle transazioni del database /sapdb/[DBSID]/saplogMaxDB Log (L:)Backup dei database (facoltativo) /maxdbbackupBackup (X:)

Se vuoi, puoi espandere l'installazione per includere anche quanto segue:

Directory NetWeaver, tra cui:

/usr/sapsu Linux oSAP (S:)su Windows/sapmntsu Linux oPagefile (P:)su Windows

Un gateway NAT. Un gateway NAT consente di fornire connettività a internet per le tue VM, negando al contempo la connettività diretta a internet a queste VM. Puoi anche configurare questa VM come bastion host che ti consente di stabilire connessioni SSH alle altre VM nella subnet privata. Per ulteriori informazioni, consulta Gateway NAT e host bastion.

Casi d'uso diversi potrebbero richiedere dispositivi o database aggiuntivi. Per ulteriori informazioni, consulta la documentazione di MaxDB nel portale di assistenza SAP.

Requisiti delle risorse

Per molti aspetti, l'esecuzione di SAP MaxDB su Google Cloud è simile all'esecuzione nel tuo data center. Devi comunque pensare alle risorse di computing, all'archiviazione e al networking. Per saperne di più, consulta Nota SAP 2456432 - SAP Applications on Google Cloud: Supported Products and Google Cloud machine types .

Configurazione della VM

SAP MaxDB è certificato per l'esecuzione su tutti i tipi di macchine Compute Engine, inclusi i tipi personalizzati. Tuttavia, se esegui MaxDB sulla stessa VM di SAP NetWeaver o Application Server Central Services (ASCS), devi utilizzare una VM supportata da SAP NetWeaver. Per un elenco delle VM supportate da SAP NetWeaver, consulta la guida alla pianificazione di SAP NetWeaver.

Per informazioni su tutti i tipi di macchine disponibili su Google Cloud e i relativi casi d'uso, consulta Tipi di macchine nella documentazione di Compute Engine.

Configurazione della CPU

Il numero di vCPU che selezioni per MaxDB dipende dal carico dell'applicazione e dai tuoi obiettivi di rendimento. Devi allocare un minimo di due vCPU all'installazione di SAP MaxDB. Per ottenere le prestazioni migliori, aumenta il numero di vCPU e le dimensioni dei dischi permanenti finché non vengono raggiunti gli obiettivi di rendimento. Per ulteriori informazioni su MaxDB da SAP, consulta il portale di assistenza SAP.

Configurazione della memoria

La memoria che allochi al sistema SAP MaxDB dipende dal caso d'uso. La quantità ottimale di memoria per il tuo caso d'uso dipende dalla complessità delle query che esegui, dalle dimensioni dei dati, dal livello di parallelismo che utilizzi e dal livello di prestazioni che ti aspetti.

Per ulteriori informazioni su MaxDB da SAP, consulta il portale di assistenza SAP.

Configurazione dello spazio di archiviazione

Per impostazione predefinita, ogni VM Compute Engine ha un piccolo disco permanente root che contiene il sistema operativo. Esegui il provisioning di dischi aggiuntivi per i dati, i log e, facoltativamente, i backup del database.

Utilizza un disco permanente ad alte prestazioni per il volume dei log e, a seconda dei tuoi obiettivi di rendimento, anche per il volume dei dati.

Per saperne di più sulle opzioni di disco permanente per SAP MaxDB, consulta Dischi permanenti.

Ulteriori informazioni da SAP:

- Nota SAP 869267 - FAQ: SAP MaxDB Log area.

- Nota SAP 1173395 - FAQ: configurazione di SAP MaxDB e liveCache.

Versioni e funzionalità di SAP MaxDB supportate

SAP MaxDB versione 7.9.09 e successive è certificata da SAP per l'utilizzo su Google Cloud.

SAP certifica anche le seguenti versioni di SAP liveCache e SAP Content Server su Google Cloud:

- Tecnologia SAP liveCache, almeno SAP LC/LCAPPS 10.0 SP 39, inclusi liveCache 7.9.09.09 e LCA-Build 39, rilasciati per EhP 4 per SAP SCM 7.0 e versioni successive.

- SAP Content Server 6.50 su Windows utilizzando Internet Information Services 10 (IIS)

- SAP Content Server 6.50 su Linux utilizzando Apache Web Server 2.4.xx

Per ulteriori informazioni sulle versioni supportate di liveCache, consulta la nota SAP 2074842.

Per ulteriori informazioni sui prodotti SAP supportati su Google Cloud, consulta la nota SAP 2456432 - SAP Applications on Google Cloud: Supported Products and Google Cloud machine types .

Sistemi operativi supportati

Puoi eseguire SAP MaxDB sui seguenti sistemi operativi su Google Cloud:

- Red Hat Enterprise Linux (RHEL)

- SUSE Linux Enterprise Server (SLES)

- Windows Server

SAP elenca le versioni del sistema operativo che puoi utilizzare con MaxDB nella matrice di disponibilità dei prodotti SAP.

Compute Engine fornisce sistemi operativi Linux e Windows come immagini pubbliche che includono miglioramenti per Google Cloud. Per ulteriori informazioni sulle immagini di Compute Engine, consulta Immagini.

Considerazioni sul deployment

Regioni e zone

Quando esegui il deployment di una VM, devi scegliere una regione e una zona. Una regione è una posizione geografica specifica in cui puoi eseguire le tue risorse e corrisponde a una posizione del data center. Ogni regione è composta da una o più zone.

È possibile accedere alle risorse globali, come le immagini disco e gli snapshot disco preconfigurati, in tutte le regioni e le zone. Le risorse a livello di regione, come gli indirizzi IP esterni statici, possono essere accessibili solo dalle risorse che si trovano nella stessa regione. Le risorse di zona, come VM e dischi, sono accessibili solo alle risorse che si trovano nella stessa zona.

Quando scegli regioni e zone per le tue VM, tieni presente quanto segue:

- La posizione dei tuoi utenti e delle tue risorse interne, ad esempio il tuo data center o la tua rete aziendale. Per ridurre la latenza, seleziona una località vicina ai tuoi utenti e alle tue risorse.

- La posizione delle altre risorse SAP. La tua applicazione SAP e il tuo database devono trovarsi nella stessa zona.

Dischi permanenti

I dischi permanenti sono dispositivi di archiviazione a blocchi durevoli che funzionano in modo simile ai dischi fisici di un computer desktop o un server.

Compute Engine offre diversi tipi di dischi permanenti. Ogni tipo ha caratteristiche di prestazioni diverse. Google Cloud gestisce l'hardware sottostante dei dischi permanenti per garantire la ridondanza dei dati e ottimizzare le prestazioni.

Puoi utilizzare uno qualsiasi dei seguenti tipi di disco permanente di Compute Engine:

- Dischi permanenti standard (

pd-standard): archiviazione a blocchi efficiente ed economica supportata da unità disco rigido (HDD) standard per la gestione di operazioni di lettura/scrittura sequenziali, ma non ottimizzata per gestire velocità elevate di operazioni di input/output casuali al secondo (IOPS). - SSD (

pd-ssd): fornisce un'archiviazione a blocchi affidabile e ad alte prestazioni supportata da unità a stato solido (SSD). - Bilanciato (

pd-balanced): fornisce un'archiviazione a blocchi basata su SSD affidabile ed economica. - Extreme (

pd-extreme): offre opzioni di IOPS e velocità effettiva massime più elevate rispetto apd-ssdper i tipi di macchine Compute Engine più grandi. Per saperne di più, consulta la pagina Dischi permanenti Extreme.

Le prestazioni dei dischi permanenti SSD e bilanciati scalano automaticamente in base alle dimensioni, quindi puoi regolare le prestazioni ridimensionando i dischi permanenti esistenti o aggiungendone altri a una VM.

Anche il tipo di VM che utilizzi e il numero di vCPU che contiene influiscono sulle prestazioni del disco permanente.

I dischi permanenti si trovano indipendentemente dalle VM, quindi puoi scollegarli o spostarli per conservare i dati, anche dopo aver eliminato le VM.

Per saperne di più sui diversi tipi di dischi permanenti Compute Engine, sulle loro caratteristiche di prestazioni e su come utilizzarli, consulta la documentazione di Compute Engine:

- Opzioni di archiviazione

- Informazioni sulle prestazioni di Hyperdisk

- Prestazioni di Persistent Disk

- Altri fattori che influiscono sulle prestazioni di Persistent Disk

- Aggiungere un disco permanente

- Creazione di disco permanente permanenti

SSD locale (non persistente)

Google Cloud offre anche unità SSD locali. Sebbene le unità SSD locali possano offrire alcuni vantaggi rispetto ai dischi permanenti, non utilizzarle come parte di un sistema SAP MaxDB. Le istanze VM con SSD locali collegati non possono essere arrestate e poi riavviate.

Gateway NAT e host bastion

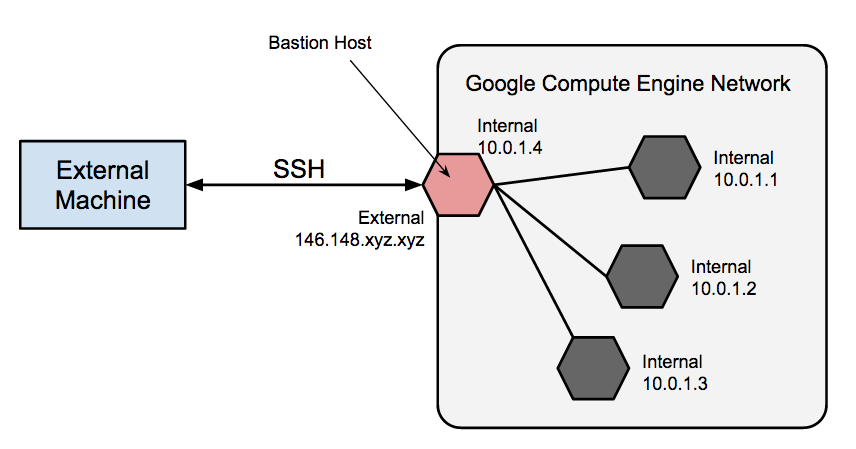

Se i tuoi criteri di sicurezza richiedono VM veramente interne, devi configurare manualmente un proxy NAT sulla tua rete e una route corrispondente in modo che le VM possano raggiungere internet. È importante notare che non puoi connetterti a un'istanza VM completamente interna direttamente utilizzando SSH. Per connetterti a queste macchine interne, devi configurare un'istanza bastion con un indirizzo IP esterno e poi creare un tunnel. Quando le VM non hanno indirizzi IP esterni, possono essere raggiunte solo da altre VM sulla rete o tramite un gateway VPN gestito. Puoi eseguire il provisioning delle VM nella tua rete in modo che fungano da relè attendibili per le connessioni in entrata, chiamate host bastion, o per l'uscita dalla rete, chiamate gateway NAT. Per una connettività più trasparente senza configurare queste connessioni, puoi utilizzare una risorsa gateway VPN gestita.

Utilizzo di bastion host per le connessioni in entrata

I bastion host forniscono un punto di accesso rivolto verso l'esterno a una rete contenente VM di rete privata. Questo host può fornire un unico punto di fortificazione o controllo e può essere avviato e arrestato per abilitare o disabilitare la comunicazione SSH in entrata da internet.

Puoi ottenere l'accesso SSH alle VM che non hanno un indirizzo IP esterno connettendoti prima a un bastion host. La protezione completa di un bastion host non rientra nell'ambito di questa guida, ma puoi eseguire alcuni passaggi iniziali, tra cui:

- Limita l'intervallo CIDR degli IP di origine che possono comunicare con il bastion host.

- Configura le regole firewall per consentire il traffico SSH alle VM private solo dal bastion host.

Per impostazione predefinita, SSH sulle VM è configurato per utilizzare le chiavi private per l'autenticazione. Quando utilizzi un bastion host, accedi prima al bastion host e poi alla VM privata di destinazione. A causa di questo accesso in due passaggi, devi utilizzare l'inoltro di SSH-agent per raggiungere la VM di destinazione anziché archiviare la chiave privata della VM di destinazione sull'bastion host. Devi farlo anche se utilizzi la stessa coppia di chiavi sia per le VM bastion che per quelle di destinazione, poiché la VM bastion ha accesso diretto solo alla metà pubblica della coppia di chiavi.

Utilizzo dei gateway NAT per l'uscita del traffico

Quando a una VM non è assegnato un indirizzo IP esterno, non può effettuare connessioni dirette a servizi esterni, inclusi altri servizi Google Cloud . Per consentire a queste VM di raggiungere i servizi su internet, puoi configurare un gateway NAT. Il gateway NAT è una VM che può instradare il traffico per conto di qualsiasi altra VM sulla rete. Devi avere un gateway NAT per rete. Tieni presente che un gateway NAT a singola VM non deve essere considerato a disponibilità elevata e non può supportare un throughput di traffico elevato per più VM. Per istruzioni su come configurare una VM in modo che funga da gateway NAT, consulta la guida al deployment di SAP MaxDB per Linux o la guida al deployment di SAP MaxDB per Windows.

Immagini personalizzate

Una volta che il sistema è in funzione, puoi creare immagini personalizzate. Devi creare queste immagini quando modifichi lo stato del disco permanente root e vuoi essere in grado di ripristinare facilmente il nuovo stato. Dovresti avere un piano per la gestione delle immagini personalizzate che crei. Per saperne di più, consulta le best practice per la gestione delle immagini.

Identificazione utente e accesso alle risorse

Quando pianifichi la sicurezza per un deployment SAP su Google Cloud, devi identificare:

- Gli account utente e le applicazioni che devono accedere alle risorseGoogle Cloud nel tuo progetto Google Cloud

- Le risorse Google Cloud specifiche nel tuo progetto a cui ogni utente deve accedere

Devi aggiungere ogni utente al tuo progetto aggiungendo il suo ID account Google al progetto come principal. Per un programma applicativo che utilizza risorseGoogle Cloud , crei un service account, che fornisce un'identità utente per il programma all'interno del progetto.

Le VM Compute Engine hanno un proprio account di servizio. Qualsiasi programma in esecuzione su una VM può utilizzare il account di servizio della VM, a condizione che il service account della VM disponga delle autorizzazioni delle risorse necessarie al programma.

Dopo aver identificato le Google Cloud risorse che ogni utente deve utilizzare, concedi a ciascun utente l'autorizzazione a utilizzare ogni risorsa assegnando ruoli specifici per le risorse all'utente. Esamina i ruoli predefiniti forniti da IAM per ogni risorsa e assegna a ogni utente ruoli che forniscono solo le autorizzazioni necessarie per completare le attività o le funzioni dell'utente e nient'altro.

Se hai bisogno di un controllo più granulare o restrittivo sulle autorizzazioni rispetto a quello fornito dai ruoli IAM predefiniti, puoi creare ruoli personalizzati.

Per saperne di più sui ruoli IAM necessari per i programmi SAP su Google Cloud, consulta Gestione di identità e accessi per i programmi SAP su Google Cloud.

Per una panoramica della gestione di identità e accessi per SAP su Google Cloud, consulta la panoramica della gestione di identità e accessi per SAP su Google Cloud.

Networking e sicurezza della rete

Quando pianifichi la rete e la sicurezza, tieni presente le informazioni riportate nelle sezioni seguenti.

Modello del privilegio minimo

Una delle prime linee di difesa è limitare chi può raggiungere la tua rete e le tue VM utilizzando i firewall. Per impostazione predefinita, tutto il traffico verso le VM, anche da altre VM, viene bloccato dal firewall, a meno che non crei regole per consentire l'accesso. L'eccezione è la rete predefinita che viene creata automaticamente con ogni progetto e ha regole firewall predefinite.

Creando regole firewall, puoi limitare tutto il traffico su un determinato insieme di porte a indirizzi IP di origine specifici. Devi seguire il modello di privilegio minimo per limitare l'accesso a indirizzi IP, protocolli e porte specifici che devono avere accesso. Ad esempio, devi sempre configurare un bastion host e consentire l'accesso SSH al sistema SAP NetWeaver solo da questo host.

Gestione degli accessi

Comprendere il funzionamento della gestione degli accessi in Google Cloud è fondamentale per pianificare l'implementazione. Devi prendere decisioni in merito a:

- Come organizzare le risorse in Google Cloud.

- Quali membri del team possono accedere alle risorse e utilizzarle.

- Quali autorizzazioni può avere ciascun membro del team.

- Quali servizi e applicazioni devono utilizzare quali service account e quale livello di autorizzazioni concedere in ogni caso.

Inizia a comprendere la gerarchia delle risorse di Cloud Platform. È importante comprendere cosa sono i vari contenitori di risorse, come si relazionano tra loro e dove vengono creati i limiti di accesso.

Identity and Access Management (IAM) fornisce un controllo unificato delle autorizzazioni per le risorseGoogle Cloud . Puoi gestire controllo dell'accesso definendo chi ha quale accesso alle risorse. Ad esempio, puoi controllare chi può eseguire operazioni del control plane sulle tue istanze SAP, come la creazione e la modifica di VM, dischi permanenti e networking.

Per ulteriori dettagli su IAM, consulta la panoramica di IAM.

Per una panoramica di IAM in Compute Engine, consulta Opzioni di controllo dell'accesso.

I ruoli IAM sono fondamentali per concedere autorizzazioni agli utenti. Per un riferimento ai ruoli e alle autorizzazioni che forniscono, vedi Ruoli Identity and Access Management.

I service account diGoogle Cloudti consentono di concedere autorizzazioni ad applicazioni e servizi. È importante capire come funzionano i service account in Compute Engine. Per maggiori dettagli, vedi Service account.

Reti personalizzate e regole firewall

Puoi utilizzare una rete per definire un IP gateway e l'intervallo di rete per le VM collegate a quella rete. Tutte le reti Compute Engine utilizzano il protocollo IPv4. A ogni Google Cloud progetto viene fornita una rete predefinita con configurazioni e regole firewall preimpostate, ma devi aggiungere una subnet e regole firewall personalizzate in base a un modello di privilegi minimi. Per impostazione predefinita, una rete appena creata non ha regole firewall e quindi nessun accesso alla rete.

A seconda dei tuoi requisiti, potresti voler aggiungere subnet aggiuntive per isolare parti della tua rete. Per ulteriori informazioni, consulta la sezione Subnet.

Le regole firewall si applicano all'intera rete e a tutte le VM della rete. Puoi aggiungere una regola firewall che consenta il traffico tra le VM nella stessa rete e tra le subnet. Puoi anche configurare i firewall in modo che vengano applicati a VM di destinazione specifiche utilizzando il meccanismo di tagging.

Alcuni prodotti SAP, come SAP NetWeaver, richiedono l'accesso a determinate porte. Assicurati di aggiungere regole firewall per consentire l'accesso alle porte descritte da SAP.

Route

Le route sono risorse globali associate a una singola rete. Le route create dall'utente si applicano a tutte le VM di una rete. Ciò significa che puoi aggiungere una route che inoltra il traffico da VM a VM all'interno della stessa rete e tra le subnet senza richiedere indirizzi IP esterni.

Per l'accesso esterno alle risorse internet, avvia una VM senza indirizzo IP esterno e configura un'altra macchina virtuale come gateway NAT. Questa configurazione richiede di aggiungere il gateway NAT come route per l'istanza SAP. Per saperne di più, vedi Gateway NAT e host bastion.

Cloud VPN

Puoi connettere in modo sicuro la tua rete esistente a Google Cloud tramite una connessione VPN utilizzando IPsec tramite Cloud VPN. Il traffico tra le due reti è criptato da un gateway VPN, quindi viene decriptato dall'altro gateway VPN. In questo modo i dati sono protetti durante il trasferimento su internet. Puoi controllare dinamicamente quali VM possono inviare traffico tramite la VPN utilizzando tag istanza sulle route. I tunnel Cloud VPN vengono fatturati a una tariffa mensile statica più le tariffe di uscita standard. Tieni presente che il collegamento di due reti nello stesso progetto comporta comunque costi standard per il traffico in uscita. Per ulteriori informazioni, consulta Panoramica di Cloud VPN e Creazione di una VPN.

Proteggere un bucket Cloud Storage

Se utilizzi Cloud Storage per ospitare i backup dei dati e dei log, assicurati di utilizzare TLS (HTTPS) durante l'invio dei dati a Cloud Storage dalle tue VM per proteggere i dati in transito. Cloud Storage cripta automaticamente i dati archiviati inattivi. Puoi specificare le tue chiavi di crittografia se disponi di un tuo sistema di gestione delle chiavi.

Documenti sulla sicurezza correlati

Consulta le seguenti risorse di sicurezza aggiuntive per il tuo ambiente SAP su Google Cloud:

- Connessione sicura alle istanze VM

- Centro sicurezza

- Conformità in Google Cloud

- White paper sulla sicurezza di Google Cloud

- Progettazione della sicurezza dell'infrastruttura Google

Backup e ripristino

Devi avere un piano per ripristinare il sistema in condizioni operative se si verifica il peggio. Per indicazioni generali su come pianificare il ripristino di emergenza utilizzando Google Cloud, consulta:

Licenze

Questa sezione fornisce informazioni sui requisiti di licenza.

Licenze SAP

L'esecuzione di SAP MaxDB su Google Cloud richiede l'utilizzo del modello Bring Your Own License (BYOL). Per ulteriori informazioni, vedi:

- Nota SAP 2446441 - Linux su Google Cloud Platform (IaaS): adattamento della licenza SAP

- Nota SAP 2456953 - Windows on Google Cloud Platform (IaaS): Adaption of your SAP License

Per ulteriori informazioni sulle licenze SAP, contatta SAP.

Licenze del sistema operativo

In Compute Engine, esistono due modi per concedere in licenza SLES, RHEL e Windows Server:

Con le licenze con pagamento a consumo, il costo orario della VM Compute Engine include le licenze. Google gestisce la logistica delle licenze. I costi orari sono più elevati, ma hai la massima flessibilità per aumentare e diminuire i costi in base alle tue esigenze. Questo è il modello di licenza utilizzato per le immagini pubbliche diGoogle Cloud che includono SLES, RHEL e Windows Server.

Con BYOL, i costi della VM Compute Engine sono inferiori perché la licenza non è inclusa. Devi eseguire la migrazione di una licenza esistente o acquistare la tua licenza, il che significa pagare in anticipo e avere meno flessibilità.

Assistenza

Per problemi relativi a servizi o infrastrutture di Google Cloud , contatta l'assistenza clienti. Puoi trovare i dati di contatto nella pagina Panoramica dell'assistenza nella console Google Cloud . Se l'assistenza clienti determina che un problema risiede nei tuoi sistemi SAP, ti verrà indirizzato all'assistenza SAP.

Per problemi relativi ai prodotti SAP, registra la tua richiesta di assistenza con l'assistenza SAP.

SAP valuta la ticket di assistenza e, se sembra trattarsi di un problema di infrastruttura, la trasferisce al componenteGoogle Cloud appropriato del suo sistema: BC-OP-LNX-GOOGLE o BC-OP-NT-GOOGLE. Google Cloud

Requisiti di assistenza

Prima di poter ricevere assistenza per i sistemi SAP e l'infrastruttura e i serviziGoogle Cloudche utilizzano, devi soddisfare i requisiti minimi del piano di assistenza.

Per ulteriori informazioni sui requisiti minimi di assistenza per SAP su Google Cloud, consulta:

- Assistenza per SAP su Google Cloud

- Nota SAP 2456406 - SAP on Google Cloud Platform: Support Prerequisites (È necessario un account utente SAP)

Puoi anche sfogliare le informazioni su SAP MaxDB nel portale di assistenza SAP.

Passaggi successivi

Per eseguire il deployment di SAP MaxDB su Linux, consulta la guida al deployment di SAP MaxDB per Linux.

Per eseguire il deployment di SAP MaxDB su Windows, consulta la guida al deployment di SAP MaxDB per Windows.