In dieser Bereitstellungsanleitung erfahren Sie, wie Sie ein SAP HANA-System aufGoogle Cloud mithilfe von Cloud Deployment Manager und einer Konfigurationsdateivorlage für die Definition der Installation bereitstellen. Die Anleitung unterstützt Sie beim Konfigurieren der virtuellen Maschinen (VMs) und nichtflüchtigen Speicher von Compute Engine sowie des Linux-Betriebssystems, um die bestmögliche Leistung für das SAP HANA-System zu erzielen. Die Deployment Manager-Vorlage basiert auf Best Practices von Compute Engine und SAP.

Verwenden Sie diese Anleitung, um ein SAP HANA-System ohne Standby-Hosts zur vertikalen Skalierung mit einem einzelnen Host oder zur horizontalen Skalierung mit mehreren Hosts bereitzustellen.

Wenn Sie ein automatisches Host-Failover für SAP HANA einbinden möchten, verwenden Sie stattdessen die Bereitstellungsanleitung für SAP HANA-Systeme zur horizontalen Skalierung mit automatischem Host-Failover.

Wenn Sie SAP HANA in einem Linux-Hochverfügbarkeitscluster bereitstellen müssen, verwenden Sie eine der folgenden Anleitungen:

- Terraform: Konfigurationsanleitung für SAP HANA-Hochverfügbarkeitscluster

- Deployment Manager: Konfigurationsanleitung für SAP HANA-Hochverfügbarkeitscluster

- Der Konfigurationsleitfaden Hochverfügbarkeitscluster für SAP HANA unter RHEL

- Der Konfigurationsleitfaden Hochverfügbarkeitscluster für SAP HANA unter SLES

Vorbereitung

Bevor Sie beginnen, sollten Sie prüfen, ob die folgenden Voraussetzungen erfüllt sind:

- Sie haben den Planungsleitfaden für SAP HANA gelesen.

- Sie haben ein Google Cloud -Konto und Google Cloud -Projekt.

- Wenn Ihre SAP-Arbeitslast die Anforderungen an den Datenstandort, die Zugriffssteuerung oder die Supportmitarbeiter oder gesetzliche Anforderungen erfüllen muss, müssen Sie den erforderlichen Assured Workloads-Ordner erstellen. Weitere Informationen finden Sie unter Compliance und Steuerung der Datenhoheit für SAP in Google Cloud.

- Das Virtual Private Cloud-Netzwerk wird mit Firewallregeln oder anderen Methoden eingerichtet, um den Zugriff auf Ihre VMs zu steuern.

Sie haben Zugriff auf die SAP HANA-Installationsmedien.

Wenn OS Login in Ihren Projektmetadaten aktiviert ist und Sie horizontal skalierbare Knoten bereitstellen, müssen Sie OS Login vorübergehend deaktivieren, bis die Bereitstellung abgeschlossen ist. Für die Bereitstellung konfiguriert dieses Verfahren SSH-Schlüssel in Instanzmetadaten. Bei aktiviertem OS Login sind metadatenbasierte SSH-Schlüsselkonfigurationen deaktiviert und diese Bereitstellung schlägt fehl. Nach Abschluss der Bereitstellung können Sie die OS Login-Funktion wieder aktivieren.

Weitere Informationen finden Sie unter:

Google-Konto einrichten

Für die Nutzung von Google Cloudist ein Google-Konto erforderlich.

- Registrieren Sie sich für ein Google-Konto, falls Sie noch keines haben.

- (Optional) Wenn Ihre SAP-Arbeitslast die Anforderungen an den Datenstandort, die Zugriffssteuerung oder die Supportmitarbeiter oder gesetzliche Anforderungen erfüllen muss, müssen Sie den erforderlichen Assured Workloads-Ordner erstellen. Weitere Informationen finden Sie unter Compliance und Steuerung der Datenhoheit für SAP in Google Cloud.

- Melden Sie sich in der Google Cloud Console an und erstellen Sie ein neues Projekt.

- Aktivieren Sie Ihr Rechnungskonto.

- Konfigurieren Sie SSH-Schlüssel, damit Sie sie für eine SSH-Verbindung zu Ihren Compute Engine-VM-Instanzen nutzen können. Verwenden Sie die Google Cloud CLI, um einen neuen SSH-Schlüssel zu erstellen.

- Verwenden Sie die gcloud CLI oder die Google Cloud Console, um die SSH-Schlüssel zu Ihren Projektmetadaten hinzuzufügen. Auf diese Weise können Sie auf jede in diesem Projekt erstellte Compute Engine-VM-Instanz zugreifen. Ausgenommen davon sind Instanzen, für die projektweite SSH-Schlüssel explizit deaktiviert sind.

Netzwerk erstellen

Erstellen Sie aus Sicherheitsgründen ein neues Netzwerk. Durch das Festlegen von Firewallregeln oder die Nutzung eines anderen Verfahrens der Zugriffskontrolle steuern Sie, wer Zugriff hat.

Wenn Ihr Projekt ein Standard-VPC-Netzwerk (Virtual Private Cloud) hat, verwenden Sie es nicht. Erstellen Sie stattdessen Ihr eigenes VPC-Netzwerk, sodass nur die von Ihnen explizit formulierten Firewallregeln gelten.

Während der Bereitstellung müssen Compute Engine-Instanzen normalerweise auf das Internet zugreifen können, um den Agenten für SAP von Google Cloudherunterzuladen. Wenn Sie eines der von SAP zertifizierten Linux-Images verwenden, die auf Google Cloudverfügbar sind, benötigt die Compute-Instanz außerdem einen Internetzugang, um die Lizenz zu registrieren und auf Repositories von Betriebssystemanbietern zuzugreifen. Eine Konfiguration mit einem NAT-Gateway und VM-Netzwerk-Tags unterstützt diesen Zugriff selbst dann, wenn die Ziel-Compute-Instanzen keine externen IP-Adressen haben.

So richten Sie das Netzwerk ein:

Console

- Rufen Sie in der Google Cloud -Console die Seite VPC-Netzwerke auf.

- Klicken Sie auf VPC-Netzwerk erstellen.

- Geben Sie einen Namen für das Netzwerk ein.

Der Name muss der Namenskonvention entsprechen. VPC-Netzwerke verwenden die Namenskonvention von Compute Engine.

- Wählen Sie unter Modus für Subnetzerstellung die Option Benutzerdefiniert aus.

- Legen Sie im Abschnitt Neues Subnetz folgende Konfigurationsparameter für das Subnetz fest:

- Geben Sie einen Namen für das Subnetz ein.

- Wählen Sie unter Region die Compute Engine-Region aus, in der Sie das Subnetz erstellen möchten.

- Wählen Sie für IP-Stack-Typ die Option IPv4 (einzelner Stack) aus und geben Sie dann einen IP-Adressbereich im CIDR-Format ein, z. B.

10.1.0.0/24.Dies ist der primäre IPv4-Bereich für das Subnetz. Wenn Sie mehrere Subnetze erstellen möchten, weisen Sie den Subnetzen im Netzwerk nicht überlappende CIDR-IP-Adressbereiche zu. Beachten Sie, dass jedes Subnetz und seine internen IP-Adressbereiche einer einzelnen Region zugeordnet sind.

- Klicken Sie auf Fertig.

- Klicken Sie auf Subnetz hinzufügen und wiederholen Sie die vorherigen Schritte, um weitere Subnetze zu erstellen. Sie können dem Netzwerk weitere Subnetze hinzufügen, nachdem Sie das Netzwerk erstellt haben.

- Klicken Sie auf Erstellen.

gcloud

- Rufen Sie Cloud Shell auf.

- Führen Sie den folgenden Befehl aus, um ein neues Netzwerk im benutzerdefinierten Subnetzwerkmodus zu erstellen:

gcloud compute networks create NETWORK_NAME --subnet-mode custom

Ersetzen Sie

NETWORK_NAMEdurch den Namen des neuen Clusters. Der Name muss der Namenskonvention entsprechen. VPC-Netzwerke verwenden die Namenskonvention von Compute Engine.Geben Sie

--subnet-mode customan und deaktivieren Sie so den standardmäßigen automatischen Modus. Ansonsten würde durch diesen Modus automatisch in jeder Compute Engine-Region ein Subnetz erstellt werden. Weitere Informationen dazu finden Sie unter Modus für Subnetzerstellung. - Erstellen Sie ein Subnetzwerk und geben Sie die Region und den IP-Adressbereich an:

gcloud compute networks subnets create SUBNETWORK_NAME \ --network NETWORK_NAME --region REGION --range RANGEDabei gilt:

SUBNETWORK_NAME: der Name des neuen Subnetzwerks.NETWORK_NAME: der Name des Netzwerks, das Sie im vorherigen Schritt erstellt haben.REGION: die Region, in der sich das Subnetzwerk befinden sollRANGE: der im CIDR-Format angegebene IP-Adressbereich, z. B.10.1.0.0/24Wenn Sie mehrere Subnetzwerke hinzufügen möchten, weisen Sie den Subnetzwerken im Netzwerk nicht überlappende CIDR-IP-Adressbereiche zu. Beachten Sie, dass jedes Subnetzwerk und seine internen IP-Adressbereiche einer einzelnen Region zugeordnet sind.

- Wiederholen Sie den vorherigen Schritt, falls Sie weitere Subnetze erstellen möchten.

NAT-Gateway einrichten

Wenn Sie eine oder mehrere VMs ohne öffentliche IP-Adressen erstellen müssen, müssen Sie die Network Address Translation (NAT) verwenden, damit die VMs auf das Internet zugreifen können. Verwenden Sie Cloud NAT, einen Google Cloud verteilten, softwarebasierten verwalteten Dienst, der es VMs ermöglicht, ausgehende Pakete an das Internet zu senden und entsprechende eingehende Antwortpakete zu empfangen. Alternativ können Sie eine separate VM als NAT-Gateway einrichten.

Informationen zum Erstellen einer Cloud NAT-Instanz für Ihr Projekt finden Sie unter Cloud NAT verwenden.

Nachdem Sie Cloud NAT für Ihr Projekt konfiguriert haben, können Ihre VM-Instanzen ohne öffentliche IP-Adressen sicher auf das Internet zugreifen.

Firewallregeln hinzufügen

Standardmäßig verhindert eine implizite Firewallregel eingehende Verbindungen von außerhalb Ihres VPC-Netzwerks. Wenn Sie eingehende Verbindungen zulassen möchten, richten Sie für Ihre VM eine entsprechende Firewallregel ein. Wenn eine eingehende Verbindung zu einer VM hergestellt wurde, ist Traffic über diese Verbindung in beide Richtungen zulässig.

Sie können auch eine Firewallregel erstellen, um externen Zugriff auf bestimmte Ports zuzulassen oder Zugriff zwischen VMs im selben Netzwerk einzuschränken. Wenn der VPC-Netzwerktyp default verwendet wird, gelten auch einige zusätzliche Standardregeln. So etwa die Regel default-allow-internal, die den Zugriff zwischen VMs im selben Netzwerk an allen Ports erlaubt.

Abhängig von der für Ihre Umgebung geltenden IT-Richtlinie müssen Sie möglicherweise die Konnektivität zu Ihrem Datenbankhost isolieren oder anderweitig einschränken. Dazu erstellen Sie Firewallregeln.

Je nach Szenario können Sie Firewallregeln erstellen, die den Zugriff für Folgendes erlauben:

- SAP-Standardports, die unter TCP/IP-Ports aller SAP-Produkte aufgeführt sind.

- Verbindungen von Ihrem Computer oder dem Unternehmensnetzwerk aus zu Ihrer Compute Engine-VM-Instanz. Wenn Sie sich nicht sicher sind, welche IP-Adresse Sie verwenden sollen, wenden Sie sich an den Netzwerkadministrator Ihres Unternehmens.

- Kommunikation zwischen VMs im SAP HANA-Subnetzwerk, einschließlich der Kommunikation zwischen Knoten in einem SAP HANA-System mit horizontaler Skalierung oder Kommunikation zwischen dem Datenbankserver und Anwendungsservern in einer dreistufigen Architektur.Kommunikation zwischen VMs im SAP HANA-Subnetzwerk, einschließlich der Kommunikation zwischen Knoten in einem SAP HANA-System mit horizontaler Skalierung oder Kommunikation zwischen dem Datenbankserver und Anwendungsservern in einer dreistufigen Architektur. Sie können die Kommunikation zwischen VMs aktivieren, indem Sie eine Firewallregel erstellen, die Traffic aus dem Subnetzwerk zulässt.

- SSH-Verbindungen zu Ihrer VM-Instanz, einschließlich SSH-in-Browser.

- Verbindung zu Ihrer VM über ein Drittanbieter-Tool unter Linux. Erstellen Sie eine Regel, die dem Tool den Zugriff über Ihre Firewall ermöglicht.

So erstellen Sie eine Firewallregel:

Console

Rufen Sie in der Google Cloud -Console die Seite Firewall des VPC-Netzwerk auf.

Klicken Sie oben auf der Seite auf Firewallregel erstellen.

- Wählen Sie im Feld Netzwerk das Netzwerk aus, in dem sich die VM befindet.

- Geben Sie im Feld Ziele die Ressourcen in Google Cloudan, für die diese Regel gelten soll. Geben Sie beispielsweise Alle Instanzen im Netzwerk an. Sie können unter Angegebene Ziel-Tags auch Tags eingeben, um die Regel auf bestimmte Instanzen in Google Cloudzu beschränken.

- Wählen Sie im Feld Quellfilter eine der folgenden Optionen aus:

- IP-Bereiche, um eingehenden Traffic von bestimmten IP-Adressen zuzulassen. Geben Sie den IP-Adressbereich im Feld Quell-IP-Bereiche an.

- Subnetze, um eingehenden Traffic von einem bestimmten Subnetz zuzulassen. Geben Sie den Namen des Subnetzwerks im folgenden Feld Subnetze an. Mit dieser Option können Sie den Zugriff zwischen den VMs in einer dreistufigen oder einer horizontal skalierbaren Konfiguration zulassen.

- Wählen Sie im Bereich Protokolle und Ports die Option Angegebene Protokolle und Ports aus und geben Sie

tcp:PORT_NUMBERein.

Klicken Sie auf Erstellen, um die Firewallregel anzulegen.

gcloud

Erstellen Sie mit dem folgenden Befehl eine Firewallregel:

$ gcloud compute firewall-rules create FIREWALL_NAME

--direction=INGRESS --priority=1000 \

--network=NETWORK_NAME --action=ALLOW --rules=PROTOCOL:PORT \

--source-ranges IP_RANGE --target-tags=NETWORK_TAGSCloud Storage-Bucket für SAP HANA-Installationsdateien erstellen

Bevor Sie SAP HANA mit Deployment Manager auf Ihrer Compute Engine-VM installieren, müssen Sie die Installationsdateien mit den SAP HANA-Binärdateien in einen Cloud Storage-Bucket hochladen.

Deployment Manager erwartet die SAP HANA-Installationsdateien in den von SAP bereitgestellten Dateiformaten. Je nach Version von SAP HANA kann das Dateiformat ZIP, EXE oder RAR sein.Wenn Sie die SAP HANA-Installationsdateien herunterladen möchten, müssen Sie einen Cloud Storage-Bucket erstellen und die Dateien dann so in den Bucket hochladen:

Laden Sie die Basisinstallationsdateien für die erforderliche SAP HANA-Version herunter:

- Rufen Sie das SAP Support Portal auf.

- Klicken Sie auf Softwaredownloads.

- Unter dem Tab Installationen und Upgrades, klicken Sie auf Nach alphabetischem Index (AZ) > H > SAP HANA Platform-Edition> SAP HANA Platform Edition 2.0.

- Klicken Sie auf Installation.

Wählen Sie für das erforderliche Service Pack die Linux x86_64-Distribution aus und klicken Sie dann auf Download Warenkorb.

Wenn Ihr SAP Support Portal-Konto keinen Zugriff auf die Software ermöglicht und Sie der Ansicht sind, dass Sie Zugriff auf die Software haben sollten, wenden Sie sich an das SAP Global Support Customer Interaction Center.

Laden Sie die Dateien herunter, die für das Upgrade der SAP HANA-Datenbank auf die erforderliche Version erforderlich sind. Diese Dateien sind im SAR-Format und die Dateinamen beginnen mit

IMDB_SERVER,IMDB_CLIENTundIMDB_AFL.Rufen Sie das SAP Support Portal auf.

Klicken Sie auf Softwaredownloads.

Rufen Sie den Tab Supportpakete und ‑patches auf.

Klicken Sie auf Nach alphabetischem Index (AZ) > H > SAP HANA Platform-Edition > SAP HANA Platform Edition-2.0.

Klicken Sie auf die gewünschte Komponente. Beispiel: SAP HANA Database 2.0, SAP HANA Client 2.0 oder SAP HANA AFL 2.0.

Wählen Sie die gewünschte Datei aus und klicken Sie dann auf Download-Kaufwagen.

Google Cloud Erstellen Sie in Ihrem Projekt einen Cloud Storage-Bucket. Eine Anleitung finden Sie unter Buckets erstellen.

Der Bucket-Name muss in Google Cloudeindeutig sein. Wählen Sie während der Bucket-Erstellung als Speicherklasse Standard aus.

Konfigurieren Sie die Bucket-Berechtigungen. Als Inhaber des Buckets haben Sie standardmäßig Lese-/Schreibzugriff auf den Bucket. Wie Sie anderen Hauptkonten Zugriff gewähren, erfahren Sie unter IAM-Berechtigungen verwenden.

Laden Sie die heruntergeladenen SAP HANA-Binärdateien in den Cloud Storage-Bucket oder in einen Ordner im Bucket hoch. Eine Anleitung finden Sie unter Objekte aus einem Dateisystem hochladen.

Ihr Bucket oder Ordner darf für jeden Dateityp nur eine Installationsdatei enthalten. Beispiel:

510056441.ZIP IMDB_SERVER20_059_11-80002031.SAR IMDB_CLIENT20_005_111-80002082.SAR IMDB_AFL20_059_11-80002031.SAR

Notieren Sie sich den Namen des Buckets und des Ordners, in den Sie die SAP-Binärdateien hochgeladen haben. Sie benötigen sie später bei der Installation von SAP HANA.

VM mit installiertem SAP HANA erstellen

In der folgenden Anleitung wird der Deployment Manager verwendet, um SAP HANA auf einer oder mehreren VM-Instanzen mit allen nichtflüchtigen Speichern zu installieren, die von SAP HANA benötigt werden. Die Werte für die Installation definieren Sie in einer Deployment Manager-Konfigurationsdateivorlage.

Deployment Manager behandelt Ihr SAP HANA-System und alle VMs, Laufwerke und anderen Ressourcen, die für das SAP HANA-System erstellt wurden, als eine einzige Entität, die als Deployment bezeichnet wird. Sie können alle Bereitstellungen für Ihr Google Cloud -Projekt auf der Seite Deployments des Deployment Managers anzeigen lassen.

In der folgenden Anleitung wird Cloud Shell verwendet, sie ist aber allgemein auf das Google Cloud CLI anwendbar.

Prüfen Sie, ob Ihre aktuellen Kontingente für Ressourcen wie nichtflüchtige Speicher und CPUs für das SAP HANA-System, das Sie installieren möchten, ausreichen. Wenn Ihre Kontingente nicht ausreichen, schlägt das Deployment fehl. Welche Kontingente Sie für SAP HANA benötigen, erfahren Sie unter Überlegungen zu Preisen und Kontingenten für SAP HANA.

Öffnen Sie Cloud Shell. Wenn Sie das Google Cloud CLI auf Ihrer lokalen Workstation installiert haben, öffnen Sie stattdessen ein Terminal.

Laden Sie die Konfigurationsdateivorlage

template.yamlin Ihr Arbeitsverzeichnis herunter. Geben Sie dazu den folgenden Befehl in Cloud Shell oder in der gcloud CLI ein:wget https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_hana/template.yaml

Sie können die Datei "template.yaml" so umbenennen, dass sich die von ihr definierte Konfiguration aus dem Namen erschließt.

Öffnen Sie die Datei

template.yamlim Cloud Shell-Code-Editor bzw. bei Verwendung der gcloud CLI in Ihrem bevorzugten Texteditor.Klicken Sie zum Öffnen des Cloud Shell-Code-Editors auf das Stiftsymbol rechts oben im Cloud Shell-Terminalfenster.

Aktualisieren Sie in der Datei

template.yamldie folgenden Attributwerte. Ersetzen Sie hierzu die Klammern und deren Inhalt durch die Werte für Ihre Installation.Einige der Attributwerte, die Sie für das SAP HANA-System angeben, z. B. [SID] oder [PASSWORD], unterliegen von SAP definierten Regeln. Weitere Informationen finden Sie in der Parameterreferenz der Installations- und Aktualisierungsanleitung für SAP HANA-Server.

Wenn Sie eine VM-Instanz erstellen möchten, ohne SAP HANA zu installieren, löschen Sie alle Zeilen, die mit

sap_hana_beginnen.Attribut Datentyp Beschreibung Typ String Gibt Speicherort, Typ und Version der Deployment Manager-Vorlage an, die während der Bereitstellung verwendet werden sollen.

Die YAML-Datei enthält zwei

type-Spezifikationen, von denen eine auskommentiert ist. Für die standardmäßig aktivetype-Spezifikation ist die Vorlagenversion alslatestangegeben. Die auskommentiertetype-Spezifikation gibt eine bestimmte Vorlagenversion mit einem Zeitstempel an.Wenn Sie möchten, dass alle Ihre Bereitstellungen die gleiche Vorlagenversion nutzen, verwenden Sie die

type-Spezifikation, die den Zeitstempel enthält.instanceName String Name der VM-Instanz für den SAP HANA-Masterhost. Der Name darf nur Kleinbuchstaben, Ziffern und Bindestriche enthalten. Wenn andere Zeichen verwendet werden, z. B. „_” (Unterstrich) oder ein Großbuchstabe, schlägt die Bereitstellung fehl. Die VM-Instanzen für alle Worker-Hosts verwenden diesen Namen mit angehängtem „w“ und Hostnummer. instanceType String Der Typ der virtuellen Maschine in Compute Engine, auf der Sie SAP HANA ausführen müssen. Wenn Sie einen benutzerdefinierten VM-Typ benötigen, geben Sie einen vordefinierten VM-Typ mit einer Anzahl an vCPUs an, die der benötigten Anzahl am nächsten kommt, aber noch darüber liegt. Wenn die Bereitstellung abgeschlossen ist, ändern Sie die Anzahl der vCPUs und den Umfang des Arbeitsspeichers. Zone String Die Zone, in der Sie Ihr SAP HANA-System zum Ausführen bereitstellen. Sie muss sich in der Region befinden, die Sie für Ihr Subnetz ausgewählt haben. subnetwork String Name des Subnetzes, das Sie in einem vorherigen Schritt erstellt haben. Wenn das Deployment in einer freigegebenen VPC erfolgt, geben Sie diesen Wert im Format [SHAREDVPC_PROJECT]/[SUBNETWORK]an. Beispiel:myproject/network1.linuxImage String Der Name des Linux-Betriebssystem-Images bzw. der Linux-Image-Familie, die Sie mit SAP HANA verwenden. Wenn Sie eine Image-Familie angeben möchten, ergänzen Sie den Familiennamen durch das Präfix family/. Beispiel:family/rhel-7-4-sapoderfamily/sles-12-sp2-sap. Wenn Sie ein bestimmtes Image verwenden möchten, geben Sie nur dessen Namen an. Eine Liste der verfügbaren Imagefamilien finden Sie in der Cloud Console auf der Seite Images.linuxImageProject String Das Google Cloud-Projekt, das das zu verwendende Image enthält. Dies kann Ihr eigenes Projekt oder ein Google Cloud -Image-Projekt wie rhel-sap-cloudodersuse-sap-cloudsein. Eine Liste der Google Cloud Image-Projekte finden Sie auf der Seite Images in der Compute Engine-Dokumentation.sap_hana_deployment_bucket String Name des Cloud Storage-Buckets in Ihrem Projekt, der die von Ihnen in einem vorherigen Schritt hochgeladenen SAP HANA-Installations- und Aktualisierungsdateien enthält. Alle aktualisierten Dateiversionen im Bucket werden während des Bereitstellungsprozesses auf SAP HANA angewendet. sap_hana_sid String Die SAP HANA-System-ID. Die ID muss aus drei alphanumerischen Zeichen bestehen und mit einem Buchstaben beginnen. Alle Buchstaben müssen Großbuchstaben sein. sap_hana_instance_number Ganzzahl Instanznummer (0 bis 99) des SAP HANA-Systems. Der Standardwert ist 0. sap_hana_sidadm_password String Ein temporäres Passwort für den Betriebssystemadministrator. Passwörter müssen aus mindestens acht Zeichen bestehen und mindestens einen Großbuchstaben, einen Kleinbuchstaben und eine Zahl enthalten. sap_hana_system_password String Ein temporäres Passwort für den Datenbank-Superuser. Passwörter müssen mindestens acht Zeichen lang sein und mindestens einen Großbuchstaben, einen Kleinbuchstaben und eine Ziffer enthalten. sap_hana_scaleout_nodes Integer Anzahl der zusätzlich benötigten SAP HANA-Worker-Hosts. Die Worker-Hosts ergänzen die primäre SAP HANA-Instanz. Wenn Sie beispielsweise 3angeben, werden vier SAP HANA-Instanzen in einem Cluster mit horizontaler Skalierung bereitgestellt.sap_hana_shared_nfsString Geben Sie bei einer Bereitstellung mit mehreren Hosts, die eine NFS-Lösung zum Teilen des Volumes /hana/sharedfür die Worker-Hosts nutzt, den NFS-Bereitstellungspunkt für dieses Volume an. Beispiel:10.151.91.122:/hana_shared_nfs.Wenn Sie

Dieses Argument ist in den Deployment Manager-Vorlagenversionensap_hana_shared_nfsnicht angeben, aber einen Wert von 1 oder höher fürsap_hana_scaleout_nodesangeben, erstellt das Bereitstellungsskript einen NFS-Export für das Volume/hana/sharedauf der primären SAP HANA-VM-Instanz und teilt dieses Volume mit den Worker-Knoten für eine verteilte Einrichtung mit der erforderlichen freigegebenen/hana/shared-Bereitstellung.202302060649oder höher verfügbar.sap_hana_backup_nfsString Geben Sie bei einer Bereitstellung mit mehreren Hosts, die eine NFS-Lösung zum Teilen des Volumes /hanabackupmit den Worker-Hosts nutzt, den NFS-Bereitstellungspunkt für dieses Volume an. Beispiel:10.216.41.122:/hana_backup_nfs.Wenn Sie

Dieses Argument ist in den Deployment Manager-Vorlagenversionensap_hana_backup_nfsnicht angeben, aber einen Wert von 1 oder höher fürsap_hana_scaleout_nodesangeben, erstellt das Bereitstellungsskript einen NFS-Export für das Volume/hanabackupauf der primären SAP HANA-VM-Instanz und teilt dieses Volume mit den Worker-Knoten für eine verteilte Einrichtung mit der erforderlichen freigegebenen/hanabackup-Bereitstellung.202302060649oder höher verfügbar.networkTagString Optional. Ein Netzwerk-Tag, das Ihre VM-Instanz für Firewall- oder Routing-Zwecke repräsentiert. Wenn Sie „publicIP: No“, aber kein Netzwerk-Tag angeben, müssen Sie eine andere Möglichkeit für den Zugriff auf das Internet bereitstellen. nic_typeString Optional, aber empfohlen, sofern für die Zielmaschine und die Betriebssystemversion verfügbar. Gibt die Netzwerkschnittstelle an, die mit der VM-Instanz verwendet werden soll. Sie können den Wert GVNICoderVIRTIO_NETangeben. Wenn Sie eine Google Virtual NIC (gVNIC) verwenden möchten, müssen Sie ein Betriebssystem-Image angeben, das gVNIC als Wert für das AttributlinuxImageunterstützt. Eine Liste der Betriebssystem-Images finden Sie unter Details zu Betriebssystemen.Wenn Sie für dieses Attribut keinen Wert angeben, wird die Netzwerkschnittstelle automatisch basierend auf dem Maschinentyp ausgewählt, den Sie für das Attribut

Dieses Argument ist in den Deployment Manager-VorlagenversioneninstanceTypeangeben.202302060649oder höher verfügbar.publicIPBoolesch Optional. Legt fest, ob Ihre VM-Instanz eine öffentliche IP-Adresse erhält. Der Standardwert ist Yes.Das folgende Beispiel zeigt eine fertige Konfigurationsdatei, die den Deployment Manager anweist, eine virtuelle Maschine mit

n2-highmem-32und einem HANA-System mit horizontaler Skalierbarkeit bereitzustellen, das eine SAP HANA-Masterinstanz mit drei Worker-Hosts enthält. SAP HANA läuft auf einem SLES 15 SP2-Betriebssystem.resources: - name: sap_hana type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_hana/sap_hana.py # # By default, this configuration file uses the latest release of the deployment # scripts for SAP on Google Cloud. To fix your deployments to a specific release # of the scripts, comment out the type property above and uncomment the type property below. # # type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/yyyymmddhhmm/dm-templates/sap_hana/sap_hana.py # properties: instanceName: example-vm instanceType: n2-highmem-32 zone: us-central1-f subnetwork: example-subnet-us-central1 linuxImage: family/sles-15-sp2-sap linuxImageProject: suse-sap-cloud sap_hana_deployment_bucket: mybucketname sap_hana_sid: ABC sap_hana_instance_number: 00 sap_hana_sidadm_password: TempPa55word sap_hana_system_password: TempPa55word sap_hana_scaleout_nodes: 3Erstellen Sie die Instanzen:

gcloud deployment-manager deployments create [DEPLOYMENT-NAME] --config [TEMPLATE-NAME].yamlDer obige Befehl ruft Deployment Manager auf, das die VM und die nichtflüchtigen Speicher bereitstellt. Deployment Manager ruft dann ein anderes Skript auf, das das Betriebssystem konfiguriert und SAP HANA installiert.

Solange Deployment Manager die Kontrolle hat, werden Statusmeldungen in Cloud Shell geschrieben. Nach dem Aufrufen des Skripts werden Statusmeldungen in Logging geschrieben und können in der Google Cloud Console angezeigt werden, wie unter Logging-Logs überprüfen beschrieben.

Die Abschlusszeit kann variieren, aber der gesamte Vorgang dauert in der Regel weniger als 30 Minuten.

Deployment überprüfen

Prüfen Sie zum Überprüfen der Bereitstellung die Bereitstellungslogs in Cloud Logging sowie die Laufwerke und Dienste auf den VMs des primären und der Worker-Hosts.

Log prüfen

Öffnen Sie in der Google Cloud Console Cloud Logging, um den Installationsfortschritt zu überwachen und nach Fehlern zu suchen.

Filtern Sie die Logs:

Log-Explorer

Wechseln Sie auf der Seite Log-Explorer zum Bereich Abfrage.

Wählen Sie im Drop-down-Menü Ressource die Option Global aus und klicken Sie dann auf Hinzufügen.

Wenn die Option Global nicht angezeigt wird, geben Sie im Abfrageeditor die folgende Abfrage ein:

resource.type="global" "Deployment"Klicken Sie auf Abfrage ausführen.

Legacy-Loganzeige

- Wählen Sie auf der Seite Legacy-Loganzeige im einfachen Auswahlmenü die Option Global als Logging-Ressource aus.

Analysieren Sie die gefilterten Logs:

- Wenn

"--- Finished"angezeigt wird, ist die Verarbeitung des Deployments abgeschlossen und Sie können mit dem nächsten Schritt fortfahren. Wenn ein Kontingentfehler auftritt:

Erhöhen Sie auf der Seite IAM & Verwaltung > Kontingente alle Kontingente, die nicht die im Planungsleitfaden für SAP HANA aufgeführten Anforderungen erfüllen.

Löschen Sie in Deployment Manager auf der Seite Deployments die Bereitstellung, um VMs und nichtflüchtige Speicher von der fehlgeschlagenen Installation zu bereinigen.

Führen Sie die Bereitstellung noch einmal aus.

- Wenn

Konfiguration der VM und des SAP HANA-Systems prüfen

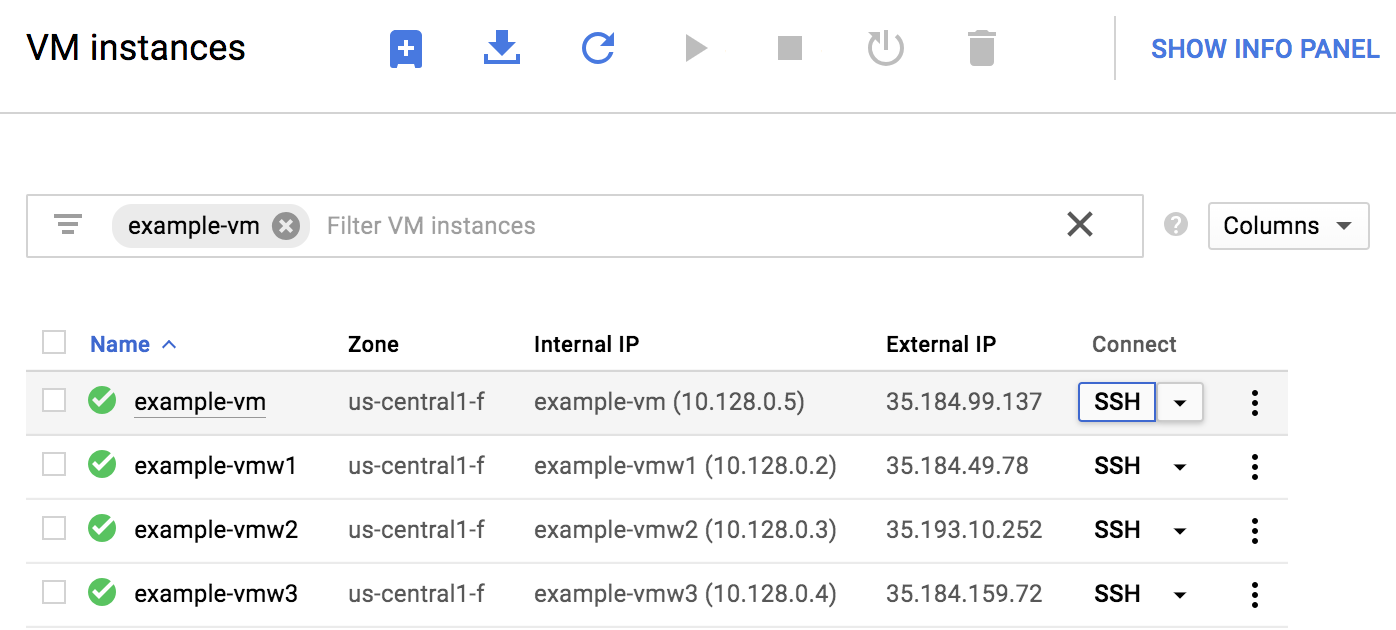

Wenn das SAP HANA-System fehlerfrei bereitgestellt wurde, stellen Sie eine SSH-Verbindung zu jeder VM her. Sie können hierfür wahlweise in Compute Engine auf der Seite mit den VM-Instanzen neben jeder VM-Instanz auf die Schaltfläche "SSH" klicken oder Ihre bevorzugte SSH-Methode verwenden.

Wechseln Sie zum Root-Nutzer.

sudo su -

Geben Sie bei der Eingabeaufforderung

df -hein. Achten Sie darauf, dass die Ausgabe in etwa so aussieht wie Folgendes und die erwarteten Volumes und Größen angezeigt werden. Das folgende Beispiel stammt vom Masterknoten eines Systems mit horizontaler Skalierung und hat drei Worker-Knoten.example-vm:~ # df -h Filesystem Size Used Avail Use% Mounted on devtmpfs 126G 8.0K 126G 1% /dev tmpfs 189G 0 189G 0% /dev/shm tmpfs 126G 18M 126G 1% /run tmpfs 126G 0 126G 0% /sys/fs/cgroup /dev/sda3 30G 5.4G 25G 18% / /dev/sda2 20M 2.9M 18M 15% /boot/efi /dev/mapper/vg_hana-shared 251G 50G 201G 20% /hana/shared /dev/mapper/vg_hana-sap 32G 282M 32G 1% /usr/sap /dev/mapper/vg_hana-data 426G 7.4G 419G 2% /hana/data /dev/mapper/vg_hana-log 125G 4.3G 121G 4% /hana/log /dev/mapper/vg_hanabackup-backup 2.0T 2.1G 2.0T 1% /hanabackup tmpfs 26G 0 26G 0% /run/user/473 tmpfs 26G 0 26G 0% /run/user/900 tmpfs 26G 0 26G 0% /run/user/1003

Wechseln Sie zum SAP-Administrator:

su - SID_LCadmErsetzen Sie

SID_LCdurch den SID-Wert, den Sie in der Konfigurationsdateivorlage angegeben haben. Verwenden Sie Kleinschreibung für Buchstaben.Prüfen Sie, ob SAP HANA-Dienste wie

hdbnameserver,hdbindexserverund andere auf der Instanz ausgeführt werden:HDB infoWenn Sie RHEL für SAP 9.0 oder höher verwenden, achten Sie darauf, dass die Pakete

chkconfigundcompat-openssl11auf Ihrer VM-Instanz installiert sind.Weitere Informationen von SAP finden Sie im SAP-Hinweis 3108316 – Red Hat Enterprise Linux 9.x: Installation und Konfiguration.

Wenn einer der Überprüfungsschritte auf eine fehlgeschlagene Installation hindeutet, beheben Sie alle Fehler, löschen Sie das Depolyment auf der Seite Deployments und erstellen Sie die Instanzen gemäß dem letzten Schritt des vorherigen Abschnitts neu.

Installation des Google Cloud-Agents für SAP prüfen

Nachdem Sie eine VM bereitgestellt und Ihr SAP-System installiert haben, prüfen Sie, ob der Agent für SAP vonGoogle Cloudordnungsgemäß funktioniert.

Prüfen, ob der Agent für SAP von Google Cloudausgeführt wird

So prüfen Sie, ob der Agent ausgeführt wird:

Stellen Sie eine SSH-Verbindung zu Ihrer Compute Engine-Instanz her.

Führen Sie dazu diesen Befehl aus:

systemctl status google-cloud-sap-agent

Wenn der Agent ordnungsgemäß funktioniert, enthält die Ausgabe

active (running). Beispiel:google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent

Wenn der Agent nicht ausgeführt wird, starten Sie den Agent neu.

Prüfen, ob der SAP-Host-Agent Messwerte empfängt

Führen Sie die folgenden Schritte aus, um zu prüfen, ob die Infrastrukturmesswerte vom Agent vonGoogle Cloudfür SAP erfasst und korrekt an den SAP-Host-Agent gesendet werden:

- Geben Sie in Ihrem SAP-System Transaktion

ST06ein. Kontrollieren Sie im Übersichtsbereich die Verfügbarkeit und den Inhalt der folgenden Felder, um die korrekte End-to-End-Einrichtung der SAP- und Google-Monitoring-Infrastruktur zu überprüfen:

- Cloud-Anbieter:

Google Cloud Platform - Zugriff für erweitertes Monitoring:

TRUE - Details für erweitertes Monitoring:

ACTIVE

- Cloud-Anbieter:

Monitoring für SAP HANA einrichten

Optional können Sie Ihre SAP HANA-Instanzen mit dem Agenten für SAP vonGoogle Cloudüberwachen. Ab Version 2.0 können Sie den Agent so konfigurieren, dass er die SAP HANA-Monitoring-Messwerte erfasst und an Cloud Monitoring sendet. Mit Cloud Monitoring lassen sich Dashboards erstellen, um diese Messwerte zu visualisieren, Benachrichtigungen anhand von Messwertschwellen einzurichten und vieles mehr.

Weitere Informationen zur Erfassung von SAP HANA-Monitoring-Messwerten mit dem Agenten für SAP vonGoogle Cloudfinden Sie unter SAP HANA-Monitoring-Messwerte erfassen.

SAP HANA Studio auf einer Compute Engine-Windows-VM installieren

Sie können eine Verbindung von einer SAP HANA-Instanz außerhalb von Google Cloud oder von einer Instanz in Google Cloudherstellen. Dazu müssen Sie möglicherweise den Netzwerkzugriff auf die Ziel-VMs in SAP HANA Studio aktivieren.

Gehen Sie so vor, um SAP HANA Studio auf einer Windows-VM auf Google Cloudzu installieren.

Verwenden Sie Cloud Shell, um die folgenden Befehle aufzurufen.

export NETWORK_NAME="[YOUR_NETWORK_NAME]" export REGION="[YOUR_REGION]" export ZONE="[YOUR_ZONE]" export SUBNET="[YOUR_SUBNETWORK_NAME]" export SOURCE_IP_RANGE="[YOUR_WORKSTATION_IP]"

gcloud compute instances create saphanastudio --zone=$ZONE \ --machine-type=n1-standard-2 --subnet=$SUBNET --tags=hanastudio \ --image-family=windows-2016 --image-project=windows-cloud \ --boot-disk-size=100 --boot-disk-type=pd-standard \ --boot-disk-device-name=saphanastudio

gcloud compute firewall-rules create ${NETWORK_NAME}-allow-rdp \ --network=$NETWORK_NAME --allow=tcp:3389 --source-ranges=$SOURCE_IP_RANGE \ --target-tags=hanastudioMit den obigen Befehlen werden Variablen für die aktuelle Cloud Shell-Sitzung festgelegt, ein Windows-Server im zuvor angelegten Subnetzwerk erstellt und eine Firewallregel erstellt, die den Zugriff von Ihrer lokalen Workstation auf die Instanz über das Remotedesktopprotokoll (RDP) ermöglicht.

Installieren Sie SAP HANA Studio auf diesem Server.

- Laden Sie die SAP HANA Studio-Installationsdateien und das SAPCAR-Extraktionstool in einen Cloud Storage-Bucket in Ihrem Google Cloud -Projekt hoch.

- Stellen Sie mithilfe von RDP oder Ihrer bevorzugten Methode eine Verbindung zur neuen Windows-VM her.

- Öffnen Sie unter Windows mit Administratorberechtigungen die Cloud Shell des Google Cloud CLI oder eine andere Befehlszeilenschnittstelle.

Kopieren Sie die SAP HANA Studio-Installationsdateien und das SAPCAR-Extraktionstool aus dem Storage-Bucket in die VM. Geben Sie hierfür in der Befehlszeilenschnittstelle den Befehl

gcloud storage cpein. Beispiel:gcloud storage cp gs://[SOURCE_BUCKET]/IMC_STUDIO2_232_0-80000323.SAR C:\[TARGET_DIRECTORY] & gcloud storage cp gs://[SOURCE_BUCKET]/SAPCAR_1014-80000938.EXE C:\[TARGET_DIRECTORY]

Wechseln Sie in Ihr Zielverzeichnis.

cd C:\[TARGET_DIRECTORY]

Führen Sie das SAPCAR-Programm aus, um die Installationsdatei für SAP HANA Studio zu extrahieren.

SAPCAR_1014-80000938.EXE -xvf IMC_STUDIO2_232_0-80000323.SAR

Führen Sie das extrahierte Programm

hdbinstaus, um SAP HANA Studio zu installieren.

SAP HANA Fast Restart aktivieren

Google Cloud Wir empfehlen dringend, SAP HANA Fast Restart für jede Instanz von SAP HANA zu aktivieren, insbesondere bei größeren Instanzen. SAP HANA Fast Restart verkürzt die Neustartzeit, wenn SAP HANA beendet wird, das Betriebssystem jedoch weiter ausgeführt wird.

In der Konfiguration der von Google Cloud bereitgestellten Automatisierungsscripts unterstützen die Betriebssystem- und Kerneleinstellungen bereits SAP HANA Fast Restart.

Sie müssen das tmpfs-Dateisystem definieren und SAP HANA konfigurieren.

Zum Definieren des Dateisystems tmpfs und zum Konfigurieren von SAP HANA können Sie den manuellen Schritten folgen oder das vonGoogle Cloud bereitgestellte Automatisierungsskript verwenden, um SAP HANA Fast Restart zu aktivieren. Weitere Informationen finden Sie hier:

- Manuelle Schritte: SAP HANA Fast Restart aktivieren

- Automatisierte Schritte: SAP HANA Fast Restart aktivieren

Die Anleitungen für SAP HANA Fast Restart finden Sie in der Dokumentation zu SAP HANA Fast Restart.

Manuelle Schritte

tmpfs-Dateisystem konfigurieren

Nachdem die Host-VMs und die SAP HANA-Basissysteme erfolgreich bereitgestellt wurden, müssen Sie Verzeichnisse für die NUMA-Knoten im tmpfs-Dateisystem erstellen und bereitstellen.

NUMA-Topologie Ihrer VM anzeigen lassen

Bevor Sie das erforderliche tmpfs-Dateisystem zuordnen können, müssen Sie wissen, wie viele NUMA-Knoten Ihre VM hat. Geben Sie den folgenden Befehl ein, um die verfügbaren NUMA-Knoten auf einer Compute Engine-VM anzeigen zu lassen:

lscpu | grep NUMA

Der VM-Typ m2-ultramem-208 hat beispielsweise vier NUMA-Knoten mit der Nummerierung 0–3, wie im folgenden Beispiel gezeigt:

NUMA node(s): 4 NUMA node0 CPU(s): 0-25,104-129 NUMA node1 CPU(s): 26-51,130-155 NUMA node2 CPU(s): 52-77,156-181 NUMA node3 CPU(s): 78-103,182-207

NUMA-Knotenverzeichnisse erstellen

Erstellen Sie ein Verzeichnis für jeden NUMA-Knoten in Ihrer VM und legen Sie die Berechtigungen fest.

Beispiel für vier NUMA-Knoten mit der Nummerierung 0–3:

mkdir -pv /hana/tmpfs{0..3}/SID

chown -R SID_LCadm:sapsys /hana/tmpfs*/SID

chmod 777 -R /hana/tmpfs*/SIDNUMA-Knotenverzeichnisse unter tmpfs bereitstellen

Stellen Sie die Verzeichnisse des tmpfs-Dateisystems bereit und geben Sie für mpol=prefer jeweils eine NUMA-Knoteneinstellung an:

SID: Geben Sie die SID in Großbuchstaben an.

mount tmpfsSID0 -t tmpfs -o mpol=prefer:0 /hana/tmpfs0/SID mount tmpfsSID1 -t tmpfs -o mpol=prefer:1 /hana/tmpfs1/SID mount tmpfsSID2 -t tmpfs -o mpol=prefer:2 /hana/tmpfs2/SID mount tmpfsSID3 -t tmpfs -o mpol=prefer:3 /hana/tmpfs3/SID

/etc/fstab aktualisieren

Fügen Sie der Dateisystemtabelle /etc/fstab Einträge hinzu, damit die Bereitstellungspunkte nach dem Neustart eines Betriebssystems verfügbar sind:

tmpfsSID0 /hana/tmpfs0/SID tmpfs rw,nofail,relatime,mpol=prefer:0 tmpfsSID1 /hana/tmpfs1/SID tmpfs rw,nofail,relatime,mpol=prefer:1 tmpfsSID1 /hana/tmpfs2/SID tmpfs rw,nofail,relatime,mpol=prefer:2 tmpfsSID1 /hana/tmpfs3/SID tmpfs rw,nofail,relatime,mpol=prefer:3

Optional: Limits für die Speichernutzung festlegen

Das tmpfs-Dateisystem kann dynamisch wachsen und schrumpfen.

Wenn Sie den vom tmpfs-Dateisystem verwendeten Speicher begrenzen möchten, können Sie mit der Option size eine Größenbeschränkung für ein NUMA-Knoten-Volume festlegen.

Beispiel:

mount tmpfsSID0 -t tmpfs -o mpol=prefer:0,size=250G /hana/tmpfs0/SID

Sie können auch die tmpfs-Speichernutzung für alle NUMA-Knoten für eine bestimmte SAP-HANA-Instanz und einen bestimmten Serverknoten begrenzen, indem Sie den Parameter persistent_memory_global_allocation_limit im Abschnitt [memorymanager] der Datei global.ini festlegen.

SAP HANA-Konfiguration für Fast Restart

Um SAP HANA für Fast Restart zu konfigurieren, aktualisieren Sie die Datei global.ini und geben Sie die Tabellen an, die im nichtflüchtigen Speicher gespeichert werden sollen.

Aktualisieren Sie den Abschnitt [persistence] in der Datei global.ini.

Konfigurieren Sie den Abschnitt [persistence] in der SAP HANA-Datei global.ini, um auf die tmpfs-Standorte zu verweisen. Trennen Sie die einzelnen tmpfs-Standorte durch ein Semikolon:

[persistence] basepath_datavolumes = /hana/data basepath_logvolumes = /hana/log basepath_persistent_memory_volumes = /hana/tmpfs0/SID;/hana/tmpfs1/SID;/hana/tmpfs2/SID;/hana/tmpfs3/SID

Im vorherigen Beispiel werden vier Arbeitsspeicher-Volumes für vier NUMA-Knoten angegeben, die m2-ultramem-208 entspricht. Bei der Ausführung auf m2-ultramem-416 müssten Sie acht Arbeitsspeicher-Volumes (0..7) konfigurieren.

Starten Sie SAP HANA neu, nachdem Sie die Datei global.ini geändert haben.

SAP HANA kann jetzt den Standort tmpfs als nichtflüchtigen Speicherbereich verwenden.

Tabellen angeben, die im nichtflüchtigen Speicher gespeichert werden sollen

Geben Sie bestimmte Spaltentabellen oder Partitionen an, die im nichtflüchtigen Speicher gespeichert werden sollen.

Wenn Sie beispielsweise nichtflüchtigen Speicher für eine vorhandene Tabelle aktivieren möchten, führen Sie diese SQL-Abfrage aus:

ALTER TABLE exampletable persistent memory ON immediate CASCADE

Um den Standardwert für neue Tabellen zu ändern, fügen Sie den Parameter table_default zur Datei indexserver.ini hinzu. Beispiel:

[persistent_memory] table_default = ON

Weitere Informationen zur Steuerung von Spalten, Tabellen und dazu, welche Monitoringansichten detaillierte Informationen enthalten, finden Sie unter Nichtflüchtiger SAP HANA-Speicher.

Automatisierte Schritte

Das von Google Cloud bereitgestellte Automatisierungsskript zum Aktivieren von SAP HANA Fast Restart nimmt Änderungen an den Verzeichnissen /hana/tmpfs*, der Datei /etc/fstab und der SAP HANA-Konfiguration vor. Wenn Sie das Script ausführen, müssen Sie möglicherweise zusätzliche Schritte ausführen, je nachdem, ob es sich um die anfängliche Bereitstellung Ihres SAP HANA-Systems handelt oder Sie die Größe Ihrer Maschine in eine andere NUMA-Größe ändern.

Achten Sie bei der ersten Bereitstellung Ihres SAP HANA-Systems oder bei der Größenanpassung der Maschine zur Erhöhung der Anzahl der NUMA-Knoten darauf, dass SAP HANA während der Ausführung des Automatisierungsskripts ausgeführt wird, das Google Cloudzur Aktivierung von SAP HANA Fast Restart bereitstellt.

Wenn Sie die Größe der Maschine ändern, um die Anzahl der NUMA-Knoten zu verringern, müssen Sie darauf achten, dass SAP HANA während der Ausführung des Automatisierungsskripts gestoppt wird, das Google Cloud zur Aktivierung von SAP HANA Fast Restart bereitstellt. Nachdem das Script ausgeführt wurde, müssen Sie die SAP HANA-Konfiguration manuell aktualisieren, um die Einrichtung von SAP HANA Fast Restart abzuschließen. Weitere Informationen finden Sie unter SAP HANA-Konfiguration für Fast Restart.

So aktivieren Sie SAP HANA Fast Restart:

Stellen Sie eine SSH-Verbindung zu Ihrer Host-VM her.

Wechseln Sie zum Root:

sudo su -

Laden Sie das

sap_lib_hdbfr.sh-Skript herunter:wget https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/lib/sap_lib_hdbfr.sh

Machen Sie die Datei ausführbar:

chmod +x sap_lib_hdbfr.sh

Prüfen Sie, ob das Script Fehler enthält:

vi sap_lib_hdbfr.sh ./sap_lib_hdbfr.sh -help

Wenn der Befehl einen Fehler zurückgibt, wenden Sie sich an Cloud Customer Care. Weitere Informationen zur Kontaktaufnahme mit Customer Care finden Sie unter Support für SAP in Google Cloud.

Führen Sie das Script aus, nachdem Sie die SAP HANA-System-ID (SID) und das Passwort für den SYSTEM-Nutzer der SAP HANA-Datenbank ersetzt haben. Damit Sie das Passwort sicher bereitstellen können, empfehlen wir die Verwendung eines Secrets in Secret Manager.

Führen Sie das Script mit dem Namen eines Secrets in Secret Manager aus. Dieses Secret muss in dem Google Cloud Projekt vorhanden sein, das Ihre Host-VM-Instanz enthält.

sudo ./sap_lib_hdbfr.sh -h 'SID' -s SECRET_NAME

Ersetzen Sie Folgendes:

SID: Geben Sie die SID in Großbuchstaben an. Beispiel:AHA.SECRET_NAME: Geben Sie den Namen des Secrets an, das dem Passwort für den SYSTEM-Nutzer der SAP HANA-Datenbank entspricht. Dieses Secret muss in dem Google Cloud Projekt vorhanden sein, das Ihre Host-VM-Instanz enthält.

Alternativ können Sie das Script mit einem Nur-Text-Passwort ausführen. Nachdem SAP HANA Fast Restart aktiviert wurde, müssen Sie Ihr Passwort ändern. Die Verwendung eines Nur-Text-Passworts wird nicht empfohlen, da Ihr Passwort im Befehlszeilenverlauf Ihrer VM aufgezeichnet werden würde.

sudo ./sap_lib_hdbfr.sh -h 'SID' -p 'PASSWORD'

Ersetzen Sie Folgendes:

SID: Geben Sie die SID in Großbuchstaben an. Beispiel:AHA.PASSWORD: Geben Sie das Passwort für den SYSTEM-Nutzer der SAP HANA-Datenbank an.

Bei einer erfolgreichen ersten Ausführung sollte die Ausgabe in etwa so aussehen:

INFO - Script is running in standalone mode

ls: cannot access '/hana/tmpfs*': No such file or directory

INFO - Setting up HANA Fast Restart for system 'TST/00'.

INFO - Number of NUMA nodes is 2

INFO - Number of directories /hana/tmpfs* is 0

INFO - HANA version 2.57

INFO - No directories /hana/tmpfs* exist. Assuming initial setup.

INFO - Creating 2 directories /hana/tmpfs* and mounting them

INFO - Adding /hana/tmpfs* entries to /etc/fstab. Copy is in /etc/fstab.20220625_030839

INFO - Updating the HANA configuration.

INFO - Running command: select * from dummy

DUMMY

"X"

1 row selected (overall time 4124 usec; server time 130 usec)

INFO - Running command: ALTER SYSTEM ALTER CONFIGURATION ('global.ini', 'SYSTEM') SET ('persistence', 'basepath_persistent_memory_volumes') = '/hana/tmpfs0/TST;/hana/tmpfs1/TST;'

0 rows affected (overall time 3570 usec; server time 2239 usec)

INFO - Running command: ALTER SYSTEM ALTER CONFIGURATION ('global.ini', 'SYSTEM') SET ('persistent_memory', 'table_unload_action') = 'retain';

0 rows affected (overall time 4308 usec; server time 2441 usec)

INFO - Running command: ALTER SYSTEM ALTER CONFIGURATION ('indexserver.ini', 'SYSTEM') SET ('persistent_memory', 'table_default') = 'ON';

0 rows affected (overall time 3422 usec; server time 2152 usec)

Verbindung zu SAP HANA herstellen

Da in dieser Anleitung keine externe IP-Adresse für SAP HANA verwendet wird, können Sie nur über die Bastion-Instanz mit SSH oder über den Windows-Server mit SAP HANA Studio eine Verbindung zu den SAP HANA-Instanzen herstellen.

Zum Herstellen einer Verbindung mit SAP HANA über die Bastion-Instanz stellen Sie zuerst über einen SSH-Client Ihrer Wahl eine Verbindung zum Bastion Host und anschließend zu den SAP HANA-Instanzen her.

Zum Herstellen einer Verbindung mit der SAP HANA-Datenbank über SAP HANA Studio verwenden Sie einen Remote-Desktop-Client, um eine Verbindung zur Windows Server-Instanz herzustellen. Nach dem Verbindungsaufbau installieren Sie SAP HANA Studio manuell und greifen auf Ihre SAP HANA-Datenbank zu.

Aufgaben nach der Bereitstellung ausführen

Bevor Sie Ihre SAP HANA-Instanz verwenden, sollten Sie nach der Bereitstellung diese Schritte ausführen: Weitere Informationen finden Sie in der Installations- und Aktualisierungsanleitung für SAP HANA.

Ändern Sie die temporären Passwörter für den SAP HANA-Systemadministrator und den Datenbank-Superuser. Beispiel:

sudo passwd SID_LCadm

Installieren Sie Ihre permanente SAP HANA-Lizenz. Andernfalls wird SAP HANA möglicherweise nach Ablauf der temporären Lizenz die Datenbank sperren.

Weitere Informationen von SAP über das Verwalten Ihrer SAP HANA-Lizenzen finden Sie unter Lizenzschlüssel für die SAP HANA-Datenbank.

Aktualisieren Sie die SAP HANA-Software mit den neuesten Patches.

Installieren Sie ggf. zusätzliche Komponenten wie AFLs (Application Function Libraries) oder SDA (Smart Data Access).

Konfigurieren und sichern Sie Ihre neue SAP HANA-Datenbank. Weitere Informationen finden Sie in der Betriebsanleitung für SAP HANA.

Nächste Schritte

- Wenn Sie Google Cloud NetApp Volumes anstelle von nichtflüchtigen Speichern oder Hyperdisk-Volumes zum Hosten von SAP HANA-Verzeichnissen wie

/hana/sharedoder/hanabackupverwenden müssen, lesen Sie die Informationen zum Deployment von NetApp Volumes im Planungsleitfaden für SAP HANA. - Weitere Informationen zu VM-Verwaltung und VM-Monitoring finden Sie in der Betriebsanleitung für SAP HANA.