In diesem Bereitstellungsleitfaden wird erläutert, wie eine virtuelle Maschine (VM) von Compute Engine, die für die Installation von SAP Adaptive Server Enterprise (ASE) auf einem Linux-Betriebssystem vorbereitet ist, bereitgestellt und eine Verbindung hergestellt wird.

In den Anleitungen in diesem Leitfaden wird zum Bereitstellen und Konfigurieren der VM, des Linux-Betriebssystems und der erforderlichen Laufwerks-Volumes für SAP ASE der Cloud Deployment Manager verwendet.

Ausführliche Informationen zur Planung Ihrer Bereitstellung finden Sie in der SAP ASE-Planungsanleitung.

Vorbereitung

Wenn Ihre SAP-Arbeitslast die Anforderungen an den Datenstandort, die Zugriffssteuerung oder die Supportmitarbeiter oder gesetzliche Anforderungen erfüllen muss, müssen Sie den erforderlichen Assured Workloads-Ordner erstellen. Weitere Informationen finden Sie unter Compliance und Steuerung der Datenhoheit für SAP auf Google Cloud.

Wenn Sie noch kein Google Cloud -Projekt mit aktivierter Abrechnung haben, müssen Sie ein solches erstellen, bevor Sie eine VM für Ihre SAP ASE-Installation bereitstellen können.

So erstellen Sie ein Projekt:

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

Konfiguration initialisieren:

gcloud init

Die Einstellungen Ihrer aktuellen gcloud-Konfiguration prüfen:

gcloud config list

Wechseln Sie zum erforderlichen Google Cloud -Projekt. Ersetzen Sie

PROJECT_IDdurch Ihre Google Cloud Projekt-ID.gcloud config set project PROJECT_ID

Eine Standardregion festlegen. Ersetzen Sie

REGIONdurch eineGoogle Cloud -Region.gcloud config set compute/region REGION

Eine Standardzone festlegen. Ersetzen Sie

ZONEdurch eineGoogle Cloud -Zone.gcloud config set compute/zone ZONE

Eine neue Konfiguration erstellen. Ersetzen Sie

NAMEdurch den Namen für die Konfiguration.gcloud config configurations create NAME

- Rufen Sie in der Google Cloud -Console die Seite VPC-Netzwerke auf.

- Klicken Sie auf VPC-Netzwerk erstellen.

- Geben Sie einen Namen für das Netzwerk ein.

Der Name muss der Namenskonvention entsprechen. VPC-Netzwerke verwenden die Namenskonvention von Compute Engine.

- Wählen Sie unter Modus für Subnetzerstellung die Option Benutzerdefiniert aus.

- Legen Sie im Abschnitt Neues Subnetz folgende Konfigurationsparameter für das Subnetz fest:

- Geben Sie einen Namen für das Subnetz ein.

- Wählen Sie unter Region die Compute Engine-Region aus, in der Sie das Subnetz erstellen möchten.

- Wählen Sie für IP-Stack-Typ die Option IPv4 (einzelner Stack) aus und geben Sie dann einen IP-Adressbereich im CIDR-Format ein, z. B.

10.1.0.0/24.Dies ist der primäre IPv4-Bereich für das Subnetz. Wenn Sie mehrere Subnetze erstellen möchten, weisen Sie den Subnetzen im Netzwerk nicht überlappende CIDR-IP-Adressbereiche zu. Beachten Sie, dass jedes Subnetz und seine internen IP-Adressbereiche einer einzelnen Region zugeordnet sind.

- Klicken Sie auf Fertig.

- Klicken Sie auf Subnetz hinzufügen und wiederholen Sie die vorherigen Schritte, um weitere Subnetze zu erstellen. Sie können dem Netzwerk weitere Subnetze hinzufügen, nachdem Sie das Netzwerk erstellt haben.

- Klicken Sie auf Erstellen.

- Rufen Sie Cloud Shell auf.

- Führen Sie den folgenden Befehl aus, um ein neues Netzwerk im benutzerdefinierten Subnetzwerkmodus zu erstellen:

gcloud compute networks create NETWORK_NAME --subnet-mode custom

Ersetzen Sie

NETWORK_NAMEdurch den Namen des neuen Clusters. Der Name muss der Namenskonvention entsprechen. VPC-Netzwerke verwenden die Namenskonvention von Compute Engine.Geben Sie

--subnet-mode customan und deaktivieren Sie so den standardmäßigen automatischen Modus. Ansonsten würde durch diesen Modus automatisch in jeder Compute Engine-Region ein Subnetz erstellt werden. Weitere Informationen dazu finden Sie unter Modus für Subnetzerstellung. - Erstellen Sie ein Subnetzwerk und geben Sie die Region und den IP-Adressbereich an:

gcloud compute networks subnets create SUBNETWORK_NAME \ --network NETWORK_NAME --region REGION --range RANGEDabei gilt:

SUBNETWORK_NAME: der Name des neuen Subnetzwerks.NETWORK_NAME: der Name des Netzwerks, das Sie im vorherigen Schritt erstellt haben.REGION: Die Region, in der sich das Subnetzwerk befinden soll. Wenn Sie SAP ASE mit SAP NetWeaver verwenden, verwenden Sie eine Region, die für SAP NetWeaver unterstützt wird.RANGE: der im CIDR-Format angegebene IP-Adressbereich, z. B.10.1.0.0/24Wenn Sie mehrere Subnetzwerke hinzufügen möchten, weisen Sie den Subnetzwerken im Netzwerk nicht überlappende CIDR-IP-Adressbereiche zu. Beachten Sie, dass jedes Subnetzwerk und seine internen IP-Adressbereiche einer einzelnen Region zugeordnet sind.

- Wiederholen Sie den vorherigen Schritt, falls Sie weitere Subnetze erstellen möchten.

- ASE-Netzwerk-Listener für Clientverbindungen. Die standardmäßige ASE-Portnummer ist

5000. - Die von SAP ASE Cockpit benötigten Ports. Eine Liste der von ASE Cockpit verwendeten Ports finden Sie in der Dokumentation zu SAP ASE Cockpit im SAP-Hilfeportal.

- SAP-Standardports, die unter TCP/IP-Ports aller SAP-Produkte aufgeführt sind.

- Verbindungen von Ihrem Computer oder dem Unternehmensnetzwerk aus zu Ihrer Compute Engine-VM-Instanz. Wenn Sie sich nicht sicher sind, welche IP-Adresse Sie verwenden sollen, wenden Sie sich an den Netzwerkadministrator Ihres Unternehmens.

- Kommunikation zwischen VMs im SAP HANA-Subnetzwerk, einschließlich der Kommunikation zwischen Knoten in einem SAP HANA-System mit horizontaler Skalierung oder Kommunikation zwischen dem Datenbankserver und Anwendungsservern in einer dreistufigen Architektur.Kommunikation zwischen VMs im SAP HANA-Subnetzwerk, einschließlich der Kommunikation zwischen Knoten in einem SAP HANA-System mit horizontaler Skalierung oder Kommunikation zwischen dem Datenbankserver und Anwendungsservern in einer dreistufigen Architektur. Sie können die Kommunikation zwischen VMs aktivieren, indem Sie eine Firewallregel erstellen, die Traffic aus dem Subnetzwerk zulässt.

- SSH-Verbindungen zu Ihrer VM-Instanz, einschließlich SSH-in-Browser.

- Verbindung zu Ihrer VM über ein Drittanbieter-Tool unter Linux. Erstellen Sie eine Regel, die dem Tool den Zugriff über Ihre Firewall ermöglicht.

Rufen Sie in der Google Cloud -Console die Seite Firewall des VPC-Netzwerk auf.

Klicken Sie oben auf der Seite auf Firewallregel erstellen.

- Wählen Sie im Feld Netzwerk das Netzwerk aus, in dem sich die VM befindet.

- Geben Sie im Feld Ziele die Ressourcen in Google Cloudan, für die diese Regel gilt. Geben Sie beispielsweise Alle Instanzen im Netzwerk an. Sie können auch Tags unter Angegebene Zieltags eingeben, um die Regel auf bestimmte Instanzen auf Google Cloudzu beschränken.

- Wählen Sie im Feld Quellfilter eine der folgenden Optionen aus:

- IP-Bereiche, um eingehenden Traffic von bestimmten IP-Adressen zuzulassen. Geben Sie den IP-Adressbereich im Feld Quell-IP-Bereiche an.

- Subnetze, um eingehenden Traffic von einem bestimmten Subnetz zuzulassen. Geben Sie den Namen des Subnetzwerks im folgenden Feld Subnetze an. Mit dieser Option können Sie den Zugriff zwischen den VMs in einer dreistufigen oder einer horizontal skalierbaren Konfiguration zulassen.

- Wählen Sie im Bereich Protokolle und Ports die Option Angegebene Protokolle und Ports aus und geben Sie

tcp:PORT_NUMBERein.

Klicken Sie auf Erstellen, um die Firewallregel anzulegen.

Öffnen Sie Cloud Shell.

Geben Sie folgenden Befehl in Cloud Shell ein, um die Vorlage für die

template.yaml-Konfigurationsdatei in Ihr Arbeitsverzeichnis herunterzuladen:wget https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_ase/template.yaml

Sie können die Datei

template.yamlso umbenennen, dass die von ihr definierte Konfiguration im Namen erkennbar ist.Öffnen Sie die Datei

template.yamlim Cloud Shell-Code-Editor.Klicken Sie zum Öffnen des Code-Editors auf das Stiftsymbol oben rechts im Cloud Shell-Terminalfenster.

Aktualisieren Sie in der Datei

template.yamldie folgenden Attributwerte. Ersetzen Sie hierzu die Klammern und deren Inhalt durch die Werte für Ihre Installation.Attribut Datentyp Beschreibung typeString Gibt Speicherort, Typ und Version der Deployment Manager-Vorlage an, die während der Bereitstellung verwendet werden sollen.

Die YAML-Datei enthält zwei

type-Spezifikationen, von denen eine auskommentiert ist. Für die standardmäßig aktivetype-Spezifikation ist die Vorlagenversion alslatestangegeben. Die auskommentiertetype-Spezifikation gibt eine bestimmte Vorlagenversion mit einem Zeitstempel an.Wenn Sie möchten, dass alle Ihre Bereitstellungen die gleiche Vorlagenversion nutzen, verwenden Sie die

type-Spezifikation, die den Zeitstempel enthält.instanceNameString Der Name der VM-Instanz, auf der SAP ASE installiert wird. Der Name darf maximal 13 Zeichen lang sein und muss in Kleinbuchstaben, Ziffern oder Bindestrichen angegeben werden. instanceTypeString Der Typ der virtuellen Maschine (VM) von Compute Engine, auf der SAP ASE installiert wird. Wenn Sie SAP ASE mit SAP NetWeaver auf derselben VM ausführen, wählen Sie einen Maschinentyp aus, der über genügend CPUs und Arbeitsspeicher verfügt, um beide Systeme zu unterstützen. Weitere Informationen finden Sie im Planungsleitfaden zu SAP NetWeaver. zoneString Die Zone, in der Sie SAP ASE bereitstellen. Diese muss sich in derselben Region befinden, die Sie für Ihr Subnetzwerk ausgewählt haben. subnetworkString Der Name des Subnetzwerks, das Sie in einem vorherigen Schritt erstellt haben. Wenn das Deployment in einer freigegebenen VPC erfolgt, geben Sie diesen Wert im Format SHARED_VPC_PROJECT/SUBNETWORKan. Beispiel:myproject/network1.linuxImageString Der Name des Linux-Betriebssystem-Images, das Sie mit SAP ASE verwenden, oder der Image-Familie. Wenn Sie eine Image-Familie angeben möchten, ergänzen Sie den Familiennamen durch das Präfix family/. Beispiel:family/rhel-7oderfamily/sles-12-sp2-sap. Wenn Sie ein bestimmtes Image verwenden möchten, geben Sie nur dessen Namen an. Eine Liste der verfügbaren Imagefamilien finden Sie in der Cloud Console auf der SeiteImages.linuxImageProjectString Das Google Cloud -Projekt, das das zu verwendende Image enthält. Bei diesem Projekt kann es sich um Ihr eigenes Projekt oder ein Google Cloud -Image-Projekt handeln, z. B. rhel-sap-cloudodersuse-sap-cloud. Eine Liste der Google Cloud Image-Projekte finden Sie auf der Seite Images in der Compute Engine-Dokumentation.aseSIDString Die Datenbankinstanz-ID. asesidSizeInteger Die Größe in GB von /sybase/DBSID, dem Stammverzeichnis der Datenbankinstanz. In der bereitgestellten VM trägt dieses Volume die BezeichnungASE.asediagSizeInteger Die Größe von /sybase/DBSID/sapdiag, die den diagnostischen Tablespace für SAPTOOLS enthält.asesaptempSizeInteger Die Größe von /sybase/DBSID/saptmp, die den temporären Tablespace der Datenbank enthält.asesapdataSizeInteger Die Größe von /sybase/DBSID/sapdata, die die Datendateien der Datenbank enthält.aselogSizeInteger Die Größe von /sybase/DBSIDlogdir, die die Transaktionslogs der Datenbank enthält.asebackupSizeInteger Die Größe des Volumes /sybasebackup. Wenn es auf0gesetzt oder weggelassen wird, wird kein Laufwerk erstellt.asesapdataSSDboolean Die SSD-Schalter für das Datenlaufwerk. Bei der Einstellung trueist das Datenlaufwerk ein SSD.aselogSSDboolean Der SSD-Schalter für das Loglaufwerk. Bei der Einstellung trueist das Loglaufwerk ein SSD.usrsapSizeInteger Nur erforderlich, wenn Sie SAP ASE für die Ausführung mit SAP NetWeaver auf derselben VM-Instanz installieren. sapmntSizeInteger Nur erforderlich, wenn Sie SAP ASE für die Ausführung mit SAP NetWeaver auf derselben VM-Instanz installieren. swapSizeInteger Nur erforderlich, wenn Sie SAP ASE für die Ausführung mit SAP NetWeaver auf derselben VM-Instanz installieren. Die folgende Konfigurationsdatei erstellt eine VM, die für die Ausführung sowohl des SAP ASE-Datenbankservers als auch von SAP NetWeaver konfiguriert ist. Die Konfigurationsdatei weist Deployment Manager an, eine VM

n1-standard-16bereitzustellen, auf der ein Betriebssystem SLES 12 SP2 ausgeführt wird. Die VM enthält alle Verzeichnisse, die zum Ausführen von SAP ASE mit SAP NetWeaver benötigt werden.resources: - name: sap_ase type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_ase/sap_ase.py # # By default, this configuration file uses the latest release of the deployment # scripts for SAP on Google Cloud. To fix your deployments to a specific release # of the scripts, comment out the type property above and uncomment the type property below. # # type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/202103310846/dm-templates/sap_ase/sap_ase.py # properties: instanceName: ex-vm-ase-lin instanceType: n1-standard-16 zone: us-central1-f subnetwork: example-sub-network linuxImage: family/sles-12-sp2-sap linuxImageProject: suse-sap-cloud aseSID: AS1 asesidSize: 10 asediagSize: 15 asesaptempSize: 20 asesapdataSize: 50 aselogSize: 30 asebackupSize: 100 asesapdataSSD: Yes aselogSSD: Yes usrsapSize: 15 sapmntSize: 15 swapSize: 24Erstellen Sie die VM-Instanz.

gcloud deployment-manager deployments create DEPLOYMENT_NAME --config TEMPLATE_NAME.yaml

Der obige Befehl ruft Deployment Manager auf, der die VM entsprechend den Angaben in der Datei

template.yamlbereitstellt. Der Vorgang kann einige Minuten dauern. Führen Sie die Schritte im nächsten Abschnitt aus, um den Fortschritt der Bereitstellung zu überprüfen.Öffnen Sie in der Google Cloud Console Cloud Logging, um den Installationsfortschritt zu überwachen und nach Fehlern zu suchen.

Filtern Sie die Logs:

Log-Explorer

Wechseln Sie auf der Seite Log-Explorer zum Bereich Abfrage.

Wählen Sie im Drop-down-Menü Ressource die Option Global aus und klicken Sie dann auf Hinzufügen.

Wenn die Option Global nicht angezeigt wird, geben Sie im Abfrageeditor die folgende Abfrage ein:

resource.type="global" "Deployment"Klicken Sie auf Abfrage ausführen.

Legacy-Loganzeige

- Wählen Sie auf der Seite Legacy-Loganzeige im einfachen Auswahlmenü die Option Global als Logging-Ressource aus.

Analysieren Sie die gefilterten Logs:

- Wenn

"--- Finished"angezeigt wird, ist die Verarbeitung des Deployments abgeschlossen und Sie können mit dem nächsten Schritt fortfahren. Wenn ein Kontingentfehler auftritt:

Erhöhen Sie auf der Seite IAM & Verwaltung > Kontingente alle Kontingente, die nicht die im Planungsleitfaden für SAP ASE aufgeführten Anforderungen erfüllen.

Löschen Sie in Deployment Manager auf der Seite Deployments die Bereitstellung, um VMs und nichtflüchtige Speicher von der fehlgeschlagenen Installation zu bereinigen.

Führen Sie die Bereitstellung noch einmal aus.

- Wenn

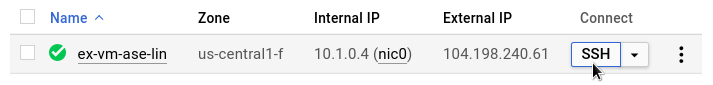

Stellen Sie nach der fehlerfreien Bereitstellung des SAP ASE-Systems mithilfe von SSH eine Verbindung zu Ihrer VM her. Klicken Sie dazu in Compute Engine auf der Seite VM-Instanzen auf die SSH-Schaltfläche für Ihre VM-Instanz. Alternativ stellen Sie die Verbindung mit Ihrer bevorzugten SSH-Methode her.

Wechseln Sie zum Root-Nutzer.

sudo su -

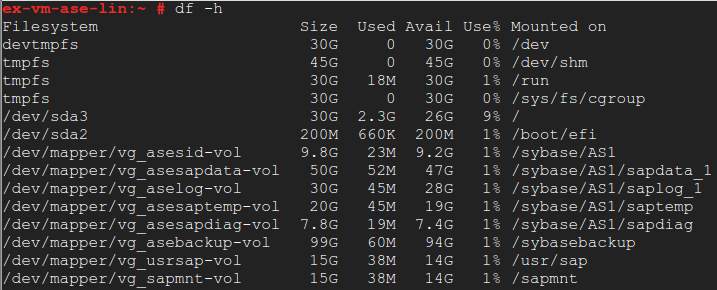

Geben Sie bei der Eingabeaufforderung

df -hein. Achten Sie darauf, dass die Ausgabe in etwa der nachstehenden entspricht, z. B. mit dem Verzeichnis//sybase/DBSID/sapdata.

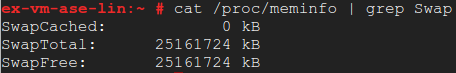

Bestätigen Sie, dass das Auslagerungsverzeichnis erstellt wurde, indem Sie den folgenden Befehl eingeben:

cat /proc/meminfo | grep Swap

Die Ausgabe sollte diesem Beispiel ähneln:

- Korrigieren Sie den Fehler.

- Löschen Sie auf der Seite Bereitstellungen die Bereitstellung, um die VMs und nichtflüchtigen Speicher aus der fehlgeschlagenen Installation zu entfernen.

- Führen Sie die Bereitstellung noch einmal aus.

- Stellen Sie eine SSH-Verbindung zu Ihrer Linux-basierten VM her.

- Laden Sie Ihre SAP ASE-Installationsmedien von SAP auf Ihre VM herunter oder kopieren Sie sie.

- Bereiten Sie Ihre SAP ASE SySAM-Lizenzdatei oder Ihren Lizenzserver für die Installation vor.

- Installieren Sie die SAP ASE-Datenbank. Weitere Informationen finden Sie im SAP ASE Installations- und Upgrade-Leitfaden für Linux.

Stellen Sie eine SSH-Verbindung zu Ihrer Compute Engine-Instanz her.

Führen Sie dazu diesen Befehl aus:

systemctl status google-cloud-sap-agent

Wenn der Agent ordnungsgemäß funktioniert, enthält die Ausgabe

active (running). Beispiel:google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent- Geben Sie in Ihrem SAP-System Transaktion

ST06ein. Kontrollieren Sie im Übersichtsbereich die Verfügbarkeit und den Inhalt der folgenden Felder, um die korrekte End-to-End-Einrichtung der SAP- und Google-Monitoring-Infrastruktur zu überprüfen:

- Cloud-Anbieter:

Google Cloud Platform - Zugriff für erweitertes Monitoring:

TRUE - Details für erweitertes Monitoring:

ACTIVE

- Cloud-Anbieter:

- Aktualisieren Sie Ihre SAP ASE-Software mit den neuesten Patches, falls verfügbar.

- Installieren Sie alle zusätzlichen Komponenten.

- Konfigurieren und sichern Sie Ihre neue SAP ASE-Datenbank.

gcloud-Befehlsumgebung konfigurieren

In dieser Anleitung wird Cloud Shell für die Eingabe von gcloud-Befehlen verwendet, mit denen Google Cloud -Ressourcen bereitgestellt oder konfiguriert werden. Auf Cloud Shell greifen Sie in Ihrem Browser über dieGoogle Cloud Console zu.

Cloud Shell wird auf einer VM ausgeführt, die Google Cloud bei jedem Start von Cloud Shell bereitstellt. Wenn Sie Cloud Shell zum ersten Mal verwenden, erstelltGoogle Cloud für Sie auch ein nichtflüchtiges $HOME-Verzeichnis, das jedes Mal wiederhergestellt wird, wenn Sie Cloud Shell öffnen.

Die bereitgestellte VM enthält das neueste Google Cloud CLI.

Daher verwenden Sie in Cloud Shell dieselben gcloud-Befehle wie in einer lokal installierten Instanz der gcloud CLI.

Wenn die gcloud CLI installiert ist, können Sie die gcloud-Befehle in dieser Anleitung auf Ihrem lokalen Computer ausführen. Bei einer lokal installierten gcloud CLI müssen Sie jedoch immer darauf achten, dass Sie die neueste Version der gcloud CLI verwenden.

Unabhängig davon, ob Sie Cloud Shell oder die gcloud CLI verwenden, können Sie die Attribute Ihrer gcloud-Befehlsumgebung festlegen und ändern und als Konfiguration speichern. Konfigurationen sind Sammlungen von Schlüssel/Wert-Paaren, die das Verhalten der gcloud-Befehle beeinflussen.

Zu den grundlegenden Aktionen, die Sie mit einer Konfiguration in Cloud Shell ausführen können, gehören:

Weitere Informationen zum Arbeiten mit Konfigurationen finden Sie unter Konfigurationen der gcloud CLI verwalten.

Netzwerk erstellen

Erstellen Sie aus Sicherheitsgründen ein neues Netzwerk. Durch das Festlegen von Firewallregeln oder die Nutzung eines anderen Verfahrens der Zugriffskontrolle steuern Sie, wer Zugriff hat.

Wenn Ihr Projekt ein Standard-VPC-Netzwerk (Virtual Private Cloud) hat, verwenden Sie es nicht. Erstellen Sie stattdessen Ihr eigenes VPC-Netzwerk, sodass nur die von Ihnen explizit formulierten Firewallregeln gelten.

Während der Bereitstellung müssen Compute Engine-Instanzen normalerweise auf das Internet zugreifen können, um den Google Cloud-Agent für SAP herunterzuladen. Wenn Sie eines der von SAP zertifizierten Linux-Images verwenden, die von Google Cloudverfügbar sind, benötigt die Compute-Instanz außerdem einen Internetzugang, um die Lizenz zu registrieren und auf Repositories von Betriebssystemanbietern zuzugreifen. Eine Konfiguration mit einem NAT-Gateway und VM-Netzwerk-Tags unterstützt diesen Zugriff selbst dann, wenn die Ziel-Compute-Instanzen keine externen IP-Adressen haben.

So richten Sie das Netzwerk ein:

Console

gcloud

NAT-Gateway einrichten

Wenn Sie eine oder mehrere VMs ohne öffentliche IP-Adressen erstellen müssen, müssen Sie die Network Address Translation (NAT) verwenden, damit die VMs auf das Internet zugreifen können. Verwenden Sie Cloud NAT, einen Google Cloud verteilten, softwarebasierten verwalteten Dienst, der es VMs ermöglicht, ausgehende Pakete an das Internet zu senden und entsprechende eingehende Antwortpakete zu empfangen. Alternativ können Sie eine separate VM als NAT-Gateway einrichten.

Informationen zum Erstellen einer Cloud NAT-Instanz für Ihr Projekt finden Sie unter Cloud NAT verwenden.

Nachdem Sie Cloud NAT für Ihr Projekt konfiguriert haben, können Ihre VM-Instanzen ohne öffentliche IP-Adressen sicher auf das Internet zugreifen.

Firewallregeln hinzufügen

Standardmäßig verhindert eine implizite Firewallregel eingehende Verbindungen von außerhalb Ihres VPC-Netzwerks. Wenn Sie eingehende Verbindungen zulassen möchten, richten Sie für Ihre VM eine entsprechende Firewallregel ein. Wenn eine eingehende Verbindung zu einer VM hergestellt wurde, ist Traffic über diese Verbindung in beide Richtungen zulässig.

Sie können auch eine Firewallregel erstellen, um externen Zugriff auf bestimmte Ports zuzulassen oder Zugriff zwischen VMs im selben Netzwerk einzuschränken. Wenn der VPC-Netzwerktyp default verwendet wird, gelten auch einige zusätzliche Standardregeln. So etwa die Regel default-allow-internal, die den Zugriff zwischen VMs im selben Netzwerk an allen Ports erlaubt.

Abhängig von der für Ihre Umgebung geltenden IT-Richtlinie müssen Sie möglicherweise die Konnektivität zu Ihrem Datenbankhost isolieren oder anderweitig einschränken. Dazu erstellen Sie Firewallregeln.

Je nach Szenario können Sie Firewallregeln erstellen, die den Zugriff für Folgendes erlauben:

So erstellen Sie eine Firewallregel:

Console

gcloud

Erstellen Sie mit dem folgenden Befehl eine Firewallregel:

$ gcloud compute firewall-rules create FIREWALL_NAME

--direction=INGRESS --priority=1000 \

--network=NETWORK_NAME --action=ALLOW --rules=PROTOCOL:PORT \

--source-ranges IP_RANGE --target-tags=NETWORK_TAGSLinux-VM für SAP ASE mit Deployment Manager bereitstellen

In den folgenden Anleitungen wird Deployment Manager verwendet, um eine VM-Instanz mit Linux und allen nichtflüchtigen Speichern bereitzustellen, die von SAP ASE benötigt werden. Die Werte für die Installation definieren Sie in einer Deployment Manager-Konfigurationsdateivorlage.

Deployment Manager behandelt alle Ressourcen, die für das SAP ASE-System erstellt werden, als eine einzige Entität, die als Deployment bezeichnet wird. Sie können alle Bereitstellungen für Ihr Google Cloud -Projekt auf der Seite Bereitstellungen in der Google Cloud Console ansehen.

In der folgenden Anleitung wird Cloud Shell verwendet. Sie können stattdessen aber auch die Google Cloud CLI in Ihrem lokalen Terminal verwenden, wenn Sie dies vorziehen.

Deployment überprüfen

Zum Prüfen der Bereitstellung prüfen Sie die Bereitstellungslogs in Cloud Logging und die Konfiguration der VM.

Log prüfen

Konfiguration der VM prüfen

Wenn einer der Überprüfungsschritte auf eine fehlgeschlagene Installation hindeutet:

Datenbank installieren

Nachdem das Betriebssystem konfiguriert ist, können Sie nun die SAP ASE-Datenbank installieren.

So installieren Sie SAP ASE auf Ihrer VM:

Installation des Google Cloud-Agents für SAP prüfen

Nachdem Sie eine VM bereitgestellt und Ihr SAP-System installiert haben, prüfen Sie, ob derGoogle Cloud-Agent für SAP ordnungsgemäß funktioniert.

Prüfen, ob der Agent für SAP von Google Cloudausgeführt wird

So prüfen Sie, ob der Agent ausgeführt wird:

Wenn der Agent nicht ausgeführt wird, starten Sie den Agent neu.

Prüfen, ob der SAP-Host-Agent Messwerte empfängt

So prüfen Sie, ob die Infrastrukturmesswerte vom Agent vonGoogle Cloudfür SAP erfasst und korrekt an den SAP-Host-Agent gesendet werden:

Aufgaben nach dem Deployment ausführen

Bevor Sie Ihre SAP ASE-Instanz verwenden, sollten Sie nach der Bereitstellung diese Schritte ausführen:

Weitere Informationen zu Aufgaben nach der Bereitstellung finden Sie im Abschnitt "Aufgaben nach der Installation" im SAP ASE Installations- und Upgrade-Leitfaden für Linux .

Fehlerbehebung

Dieser Abschnitt enthält Informationen zur Behebung häufiger Probleme.

Fehlerbehebung beim Herstellen einer Verbindung zu der VM

Wenn Sie Probleme beim Herstellen der Verbindung zur VM über SSH haben, überprüfen Sie, ob Sie eine Firewallregel zum Öffnen von Port 22 im verwendeten Google Cloud-Netzwerk erstellt haben.

Weitere mögliche Probleme in Zusammenhang mit SSH über den Browser finden Sie unter Bekannte Probleme.