Questa guida al deployment mostra come eseguire il deployment e connettersi a una macchina virtuale (VM) Compute Engine pronta per l'installazione di SAP Adaptive Server Enterprise (ASE) su un sistema operativo Linux.

Le istruzioni di questa guida utilizzano Cloud Deployment Manager per eseguire il deployment e configurare la VM, il sistema operativo Linux e i volumi del disco richiesti per SAP ASE.

Per informazioni dettagliate sulla pianificazione dell'implementazione, consulta la guida alla pianificazione di SAP ASE.

Prerequisiti

Se vuoi che il tuo carico di lavoro SAP venga eseguito in conformità con i requisiti di residenza dei dati, controllo dell'accesso, personale di assistenza o normativi, devi creare la cartella Assured Workloads richiesta. Per ulteriori informazioni, consulta Controlli di conformità e sovranità per SAP su Google Cloud.

Se non hai già un Google Cloud progetto con la fatturazione abilitata, devi crearne uno prima di poter eseguire il deployment di una VM per l'installazione di SAP ASE.

Per creare un progetto:

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

Inizializza una configurazione:

gcloud init

Controlla le impostazioni della tua attuale configurazione gcloud:

gcloud config list

Passa al progetto Google Cloud richiesto. Sostituisci

PROJECT_IDcon l'ID del tuo progetto Google Cloud .gcloud config set project PROJECT_ID

Imposta una regione predefinita. Sostituisci

REGIONcon una regioneGoogle Cloud .gcloud config set compute/region REGION

Imposta una zona predefinita. Sostituisci

ZONEcon una zonaGoogle Cloud .gcloud config set compute/zone ZONE

Crea una nuova configurazione. Sostituisci

NAMEcon il nome della configurazione.gcloud config configurations create NAME

- Nella console Google Cloud , vai alla pagina Reti VPC.

- Fai clic su Crea rete VPC.

- Inserisci un nome per la rete.

Il nome deve rispettare la convenzione di denominazione. Le reti VPC utilizzano la convenzione di denominazione di Compute Engine.

- In Modalità di creazione subnet, scegli Personalizzata.

- Nella sezione Nuova subnet, specifica i seguenti parametri di configurazione per una

subnet:

- Inserisci un nome per la subnet.

- Per Regione, seleziona la regione Compute Engine in cui vuoi creare la subnet.

- Per Tipo di stack IP, seleziona IPv4 (stack singolo) e poi inserisci un intervallo di indirizzi IP nel formato CIDR, ad esempio

10.1.0.0/24.Questo è l'intervallo IPv4 principale per la subnet. Se prevedi di aggiungere più di una subnet, assegna intervalli IP CIDR non sovrapposti per ogni subnet nella rete. Tieni presente che ogni subnet e i relativi intervalli IP interni sono mappati a una singola regione.

- Fai clic su Fine.

- Per aggiungere altre subnet, fai clic su Aggiungi subnet e ripeti i passaggi precedenti. Puoi aggiungere altre subnet alla rete dopo averla creata.

- Fai clic su Crea.

- Vai a Cloud Shell.

- Per creare una nuova rete in modalità subnet personalizzate, esegui:

gcloud compute networks create NETWORK_NAME --subnet-mode custom

Sostituisci

NETWORK_NAMEcon il nome della nuova rete. Il nome deve rispettare la convenzione di denominazione. Le reti VPC utilizzano la convenzione di denominazione di Compute Engine.Specifica

--subnet-mode customper evitare di utilizzare la modalità automatica predefinita, che crea automaticamente una subnet in ogni regione di Compute Engine. Per saperne di più, consulta Modalità di creazione subnet. - Crea una subnet e specifica la regione e l'intervallo IP:

gcloud compute networks subnets create SUBNETWORK_NAME \ --network NETWORK_NAME --region REGION --range RANGESostituisci quanto segue:

SUBNETWORK_NAME: il nome della nuova subnetNETWORK_NAME: il nome della rete che hai creato nel passaggio precedenteREGION: la regione in cui vuoi che si trovi la subnet. Se utilizzi SAP ASE con SAP NetWeaver, utilizza una regione supportata per SAP NetWeaver.RANGE: l'intervallo di indirizzi IP, specificato in formato CIDR, ad esempio10.1.0.0/24Se prevedi di aggiungere più di una subnet, assegna intervalli IP CIDR non sovrapposti per ogni subnet nella rete. Tieni presente che ogni subnet e i relativi intervalli IP interni sono mappati a una singola regione.

- (Facoltativo) Ripeti il passaggio precedente e aggiungi altre subnet.

- Listener di rete ASE per le connessioni client. Il numero di porta ASE predefinito è

5000. - Le porte richieste da SAP ASE Cockpit. Per un elenco delle porte utilizzate da ASE Cockpit, consulta la documentazione di SAP ASE in SAP Help Portal.

- Le porte SAP predefinite elencate in TCP/IP di tutti i prodotti SAP.

- Connessioni dal tuo computer o dal tuo ambiente di rete aziendale alla tua istanza VM di Compute Engine. Se non sai quale indirizzo IP utilizzare, rivolgiti all'amministratore di rete della tua azienda.

- Comunicazione tra le VM nella subnet SAP HANA, inclusa la comunicazione tra i nodi in un sistema di scalabilità orizzontale SAP HANA o la comunicazione tra il server di database e i server delle applicazioni in un'architettura a tre livelli. Puoi attivare la comunicazione tra le VM creando una regola firewall per consentire il traffico proveniente dall'interno della subnet.

- Connessioni SSH alla tua istanza VM, incluso SSH nel browser.

- Connessione alla VM utilizzando uno strumento di terze parti in Linux. Crea una regola per consentire l'accesso allo strumento tramite il firewall.

Nella console Google Cloud , vai alla pagina Firewall della rete VPC.

Nella parte superiore della pagina, fai clic su Crea regola firewall.

- Nel campo Rete, seleziona la rete in cui si trova la VM.

- Nel campo Destinazioni, specifica le risorse su Google Cloud a cui si applica questa regola. Ad esempio, specifica Tutte le istanze nella rete. oppure per limitare la regola a istanze specifiche su Google Cloud, inserisci i tag in Tag di destinazione specificati.

- Nel campo Filtro origine, seleziona una delle seguenti opzioni:

- Intervalli IP per consentire il traffico in entrata da indirizzi IP specifici. Specifica l'intervallo di indirizzi IP nel campo Intervalli IP di origine.

- Subnet per consentire il traffico in entrata da una subnet specifica. Specifica il nome della subnet nel campo Subnet. Puoi utilizzare questa opzione per consentire l'accesso tra le VM in una configurazione a tre livelli o di scalabilità orizzontale.

- Nella sezione Protocolli e porte, seleziona Protocolli e porte specificati e inserisci

tcp:PORT_NUMBER.

Fai clic su Crea per creare la regola firewall.

Apri Cloud Shell.

Scarica il modello di file di configurazione

template.yamlnella directory di lavoro inserendo il comando seguente in Cloud Shell:wget https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_ase/template.yaml

(Facoltativo) Rinomina il file

template.yamlper identificare la configurazione che definisce.Apri il file

template.yamlnell'editor di codice di Cloud Shell.Per aprire l'editor di codice di Cloud Shell, fai clic sull'icona a forma di matita nell'angolo in alto a destra della finestra del terminale Cloud Shell.

Nel file

template.yaml, aggiorna i seguenti valori delle proprietà sostituendo le parentesi e il relativo contenuto con i valori della tua installazione.Proprietà Tipo di dati Descrizione typeStringa Specifica la posizione, il tipo e la versione del modello Deployment Manager da utilizzare durante il deployment.

Il file YAML include due specifiche

type, una delle quali è commentata. La specificatypeattiva per impostazione predefinita specifica la versione del modello comelatest. La specificatypecommentata specifica una versione del modello specifica con un timestamp.Se vuoi che tutti i tuoi deployment utilizzino la stessa versione del modello, utilizza la specifica

typeche include il timestamp.instanceNameStringa Il nome dell'istanza VM su cui verrà installato SAP ASE. Il nome deve contenere al massimo 13 caratteri ed essere specificato in lettere minuscole, numeri o trattini. instanceTypeStringa Il tipo di macchina virtuale Compute Engine su cui verrà installato SAP ASE. Se esegui SAP ASE con SAP NetWeaver sulla stessa VM, seleziona un tipo di macchina che includa CPU e memoria sufficienti per supportare entrambi i sistemi. Consulta la guida alla pianificazione di SAP NetWeaver. zoneStringa La zona in cui esegui il deployment di SAP ASE. Deve trovarsi nella stessa regione che hai selezionato per la subnet. subnetworkStringa Il nome della subnet che hai creato in un passaggio precedente. Se esegui il deployment in un VPC condiviso, specifica questo valore come SHARED_VPC_PROJECT/SUBNETWORK. Ad esempio,myproject/network1.linuxImageStringa Il nome dell'immagine o della famiglia di immagini del sistema operativo Linux che utilizzi con SAP ASE. Per specificare una famiglia di immagini, aggiungi il prefisso family/al nome della famiglia. Ad esempio,family/rhel-7ofamily/sles-12-sp2-sap. Per utilizzare un'immagine specifica, inserisci solo il nome dell'immagine. Per l'elenco delle famiglie di immagini disponibili, consulta la pagina Immagini nella console Cloud.linuxImageProjectStringa Il Google Cloud progetto che contiene l'immagine che utilizzerai. Questo progetto potrebbe essere il tuo o un progetto di immagini Google Cloud , ad esempio rhel-sap-cloudosuse-sap-cloud. Per un elenco dei progetti di immagini Google Cloud , consulta la pagina Immagini nella documentazione di Compute Engine.aseSIDStringa L'ID istanza database. asesidSizeNumero intero Le dimensioni in GB di /sybase/DBSID, ovvero la directory principale dell'istanza del database. Nella VM di cui è stato eseguito il deployment, questo volume è etichettatoASE.asediagSizeNumero intero Le dimensioni di /sybase/DBSID/sapdiag, che contiene lo spazio delle tabelle di diagnostica per SAPTOOLS.asesaptempSizeNumero intero Le dimensioni di /sybase/DBSID/saptmp, che contiene lo spazio delle tabelle temporanee del database.asesapdataSizeNumero intero Le dimensioni di /sybase/DBSID/sapdata, che contiene i file di dati del database.aselogSizeNumero intero Le dimensioni di /sybase/DBSIDlogdir, che contiene i log delle transazioni del database.asebackupSizeNumero intero Le dimensioni del volume /sybasebackup. Se impostato su0o omesso, non viene creato alcun disco.asesapdataSSDboolean Il pulsante di attivazione/disattivazione SSD per l'unità dati. Se impostato su true, il disco di dati è SSD.aselogSSDboolean Il pulsante di attivazione/disattivazione dell'unità SSD per l'unità di log. Se impostato su true, il disco di log è SSD.usrsapSizeNumero intero Obbligatorio solo se installi SAP ASE per l'esecuzione con SAP NetWeaver sulla stessa istanza VM. sapmntSizeNumero intero Obbligatorio solo se installi SAP ASE per l'esecuzione con SAP NetWeaver sulla stessa istanza VM. swapSizeNumero intero Obbligatorio solo se installi SAP ASE per l'esecuzione con SAP NetWeaver sulla stessa istanza VM. Il seguente file di configurazione crea una VM configurata per eseguire sia il server di database SAP ASE sia SAP NetWeaver. Il file di configurazione indica a Deployment Manager di eseguire il deployment di una VM

n1-standard-16che esegue un sistema operativo SLES 12 SP2. La VM include tutte le directory necessarie per eseguire SAP ASE con SAP NetWeaver.resources: - name: sap_ase type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_ase/sap_ase.py # # By default, this configuration file uses the latest release of the deployment # scripts for SAP on Google Cloud. To fix your deployments to a specific release # of the scripts, comment out the type property above and uncomment the type property below. # # type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/202103310846/dm-templates/sap_ase/sap_ase.py # properties: instanceName: ex-vm-ase-lin instanceType: n1-standard-16 zone: us-central1-f subnetwork: example-sub-network linuxImage: family/sles-12-sp2-sap linuxImageProject: suse-sap-cloud aseSID: AS1 asesidSize: 10 asediagSize: 15 asesaptempSize: 20 asesapdataSize: 50 aselogSize: 30 asebackupSize: 100 asesapdataSSD: Yes aselogSSD: Yes usrsapSize: 15 sapmntSize: 15 swapSize: 24Crea l'istanza VM:

gcloud deployment-manager deployments create DEPLOYMENT_NAME --config TEMPLATE_NAME.yaml

Il comando precedente richiama Deployment Manager, che esegue il deployment della VM in base alle specifiche del file

template.yaml. L'operazione potrebbe richiedere alcuni minuti. Per controllare l'avanzamento dell'implementazione, segui i passaggi nella sezione successiva.Nella console Google Cloud , apri Cloud Logging per monitorare l'avanzamento dell'installazione e verificare la presenza di errori.

Filtra i log:

Esplora log

Nella pagina Esplora log, vai al riquadro Query.

Dal menu a discesa Risorsa, seleziona Globale e poi fai clic su Aggiungi.

Se non vedi l'opzione Globale, inserisci la seguente query nell'editor di query:

resource.type="global" "Deployment"Fai clic su Esegui query.

Visualizzatore log legacy

- Nella pagina Visualizzatore log legacy, seleziona Globale come risorsa di logging dal menu di selezione di base.

Analizza i log filtrati:

- Se viene visualizzato

"--- Finished", l'elaborazione del deployment è completata e puoi procedere al passaggio successivo. Se visualizzi un errore di quota:

Nella pagina IAM e amministrazione Quote, aumenta le quote che non soddisfano i requisiti di SAP ASE elencati nella guida alla pianificazione di SAP ASE.

Nella pagina Deployment di Deployment Manager, elimina il deployment per pulire le VM e i dischi permanenti dall'installazione non riuscita.

Esegui di nuovo il deployment.

- Se viene visualizzato

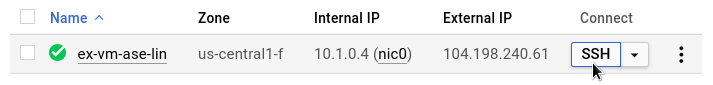

Dopo il deployment del sistema SAP ASE senza errori, connettiti alla VM utilizzando SSH. Nella pagina Istanze VM di Compute Engine, puoi fare clic sul pulsante SSH per la tua istanza VM oppure puoi utilizzare il tuo metodo SSH preferito.

Passa all'utente root.

sudo su -

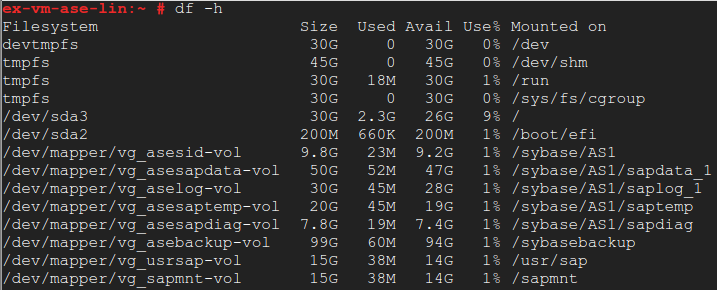

Al prompt dei comandi, inserisci

df -h. Assicurati di visualizzare un output simile al seguente, ad esempio la directory//sybase/DBSID/sapdata.

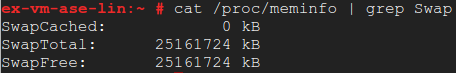

Verifica che la directory di swap sia stata creata inserendo il seguente comando:

cat /proc/meminfo | grep Swap

Dovresti vedere risultati simili al seguente esempio:

- Correggi l'errore.

- Nella pagina Deployment, elimina il deployment per pulire le VM e i dischi permanenti dall'installazione non riuscita.

- Esegui di nuovo il deployment.

- Stabilisci una connessione SSH alla tua VM basata su Linux.

- Scarica o copia i supporti di installazione di SAP ASE da SAP alla tua VM.

- Prepara il file di licenza SAP ASE SySAM o il server delle licenze per l'utilizzo con l'installazione.

- Installa il database SAP ASE. Per indicazioni, consulta la Guida all'installazione e all'upgrade di SAP ASE per Linux.

Stabilisci una connessione SSH con la tua istanza Compute Engine.

Esegui questo comando:

systemctl status google-cloud-sap-agent

Se l'agente funziona correttamente, l'output contiene

active (running). Ad esempio:google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent- Nel sistema SAP, inserisci la transazione

ST06. Nel riquadro Panoramica, controlla la disponibilità e i contenuti dei seguenti campi per la corretta configurazione end-to-end dell'infrastruttura di monitoraggio SAP e Google:

- Cloud Provider:

Google Cloud Platform - Accesso al monitoraggio avanzato:

TRUE - Dettagli di monitoraggio avanzati:

ACTIVE

- Cloud Provider:

- Aggiorna il software SAP ASE con le patch più recenti, se disponibili.

- Installa eventuali componenti aggiuntivi.

- Configura ed esegui il backup del nuovo database SAP ASE.

Configurazione dell'ambiente di comando gcloud

Queste istruzioni utilizzano

Cloud Shell per inserire i comandi gcloud che distribuiscono o configurano

le tue risorse Google Cloud . A Cloud Shell si accede tramite la consoleGoogle Cloud nel browser.

Cloud Shell viene eseguito su una VM di cui viene eseguito il provisioning ogni volta che avvii Cloud Shell. Google Cloud La prima volta che utilizzi Cloud Shell, viene creata anche una directory $HOME permanenteGoogle Cloud , che viene ripristinata ogni volta che apri Cloud Shell.

La VM di cui è stato eseguito il provisioning include l'ultima versione di Google Cloud CLI.

Pertanto, i comandi gcloud

che utilizzi in Cloud Shell sono gli stessi che

useresti in un'istanza installata localmente di gcloud CLI.

Se hai installato gcloud CLI, puoi eseguire i comandi gcloud

utilizzati in queste istruzioni dalla tua macchina locale. Tuttavia,

con gcloud CLI installata localmente devi sempre assicurarti di

utilizzare l'ultima versione di gcloud CLI.

Indipendentemente dal fatto che utilizzi Cloud Shell o gcloud CLI, puoi impostare e modificare le proprietà dell'ambiente di comando gcloud e salvarle come configurazione. Le configurazioni sono raccolte di coppie chiave-valore

che influenzano il comportamento dei comandi gcloud.

Alcune azioni di base che puoi eseguire con una configurazione in Cloud Shell includono:

Per ulteriori informazioni sull'utilizzo delle configurazioni, vedi Gestione della gcloud CLI gcloud.

Creare una rete

Per motivi di sicurezza, crea una nuova rete. Puoi controllare chi ha accesso aggiungendo regole firewall o utilizzando un altro metodocontrollo dell'accessoo.

Se il tuo progetto ha una rete VPC predefinita, non utilizzarla. Crea invece una rete VPC personalizzata in modo che le uniche regole firewall in vigore siano quelle che crei esplicitamente.

Durante il deployment, le istanze Compute Engine in genere richiedono l'accesso a internet per scaricare l'agente per SAP di Google Cloud. Se utilizzi una delle immagini Linux con certificazione SAP disponibili da Google Cloud, l'istanza di calcolo richiede anche l'accesso a internet per registrare la licenza e accedere ai repository del fornitore del sistema operativo. Una configurazione con un gateway NAT e con tag di rete VM supporta questo accesso, anche se le istanze di computing di destinazione non hanno IP esterni.

Per configurare la rete:

Console

gcloud

Configurazione di un gateway NAT

Se devi creare una o più VM senza indirizzi IP pubblici, devi utilizzare la conversione degli indirizzi di rete (NAT) per consentire alle VM di accedere a internet. Utilizza Cloud NAT, un servizio gestito Google Cloud distribuito e software-defined che consente alle VM di inviare pacchetti in uscita a internet e ricevere i pacchetti di risposta in entrata corrispondenti. In alternativa, puoi configurare una VM separata come gateway NAT.

Per creare un'istanza Cloud NAT per il tuo progetto, consulta Utilizzo di Cloud NAT.

Dopo aver configurato Cloud NAT per il tuo progetto, le tue istanze VM possono accedere in modo sicuro a internet senza un indirizzo IP pubblico.

aggiungi regole firewall

Per impostazione predefinita, una regola firewall implicita blocca le connessioni in entrata provenienti dall'esterno della tua rete Virtual Private Cloud (VPC). Per consentire le connessioni in entrata, configura una regola firewall per la tua VM. Una volta stabilita una connessione in entrata con una VM, il traffico è consentito in entrambe le direzioni su quella connessione.

Puoi anche creare una regola firewall per consentire l'accesso esterno a porte specifiche

o per limitare l'accesso tra le VM sulla stessa rete. Se viene utilizzato il tipo di rete VPC default, vengono applicate anche alcune regole predefinite aggiuntive, come la regola default-allow-internal, che consente la connettività tra le VM sulla stessa rete su tutte le porte.

A seconda delle norme IT applicabili al tuo ambiente, potresti dover isolare o limitare in altro modo la connettività all'host del database, cosa che puoi fare creando regole firewall.

A seconda dello scenario, puoi creare regole firewall per consentire l'accesso per:

Per creare una regola firewall:

Console

gcloud

Crea una regola firewall utilizzando il seguente comando:

$ gcloud compute firewall-rules create FIREWALL_NAME

--direction=INGRESS --priority=1000 \

--network=NETWORK_NAME --action=ALLOW --rules=PROTOCOL:PORT \

--source-ranges IP_RANGE --target-tags=NETWORK_TAGSDeployment di una VM Linux per SAP ASE con Deployment Manager

Le seguenti istruzioni utilizzano Deployment Manager per eseguire il deployment di un'istanza VM con Linux e tutti i dischi permanenti richiesti da SAP ASE. Definisci i valori per l'installazione in un modello di file di configurazione di Deployment Manager.

Deployment Manager considera tutte le risorse create per il sistema SAP ASE come un'unica entità chiamata deployment. Puoi visualizzare tutti i deployment per il tuo progetto Google Cloud nella pagina Deployment della console Google Cloud .

Le seguenti istruzioni utilizzano Cloud Shell, ma se preferisci, puoi utilizzare Google Cloud CLI nel tuo terminale locale.

Verifica del deployment

Per verificare il deployment, controlla i log di deployment in Cloud Logging e la configurazione della VM.

Controllare i log

Controlla la configurazione della VM

Se uno qualsiasi dei passaggi di convalida indica che l'installazione non è riuscita:

Installazione del database

Ora che il sistema operativo è configurato, puoi installare il database SAP ASE:

Per installare SAP ASE sulla tua VM:

Convalidare l'installazione dell'agente per SAP di Google Cloud

Dopo aver eseguito il deployment di una VM e installato il sistema SAP, verifica che l'agente diGoogle Cloudper SAP funzioni correttamente.

Verifica che l'agente per SAP di Google Cloudsia in esecuzione

Per verificare che l'agente sia in esecuzione:

Se l'agente non è in esecuzione, riavvialo.

Verifica che SAP Host Agent riceva le metriche

Per verificare che le metriche dell'infrastruttura vengano raccolte dall'agente per SAP diGoogle Cloude inviate correttamente all'agente host SAP, segui questi passaggi:

Eseguire attività post-deployment

Prima di utilizzare l'istanza SAP ASE, ti consigliamo di eseguire i seguenti passaggi post-deployment:

Per ulteriori indicazioni post-deployment, consulta la sezione Attività post-installazione della Guida all'installazione e all'upgrade di SAP ASE per Linux.

Risoluzione dei problemi

Questa sezione contiene informazioni su come correggere i problemi comuni.

Risoluzione dei problemi di connessione alla VM

Se hai problemi a connetterti alla tua VM tramite SSH, assicurati di aver creato una regola firewall per aprire la porta 22 sulla rete Google Cloudche stai utilizzando.

Per altri possibili problemi, consulta la sezione Problemi noti per SSH dal browser.