Ce guide fait appel à Terraform pour déployer toutes les ressources Google Cloud nécessaires à l'exécution de SAP NetWeaver sur Linux, y compris la machine virtuelle (VM) Compute Engine, le système d'exploitation Linux et les disques persistants. Vous définissez les valeurs de l'installation, telles que le type de machine, les noms de ressources, la taille des disques, etc., dans un fichier de configuration Terraform.

Si votre installation SAP NetWeaver nécessite davantage de contrôle sur le processus de déploiement que le fichier de configuration fourni par Terraform, consultez la page Déploiement manuel de machine virtuelle pour SAP NetWeaver sur Linux.

Pour déployer une VM qui exécute Windows, consultez le guide de déploiement Windows.

Configuration VM déployée par ces instructions

La machine virtuelle déployée par ces instructions est destinée à être utilisée dans une configuration à trois niveaux, dans laquelle SAP NetWeaver s'exécute sur une VM et le serveur de base de données sur une autre.

Pour configurer une configuration à deux niveaux dans laquelle SAP NetWeaver s'exécute sur la même VM que le serveur de base de données, vous devez tout d'abord déployer le serveur de base de données, puis créer la VM ainsi que les disques durs requis à la fois pour le serveur de base de données et pour SAP NetWeaver. Vous installez ensuite SAP NetWeaver sur la même VM que le serveur de base de données.

Pour obtenir des instructions sur le déploiement de la VM pour un serveur de base de données, consultez le guide de déploiement de base de données pour votre serveur de base de données.

RessourcesGoogle Cloud déployées par ces instructions

Les ressources Google Cloud déployées par le fichier de configuration Terraform incluent :

- Une VM qui utilise une version certifiée SAP de Linux

- Un disque persistant pour le disque de démarrage

- Un disque persistant pour les binaires SAP

- Un disque persistant pour l'espace d'échange

- Les API recommandées

- Agent pour SAP deGoogle Cloud.

Les instructions suivantes utilisent Cloud Shell, mais vous pouvez choisir d'utiliser Google Cloud CLI dans votre terminal local.

Pour en savoir plus sur la planification de la mise en œuvre, consultez le guide de planification. Pour obtenir une présentation des opérations informatiques pour votre système, reportez-vous au guide d'utilisation.

Créer un projet

Si vous souhaitez que votre charge de travail SAP s'exécute conformément aux exigences liées à la résidence des données, au contrôle des accès, au personnel d'assistance ou à la réglementation, vous devez créer le dossier Assured Workloads requis. Pour en savoir plus, consultez Contrôles de conformité et de souveraineté pour SAP sur Google Cloud.

Pour créer un projet :

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

Initialiser une configuration :

gcloud init

Vérifier les paramètres de votre configuration gcloud actuelle :

gcloud config list

Basculez vers le projet Google Cloud requis. Remplacez

PROJECT_IDpar l'ID de votre projet Google Cloud .gcloud config set project PROJECT_ID

Définissez une région par défaut. Remplacez

REGIONpar une régionGoogle Cloud .gcloud config set compute/region REGION

Définissez une zone par défaut. Remplacez

ZONEpar une zoneGoogle Cloud .gcloud config set compute/zone ZONE

Créez une configuration. Remplacez

NAMEpar le nom de la configuration.gcloud config configurations create NAME

-

Créez un réseau en mode personnalisé. Pour plus d'informations, consultez la section Créer un réseau en mode personnalisé.

-

Créez un sous-réseau, puis spécifiez la région et la plage d'adresses IP. Pour plus d'informations, consultez la section Ajouter des sous-réseaux.

- Les ports par défaut utilisés par SAP NetWeaver, comme indiqué dans le document Ports TCP/IP de tous les produits SAP.

- Les connexions de votre ordinateur ou votre environnement de réseau d'entreprise vers votre instance de VM Compute Engine. Si vous ne savez pas quelle adresse IP utiliser, contactez l'administrateur réseau de votre entreprise.

- Communication entre VM dans une configuration à trois niveaux, évolutive ou à haute disponibilité. Par exemple, si vous déployez un système à trois niveaux, votre sous-réseau comprend au moins deux VM : une VM pour SAP NetWeaver et une autre pour le serveur de base de données. Pour activer la communication entre deux VM, vous devez créer une règle de pare-feu autorisant le trafic provenant du sous-réseau.

- Les connexions SSH à votre instance de VM, y compris les connexions SSH à partir de votre navigateur via le port

22. - Les connexions à votre instance de VM à partir d'outils tiers, tels qu'un terminal local ou PuTTY. Créez une règle autorisant l'accès de l'outil via votre pare-feu. Pour en savoir plus, consultez la page Se connecter à des VM Linux à l'aide d'outils tiers.

Ouvrez Cloud Shell.

Téléchargez le fichier de configuration

sap_nw.tfdans votre répertoire de travail :wget https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_nw/terraform/sap_nw.tf

Ouvrez le fichier

sap_nw.tfdans l'éditeur de code Cloud Shell.Pour ce faire, cliquez sur l'icône en forme de crayon située dans l'angle supérieur droit de la fenêtre du terminal Cloud Shell.

Dans le fichier

sap_nw.tf, mettez à jour les valeurs d'argument en remplaçant le contenu entre guillemets doubles par les valeurs de votre installation. Les arguments sont décrits dans le tableau suivant.Argument Type de données Description sourceChaîne Spécifie l'emplacement et la version du module Terraform à utiliser lors du déploiement.

Le fichier de configuration

sap_nw.tfcomprend deux instances de l'argumentsource: l'une active et l'autre incluse en tant que commentaire. L'argumentsourceactif par défaut spécifielatestcomme version de module. La deuxième instance de l'argumentsource, qui est désactivée par défaut par un caractère#de début, spécifie un horodatage qui identifie une version de module.Si vous avez besoin que tous vos déploiements utilisent la même version de module, supprimez le caractère

#de début de l'argumentsourcequi spécifie l'horodatage de la version, puis ajoutez-le à l'argumentsourcespécifiantlatest.project_idChaîne Indiquez l'ID de votre projet Google Cloud dans lequel vous déployez ce système. Exemple : my-project-xzoneChaîne Spécifiez la zone dans laquelle vous déployez votre système SAP. Cette zone doit se trouver dans la même région que celle que vous avez sélectionnée pour votre sous-réseau.

Par exemple, si votre sous-réseau est déployé dans la région

us-central1, vous pouvez spécifier une zone telle queus-central1-a.machine_typeChaîne Spécifiez le type de machine virtuelle (VM) Compute Engine sur lequel vous devez exécuter votre système SAP. Si vous avez besoin d'un type de VM personnalisé, spécifiez un type de VM prédéfini avec un nombre de processeurs virtuels le plus proche possible de la quantité dont vous avez besoin tout en étant légèrement supérieur. Une fois le déploiement terminé, modifiez le nombre de processeurs virtuels et la quantité de mémoire. Par exemple,

n1-highmem-32.subnetworkChaîne Spécifiez le nom du sous-réseau que vous avez créé à une étape précédente. Si vous procédez au déploiement sur un VPC partagé, spécifiez cette valeur en tant que SHARED_VPC_PROJECT_ID/SUBNETWORK. Exemple :myproject/network1.linux_imageChaîne Indiquez le nom de l'image du système d'exploitation Linux sur laquelle vous souhaitez déployer votre système SAP. Par exemple, rhel-9-2-sap-haousles-15-sp5-sap. Pour obtenir la liste des images de système d'exploitation disponibles, consultez la page Images dans la console Google Cloud .linux_image_projectChaîne Spécifiez le projet Google Cloud qui contient l'image que vous avez spécifiée pour l'argument linux_image. Il peut s'agir de votre propre projet ou d'un projet d'image Google Cloud . Pour une image Compute Engine, spécifiezrhel-sap-cloudoususe-sap-cloud. Pour trouver le projet d'image correspondant à votre système d'exploitation, consultez la page Détails des systèmes d'exploitation.usr_sap_sizeEntier Facultatif. Spécifiez la taille du disque /usr/sapen Go. La taille minimale est de 8 Go. La valeur par défaut est8.sap_mnt_sizeEntier Facultatif. Spécifiez la taille du disque /sapmnten Go. La taille minimale est de 8 Go. La valeur par défaut est8.swap_sizeEntier Facultatif. Spécifiez la taille du volume en Go. La taille minimale est de 8 Go. La valeur par défaut est 8.network_tagsChaîne Facultatif. Spécifiez un ou plusieurs tags réseau séparés par une virgule que vous souhaitez associer à vos instances de VM à des fins de routage ou de pare-feu. Si vous spécifiez

public_ip = falseet ne spécifiez pas de tag réseau, veillez à fournir un autre moyen d'accès à Internet.public_ipBooléen Facultatif. Détermine si une adresse IP publique est ajoutée ou non à votre instance de VM. La valeur par défaut est true.service_accountChaîne Facultatif. Spécifiez l'adresse e-mail d'un compte de service géré par l'utilisateur qui sera utilisée par les VM hôtes et par les programmes qui s'exécutent sur celles-ci. Par exemple, svc-acct-name@project-id..Si vous spécifiez cet argument sans valeur ou si vous l'omettez, le script d'installation utilise le compte de service Compute Engine par défaut. Pour en savoir plus, consultez la page Gestion de l'authentification et des accès pour les programmes SAP sur Google Cloud.

sap_deployment_debugBooléen Facultatif. Lorsque Cloud Customer Care vous demande d'activer le débogage pour votre déploiement, spécifiez true, qui permet au déploiement de générer des journaux de déploiement détaillés. La valeur par défaut estfalse.reservation_nameChaîne Facultatif. Pour utiliser une réservation de VM Compute Engine spécifique pour ce déploiement, spécifiez le nom de la réservation. Par défaut, le script d'installation sélectionne toute réservation Compute Engine disponible en fonction des conditions suivantes. Que vous définissiez son nom ou que le script d'installation le sélectionne automatiquement, la réservation doit être définie comme suit pour être utilisable :

-

L'option

specificReservationRequiredest définie surtrueou, dans la console Google Cloud , l'option Sélectionner une réservation spécifique est sélectionnée. -

Certains types de machines Compute Engine sont compatibles avec les plates-formes de processeur qui ne sont pas couvertes par la certification SAP de ce type de machine. Si la réservation cible concerne l'un des types de machines suivants, la réservation doit spécifier les plates-formes de processeur minimales, comme indiqué :

n1-highmem-32: Intel Broadwelln1-highmem-64: Intel Broadwelln1-highmem-96: Intel Skylakem1-megamem-96: Intel Skylake

Les plates-formes de processeur minimales pour tous les autres types de machines certifiés par SAP pour une utilisation sur Google Cloud sont conformes à la configuration minimale requise de processeur SAP.

can_ip_forwardBooléen Indiquez si l'envoi et la réception de paquets avec des adresses IP sources ou de destination qui ne correspondent pas sont autorisés, ce qui permet à une VM de fonctionner comme un routeur. La valeur par défaut est

true.Si vous souhaitez uniquement utiliser les équilibreurs de charge internes de Google pour gérer les adresses IP virtuelles des VM déployées, définissez la valeur sur

false. Un équilibreur de charge interne est automatiquement déployé dans le cadre des modèles haute disponibilité.Le fichier de configuration suivant crée une VM configurée pour exécuter SAP NetWeaver. Le fichier de configuration déploie une VM

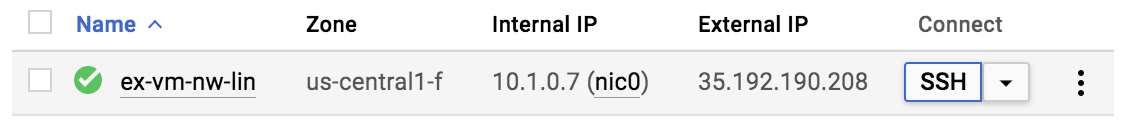

n1-standard-16qui exécute un système d'exploitation SLES 15 SP3. La VM comprend tous les répertoires nécessaires à l'exécution de SAP NetWeaver.# ... module "sap_nw" { source = "https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_nw/sap_nw_module.zip" # # By default, this source file uses the latest release of the terraform module # for SAP on Google Cloud. To fix your deployments to a specific release # of the module, comment out the source property above and uncomment the source property below. # # source = "https://storage.googleapis.com/cloudsapdeploy/terraform/YYYYMMDDHHMM/terraform/sap_nw/sap_nw_module.zip" # # ... # project_id = "example-project-123456" zone = "us-central1-f" machine_type = "n1-standard-16" subnetwork = "example-sub-network-sap" linux_image = "sles-15-sp3-sap" linux_image_project = "suse-sap-cloud" instance_name = "ex-vm-nw-lin" # ... usr_sap_size = 15 sap_mnt_size = 15 swap_size = 24 # ... }-

L'option

Pour initialiser votre répertoire de travail actuel et télécharger le plug-in du fournisseur Terraform et les fichiers de modules pour Google Cloud :

terraform init

La commande

terraform initprépare votre répertoire de travail pour d'autres commandes Terraform.Pour forcer l'actualisation du plug-in du fournisseur et des fichiers de configuration dans votre répertoire de travail, spécifiez l'option

--upgrade. Si l'option--upgradeest omise et que vous n'apportez aucune modification à votre répertoire de travail, Terraform utilise les copies mises en cache localement, même silatestest spécifié dans l'URLsource.terraform init --upgrade

Vous pouvez également créer le plan d'exécution Terraform :

terraform plan

La commande

terraform planaffiche les modifications requises par votre configuration actuelle. Si vous ignorez cette étape, la commandeterraform applycrée automatiquement un plan et vous invite à l'approuver.Pour appliquer le plan d'exécution, procédez comme suit :

terraform apply

Lorsque vous êtes invité à approuver les actions, saisissez

yes.La commande

applyTerraform configure l'infrastructure Google Cloud en fonction des arguments définis dans le fichier de configuration Terraform. Le processus peut prendre quelques minutes. Pour vérifier la progression du déploiement, suivez les étapes de la section suivante.Une fois l’instance de VM déployée, il se peut que vous ayez besoin de Compute Engine pour enregistrer le disque de démarrage si l’instance de VM a été supprimée. Dans ce cas, procédez comme suit :

Dans la console Google Cloud , accédez à la page Instances de VM.

Pour ouvrir la page Détails de l'instance de VM correspondant à votre instance, cliquez sur son nom.

Cliquez sur Modifier.

Dans la section Disque de démarrage, pour la Règle de suppression, assurez-vous que l'option Conserver le disque est sélectionnée.

Cliquez sur Enregistrer.

Dans la console Google Cloud , ouvrez Cloud Logging pour surveiller la progression de l'installation et rechercher les erreurs.

Filtrez les journaux :

Explorateur de journaux

Sur la page Explorateur de journaux, accédez au volet Requête.

Dans le menu déroulant Ressource, sélectionnez Global, puis cliquez sur Ajouter.

Si l'option Global n'apparaît pas, saisissez la requête suivante dans l'éditeur de requête :

resource.type="global" "Deployment"Cliquez sur Exécuter la requête.

Ancienne visionneuse de journaux

- Sur la page Ancienne visionneuse de journaux, dans le menu de sélection de base, sélectionnez Global comme ressource de journalisation.

Analysez les journaux filtrés :

- Si

"--- Finished"s'affiche, le traitement du déploiement est terminé, et vous pouvez passer à l'étape suivante. Si vous rencontrez une erreur de quota :

Sur la page Quotas de IAM & Admin, augmentez les quotas qui ne répondent pas aux exigences de SAP NetWeaver décrites dans le guide de planification SAP NetWeaver.

Ouvrez Cloud Shell.

Accédez à votre répertoire de travail et supprimez le déploiement pour nettoyer les VM et les disques persistants de l'installation ayant échoué :

terraform destroy

Lorsque vous êtes invité à approuver l'action, saisissez

yes.Réexécutez le déploiement.

- Si

Une fois l'instance de VM déployée, connectez-vous à votre VM à l'aide de

ssh.- Si ce n'est pas déjà fait, créez une règle de pare-feu pour autoriser une connexion SSH sur le port

22. Accédez à la page Instances de VM.

Cliquez sur SSH pour votre instance de VM, ou utilisez votre méthode SSH préférée.

- Si ce n'est pas déjà fait, créez une règle de pare-feu pour autoriser une connexion SSH sur le port

Connectez-vous en tant qu'utilisateur racine.

sudo su -

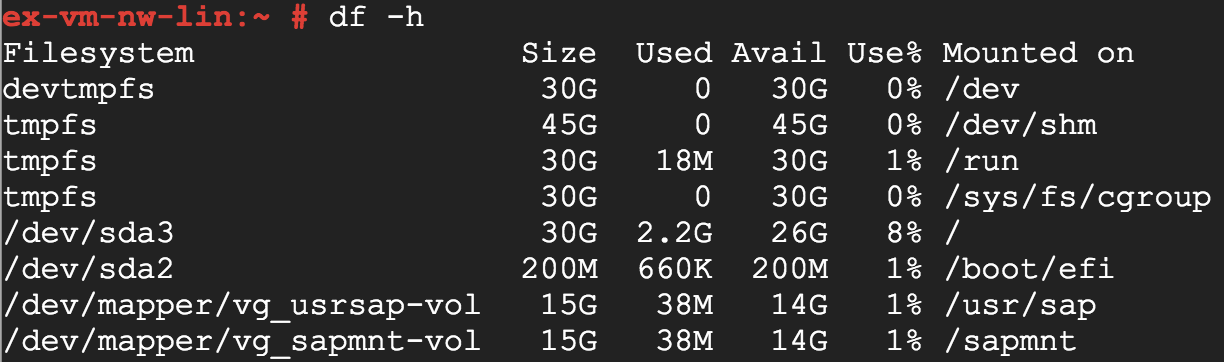

À l'invite de commande, saisissez

df -h. Assurez-vous d'obtenir un résultat semblable au suivant.

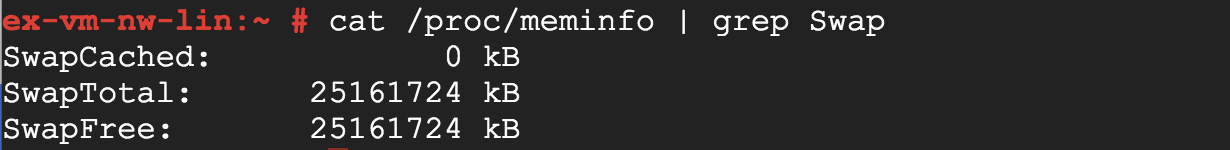

Vérifiez que le répertoire d'échange a bien été créé :

cat /proc/meminfo | grep Swap

Un résultat semblable à l'exemple suivant doit s'afficher :

Si vous utilisez RHEL pour SAP 9.0 ou une version ultérieure, assurez-vous que les packages

chkconfigetcompat-openssl11sont installés sur votre instance de VM.Pour en savoir plus, consultez la note SAP 3108316 – Red Hat Enterprise Linux 9.x : installation et configuration.

Corrigez l'erreur.

Ouvrez Cloud Shell.

Accédez au répertoire contenant le fichier de configuration Terraform.

Supprimez le déploiement :

terraform destroy

Lorsque vous êtes invité à approuver l'action, saisissez

yes.Réexécutez le déploiement.

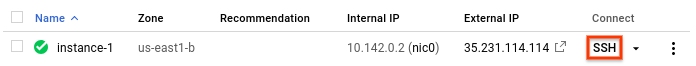

- In the Google Cloud console, go to the VM instances page.

-

In the list of virtual machine instances, click SSH in the row of

the instance that you want to connect to.

[VM_PROJECT_ID]est l'ID du projet Google Cloud dans lequel vous avez créé votre VM.[VM_ZONE]est la zone dans laquelle vous avez localisé votre VM.[VM_NAME]est le nom de votre instance de VM.- Guides SAP HANA

- Guides SAP ASE

- Guides SAP MaxDB

- Guides IBM Db2

- Guides Oracle Database Pour exécuter une base de données Oracle avec SAP NetWeaver, vous devez utiliser une version certifiée SAP d'Oracle Linux. De plus, tous les composants de votre système SAP doivent exécuter la même version d'Oracle Linux. Cela inclut la base de données, les serveurs d'applications et tout autre système auxiliaire étroitement couplé.

- Guide Windows SQL Server : lorsque SAP NetWeaver est exécuté sous Linux, Windows SQL Server n'est compatible qu'avec les architectures à trois niveaux.

Mettez à jour le noyau SAP au niveau de correctif minimal compatible.

Pour plus d'informations sur les niveaux de correctif de noyau SAP compatibles, consultez la note SAP 2446441 – Linux on Google Cloud (IaaS): Adaptation of your SAP License (Linux sur Google Cloud (IaaS) : Adaptation de votre licence SAP).

Installez votre licence permanente SAP NetWeaver.

Pour en savoir plus sur la gestion de vos licences SAP NetWeaver, reportez-vous à la procédure de gestion des licences SAP.

- Linux : note SAP 2460297 – SAP on Linux on Google Cloud Platform: Enhanced Monitoring (SAP sur Linux sur Google Cloud Platform : surveillance améliorée)

- Pour mettre régulièrement à jour votre agent hôte SAP, consultez la note SAP 1473974 - Using the SAP Host Agent Auto Upgrade Feature (Utiliser la fonctionnalité de mise à niveau automatique de l'agent hôte SAP).

Établissez une connexion SSH avec votre instance Compute Engine.

Exécutez la commande suivante :

systemctl status google-cloud-sap-agent

Si l'agent fonctionne correctement, la sortie contient

active (running). Exemple :google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent- Dans votre système SAP, saisissez la transaction

ST06. Dans le volet de synthèse, vérifiez la disponibilité et le contenu des champs suivants pour vous assurer de la configuration de façon correcte et complète de l'infrastructure de surveillance SAP et Google :

- Fournisseur cloud :

Google Cloud Platform - Accès à la surveillance améliorée :

TRUE - Détails de la surveillance améliorée :

ACTIVE

- Fournisseur cloud :

Configurer l'environnement de commande gcloud

Ces instructions font appel à Cloud Shell pour la saisie des commandes gcloud qui déploient ou configurent vos ressources Google Cloud . Cloud Shell est accessible via la console Google Cloud dans votre navigateur.

Cloud Shell s'exécute sur une VM que Google Cloud provisionne à chaque démarrage de Cloud Shell. Lorsque vous utilisez Cloud Shell pour la première fois,Google Cloud crée également un répertoire $HOME persistant qui est restauré chaque fois que vous ouvrez Cloud Shell.

La VM provisionnée inclut la dernière version de Google Cloud CLI.

Par conséquent, les commandes gcloud que vous utilisez dans Cloud Shell sont les mêmes que celles que vous utiliseriez dans une instance de gcloud CLI installée localement.

Si gcloud CLI est installé, vous pouvez exécuter les commandes gcloud spécifiées dans ces instructions à partir de votre ordinateur local. Toutefois, si vous installez gcloud CLI en local, vous devez toujours vous assurer d'utiliser la dernière version de gcloud CLI.

Que vous utilisiez Cloud Shell ou gcloud CLI, vous pouvez définir et modifier les propriétés de votre environnement de commande gcloud et les enregistrer en tant que configuration. Les configurations sont des collections de paires clé-valeur qui influencent le comportement des commandes gcloud.

Vous pouvez effectuer certaines actions de base avec une configuration dans Cloud Shell, parmi lesquelles :

Pour en savoir plus sur l'utilisation des configurations, consultez la page Gérer les configurations de gcloud CLI.

Créer un réseau

Pour des raisons de sécurité, vous devez créer un réseau. Vous pourrez contrôler les accès en ajoutant des règles de pare-feu ou en utilisant une autre méthode.

Si votre projet dispose d'un réseau VPC par défaut, ne l'utilisez pas. À la place, créez votre propre réseau VPC afin que les seules règles de pare-feu appliquées soient celles que vous créez explicitement.

Lors du déploiement, les instances Compute Engine nécessitent généralement un accès à Internet pour télécharger l'agent Google Cloudpour SAP. Si vous utilisez l'une des images Linux certifiées SAP disponibles dans Google Cloud, l'instance de calcul requiert également l'accès à Internet pour enregistrer la licence et accéder aux dépôts des fournisseurs d'OS. Une configuration comprenant une passerelle NAT et des tags réseau de VM permet aux instances de calcul cibles d'accéder à Internet même si elles ne possèdent pas d'adresses IP externes.

Pour créer un réseau VPC pour votre projet, procédez comme suit :

Configurer une passerelle NAT

Si vous avez besoin de créer une ou plusieurs VM sans adresse IP publique, vous devez utiliser la traduction d'adresse réseau (NAT) pour permettre aux VM d'accéder à Internet. Utilisez Cloud NAT, un service géré distribué et défini par logiciel de Google Cloud , qui permet aux VM d'envoyer des paquets sortants vers Internet et de recevoir tous les paquets de réponses entrants établis correspondants. Vous pouvez également configurer une VM distincte en tant que passerelle NAT.

Pour créer une instance Cloud NAT pour votre projet, consultez la page Utiliser Cloud NAT.

Une fois que vous avez configuré Cloud NAT pour votre projet, vos instances de VM peuvent accéder en toute sécurité à Internet sans adresse IP publique.

Ajouter des règles de pare-feu

Par défaut, les connexions entrantes extérieures à votre réseau Google Cloud sont bloquées. Pour autoriser les connexions entrantes, configurez une règle de pare-feu pour votre VM. Les règles de pare-feu ne régulent que les nouvelles connexions entrantes vers une VM. Une fois la connexion avec une VM établie, le trafic est autorisé dans les deux directions via cette connexion.

Vous pouvez créer une règle de pare-feu qui autorise l'accès à des ports spécifiés ou pour autoriser l'accès entre plusieurs VM d'un même sous-réseau.

Créez des règles de pare-feu pour autoriser l'accès à des éléments tels que :

Consultez la section Créer des règles de pare-feu pour créer les règles de pare-feu de votre projet.

Déployer une VM Linux pour SAP NetWeaver avec Terraform

Les instructions suivantes utilisent Cloud Shell pour déployer une instance de VM Linux et de tous les disques persistants dont SAP NetWeaver a besoin.

Procédure de déploiement

Valider le déploiement

Pour vérifier le déploiement, consultez les journaux de déploiement dans Cloud Logging et la configuration de la VM.

Vérifier les journaux

Vérifier la configuration de la VM

Si l'une des étapes de validation indique que l'installation a échoué, procédez comme suit :

Se connecter à votre VM

Si vous avez défini une règle de pare-feu autorisant l'accès sur le port 22, vous pouvez vous connecter à une VM Linux à l'aide des outils SSH courants.

Vous pouvez vous connecter via la console Google Cloud ou à partir d'un terminal à l'aide d'une commande gcloud.

Console

Pour vous connecter en utilisant ssh directement depuis votre navigateur dansGoogle Cloud console :

gcloud

Google Cloud CLI gère vos clés SSH en générant et en appliquant de nouvelles clés SSH à l'échelle du projet lorsque vous en avez besoin.

Connectez-vous à l'instance de VM :

gcloud compute --project "[VM_PROJECT_ID]" ssh --zone "[VM_ZONE]" "[VM_NAME]"

où :

Une fois cette commande envoyée, le terminal est connecté à votre VM sur Google Cloud et vous pouvez exécuter des commandes sur votre VM Linux. Lorsque vous avez terminé, utilisez la commande exit pour vous déconnecter de la VM.

Vous pouvez également générer une nouvelle paire de clés pour la VM Linux et l'appliquer à votre projet, ce qui vous permet de vous connecter à l'aide d'outils tiers, tels que PuTTY sur des postes de travail Windows. Pour en savoir plus, reportez-vous à la page Créer des clés SSH.

Il existe également d'autres options de connexion que nous n'abordons pas ici.

Pour plus d'informations sur la connexion à une VM Linux surGoogle Cloud, consultez la section Se connecter à des instances Linux.

Configurer la base de données

Si vous n'avez pas encore déployé votre base de données sur Google Cloud, suivez les instructions de configuration de votre base de données, à la fois dans le guide de déploiement de Google Cloudpour votre base de données et dans la documentation de la base de données fournie par votre fournisseur de base de données.

Google Cloud fournit des guides de déploiement pour les bases de données certifiées SAP suivantes :

Lorsque SAP NetWeaver et le serveur de base de données s'exécutent sur différentes instances de calcul dans une architecture à trois niveaux, assurez-vous que vos règles de pare-feu sont définies pour permettre la communication entre les instances.

Installer l'agent Cloud Logging

L'agent Cloud Logging fournit une solution pour la journalisation de l'activité système Google Cloud, y compris les événements du système d'exploitation et, si vous utilisez SAP HANA, les événements SAP HANA. L'agent Cloud Logging est un composant facultatif mais recommandé. Pour en savoir plus sur la journalisation Google Cloud , consultez le guide des opérations SAP NetWeaver sur Google Cloud .

Pour installer l'agent Cloud Logging dans votre nouvelle VM, reportez-vous aux instructions pour Linux et Windows dans la section Installer l'agent.

Installer SAP NetWeaver

Pour obtenir des instructions sur l'installation de SAP NetWeaver sur votre nouvelle VM, consultez le portail d'aide SAP et le guide de référence de SAP NetWeaver.

Après avoir installé SAP NetWeaver, effectuez les opérations suivantes :

Installer l'agent hôte SAP

L'agent hôte SAP a été amélioré pour être exécuté sur Google Cloud. Vérifiez que vous exécutez au moins la version minimale de l'agent hôte SAP requise pour l'environnementGoogle Cloud .

Pour plus de détails, reportez-vous aux notes SAP suivantes :

Valider l'installation de l'agent Google Cloudpour SAP

Après avoir déployé une VM et installé le système SAP, vérifiez que l'agentGoogle Cloudpour SAP fonctionne correctement.

Vérifier que l'agent Google Cloudpour SAP est en cours d'exécution

Pour vérifier que l'agent est en cours d'exécution, procédez comme suit :

Si l'agent n'est pas en cours d'exécution, redémarrez-le.

Vérifier que l'agent hôte SAP reçoit les métriques

Pour vérifier que les métriques d'infrastructure sont collectées par l'agent pour SAP deGoogle Cloudet envoyées correctement à l'agent hôte SAP, procédez comme suit :

Évaluer votre charge de travail SAP NetWeaver

Pour automatiser les vérifications de validation continues pour vos charges de travail SAP NetWeaver exécutées sur Google Cloud, vous pouvez utiliser le gestionnaire de charges de travail.

Workload Manager vous permet d'analyser et d'évaluer automatiquement vos charges de travail SAP NetWeaver par rapport aux bonnes pratiques des fournisseurs SAP, Google Cloudet d'OS. Cela permet d'améliorer la qualité, les performances et la fiabilité de vos charges de travail.

Pour en savoir plus sur les bonnes pratiques compatibles avec Workload Manager pour évaluer les charges de travail SAP NetWeaver exécutées sur Google Cloud, consultez Bonnes pratiques pour le gestionnaire de charges de travail SAP. Pour en savoir plus sur la création et l'exécution d'une évaluation à l'aide du gestionnaire de charges de travail, consultez Créer et exécuter une évaluation.

Dépannage

Cette section contient des informations sur la façon de résoudre les problèmes courants.

Résolution des problèmes de communication avec le serveur de base de données

Si vous configurez un système SAP à trois niveaux et rencontrez des problèmes de connexion entre vos VM, assurez-vous d'avoir créé une règle de pare-feu pour autoriser le trafic entre les VM sur votre sous-réseau.

Résoudre les problèmes de connexion à votre VM

Si vous rencontrez des problèmes de connexion à votre VM via ssh, vérifiez que vous avez créé une règle de pare-feu pour ouvrir le port 22 sur le réseau Google Cloud que vous utilisez.

Pour découvrir les autres problèmes possibles, consultez la section Problèmes connus de la page "SSH depuis le navigateur".

Dépanner l'agent pour SAP Google Cloud

Pour dépanner l'agent Google Cloudpour SAP, consultez le guide de dépannage de l'agentGoogle Cloudpour SAP.