En esta guía, se usa Terraform para implementar todos los recursos Google Cloud necesarios para ejecutar SAP NetWeaver en Linux, incluida la máquina virtual (VM) de Compute Engine, el sistema operativo Linux y los discos persistentes. Define los valores de la instalación (como el tipo de máquina, los nombres de recursos, los tamaños de discos, etc.) en un archivo de configuración de Terraform.

Si la instalación de SAP NetWeaver requiere más control sobre el proceso de implementación que el que proporciona el archivo de configuración de Terraform, consulta Implementación manual de VM para SAP NetWeaver en Linux.

Para implementar una VM que ejecuta Windows, consulta la Guía de implementación de Windows.

Configuración de VM implementada mediante estas instrucciones

La VM que se implementa mediante estas instrucciones puede utilizarse en una configuración de 3 niveles, en la que SAP NetWeaver se ejecuta en una VM y el servidor de base de datos se ejecuta en otra.

Para establecer una configuración de 2 niveles en la que SAP NetWeaver se ejecuta en la misma VM que el servidor de base de datos, primero debes implementar el servidor de base de datos y crear la VM y las unidades de disco necesarias para el servidor de base de datos y SAP NetWeaver en ese momento. Luego instalas SAP NetWeaver en la misma VM que el servidor de la base de datos.

Para obtener instrucciones para implementar la VM de un servidor de base de datos, consulta la Guía de implementación de bases de datos para el servidor de base de datos.

Google Cloud recursos implementados por estas instrucciones

Estos son algunos de los recursos de Google Cloud que implementa el archivo de configuración de Terraform:

- Una VM que usa una versión de Linux con certificación de SAP

- Un disco persistente para el disco de arranque

- Un disco persistente para objetos binarios de SAP

- Un disco persistente para espacio de intercambio

- Las API recomendadas

- Agente deGoogle Cloudpara SAP.

En las siguientes instrucciones, se usa Cloud Shell, pero si lo prefieres, puedes usar Google Cloud CLI en tu terminal local.

Si deseas obtener más detalles sobre la planificación de la implementación, consulta la Guía de planificación. Si deseas obtener una descripción general de las operaciones de TI para el sistema, consulta la Guía de operaciones.

Crea un proyecto

Si necesitas que tu carga de trabajo de SAP se ejecute de acuerdo con los requisitos de residencia de datos, control de acceso, personal de asistencia o reglamentario, debes crear la carpeta de cargas de trabajo de Assured Workloads requerida. Para obtener más información, consulta Cumplimiento y controles soberanos para SAP en Google Cloud.

Sigue estos pasos para crear un proyecto:

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

Inicializa una configuración:

gcloud init

Verifica los ajustes de tu configuración actual de gcloud:

gcloud config list

Cambia al proyecto Google Cloud requerido. Reemplaza

PROJECT_IDpor el ID del proyecto Google Cloud .gcloud config set project PROJECT_ID

Configura una región predeterminada. Reemplaza

REGIONpor una regiónGoogle Cloud .gcloud config set compute/region REGION

Configura una zona predeterminada. Reemplaza

ZONEpor una zona deGoogle Cloud .gcloud config set compute/zone ZONE

Crea una configuración nueva. Reemplaza

NAMEpor el nombre de la configuración.gcloud config configurations create NAME

-

Crea una red de modo personalizado. Para obtener más información, consulta Cómo crear una red de modo personalizado.

-

Crea una subred y especifica la región y el rango de IP a través de el siguiente comando. Para obtener más información, consulta Cómo agregar subredes.

- Los puertos predeterminados que utiliza SAP NetWeaver, como se documenta en Puertos TCP/IP de todos los productos SAP

- Conexiones desde tu computadora o tu entorno de red empresarial a tu instancia de VM de Compute Engine; Si no estás seguro de qué dirección IP usar, comunícate con el administrador de red de tu empresa

- Comunicación entre las VM en una configuración de alta disponibilidad, de escalamiento horizontal o de 3 niveles. Por ejemplo, si estás implementando un sistema de 3 niveles, tendrás al menos 2 VM en tu subred: la VM de SAP NetWeaver y otra VM para el servidor de base de datos. Para habilitar la comunicación entre las dos VM, debes crear una regla de firewall que permita el tráfico proveniente de la subred

- Conexiones SSH a la instancia de VM, incluida la SSH desde el navegador hasta el puerto

22 - Conexiones a la instancia de VM desde herramientas de terceros, como una terminal local o PuTTY. Crea una regla para permitir el acceso a la herramienta a través de tu firewall. Para obtener más información, consulta Conéctate a VM de Linux mediante herramientas de terceros.

Abre Cloud Shell

Descarga el archivo de configuración

sap_nw.tfen el directorio de trabajo:wget https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_nw/terraform/sap_nw.tf

Abre el archivo

sap_nw.tfen el editor de código de Cloud Shell.Para abrir el editor de código de Cloud Shell, haz clic en el ícono de lápiz en la esquina superior derecha de la ventana de la terminal de Cloud Shell.

En el archivo

sap_nw.tf, reemplaza los contenidos dentro de las comillas dobles por los valores de la instalación para actualizar los siguientes valores de argumento. Los argumentos se describen en la siguiente tabla.Argumento Tipo de datos Descripción sourceString Especifica la ubicación y la versión del módulo de Terraform que se usará durante la implementación.

El archivo de configuración

sap_nw.tfincluye dos instancias del argumentosource: una que está activa y otra que se incluye como un comentario. El argumentosourceque está activo de forma predeterminada especificalatestcomo la versión del módulo. La segunda instancia del argumentosource, que de forma predeterminada se desactiva a través de un carácter#inicial, especifica una marca de tiempo que identifica una versión del módulo.Si necesitas que todas tus implementaciones usen la misma versión del módulo, quita el carácter

#inicial del argumentosourceque especifica la marca de tiempo de la versión y agrégala al argumentosourceque especificalatest.project_idString Especifica el ID de tu proyecto de Google Cloud en el que implementarás este sistema. Por ejemplo, my-project-xzoneString Especifica la zona en la que implementas tu sistema SAP. La zona deben estar en la misma región que seleccionaste para tu subred.

Por ejemplo, si tu subred se implementa en la región

us-central1, puedes especificar una zona comous-central1-a.machine_typeString Especifica el tipo de máquina virtual (VM) de Compute Engine en el que quieres ejecutar el sistema SAP. Si necesitas un tipo de VM personalizada, especifica un tipo de VM predefinido con una cantidad de CPU virtuales más cercana al número que necesitas sin dejar de ser más grande. Una vez completada la implementación, modifica la cantidad de CPU virtuales y la cantidad de memoria. Por ejemplo,

n1-highmem-32.subnetworkString Especifica el nombre de la subred que creaste en un paso anterior. Si realizas la implementación en una VPC compartida, especifica este valor como SHARED_VPC_PROJECT_ID/SUBNETWORK. Por ejemplo:myproject/network1linux_imageString Especifica el nombre de la imagen del sistema operativo Linux en la que deseas implementar tu sistema SAP. Por ejemplo: rhel-9-2-sap-haosles-15-sp5-sap. Para obtener la lista de imágenes de sistema operativo disponibles, consulta la página Imágenes en la consola de Google Cloud .linux_image_projectString Especifica el proyecto Google Cloud que contiene la imagen que especificaste para el argumento linux_image. Este proyecto puede ser uno propio o un proyecto de imagen de Google Cloud . En el caso de una imagen de Compute Engine, especificarhel-sap-cloudosuse-sap-cloud. Para encontrar el proyecto de imagen de tu sistema operativo, consulta Detalles de los sistemas operativos.usr_sap_sizeEntero Opcional. Especifica el tamaño del disco /usr/sapen GB. El tamaño mínimo es de 8 GB. El valor predeterminado es8.sap_mnt_sizeEntero Opcional. Especifica el tamaño del disco /sapmnten GB. El tamaño mínimo es de 8 GB. El valor predeterminado es8.swap_sizeEntero Opcional. Especifica el tamaño del volumen de intercambio en GB. El tamaño mínimo es de 8 GB. El valor predeterminado es 8.network_tagsString Opcional. Especifica una o más etiquetas de red separadas por comas que desees asociar con tus instancias de VM para un firewall o enrutamiento. Si especificas

public_ip = falsey no especificas una etiqueta de red, asegúrate de proporcionar otro medio de acceso a Internet.public_ipBooleano Opcional. Determina si se agrega o no una dirección IP pública a la instancia de VM. El valor predeterminado es true.service_accountString Opcional. Especifica la dirección de correo electrónico de una cuenta de servicio administrada por el usuario que usarán las VM del host y los programas que se ejecutan en las VM del host. Por ejemplo: svc-acct-name@project-id..Si especificas este argumento sin un valor o lo omites, la secuencia de comandos de instalación usará la cuenta de servicio predeterminada de Compute Engine. Para obtener más información, consulta la sección sobre administración de identidades y accesos para programas SAP en Google Cloud.

sap_deployment_debugBooleano Opcional. Solo cuando Atención al cliente de Cloud te solicite habilitar la depuración para tu implementación, especifica true, lo que hace que la implementación genere registros de implementación con verbosidad. El valor predeterminado esfalse.reservation_nameString Opcional. A fin de usar una reserva de VM de Compute Engine específica para esta implementación, especifica el nombre de la reserva. De forma predeterminada, la secuencia de comandos de instalación selecciona cualquier reserva de Compute Engine disponible según las siguientes condiciones. Para que una reserva se pueda usar, sin importar si especificas un nombre o si la secuencia de comandos de instalación lo selecciona automáticamente, la reserva debe configurarse con lo siguiente:

-

La opción

specificReservationRequiredse configura comotrueo, en la consola de Google Cloud , se selecciona la opción Seleccionar reserva específica. -

Algunos tipos de máquinas de Compute Engine son compatibles con las plataformas de CPU que no están cubiertas por la certificación de SAP del tipo de máquina. Si la reserva de destino es para cualquiera de los siguientes tipos de máquina, la reserva debe especificar las plataformas de CPU mínimas como se indica:

n1-highmem-32: Broadwell de Inteln1-highmem-64: Broadwell de Inteln1-highmem-96: Intel Skylakem1-megamem-96: Intel Skylake

Las plataformas de CPU mínimas para todos los demás tipos de máquinas certificados por SAP para su uso en Google Cloud cumplen con el requisito mínimo de CPU de SAP.

can_ip_forwardBooleano Especifica si se permite el envío y la recepción de paquetes con IP de origen o destino que no coincidan, lo que permite que una VM actúe como un router. El valor predeterminado es

true.Si solo deseas usar los balanceadores de cargas internos de Google para administrar las IP virtuales de las VMs implementadas, establece el valor en

false. Un balanceador de cargas interno se implementa automáticamente como parte de las plantillas de alta disponibilidad.El siguiente archivo de configuración crea una VM que está ajustada para ejecutar SAP NetWeaver. El archivo de configuración implementa una VM

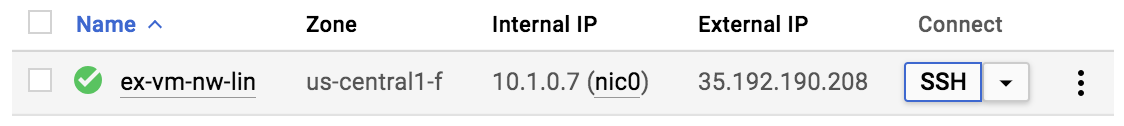

n1-standard-16que ejecuta un sistema operativo SLES 15 SP3. La VM incluye todos los directorios necesarios para ejecutar SAP NetWeaver.# ... module "sap_nw" { source = "https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_nw/sap_nw_module.zip" # # By default, this source file uses the latest release of the terraform module # for SAP on Google Cloud. To fix your deployments to a specific release # of the module, comment out the source property above and uncomment the source property below. # # source = "https://storage.googleapis.com/cloudsapdeploy/terraform/YYYYMMDDHHMM/terraform/sap_nw/sap_nw_module.zip" # # ... # project_id = "example-project-123456" zone = "us-central1-f" machine_type = "n1-standard-16" subnetwork = "example-sub-network-sap" linux_image = "sles-15-sp3-sap" linux_image_project = "suse-sap-cloud" instance_name = "ex-vm-nw-lin" # ... usr_sap_size = 15 sap_mnt_size = 15 swap_size = 24 # ... }-

La opción

Para inicializar tu directorio de trabajo actual y descargar los archivos del módulo y el complemento del proveedor de Terraform para Google Cloud, haz lo siguiente:

terraform init

El comando

terraform initprepara tu directorio de trabajo para otros comandos de Terraform.Para forzar una actualización del complemento de proveedor y los archivos de configuración en tu directorio de trabajo, especifica la marca

--upgrade. Si se omite la marca--upgradey no realizas ningún cambio en tu directorio de trabajo, Terraform usa las copias almacenadas en caché de forma local, incluso silatestse especifica en la URLsource.terraform init --upgrade

De manera opcional, crea el plan de ejecución de Terraform:

terraform plan

El comando

terraform planmuestra los cambios que requiere tu configuración actual. Si omites este paso, el comandoterraform applycrea de forma automática un plan nuevo y te solicita que lo apruebes.Para aplicar el plan de ejecución, sigue estos pasos:

terraform apply

Cuando se te solicite aprobar las acciones, ingresa

yes.El comando

applyde terraform configura la infraestructura de Google Cloud según los argumentos definidos en el archivo de configuración de Terraform. El proceso puede tardar unos pocos minutos. Para verificar el progreso de la implementación, sigue los pasos que se indican en la próxima sección.Después de que se implementa la instancia de VM, si necesitas que Compute Engine guarde el disco de arranque en caso de que se borre la instancia de VM:

En la Google Cloud consola, ve a la página Instancias de VM.

Si deseas abrir la página de detalles de la instancia de VM para tu instancia de VM, haz clic en su nombre.

Haz clic en Editar.

En la sección Disco de arranque, para la Regla de eliminación, asegúrate de que la opción Mantener disco esté seleccionada.

Haz clic en Guardar.

En la Google Cloud consola, abre Cloud Logging para supervisar el progreso de la instalación y verificar si hay errores.

Filtra los registros:

Explorador de registros

En la página Explorador de registros, ve al panel Consulta.

En el menú desplegable Recurso, selecciona Global y, luego, haz clic en Agregar.

Si no ves la opción Global, ingresa la siguiente consulta en el editor de consultas:

resource.type="global" "Deployment"Haz clic en Ejecutar consulta.

Visor de registros heredado

- En la página Visor de registros heredado, en el menú del selector básico, selecciona Global como tu recurso de registro.

Analiza los registros filtrados:

- Si se muestra

"--- Finished", el proceso de implementación está completo y puedes continuar con el siguiente paso. Si ves un error de cuota, sigue estos pasos:

En la página Cuotas de IAM y administración, aumenta cualquiera de las cuotas que no cumplan con los requisitos de SAP NetWeaver que se enumeran en la Guía de planificación de SAP NetWeaver.

Abra Cloud Shell.

Ve al directorio de trabajo y borra la implementación para limpiar las VM y los discos persistentes de la instalación fallida:

terraform destroy

Cuando se te solicite aprobar la acción, ingresa

yes.Vuelve a ejecutar tu implementación.

- Si se muestra

Después de que se implementa la instancia de VM, conéctate a tu VM mediante

ssh.- Si aún no lo hiciste, crea una regla de firewall para permitir una conexión SSH en el puerto

22. Ve a la página Instancias de VM.

Haz clic en SSH para la instancia de VM o usa el método SSH que prefieras.

- Si aún no lo hiciste, crea una regla de firewall para permitir una conexión SSH en el puerto

Cambia al usuario raíz.

sudo su -

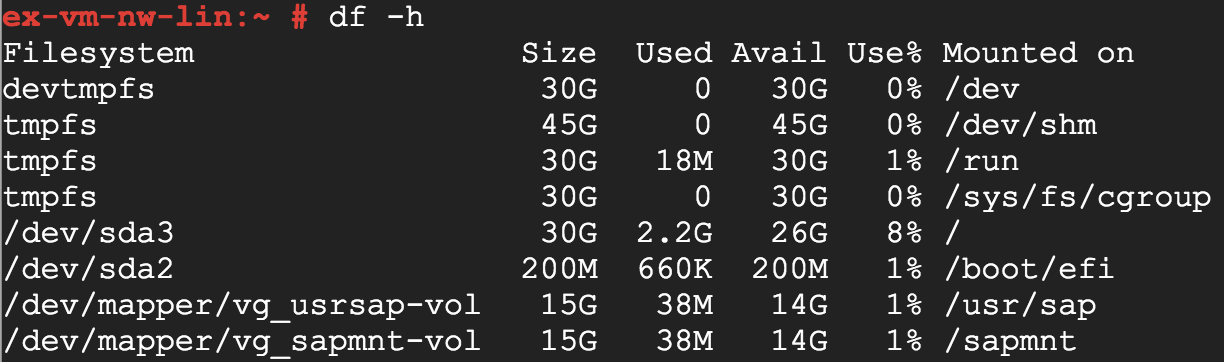

En el símbolo del sistema, ingresa

df -h. Verifica que el resultado sea similar al siguiente.

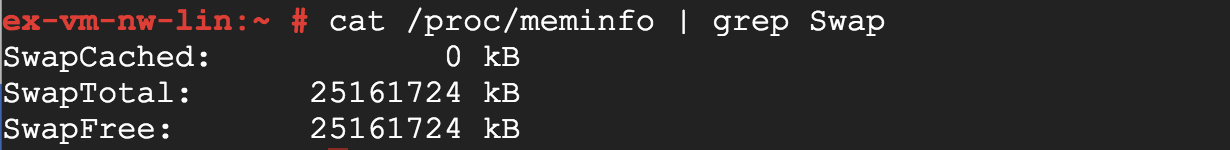

Confirma que se creó el directorio de intercambio:

cat /proc/meminfo | grep Swap

Deberías ver resultados similares al siguiente ejemplo:

Si usas RHEL para SAP 9.0 o una versión posterior, asegúrate de que los paquetes

chkconfigycompat-openssl11estén instalados en la instancia de VM.Para obtener más información de SAP, consulta la Nota 3108316 de SAP: Red Hat Enterprise Linux 9.x: Instalación y configuración.

Corrige el error.

Abra Cloud Shell.

Ve al directorio que contiene el archivo de configuración de Terraform.

Borra la implementación:

terraform destroy

Cuando se te solicite aprobar la acción, ingresa

yes.Vuelve a ejecutar tu implementación.

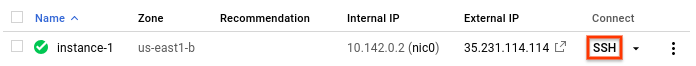

- In the Google Cloud console, go to the VM instances page.

-

In the list of virtual machine instances, click SSH in the row of

the instance that you want to connect to.

[VM_PROJECT_ID]es el ID del proyecto Google Cloud en el que creaste tu VM.[VM_ZONE]es la zona en la que ubicaste la VM.[VM_NAME]es el nombre de tu instancia de VM.- Guías de SAP HANA

- Guías de SAP ASE

- Guías de SAP MaxDB

- Guías de IBM Db2

- Guías de Oracle Database Para ejecutar una base de datos de Oracle con SAP NetWeaver, debes usar una versión de Oracle Linux certificada por SAP. Además, todos los componentes de tu sistema SAP deben ejecutar la misma versión de Oracle Linux. Esto incluye la base de datos, los servidores de aplicaciones y cualquier otro sistema auxiliar estrechamente acoplado.

- Guía de Windows SQL Server: Cuando SAP NetWeaver se ejecuta en Linux, Windows SQL Server solo se admite en arquitecturas de 3 niveles.

Actualiza el kernel de SAP al nivel mínimo de parche admitido.

Para obtener detalles sobre los niveles de parches de kernel de SAP admitidos, consulta la Nota de SAP 2446441: Linux en Google Cloud (IaaS): adaptación de tu licencia de SAP.

Instala la licencia permanente de SAP NetWeaver.

Para obtener más información proveniente de SAP con relación a la administración de tus licencias de SAP NetWeaver, consulta Procedimiento de licencias de SAP.

- Nota de SAP 2460297 - SAP en Linux en Google Cloud Platform sobre la supervisión mejorada.

- Para actualizar SAP Host Agent con regularidad según la configuración predeterminada, consulta la Nota de SAP 1473974: Uso de la función de actualización automática de SAP Host Agent.

Establece una conexión SSH con tu instancia de Compute Engine.

Ejecuta el siguiente comando:

systemctl status google-cloud-sap-agent

Si el agente funciona de forma correcta, el resultado contendrá

active (running). Por ejemplo:google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent- En el sistema SAP, ingresa la transacción

ST06. En el panel de descripción general, revisa la disponibilidad y el contenido de los siguientes campos para verificar la configuración completa y correcta de la infraestructura de supervisión de SAP y Google:

- Proveedor de servicios en la nube:

Google Cloud Platform - Acceso de supervisión mejorada:

TRUE - Detalles de supervisión mejorada:

ACTIVE

- Proveedor de servicios en la nube:

Configurar el entorno del comando gcloud

En estas instrucciones, se usa Cloud Shell para ingresar comandos de gcloud que implementan o configuran tus recursos de Google Cloud . Se accede a Cloud Shell a través de laGoogle Cloud consola en tu navegador.

Cloud Shell se ejecuta en una VM que Google Cloud aprovisiona cada vez que inicias Cloud Shell. La primera vez que usas Cloud Shell,Google Cloud también crea un directorio $HOME persistente para ti, que se restablece cada vez que abres Cloud Shell.

La VM aprovisionada incluye la última versión de Google Cloud CLI.

Por lo tanto, los comandos de gcloud que usas en Cloud Shell son los mismos que usarías en una instancia de gcloud CLI instalada a nivel local.

Si tienes instalada la gcloud CLI, puedes emitir los comandos de gcloud que se usan en estas instrucciones desde tu máquina local. Sin embargo, con una gcloud CLI instalada de forma local, siempre debes asegurarte de usar la versión más reciente de la gcloud CLI.

Ya sea que uses Cloud Shell o la gcloud CLI, puedes establecer y cambiar las propiedades del entorno del comando de gcloud y guardarlas como una configuración. Las configuraciones son conjuntos de pares clave-valor que influyen en el comportamiento de los comandos gcloud.

A continuación, se indican algunas acciones básicas que puedes realizar con una configuración en Cloud Shell:

Para obtener más información sobre cómo trabajar con configuraciones, consulta Cómo administrar las configuraciones de la gcloud CLI.

Crea una red

Por razones de seguridad, crea una red nueva. Puedes controlar quién tiene acceso con reglas de firewall o a través de otro método de control de acceso.

Si tu proyecto tiene una red de VPC predeterminada, no la uses. En su lugar, crea tu propia red de VPC para que las únicas reglas de firewall vigentes sean aquellas que crees explícitamente.

Durante la implementación, las instancias de Compute Engine suelen requerir acceso a Internet para descargar el agente de Google Cloudpara SAP. Si usas una de las imágenes de Linux certificadas por SAP que están disponibles en Google Cloud, la instancia de procesamiento también requiere acceso a Internet para registrar la licencia y acceder a los repositorios de los proveedores de SO. Una configuración con una puerta de enlace NAT y con etiquetas de red de VM admite este acceso, incluso si las instancias de procesamiento de destino no tienen IPs externas.

Para crear una red de VPC para tu proyecto, completa los siguientes pasos:

Cómo configurar una puerta de enlace NAT

Si necesitas crear una o más VMs sin direcciones IP públicas, debes usar la traducción de direcciones de red (NAT) para permitir que las VMs accedan a Internet. Usa Cloud NAT, un Google Cloud servicio administrado distribuido y definido por software que permite que las VMs envíen paquetes salientes a Internet y reciban cualquier paquete de respuesta entrante establecido. Como alternativa, puedes configurar una VM independiente como una puerta de enlace NAT.

A fin de crear una instancia de Cloud NAT para tu proyecto, consulta Usa Cloud NAT.

Después de configurar Cloud NAT para tu proyecto, tus instancias de VM pueden acceder a Internet de forma segura sin una dirección IP pública.

Agrega reglas de firewall

De forma predeterminada, las conexiones entrantes que no pertenecen a tu red de Google Cloud se bloquean. A fin de permitir conexiones entrantes, establece una regla de firewall para tu VM. Las reglas de firewall solo regulan las conexiones entrantes nuevas a una VM. Después de establecer una conexión con una VM, se permite el tráfico en ambas direcciones a través de esa conexión.

Puedes crear una regla de firewall a fin de permitir el acceso a puertos específicos o para permitir el acceso entre las VM de la misma subred.

Tendrás que crear reglas de firewall que permitan el acceso, por ejemplo, para lo siguiente:

A fin de crear las reglas de firewall para tu proyecto, consulta Crea reglas de firewall.

Implementa una VM de Linux para SAP NetWeaver con Terraform

En las siguientes instrucciones, se usa Cloud Shell para implementar una instancia de VM con Linux y todos los discos persistentes que requiere SAP NetWeaver.

Procedimiento de implementación

Verifica la implementación

Para verificar la implementación, revisa los registros de implementación en Cloud Logging y la configuración de la VM.

Verifica los registros

Verifica la configuración de la VM

Si alguno de los pasos de la validación muestra que la instalación falló, haz lo siguiente:

Conéctate a tu VM

Si definiste una regla de firewall que permite el acceso en el puerto 22, puedes conectarte a una VM de Linux mediante herramientas SSH comunes.

Puedes conectarte a través de la consola de Google Cloud o desde una terminal con un comando de gcloud.

Console

Para conectarte mediante ssh directamente desde tu navegador enGoogle Cloud console, sigue estos pasos:

gcloud

Con Google Cloud CLI, se administran tus Llaves SSH mediante la generación y aplicación de nuevas Llaves SSH para todo el proyecto cuando las necesites.

Conéctate a tu instancia de VM:

gcloud compute --project "[VM_PROJECT_ID]" ssh --zone "[VM_ZONE]" "[VM_NAME]"

Donde:

Después de enviar este comando, la terminal se conecta a tu VM en Google Cloud y puedes ejecutar comandos en tu VM de Linux. Cuando hayas terminado, usa el comando exit para desconectarte de la VM.

Asimismo, puedes generar un nuevo par de claves para tu VM de Linux y aplicarlo a tu proyecto, lo que te permitirá conectarte mediante herramientas de terceros como PuTTY en estaciones de trabajo de Windows. Para obtener más detalles, consulta Crea claves SSH.

También son posibles otras opciones de conexión que no se analizan aquí.

Para obtener información más detallada sobre la conexión a una VM de Linux enGoogle Cloud, consulta Conéctate a instancias de Linux.

Configura la base de datos

Si aún no implementaste tu base de datos en Google Cloud, sigue las instrucciones para configurarla en la guía de implementación de Google Cloudy en la documentación de la base de datos que proporciona tu proveedor de bases de datos.

Google Cloud proporciona guías de implementación para las siguientes bases de datos con certificación de SAP:

Cuando SAP NetWeaver y el servidor de base de datos se ejecutan en diferentes instancias de procesamiento en una arquitectura de 3 niveles, asegúrate de que tus reglas de firewall estén definidas para permitir la comunicación entre las instancias.

Instala el agente de Cloud Logging

El agente de Cloud Logging te proporciona una solución para registrar la actividad del sistema Google Cloud, incluidos los eventos del sistema operativo y, si usas SAP HANA, los eventos de SAP HANA. El agente de Cloud Logging es un componente opcional, pero recomendado. Consulta la guía de operaciones de SAP NetWeaver en Google Cloud para obtener más información sobre el registro de Google Cloud .

Si deseas instalar el agente de Cloud Logging en la VM nueva, consulta las instrucciones para Linux y Windows en Instala el agente.

Instala SAP NetWeaver

Para conocer las instrucciones de instalación de SAP NetWeaver en la VM nueva, consulta el portal de ayuda de SAP y la Guía principal de SAP NetWeaver.

Una vez instalado SAP NetWeaver, haz lo siguiente:

Instala SAP Host Agent

SAP Host Agent se mejoró para ejecutarse en Google Cloud. Asegúrate de ejecutar al menos la versión mínima de SAP Host Agent requerida para el entorno deGoogle Cloud .

Para obtener más detalles, consulta las siguientes Notas SAP:

Valida la instalación del agente de Google Cloudpara SAP

Después de que hayas implementado una VM y le hayas instalado el sistema SAP, valida que el agente deGoogle Cloudpara SAP funcione correctamente.

Verifica que el agente de Google Cloudpara SAP esté en ejecución

Para verificar que el agente esté en ejecución, sigue estos pasos:

Si el agente no está en ejecución, reinicia el agente.

Verifica que SAP Host Agent reciba métricas

Para verificar que el agente deGoogle Cloudpara SAP recopile las métricas de infraestructura y que se envíen de forma correcta al agente de host SAP, sigue estos pasos:

Evalúa la carga de trabajo de SAP NetWeaver

Para automatizar las verificaciones de validación continua de las cargas de trabajo de SAP NetWeaver que se ejecutan en Google Cloud, puedes usar Workload Manager.

Workload Manager te permite analizar y evaluar de forma automática tus cargas de trabajo de SAP NetWeaver con las prácticas recomendadas de SAP, Google Cloudy los proveedores del SO. Esto ayuda a mejorar la calidad, el rendimiento y la confiabilidad de tus cargas de trabajo.

Si deseas obtener información sobre las prácticas recomendadas que admite el administrador de cargas de trabajo para evaluar las cargas de trabajo de SAP NetWeaver que se ejecutan en Google Cloud, consulta Prácticas recomendadas de Workload Manager para SAP. Para obtener información sobre cómo crear y ejecutar una evaluación con Workload Manager, consulta Crea y ejecuta una evaluación.

Soluciona problemas

En esta sección, se proporciona información sobre cómo corregir problemas comunes.

Soluciona los problemas de comunicación al servidor de base de datos

Si estás configurando un sistema SAP de 3 niveles y tienes problemas de conexión entre tus VM, asegúrate de haber creado una regla de firewall para permitir el tráfico entre las VM de tu subred.

Soluciona problemas de conexión a la VM

Si tienes problemas para conectarte a tu VM a través de ssh, asegúrate de haber creado una regla de firewall para abrir el puerto 22 en la red de Google Cloud que estás usando.

Para otros problemas posibles, consulta Problemas conocidos de SSH desde el navegador.

Solución de problemas del agente para SAP Google Cloud

Para solucionar problemas del agente de Google Cloudpara SAP, consulta la guía de solución de problemas del agente deGoogle Cloudpara SAP.