Questa guida illustra come eseguire il deployment e connetterti a una VM configurato per eseguire SAP NetWeaver su sistemi basati su Linux su Google Cloud. A per il deployment di una VM che esegue Windows, Guida all'implementazione di Windows.

Configurazione VM di cui è stato eseguito il deployment mediante queste istruzioni

La VM il cui deployment viene eseguito da queste istruzioni deve essere usata in un ambiente a 3 livelli in cui SAP NetWeaver viene eseguito su una VM e il server del database è in esecuzione su un altro. Durante il deployment, installerai anche l'agente Google Cloud per SAP e verificare che stia inviando metriche a SAP.

Per impostare una configurazione a 2 livelli in cui SAP NetWeaver viene eseguito la stessa VM del server di database, devi prima eseguire il deployment del server di database e la VM e le unità disco richieste sia per il server di database che per SAP NetWeaver all'epoca. Quindi installerai SAP NetWeaver sulla stessa VM del o un server di database. In una configurazione a 2 livelli, SAP NetWeaver e SAP HANA devono utilizzare ID di sistema SAP (SID) diversi.

Per istruzioni sul deployment della VM per un server di database, consulta la sezione Informazioni sul database guida al deployment per il server del database.

Per ulteriori dettagli sulla pianificazione dell'implementazione, consulta Guida alla pianificazione. Per una panoramica delle operazioni IT per il tuo sistema, consulta Guida operativa.

Creazione di un progetto

Se hai bisogno che il tuo carico di lavoro SAP venga eseguito in conformità con la residenza dei dati, controllo dell'accesso, personale o requisiti normativi, devi creare i necessari Cartella Assured Workloads. Per ulteriori informazioni, consulta Conformità e controlli di sovranità per SAP su Google Cloud.

Per creare un progetto:

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

Configurazione dell'ambiente dei comandi gcloud

Queste istruzioni utilizzano

Cloud Shell per inserire i comandi gcloud che eseguono il deployment o la configurazione

le tue risorse Google Cloud. Si accede a Cloud Shell tramite

console Google Cloud nel tuo browser.

Cloud Shell viene eseguito su una VM di cui Google Cloud esegue ogni volta il provisioning

per avviare Cloud Shell. La prima volta che utilizzi Cloud Shell,

Google Cloud crea anche una directory $HOME permanente per te,

che viene ripristinato ogni volta che apri Cloud Shell.

La VM di cui è stato eseguito il provisioning include

Google Cloud CLI.

Pertanto, gcloud

che utilizzi in Cloud Shell sono gli stessi

quelle che useresti in un'istanza installata localmente di gcloud CLI.

Se hai installato gcloud CLI, puoi inviare gcloud

usati in queste istruzioni dalla tua macchina locale. Tuttavia,

con un'interfaccia a riga di comando gcloud installata in locale devi sempre assicurarti di

utilizzare la versione più recente dell'interfaccia a riga di comando gcloud.

Sia che utilizzi Cloud Shell o gcloud CLI,

puoi impostare e modificare le proprietà del tuo ambiente di comando gcloud e salvare

come configurazione. Le configurazioni sono raccolte di coppie chiave-valore

che influiscono sul comportamento dei comandi gcloud.

Alcune azioni di base che puoi eseguire con una configurazione in Cloud Shell include:

Inizializzare una configurazione:

gcloud init

Controlla le impostazioni della configurazione attuale di gcloud:

gcloud config list

Passa al progetto Google Cloud richiesto. Sostituisci

PROJECT_IDcon l'ID del tuo progetto Google Cloud.gcloud config set project PROJECT_ID

Imposta una regione predefinita. Sostituisci

REGIONcon un regione Google Cloud.gcloud config set compute/region REGION

Imposta una zona predefinita. Sostituisci

ZONEcon un nella zona Google Cloud.gcloud config set compute/zone ZONE

Crea una nuova configurazione. Sostituisci

NAMEcon il nome per la configurazione.gcloud config configurations create NAME

Per ulteriori informazioni sull'utilizzo delle configurazioni, vedi Gestione delle configurazioni gcloud CLI.

Creare una rete

Per motivi di sicurezza, crea una nuova rete. Puoi controllare chi ha accesso tramite l'aggiunta di regole firewall o l'utilizzo di un altro metodo di controllo dell'accesso.

Se il progetto ha una rete VPC predefinita, non utilizzarla. Crea invece la tua rete VPC in modo che le uniche regole firewall sono quelle create in modo esplicito.

Durante il deployment, le istanze VM di solito richiedono l'accesso a internet scaricare l'agente di Google Cloud per SAP. Se utilizzi uno dei cluster Linux certificati per SAP disponibili in Google Cloud, anche l'istanza VM richiede l'accesso a internet per registrare la licenza e accedere ai repository dei fornitori di sistemi operativi. Una configurazione con un gateway NAT e con i tag di rete VM supporta questo accesso, anche se le VM di destinazione non hanno IP esterni.

Per configurare il networking:

Console

- Nella console Google Cloud, vai alla pagina Reti VPC.

- Fai clic su Crea rete VPC.

- Inserisci un nome per la rete.

Il nome deve rispettare le convenzione di denominazione. Le reti VPC utilizzano la convenzione di denominazione di Compute Engine.

- In Modalità di creazione subnet, scegli Personalizzata.

- Nella sezione Nuova subnet, specifica i seguenti parametri di configurazione per

subnet:

- Inserisci un nome per la subnet.

- In Regione, seleziona Regione di Compute Engine in cui in cui vuoi creare la subnet.

- Per Tipo di stack IP, seleziona IPv4 (stack singolo) e inserisci un IP

dell'intervallo di indirizzi

Formato CIDR,

ad esempio

10.1.0.0/24.Si tratta della principale Intervallo IPv4 per la subnet. Se prevedi di aggiungere più di una subnet, assegni intervalli IP CIDR non sovrapposti per ogni subnet della rete. Tieni presente che ogni subnet e i relativi intervalli IP interni sono mappati a una singola regione.

- Fai clic su Fine.

- Per aggiungere altre subnet, fai clic su Aggiungi subnet e ripeti i passaggi precedenti. Puoi aggiungere più subnet alla rete dopo aver creato la rete.

- Fai clic su Crea.

gcloud

- Vai a Cloud Shell.

- Per creare una nuova rete in modalità subnet personalizzate, esegui:

gcloud compute networks create NETWORK_NAME --subnet-mode custom

Sostituisci

NETWORK_NAMEcon il nome della nuova rete. La devono rispettare le convenzione di denominazione. Le reti VPC utilizzano la convenzione di denominazione di Compute Engine.Specifica

--subnet-mode customper evitare di utilizzare la modalità automatica predefinita, crea automaticamente una subnet in ogni regione di Compute Engine. Per ulteriori informazioni informazioni, consulta Modalità di creazione subnet. - Crea una subnet e specifica la regione e l'intervallo IP:

gcloud compute networks subnets create SUBNETWORK_NAME \ --network NETWORK_NAME --region REGION --range RANGESostituisci quanto segue:

SUBNETWORK_NAME: il nome della nuova subnetNETWORK_NAME: il nome della rete creata nel passaggio precedenteREGION: il valore region dove vuoi che la subnetRANGE: l'intervallo di indirizzi IP, specificato in formato CIDR, ad esempio10.1.0.0/24Se prevedi di aggiungere più di una subnet, assegna che non si sovrappongano a intervalli IP CIDR per ogni subnet nella rete. Tieni presente che ciascuna subnet e i relativi intervalli IP interni sono mappati a una singola regione.

- Se vuoi, ripeti il passaggio precedente e aggiungi altre sottoreti.

Configurazione di un gateway NAT

Se devi creare una o più VM senza indirizzi IP pubblici, devi utilizzare la Network Address Translation (NAT) per consentire alle VM di accedere a internet. Utilizza Cloud NAT, uno strumento Servizio gestito distribuito e software-defined di Google Cloud che consente alle VM di inviare messaggi in uscita di pacchetti a internet e ricevono i corrispondenti pacchetti di risposta in entrata stabiliti. In alternativa, puoi configurare una VM separata come gateway NAT.

Per creare un'istanza Cloud NAT per il tuo progetto, consulta Utilizzo di Cloud NAT.

Dopo aver configurato Cloud NAT per il progetto, le istanze VM possono accedere a internet in modo sicuro senza un indirizzo IP pubblico.

aggiungi regole firewall

Per impostazione predefinita, le connessioni in entrata dall'esterno della rete Google Cloud sono bloccate. Per consentire le connessioni in entrata, configura una regola firewall per la VM. Le regole firewall regolano solo le nuove connessioni in entrata a una VM. Dopo un la connessione sia stabilita con una VM, il traffico è consentito in entrambe le direzioni su questa connessione.

Puoi creare una regola firewall per consentire l'accesso a porte specificate tra le VM nella stessa subnet.

Crea regole firewall per consentire l'accesso per elementi quali:

- Le porte predefinite utilizzate da SAP NetWeaver, come documentato in Porte TCP/IP di tutti i prodotti SAP.

- Le connessioni dal computer o dall'ambiente di rete aziendale al tuo di un'istanza VM di Compute Engine. Se hai dubbi sull'indirizzo IP da utilizzare, contatta l'amministratore di rete della tua azienda.

- Comunicazione tra le VM in un ambiente a 3 livelli, con scale out o ad alta disponibilità configurazione. Ad esempio: se esegui il deployment di un sistema a 3 livelli, avrai almeno 2 VM nella tua subnet: la VM per SAP NetWeaver e un'altra VM per il server di database. Per abilitare la comunicazione tra le due VM, devi creare una regola firewall per consentire il traffico proveniente dalla sottorete.

- Connessioni SSH all'istanza VM, tra cui

SSH dal browser,

tramite la porta

22. - Connessioni alla tua istanza VM da strumenti di terze parti, come un server o PuTTY. Crea una regola per consentire l'accesso allo strumento tramite il tuo firewall. Per saperne di più, consulta Connettersi alle VM Linux utilizzando strumenti di terze parti.

Per creare una regola firewall:

Nella console Google Cloud, vai alla pagina Firewall della rete VPC.

Nella parte superiore della pagina, fai clic su Crea regola firewall.

- Nel campo Rete, seleziona la rete in cui si trova la VM individuarlo.

- Nel campo Destinazioni, seleziona Tutte le istanze nella rete.

- Nel campo Filtro di origine, seleziona una delle seguenti opzioni:

- Intervalli IP per consentire il traffico in entrata da indirizzi IP specifici. Specifica l'intervallo di indirizzi IP nel campo IP di origine intervalli di tempo.

- Subnet per consentire il traffico in entrata da una determinata una subnet. Specifica il nome della subnet nel subnets. Puoi utilizzare questa opzione per consentire l'accesso a le VM in una configurazione a 3 livelli o scale out.

- Nella sezione Protocolli e porte, seleziona Protocolli e porte specificati e specifica

tcp:PORT_NUMBER;.

Fai clic su Crea per creare la regola firewall.

Eseguire il deployment di una VM manualmente

Le seguenti istruzioni mostrano come eseguire il deployment di un sistema SAP a 3 livelli di esempio Linux e SAP HANA, SAP ASE o IBM Db2 per Linux, UNIX Windows (IBM Db2) come database. I componenti del database vengono eseguiti su una VM gli altri componenti SAP, inclusi i servizi centrali SAP, vengono eseguiti VM.

Per considerazioni generali su un sistema di scalabilità, consulta Eseguire il deployment di un sistema di scalabilità a tre livelli.

Creazione e configurazione della VM

Quando crei una VM, puoi specificare diverse opzioni, tra cui la configurazione il sistema, la regione, il tipo di macchina e i dischi permanenti. In seguito, dopo che la VM devi anche installare l'Agente per SAP di Google Cloud sulla VM.

Per creare una VM:

Vai alla pagina Immagini in Compute Engine:

Per utilizzare un'immagine pubblica, scegli un'immagine da una delle seguenti immagini famiglie:

- Per RHEL, seleziona un'immagine che inizi con

rhel-, ad esempiorhel-7-sap-apps. - Per SLES, seleziona un'immagine che inizi con

sles-, ad esempiosles-12-sp3-sap.

- Per RHEL, seleziona un'immagine che inizi con

Fai clic sul pulsante Crea istanza.

Inserisci un nome per la VM.

Il nome non può contenere più di 13 caratteri, perché questo è il numero massimo supportato con SAP. Per ulteriori informazioni, vedi la nota SAP 611361: nomi host dei server SAP.

Seleziona la regione e la zona per la VM in base alla posizione delle risorse e degli utenti interni e alla piattaforma CPU che vuoi utilizzare.

Per ulteriori dettagli sulle zone supportate per SAP NetWeaver, consulta quanto segue e note SAP:

In Tipo di macchina, seleziona un valore predefinito per

n1-standardon1-highmemo personalizzare una VM affinché corrisponda con maggiore precisione al tipo di macchina carico di lavoro.Confrontare i tipi di macchina supportati e i relativi dischi permanenti limitazioni, consulta le Guida alla pianificazione.

Facoltativamente, nella sezione Disco di avvio, fai clic su Cambia per configurare disco di avvio. Per i sistemi Linux, assicurati che il disco di avvio sia di almeno 16 GB.

In Account di servizio, seleziona un account di servizio che limita l'accesso alle risorse Google Cloud dalla VM.

Se non hai creato un account di servizio, puoi usare il servizio predefinito ma di solito è troppo permissivo per la maggior parte degli utenti aziendali. Per Per ulteriori informazioni sugli account di servizio, vedi IAM per programmi SAP.

In Ambiti di accesso:

- Se utilizzi l'account di servizio predefinito di Compute Engine, Seleziona Imposta l'accesso per ogni API.

- Se utilizzi un account di servizio personalizzato che limita l'accesso a Risorse Google Cloud, seleziona Consenti l'accesso completo a tutte le API.

Compute Engine consiglia di configurare le istanze VM consentire l'accesso completo a tutte le API Cloud utilizzando solo le autorizzazioni IAM dell'account di servizio dell'istanza per controllare l'accesso a Google Cloud Google Cloud. Per ulteriori informazioni, vedi Crea una VM che utilizza un account di servizio gestito dall'utente.

Se hai selezionato Imposta l'accesso per ogni API, assicurati che il tuo L'istanza VM può interagire con Compute Engine e Cloud Monitoring e che l'Agente per SAP di Google Cloud funzioni correttamente, quanto segue Gli ambiti di accesso API sono consigliati per l'account di servizio:

API Accesso Cloud Source Repositories Lettura/scrittura Compute Engine Lettura/scrittura Service Control Abilitato Gestione del servizio Sola lettura API Cloud Logging Completa API Cloud Monitoring Completa Cloud Trace Solo scrittura Archiviazione Completa Espandi la sezione Gestione, dischi, networking, single-tenancy.

Se utilizzi un gateway NAT, nella scheda Networking, in Tag di rete, aggiungi il tag specificato come

[YOUR_TAG_NAME]quando hai configurato il percorso che indirizza il traffico attraverso il gateway.Nella scheda Gestione, in Criterio di disponibilità, assicurati di lascia le seguenti impostazioni predefinite:

- Per garantire la disponibilità dei tuoi sistemi SAP, mantieni la prerilasciabilità l'impostazione Off (opzione consigliata).

- Per assicurarti che la VM possa essere riavviata in caso di manutenzione o errore mantieni l'impostazione Riavvio automatico su On (consigliato) .

- Per assicurarti che venga eseguita la migrazione della VM su altro hardware durante la manutenzione dell'infrastruttura, mantieni attiva l'impostazione Host in manutenzione in Esegui migrazione istanza VM (consigliato).

Facoltativamente, nella scheda Dischi, in Disco di avvio > Regola di eliminazione, cancella la casella di controllo Elimina il disco di avvio quando viene eliminata l'istanza.

Nella scheda Dischi, in Dischi aggiuntivi, fai clic su Aggiungi nuovo disco per e aggiungere dischi permanenti per l'archiviazione.

Per NetWeaver, aggiungi i dischi per i file binari di SAP NetWeaver e il disco di swap. Per il server di database, hai bisogno anche di dischi per elementi come il database e log. Per informazioni sui tipi di dischi permanenti che tra quelle disponibili, vedi Archiviazione su disco permanente.

Facoltativamente, specifica un nome nel campo Nome.

Nella finestra Crea un disco, in Tipo di disco, seleziona il tipo di disco in base allo scopo.

In Tipo di origine, seleziona Disco vuoto.

Specifica le dimensioni del disco.

Per il disco di swap, dimensiona il disco in base alle tue esigenze. Il minimo la dimensione consigliata è 24 GB. Per istanze di grandi dimensioni, potrebbe essere necessario averne di più. Fai riferimento alla documentazione SAP. Ad esempio, vedi SAP Note 1597355 - centri di scambio consigliati per Linux.

Fai clic su Fine.

Ripeti questi passaggi per creare tutti i dischi necessari per il tuo sistema.

Nella scheda Networking, in Interfacce di rete, fai clic sulla matita per modificare l'interfaccia di rete selezionata.

- Seleziona la rete che hai creato in precedenza.

- Seleziona la subnet.

- Fai clic su Fine.

Fai clic su Crea per creare e avviare l'istanza.

Nella parte inferiore della pagina, puoi fare clic su REST o riga di comando per visualizzare i comandi REST e gcloud equivalenti per l'istanza che stai creando. Questi possono essere utili per creare VM aggiuntive.

Connessione alla VM in corso...

Se hai definito una regola firewall che consente l'accesso sulla porta 22, puoi connetterti a una VM Linux usando gli strumenti SSH più comuni.

Google Cloud offre due semplici metodi di connessione. Puoi connetterti a un

un clic di

tramite la console Google Cloud oppure connetterti da un terminale

con un comando gcloud.

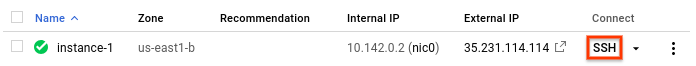

Console

Per utilizzare SSH direttamente dal browser web nella console Google Cloud:

- In the Google Cloud console, go to the VM instances page.

-

In the list of virtual machine instances, click SSH in the row of

the instance that you want to connect to.

gcloud

Google Cloud CLI gestisce le tue chiavi SSH generando e applicando nuove chiavi SSH a livello di progetto quando ti servono. Per effettuare la connessione tramite gcloud CLI, sostituisci le parentesi e i relativi contenuti con prima di inserire il seguente comando:

gcloud compute --project "[VM-GC-PROJECT]" ssh --zone "[VM-ZONE]" "[VM-NAME]"

Dopo aver inviato il comando precedente, il terminale viene collegato

su Google Cloud per eseguire i comandi sulla VM Linux. Quando

al termine, utilizza il comando exit per disconnetterti dalla VM.

Puoi anche generare una nuova coppia di chiavi per la tua VM Linux e applicarla per connetterti usando strumenti di terze parti come PuTTY sulle workstation Windows. Per ulteriori dettagli, consulta l'articolo Creare chiavi SSH.

Sono inoltre possibili altre opzioni di connessione, che non sono trattate in questa sede.

Per informazioni più dettagliate sulla connessione a una VM Linux su Google Cloud, consulta Connessione a istanze Linux.

Formattazione e montaggio delle unità disco

Dopo aver effettuato la connessione alla VM, formatta e monta le unità disco, inclusa la Unità disco SAP e unità disco di swap.

Formattazione e montaggio delle unità disco SAP

I passaggi che seguono formattano e montano il disco /usr/sap. Per altri dischi, ad esempio

come /sapmnt o /backup, sostituisci il volume usrsap e /usr/sap e monta il

identificatori di punti nei comandi di esempio con identificatori per questi dischi.

In un terminale collegato alla tua VM, passa al super user:

sudo su -

Crea un volume fisico per il disco:

pvcreate /dev/disk/by-id/google-[DISK]

Crea un gruppo di volumi per il disco:

vgcreate vg_usrsap /dev/disk/by-id/google-[DISK]

Crea un volume logico per il disco:

lvcreate -l 100%FREE -n vol vg_usrsap

Formatta il disco. Il comando seguente formatta il disco con una singola

xfse nessuna tabella di partizione:mkfs -t xfs /dev/vg_usrsap/vol

Aggiorna la tabella del file system

fstab:echo "/dev/vg_usrsap/vol /usr/sap xfs defaults,discard,nofail 0 2" >>/etc/fstab

L'opzione

nofailviene specificata in modo che l'istanza possa continuare ad avviarsi anche se il disco non è presente. Ad esempio, se crei un'istantanea del avvia il disco e crea una nuova istanza senza dischi permanenti collegati, l'istanza può continuare il processo di avvio senza essere messa in pausa a tempo indeterminato.Crea un punto di montaggio:

mkdir -p /usr/sap

Monta il disco sulla VM:

mount -a

Verifica che il disco sia montato correttamente:

df -h

Dovresti vedere un output simile al seguente:

Filesystem Size Used Avail Use% Mounted on devtmpfs 15G 8.0K 15G 1% /dev tmpfs 23G 0 23G 0% /dev/shm tmpfs 15G 9.7M 15G 1% /run /dev/sda1 16G 1.8G 14G 12% / tmpfs 15G 0 15G 0% /sys/fs/cgroup tmpfs 3.0G 0 3.0G 0% /run/user/1001 /dev/mapper/vg_usrsap-vol 15G 33M 15G 1% /usr/sap /dev/mapper/vg_sapmnt-vol 15G 33M 15G 1% /sapmnt

Ripeti questi passaggi per ogni disco aggiuntivo.

Formatta e monta il disco di swap

In un terminale connesso alla tua VM, crea un volume fisico per lo scambio disk:

pvcreate /dev/disk/by-id/google-[DISK]

Crea un gruppo di volumi per il disco di swap:

vgcreate vg_swap /dev/disk/by-id/google-[DISK]

Crea un volume logico per il disco di swap:

lvcreate -l 100%FREE -n vol vg_swap

Formatta il disco di swap:

mkswap /dev/vg_swap/vol

Aggiornamento

fstab:echo "/dev/vg_swap/vol none swap defaults,nofail 0 2" >>/etc/fstab

Monta il disco sulla VM:

swapon /dev/vg_swap/vol

Preparazione del sistema operativo

Dopo aver creato la VM, consulta le note SAP pertinenti sull'installazione e assicurati che il sistema includa i componenti software specificati:

- 1984787 - SUSE LINUX Enterprise Server 12: note sull'installazione

- 2578899 - SUSE Linux Enterprise Server 15: nota di installazione

- 2002167 - Red Hat Enterprise Linux 7.x: installazione e upgrade

- 2772999 - Red Hat Enterprise Linux 8.x: Installazione e upgrade

- 3108316 - Red Hat Enterprise Linux 9.x: Installazione e configurazione

Prima di installare qualsiasi software SAP su RHEL for SAP 9.x, è necessario installare pacchetti aggiuntivi

dalle macchine host, in particolare chkconfig e compat-openssl11. Se utilizzi

un'immagine fornita da Compute Engine, questi pacchetti vengono installati automaticamente

te. Per ulteriori informazioni di SAP, consulta

Nota SAP 3108316 - Red Hat Enterprise Linux 9.x: installazione e configurazione

.

configura il database

Se non hai ancora eseguito il deployment del database su Google Cloud, segui le istruzioni per configurare il database sia in Google Cloud guida al deployment del tuo database e nella documentazione del database forniti dal fornitore del database.

Google Cloud fornisce guide al deployment per le seguenti database:

- Guide di SAP HANA

- Guide di SAP ASE

- Guide per SAP MaxDB

- Guide di IBM Db2

- Guida a Windows SQL Server: quando SAP NetWeaver è in esecuzione su Linux, Windows SQL Server è supportato solo nelle architetture a 3 livelli.

Quando SAP NetWeaver e il server del database sono in esecuzione su VM diverse in un a 3 livelli, assicurati che le regole del firewall siano definite per la comunicazione tra le VM.

Installazione dell'agente Cloud Logging

L'agente Cloud Logging fornisce una soluzione per Google Cloud logging delle attività del sistema, inclusi gli eventi del sistema operativo e, se usi Eventi SAP HANA, SAP HANA. L'agente Cloud Logging è facoltativo ma componente consigliato. Consulta le Guida operativa di SAP NetWeaver su Google Cloud per ulteriori informazioni sul logging di Google Cloud.

Per installare l'agente Cloud Logging nella nuova VM, consulta le istruzioni per Linux e Windows nella sezione Installazione dell'agente.

Installa l'agente di Google Cloud per SAP

L'agente di Google Cloud per SAP è necessario per il supporto SAP dei sistemi SAP in esecuzione su Google Cloud, tra cui SAP NetWeaver, SAP HANA, SAP ASE, SAP MaxDB e altri.

Quando installi Agent for SAP di Google Cloud su una VM di Compute Engine per le metriche di SAP Host Agent, combina i dati di monitoraggio di Cloud Monitoring e alle API Compute Engine e fornisce questi dati al SAP Host Agent.

Se utilizzi le seguenti RHEL o SLES "for SAP" Immagini del sistema operativo che Google Cloud l'agente per SAP di Google Cloud viene pacchettizzato con le immagini del sistema operativo:

- RHEL: tutto "per SAP" immagini

- SLES: SLES 15 SP4 per SAP e versioni successive

Per informazioni sui sistemi operativi supportati dall'agente di Google Cloud per SAP, vedi Sistemi operativi supportati.

Prerequisiti per l'agente

Prima di installare l'agente di Google Cloud per SAP, devi assicurarti che sono soddisfatti i seguenti prerequisiti.

Imposta i ruoli IAM richiesti

Come minimo,

account di servizio

che l'agente Google Cloud per SAP utilizza deve includere

Visualizzatore Compute (roles/compute.viewer),

Visualizzatore Monitoring (roles/monitoring.viewer),

e Workload Manager Insights Writer (roles/workloadmanager.insightWriter)

ruoli.

Per aggiungere un ruolo obbligatorio al tuo account di servizio, segui questi passaggi:

Nella console Google Cloud, vai alla pagina IAM.

Selezionare il tuo progetto Google Cloud.

Identifica l'account di servizio a cui vuoi aggiungere un ruolo.

- Se l'account di servizio non è già nell'elenco delle entità, non gli sono stati assegnati ruoli. Fai clic su Aggiungi e inserisci all'indirizzo email dell'account di servizio.

- Se l'account di servizio è già presente nell'elenco dei principali, significa che ha già dei ruoli. Fai clic sul pulsante Modifica per l'account di servizio che desideri modificare.

Seleziona il ruolo richiesto dall'elenco di ruoli disponibili:

- Compute Engine > Visualizzatore Compute

- Monitoraggio > Visualizzatore Monitoring

- Gestione dei carichi di lavoro > Writer insight gestore carichi di lavoro

Fai clic su Aggiungi o Salva per applicare i ruoli all'account di servizio.

Abilita l'accesso alle API Google Cloud

Compute Engine consiglia di configurare le istanze VM per consentire di accedere agli ambiti di accesso a tutte le API Cloud utilizzando solo le autorizzazioni IAM dell'account di servizio dell'istanza per controllare l'accesso alle risorse Google Cloud. Per ulteriori informazioni, vedi Crea una VM che utilizza un account di servizio gestito dall'utente.

Se limiti l'accesso alle API Cloud, allora l'agente di Google Cloud per SAP richiede i seguenti ambiti minimi di accesso alle API Cloud sull'istanza VM host:

- Cloud Platform: Abilitato

- Compute Engine: sola lettura

- API Stackdriver Monitoring: sola lettura

Se esegui applicazioni SAP su un'istanza VM che non dispone un indirizzo IP esterno, dovrai abilitare l'accesso privato Google sulla subnet della VM in modo che l'agente Google Cloud per SAP possono accedere alle API e ai servizi Google. Per abilitare l'accesso privato Google su una subnet, consulta Configurazione dell'accesso privato Google.

Per installare l'agente in un'istanza VM:

- Stabilisci una connessione SSH all'istanza VM host.

- Nel terminale, installa l'agente eseguendo il comando specifico per il tuo sistema operativo:

- (Consigliato) Per installare la versione 3.5 (più recente) del

agente:

RHEL

sudo tee /etc/yum.repos.d/google-cloud-sap-agent.repo << EOM [google-cloud-sap-agent] name=Google Cloud Agent for SAP baseurl=https://packages.cloud.google.com/yum/repos/google-cloud-sap-agent-el$(cat /etc/redhat-release | cut -d . -f 1 | tr -d -c 0-9)-x86_64 enabled=1 gpgcheck=1 repo_gpgcheck=0 gpgkey=https://packages.cloud.google.com/yum/doc/yum-key.gpg https://packages.cloud.google.com/yum/doc/rpm-package-key.gpg EOM sudo yum install google-cloud-sap-agent

SLES15

sudo zypper addrepo --refresh https://packages.cloud.google.com/yum/repos/google-cloud-sap-agent-sles15-x86_64 google-cloud-sap-agent sudo zypper install google-cloud-sap-agent

SLES 12

sudo zypper addrepo --refresh https://packages.cloud.google.com/yum/repos/google-cloud-sap-agent-sles12-x86_64 google-cloud-sap-agent sudo zypper install google-cloud-sap-agent

- Per installare una versione specifica dell'agente:

RHEL

sudo tee /etc/yum.repos.d/google-cloud-sap-agent.repo << EOM [google-cloud-sap-agent] name=Google Cloud Agent for SAP baseurl=https://packages.cloud.google.com/yum/repos/google-cloud-sap-agent-el$(cat /etc/redhat-release | cut -d . -f 1 | tr -d -c 0-9)-x86_64 enabled=1 gpgcheck=1 repo_gpgcheck=0 gpgkey=https://packages.cloud.google.com/yum/doc/yum-key.gpg https://packages.cloud.google.com/yum/doc/rpm-package-key.gpg EOM sudo yum install google-cloud-sap-agent-VERSION_NUMBER.x86_64

SLES15

sudo zypper addrepo --refresh https://packages.cloud.google.com/yum/repos/google-cloud-sap-agent-sles15-x86_64 google-cloud-sap-agent sudo zypper install google-cloud-sap-agent-VERSION_NUMBER.x86_64

SLES 12

sudo zypper addrepo --refresh https://packages.cloud.google.com/yum/repos/google-cloud-sap-agent-sles12-x86_64 google-cloud-sap-agent sudo zypper install google-cloud-sap-agent-VERSION_NUMBER.x86_64

Sostituisci

VERSION_NUMBERcon la versione dell'agente numero da installare, ad esempio3.1-606637668. Per sulle versioni dell'agente che puoi installare, vedi Elenca tutte le versioni disponibili dell'agente.Per informazioni sul downgrade dell'agente a una versione specifica, vedi Eseguire il downgrade dell'agente Google Cloud per SAP.

- (Consigliato) Per installare la versione 3.5 (più recente) del

agente:

Dopo aver installato l'agente di Google Cloud per SAP e l'agente host SAP, convalidare dell'agente Google Cloud per SAP, come descritto in Convalida l'installazione dell'agente.

Installazione di SAP NetWeaver

Per istruzioni sull'installazione di SAP NetWeaver sulla tua nuova VM, vedi il portale di assistenza SAP e la SAP NetWeaver Master Guide.

Dopo aver installato SAP NetWeaver:

Aggiorna il kernel SAP al livello minimo di patch supportato.

Per maggiori dettagli sul livelli di patch del kernel SAP supportati, vedi SAP Note 2446441 - Linux on Google Cloud (IaaS): adattamento del Licenza SAP.

Installa la licenza SAP NetWeaver permanente.

Per ulteriori informazioni da SAP sulla gestione delle licenze SAP NetWeaver, consulta la procedura di licenza SAP.

Installazione dell'agente host SAP

L'agente host SAP è stato migliorato per l'esecuzione su Google Cloud. Ensure eseguire almeno la versione minima di SAP Host Agent richiesta per nell'ambiente Google Cloud.

Per maggiori dettagli, consulta le seguenti note SAP:

- Nota SAP 2460297 - SAP su Linux su Google Cloud Platform: monitoraggio avanzato.

- Per aggiornare regolarmente il tuo SAP Host Agent per impostazione predefinita, consulta la nota SAP 1473974 - Utilizzo della funzionalità di upgrade automatico dell'agente host SAP.

Convalida l'installazione dell'agente di Google Cloud per SAP

Dopo aver eseguito il deployment di una VM e installato il sistema SAP, verifica che L'agente Google Cloud per SAP funziona correttamente.

Verifica che l'agente Google Cloud per SAP sia in esecuzione

Per verificare che l'agente sia in esecuzione, segui questi passaggi:

Stabilisci una connessione SSH di un'istanza VM host.

Esegui questo comando:

systemctl status google-cloud-sap-agent

Se l'agente funziona correttamente, l'output contiene

active (running). Ad esempio:google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent

Se l'agente non è in esecuzione, riavvialo.

Verifica che l'agente host SAP stia ricevendo le metriche

Per verificare che le metriche dell'infrastruttura vengano raccolte dall'agente di Google Cloud per SAP e inviate correttamente all'agente host SAP, segui questi passaggi:

- Nel sistema SAP, inserisci la transazione

ST06. Nel riquadro Panoramica, verifica la disponibilità e il contenuto i seguenti campi per la corretta configurazione end-to-end di SAP e di Google dell'infrastruttura di monitoraggio:

- Fornitore di servizi cloud:

Google Cloud Platform - Accesso a monitoraggio avanzato:

TRUE - Dettagli sul monitoraggio avanzato:

ACTIVE

- Fornitore di servizi cloud:

Valuta il carico di lavoro SAP NetWeaver

Per automatizzare i controlli di convalida continui per il tuo SAP NetWeaver carichi di lavoro in esecuzione su Google Cloud, puoi utilizzare Gestione dei carichi di lavoro.

Gestore carichi di lavoro consente di analizzare e valutare automaticamente il tuo SAP NetWeaver carichi di lavoro con le best practice di fornitori SAP, Google Cloud e sistemi operativi. Ciò consente di migliorare la qualità, le prestazioni e l'affidabilità dei carichi di lavoro.

Per informazioni sulle best practice utilizzate da Workload Manager supporta la valutazione di SAP NetWeaver carichi di lavoro in esecuzione su Google Cloud, Best practice di Workload Manager per SAP. Per informazioni sulla creazione e sull'esecuzione di una valutazione tramite Gestore carichi di lavoro, vedi Crea ed esegui una valutazione.

Risoluzione dei problemi

Questa sezione contiene informazioni su come correggere i problemi più comuni.

Risoluzione dei problemi di comunicazione con il server di database

Se stai configurando un sistema SAP a 3 livelli e hai problemi di connessione tra sulle tue VM, assicurati di aver creato una regola firewall per consentire il traffico tra le VM sulla subnet.

Risoluzione dei problemi di connessione alla VM

Se hai problemi a connetterti alla VM tramite ssh, assicurati di

hai creato una regola firewall per aprire la porta 22 sulla rete Google Cloud

che stai utilizzando.

Per altri possibili problemi, consulta Problemi noti per SSH dal browser.

Risoluzione dei problemi di Google Cloud Agent per SAP

Per risolvere i problemi relativi all'agente Google Cloud per SAP, consulta Guida alla risoluzione dei problemi di Agent for SAP di Google Cloud.