このガイドでは、Deployment Manager を使用して、Linux 上で SAP NetWeaver を実行するために必要なすべての Google Cloud リソース(Compute Engine の仮想マシン(VM)、Linux オペレーティング システム、永続ディスクなど)をデプロイします。マシンタイプ、リソース名、ディスクサイズなどのインストール環境の値は、Deployment Manager 構成ファイル テンプレートで定義します。

Terraform を使用して、Linux 上で SAP NetWeaver を実行するための Google Cloud リソースを自動的にデプロイする方法については、Terraform: Linux の SAP NetWeaver での VM の自動デプロイをご覧ください。

SAP NetWeaver のインストールで、Deployment Manager テンプレートで提供されるデプロイ プロセスよりも細かい管理が必要な場合は、Linux に SAP NetWeaver の VM を手動でデプロイするをご覧ください。

Windows を実行する VM をデプロイする場合は、Windows デプロイガイドをご覧ください。

この手順でデプロイする VM 構成

このガイドでデプロイする VM は 3 層構成で使用されます。この構成では、SAP NetWeaver が 1 つの VM 上で実行され、データベース サーバーが別の VM 上で実行されます。

SAP NetWeaver がデータベース サーバーと同じ VM 上で稼働している 2 層構成を設定するには、最初にデータベース サーバーをデプロイし、VM を作成して、その時点でデータベース サーバーと SAP NetWeaver の両方に必要なディスク ドライブを作成します。その後、データベース サーバーと同じ VM に SAP NetWeaver をインストールします。

データベース サーバー用の VM のデプロイについては、データベース サーバー用のデータベース デプロイガイドをご覧ください。

この手順でデプロイするGoogle Cloud リソース

Deployment Manager でデプロイする Google Cloud リソースとして、次のものがあります。

- SAP 認定バージョンの Linux を使用する VM。

- ブートディスク用の永続ディスク。

- SAP バイナリ用の永続ディスク。

- スワップ領域用の永続ディスク。

- 推奨 API。

- Google Cloudの SAP 用エージェント。

以下の手順では Cloud Shell を使用していますが、代わりにローカル ターミナルで Google Cloud CLI を使用することもできます。

実装の計画について詳しくは、プランニング ガイドをご覧ください。システムの IT オペレーションの概要については、オペレーション ガイドをご覧ください。

プロジェクトの作成

データ所在地、アクセス制御、サポート担当者、規制要件に準拠しながら SAP ワークロードを実行する必要がある場合は、必要な Assured Workloads フォルダを作成する必要があります。詳細については、 Google Cloudでの SAP のコンプライアンスと主権管理をご覧ください。

プロジェクトを作成するには:

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

構成を初期化する。

gcloud init

現在の gcloud 構成の設定を確認する。

gcloud config list

必要な Google Cloud プロジェクトに切り替えます。

PROJECT_IDは、実際の Google Cloud プロジェクト ID に置き換えます。gcloud config set project PROJECT_ID

デフォルト リージョンを設定する。

REGIONは、Google Cloud リージョンに置き換えます。gcloud config set compute/region REGION

デフォルト ゾーンを設定する。

ZONEは、Google Cloud ゾーンに置き換えます。gcloud config set compute/zone ZONE

新しい構成を作成する。

NAMEは、構成の名前に置き換えます。gcloud config configurations create NAME

- Google Cloud コンソールで、[VPC ネットワーク] ページに移動します。

- [VPC ネットワークを作成] をクリックします。

- ネットワークの名前を入力します。

命名規則に従って名前を付けてください。VPC ネットワークは、Compute Engine の命名規則を使用します。

- [サブネット作成モード] で [カスタム] をクリックします。

- [新しいサブネット] セクションで、サブネットに次の構成パラメータを指定します。

- サブネットの名前を入力します。

- [リージョン] で、サブネットを作成する Compute Engine のリージョンを選択します。

- [IP スタックタイプ] で [IPv4(シングルスタック)] を選択し、CIDR 形式で IP アドレス範囲を入力します。(

10.1.0.0/24など)これはサブネットのプライマリ IPv4 範囲です。複数のサブネットワークを追加する場合は、ネットワーク内の各サブネットワークに重複しない CIDR IP 範囲を割り当ててください。各サブネットワークとその内部 IP 範囲は、単一のリージョンにマッピングされることに注意してください。

- [完了] をクリックします。

- さらにサブネットを追加するには、[サブネットを追加] をクリックして前の手順を繰り返します。ネットワークを作成した後で、ネットワークにさらにサブネットを追加できます。

- [作成] をクリックします。

- Cloud Shell に移動します。

- カスタム サブネットワーク モードで新しいネットワークを作成するには、次のコマンドを実行します。

gcloud compute networks create NETWORK_NAME --subnet-mode custom

NETWORK_NAMEは、新しいネットワークの名前に置き換えます。命名規則に従って名前を付けてください。VPC ネットワークは、Compute Engine の命名規則を使用します。デフォルトの自動モードでは、各 Compute Engine リージョンにサブネットが自動的に作成されます。この自動モードを使用しないようにするには、

--subnet-mode customを指定します。詳しくは、サブネット作成モードをご覧ください。 - サブネットワークを作成し、リージョンと IP 範囲を指定します。

gcloud compute networks subnets create SUBNETWORK_NAME \ --network NETWORK_NAME --region REGION --range RANGE次のように置き換えます。

SUBNETWORK_NAME: 新しいサブネットワークの名前NETWORK_NAME: 前の手順で作成したサービスの名前REGION: サブネットワークを配置するリージョンRANGE: CIDR 形式で指定された IP アドレス範囲(例:10.1.0.0/24)。複数のサブネットワークを追加する場合は、ネットワーク内の各サブネットワークに重複しない CIDR IP 範囲を割り当ててください。各サブネットワークとその内部 IP 範囲は、単一のリージョンにマッピングされることに注意してください。

- 必要に応じて前の手順を繰り返し、サブネットワークを追加します。

- TCP/IP Ports of All SAP Products に記述されている SAP NetWeaver によって使用されるデフォルトのポート。

- 自分のパソコンまたは企業のネットワーク環境から Compute Engine VM インスタンスへの接続。使用すべき IP アドレスがわからない場合は、会社のネットワーク管理者に相談してください。

- 3 層構成、スケールアウト構成、または高可用性構成の VM 間の通信。たとえば、3 層システムをデプロイしている場合、サブネットワークに少なくとも 2 つの VM(SAP NetWeaver 用の VM とデータベース サーバー用の VM)が存在することになります。2 つの VM 間の通信を有効にするには、サブネットワークから発信されるトラフィックを許可するファイアウォール ルールを作成する必要があります。

- ポート

22を介した VM インスタンスへの SSH 接続(ブラウザからの SSH 接続など)。 - サードパーティ製ツール(ローカル ターミナルや PuTTY など)から VM インスタンスへの接続。ファイアウォール ルールを作成して、ツールのアクセスを許可します。詳細については、サードパーティ ツールを使用して Linux VM に接続するをご覧ください。

Google Cloud コンソールで、VPC ネットワークの [ファイアウォール] ページに移動します。

ページ上部の [ファイアウォール ルールを作成] をクリックします。

- [ネットワーク] フィールドで、VM が配置されているネットワークを選択します。

- [ターゲット] フィールドで、[ネットワーク上のすべてのインスタンス] を選択します。

- [ソースフィルタ] フィールドで、次のいずれかを選択します。

- 特定の IP アドレスからのトラフィックを許可する場合は、[IP 範囲] を選択します。[ソース IP の範囲] フィールドで IP アドレスの範囲を指定します。

- サブネット: 特定のサブネットワークからの受信トラフィックを許可する場合に使用します。次の [サブネット] フィールドにサブネットワーク名を指定します。このオプションを使用すると、3 層構成またはスケールアウト構成で VM 間のアクセスを許可できます。

- [プロトコルとポート] セクションで、[指定したプロトコルとポート] を選択して

tcp:PORT_NUMBER;を指定します。

[作成] をクリックしてファイアウォール ルールを作成します。

- デプロイメントを削除すると、そのデプロイメントに関連付けられているすべてのリソース(VM、永続ディスク、VM にインストールされている SAP システムなど)が削除されます。

デフォルトでは、Deployment Manager は

ACQUIREリソース作成ポリシーを使用します。プロジェクト内の別の VM ですでに使用されている VM 名を指定した場合、新しい VM は作成されず、既存の VM が新しいデプロイメントに追加されます。元の VM が前回の Deployment Manager の実行で作成されたものである場合、VM は 2 つのデプロイメントに関連付けられます。その後、新しいデプロイメントを削除すると、取得した VM は最初に作成したデプロイメントから削除されます。このような事態を避けるには、Deployment Manager リソース ポリシーを

CREATEに設定するか、新しいデプロイメントで一意のリソース名を使用してください。Deployment Manager でリソースを作成する際に使用できるポリシーとその指定方法については、Deployment Manager のドキュメントをご覧ください。

Cloud Shell を開きます。

template.yaml構成ファイルのテンプレートを作業ディレクトリにダウンロードします。wget https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_nw/template.yaml

必要に応じて

template.yamlのファイル名を変更し、このファイルで定義する構成がわかるようにします。例:nw-sles12sp3.yamlCloud Shell コードエディタで

template.yamlファイルを開くには、Cloud Shell ターミナル ウィンドウの右上にある鉛筆アイコン(edit)をクリックし、エディタを起動します。template.yamlファイルで、以下のプロパティ値のかっことその内容をご使用のインストール環境の値に置き換えて更新します。プロパティ データ型 説明 type 文字列 デプロイ中に使用する Deployment Manager テンプレートの場所、タイプ、バージョンを指定します。

YAML ファイルには 2 つの

type仕様が含まれており、そのうちの 1 つがコメントアウトされています。デフォルトで有効なtype仕様では、テンプレート バージョンをlatestとして指定します。コメントアウトされているtype仕様では、タイムスタンプを使用して特定のテンプレート バージョンを指定します。すべてのデプロイで同じテンプレート バージョンを使用する必要がある場合は、タイムスタンプを含む

type仕様を使用します。instanceName文字列 SAP NetWeaver がインストールされる VM インスタンスの名前。名前は 13 文字以下で、小文字、数字、またはハイフンで指定する必要があります。プロジェクト内で一意の名前を使用してください。 instanceType文字列 必要となる Compute Engine 仮想マシンのタイプ。カスタム VM タイプが必要な場合は、小さな事前定義 VM タイプを指定し、デプロイが完了した後に必要に応じて VM をカスタマイズします。 zone文字列 SAP NetWeaver をデプロイするゾーン。このゾーンは、サブネットワークで選択したものと同じリージョンに存在する必要があります。 subnetwork文字列 前のステップで作成したサブネットワークの名前。共有 VPC にデプロイする場合は、この値を [SHAREDVPC_PROJECT]/[SUBNETWORK]の形式で指定します。例:myproject/network1linuxImage文字列 SAP NetWeaver で使用する Linux オペレーティング システムのイメージまたはイメージ ファミリーの名前。イメージ ファミリーを指定するには、ファミリー名に接頭辞 family/を追加します。例:family/rhel-7-sap-hana利用可能なイメージ ファミリーの一覧については、 Google Cloud コンソールの [イメージ] ページをご覧ください。linuxImageProject文字列 使用するイメージを含む Google Cloud プロジェクト。このプロジェクトは独自のプロジェクトか、 rhel-sap-cloudやsuse-sap-cloudなどの Google Cloud イメージ プロジェクトです。 Google Cloud イメージ プロジェクトの一覧については、Compute Engine のドキュメントにあるイメージのページをご覧ください。usrsapSize整数 /usr/sap ディスクのサイズ。最小サイズは 8 GB です。 sapmntSize整数 /sapmnt ディスクのサイズ。最小サイズは 8 GB です。 swapSize整数 スワップ ボリュームのサイズ。最小サイズは 1 GB です。 networkTag文字列 省略可。ファイアウォールまたはルーティングの目的で使用される、VM インスタンスを表すネットワーク タグ。「publicIP: No」を指定していて、ネットワーク タグを指定しない場合は、インターネットへの別のアクセス手段を必ず指定してください。 publicIPブール値 省略可。パブリック IP アドレスを VM インスタンスに追加するかどうかを指定します。デフォルトは Yesです。sap_deployment_debugブール値 省略可。この値が Yesに設定されている場合、デプロイの際に詳細なログが生成されます。Google のサポート エンジニアからデバッグを有効にするように求められない限り、この設定はオンにしないでください。次の構成ファイルでは、SAP NetWeaver を実行するように構成された VM が作成されます。この構成ファイルは、SLES 12 SP2 オペレーティング システムを実行している

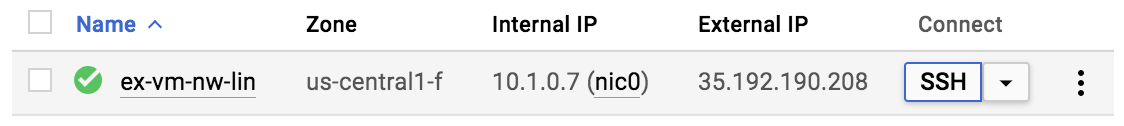

n1-standard-16VM をデプロイするよう Deployment Manager に指示します。VM には、SAP NetWeaver を実行するために必要なすべてのディレクトリが含まれています。resources: - name: sap_nw type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_nw/sap_nw.py # # By default, this configuration file uses the latest release of the deployment # scripts for SAP on Google Cloud. To fix your deployments to a specific release # of the scripts, comment out the type property above and uncomment the type property below. # # type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/202103310846/dm-templates/sap_nw/sap_nw.py properties: instanceName: ex-vm-nw-lin instanceType: n1-standard-16 zone: us-central1-f subnetwork: example-sub-network-sap linuxImage: family/sles-12-sp2-sap linuxImageProject: suse-sap-cloud usrsapSize: 15 sapmntSize: 15 swapSize: 24VM インスタンスを作成します。

gcloud deployment-manager deployments create [DEPLOYMENT_NAME] --config [TEMPLATE_NAME].yaml

ここで

[DEPLOYMENT_NAME]はデプロイメントの名前を表します。[TEMPLATE_NAME]は、template.yamlファイルの名前を表します。

前のコマンドによって Deployment Manager が起動され、

template.yamlファイルの仕様に従って VM がデプロイされます。このプロセスには数分かかる場合があります。デプロイの進行状況を確認するには、次のセクションの手順を実施してください。VM インスタンスのデプロイ後、VM インスタンスが削除された場合に Compute Engine でブートディスクを保存する場合は、次の操作を行います。

Google Cloud コンソールで [VM インスタンス] ページに移動します。

VM インスタンスの名前をクリックして、目的の VM インスタンスの [VM インスタンスの詳細] ページを開きます。

[ブートディスクとローカル ディスク] で、[インスタンスを削除する際にブートディスクを削除する] チェックボックスをオフにします。

Google Cloud コンソールで Cloud Logging を開いて、インストールの進行状況をモニタリングし、エラーがないか確認します。

ログをフィルタします。

ログ エクスプローラ

[ログ エクスプローラ] ページで、[クエリ] ペインに移動します。

[リソース] プルダウン メニューから [グローバル] を選択し、[追加] をクリックします。

[グローバル] オプションが表示されない場合は、クエリエディタに次のクエリを入力します。

resource.type="global" "Deployment"[クエリを実行] をクリックします。

以前のログビューア

- [以前のログビューア] ページの基本的なセレクタ メニューから、ロギング リソースとして [グローバル] を選択します。

フィルタされたログを分析します。

"--- Finished"が表示されている場合、デプロイメントは完了しています。次の手順に進んでください。割り当てエラーが発生した場合:

[IAM と管理] の [割り当て] ページで、SAP NetWeaver プランニング ガイドに記載されている SAP NetWeaver の要件を満たしていない割り当てを増やします。

Deployment Manager の [デプロイ] ページでデプロイメントを削除し、失敗したインストールから VM と永続ディスクをクリーンアップします。

デプロイを再実行します。

VM インスタンスのデプロイ後、

sshを使用して VM に接続します。- まだ作成していない場合は、ファイアウォール ルールを作成して、ポート

22で SSH 接続が許可されるようにします。 [VM インスタンス] ページに移動します。

VM インスタンスの [SSH] をクリックすることも、任意の SSH メソッドを使用することもできます。

- まだ作成していない場合は、ファイアウォール ルールを作成して、ポート

root ユーザーに変更します。

sudo su -

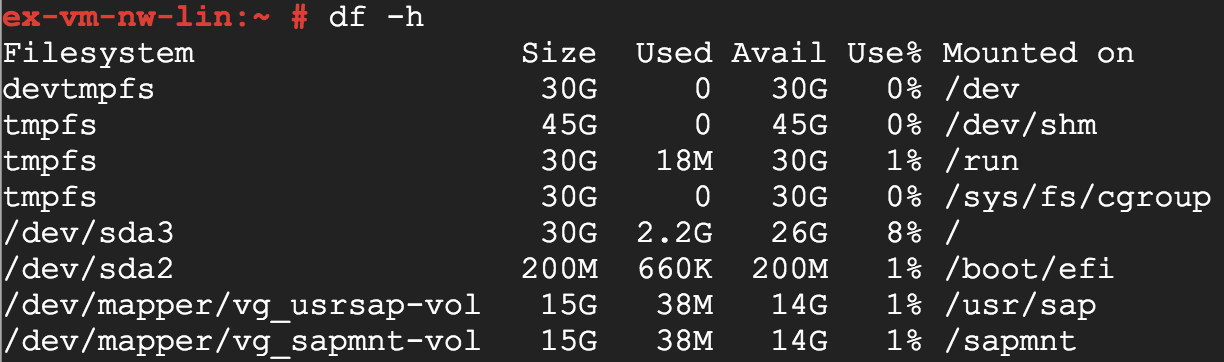

コマンド プロンプトで

df -hを実行します。次のような出力が表示されます。

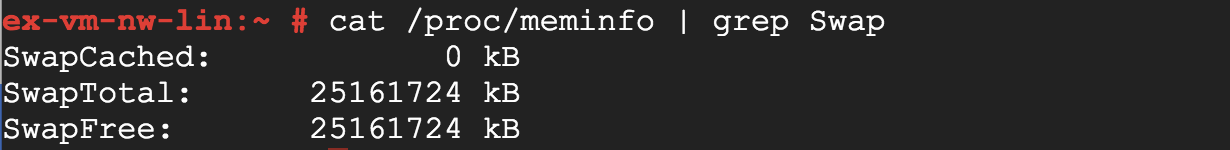

スワップ ディレクトリが作成されたことを確認します。

cat /proc/meminfo | grep Swap

次の例のような結果が表示されます。

RHEL for SAP 9.0 以降を使用する場合は、パッケージ

chkconfigとcompat-openssl11が VM インスタンスにインストールされていることを確認してください。SAP の詳細については、SAP Note 3108316 - Red Hat Enterprise Linux 9.x: Installation and Configuration をご覧ください。

- エラーを修正します。

- [デプロイ] ページでデプロイメントを削除し、失敗したインストールから VM と永続ディスクをクリーンアップします。

- デプロイを再実行します。

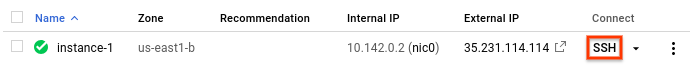

- In the Google Cloud console, go to the VM instances page.

-

In the list of virtual machine instances, click SSH in the row of

the instance that you want to connect to.

[VM_CGP_PROJECT]は、VM を作成した Google Cloud プロジェクトの名前です。[VM_ZONE]は、VM を配置したゾーンです。[VM_NAME]は、VM インスタンスの名前です。- SAP HANA ガイド

- SAP ASE ガイド

- SAP MaxDB ガイド

- IBM Db2 ガイド

- Oracle Database ガイド。SAP NetWeaver で Oracle Database を実行するには、SAP 認定バージョンの Oracle Linux を使用する必要があります。また、SAP システムのすべてのコンポーネントが同じ Oracle Linux バージョンを実行する必要があります。これには、データベース、アプリサーバー、その他の密接に結合された補助システムが含まれます。

- Windows SQL Server ガイド: SAP NetWeaver を Linux で実行しているとき、Windows SQL Server をサポートするのは 3 層アーキテクチャのみです。

SAP カーネルをサポートされている最小のパッチレベルに更新します。

サポートされている SAP カーネルのパッチレベルについて詳しくは、SAP Note 2446441 - Linux on Google Cloud (IaaS): Adaptation of your SAP License をご覧ください。

SAP NetWeaver の永続ライセンスをインストールします。

SAP NetWeaver ライセンスの管理に関する SAP の詳細情報については、SAP Licensing Procedure をご覧ください。

- SAP Note 2460297 - SAP on Linux on Google Cloud Platform: Enhanced Monitoring

- SAP Host Agent をデフォルトで定期的に更新するには、SAP Note 1473974 - Using the SAP Host Agent Auto Upgrade Feature をご覧ください。

Compute Engine インスタンスと SSH 接続を確立します。

次のコマンドを実行します。

systemctl status google-cloud-sap-agent

エージェントが正常に機能している場合、出力には

active (running)が含まれます。次に例を示します。google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent- SAP システムで、トランザクションとして「

ST06」を入力します。 概要ウィンドウで可用性と以下のフィールドの内容を確認し、SAP と Google モニタリング インフラストラクチャのエンドツーエンドの設定が正しいか調べます。

- クラウド プロバイダ:

Google Cloud Platform - Enhanced Monitoring Access:

TRUE - Enhanced Monitoring Details:

ACTIVE

- クラウド プロバイダ:

gcloud コマンド環境の構成

この手順では、 Google Cloud リソースをデプロイまたは構成するための gcloud コマンドを、Cloud Shell を使用して入力します。Cloud Shell には、Google Cloud コンソールのブラウザからアクセスします。

Cloud Shell は、Cloud Shell を起動するたびに Google Cloud がプロビジョニングする VM 上で動作します。初めて Cloud Shell を使用するときには、Google Cloud は永続的な $HOME ディレクトリも作成します。このディレクトリは、Cloud Shell を開くたびに復元されます。

プロビジョニングされた VM には、最新の Google Cloud CLI が含まれています。したがって、Cloud Shell で使用する gcloud コマンドは、gcloud CLI のローカルにインストールされたインスタンスで使用するコマンドと同じです。

gcloud CLI がインストールされている場合は、以下の手順の中で使用されている gcloud コマンドをローカルマシンから発行できます。ただし、ローカルにインストールされた gcloud CLI を使用する場合は、常に最新バージョンの gcloud CLI を使用していることを確認する必要があります。

Cloud Shell または gcloud CLI のいずれを使用する場合でも、gcloud コマンド環境のプロパティを設定または変更して、それらのプロパティを 1 つの構成として保存できます。構成は、gcloud コマンドの動作に影響を与える Key-Value ペアのコレクションです。

Cloud Shell の構成で実行できる基本的な操作は次のとおりです。

構成に対する操作について詳しくは、gcloud CLI 構成の管理をご覧ください。

ネットワークの作成

セキュリティ上の理由から、新しいネットワークを作成します。アクセスできるユーザーを制御するには、ファイアウォール ルールを追加するか、別のアクセス制御方法を使用します。

プロジェクトにデフォルトの VPC ネットワークがある場合、デフォルトは使用せず、明示的に作成したファイアウォール ルールが唯一の有効なルールとなるように、独自の VPC ネットワークを作成してください。

デプロイ中、Compute Engine インスタンスは通常、 Google Cloudの SAP 用エージェントをダウンロードするためにインターネットにアクセスする必要があります。 Google Cloudから入手できる SAP 認定の Linux イメージのいずれかを使用している場合も、ライセンスを登録して OS ベンダーのリポジトリにアクセスするために、コンピューティング インスタンスからインターネットにアクセスする必要があります。このアクセスをサポートするために、NAT ゲートウェイを配置し、VM ネットワーク タグを使用して構成します。ターゲットのコンピューティング インスタンスに外部 IP がない場合でもこの構成が可能です。

ネットワークを設定するには:

コンソール

gcloud

NAT ゲートウェイの設定

パブリック IP アドレスなしで 1 台以上の VM を作成する必要がある場合は、ネットワーク アドレス変換(NAT)を使用して、VM がインターネットにアクセスできるようにする必要があります。Cloud NAT は Google Cloud の分散ソフトウェア定義マネージド サービスであり、VM からインターネットへのアウトバウンド パケットの送信と、それに対応するインバウンド レスポンス パケットの受信を可能にします。また、別個の VM を NAT ゲートウェイとして設定することもできます。

プロジェクトに Cloud NAT インスタンスを作成する方法については、Cloud NAT の使用をご覧ください。

プロジェクトに Cloud NAT を構成すると、VM インスタンスはパブリック IP アドレスなしでインターネットに安全にアクセスできるようになります。

ファイアウォール ルールの追加

デフォルトでは、 Google Cloud ネットワークの外部からの受信接続はブロックされています。受信側の接続を許可するには、VM にファイアウォール ルールを設定します。ファイアウォール ルールは、VM への新しい受信接続のみを規制します。VM との接続が確立された後、トラフィックはその接続の両方向で許可されます。

指定したポートへのアクセスや、同じサブネットワーク上の VM 間のアクセスを許可するファイアウォール ルールを作成できます。

次のようなアクセスを許可するためのファイアウォール ルールを作成します。

ファイアウォール ルールを作成するには:

Deployment Manager を使用した SAP NetWeaver 用 Linux VM のデプロイ

以下の手順では、 Google Cloud コンソール、Cloud Shell、Deployment Manager を使用して、Linux を含む VM インスタンスと、SAP NetWeaver に必要なすべての永続ディスクをデプロイします。

Deployment Manager について

この手順では、Deployment Manager 構成ファイル テンプレートでインストール環境のリソース オプションを定義します。

Deployment Manager では、SAP システム用に作成されたすべてのリソースを「デプロイメント」という単一のエンティティとして扱います。 Google Cloud コンソールの [デプロイ] ページで、プロジェクトのすべてのデプロイメントを表示して作業できます。

Deployment Manager を使用するときは、以下の動作に注意してください。

デプロイ手順

デプロイの確認

デプロイを確認するには、Cloud Logging でデプロイログを確認し、VM の設定を確認します。

ログを調べる

VM の構成を確認する

確認ステップの途中でインストールに失敗したことが示された場合、次の操作を行います。

VM に接続する

ポート 22 でアクセスを許可するファイアウォール ルールを定義した場合は、一般的な SSH ツールを使用して Linux VM に接続できます。

Google Cloud には 2 つの接続方法があります。Google Cloud コンソールで接続することも、ターミナルから gcloud コマンドを使用して接続することもできます。

コンソール

Google Cloud consoleでブラウザから直接 ssh を使用して接続するには:

gcloud

Google Cloud CLI は、必要に応じてプロジェクト全体の SSH 認証鍵を新たに生成して適用することで、SSH 認証鍵を管理します。

VM インスタンスに接続します。

gcloud compute --project "[VM_GCP_PROJECT]" ssh --zone "[VM_ZONE]" "[VM_NAME]"

ここで

このコマンドを送信すると、ターミナルが Google Cloud 上の VM に接続され、Linux VM に対してコマンドを実行できるようになります。完了したら、exit コマンドを使用して VM との接続を解除します。

また、Linux VM 用に新しい鍵ペアを生成してプロジェクトに適用すると、Windows ワークステーション用の PuTTY などのサードパーティ製ツールを使用した接続も可能になります。詳しくは、SSH 認証鍵を作成するをご覧ください。

ここでは説明しませんが、他にも使用できる接続オプションがあります。

Google Cloud上の Linux VM に接続する方法について詳しくは、Linux インスタンスへの接続をご覧ください。

データベースの設定

データベースを Google Cloudにまだデプロイしていない場合は、データベース用の Google Cloudデプロイガイドとデータベース ベンダーから提供されるデータベース ドキュメントの両方のデータベース設定手順に沿って操作してください。

Google Cloud では、以下の SAP 認定データベース用のデプロイガイドを用意しています。

SAP NetWeaver とデータベース サーバーが 3 層アーキテクチャの異なるコンピューティング インスタンス上で実行されている場合は、ファイアウォール ルールがそのインスタンス間の通信を許可するように定義されていることを確認してください。

Cloud Logging エージェントをインストールする

Cloud Logging エージェントは、オペレーティング システム イベント(SAP HANA を使用している場合は SAP HANA イベント)などの Google Cloudシステム アクティビティのロギング ソリューションを提供します。Cloud Logging エージェントは省略可能ですが、おすすめのコンポーネントです。 Google Cloud ロギングについて詳しくは、 Google Cloud 上の SAP NetWeaver オペレーション ガイドをご覧ください。

Cloud Logging エージェントを新しい VM にインストールするには、エージェントのインストールの Linux および Windows 用の手順をご覧ください。

SAP NetWeaver をインストールする

新しい VM に SAP NetWeaver をインストールする手順については、SAP ヘルプポータルと SAP NetWeaver マスターガイドをご覧ください。

SAP NetWeaver をインストールしたら、次の手順を実施します。

SAP Host Agent をインストールする

SAP Host Agent が Google Cloud上で動作するように拡張されました。Google Cloud 環境に必要な最小バージョンの SAP Host Agent を必ず実行してください。

詳しくは、以下の SAP Note をご覧ください。

Google Cloudの SAP 用エージェントのインストールを検証する

VM をデプロイして SAP システムをインストールしたら、Google Cloudの SAP 用エージェントが正常に機能していることを確認します。

Google Cloudの SAP 用エージェントが実行されていることを確認する

エージェントの動作確認の手順は次のとおりです。

エージェントが実行されていない場合は、エージェントを再起動します。

SAP Host Agent が指標を受信していることを確認する

Google Cloudの SAP 用エージェントによってインフラストラクチャの指標が収集され、SAP Host Agent に正しく送信されていることを確認するには、次の操作を行います。

トラブルシューティング

このセクションでは、一般的な問題を修正する方法について説明します。

データベース サーバーとの通信問題のトラブルシューティング

3 層 SAP システムを設定していて、VM 間の接続に問題がある場合は、サブネットワーク上の VM 間のトラフィックを許可するファイアウォール ルールを作成したことを確認してください。

VM への接続に関するトラブルシューティング

ssh 経由で VM に接続する際に問題がある場合は、使用している Google Cloud ネットワーク上でポート 22 をオープンにするファイアウォール ルールが作成されていることを確認してください。

その他の考えられる問題については、ブラウザから SSH 経由で接続する際の既知の問題をご覧ください。

Google Cloudの SAP 用エージェントのトラブルシューティング

Google Cloudの SAP 用エージェントのトラブルシューティングについては、Google Cloudの SAP 用エージェントのトラブルシューティング ガイドをご覧ください。