Google Cloud offre un'infrastruttura certificata SAP conveniente, affidabile, sicura e ad alte prestazioni per l'esecuzione di SAP S/4HANA su SAP HANA. Per un elenco completo delle soluzioni SAP supportate su Google Cloud, consulta SAP su Google Cloud.

Architettura

I seguenti diagrammi mostrano una visione di alto livello di tre modelli di deployment comuni per SAP S/4HANA: centralizzato, distribuito e distribuito con alta disponibilità.

Deployment centralizzato

In un deployment centralizzato, puoi installare SAP S/4HANA e il database SAP HANA nella stessa istanza VM Compute Engine. Consigliamo questo approccio per gli ambienti non di produzione, come gli ambienti sandbox e di sviluppo.

Il seguente diagramma mostra un'architettura di riferimento per SAP S/4HANA su SAP HANA in un deployment centralizzato. Tieni presente che SAP ASCS, PAS, WD e il database SAPHANA sono tutti installati sulla stessa istanza VM.

Deployment distribuito

In un deployment distribuito, puoi installare i diversi componenti su diverse istanze Compute Engine. Consigliamo questo approccio per gli ambienti di produzione o per quelli che richiedono molta potenza di calcolo per gestire carichi di transazioni elevati.

Il seguente diagramma mostra un'architettura di riferimento per SAP S/4HANA in un deployment distribuito. Tieni presente che SAP ASCS, PAS, WD e HANA sono tutti installati su istanze VM diverse.

Deployment distribuito con alta disponibilità

In un deployment distribuito con alta disponibilità, i cluster Linux vengono configurati in più zone per proteggerti dai guasti dei componenti in una determinata regione. Puoi eseguire il deployment di un cluster Linux in più zone utilizzando una configurazione attiva/passiva o una configurazione attiva/attiva. In entrambi i casi, inizia con la configurazione di due istanze VM Compute Engine in zone separate per la massima ridondanza, ciascuna con il proprio database SAP HANA. Il seguente diagramma mostra un'architettura SAP S/4HANA che utilizza un cluster Linux per ottenere l'alta disponibilità sia a livello di applicazione sia a livello di database SAP HANA:

Funzionamento normale:

Operazione di Takeover:

Per combinare l'alta disponibilità e il ripristino di emergenza per il database, puoi utilizzare la replica di sistema SAP HANA. Il seguente diagramma mostra una combinazione di entrambi per ottenere la massima disponibilità e tolleranza di errore:

Il cluster che gestisce l'alta disponibilità include le seguenti funzioni e funzionalità:

- Due VM host, ciascuna con un'istanza di SAP HANA.

- Replica del sistema SAP HANA sincrona.

- Il gestore delle risorse del cluster ad alta disponibilità Pacemaker.

- Un meccanismo di isolamento che isola il nodo in cui si è verificato l'errore.

- Riavvio automatico dell'istanza non riuscita come nuova istanza secondaria.

L'architettura lato applicazione è simile. In questo caso, il cluster gestisce i servizi centrali ABAP SAP (ASCS) e il server di replica di coda o il replicatore di coda (ERS) utilizzati per fornire al sistema SAP S/4HANA una disponibilità elevata nel caso in cui si verifichi un problema con una delle istanze ASCS e ERS.

A seconda della versione di SAP S/4HANA che utilizzi, il server Enqueue e il server di replica Enqueue / Enqueue Replicator vengono eseguiti su una versione diversa:

- S/4HANA 1709 e versioni precedenti: ENSA1 ed ERS.

- S/4HANA 1809 o versioni successive: ENSA2 ed ERS2.

Il seguente diagramma mostra un sistema SAP S/4HANA che utilizza un cluster Pacemaker per limitare i singoli punti di errore sia del Message Server sia dell'Enqueue Server:

I dettagli sul deployment del sistema ad alta disponibilità e del clustering Linux tra le zone sono trattati più avanti in questo documento.

Nota sul bilanciamento del carico

In un ambiente SAP S/4HANA distribuito, il bilanciamento del carico è obbligatorio. Puoi configurare il bilanciamento del carico delle applicazioni utilizzando una combinazione del livello di applicazione SAP e dei bilanciatori del carico di rete. Per ulteriori informazioni, consulta la sezione Implementazioni VIP del bilanciatore del carico di rete passthrough interno nella guida alla pianificazione della disponibilità elevata per SAP NetWeaver suGoogle Cloud.

Componenti di deployment

SAP S/4HANA è costituito dai seguenti componenti tecnici:

- Database SAP HANA

- ASCS: ABAP SAP Central Services

- Contiene il server di messaggistica e il server di coda, obbligatori in qualsiasi sistema SAP ABAP.

- Essere dipiazzate su una propria istanza VM nei deployment HA o su un'istanza VM che ospita il PAS.

- Nei deployment HA, le risorse ASCS sono gestite da un gestore delle risorse del cluster Linux come Pacemaker.

- ERS: Enqueue Replication Server o Enqueue Replicator

- Implementato nei deployment ad alta disponibilità per mantenere una replica della tabella dei blocchi nel caso in cui si verifichi un problema con l'istanza ASCS.

- Gestito da un gestore delle risorse del cluster Linux come Pacemaker.

- PAS: Primary Application Server

- Il primo o l'unico server di applicazioni per il sistema SAP.

- AAS: Additional Application Server

- Di solito viene implementato per il bilanciamento del carico a livello di applicazione. Puoi installare più istanze AAS per ottenere una maggiore disponibilità anche dal punto di vista del livello di applicazione. Se uno dei server delle applicazioni si arresta in modo anomalo, tutte le sessioni utente collegate a quel server vengono interrotte, ma gli utenti possono accedere di nuovo all'altro AAS nell'ambiente.

- Gateway SAP NetWeaver

- Eseguito il deployment come sistema autonomo o come parte del sistema SAP S/4HANA.

- Consente al sistema di connettere dispositivi, ambienti e piattaforme ai sistemi SAP utilizzando Open Data Protocol (OData).

- Server front-end SAP Fiori

- Eseguito il deployment come sistema autonomo o come parte del sistema SAP S/4HANA.

- Il sistema SAP Netweaver ABAP viene utilizzato per ospitare le applicazioni SAP Fiori.

- WD: Web Dispatcher (facoltativo)

- Bilanciatore del carico software intelligente che distribuisce le richieste HTTP e HTTPS, in base al tipo di applicazione, a PAS e AAS.

I seguenti Google Cloud servizi vengono utilizzati nel deployment di SAP S/4HANA:

| Servizio | Descrizione |

|---|---|

| Networking VPC |

Connette le istanze VM tra di loro e a internet. Ogni istanza VM fa parte di una rete precedente con un singolo intervallo IP globale o di una rete di subnet consigliata, in cui l'istanza VM fa parte di una singola subnet che fa parte di una rete più grande. Tieni presente che una rete Virtual Private Cloud (VPC) non può essere distribuita su più Google Cloud progetti, ma un Google Cloud progetto può avere più reti VPC. Per connettere risorse di più progetti a una rete VPC comune, puoi utilizzare la VPC condivisa, in modo che le risorse possano comunicare tra loro in modo sicuro ed efficiente utilizzando gli indirizzi IP interni di quella rete. Per informazioni su come eseguire il provisioning di un VPC condiviso, inclusi requisiti, passaggi di configurazione e utilizzo, consulta Eseguire il provisioning di un VPC condiviso. |

| Compute Engine | Crea e gestisce le VM con il sistema operativo e lo stack di software che preferisci. |

| Persistent Disk e Hyperdisk |

Puoi utilizzare Persistent Disk e Google Cloud Hyperdisk:

|

| Google Cloud console |

Uno strumento basato su browser per la gestione delle risorse Compute Engine. Utilizza un modello per descrivere tutte le risorse e le istanze Compute Engine di cui hai bisogno. Non devi creare e configurare singolarmente le risorse o capire le dipendenze perché la Google Cloud console lo fa per te. |

| Cloud Storage | Puoi archiviare i backup del database SAP in Cloud Storage per una maggiore durabilità e affidabilità, con la replica. |

| Cloud Monitoring |

Offre visibilità sul deployment, sulle prestazioni, sull'uptime e sull'integrità dei dischi di Compute Engine, di rete e di archiviazione permanente. Monitoring raccoglie metriche, eventi e metadati da Google Cloud e li utilizza per generare informazioni significative tramite dashboard, grafici e avvisi. Puoi monitorare le metriche di calcolo senza costi tramite monitoring. |

| IAM |

Fornisce un controllo unificato delle autorizzazioni per le risorse Google Cloud . IAM ti consente di controllare chi può eseguire operazioni di piano di controllo sulle tue VM, tra cui creazione, modifica ed eliminazione di VM e dischi di archiviazione permanente, nonché creazione e modifica di reti. |

| Filestore |

Archiviazione di file NFS completamente gestita ad alte prestazioni di Google Cloud. Per i deployment multizonali ad alta disponibilità, consigliamo di utilizzare Filestore Regional (in precedenza Enterprise) con un SLA (accordo sul livello del servizio) di disponibilità del 99,99%. Per informazioni sui livelli di servizio Filestore, consulta Livelli di servizio. |

| NetApp Cloud Volumes ONTAP |

Una soluzione di archiviazione intelligente completa che puoi eseguire il deployment e gestire autonomamente su un'istanza VM Compute Engine. Per ulteriori informazioni su NetApp Cloud Volumes ONTAP, consulta Panoramica di Cloud Volumes ONTAP. |

| Google Cloud NetApp Volumes |

Una soluzione di archiviazione di file NFS e SMB completamente gestita di Google Cloud, basata su NetApp Cloud Volumes ONTAP. A seconda della regione, possono essere disponibili più livelli di servizio tra cui scegliere. Per ulteriori informazioni, consulta Livelli di servizio. |

Note sul layout

Questa sezione fornisce indicazioni per aiutarti a utilizzare questa architettura di riferimento per sviluppare un'architettura che soddisfi i tuoi requisiti specifici di sicurezza, affidabilità, efficienza operativa, costi e prestazioni.

Networking

Esistono diversi modi per eseguire il deployment di un sistema SAP S/4HANA dal punto di vista della rete e il modo in cui esegui il deployment della rete ha un impatto significativo sulla sua disponibilità, resilienza e prestazioni. Come accennato in precedenza, un Virtual Private Cloud (VPC) è una rete privata sicura e isolata ospitata inGoogle Cloud. I VPC sono globali in Google Cloud, quindi un singolo VPC può includere più regioni senza comunicare tramite internet.

Un tipico deployment SAP posiziona le istanze dei sistemi HA in zone diverse nella stessa regione per garantire la resilienza e al contempo una bassa latenza. Le subnet possono essere distribuite su più zone a causa delle Google Cloud funzionalità. Queste funzionalità semplificano anche il clustering SAP perché l'indirizzo IP virtuale (VIP) del cluster può essere nello stesso intervallo delle istanze dei sistemi HA. Questa configurazione protegge l'IP flottante utilizzando un bilanciatore del carico delle applicazioni interno ed è applicabile al clustering HA del livello di applicazione (ASCS ed ERS) e al livello del database SAP HANA (SAP HANA principale e secondario).

Esistono diversi modi per creare la tua rete e collegare il sistema SAP S/4HANA alla tua infrastruttura:

Il peering di rete VPC connette due reti VPC in modo che le risorse di ciascuna rete possano comunicare tra loro. Le reti VPC possono essere ospitate nello stesso Google Cloud progetto, in progetti diversi della stessa organizzazione o anche in progetti diversi di organizzazioni diverse. Il peering di rete VPC stabilisce una connessione diretta tra due reti VPC, ciascuna con le proprie sottoreti, consentendo la comunicazione privata tra le risorse nei VPC in peering.

La VPC condivisa è una funzionalità di Google Cloud che consente a un'organizzazione di connettere risorse di più progetti a una rete VPC comune. I sistemi che utilizzano una VPC condiviso possono comunicare in modo efficiente e sicuro utilizzando indirizzi IP interni. Puoi gestire centralmente le risorse di rete come subnet, route e firewall in un progetto host, delegando al contempo le responsabilità amministrative per la creazione e la gestione delle singole risorse ai progetti di servizio. Questa separazione degli aspetti semplifica l'amministrazione della rete e applica criteri di sicurezza coerenti in tutta l'organizzazione.

Per i sistemi SAP, in genere è consigliabile raggruppare le risorse in base al tipo di ambiente. Ad esempio, gli ambienti di produzione non devono condividere risorse di calcolo con gli ambienti non di produzione per garantire un isolamento adeguato, ma puoi utilizzare una VPC condiviso per un livello comune di connettività tra i tuoi progetti. Puoi anche utilizzare VPC indipendenti e il peering VPC per collegare i progetti.

Durante la progettazione della rete, inizia con un progetto host contenente una o più reti VPC condiviso. Puoi collegare altri progetti di servizio a un progetto host, in modo che possano partecipare al VPC condiviso. A seconda delle tue esigenze, puoi eseguire il deployment di SAP S/4HANA su un singolo VPC condiviso o su più VPC condivisi. I due scenari differiscono in termini di controllo della rete, isolamento dell'ambiente SAP e ispezione della rete:

- Scenario 1: deployment di SAP S/4HANA in un unico VPC condiviso. In questo modo, il deployment viene semplificato e i costi amministrativi ridotti, a discapito di un isolamento inferiore tra le reti.

- Scenario 2: deployment di SAP S/4HANA su più VPC condivise. Ciò aumenta l'isolamento della rete e aggiunge sicurezza a spese dell'aumento della complicità e dell'overhead amministrativo.

È anche possibile utilizzare un approccio ibrido. Ad esempio, puoi utilizzare una VPC condiviso per l'ambiente di produzione e una VPC condiviso per tutti i sistemi non di produzione. Per ulteriori informazioni, consulta la sezione "Networking" in Elenco di controllo generale per SAP su Google Cloud.

Single point of failure

Un sistema SAP S/4HANA presenta alcuni single point of failure comuni che possono influire sulla disponibilità del sistema:

- Servizi centrali SAP come Message Server ed Enqueue Server

- Server applicazioni SAP

- Database SAP HANA

- SAP Web Dispatcher, se utilizzato come frontend per l'accesso HTTP/HTTPS al sistema

- Spazio di archiviazione condiviso come NFS

Esistono diverse opzioni per ridurre l'impatto di questi single point of failure e queste opzioni prevedono il deployment del sistema utilizzando soluzioni ad alta disponibilità, servizi di replica o altre funzionalità che proteggono il sistema dagli errori. Quando pianifichi il tuo sistema SAP S/4HANA ti consigliamo di studiare questi single point of failure e di pianificare di conseguenza. Per una panoramica delle soluzioni alternative che puoi utilizzare per gestire i singoli punti di défaillance, consulta le seguenti sezioni di questa guida:

- Disponibilità e continuità

- Architettura di deployment per SAP HANA

- Architettura di deployment per SAP S/4HANA

Disponibilità e continuità

Durante la fase di pianificazione dell'implementazione di un sistema SAP S/4HANA, devi specificare i seguenti punti dati per definire la disponibilità e la continuità del sistema:

- Obiettivi del livello di servizio (SLO): un valore target o un intervallo di valori per un livello di servizio misurato da un indicatore del livello del servizio (SLI). Ad esempio: prestazioni, disponibilità e affidabilità.

- Indicatori del livello del servizio (SLI): metriche, come la latenza, che aiutano a misurare il rendimento di un servizio. È una misura quantitativa accuratamente definita relativa ad alcuni aspetti del livello del servizio fornito.

- Accordo sul livello del servizio (SLA): un contratto di servizio tra due parti (fornitore, cliente) che definisce un accordo sul servizio fornito in termini misurabili chiamati obiettivi del livello di servizio (SLO).

- RTO (Recovery Time Objective): la durata massima tollerabile tra un incidente di perdita di dati e la sua mitigazione.

- Recovery Point Objective (RPO): il Recovery Point Objective (RPO) è la quantità massima di dati che può essere persa, misurata in tempo, senza causare danni significativi. In pratica, si tratta del punto nel tempo in cui lo stato dei dati interessati deve essere recuperato a seguito di un evento di perdita di dati.

A seconda dei punti dati e dei valori concordati tra tutti gli stakeholder, il sistema SAP S/4HANA si basa su funzionalità come l'alta disponibilità o il ripristino di emergenza:

- Disponibilità elevata (HA): la capacità di un sistema che supporta lo scopo della continuità aziendale garantendo al contempo la disponibilità di dati e servizi per gli utenti in caso di necessità. Il modo consueto per ottenere questa funzionalità è attivare la ridondanza, inclusa la ridondanza hardware, la ridondanza di rete e la ridondanza del data center.

- Disaster recovery (RE): la capacità di un sistema di essere protetto da interruzioni impreviste tramite metodi di ripristino affidabili e prevedibili su hardware e/o posizioni fisiche diversi.

Sia l'alta disponibilità sia il ripristino di emergenza sono compatibili, ma coprono casi e situazioni diversi. Ad esempio, una soluzione HA ti consente di continuare le tue operazioni se uno degli elementi del sistema presenta un tempo di riposo o un'interruzione imprevista senza causare interruzioni per gli utenti. Lo stesso si può dire di una soluzione di RE, con l'eccezione di un'interruzione dal momento dell'interruzione fino all&#RE;avvio degli elementi difettosi del sistema in una posizione diversa.

Le sezioni seguenti forniscono una panoramica delle diverse opzioni a tua disposizione quando pianifichi e esegui il deployment del sistema SAP S/4HANA su Google Cloud.

Tipi di macchine supportati per SAP S/4HANA

Google Cloud offre tipi di istanze VM Compute Engine che sono in possesso della certificazione SAP per soddisfare i requisiti di dimensionamento durante il deployment di SAP S/4HANA. Per ulteriori informazioni sul dimensionamento su Google Cloud e sui tipi di macchine supportati, consulta i seguenti documenti:

- Tipi di macchine supportati per SAP HANA su Google Cloud

- Tipi di macchine supportati per SAP NetWeaver su Google Cloud

I tipi di macchine personalizzate per SAP HANA su Google Cloud sono inoltre certificati da SAP. Puoi eseguire istanze SAP HANA con meno di 64 vCPU purché mantieni un rapporto vCPU/memoria di almeno 1:6,5.

Per visualizzare i numeri SAPS delle macchine virtuali Compute Engine certificate per le applicazioni SAP, consulta la nota SAP Nota SAP 2456432 - Applicazioni SAP su Google Cloud: prodotti e Google Cloud tipi di macchine supportati .

SAP fornisce anche un elenco certificato di Google Cloud configurazioni per SAP HANA sul proprio sito web. Per ulteriori informazioni, consulta la Directory dell'hardware SAP HANA certificato e supportato.

Pianifica regioni e zone

Quando esegui il deployment di un'istanza Compute Engine, devi scegliere una regione e una zona. Una regione è una località geografica specifica in cui puoi eseguire le tue risorse e corrisponde a una o più sedi di data center relativamente vicine tra loro. Ogni regione è composta da una o più zone con connettività, alimentazione e raffreddamento ridondanti.

Le risorse globali, come le immagini e gli snapshot dei dischi preconfigurati, possono essere accesse in regioni e zone diverse. Le risorse regionali, come gli indirizzi IP esterni statici regionali, sono accessibili solo alle risorse che si trovano nella stessa regione. Le risorse di zona, come istanze di calcolo e dischi, possono essere accedute solo da risorse che si trovano nella stessa zona. Per ulteriori informazioni, consulta Risorse globali, regionali e a livello di zona.

Quando scegli una regione e una zona per le tue istanze di calcolo, tieni presente quanto segue:

- La posizione degli utenti e delle risorse interne, ad esempio il data center o la rete aziendale. Per ridurre la latenza, seleziona una località molto vicina ai tuoi utenti e alle tue risorse.

- Le piattaforme CPU disponibili per la regione e la zona. Ad esempio,

i processori Intel Broadwell, Haswell, Skylake e Ice Lake sono supportati per

i carichi di lavoro di SAP NetWeaver su Google Cloud.

- Per saperne di più, consulta la nota SAP Nota SAP 2456432 - Applicazioni SAP su Google Cloud: prodotti e Google Cloud tipi di macchine supportati .

- Per informazioni dettagliate sulle regioni in cui è possibile utilizzare i processori Haswell, Broadwell, Skylake e Ice Lake con Compute Engine, consulta Regioni e zone disponibili.

- Assicurati che il server di applicazioni SAP e il database si trovino nella stessa regione.

Opzioni di archiviazione per SAP S/4HANA

Di seguito sono riportate le opzioni di archiviazione offerte da Google Cloud che sono certificate da SAP per l'utilizzo con SAP S/4HANA e SAP HANA.

Per informazioni generali sulle opzioni di archiviazione in Google Cloud, consulta Opzioni di archiviazione.

Persistent Disk

- Disco permanente standard (

pd-standard): archiviazione a blocchi efficiente ed economica supportata da unità disco rigido (HDD) standard per la gestione di operazioni di lettura/scrittura sequenziali, ma non ottimizzata per gestire elevati tassi di operazioni di input/output casuali al secondo (IOPS). - Disco permanente SSD (

pd-ssd): fornisce archiviazione a blocchi affidabile e ad alte prestazioni supportata da unità a stato solido (SSD). - Disco permanente bilanciato (

pd-balanced): fornisce archiviazione a blocchi basata su SSD affidabile e conveniente. - Disco permanente estremo (

pd-extreme): basato su SSD; offre opzioni di IOPS e throughput massimi superiori rispetto apd-ssdper i tipi di macchine Compute Engine più grandi. Per ulteriori informazioni, consulta Dischi permanenti Extreme.

Hyperdisk

Hyperdisk Extreme (

hyperdisk-extreme): offre opzioni di IOPS e throughput massimi superiori rispetto ai volumi di Persistent Disk basati su SSD. Seleziona le prestazioni necessarie eseguendo il provisioning delle IOPS, che determinano il throughput. Il suo utilizzo migliore è ospitare le directory/hana/datae/hana/log. Per ulteriori informazioni, consulta Informazioni su HyperDisk Extreme di Google Cloud.Hyperdisk bilanciato (

hyperdisk-balanced): la soluzione migliore per la maggior parte dei carichi di lavoro. Consigliamo di utilizzare questa opzione con i database che non richiedono le prestazioni di Hyperdisk Extreme. Seleziona le prestazioni di cui hai bisogno eseguendo il provisioning delle IOPS e della velocità effettiva. Puoi utilizzare i volumi Hyperdisk Equilibrato per ospitare le directory/hana/datae/hana/log. Per ulteriori informazioni, consulta la pagina Informazioni su Hyperdisk Balanced di Google Cloud.

Persistent Disk e Hyperdisk sono progettati per garantire un'elevata durabilità. I dati vengono archiviati in maniera ridondante per assicurarne l'integrità. Ogni volume del Persistent Disk può memorizzare fino a 64 TB, quindi puoi creare volumi logici di grandi dimensioni senza gestire array di dischi. I volumi Hyperdisk consentono inoltre fino a 64 TB di spazio di archiviazione, a seconda del tipo utilizzato. Una funzionalità chiave è che i volumi di Persistent Disk e Hyperdisk vengono criptati automaticamente per proteggere i dati.

Al momento della creazione, un'istanza VM Compute Engine alloca per impostazione predefinita un singolo Persistent Disk o Hyperdisk principale contenente il sistema operativo. Puoi aggiungere altre opzioni di archiviazione all'istanza VM in base alle tue esigenze.

Per le implementazioni SAP, consulta le opzioni di archiviazione consigliate nella struttura della directory e nelle opzioni di archiviazione SAP.

Soluzioni di condivisione di file

Su Google Cloudsono disponibili diverse soluzioni di condivisione di file, tra cui:

- Filestore: Google Cloud archiviazione di file NFS completamente gestita ad alte prestazioni con disponibilità a livello di regione.

- Google Cloud NetApp Volumes: una soluzione di archiviazione file NFS o SMB completamente gestita diGoogle Cloud.

- NetApp Cloud Volumes ONTAP: una soluzione di archiviazione intelligente completa che puoi eseguire il deployment e gestire autonomamente su una VM Compute Engine.

Per ulteriori informazioni sulle soluzioni di condivisione file per SAP S/4HANA su Google Cloud, consulta Soluzioni di condivisione file per SAP su Google Cloud.

Cloud Storage per l'archiviazione di oggetti

Cloud Storage è uno spazio di archiviazione di oggetti per file di qualsiasi tipo o formato. Ha uno spazio di archiviazione praticamente illimitato e non devi preoccuparti di eseguirne il provisioning o di aggiungere altra capacità. Un oggetto in Cloud Storage contiene i dati del file e i relativi metadati associati e può avere dimensioni fino a 5 TB. Un bucket Cloud Storage può archiviare un numero qualsiasi di oggetti.

È prassi comune utilizzare Cloud Storage per archiviare i file di backup per quasi tutti gli scopi. Ad esempio, Cloud Storage è un buon posto per archiviare i backup del database SAP HANA. Per informazioni sulla pianificazione del backup del database, consulta Backup e recupero del database. Puoi anche utilizzare Cloud Storage nell'ambito di una procedura di migrazione.

Inoltre, puoi utilizzare il servizio di backup e RE come soluzione centralizzata per le operazioni di backup e ripristino di emergenza. Questo servizio supporta un ampio spettro di database, tra cui SAP HANA. Per ulteriori informazioni, consulta Soluzioni di backup e ripristino di emergenza con Google Cloud.

Scegli l'opzione Cloud Storage in base alla frequenza con cui devi accedere ai dati. Per gli accessi frequenti, ad esempio più volte al mese, seleziona la classe di archiviazione Standard. Per gli accessi non frequenti, seleziona Nearline o Coldline Storage. Per i dati archiviati a cui non prevedi di accedere, seleziona Archivia dati.

Struttura della directory SAP e opzioni di archiviazione

Le seguenti tabelle descrivono le strutture di directory Linux per i database SAP HANA e le istanze SAP ABAP su Google Cloud.

Opzioni di archiviazione consigliate per la struttura di directory Linux su SAP HANA:

Directory SAP HANA Opzione di archiviazione consigliata in Google Cloud /usr/sapDisco permanente bilanciato /hana/dataPersistent Disk o Hyperdisk basato su SSD /hana/logPersistent Disk o Hyperdisk basato su SSD /hana/shared*Disco permanente bilanciato /hanabackup*Disco permanente bilanciato Nei deployment distribuiti,

/hana/sharede/hanabackuppossono essere montati anche come file system di rete utilizzando una soluzione NFS come Filestore.Per informazioni sullo spazio di archiviazione su disco permanente certificato da SAP per l'utilizzo con SAP HANA, consulta Spazio di archiviazione su disco permanente per SAP HANA.

Opzioni di archiviazione consigliate per la struttura di directory Linux nell'istanza SAP ABAP:

Directory Opzione di archiviazione consigliata in Google Cloud /sapmnt†Disco permanente bilanciato /usr/sapDisco permanente bilanciato Nei deployment distribuiti,

/sapmntpuò essere montato anche come file system di rete utilizzando una soluzione NFS come Filestore.Per informazioni sullo spazio di archiviazione su disco permanente che SAP ha certificato per l'utilizzo con le istanze SAP ABAP, consulta Spazio di archiviazione su disco permanente per le applicazioni SAP.

Supporto dei sistemi operativi per SAP S/4HANA

Quando scegli un sistema operativo (OS) per SAP NetWeaver su Google Cloud, oltre a confermare che la versione del sistema operativo è certificata da SAP, devi anche confermare che tutte e tre le aziende, SAP, il fornitore del sistema operativo e Google Cloud, supportano ancora la versione del sistema operativo.

La tua decisione deve tenere conto anche di quanto segue:

- Indica se una determinata versione del sistema operativo è disponibile da Google Cloud. Le immagini del sistema operativo fornite da Compute Engine sono configurate per funzionare con Google Cloud. Se un sistema operativo non è disponibile su Google Cloud, puoi utilizzare la tua immagine del sistema operativo (BYOI) e la tua licenza. Le immagini del sistema operativo BYOI sono indicate da Compute Engine come immagini personalizzate.

- Le opzioni di licenza disponibili per una determinata versione del sistema operativo. Controlla se la versione del sistema operativo offre un'opzione di licenza on demand o se devi utilizzare un abbonamento BYOS (Bring Your Own Subscription) del fornitore del sistema operativo.

- Indica se le funzionalità di alta disponibilità integrate di una determinata versione del sistema operativo sono attivate per Google Cloud.

- L'opzione di sconto per impegno di utilizzo per le immagini SLES for SAP e RHEL for SAP.

I seguenti sistemi operativi sono certificati da SAP per l'utilizzo con SAP NetWeaver su Google Cloud:

Puoi trovare ulteriori informazioni su versioni specifiche del sistema operativo e sulla loro compatibilità sia con SAP S/4HANA sia con SAP HANA nelle seguenti guide:

- Supporto dei sistemi operativi per SAP NetWeaver su Google Cloud

- Supporto dei sistemi operativi per SAP HANA su Google Cloud

Opzione Fast Restart di SAP HANA

Per SAP HANA 2.0 SP04 e versioni successive, Google consiglia vivamente di utilizzare l'opzione di riavvio rapido di SAP HANA.

Questa opzione viene attivata automaticamente quando esegui il deployment di SAP HANA utilizzando i seguenti moduli Terraform forniti da Google Cloud: modulo sap_hana o

sap_hana_ha, versione 202309280828 o successiva. Per informazioni su come attivare manualmente il riavvio rapido di SAP HANA, consulta Attivare il riavvio rapido di SAP HANA.

Il riavvio rapido di SAP HANA riduce il tempo di riavvio nel caso in cui SAP HANA si arresti, ma il sistema operativo rimanga in esecuzione. Per ridurre il tempo di riavvio, SAP HANA sfrutta la funzionalità di memoria persistente di SAP HANA per preservare i frammenti di datiMAIN delle tabelle del magazzino delle colonne nella DRAM mappata al file systemtmpfs.

Inoltre, nelle VM delle famiglie M2 e M3 dei tipi di macchine con memoria ottimizzata di Compute Engine, il riavvio rapido di SAP HANA migliora il tempo di recupero se si verificano errori non correggibili nella memoria. Per ulteriori informazioni, consulta Opzione di riavvio rapido SAP HANA.

Architettura di deployment per SAP HANA

SAP HANA è un componente chiave di qualsiasi sistema SAP S/4HANA perché funge da database per il sistema. Esistono due possibili architetture che puoi utilizzare per il deployment del database SAP HANA: scalabilità verticale e scalabilità orizzontale.

Architettura di scalabilità verticale

Il seguente diagramma mostra un'architettura scalabile per SAP HANA su

Google Cloud. Nel diagramma, noterai sia il deployment su

Google Cloud sia il layout del disco. Puoi utilizzare Cloud Storage per eseguire il backup dei backup locali disponibili in /hanabackup. Le dimensioni di questo montaggio devono essere uguali o superiori a quelle del montaggio dei dati.

Architettura di scale out

L'architettura di scalabilità per SAP HANA è composta da un host master, da un numero di host worker e, facoltativamente, da uno o più host di riserva. Gli host sono interconnessi tramite una rete che supporta l'invio di dati tra host a velocità fino a 32 Gbps o fino a 100 Gbps su tipi di macchine selezionate utilizzando la networking ad alta larghezza di banda.

Con l'aumento della domanda di carico di lavoro, in particolare quando si utilizza l'elaborazione analitica online (OLAP), un'architettura di scalabilità in più host può distribuire il carico su tutti gli host.

Il seguente diagramma mostra un'architettura scalabile per SAP HANA su Google Cloud:

Architettura di deployment per SAP S/4HANA

Come accennato nella sezione Architettura, esistono più architetture di deployment che puoi utilizzare per il deployment di SAP S/4HANA su Google Cloud.

Architettura a due livelli

Questa architettura è presentata nella sezione Deployment centralizzato. Il seguente diagramma mostra alcuni dettagli di un'architettura a due livelli per SAP S/4HANA in esecuzione su una VM Compute Engine:

Architettura a tre livelli

Questa architettura è presentata nella sezione Deployment distribuito. Puoi utilizzare questa architettura per eseguire il deployment di sistemi SAP S/4HANA ad alta disponibilità. Il seguente diagramma mostra alcuni dettagli di un'architettura a tre livelli per SAP S/4HANA in esecuzione su VM Compute Engine:

In questa architettura, il sistema SAP S/4HANA distribuisce il lavoro su più server delle applicazioni NetWeaver (AS), ciascuno ospitato su una VM separata. Tutti i nodi NetWeaver AS condividono lo stesso database, che è ospitato su una VM distinta. Tutti i nodi NetWeaver AS montano e accedono a un file system condiviso che ospita i profili SAP NetWeaver. Questo file system condiviso è ospitato su un volume Persistent Disk condiviso tra tutti i nodi o su una soluzione di condivisione file supportata.

Sicurezza, privacy e conformità

Questa sezione fornisce informazioni su sicurezza, privacy e conformità per l'esecuzione di SAP S/4HANA su Google Cloud.

Conformità e controlli di sovranità

Se vuoi che il tuo carico di lavoro SAP venga eseguito in conformità con i requisiti di residenza dei dati, controllo dell'accesso, personale di assistenza o normativi, devi pianificare l'utilizzo di Assured Workloads, un servizio che ti aiuta a eseguire carichi di lavoro sicuri e conformi su Google Cloud senza compromettere la qualità della tua esperienza cloud. Per ulteriori informazioni, vedi Controlli di conformità e sovranità per SAP su Google Cloud.

Networking e sicurezza della rete

Tieni presente le informazioni riportate nelle sezioni seguenti quando pianifichi la rete e la sicurezza della rete.

Modello di privilegio minimo

Una delle prime linee di difesa è limitare chi può raggiungere la tua rete e le tue VM. A tale scopo, utilizza le regole firewall VPC. Per impostazione predefinita, tutto il traffico verso le VM, anche da altre VM, viene bloccato dal firewall, a meno che non crei regole per consentire l'accesso. L'eccezione è la rete predefinita che viene creata automaticamente con ogni progetto e ha regole firewall predefinite.

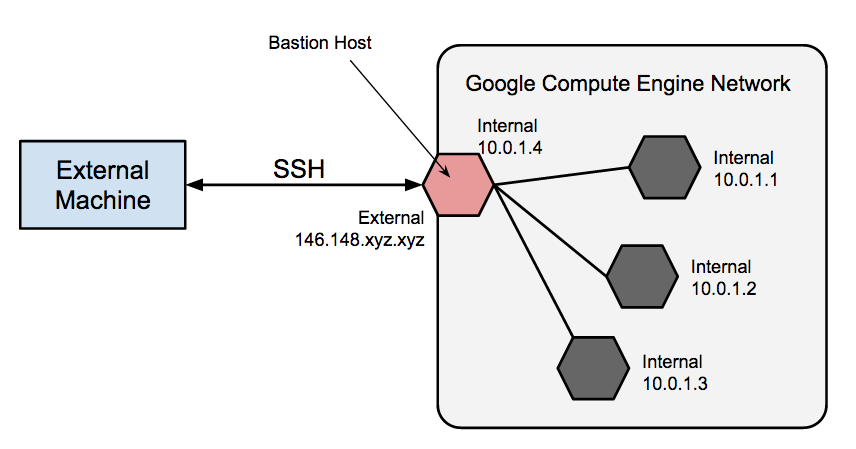

Creando regole firewall VPC, puoi limitare tutto il traffico su un determinato insieme di porte ad indirizzi IP di origine specifici. Per limitare l'accesso agli indirizzi IP, ai protocolli e alle porte specifici che richiedono l'accesso, segui il modello di privilegio minimo. Ad esempio, configura sempre un bastion host e consenti le comunicazioni SSH al tuo sistema SAP NetWeaver solo da quell'host.

Reti personalizzate e regole firewall

Puoi utilizzare una rete per definire un IP gateway e l'intervallo di rete per le VM collegate a quella rete. Tutte le reti Compute Engine utilizzano il protocollo IPv4. A ogni Google Cloud progetto è assegnata una rete predefinita con configurazioni e regole firewall predefinite, ma ti consigliamo di aggiungere una subnetwork personalizzata e regole firewall in base a un modello di privilegi minimi. Per impostazione predefinita, una rete appena creata non ha regole firewall e, di conseguenza, non ha accesso alla rete.

Ti consigliamo di aggiungere più di una sottorete se vuoi isolare parti della tua rete o soddisfare altri requisiti. Per saperne di più, consulta Reti e sottoreti.

Le regole firewall si applicano all'intera rete e a tutte le VM al suo interno. Puoi aggiungere una regola firewall che consenta il traffico tra le VM nella stessa rete e nelle varie subnet. Puoi anche configurare i firewall in modo che vengano applicati a VM di destinazione specifiche utilizzando i tag di rete.

SAP richiede l'accesso a determinate porte, quindi aggiungi regole firewall per consentire l'accesso alle porte indicate da SAP.

Route

I route sono risorse globali associate a una singola rete. Le route create dall'utente si applicano a tutte le VM di una rete. Ciò significa che puoi aggiungere un percorso che inoltra il traffico da una VM all'altra all'interno della stessa rete e tra le subnet senza richiedere indirizzi IP esterni.

Per l'accesso esterno alle risorse internet, avvia una VM senza indirizzo IP esterno e configura un'altra VM come gateway NAT. Questa configurazione richiede di aggiungere il gateway NAT come route per l'istanza SAP.

Host bastioni e gateway NAT

Se i tuoi criteri di sicurezza richiedono VM veramente interne, devi configurare manualmente un proxy NAT sulla tua rete e una route corrispondente in modo che le VM possano raggiungere internet. È importante notare che non puoi connetterti direttamente a un'istanza VM completamente interna utilizzando SSH.

Per connetterti a queste macchine interne, devi configurare un'istanza bastion con un indirizzo IP esterno e poi eseguire il tunnel. Quando le VM non hanno indirizzi IP esterni, possono essere raggiunte solo da altre VM sulla rete o tramite un gateway VPN gestito. Puoi eseguire il provisioning delle VM nella tua rete in modo che agiscano da intermediari attendibili per le connessioni in entrata, chiamati host bastioni, o per l'uscita della rete, chiamati gateway NAT. Per una connettività più trasparente senza dover configurare queste connessioni, puoi utilizzare una risorsa gateway VPN gestita.

Bastion host per le connessioni in entrata

I bastion host forniscono un punto di accesso rivolto verso l'esterno per entrare in una rete contenente VM con rete privata. Questo host può rappresentare un unico punto di fortificazione o controllo e può essere avviato e interrotto per attivare o disattivare la comunicazione SSH in entrata da internet.

L'accesso SSH alle VM che non dispongono di un indirizzo IP esterno può essere ottenuto collegandosi prima a un bastion host. L'applicazione completa di misure di hardening a un bastion host esula dall'ambito di questo documento, ma alcuni passaggi iniziali possono includere:

- Limita l'intervallo CIDR degli IP di origine che possono comunicare con il bastion.

- Configura le regole del firewall per consentire il traffico SSH alle VM private solo dal bastion host.

Per impostazione predefinita, SSH sulle VM è configurato per utilizzare le chiavi private per l'autenticazione. Quando utilizzi un bastion host, accedi prima al bastion host e poi alla VM privata di destinazione. A causa di questo accesso in due passaggi, ti consigliamo di utilizzare il forwarding dell'agente SSH per raggiungere la VM di destinazione anziché memorizzare la chiave privata della VM di destinazione sull'bastion host. Devi farlo anche se utilizzi la stessa coppia chiave-valore sia per la VM bastion che per la VM target perché la VM bastion ha accesso diretto solo alla metà pubblica della coppia di chiavi.

Gateway NAT per il trasferimento di dati in uscita

Quando una VM non ha un indirizzo IP esterno assegnato, non può effettuare collegamenti diretti a servizi esterni, inclusi altri servizi Google Cloud . Per consentire a queste VM di raggiungere i servizi su internet, puoi impostare e configurare un gateway NAT. Il gateway NAT è una VM che può indirizzare il traffico per conto di qualsiasi altra VM sulla rete. Utilizza un gateway NAT per ogni rete. Un gateway NAT con una sola VM non è ad alta disponibilità e non può supportare un throughput elevato del traffico per più VM. Per informazioni su come configurare una VM per farla funzionare come gateway NAT, consulta la guida al deployment per il tuo sistema operativo:

Cloud VPN

VPN che utilizzaIPsec utilizzando Cloud VPN. Il traffico tra le due reti viene criptato da un gateway VPN, quindi viene decriptato dall'altro gateway VPN. In questo modo i dati sono protetti mentre vengono trasferiti su internet. Puoi controllare dinamicamente quali VM possono inviare traffico tramite la VPN utilizzando i tag istanza sulle route. I tunnel Cloud VPN vengono fatturati a una tariffa mensile fissa più gli addebiti standard per il trasferimento di dati in uscita. Tieni presente che la connessione di due reti nello stesso progetto comporta comunque costi standard per il trasferimento di dati in uscita. Per ulteriori informazioni, vedi:

Sicurezza per i bucket Cloud Storage

Se utilizzi Cloud Storage per ospitare i backup dei tuoi dati e dei tuoi log, assicurati di utilizzare TLS (HTTPS) durante l'invio dei dati a Cloud Storage dalle tue VM per proteggere i dati in transito.

Sebbene Cloud Storage cripti automaticamente i dati at-rest, puoi specificare le tue chiavi di crittografia se hai un tuo sistema di gestione delle chiavi.

Limiti per le notifiche via email

Per contribuire a proteggere i tuoi sistemi e quelli di Google da abusi, Google Cloud vengono applicate limitazioni all'invio di email da Compute Engine. Ciò ha implicazioni per la transazione SCOT sui sistemi SAP NetWeaver ABAP perché richiede una configurazione specifica rispetto ai sistemi on-premise.

Per ulteriori informazioni, incluse quelle sulla configurazione di SCOT, consulta Invio di email da un'istanza.

Documenti sulla sicurezza correlati

Per ulteriori informazioni sulle risorse di sicurezza per il tuo ambiente SAP su Google Cloud, consulta quanto segue:

- Connessione sicura alle istanze VM

- Centro sicurezza

- Conformità in Google Cloud

- Panoramica della sicurezza di Google

- Il PDF di Panoramica sulla progettazione della sicurezza per l'infrastruttura Google

Affidabilità

Questa sezione fornisce informazioni sugli aspetti relativi all'affidabilità per l'esecuzione di SAP S/4HANA su Google Cloud.

Alta disponibilità e ripristino di emergenza

L'alta disponibilità (HA) e il ripristino di emergenza (RE) sono insiemi di tecniche, pratiche di ingegneria e principi di progettazione per garantire la continuità aziendale in caso di guasti. Questi approcci funzionano eliminando i singoli punti di errore e offrendo la possibilità di riprendere rapidamente le operazioni dopo un'interruzione del sistema o del componente con interruzioni minime dell'attività. Il recupero degli errori è il processo di recupero e ripresa delle operazioni dopo un'interruzione a causa del guasto di un componente.

Ad esempio, di seguito sono riportati alcuni strumenti di HA e RE che puoi utilizzare:

- Cluster Linux in più zone: per ulteriori informazioni, consulta la guida alla pianificazione dell'alta disponibilità per SAP NetWeaver su Google Cloud e la guida alla pianificazione dell'alta disponibilità di SAP HANA.

- Migrazione live

- Criterio di manutenzione dell'host VM

- Riavvio automatico del servizio

- Backup

Clustering Linux in più zone: la configurazione del cluster Linux in più zone aiuta a proteggerti dai guasti dei componenti in una determinata regione.

Nel livello di applicazione SAP NetWeaver, puoi implementare un cluster Linux in più zone per ridurre l'impatto di un errore sull'ASCS e renderlo altamente disponibile su entrambi i nodi in zone diverse. Il cluster Linux quindi sposta l'ASCS sul nodo di riserva nel caso in cui il nodo principale abbia un problema o sia in corso manutenzione. Inoltre, puoi utilizzare un server di replica di coda per replicare i contenuti della tabella di coda in modo che il server di coda mantenga i contenuti della tabella di coda sul nodo di standby nel caso in cui il processo venga promosso da principale a standby.

Nel livello del database SAP HANA, puoi eseguire il deployment di un cluster Linux nelle zone utilizzando una configurazione attiva/passiva o attiva/attiva. In entrambi i casi, inizia con la configurazione di due istanze Compute Engine in zone separate, ciascuna con il proprio database SAP HANA.

- Configurazione attiva/passiva: configura un'istanza come nodo principale (attivo) del cluster e l'altra come nodo secondario (passivo). Utilizza la replica del sistema SAP HANA (SR) per configurare il nodo secondario in modo che assuma il ruolo di principale in caso di guasto del nodo principale. Per ulteriori informazioni su come configurare e impostare HANA SR, consulta HANA System Replication.

- Configurazione attiva/attiva (abilitata alla lettura): configura entrambe le istanze in modo che siano attive, ma il nodo secondario come di sola lettura. Questa configurazione si basa sul recupero continuo dei log. L'IP virtuale (VIP) è configurato in modo da puntare al nodo di lettura/scrittura corrente. Per ulteriori informazioni, consulta Attivo/attivo (lettura abilitata).

Inoltre, è possibile utilizzare la replica di sistema SAP HANA come soluzione di ripristino di emergenza. Il database principale replica i suoi contenuti nel database standby, che può essere utilizzato nel caso in cui il database principale non sia disponibile, consentendo al sistema SAP di continuare a funzionare fino al ripristino del servizio nel database principale. In questo caso, la promozione del nodo secondario non avviene automaticamente, ma deve essere eseguita manualmente. Puoi anche combinare HA e RE lato SAP HANA per aumentare la resilienza e la disponibilità. Per ulteriori informazioni, vedi:

Migrazione live: Compute Engine offre la migrazione live per mantenere in esecuzione le istanze VM anche quando si verifica un evento del sistema host, ad esempio un aggiornamento hardware o software. In questo caso, Compute Engine esegue una migrazione live della tua istanza in esecuzione a un altro host nella stessa zona, anziché richiedere il riavvio dell'istanza. Il meccanismo replica lo stato della VM dell'istanza originale, pertanto quando la nuova istanza viene avviata, la memoria dell'istanza originale è già precaricata.

Nei rari casi in cui la migrazione live non venga eseguita, la VM con errore viene riavviata automaticamente sul nuovo hardware all'interno della stessa zona. Per ulteriori informazioni, consulta la sezione Procedura di migrazione live durante gli eventi di manutenzione.

Ottimizzazione dei costi

Questa sezione fornisce informazioni su licenze, sconti e stima delle dimensioni del carico di lavoro.

Licenze

Se sei un cliente SAP, puoi utilizzare la tua licenza esistente per eseguire il deployment di SAP S/4HANA su Google Cloud in base a un modello Bring Your Own License (BYOL). Google Cloud supporta il modello BYOL sia per i casi d'uso di produzione sia per quelli non di produzione. Le licenze del sistema operativo sono incluse nei prezzi di Compute Engine.

In alternativa, puoi anche utilizzare le tue licenze e l'immagine del sistema operativo. Per ulteriori informazioni, consulta Immagini del sistema operativo personalizzate.

Sconti

Con il modello di prezzi con pagamento a consumo di Google Cloud, paghi solo per i servizi che utilizzi. Non devi impegnarti a un determinato servizio o a una dimensione specifica; puoi modificare o interrompere l'utilizzo in base alle tue esigenze. Per i carichi di lavoro prevedibili, Compute Engine fornisce sconti per impegno di utilizzo (CUD) che contribuiscono a ridurre il costo dell'infrastruttura impegnandosi a rispettare un contratto in cambio di prezzi molto scontati per l'utilizzo delle VM.

Google Cloud offre questi sconti in cambio dell'acquisto di contratti basati su impegno di utilizzo, noti anche come impegni. Quando acquisti un impegno, ti impegni a una quantità minima di utilizzo delle risorse o a una quantità di spesa minima per un periodo specifico di uno o tre anni. Questi sconti ti consentono di ridurre la fattura mensile per le risorse utilizzate dal tuo sistema SAP S/4HANA. Per maggiori informazioni, consulta la pagina Sconti per impegno di utilizzo (CUD).

Stime delle dimensioni

Le seguenti risorse forniscono informazioni su come eseguire stime delle dimensioni per i sistemi SAP prima di eseguirne la migrazione a Google Cloud:

- Esamina le dimensioni del carico di lavoro SAP

- Stimare il costo dell'infrastruttura per il tuo carico di lavoro SAP

Efficienza operativa

Questa sezione fornisce informazioni su come ottimizzare l'efficienza operativa di SAP S/4HANA su Google Cloud.

Backup e ripristino

Crea regolarmente backup del server di applicazioni e del database in modo da poter recuperare i dati in caso di arresto anomalo del sistema, danneggiamento dei dati o altri problemi.

Hai a disposizione diverse opzioni per eseguire il backup dei dati SAP HANA su Google Cloud, tra cui:

- Esegui il backup utilizzando il servizio di backup e RE di Google. Per maggiori informazioni, consulta Eseguire il backup di un database SAP HANA rilevato e dei relativi log.

- Esegui il backup direttamente su Cloud Storage utilizzando la funzionalità Backint dell'agente per SAP di Google Cloud, certificata da SAP.

- Esegui il backup su un disco e poi carica i backup su Cloud Storage.

- Esegui il backup dei dischi utilizzando gli snapshot.

Eseguire il backup su Cloud Storage

A partire dalla versione 3.0,l'agente per SAP di Google Cloudsupporta la funzionalità Backint, che consente a SAP HANA di eseguire il backup e il recupero dei backup del database direttamente da Cloud Storage. Questa nuova funzionalità è disponibile per le istanze SAP HANA in esecuzione su istanze VM Compute Engine, server Bare Metal Solution, server on-premise o su altre piattaforme cloud, in modo da poter eseguire il backup direttamente su Cloud Storage e recuperarlo da Cloud Storage senza bisogno di archiviazione su disco permanente per i backup. Per ulteriori informazioni, consulta la guida alle operazioni di SAP HANA.

Per informazioni sulla certificazione SAP di questa funzionalità dell'agente, consulta la nota SAP 2031547 - Panoramica degli strumenti di backup di terze parti certificati SAP e della procedura di assistenza associata.

Il seguente diagramma mostra il flusso dei backup quando utilizzi la funzionalità Backint dell'Agente per SAP di Google Cloud:

Eseguire il backup sui dischi

Puoi utilizzare la funzione di backup e ripristino nativa di SAP HANA con i volumi di dischi permanenti Compute Engine e un bucket Cloud Storage per l'archiviazione a lungo termine dei backup.

Durante il normale funzionamento, SAP HANA salva automaticamente i dati dalla memoria sul disco in punti di salvataggio regolari. Inoltre, tutte le modifiche ai dati vengono acquisite nelle voci del log di reimpostazione. Una voce di log di ripristino viene scritta sul disco dopo ogni transazione del database confermata.

A partire da SAP HANA 2.0 e versioni successive, utilizza SAP HANA Cockpit per creare i backup di SAP HANA.

Il seguente diagramma mostra il flusso della funzionalità di backup per SAP HANA:

Eseguire il backup dei dischi utilizzando gli snapshot

Un'altra opzione che puoi aggiungere alla tua strategia di backup è acquisire snapshot di interi dischi utilizzando la funzionalità di snapshot del disco di Compute Engine. Ad esempio, puoi acquisire snapshot pianificati del

disco che ospita la tua directory /hanabackup per utilizzarli in scenari di ripristino di emergenza. È anche possibile utilizzare gli snapshot dei dischi per eseguire il backup e il recupero del volume di dati SAP HANA. Per garantire la coerenza dell'applicazione, acquisisci gli snapshot quando non vengono apportate modifiche al volume di destinazione. Gli snapshot vengono eseguiti a livello di blocco.

Dopo il primo snapshot, ogni snapshot successivo è incrementale e memorizza solo le modifiche incrementali dei blocchi, come mostrato nel seguente diagramma.

Se utilizzi la versione 3.0 o successive dell'agente per SAP di Google Cloud, puoi creare backup ed eseguire il recupero per SAP HANA utilizzando la funzionalità di snapshot del disco dell'agente. Per saperne di più, consulta Backup e recupero per SAP HANA mediante snapshot dei dischi.

Recupero

Gli strumenti di recupero in SAP HANA possono eseguire il recupero fino all'ultimo punto in tempo o a un punto in tempo specifico e puoi utilizzarli per eseguire il ripristino in un nuovo sistema o creare una copia del database. A differenza dei backup, che puoi eseguire mentre il database è operativo, puoi utilizzare gli strumenti di recupero solo quando il database è spento. Puoi scegliere un'opzione appropriata tra le seguenti:

- Ripristina lo stato più recente utilizzando una delle seguenti risorse:

- Backup completo o snapshot

- Backup dei log

- Voci del log di ripristino ancora disponibili

- Ripristinare un punto nel tempo passato.

- Ripristinare un backup completo specificato.

Monitoraggio

Per monitorare e fornire assistenza per i carichi di lavoro SAP in esecuzione su istanze VM Compute Engine e server Bare Metal Solution,Google Cloud fornisce l'agente per SAP.

Come richiesto da SAP, per ricevere assistenza da SAP e consentire a SAP di rispettare i suoi contratti di livello del servizio (SLA), devi installare l'agente per SAP diGoogle Cloud su tutte le istanze VM Compute Engine e i server Bare Metal Solution che eseguono qualsiasi sistema SAP. Per ulteriori informazioni sui prerequisiti per l'assistenza, consulta la nota SAP Nota SAP 2456406 - SAP on Google Cloud Platform: Support Prerequisites .

Oltre alla raccolta obbligatoria delle metriche di SAP Host Agent, su Linux Agent for SAP diGoogle Cloudinclude funzionalità facoltative come la raccolta delle metriche di monitoraggio dei processi e delle metriche di valutazione di Workload Manager. Puoi attivare queste funzionalità che consentono di utilizzare prodotti e servizi come la gestione dei carichi di lavoro per i tuoi workload SAP.

Ottimizzazione delle prestazioni

Questa sezione fornisce informazioni sull'ottimizzazione delle prestazioni dei workload SAP S/4HANA tramite il dimensionamento e la configurazione di rete.

Dimensionamento

Sono disponibili diverse opzioni di dimensionamento in base al tipo di implementazione. Per le implementazioni in un ambiente nuovo, consigliamo di utilizzare lo strumento SAP Quick Sizer. Per informazioni dettagliate, consulta la pagina Dimensionamento di SAP. SAP fornisce anche guide T-shirt per soluzioni e strumenti specifici per la migrazione delle attuali soluzioni on-premise a Google Cloud. Ad esempio, consulta la directory dell'hardware SAP HANA certificato e supportato e la nota SAP Nota SAP 2456432 - Applicazioni SAP su Google Cloud: prodotti e Google Cloud tipi di macchine supportati. SAP e Google Cloud utilizzano unità diverse per misurare le IOPS (operazioni di I/O al secondo). Rivolgiti al tuo partner SI (Systems Integrator) per convertire i requisiti di dimensionamento di SAP in un' Google Cloud infrastruttura di dimensioni adeguate.

Prima di eseguire la migrazione dei sistemi esistenti da SAP ECC a S/4HANA, SAP consiglia di eseguire il report/SDF/HDB_SIZING, come descritto nella nota SAP 1872170 - ABAP on HANA sizing report (S/4HANA, Suite on HANA...).

Questo report di dimensionamento analizza le attuali esigenze di memoria e elaborazione del sistema di origine e fornisce informazioni sui requisiti per il passaggio a S/4HANA.

Configurazione di rete

Le funzionalità di rete della VM Compute Engine sono determinate dalla famiglia di macchine e non dall'interfaccia di rete (NIC) o dall'indirizzo IP.

In base al tipo di macchina, l'istanza VM è in grado di supportare un throughput di rete da 2 a 32 Gbps. Alcuni tipi di macchine supportano anche throughput fino a 100 Gbps, il che richiede l'utilizzo del tipo di interfaccia gVNIC (Google Virtual NIC) con una configurazione di rete Tier_1. La possibilità di raggiungere queste velocità in bit dipende inoltre dalla direzione del traffico e dal tipo di indirizzo IP di destinazione.

Le interfacce di rete delle VM Compute Engine sono supportate da un'infrastruttura di rete ridondante e resiliente che utilizza componenti di rete fisici e software-defined. Queste interfacce ereditano la ridondanza e la resilienza della piattaforma di base. È possibile utilizzare più NIC virtuali per la separazione del traffico, ma questo non offre alcun vantaggio aggiuntivo in termini di resilienza o prestazioni.

Una singola NIC fornisce le prestazioni necessarie per i deployment di SAP HANA su Compute Engine. Il caso d'uso, i requisiti di sicurezza o le preferenze specifici potrebbero richiedere anche interfacce aggiuntive per separare il traffico, ad esempio il traffico internet, il traffico interno della replica del sistema SAP HANA o altri flussi che potrebbero trarre vantaggio da regole specifiche delle norme di rete. Ti consigliamo di utilizzare la crittografia del traffico offerta dall'applicazione e di proteggere l'accesso alla rete seguendo un criterio del firewall con privilegio minimo per limitare l'accesso.

Valuta in anticipo la necessità di separare il traffico nell'ambito della progettazione della rete e alloca NIC aggiuntive quando esegui il deployment delle VM. Devi collegare ogni interfaccia di rete a una rete VPC diversa. La scelta del numero di interfacce di rete dipende dal livello di isolamento richiesto, con un massimo di 8 interfacce consentite per le VM con almeno 8 vCPU.

Ad esempio, puoi definire una rete VPC per i client di applicazioni SAP HANA SQL, come i server delle applicazioni SAP NetWeaver e le applicazioni personalizzate, e una rete VPC separata per il traffico tra server, come la replica di sistema SAP HANA. Tieni presente che troppi segmenti potrebbero complicare la gestione e la risoluzione dei problemi di rete. Se cambi idea in un secondo momento, puoi utilizzare le immagini macchina di Compute Engine per ricreare l'istanza VM mantenendo tutti i dati, la configurazione e i metadati associati.Per ulteriori informazioni, vedi:

Deployment

Questa sezione fornisce informazioni relative al deployment di SAP S/4HANA su Google Cloud.

Note importanti di SAP prima del deployment

Prima di iniziare a eseguire il deployment di un sistema SAP S/4HANA su Google Cloud, leggi le seguenti note SAP. Inoltre, prima di iniziare qualsiasi implementazione SAP, controlla nel marketplace SAP se sono disponibili guide e note aggiornate per l'installazione dei prodotti.

- Nota SAP 2456432 - Applicazioni SAP su Google Cloud: prodotti e Google Cloud tipi di macchine supportati

- 2446441 - Linux on Google Cloud (IaaS): Adaption of your SAP License

- 2456953 - Windows on Google Cloud (IaaS): Adaption of your SAP License

- 1380654 - Assistenza SAP in ambienti cloud pubblico

- Nota SAP 2456406 - SAP on Google Cloud Platform: Support Prerequisites

Automazione del deployment

Per installare SAP S/4HANA su Google Cloud, puoi utilizzare le seguenti opzioni di deployment:- Per automatizzare il deployment di un sistema distribuito o distribuito con alta disponibilità (HA), puoi utilizzare lo strumento di automazione del deployment guidato in Workload Manager. Questo strumento ti consente di configurare ed eseguire il deployment dei carichi di lavoro SAP supportati direttamente dalla Google Cloud console oppure di generare e scaricare il codice Terraform e Ansible equivalente. Per ulteriori informazioni, consulta Informazioni sull'automazione dell'implementazione guidata.

- Per automatizzare il deployment di un sistema SAP HANA centralizzato o distribuito, puoi utilizzare le configurazioni Terraform fornite da Google Cloud. Per ulteriori informazioni, consulta la guida al deployment per il tuo scenario SAP HANA.

Passaggi successivi

- Scopri di più sui Google Cloud servizi utilizzati in questa guida:

- Reti VPC

- Compute Engine

- Opzioni di archiviazione: Persistent Disk, Hyperdisk e Cloud Storage

- Google Cloud console

- Cloud Monitoring

- Identity and Access Management

- Filestore

- NetApp Cloud Volumes ONTAP

- Google Cloud NetApp Volumes

- Servizio di backup e RE

- Per altre architetture di riferimento, guide di progettazione e best practice, consulta il Centro architetture di Cloud.