Google Cloud 는 관리가 용이하고 확장 가능하며 세분화된 방법으로 웹 리소스를 보호하기 위해 IAP(Identity-Aware Proxy)를 통한 컨텍스트 인식 액세스를 제공합니다. IAP는 기존 VPN 없이 안전한 원격 근무를 위해 공용 인터넷에서 제로 트러스트를 경계를 설정하는 BeyondCorp 보안 모델을 적용하도록 설계되었습니다.

IAP를 사용하여 세밀하게 제한을 제어하여 사용자의 위치나 기기에 관계없이 웹사이트 또는 웹 앱에 안전하게 액세스할 수 있습니다. 추가 사이트 변경 없이 사용자 ID 및 요청 컨텍스트를 기반으로 액세스 제어를 구성할 수 있습니다. 조건부 binding이 포함된 IAM 정책을 비롯하여 여러 앱 및 사이트에서 액세스 정책을 중앙에서 정의하고 적용할 수도 있습니다. IAP는 App Engine 표준 환경, Compute Engine, Google Kubernetes Engine을 비롯한 다른 Google Cloud 서비스와 함께 작동합니다.

액세스 수준 구성

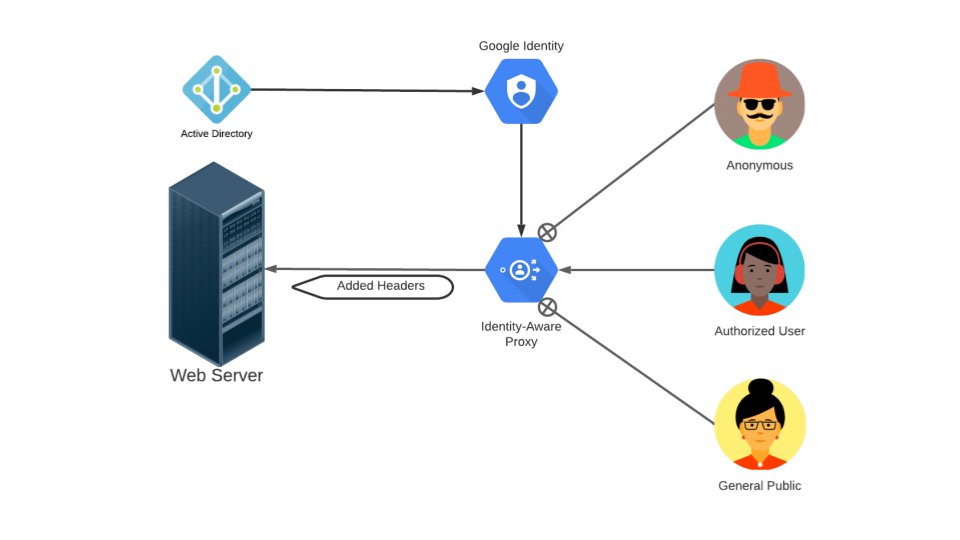

IAP가 알고 있는 웹 리소스에 액세스할 때 사용자는 Google ID 서비스 사용자 인증 정보(예: Gmail 또는 Google Workspace 이메일 주소) 또는 Google ID 서비스와 동기화된 LDAP 디렉터리 서비스에 등록된 LDAP로 로그인해야 합니다. 사용자가 승인되면 IAP에서 사용자 ID를 포함한 헤더 데이터와 함께 요청을 웹 서버로 전달합니다.

그림 1. IAP를 통해 웹 리소스에 대한 사용자 액세스를 제어합니다.

Cloud Console에서 IAP를 구성하여 승인되지 않은 사용자가 특정 리소스에 액세스하는 것을 차단할 수 있습니다.

이렇게 하려면 App Engine의 리소스에 대해 다음을 수행합니다.

- 활성 프로젝트에서 IAP(Identity-Aware Proxy) 페이지를 엽니다.

- 수정할 리소스를 선택합니다.

주 구성원 추가를 클릭하고 프로젝트의 IAP 보안 웹 앱 사용자 역할을 부여할 그룹 또는 개별 사용자의 이메일 주소를 추가합니다.

아래 표에는 몇 가지 일반적인 액세스 시나리오와 각 시나리오에 대한 액세스 권한을 부여할 주 구성원이 나와 있습니다.

액세스 수준 웹 리소스 예시 주 구성원 예시 개방형 공개 액세스 회사 공개 웹사이트 allUsers사용자 인증 액세스 지원 티켓을 제출하는 사이트. allAuthenticatedUsers직원 제한 액세스 회사 인트라넷에서 실행되는 앱. bigcorpltd.comcontractors@bigcorpltd.com매우 민감한, 기기 및 직원 제한 액세스 고객의 비공개 정보에 액세스할 수 있는 앱. customer.support@bigcorpltd.com참고: 이 액세스 수준을 사용하려면 Access Context Manager를 통해 기기 정책 속성 또는 허용된 IP 서브네트워크와 같은 제한 정보를 추가해야 합니다. 또한 사용자는 휴대기기에 직장 프로필이 있거나 브라우저에서 Chrome 확장 프로그램을 설정해야 합니다.

- 추가를 클릭하여 변경사항을 저장합니다.

다음 단계

- IAP 개념을 숙지하고 빠른 시작을 따라 시작해 보세요.

- 소개 동영상에서 자세히 알아보세요.

- App Engine 표준 환경, Compute Engine, Google Kubernetes Engine, 온프레미스 앱에서 IAP를 사용하는 방법에 대한 가이드를 확인해 보세요.