Ce document du framework d'architectureGoogle Cloud présente les bonnes pratiques à suivre pour mettre en œuvre la journalisation et les contrôles de détection.

Les contrôles de détection utilisent la télémétrie pour détecter les erreurs de configuration, les failles et les activités potentiellement malveillantes dans un environnement cloud. Google Cloud vous permet de créer des contrôles de surveillance et de détection personnalisés pour votre environnement. Cette section décrit ces fonctionnalités et recommandations supplémentaires pour leur utilisation.

Surveiller les performances du réseau

Network Intelligence Center vous donne la visibilité sur les performances de la topologie et de l'architecture de votre réseau. Vous pouvez obtenir des insights détaillés sur les performances du réseau, puis utiliser ces informations pour optimiser votre déploiement en supprimant les goulots d'étranglement sur vos services. Les tests de connectivité vous fournissent des insights sur les règles de pare-feu et les stratégies appliquées au chemin réseau.

Surveillez et empêchez l'exfiltration de données.

L'exfiltration de données est une préoccupation majeure pour les entreprises. Cela se produit généralement lorsqu'une personne autorisée extrait des données d'un système sécurisé, puis les partage avec une partie non autorisée ou les transfère vers un système non sécurisé.

Google Cloud fournit plusieurs fonctionnalités et outils qui vous aident à détecter et à empêcher l'exfiltration des données. Pour en savoir plus, consultez la section Prévenir l'exfiltration de données.

Centraliser la surveillance

Security Command Center fournit une visibilité sur les ressources dont vous disposez dans Google Cloud et sur leur état de sécurité. Security Command Center vous aide à prévenir, à détecter et à contrer les menaces. Il fournit un tableau de bord centralisé qui vous permet d'identifier les erreurs de configuration de sécurité dans des machines virtuelles, dans des réseaux, dans des applications et dans des buckets de stockage. Vous pouvez résoudre ces problèmes avant qu'ils ne nuisent à votre activité. Les fonctionnalités intégrées de Security Command Center peuvent révéler des activités suspectes dans vos journaux de sécurité Cloud Logging ou indiquer des machines virtuelles compromises.

Vous pouvez réagir aux menaces en suivant les recommandations applicables ou en exportant vos fichiers journaux vers votre solution SIEM pour une analyse plus approfondie. Pour en savoir plus sur l'utilisation d'un système SIEM avecGoogle Cloud, consultez la section Analyse des journaux de sécurité dans Google Cloud.

Security Command Center fournit également plusieurs détecteurs qui vous aident à analyser la sécurité de votre infrastructure. Ces détecteurs incluent les éléments suivants :

D'autres Google Cloud services, tels que les journaux Google Cloud Armor, fournissent également des résultats à afficher dans Security Command Center.

Activez les services dont vous avez besoin pour vos charges de travail, puis surveillez et analysez uniquement les données importantes. Pour en savoir plus sur l'activation de la journalisation sur les services, consultez la section Activer les journaux dans l'analyse des journaux de sécurité dans Google Cloud.

Surveiller les menaces

Event Threat Detection est un service géré facultatif de Security Command Center Premium qui détecte les menaces dans votre flux de journal. Avec Event Threat Detection, vous pouvez détecter les menaces coûteuses qui présentent un risque élevé telles que les logiciels malveillants, le minage de cryptomonnaie, l'accès non autorisé aux ressourcesGoogle Cloud , les attaques DDoS et les attaques SSH par force brute. À l'aide des fonctionnalités de l'outil afin de diffuser des volumes de données de journaux, vos équipes de sécurité peuvent rapidement identifier les incidents à haut risque et se concentrer sur la mise en place de mesures correctives.

Pour détecter les comptes utilisateur potentiellement compromis dans votre organisation, utilisez les journaux Cloud Platform d'actions sensibles afin d'identifier le moment où des actions sensibles sont effectuées et de confirmer que des utilisateurs valides ont effectué ces actions à des fins valides. Une action sensible est une action, telle que l'ajout d'un rôle très privilégié, qui pourrait nuire à votre entreprise si elle est effectuée par un individu malveillant. Utilisez Cloud Logging pour afficher, surveiller et interroger les journaux des actions sensibles de Cloud Platform. Vous pouvez également afficher les entrées de journal d'actions sensibles avec le service Actions sensibles, un service intégré de Security Command Center Premium.

Google Security Operations peut stocker et analyser toutes vos données de sécurité de manière centralisée. Pour vous aider à évaluer l'intégralité d'une attaque, Google SecOps peut mapper les journaux dans un modèle commun, les enrichir, puis les associer en chronologie. Vous pouvez également utiliser Google SecOps pour créer des règles de détection, configurer la mise en correspondance d'indicateurs de compromission (IoC) et effectuer des activités de recherche des menaces. Vous écrivez vos règles de détection en langage YARA-L. Pour obtenir des exemples de règles de détection des menaces en YARA-L, consultez le dépôt Community Security Analytics (CSA). En plus d'écrire vos propres règles, vous pouvez profiter des avantages des sélections de détections dans Google SecOps. Ces détections sélectionnées sont un ensemble de règles YARA-L prédéfinies et gérées qui peuvent vous aider à identifier les menaces.

Une autre option pour centraliser vos journaux à des fins d'analyse de sécurité, d'audit et d'enquête consiste à utiliser BigQuery. Dans BigQuery, vous surveillez les menaces ou les erreurs de configuration courantes à l'aide de requêtes SQL (telles que celles du dépôt CSA) pour analyser les modifications d'autorisations, l'activité de provisionnement, l'utilisation des charges de travail, l'accès aux données et l'activité réseau. Pour en savoir plus sur l'analyse des journaux de sécurité dans BigQuery, de la configuration à l'analyse, consultez la section Analyse des journaux de sécurité dans Google Cloud.

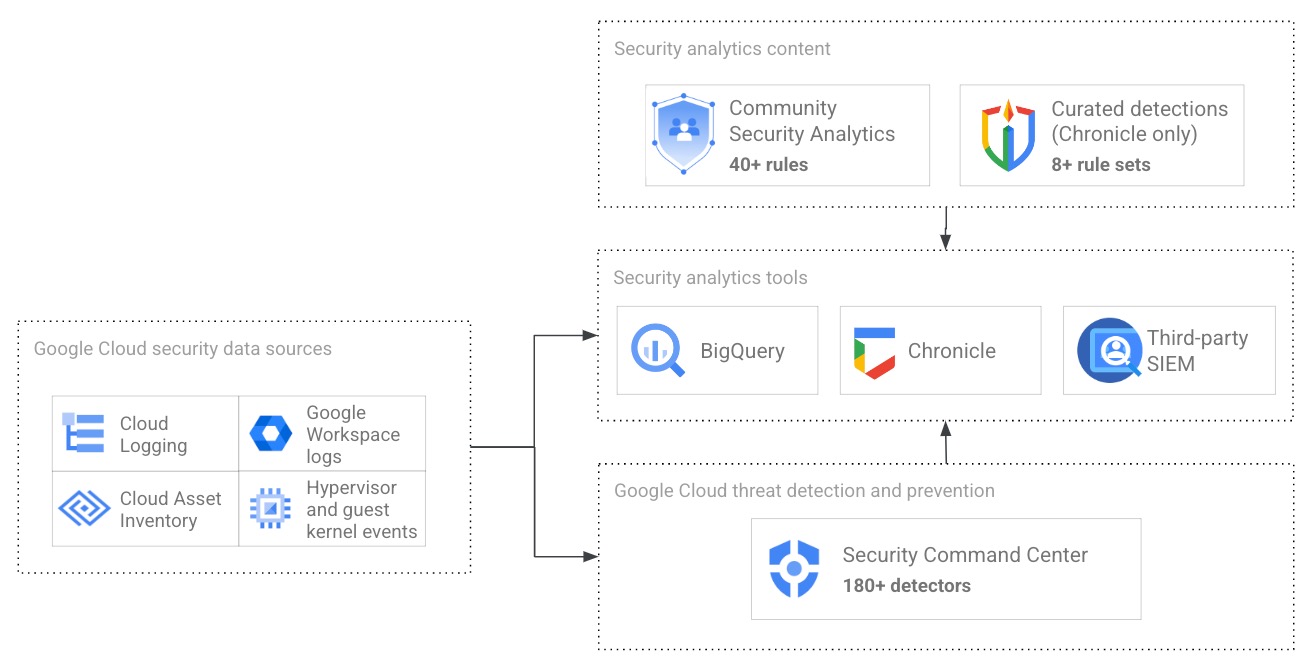

Le schéma suivant montre comment centraliser votre surveillance en utilisant à la fois les fonctionnalités de détection des menaces intégrées de Security Command Center et la détection des menaces que vous effectuez dans BigQuery, Google Security Operations ou un système SIEM tiers.

Comme le montre le schéma, les sources de données de sécurité que vous devez surveiller sont nombreuses. Ces sources de données incluent les journaux de Cloud Logging, les modifications d'éléments provenant de l'inventaire des éléments cloud, les journaux Google Workspace, ou encore les événements de l'hyperviseur ou d'un noyau invité. Le schéma montre que vous pouvez utiliser Security Command Center pour surveiller ces sources de données. Cette surveillance est effectuée automatiquement si vous avez activé les fonctionnalités et les détecteurs de menaces appropriés dans Security Command Center. Le schéma montre que vous pouvez également surveiller les menaces en exportant les données de sécurité et les résultats de Security Command Center vers un outil d'analyse tel que BigQuery, Google Security Operations ou une solution SIEM tierce. Dans votre outil d'analyse, le schéma montre que vous pouvez effectuer une analyse et une enquête plus approfondie en utilisant et en étendant des requêtes et des règles comme celles disponibles dans les CSA.

Étapes suivantes

Pour en savoir plus sur la journalisation et la détection, consultez les ressources suivantes :