Caso sua instância do Looker tenha sido criada após o Looker 22.10, por padrão, a página SAML estará disponível na seção Autenticação do menu Administrador.

Se a página SAML não estiver na seção Authentication do menu Administrador, abra uma solicitação de suporte na Central de Ajuda do Looker e clique em Fale conosco.

A página SAML na seção Authentication do menu Admin permite que você configure o Looker para autenticar usuários usando a Linguagem de marcação para autorização de segurança (SAML). Esta página descreve esse processo e inclui instruções para vincular grupos SAML a papéis e permissões do Looker.

SAML e provedores de identidade

As empresas usam provedores de identidade (IdPs, na sigla em inglês) diferentes para coordenar com o SAML. Por exemplo, Okta ou OneLogin. Os termos usados nas instruções de configuração a seguir e na IU podem não corresponder diretamente aos usados pelo IdP. Para esclarecimentos durante a configuração, entre em contato com a equipe interna de SAML ou de autenticação ou com o suporte do Looker.

O Looker considera que as solicitações e declarações SAML são compactadas. Verifique se o IdP está configurado corretamente. Atualmente, as solicitações do Looker ao IdP não são assinadas.

O Looker é compatível com o login iniciado pelo IdP.

Parte do processo de configuração precisa ser concluída no site do IdP.

O Okta oferece um app do Looker, que é a maneira recomendada de configurar o Looker e o Okta juntos.

Como configurar o Looker no seu provedor de identidade

Seu IdP SAML precisará do URL da instância do Looker em que o IdP SAML precisa publicar declarações SAML. No seu IdP, isso pode ser chamado de "quot;Post Back URL"," "Recipient&&tt; ou "Destination" entre outros nomes.

As informações a serem fornecidas são o URL em que você normalmente acessa a instância do Looker usando o navegador, seguido por /samlcallback. Por exemplo:

none

https://instance_name.looker.com/samlcallback

ou

https://looker.mycompany.com/samlcallback

Alguns IdPs também exigem que você adicione :9999 após o URL da instância. Exemplo:

https://instance_name.looker.com:9999/samlcallback

Informações úteis

Lembre-se do seguinte:

- O Looker requer SAML 2.0.

- Não desative a autenticação SAML enquanto estiver conectado ao Looker pelo SAML, a menos que você tenha outro login de conta configurado. Caso contrário, você pode sair do app.

- O Looker pode migrar contas existentes para SAML usando endereços de e-mail provenientes de configurações atuais de e-mail/senha, LDAP ou Google Auth. Você poderá definir isso no processo de configuração.

Como começar a usar o recurso

Navegue até a página Autenticação SAML na seção Administrador do Looker para ver as seguintes opções de configuração. As mudanças nas opções de configuração só serão aplicadas quando você testar e salvar as configurações na parte inferior da página.

Configurações de autenticação SAML

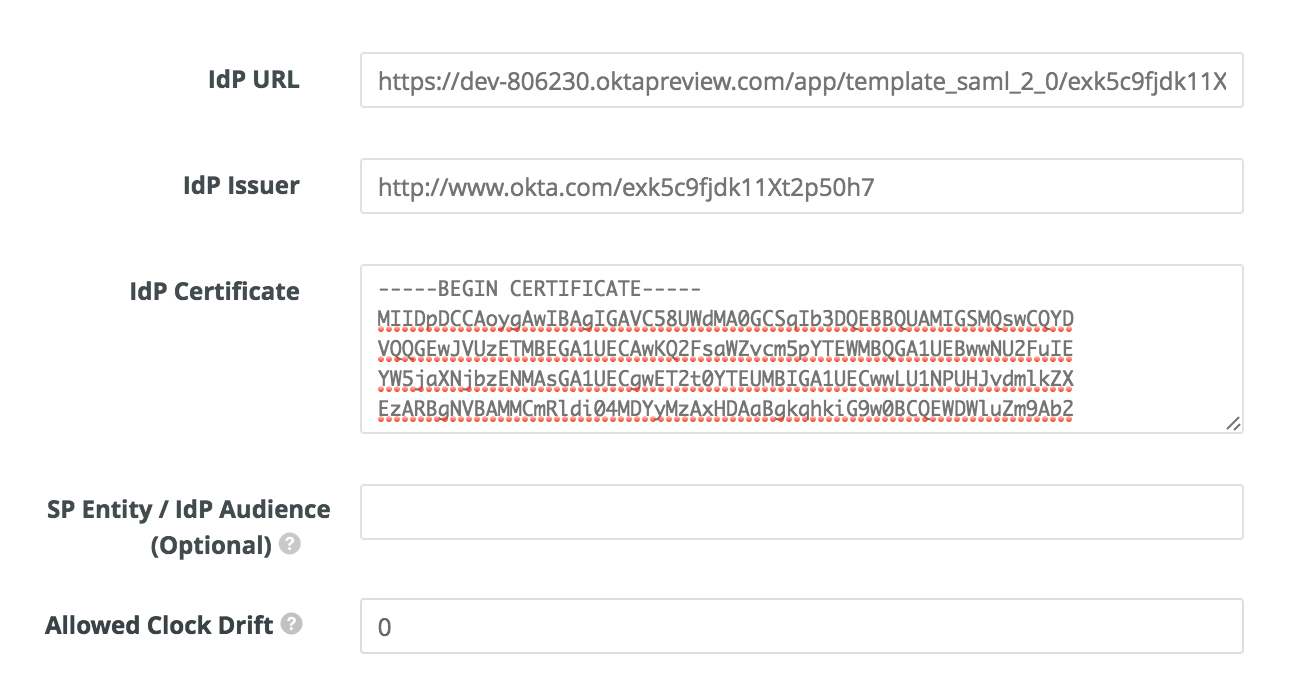

O Looker requer o URL do IdP, o emissor do IdP e o certificado do IdP para autenticar seu IdP.

Seu IdP pode oferecer um documento XML de metadados do IdP durante o processo de configuração do Looker no IdP. Este arquivo contém todas as informações solicitadas na seção Configurações de autenticação SAML. Se você tiver esse arquivo, faça upload dele no campo IdP Metadata, que preencherá os campos obrigatórios nesta seção. Também é possível preencher os campos obrigatórios na saída recebida durante a configuração do IdP. Você não precisará preencher os campos se fizer upload do arquivo XML.

Metadados do IdP: * Cole o URL público do documento XML que contém as informações do IdP ou o texto do documento inteiro aqui. O Looker analisará esse arquivo para preencher os campos obrigatórios.

Se você não tiver feito upload ou colado um documento XML de metadados do IdP, digite as informações de autenticação do IdP nos campos IdP URL, IdP Issuer e IdP Certificate:

URL do IdP: o URL para onde o Looker autenticará usuários. Esse recurso é chamado de URL de redirecionamento no Okta.

IdP Issuer: o identificador exclusivo do IdP. Esse recurso é chamado de "chave externa" em Okta.

Certificado do IdP: a chave pública para permitir que o Looker verifique a assinatura das respostas do IdP.

Em conjunto, esses três campos permitem que o Looker confirme que um conjunto de declarações SAML assinadas veio de um IdP confiável.

- Público-alvo/entidade do IdP: este campo não é exigido pelo Looker, mas será necessário para muitos IdPs. Se você digitar um valor nesse campo, ele será enviado para seu IdP como o

Entity IDdo Looker nas solicitações de autorização. Nesse caso, o Looker aceitará somente respostas de autorização que tenham esse valor comoAudience. Se o IdP exigir um valorAudience, digite essa string aqui.

Esse valor também é usado como o campo "quot;issuer"" nas mensagens enviadas para o IdP. Portanto, se o IdP reclamar que está recebendo uma mensagem sem um "issuer", você precisará preenchê-lo. Use a string que o IdP precisar. Na maioria dos casos, você pode usar "Looker". Se este campo estiver presente, seu IdP precisará enviá-lo como o campo "quot;audience" na mensagem enviada de volta ao Looker.

- Desvio do relógio permitido: o número de segundos de deslocamento do relógio (a diferença nos carimbos de data/hora entre o IdP e o Looker) permitido. Esse valor geralmente é o padrão de 0, mas alguns IdPs podem exigir mais liberdade para logins bem-sucedidos.

Configurações dos atributos do usuário

Nos campos a seguir, especifique o nome do atributo na configuração de SAML do seu IdP que contém as informações correspondentes para cada campo. A inserção dos nomes dos atributos SAML informa ao Looker como mapear esses campos e extrair as informações no momento do login. O Looker não é específico sobre como essas informações são construídas, é importante que a maneira como você o insere no Looker corresponde à maneira como os atributos são definidos no seu IdP. O Looker oferece sugestões padrão sobre como construir essas entradas.

Atributos padrão

Você precisará especificar estes atributos padrão:

Atrib. de e-mail: o nome do atributo que o IdP usa para endereços de e-mail de usuários.

Atribuição de nome: o nome do atributo que seu IdP usa para os nomes de usuário.

LName Attr: o nome do atributo que seu IdP usa para os sobrenomes dos usuários.

Pareamento de atributos SAML com atributos de usuário do Looker

Você também pode usar os dados nos atributos SAML para preencher automaticamente os valores nos atributos de usuários do Looker quando um fizer login. Por exemplo, se você tiver configurado o SAML para fazer conexões específicas do usuário com seu banco de dados, será possível parear seus atributos SAML com os atributos do usuário do Looker para tornar suas conexões de banco de dados específicas do usuário no Looker.

Para parear atributos SAML com atributos de usuário do Looker correspondentes:

- Digite o nome do atributo SAML no campo SAML Attribute e o nome do atributo de usuário do Looker com que você quer parear no campo Looker User Attributes.

- Marque Obrigatório se você quiser exigir um valor de atributo SAML para permitir que um usuário faça login.

- Clique em + e repita essas etapas para adicionar mais pares de atributos.

Grupos e papéis

O Looker pode criar grupos que espelham seus grupos SAML gerenciados externamente e depois atribui papéis ao Looker com base nos grupos SAML espelhados. Quando você muda a associação ao grupo SAML, essas alterações são propagadas automaticamente para a configuração do grupo do Looker.

Espelhar grupos SAML permite usar seu diretório SAML definido externamente para gerenciar grupos e usuários do Looker. Assim, é possível gerenciar a associação ao grupo para várias ferramentas de software como serviço (SaaS), como o Looker, em um só lugar.

Se você ativar a opção Espelhar grupos SAML, o Looker criará um grupo do Looker para cada grupo SAML introduzido no sistema. Esses grupos do Looker podem ser visualizados na página Grupos da seção Administrador do Looker. Os grupos podem ser usados para atribuir funções aos participantes, definir controles de acesso ao conteúdo e atribuir atributos do usuário.

Grupos e papéis padrão

A opção Espelhar grupos SAML fica desativada por padrão. Nesse caso, você pode definir um grupo padrão para novos usuários SAML. Nos campos New User Groups e New User Roles, insira os nomes dos grupos ou papéis do Looker a que você quer atribuir novos usuários do Looker quando eles fizerem login pela primeira vez no Looker:

Esses grupos e funções são aplicados a novos usuários no primeiro login. Os grupos e papéis não são aplicados a usuários preexistentes e não são reaplicados se forem removidos dos usuários após o login inicial.

Se você ativar os grupos SAML espelhados, esses padrões serão removidos dos usuários no próximo login e substituídos por funções atribuídas na seção Espelhar grupos SAML. Essas opções padrão não estarão mais disponíveis ou atribuídas e serão totalmente substituídas pela configuração de grupos espelhados.

Como ativar grupos SAML espelhados

Se você quiser espelhar seus grupos SAML no Looker, ative a opção Espelhar grupos SAML. O Looker exibe estas configurações:

Estratégia de localizador de grupo: selecione o sistema que o IdP usa para atribuir grupos, dependendo do seu IdP.

Quase todos os IdPs usam um único valor de atributo para atribuir grupos, conforme mostrado no exemplo de declaração SAML:

none <saml2:Attribute Name='Groups'> <saml2:AttributeValue >Everyone</saml2:AttributeValue> <saml2:AttributeValue >Admins</saml2:AttributeValue> </saml2:Attribute>Nesse caso, selecione Grupos como valores de um único atributo.Alguns IdPs usam um atributo separado para cada grupo e exigem um segundo atributo para determinar se um usuário faz parte de um grupo. Veja abaixo um exemplo de declaração SAML que mostra esse sistema:

none <saml2:Attribute Name='group_everyone'> <saml2:AttributeValue >yes</saml2:AttributeValue> </saml2:Attribute> <saml2:Attribute Name='group_admins'> <saml2:AttributeValue >no</saml2:AttributeValue> </saml2:Attribute>Neste caso, selecione Grupos como atributos individuais com o valor da associação.

Atributo de grupos: este campo será exibido pelo Looker quando a estratégia do Finder do grupo estiver definida como Grupos como valores de um único atributo. Digite o nome do atributo de grupos usado pelo IdP.

Valor de participante do grupo: esse campo aparece quando a estratégia de localização de grupos está definida como Grupos como atributos individuais com o valor da associação. Digite o valor que indica que um usuário é participante de um grupo.

Nome do grupo preferido/Funções/ID do grupo SAML: este conjunto de campos permite atribuir um nome a um grupo personalizado e um ou mais papéis atribuídos ao grupo SAML correspondente no Looker:

Digite o ID do grupo SAML no campo ID do grupo SAML. Os usuários SAML incluídos no grupo SAML serão adicionados ao grupo espelhado do Looker.

Digite um nome personalizado para o grupo espelhado no campo Nome personalizado. Este será o nome exibido na página Grupos da seção Administrador do Looker.

No campo à direita do campo Nome personalizado, selecione um ou mais papéis do Looker que serão atribuídos a cada usuário do grupo.

Clique em

+para adicionar conjuntos de campos e configurar outros grupos espelhados. Se você tiver vários grupos configurados e quiser remover a configuração de um grupo, clique emXao lado do conjunto de campos desse grupo.

Se você editar um grupo espelhado que foi configurado anteriormente nesta tela, a configuração do grupo será alterada, mas o grupo permanecerá intacto. Por exemplo, você pode alterar o nome personalizado de um grupo, além de mudar a forma como ele aparece na página Grupos do Looker, mas não os papéis atribuídos e os participantes do grupo. A alteração do ID do grupo SAML mantém o nome e as funções do grupo, mas os participantes são reatribuídos com base nos usuários que são participantes do grupo SAML externo com o novo grupo SAML UD.

Qualquer edição feita em um grupo espelhado será aplicada aos usuários desse grupo no próximo login que fizerem no Looker.

Gerenciamento avançado de papéis

Se você tiver ativado a chave Espelhar grupos SAML, o Looker exibirá essas configurações. As opções nesta seção determinam a flexibilidade que os administradores do Looker têm ao configurar grupos do Looker e usuários que foram espelhados do SAML.

Por exemplo, se você quiser que seu grupo do Looker e a configuração do usuário correspondam estritamente à configuração do SAML, ative essas opções. Quando as três primeiras opções estiverem ativadas, os administradores do Looker não poderão modificar a associação a grupos espelhados e só poderão atribuir papéis aos usuários por meio de grupos espelhados de SAML.

Se você quiser ter mais flexibilidade para personalizar seus grupos no Looker, desative essas opções. Seus grupos do Looker ainda vão refletir sua configuração SAML, mas você poderá fazer gerenciamento de usuários e grupos adicionais no Looker, como adicionar usuários SAML a grupos específicos do Looker ou atribuir papéis do Looker diretamente a usuários SAML.

Para novas instâncias do Looker ou para instâncias que não têm grupos espelhados configurados anteriormente, essas opções estão desativadas por padrão.

Para as instâncias atuais do Looker que têm grupos espelhados configurados, essas opções são ativadas por padrão.

Ativar configurações mais restritivas fará com que os usuários perdam a associação ao grupo ou papéis atribuídos que foram configurados diretamente no Looker. Isso ocorre na próxima vez que esses usuários fazem login no Looker.

A seção Gerenciamento avançado de papéis contém estas opções:

Impedir que usuários SAML individuais recebam papéis diretos: ativar essa opção impede que os administradores do Looker atribuam papéis do Looker diretamente a usuários SAML. Os usuários do SAML só receberão os papéis pelo grupo. Se os usuários SAML tiverem permissão para participar em grupos nativos do Looker (não espelhados), eles ainda poderão herdar papéis de grupos SAML espelhados e de grupos nativos do Looker. Os usuários SAML que tiverem papéis atribuídos diretamente terão esses papéis removidos no próximo login.

Se essa opção estiver desativada, os administradores do Looker poderão atribuir papéis do Looker diretamente aos usuários do SAML como se eles estivessem configurados de maneira nativa no Looker.

Impedir a associação direta em grupos não SAML: ativar essa opção impede que os administradores do Looker adicionem usuários SAML diretamente aos grupos nativos do Looker. Se for permitido que os grupos SAML espelhados sejam membros de grupos nativos do Looker, os usuários SAML poderão manter a associação em qualquer grupo pai do Looker. Todos os usuários SAML que tiverem sido atribuídos a grupos nativos do Looker serão removidos desses grupos no próximo login.

Se essa opção estiver desativada, os administradores do Looker poderão adicionar usuários SAML diretamente a grupos nativos do Looker.

Impedir a herança de papéis de grupos não SAML: ativar esta opção impede que membros de grupos SAML espelhados herdem papéis de grupos nativos do Looker. Os usuários SAML que herdaram papéis de um grupo pai do Looker perderão esses papéis no próximo login.

Se esta opção estiver desativada, os grupos SAML ou os usuários SAML espelhados adicionados como membros de um grupo nativo do Looker vão herdar os papéis atribuídos ao grupo pai do Looker.

Auth Exigir papel: se essa opção estiver ativada, os usuários SAML precisarão atribuir um papel. Os usuários SAML que não tiverem um papel atribuído não poderão fazer login no Looker.

Se essa opção estiver desativada, os usuários do SAML poderão se autenticar no Looker, mesmo que não tenham um papel atribuído. Um usuário sem papel atribuído não poderá ver os dados nem realizar ações no Looker, mas poderá fazer login nele.

Opções de migração

O Looker recomenda que você ative a opção Login alternativo e forneça uma estratégia de mesclagem, conforme explicado nesta seção.

Login alternativo para administradores e usuários especificados

Os logins por e-mail/senha do Looker são sempre desativados para usuários comuns quando a autenticação SAML está ativada. Esta opção permite um login baseado em e-mail alternativo usando /login/email para administradores e usuários específicos com a permissão login_special_email.

Ativar essa opção é útil como substituto durante a configuração do SAML Auth, caso ocorram problemas de configuração do SAML posteriormente ou caso você precise oferecer suporte a alguns usuários que não têm contas no seu diretório SAML.

Para ativar logins alternativos usando a API Looker, consulte a página de documentação Como ativar a opção de login alternativo.

Especifique o método usado para mesclar usuários SAML em uma conta do Looker

No campo Merge Users Using, especifique o método que será usado para mesclar um primeiro login SAML em uma conta de usuário. As opções são Looker Email/Password, LDAP e Google.

Se você tem mais de um sistema, pode especificar mais de um para mesclar neste campo. O Looker procurará usuários nos sistemas listados na ordem em que eles forem especificados. Por exemplo, imagine que você criou alguns usuários usando e-mail/senha do Looker, ativou o LDAP e agora quer usar SAML. O Looker se mesclava primeiro por e-mail/senha e, depois, LDAP.

Quando um usuário faz login pela primeira vez via SAML, esta opção conecta o usuário à conta existente encontrando a conta com um endereço de e-mail correspondente. Se não houver uma conta, um novo usuário será criado.

Testar autenticação do usuário

Clique no botão Testar para testar as configurações. Os testes redirecionarão para o servidor e abrirão uma guia do navegador. A guia exibe:

- Se o Looker conseguiu se comunicar com o servidor e validar.

- Os nomes que o Looker recebe do servidor. É preciso validar se o servidor retorna os resultados adequados.

- Um trace para mostrar como as informações foram encontradas. Use o trace para resolver problemas se as informações estiverem incorretas. Se você precisar de mais informações, leia o arquivo do servidor XML bruto.

Leia os resultados do teste com cuidado, porque algumas partes podem ser bem-sucedidas, mesmo que outras falhem.

Dicas:

- É possível executar esse teste a qualquer momento, mesmo que o SAML esteja parcialmente configurado. Executar um teste pode ser útil durante a configuração para ver quais parâmetros precisam ser configurados.

- O teste usa as configurações digitadas na página SAML Authentication, mesmo que elas não tenham sido salvas. O teste não afetará nem mudará as configurações dessa página.

- Durante o teste, o Looker transmite informações para o IdP usando o parâmetro SAML

RelayState. O IdP deve retornar esse valorRelayStateao Looker não modificado.

Confirme que todos os testes estão sendo aprovados antes de clicar em Atualizar configurações. Salvar informações de configuração de SAML incorretas pode bloquear você e outros usuários do Looker.

Salvar e aplicar configurações

Quando terminar de inserir as informações, e quando todos os testes forem aprovados, marque Confirmei a configuração acima e quero ativar a aplicação globalmente e clique em Atualizar configurações para salvar.

Comportamento de login do usuário

Quando um usuário tenta fazer login em uma instância do Looker usando SAML, ele é aberto na página Login. O usuário precisa clicar no botão Authenticate para iniciar a autenticação via SAML.

Esse é o comportamento padrão se o usuário ainda não tiver uma sessão ativa do Looker.

Se você quiser que os usuários façam login diretamente na sua instância do Looker após a autenticação do IdP e ignore a página Login, ative a opção Ignorar página de login em Comportamento de login.

O recurso Ignorar a página de login precisa ser ativado pelo Looker. Para atualizar a licença desse recurso, entre em contato com seu gerente de contas ou abra uma solicitação de suporte na Central de Ajuda do Looker e clique em Fale conosco.

Quando a opção Ignorar página de login está ativada, a sequência de login do usuário é a seguinte:

O usuário tenta se conectar a um URL do Looker (por exemplo,

instance_name.looker.com).O Looker determina se o usuário já tem uma sessão ativa ativada.

Se uma sessão ativa estiver ativada, o usuário será direcionado para o URL solicitado.

Se uma sessão ativa não estiver ativada, o usuário será redirecionado para o IdP. O IdP autentica o usuário quando ele faz login no IdP. Em seguida, o Looker autentica o usuário quando o IdP envia o usuário de volta ao Looker com informações que indicam que o usuário está autenticado no IdP.

Se a autenticação no IdP for bem-sucedida, o Looker validará as declarações SAML, aceitará a autenticação, atualizará as informações do usuário e o encaminhará ao URL solicitado, ignorando a página Fazer login.

Se o usuário não conseguir fazer login no IdP ou não tiver autorização do IdP para usar o Looker, dependendo do IdP, ele permanecerá no site do IdP ou será redirecionado para a página Fazer login do Looker.

A resposta SAML excedeu o limite

Se os usuários que estão tentando autenticar estiverem recebendo erros indicando que a resposta SAML excedeu o tamanho máximo, você poderá aumentar o tamanho máximo permitido de resposta SAML.

Para instâncias hospedadas pelo Looker, entre em contato com o suporte da Looker para atualizar o tamanho máximo da resposta SAML. Abra uma solicitação de suporte na Central de Ajuda do Looker e clique em Fale conosco.

Para instâncias do Looker hospedadas pelo cliente, é possível definir o tamanho máximo da resposta SAML em número de bytes com a variável de ambiente MAX_SAML_RESPONSE_BYTESIZE. Exemplo:

export MAX_SAML_RESPONSE_BYTESIZE=500000

O padrão para o tamanho máximo de resposta SAML é 250.000 bytes.