Você pode usar chaves de API para restringir o acesso a métodos específicos da API ou a todos os métodos em uma API. Nesta página, descrevemos como restringir o acesso à API para os clientes que têm uma chave de API e também mostramos como criar uma chave.

O Extensible Service Proxy (ESP) usa a API Service Control para validar uma chave de API e a associação com a API ativada de um projeto. Se você definir um requisito de chave na sua API, as solicitações para métodos, classes ou APIs protegidas serão rejeitadas a menos que elas tenham uma chave gerada no seu projeto ou em outros projetos de desenvolvedores com acesso para ativar sua API. O projeto em que a chave de API foi criada não é registrado nem adicionado ao cabeçalho da solicitação. No entanto, você pode visualizar o projeto do Google Cloud ao qual um cliente está associado em Endpoints > Serviço, conforme descrito na seção Filtrar por projetos de um consumidor específico.

Para mais informações sobre em qual projeto do Google Cloud criar uma chave de API, consulte Como compartilhar APIS protegidas por chaves.

Por padrão, nos serviços do gRPC, todos os métodos da API exigem uma chave de API para acessá-los. É possível desativar a exigência de chave de API para toda a API ou para métodos específicos. Para isso, adicione uma seção usage à configuração de serviço e defina regras e seletores, conforme descrito nos procedimentos a seguir.

Como restringir ou conceder acesso a todos os métodos da API

Para especificar que uma chave de API não é necessária para acessar a API:

Abra o arquivo de configuração do serviço gRPC do projeto em um editor de texto e localize ou adicione a seção

usage.Na seção

usage, especifique uma regraallow_unregistered_calls, conforme mostrado a seguir. O caractere curinga"*"emselectorsignifica que a regra aplica-se a todos os métodos na API.usage: rules: # All methods can be called without an API Key. - selector: "*" allow_unregistered_calls: true

Como remover a restrição de chave de API de um método

Para desativar a validação da chave de API de um método específico mesmo que você tenha restringido o acesso da API:

Abra o arquivo de configuração do serviço do gRPC do projeto em um editor de texto e localize ou adicione a seção

usage:Na seção

usage, especifique uma regraallow_unregistered_calls, conforme mostrado a seguir. Oselectorsignifica que a regra aplica-se apenas ao método especificado, neste caso,ListShelves.usage: rules: # ListShelves method can be called without an API Key. - selector: endpoints.examples.bookstore.Bookstore.ListShelves allow_unregistered_calls: true

Como chamar uma API usando uma chave de API

A chamada a uma API varia, dependendo de a origem ser um cliente gRPC ou um cliente HTTP.

Clientes gRPC

Quando um método requer uma chave de API, é preciso que os clientes do gRPC transmitam o valor da chave como metadados x-api-key (em inglês) com a chamada de método deles.

Python

Java

Go

Node.js

Clientes HTTP

Se você estiver usando o recurso de transcodificação de HTTP do Cloud Endpoints para gRPC, os clientes HTTP poderão enviar a chave como um parâmetro de consulta da mesma maneira que fazem para os serviços OpenAPI.

Como compartilhar APIs protegidas por chaves

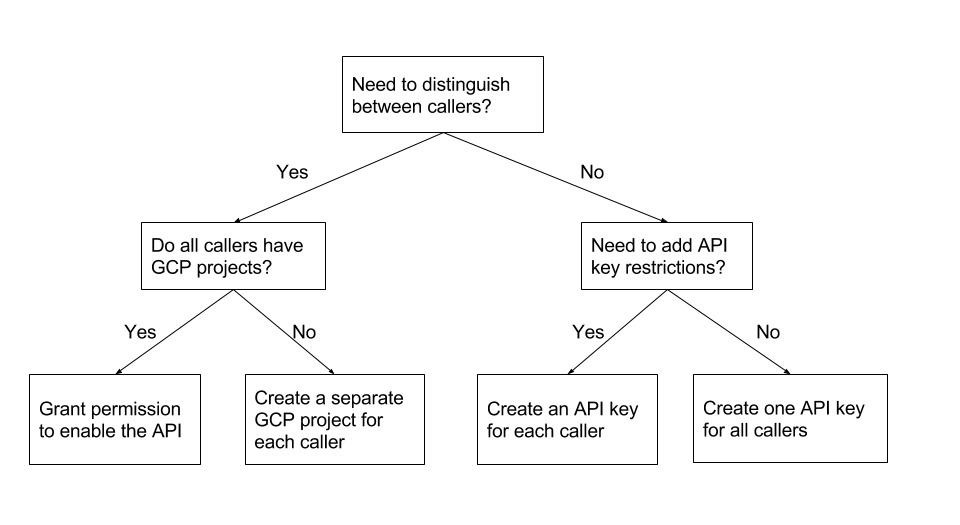

As chaves de API são associadas ao projeto do Google Cloud em que foram criadas. Se você decidiu exigir uma chave para sua API, o projeto do Google Cloud em que a chave é criada vai depender das respostas às perguntas a seguir:

- Você precisa diferenciar os chamadores de sua API para poder usar recursos do Endpoints, como cotas?

- Todos os autores das chamadas da API têm os próprios projetos do Google Cloud?

- Você precisa configurar diferentes restrições de chave de API?

Use a árvore de decisões abaixo como guia para decidir em qual projeto do Google Cloud criar a chave de API.

Conceder permissão para ativar a API

Quando você precisa distinguir os autores das chamadas da sua API, e cada um tem o próprio projeto do Google Cloud, é possível conceder permissão aos principais para ativar a API no próprio projeto do Google Cloud. Dessa forma, os usuários da API podem criar a própria chave para usar com ela.

Por exemplo, digamos que sua equipe tenha criado uma API para uso interno por diversos programas cliente na empresa e cada um deles tenha o próprio projeto no Google Cloud. Para diferenciar os autores das chamadas da API, a chave de cada um deles precisa ser criada em um projeto do Google Cloud diferente. Dê permissão para que seus colegas ativem a API no projeto do Google Cloud ao qual o programa cliente está associado.

Veja como permitir que os usuários criem a própria chave de API:

- No projeto do Google Cloud em que a API está configurada, conceda a cada usuário a permissão para ativar a API.

- Entre em contato com os usuários para informar que eles podem ativar a API no próprio projeto do Google Cloud e criar uma chave de API.

Criar um projeto separado do Google Cloud para cada autor da chamada

Quando você precisar diferenciar os autores das chamadas da API, mas nem todos tiverem projetos do Google Cloud, crie um projeto separado no Google Cloud e uma chave de API para cada um. Antes de criar os projetos, pense nos nomes deles para facilitar a identificação do cliente associado a cada um.

Por exemplo, digamos que você tenha clientes externos da API e não tenha ideia de como foram criados os programas clientes que chamam essa API. Talvez alguns clientes usem os serviços do Google Cloud e tenham um projeto dele e outros não. Para diferenciar os autores das chamadas, crie um projeto no Google Cloud e uma chave de API separados para cada um deles.

Para criar um projeto do Google Cloud e uma chave de API separados para cada autor da chamada:

- Crie um projeto separado para cada autor da chamada.

- Em cada projeto, ative a API e crie uma chave de API.

- Forneça a chave de API para cada autor da chamada.

Criar uma chave de API para cada autor da chamada

Quando você não precisa distinguir entre os autores das chamadas de API, mas quer adicionar restrições de chave de API, é possível criar uma chave de API separada para cada autor da chamada no mesmo projeto.

Veja como criar uma chave de API para cada autor da chamada no mesmo projeto:

- No projeto em que a API estiver ativada ou configurada, crie uma chave de API para cada cliente com as restrições necessárias.

- Forneça a chave de API para cada autor da chamada.

Criar uma chave de API para todos os autores das chamadas

Quando você não precisa distinguir entre os autores das chamadas de API e não precisa adicionar restrições, mas ainda quer exigir uma chave de API (para impedir o acesso anônimo, por exemplo), é possível criar uma chave para todos os autores de chamadas usarem.

Para criar uma chave de API para todos os autores das chamadas:- No projeto em que a API estiver ativada ou configurada, crie uma chave de API para todos os autores das chamadas.

- Forneça a mesma chave de API para cada autor da chamada.