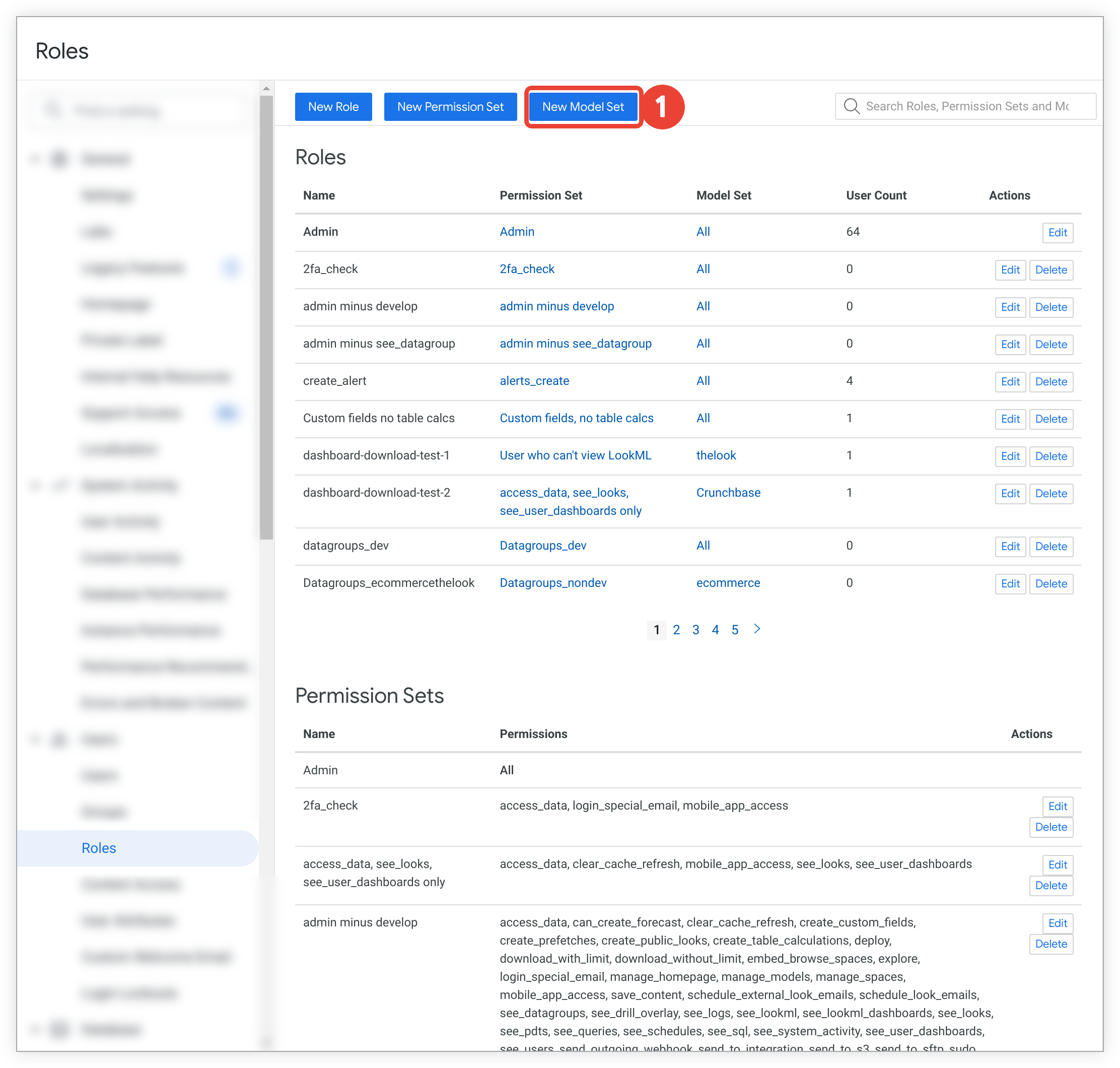

Rollen, Berechtigungssätze und Modellsätze werden zusammen verwendet, um zu verwalten, was Nutzer tun und was sie sehen können. Auf der Seite Rollen im Bereich Nutzer des Admin-Bereichs können Sie Rollen, Berechtigungsgruppen und Modellgruppen aufrufen, konfigurieren und zuweisen.

Sie können nach bestimmten Rollen, Berechtigungsgruppen und Modellgruppen suchen, indem Sie oben rechts einen Suchbegriff in das Suchfeld eingeben und die Eingabetaste drücken.

Definitionen

- Eine Rolle definiert die Berechtigungen, die ein Nutzer oder eine Gruppe für eine bestimmte Gruppe von Modellen in Looker hat. Sie erstellen eine Rolle, indem Sie eine Berechtigungsgruppe mit einer Modellgruppe kombinieren.

- Ein Berechtigungssatz definiert, was ein Nutzer oder eine Gruppe tun kann. Sie wählen eine Kombination von Berechtigungen aus, die Sie einem Nutzer oder einer Gruppe zuweisen möchten. Sie muss als Teil einer Rolle verwendet werden, damit sie eine Wirkung hat.

- In einem Modellsatz wird definiert, welche Daten und LookML-Felder ein Nutzer oder eine Gruppe sehen kann. Sie wählen eine Kombination aus LookML-Modellen aus, auf die ein Nutzer oder eine Gruppe Zugriff haben soll. Sie muss als Teil einer Rolle verwendet werden, damit sie eine Wirkung hat.

Rollen verwalten

Eine Rolle ist eine Kombination aus einem Berechtigungssatz und einem Modellsatz. Es ist üblich, Rollen nach Arten von Personen oder Personengruppen in Ihrer Organisation zu benennen, z. B. „Administrator“, „Looker-Entwickler“ oder „Finanzteam“. Sie können aber auch Ihre eigenen Namenskonventionen verwenden.

Ein Nutzer kann in Looker mehrere Rollen haben. Das kann nützlich sein, wenn Sie Nutzer haben, die mehrere Rollen in Ihrem Unternehmen spielen, oder wenn Sie komplexe Zugriffssysteme für Ihre Modelle erstellen möchten.

Rollen erstellen, bearbeiten und löschen

So erstellen Sie eine Rolle:

- Klicken Sie oben auf der Seite Rollen auf die Schaltfläche Neue Rolle.

Looker zeigt die Seite Neue Rolle an, auf der Sie die folgenden Einstellungen konfigurieren können:

- Name: Geben Sie einen Namen für die Rolle ein.

- Berechtigungssatz: Wählen Sie einen Berechtigungssatz aus, der mit der Rolle verknüpft werden soll.

- Modellsatz: Wählen Sie einen Modellsatz aus, der der Rolle zugewiesen werden soll.

- Gruppen: Optional können Sie eine oder mehrere Gruppen auswählen, denen die Rolle zugewiesen werden soll.

- Nutzer: Optional können Sie einen oder mehrere Nutzer auswählen, denen die Rolle zugewiesen werden soll.

Wenn Sie die Rolle wie gewünscht konfiguriert haben, klicken Sie unten auf der Seite auf die Schaltfläche Neue Rolle.

Nachdem eine Rolle erstellt wurde, können Sie sie bearbeiten, indem Sie auf der Seite Rollen rechts neben der Rolle auf die Schaltfläche Bearbeiten klicken. Wenn Sie auf Bearbeiten klicken, gelangen Sie zur Seite Rolle bearbeiten für diese Rolle. Dort können Sie den Namen, die Berechtigungsgruppe, die Modellgruppe und die Gruppen oder Nutzer bearbeiten, die der Rolle zugewiesen sind.

Wenn Sie eine Rolle löschen möchten, klicken Sie auf der Seite Rollen rechts neben der Rolle auf die Schaltfläche Löschen.

Standardrollen

Für neue Instanzen erstellt Looker die folgenden Standardrollen, die jeweils ein Standardberechtigungssatz mit demselben Namen enthalten:

- Admin

- Admin über IAM

- Entwickler

- Gemini

- Support Advanced Editor

- Support Basic Editor

- Customer Engineer Advanced Editor

- Nutzer

- Betrachter

Für die Standardrollen in den folgenden Abschnitten gelten Nutzungsbedingungen.

Admin über IAM

Die Rolle „Admin via IAM“ ist nur in Looker (Google Cloud Core) verfügbar und kann nur über die Google Cloud Console verwaltet werden. Weitere Informationen finden Sie in der Dokumentation unter Authentifizierung und Autorisierung mit OAuth und IAM und Looker-Administratorrolle im Vergleich zur Looker-Administratorrolle über IAM.

Für die Rolle Administrator über IAM wird die Berechtigungsgruppe Administrator verwendet.

Gemini

Die Rolle Gemini kann nicht umbenannt oder gelöscht werden und enthält in ihrem Berechtigungssatz nur die Berechtigung gemini_in_looker. Standardmäßig gilt die Berechtigungsgruppe dieser Rolle für alle Modelle in der Looker-Instanz. Wenn Sie den Zugriff von Nutzern auf Gemini in Looker-Funktionen mit bestimmten Modellen einschränken möchten, entfernen Sie diese Nutzer aus der Rolle Gemini und erstellen Sie eine neue Rolle, in der die Berechtigung gemini_in_looker für ausgewählte Modelle angewendet wird. Entfernen Sie diese Nutzer aus der Gruppe Gemini-Standardnutzer.

Mit der Berechtigung gemini_in_looker, die in dieser Rolle verfügbar ist, können Nutzer die folgenden Aufgaben in der Looker-Instanz mit Gemini-Unterstützung ausführen:

- LookML schreiben – wenn sie auch eine Looker-Rolle haben, die die Berechtigung

developfür mindestens ein Modell in einem LookML-Projekt enthält. - Benutzerdefinierte Looker-Visualisierungen erstellen – wenn sie auch eine Looker-Rolle mit der Berechtigung

can_override_vis_confighaben. - Looker-Explore-Daten können mit konversationeller Analyse abgefragt werden, auch wenn dem Nutzer keine

explore-Berechtigungen zugewiesen wurden, sofern er eine Looker-Rolle hat, die die Berechtigungaccess_datafür das Modell enthält, das er abfragt.

Weitere Informationen zu den Funktionen von Gemini in Looker finden Sie in der Übersicht zu Gemini in Looker.

Unterstützung des erweiterten und des einfachen Editors

Diese Rollen werden in einer Instanz von Looker (Original) nicht angezeigt, wenn ein Looker-Administrator die Labs-Funktion Tiered Support Access deaktiviert hat. Diese Rollen werden in einer Looker (Google Cloud Core)-Instanz nicht angezeigt, wenn für die Instanz Netzwerke mit privaten Verbindungen (Zugriff auf private Dienste oder Private Service Connect) oder Netzwerke mit Hybridverbindungen verwendet werden.

Die Rollen Support Advanced Editor und Support Basic Editor können nicht bearbeitet, gelöscht oder anderen Nutzern als Nutzern mit Supportzugriff zugewiesen werden.

Berechtigungssätze

Ein Berechtigungssatz definiert, was ein Nutzer oder eine Gruppe tun kann. Administratoren können die Standardberechtigungssätze von Looker verwenden oder eigene Berechtigungssätze erstellen. Dabei müssen sie die Abhängigkeiten von Berechtigungen berücksichtigen.

Alle verfügbaren Berechtigungen und ihre Typen werden in der Berechtigungsliste ausführlicher beschrieben.

Standardberechtigungssätze

Für Neuinstallationen enthält Looker mehrere Standardberechtigungsgruppen, mit denen Sie beginnen können:

Diese Berechtigungsgruppen werden als Optionen angezeigt, wenn Sie eine neue Rolle erstellen. Wenn Sie eines dieser Berechtigungssätze auswählen, wird in Looker die Liste der darin enthaltenen Berechtigungen angezeigt.

Der Berechtigungssatz „Administrator“ kann nicht bearbeitet oder gelöscht werden und kann keiner Rolle zugewiesen werden. Sie wird nur der Administratorrolle zugewiesen, die ebenfalls nicht bearbeitet oder gelöscht werden kann. Die einzige Möglichkeit, einem Nutzer oder einer Gruppe die Berechtigungsgruppe „Administrator“ zuzuweisen, besteht darin, dem Nutzer oder der Gruppe die Rolle „Administrator“ zuzuweisen.

Berechtigungssätze erstellen

Klicken Sie zum Erstellen eines Berechtigungssatzes oben auf der Seite Rollen auf die Schaltfläche Neuer Berechtigungssatz. In Looker wird eine Seite angezeigt, auf der Sie einen Namen für den Berechtigungssatz eingeben und die Berechtigungen auswählen können, die er enthalten soll. Wenn Sie das Set wie gewünscht konfiguriert haben, klicken Sie unten auf der Seite auf die Schaltfläche Neuer Berechtigungssatz.

Nachdem Sie eine Berechtigungsgruppe erstellt haben, können Sie sie bearbeiten oder löschen. Klicken Sie dazu auf der Seite Rollen rechts neben der Berechtigungsgruppe auf die Schaltfläche Bearbeiten oder Löschen.

Berechtigungen und Abhängigkeiten

Einige Berechtigungen sind von anderen abhängig, damit sie richtig funktionieren. So ist es beispielsweise sinnvoll, dass jemand, der in LookML entwickeln möchte, LookML zuerst sehen können muss.

Wenn Sie eine Berechtigungsgruppe erstellen, werden die verfügbaren Berechtigungen in einer eingerückten Liste angezeigt. Wenn eine Berechtigung unter einer anderen (übergeordneten) Berechtigung eingerückt ist, müssen Sie zuerst die übergeordnete Berechtigung auswählen. Die Berechtigungsliste könnte so aussehen:

☑️ access_data

☑️ see_lookml_dashboards

☑️ see_looks

☑️ see_user_dashboards

In diesem Beispiel wird die Einrückung in Looker verwendet, um Folgendes anzugeben:

- Das

access_data-Privileg kann jederzeit ausgewählt werden. - Für die Berechtigungen

see_lookml_dashboardsundsee_looksmuss zuerst die Berechtigungaccess_dataausgewählt werden. - Die Berechtigung

see_user_dashboardshängt von der Berechtigungsee_looksab, die wiederum von der Berechtigungaccess_dataabhängt.

Sie können keine untergeordnete Berechtigung auswählen, ohne zuerst die übergeordnete Berechtigung auszuwählen.

Berechtigungen und Looker-Lizenzen

Looker-Lizenzen klassifizieren Nutzer in drei Typen:

- Entwickler (Administrator)

- Standard (Creator)

- Betrachter

Die einem Nutzer gewährten Berechtigungen bestimmen, wie dieser Nutzer im Rahmen der Looker-Lizenz klassifiziert wird:

Ein Nutzer wird als Entwickler (Administrator) eingestuft, wenn er die Standardrolle „Administrator“ oder mindestens eine der folgenden Berechtigungen hat:

Ein Nutzer wird als Standardnutzer (Creator) eingestuft, wenn er keine der Entwicklerberechtigungen (Administrator) hat, aber mindestens eine der folgenden Berechtigungen:

Ein Nutzer wird als Betrachter eingestuft, wenn er die Berechtigung

access_data, aber keine der Entwicklerberechtigungen (Administrator) und keine der Standardberechtigungen (Creator) hat.

Berechtigungsliste

Berechtigungen lassen sich in drei Typen einteilen:

- Modellspezifisch:Diese Art von Berechtigung wird nur auf die Modellsätze angewendet, die Teil derselben Rolle sind. Diese Berechtigung wird auf einzelne Modelle oder Modellsets angewendet und nicht auf die gesamte Looker-Instanz.

- Verbindungsspezifisch:Diese Art von Berechtigung wird auf Verbindungsebene angewendet. Nutzer mit dieser Berechtigung sehen Inhalte auf Seiten im Bereich Verwaltung, für die eine Verbindung verwendet wird, die mit einem Modell verknüpft ist, auf das sie Datenzugriff haben. Das gilt auch dann, wenn diese Verbindung mit einem anderen Modell verwendet wird, auf das sie keinen Datenzugriff haben.

- Instanzweit:Diese Art von Berechtigung gilt für die gesamte Looker-Instanz und hat drei Typen:

- NN = Kein Zugriff auf Inhalte, kein Zugriff auf Menüs: Mit diesen Berechtigungen können Nutzer bestimmte Funktionen in der gesamten Looker-Instanz ausführen, aber nicht auf Inhalte zugreifen, die auf Modellen basieren, die nicht im Modellset ihrer Rolle enthalten sind.

- CN = Content access, No menu access (Inhaltszugriff, kein Menüzugriff): Mit diesen Berechtigungen können Nutzer auf Inhalte zugreifen und Informationen in der gesamten Looker-Instanz abfragen – auch für Inhalte und Abfragen, die auf Modellen basieren, die nicht im Modellset ihrer Rolle enthalten sind.

- CM = Content access, Menu access (Inhaltszugriff, Menüzugriff): Mit diesen Berechtigungen können Nicht-Administratoren Teile des Administratormenüs aufrufen und Informationen zu Inhalten und Anfragen auf Grundlage von Modellen sehen, die nicht im Modellset ihrer Rolle enthalten sind.

In der folgenden Liste werden alle in Looker verfügbaren Berechtigungen in der Reihenfolge beschrieben, in der sie auf der Seite New Permission Set (Neues Berechtigungssatz) im Bereich Admin (Administrator) angezeigt werden:

| Berechtigung | Abhängig von | Typ | Definition |

|---|---|---|---|

access_data |

Keine | Modellspezifisch | Nutzer können auf Daten aus Looker zugreifen, aber nur auf die Daten, die von Administratoren angegeben werden. Diese Berechtigung ist für fast alle Looker-Funktionen erforderlich.Ein Nutzer mit dieser Berechtigung kann, wenn er Zugriff auf ein beliebiges Modell in einem bestimmten Projekt hat, auf jede Datei im Bereich Daten dieses Projekts zugreifen, z. B. auf eine benutzerdefinierte JSON-Kartendatei.Looker Studio-Nutzer mit dieser Berechtigung können Looker-Daten in Looker Studio-Berichten aufrufen, in denen der Looker-Connector verwendet wird. |

see_lookml_dashboards |

access_data |

Modellspezifisch | Nutzer können den LookML-Ordner |

see_looks |

access_data |

Modellspezifisch | Nutzer können gespeicherte Looks (aber keine Dashboards) in Ordnern sehen. Nutzer benötigen die Berechtigung explore für alle relevanten Modelle, um diese Looks zu untersuchen. Nutzer benötigen außerdem die Zugriffsebene Inhalte ansehen, um Looks in Ordnern zu sehen. |

see_user_dashboards |

see_looks |

Modellspezifisch | Nutzer können nutzerdefinierte Dashboards in Ordnern ansehen, benötigen aber die Berechtigung explore für alle relevanten Modelle, um diese Dashboards zu untersuchen. Nutzer benötigen außerdem View-Inhaltszugriff, um Dashboards in Ordnern zu sehen. Nutzer, die sowohl die Berechtigung save_dashboards als auch den Inhaltszugriff Zugriff verwalten, bearbeiten für einen Ordner haben, können nutzerdefinierte Dashboards in diesem Ordner erstellen. |

explore |

see_looks |

Modellspezifisch | Nutzer können auf die Seite „Erkunden“ zugreifen und sie verwenden, um Looks und Dashboards zu erstellen. Ohne diese Berechtigung können Nutzer nur gespeicherte Dashboards ansehen (sofern see_lookml_dashboards oder see_user_dashboards gewährt wurde).Looker Studio-Nutzer mit dieser Berechtigung können in Looker Studio eine Datenquelle auf Grundlage eines Looker-Explores erstellen. Außerdem können sie die Konfiguration der Datenquelle in Looker Studio aufrufen und bearbeiten. |

create_table_calculations |

explore |

Instanzweite NN | Nutzer können Tabellenkalkulationen ansehen, bearbeiten oder hinzufügen. |

create_custom_fields |

explore |

Instanzweite NN | Nutzer können benutzerdefinierte Felder aufrufen, bearbeiten oder hinzufügen. Nutzer mit der Berechtigung explore können benutzerdefinierte Felder nur aufrufen. |

can_create_forecast |

explore |

Instanzweite NN | Nutzer können Prognosen in Visualisierungen erstellen und bearbeiten. Nutzer ohne diese Berechtigung können nur vorhandene Prognosen in den Inhalten ansehen, auf die sie Zugriff haben. |

can_override_vis_config |

explore |

Instanzweite NN | Nutzer können auf den Editor für die Diagrammkonfiguration zugreifen, mit dem sie die Highchart API JSON-Werte einer Visualisierung ändern und die Darstellung und das Format der Visualisierung anpassen können. |

save_content |

see_looks |

Instanzweite NN | Diese Berechtigung ist eine übergeordnete Berechtigung für save_dashboards, save_looks und create_public_looks. Diese Berechtigung muss entweder mit save_dashboards oder save_looks erteilt werden. |

save_dashboards |

save_content |

Instanzweite NN | Nutzer können Dashboards speichern und bearbeiten. Nutzer müssen die Berechtigung explore für alle relevanten Modelle haben, um Daten aus diesen Dashboards zu analysieren. Nutzer müssen die Berechtigungen download_with_limit und/oder download_without_limit haben, um die Inhalte herunterladen zu können. |

save_looks |

save_content |

Instanzweite NN | Nutzer können Looks speichern und bearbeiten. Nutzer benötigen die Berechtigung explore für alle relevanten Modelle, um die entsprechenden Looks zu untersuchen. Nutzer müssen die Berechtigungen download_with_limit und/oder download_without_limit haben, um die Inhalte herunterladen zu können. |

create_public_looks |

save_looks |

Modellspezifisch | Nutzer können gespeicherte Looks als öffentlich markieren. Dadurch werden URLs generiert, die ohne Authentifizierung Zugriff auf den Look gewähren. |

download_with_limit |

see_looks |

Modellspezifisch | Diese Berechtigung gilt für Looks und Dashboards in Looker sowie für Berichte in Looker Studio, in denen der Looker-Connector verwendet wird. Nutzer können Daten herunterladen, müssen aber ein Zeilenlimit von maximal 5.000 Zeilen angeben, um Arbeitsspeicherprobleme bei großen Downloads zu vermeiden. Looker Studio Pro-Nutzer mit dieser Berechtigung können Looker Studio-Berichte herunterladen, in denen der Looker-Connector verwendet wird. |

download_without_limit |

see_looks |

Modellspezifisch | Diese Berechtigung gilt für Looks und Dashboards in Looker sowie für Berichte in Looker Studio, in denen der Looker-Connector verwendet wird. Wie |

schedule_look_emails |

see_looks |

Modellspezifisch | Diese Berechtigung gilt für Looks und Dashboards in Looker sowie für Berichte in Looker Studio, in denen der Looker-Connector verwendet wird.Nutzer können alle Looks, Dashboards und Abfragen mit Visualisierungen, auf die sie Datenzugriff haben, per E-Mail senden. Nutzer können festlegen, dass die Zustellung erfolgt, nachdem eine Datengruppe ausgelöst wurde, den Cache verwaltet und relevante PDTs neu erstellt hat.Wenn Nutzer System Activity-Dashboards senden oder planen möchten, müssen sie Zugriff auf alle Modelle haben. Nutzer mit create_alerts-Berechtigungen können auch Benachrichtigungen per E-Mail senden. Looker-Administratoren können die E-Mail-Domains, an die Looker-Nutzer und eingebettete Nutzer E-Mail-Zustellungen senden können, über die Zulassungsliste für E-Mail-Domains auf der Seite Einstellungen im Bereich Admin verwalten.Looker Studio Pro-Nutzer mit dieser Berechtigung können die Zustellung von Looker Studio-Berichten planen, in denen der Looker-Connector verwendet wird. |

schedule_external_look_emails |

schedule_look_emails |

Modellspezifisch | Nutzer können alle Looks, Dashboards und Abfragen mit Visualisierungen, für die sie Datenzugriff haben, per E-Mail senden. Nutzer können festlegen, dass die Zustellung erfolgt, nachdem eine Datengruppe ausgelöst wurde, den Cache verwaltet und relevante PDTs neu erstellt hat.Wenn Nutzer System Activity-Dashboards senden oder planen möchten, müssen sie Zugriff auf alle Modelle haben. Nutzer mit create_alerts-Berechtigungen können auch Benachrichtigungen per E-Mail senden. Nutzer können Inhalte oder Benachrichtigungen per E-Mail an E-Mail-Adressen mit beliebigen Domains senden, unabhängig davon, ob die Zulassungsliste für E-Mail-Domains auf der Seite Einstellungen im Admin-Bereich E-Mail-Domains enthält. |

create_alerts |

see_looks |

Instanzweite NN | Diese Berechtigung gilt für Dashboards in Looker und für Diagramme in Looker Studio, die den Looker-Connector verwenden. Über die Dashboard-Kachel können Nutzer eigene Benachrichtigungen erstellen, duplizieren und löschen. Außerdem können sie Benachrichtigungen, die von anderen Nutzern als Öffentlich gekennzeichnet wurden, aufrufen und duplizieren. Der Nutzer muss in Slack angemeldet sein, um Benachrichtigungen für Dashboard-Kacheln zu sehen, die Slack-Benachrichtigungen senden. Nutzer können auf der Nutzerseite Benachrichtigungen verwalten Benachrichtigungen, die ihnen gehören, ansehen, bearbeiten, deaktivieren und aktivieren. Nutzer benötigen die Berechtigung Looker Studio Pro-Nutzer mit dieser Berechtigung können Benachrichtigungen für Looker Studio-Berichte erstellen, duplizieren und löschen, in denen der Looker-Connector verwendet wird. |

follow_alerts |

see_looks |

Instanzweite NN | Nutzer können Benachrichtigungen ansehen und folgen. Auf der Nutzerseite Benachrichtigungen verwalten können Sie die Benachrichtigungen aufrufen, denen sie gefolgt sind oder für die sie als Empfänger aufgeführt sind. |

send_to_s3 |

see_looks |

Modellspezifisch | Nutzer können alle Looks, Dashboards und Abfragen mit Visualisierungen, auf die sie Datenzugriff haben, an einen Amazon S3-Bucket senden. Nutzer können festlegen, dass die Zustellung erfolgt, nachdem eine Datengruppe ausgelöst wurde, den Cache verwaltet und relevante PDTs neu erstellt hat. Diese Berechtigung wird auf einzelne Modelle oder Modellsets angewendet und nicht auf die gesamte Looker-Instanz. |

send_to_sftp |

see_looks |

Modellspezifisch | Nutzer können alle Looks, Dashboards und Abfragen mit Visualisierungen, für die sie Datenzugriff haben, an einen SFTP-Server senden. Nutzer können festlegen, dass die Zustellung erfolgt, nachdem eine Datengruppe ausgelöst wurde, den Cache verwaltet und relevante PDTs neu erstellt hat. Diese Berechtigung wird auf einzelne Modelle oder Modellsets angewendet und nicht auf die gesamte Looker-Instanz. |

send_outgoing_webhook |

see_looks |

Modellspezifisch | Nutzer können alle Looks, Dashboards und Abfragen mit Visualisierungen, auf die sie Datenzugriff haben, über einen Webhook bereitstellen. Nutzer können festlegen, dass die Zustellung erfolgt, nachdem eine Datengruppe ausgelöst wurde, den Cache verwaltet und relevante PDTs neu erstellt hat. Diese Berechtigung wird auf einzelne Modelle oder Modellsets angewendet und nicht auf die gesamte Looker-Instanz. |

send_to_integration |

see_looks |

Modellspezifisch | Nutzer können alle Looks, Dashboards und Abfragen mit Visualisierungen, für die sie Datenzugriff haben, über den Looker Action Hub an die in Looker integrierten Drittanbieterdienste senden. Wenn Sie benutzerdefinierte Aktionen mit Nutzerattributen verwenden, müssen Nutzer diese Berechtigung haben und einen nicht leeren und gültigen Nutzerattributwert für das angegebene Nutzerattribut haben, damit Looker-Inhalte an das Aktionsziel gesendet werden können. Diese Berechtigung hat nichts mit Datenaktionen zu tun. Nutzer können festlegen, dass die Zustellung erfolgt, nachdem eine Datengruppe ausgelöst wurde, den Cache verwaltet und relevante PDTs neu erstellt hat. Diese Berechtigung wird auf einzelne Modelle oder Modellsets angewendet und nicht auf die gesamte Looker-Instanz. |

see_sql |

see_looks |

Modellspezifisch | Nutzer können beim Analysieren auf den Tab SQL zugreifen und alle SQL-Fehler sehen, die durch ihre Abfragen verursacht werden. |

see_lookml |

see_looks |

Modellspezifisch | Nutzer haben Lesezugriff auf LookML. Nutzer benötigen diese Berechtigung, um im Bereich Verwaltung den Link Zu LookML zu sehen.

Wenn ein Nutzer LookML bearbeiten soll, müssen Sie ihm auch die Berechtigung develop erteilen.

NOTE: Diese Berechtigung interagiert auf potenziell unerwartete Weise mit Modellgruppen. Wenn Sie einem Nutzer die Berechtigung see_lookml zuweisen und ihm erlauben, alle Modelle in einem Projekt zu sehen, kann er die LookML für alle Modelle in diesem Projekt sehen. Sie können jedoch weiterhin keine Modelle abfragen, die Sie nicht zugelassen haben. |

develop |

see_looks |

Modellspezifisch | Nutzer können lokale Änderungen an LookML vornehmen, diese Änderungen jedoch nicht für alle verfügbar machen, sofern sie nicht auch die Berechtigung deploy haben. Diese Berechtigung ist erforderlich, um die Option Support erhalten im Menü Hilfe und Metadaten in der Looker IDE aufzurufen. Nutzer benötigen diese Berechtigung auch, um im Zahnradmenü von Explorations die Option Abgeleitete Tabellen neu erstellen und ausführen aufrufen zu können. Das ist nicht modellspezifisch. Wenn ein Nutzer diese Berechtigung in einem Modell hat, hat er in allen Modellen Zugriff auf Abgeleitete Tabellen neu erstellen und ausführen.NOTE: Diese Berechtigung interagiert auf potenziell unerwartete Weise mit Modellgruppen. Wenn Sie einem Nutzer die Berechtigung develop zuweisen und ihm erlauben, alle Modelle in einem Projekt zu sehen, kann er das LookML für alle Modelle in diesem Projekt entwickeln. Sie können jedoch weiterhin keine Modelle abfragen, die Sie nicht zugelassen haben. |

deploy |

develop |

Instanzweite NN | Nutzer können ihre lokalen LookML-Änderungen in die Produktion übertragen, damit sie für alle verfügbar sind. |

support_access_toggle |

develop |

Instanzweite NN | Nutzer können den Zugriff von Looker-Analysten auf Ihre Looker-Instanz aktivieren oder deaktivieren. |

manage_project_models |

develop |

Modellspezifisch | Nutzer können auf der Seite Modellkonfiguration bearbeiten Modellkonfigurationen für zulässige Modelle hinzufügen, bearbeiten oder löschen. Beim Konfigurieren eines Modells können Nutzer nur projektbezogene Verbindungen verwenden.NOTE: Diese Berechtigung interagiert auf potenziell unerwartete Weise mit Modellgruppen. Wenn Sie eine Rolle mit der Berechtigung manage_project_models erstellen, gewährt die Rolle Zugriff auf alle Modelle, die ein Projekt mit einem der Modelle in den Modellgruppen der Rolle gemeinsam nutzen. |

use_global_connections |

manage_project_models |

Modellspezifisch | Nutzer können zulässige Modelle mit einer beliebigen projektbezogenen Verbindung oder einer beliebigen instanzweiten Verbindung konfigurieren. |

manage_project_connections_restricted |

develop |

Modellspezifische CM | Nutzer können die Seite Verbindungen im Administratormenü sehen. Sie können projektbezogene Verbindungen für alle Projekte im Modellset ansehen, bearbeiten und erstellen. Sie können jedoch nur die folgenden Verbindungseinstellungen bearbeiten:

manage_project_connections_restricted zuweisen, kann er projektbezogene Verbindungen für alle Projekte im Modellset ansehen, bearbeiten und erstellen.

|

manage_project_connections |

manage_project_connections_restricted |

Modellspezifische CM | Nutzer können die Seite Verbindungen im Administratormenü sehen. Sie können projektbezogene Verbindungen für alle Projekte im Modellset ansehen, bearbeiten und erstellen.NOTE: Diese Berechtigung interagiert auf potenziell unerwartete Weise mit Modellgruppen. Wenn Sie einem Nutzer die Berechtigung manage_project_connections_restricted zuweisen, kann er projektbezogene Verbindungen für alle Projekte im Modellset ansehen, bearbeiten und erstellen. |

see_ci |

develop |

Instanzweite NN | Hinzugefügt in Version 25.6 Nutzer können die Ergebnisse von Continuous Integration-Ausführungen und die Seite Suites für Continuous Integration aufrufen sowie Test-Suites ausführen. |

manage_ci |

see_ci |

Instanzweite NN | Hinzugefügt in Version 25.6 Nutzer können Continuous Integration-Suites erstellen, Continuous Integration-Nutzer verwalten und die Git-Verbindung mit Continuous Integration konfigurieren.Nur ein Administrator kann die Funktion „Continuous Integration“ für eine Looker-Instanz aktivieren. |

use_sql_runner |

see_lookml |

Modellspezifisch | Nutzer können mit SQL Runner Roh-SQL für ihre zulässigen Verbindungen ausführen. Nutzer können Ergebnisse auch über die Option Herunterladen im Zahnradmenü von SQL Runner herunterladen, unabhängig davon, ob sie die Berechtigungen download_with_limit oder download_without_limit haben. |

clear_cache_refresh |

access_data |

Modellspezifisch | Nutzer können den Cache leeren und interne und eingebettete Dashboards, Dashboard-Kacheln, Looks und Explores aktualisieren.Die Berechtigung clear_cache_refresh wird automatisch allen vorhandenen Berechtigungsgruppen hinzugefügt, die eine der folgenden Berechtigungen enthalten: see_user_dashboards, see_lookml_dashboards oder explore. Die Berechtigung clear_cache_refresh wird nicht automatisch auf eingebettete Rollen angewendet.Looker Studio-Nutzer mit dieser Berechtigung können Looker-Daten in Looker Studio-Berichten aktualisieren, in denen der Looker-Connector verwendet wird. |

see_drill_overlay |

access_data |

Modellspezifisch | Nutzer können die Ergebnisse des Aufschlüsselns einer Dashboardkachel sehen, aber nicht weiter untersuchen. Wenn explore gewährt wird, wird diese Berechtigung auch automatisch gewährt (auch wenn sie nicht aktiviert ist). Nutzer benötigen außerdem die Berechtigung explore, um Drilldown-Ergebnisse im PNG-Format herunterladen zu können. |

manage_spaces |

Keine | Instanzweit CN | Nutzer können Ordner erstellen, bearbeiten, verschieben und löschen. Nutzer benötigen außerdem die Berechtigung Zugriff verwalten, bearbeiten für den Inhalt. |

manage_homepage |

Keine | Instanzweite NN | Nutzer können Inhalte in der Seitenleiste bearbeiten und hinzufügen, die alle Looker-Nutzer auf der vordefinierten Looker-Startseite sehen. |

manage_models |

Keine | Instanzweit CN | Jedes LookML-Modell wird auf der Seite LookML-Projekte verwalten einer bestimmten Gruppe von Datenbankverbindungen zugeordnet. Mit dieser Berechtigung können Nutzer diese Zuordnungen konfigurieren, neue Projekte erstellen und Projekte löschen. Nutzer ohne Administratorberechtigungen, denen diese Berechtigung erteilt wird, haben Zugriff auf alle Verbindungen, die von den Modellen zugelassen werden, auf die sie Zugriff haben.NOTE: Diese Berechtigung interagiert auf potenziell unerwartete Weise mit Modellgruppen. Wenn Sie einem Nutzer die Berechtigung manage_models zuweisen, kann er auf alle Modelle in allen Projekten in der Instanz zugreifen. |

create_prefetches |

Keine | Instanzweit | Das Prefetching wird dringend abgeraten. Wir empfehlen stattdessen die Verwendung von Datengruppen. |

login_special_email |

Keine | Instanzweit | Nutzer können sich mit E-Mail-Adresse und Passwort anmelden, auch wenn in Ihrer Instanz andere Anmeldemechanismen wie Google, LDAP oder SAML aktiviert sind. Das kann für Berater oder andere Personen nützlich sein, die nicht Teil Ihres normalen Authentifizierungssystems sind. |

embed_browse_spaces |

Keine | Instanzweite NN | Aktiviert die Inhaltsübersicht für signierte Einbettungen. Wenn Sie signierte Einbettungen verwenden, sollten Sie diese Berechtigung Nutzern mit der Berechtigung |

embed_save_shared_space |

Keine | Instanzweit | Ermöglicht Nutzern mit der Berechtigung save_content, Inhalte im Ordner Geteilt der Organisation zu speichern, sofern ein solcher Ordner vorhanden ist. Nutzer mit der Berechtigung save_content, aber nicht mit der Berechtigung embed_save_shared_space können Inhalte nur in ihrem persönlichen Einbettungsordner speichern. |

manage_embed_settings |

Keine | Instanzweites CM | Nutzer können die Einbettungseinstellungen im Menü Admin im Bereich Plattform auf der Seite Einbetten bearbeiten. |

manage_modelsets_restricted |

Keine | Modellspezifische CM |

Hinzugefügt: 25.2

Nutzer können Modellsets ändern, für die sie die Berechtigung manage_modelsets_restricted haben. Ein Nutzer kann nur Modelle hinzufügen, die in Modellgruppen enthalten sind, für die er auch die Berechtigung manage_modelsets_restricted hat.NOTE: Diese Berechtigung interagiert auf potenziell unerwartete Weise mit Modellgruppen. Wenn Sie einem Nutzer die Berechtigung manage_modelsets_restricted zuweisen und ihm Zugriff auf alle Modelle in einem Projekt gewähren, kann er alle Modelle in diesem Projekt Modellgruppen zuweisen, auf die er Zugriff hat. |

manage_schedules |

Keine | Modellspezifische CM | Hinzugefügt: 25.2 Nutzer können Zeitpläne auf der Seite Zeitpläne für die angegebenen Modelle neu zuweisen und löschen. Mit dieser Berechtigung kann ein Nutzer nicht die Seite Verlauf der Zeitpläne aufrufen. |

manage_themes |

Keine | Instanzweites CM | Nutzer können die Designeinstellungen im Menü Admin im Bereich Plattform auf der Seite Designs konfigurieren.Diese Berechtigung ist nur verfügbar, wenn Designs für Ihre Instanz aktiviert wurden. |

manage_privatelabel |

Keine | Instanzweites CM | Nutzer können Einstellungen für Private Label auf der Seite Private Label im Bereich Plattform des Menüs Admin konfigurieren.Diese Berechtigung ist nur verfügbar, wenn für Ihre Instanz ein Private Label aktiviert wurde. |

see_alerts |

Keine | Instanzweites CM | Nutzer können im Bereich Verwaltung auf die Seiten Benachrichtigungen und Benachrichtigungsverlauf zugreifen und so alle Benachrichtigungen für eine Looker-Instanz sehen. Nutzer können Benachrichtigungen, die anderen Nutzern gehören, auf der Administratorseite Benachrichtigungen ansehen, folgen, bearbeiten, sich selbst zuweisen und deaktivieren.Nutzer benötigen Berechtigungen für den Zugriff auf die zugrunde liegenden Inhalte der Benachrichtigung, um sie in der Visualisierung der Benachrichtigung (auf der Seite Benachrichtigungsdetails) anzusehen oder zu untersuchen oder zum zugehörigen Dashboard zu gelangen. Mit dieser Berechtigung können Nutzer keine Benachrichtigungen in der Dashboardkachel ansehen, erstellen, folgen oder löschen. |

see_queries |

Keine | Instanzweites CM | Nutzer können die Seite Abfragen in Looker im Bereich Admin aufrufen. Mit diesem Recht kann ein Nutzer keine Abfrage auf der Seite Abfragen beenden. |

see_logs |

Keine | Instanzweites CM | Nutzer können die Seite Log im Bereich Admin von Looker aufrufen. |

see_users |

Keine | Instanzweites CM | Nutzer können in Looker im Bereich Admin die Seite Nutzer (aber nicht die Seite Gruppen) aufrufen. Mit dieser Berechtigung kann ein Nutzer keine neuen Nutzer erstellen, API-Anmeldedaten aufrufen oder erstellen, Passwörter zurücksetzen oder Nutzer oder Berechtigungen auf andere Weise ändern. Ein Nutzer mit dieser Berechtigung kann alle Nutzer in allen Gruppen einer Instanz sehen, auch in einem geschlossenen System. Ein Nutzer kann alle Gruppennamen und alle Rollennamen sehen, was von einigen Unternehmen als vertraulich eingestuft werden kann. |

sudo |

see_users |

Instanzweites CM | Nutzer können sich als anderer Nutzer im SUDO-Modus bewegen (d. h. als anderer Nutzer agieren und vorübergehend dessen Berechtigungen übernehmen), indem sie auf der Seite Nutzer auf die Schaltfläche SUDO klicken.Mit der Berechtigung sudo kann ein Nutzer ohne Administratorrechte nicht als Administrator agieren. Ein Nutzer ohne Administratorrechte kann seine Berechtigungen jedoch möglicherweise mit SUDO erweitern. Seien Sie also vorsichtig. |

manage_groups |

see_users |

Instanzweites CM | Nutzer können Gruppen auf der Seite Gruppen im Bereich Nutzer des Menüs Admin erstellen, bearbeiten und löschen. Ausgenommen sind Gruppen, die mit der Rolle Administrator verknüpft sind. |

manage_roles |

manage_groups |

Instanzweites CM | Nutzer können Rollen erstellen, bearbeiten und löschen. Die Rolle Administrator ist davon ausgenommen. Die Seite Rollen finden Sie im Menü Administrator im Bereich Nutzer. Nutzer können weiterhin keine Berechtigungsgruppen oder Modellgruppen erstellen, bearbeiten oder löschen. |

manage_user_attributes |

see_users |

Instanzweites CM | Nutzer können Nutzerattribute auf der Seite Nutzerattribute im Bereich Nutzer des Menüs Verwaltung erstellen, bearbeiten und löschen. |

see_schedules |

Keine | Instanzweites CM | Nutzer können die Seiten Zeitpläne (Zeitpläne) und Zeitplanverlauf (Zeitplanverlauf) im Bereich Admin in Looker aufrufen. Mit dieser Berechtigung kann ein Nutzer die Zeitpläne anderer Nutzer auf den Seiten Zeitpläne und Zeitplanverlauf nicht neu zuweisen, bearbeiten oder löschen. |

see_pdts |

Keine | Verbindungsspezifisch | Nutzer können die Seite Persistente abgeleitete Tabellen im Bereich Admin von Looker aufrufen und Informationen zu PDTs aus Projekten ansehen, in denen eine Verbindung verwendet wird, die mit Modellen verknüpft ist, für die sie Datenzugriff haben.Diese Berechtigung ist im Standard-Berechtigungssatz Entwickler für neue Looker-Installationen enthalten.Diese Berechtigung wird auf Verbindungen angewendet, auf die Nutzer Datenzugriff haben, und nicht auf die gesamte Looker-Instanz oder auf einzelne Modelle oder Modellsätze. |

see_datagroups |

Keine | Modellspezifisch | Nutzer können die Seite Datengruppen in Looker im Bereich Admin aufrufen. Nutzer können Verbindungsnamen, Modellnamen und andere Informationen zu Datengruppen sehen, die in einem Modell definiert sind, für das sie Datenzugriff haben.Diese Berechtigung wird auf einzelne Modelle oder Modellsets angewendet, nicht auf die gesamte Looker-Instanz oder auf Verbindungen. |

update_datagroups |

see_datagroups |

Modellspezifisch | Nutzer können eine Datengruppe über die Seite „Datengruppen“ im Bereich Admin von Looker auslösen oder den zugehörigen Cache zurücksetzen. Wie Nutzer mit der Berechtigung see_datagroups können auch Nutzer mit der Berechtigung update_datagroups Datengruppen sehen, die in Projekten definiert sind, in denen ein Modell verwendet wird, für das sie Datenzugriff haben.Diese Berechtigung wird auf einzelne Modelle oder Modellsets angewendet, nicht auf die gesamte Looker-Instanz oder auf Verbindungen. |

see_system_activity |

Keine | Instanzweites CM | Nutzer können auf die Explores und Dashboards für Systemaktivitäten zugreifen, um Nutzungs-, Verlaufs- und andere Metadaten zu einer Looker-Instanz aufzurufen. |

see_admin |

Keine | Instanzweites CM | Nutzer können schreibgeschützten Zugriff auf Administratorressourcen haben, einschließlich Seiten im Verwaltungsbereich, mit Ausnahme der folgenden Seiten:

|

mobile_app_access |

Keine | Instanzweite NN | Nutzer können sich über die mobile Looker-App auf einem Mobilgerät in Ihrer Instanz anmelden. Damit Nutzer sich in der mobilen Looker-App anmelden können, muss die Option Mobile Application Access (Zugriff auf mobile Anwendungen) in Looker im Bereich Admin auf der Seite General Settings (Allgemeine Einstellungen) aktiviert sein.Die Berechtigung mobile_app_access kann einem neuen oder vorhandenen Berechtigungssatz hinzugefügt werden und ist Teil aller Standardberechtigungssätze von Looker. |

gemini_in_looker |

Keine | Instanzweite NN | Diese Berechtigung ist die einzige Berechtigung, die in der Gemini-Standardrolle enthalten ist. Diese Berechtigung kann keinen anderen Berechtigungssätzen oder Rollen hinzugefügt werden. Nutzer können LookML mit Unterstützung durch Gemini schreiben, wenn sie auch eine Looker-Rolle haben, die die Berechtigung develop für mindestens ein Modell in einem LookML-Projekt enthält.Nutzer können benutzerdefinierte Looker-Visualisierungen mit Unterstützung durch Gemini erstellen, wenn sie auch eine Looker-Rolle mit der Berechtigung can_override_vis_config haben.Nutzer können konversationelle Analysen mit Looker-Explore-Daten verwenden, auch wenn sie keine Rolle mit explore-Berechtigungen haben, sofern sie eine Looker-Rolle mit den access_data-Berechtigungen für das Modell haben, das sie abfragen. |

Wissenswertes zu Berechtigungssätzen

Die folgenden Berechtigungen interagieren auf potenziell unerwartete Weise mit Modellgruppen:

develop;see_lookml: In der IDE von Looker kann ein einzelnes Projekt mehrere Modelldateien enthalten. Wenn Sie einem Nutzer die Berechtigungendevelopodersee_lookmlzuweisen und ihm erlauben, alle Modelle zu sehen, die Teil eines Projekts sind, kann er die LookML für alle Modelle in diesem Projekt entwickeln oder ansehen. Sie können jedoch weiterhin keine Modelle abfragen, die Sie nicht zugelassen haben.manage_models: Wenn Sie einem Nutzer die Berechtigungmanage_modelszuweisen, kann er auf alle Modelle in allen Projekten in der Instanz zugreifen.manage_modelsets_restricted: Wenn Sie einem Nutzer die Berechtigungmanage_modelsets_restrictedzuweisen, kann er jedes Modell in einem Projekt zuweisen, auf das er Zugriff hat.manage_project_connections: Wenn Sie einem Nutzer die Berechtigungenmanage_project_connections_restrictedodermanage_project_connectionszuweisen, kann er projektbezogene Verbindungen für alle Projekte im Modellset aufrufen, bearbeiten und erstellen.

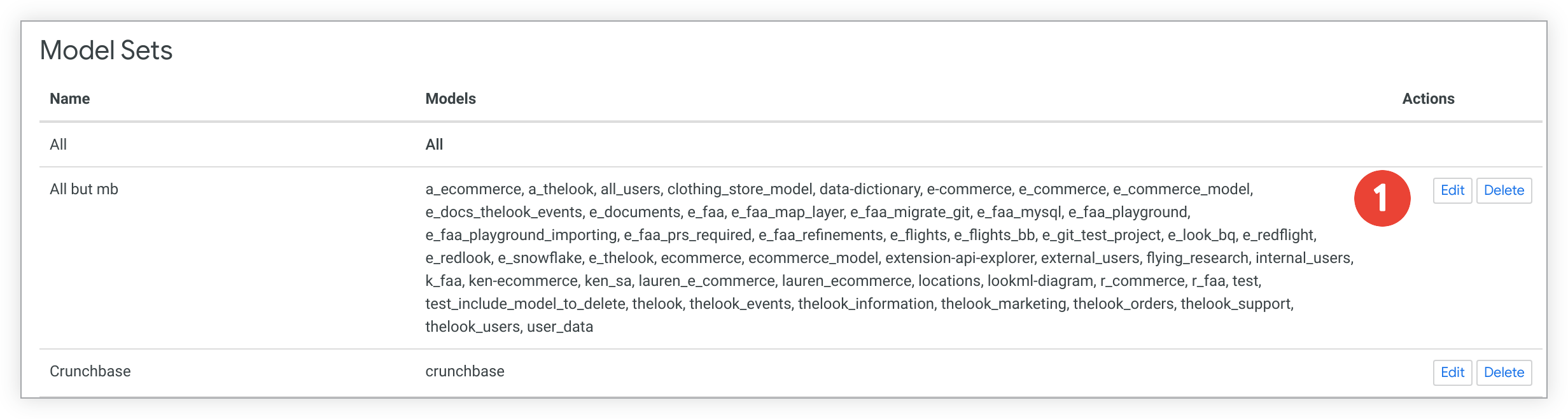

Modellsätze

In einem Modellset wird festgelegt, welche Daten und LookML-Felder ein Nutzer oder eine Gruppe sehen kann. Jede Gruppe ist eine Liste von LookML-Modellen, auf die ein Nutzer oder eine Gruppe Zugriff haben soll. Ein Modellset hat zwei Funktionen:

- Mit einem Modellset wird festgelegt, auf welche Modelle in Ihrem LookML sich die Berechtigungen beziehen (sofern diese Berechtigungen modellspezifisch sind).

- Ein Modell legt fest, welche Daten und LookML-Felder ein Nutzer sehen kann, da jedes Modell mit einer bestimmten Datenbankverbindung verknüpft ist und bestimmte LookML-Felder enthält.

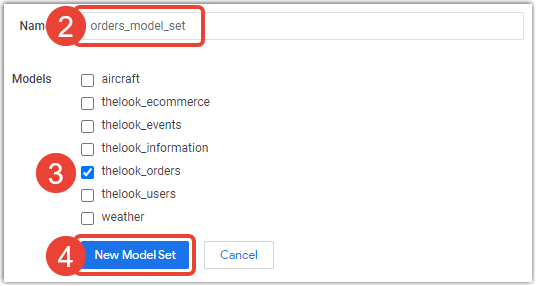

Modellgruppe erstellen

So erstellen Sie eine Modellgruppe:

Klicken Sie oben auf der Seite Rollen auf die Schaltfläche Neue Modellgruppe.

In Looker wird die Seite New Model Set (Neues Modellset) angezeigt. Geben Sie einen Namen für die neue Modellgruppe ein.

Wählen Sie das oder die Modelle aus, die in das neue Modellset aufgenommen werden sollen.

Klicken Sie unten auf der Seite auf die Schaltfläche Neue Modellgruppe. Der neue Modellsatz wird auf der Seite Rollen im Bereich Modellsätze angezeigt.

Modelle, die in ausstehenden Projekten enthalten sind, werden auf den Seiten Neues Modellset und Modellset bearbeiten in der Liste Modelle angezeigt.

Wenn Sie ein Modell löschen oder umbenennen, werden keine Modellgruppen geändert, die dieses Modell enthalten. Wenn ein Modell entfernt oder umbenannt wird, empfehlen wir Looker-Administratoren, den Namen des Modells auch aus allen zugehörigen Modellgruppen zu entfernen. Verwenden Sie dazu die Seite Modellgruppe bearbeiten. Wenn Sie den Namen eines gelöschten Modells aus einem Modellset entfernen, wird verhindert, dass ein neues Modell mit demselben Namen versehentlich in dieses Modellset aufgenommen wird.

Weitere Informationen zu Modellen finden Sie auf der Dokumentationsseite Modellparameter.

Mehrere Modelle und Modellgruppen erstellen

Im folgenden Beispiel wird veranschaulicht, wie Sie den Zugriff auf Daten mit mehreren Modellgruppen einschränken können. Stellen Sie sich ein Szenario vor, in dem Sie zwei Teams haben: Marketing und Support. In diesem Beispiel sollten diese beiden Teams keinen Zugriff auf das gesamte Modell haben. Daher erstellen Sie für jedes Team ein separates Modell. So trennen Sie den Datenzugriff:

- Kopieren Sie das Modell in zwei neue Modelle.

- Das erste der neuen Modelle sollte nur die Ansichten, Felder und Explores enthalten, auf die das Marketingteam Zugriff haben soll.

- Erstellen Sie ein Modellset für das Marketingteam, das nur dieses neue Modell enthält.

- Erstellen Sie eine neue Rolle für das Marketingteam, die dieses neue Modellset und die entsprechenden Berechtigungen für das Marketingteam enthält.

- Weisen Sie diese neue Rolle der Gruppe „Marketingteam“ zu.

- Wiederholen Sie die Schritte 2 bis 5, um das zweite Modell für das Supportteam zu konfigurieren.

Modellsatz bearbeiten

Nachdem Sie eine Modellgruppe erstellt haben, gehen Sie so vor, um sie zu bearbeiten:

Klicken Sie auf der Seite Rollen rechts neben dem Modellset, das Sie bearbeiten möchten, auf die Schaltfläche Bearbeiten.

Looker zeigt die Seite Modellsatz bearbeiten an. Geben Sie bei Bedarf im Feld Name einen neuen Namen für den Modellsatz ein.

Im Bereich Modelle können Sie Modelle aus dem Modellset hinzufügen oder entfernen.

Klicken Sie unten auf der Seite auf die Schaltfläche Modellsatz aktualisieren.

Modelle, die in ausstehenden Projekten enthalten sind, werden auf den Seiten Neues Modellset und Modellset bearbeiten in der Liste Modelle angezeigt.

Wenn Sie ein Modell löschen oder umbenennen, werden keine Modellgruppen geändert, die dieses Modell enthalten. Wenn ein Modell entfernt oder umbenannt wird, empfehlen wir Looker-Administratoren, den Namen des Modells auch aus allen zugehörigen Modellgruppen zu entfernen. Verwenden Sie dazu die Seite Modellgruppe bearbeiten. Wenn Sie den Namen eines gelöschten Modells aus einem Modellset entfernen, wird verhindert, dass ein neues Modell mit demselben Namen versehentlich in dieses Modellset aufgenommen wird.

Modellgruppe löschen

Wenn Sie ein Modellset löschen möchten, klicken Sie auf der Seite Rollen rechts neben dem Modellset, das Sie löschen möchten, auf Löschen.