Pour utiliser Private Service Connect avec Looker (Google Cloud Core), l'instance Looker (Google Cloud Core) doit être activée pour utiliser Private Service Connect lors de la création de l'instance.

Cette page de documentation explique comment utiliser Private Service Connect pour configurer le routage des clients vers Looker (Google Cloud Core), également appelé trafic entrant.

Private Service Connect permet aux clients d'accéder à des services gérés en mode privé depuis leur réseau VPC, via une mise en réseau hybride ou en mode public lorsqu'il est déployé avec un équilibreur de charge d'application régional externe. Il permet aux producteurs de services gérés d'héberger ces services dans leurs propres réseaux VPC séparés et de proposer une connexion privée ou publique à leurs clients.

Lorsque vous utilisez Private Service Connect pour accéder à Looker (Google Cloud Core), vous êtes le client du service et Looker (Google Cloud Core) est le producteur de services. L'accès entrant à Looker (Google Cloud Core) nécessite que le VPC consommateur soit ajouté en tant que VPC autorisé pour l'instance Private Service Connect de Looker (Google Cloud Core).

Cette documentation décrit la configuration d'un domaine personnalisé et fournit des conseils sur l'accès à Looker (Google Cloud Core) à l'aide d'un point de terminaison pour la connectivité privée.

Le déploiement recommandé pour accéder à Looker (Google Cloud Core) consiste à utiliser un équilibreur de charge d'application avec un backend. Cette configuration permet également l'authentification des certificats de domaine personnalisé, ce qui ajoute une couche de sécurité et de contrôle supplémentaire pour l'accès des utilisateurs.

Créer un domaine personnalisé

La première étape après la création de l'instance Looker (Google Cloud Core) consiste à configurer un domaine personnalisé et à mettre à jour les identifiants OAuth pour l'instance. Les sections suivantes vous guident tout au long du processus.

Lorsque vous créez un domaine personnalisé pour les instances de connexions privées (Private Service Connect), il doit répondre aux exigences suivantes :

- Le domaine personnalisé doit comporter au moins trois parties, dont au moins un sous-domaine. Par exemple,

subdomain.domain.com. - Le domaine personnalisé ne doit pas contenir les éléments suivants :

- looker.com

- google.com

- googleapis.com

- gcr.io

- pkg.dev

Définir un domaine personnalisé

Une fois votre instance Looker (Google Cloud Core) créée, vous pouvez configurer un domaine personnalisé.

Avant de commencer

Avant de pouvoir personnaliser le domaine de votre instance Looker (Google Cloud Core), identifiez l'emplacement des enregistrements DNS de votre domaine afin de pouvoir les mettre à jour.

Rôles requis

Pour obtenir les autorisations nécessaires pour créer un domaine personnalisé pour une instance Looker (Google Cloud Core), demandez à votre administrateur de vous accorder le rôle IAM Administrateur Looker (roles/looker.admin) sur le projet dans lequel réside l'instance.

Pour en savoir plus sur l'attribution de rôles, consultez la page Gérer l'accès aux projets, aux dossiers et aux organisations.

Vous pouvez également obtenir les autorisations requises avec des rôles personnalisés ou d'autres rôles prédéfinis.

Créer un domaine personnalisé

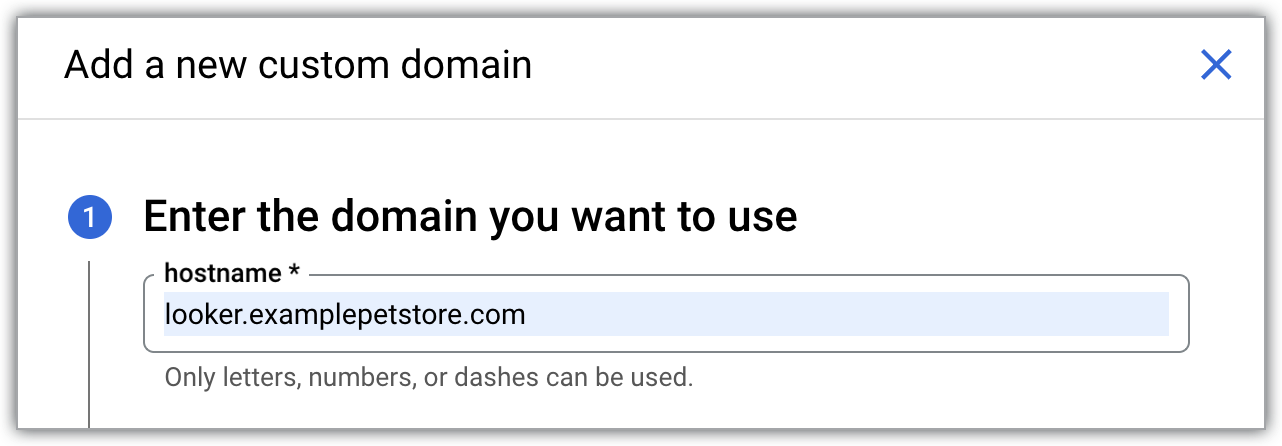

Dans la console Google Cloud , procédez comme suit pour personnaliser le domaine de votre instance Looker (Google Cloud Core) :

- Sur la page Instances, cliquez sur le nom de l'instance pour laquelle vous souhaitez configurer un domaine personnalisé.

- Cliquez sur l'onglet DOMAINE PERSONNALISÉ.

Cliquez sur AJOUTER UN DOMAINE PERSONNALISÉ.

Le panneau Ajouter un nom de domaine personnalisé s'ouvre.

En utilisant uniquement des lettres, des chiffres et des tirets, saisissez le nom d'hôte (jusqu'à 64 caractères) du domaine Web que vous souhaitez utiliser (par exemple,

looker.examplepetstore.com).

Cliquez sur OK dans le panneau Ajouter un nom de domaine personnalisé pour revenir à l'onglet DOMAINE PERSONNALISÉ.

Une fois votre domaine personnalisé configuré, il s'affiche dans la colonne Domaine de l'onglet DOMAINE PERSONNALISÉ de la page Détails de l'instance Looker (Google Cloud Core) dans la console Google Cloud .

Une fois votre domaine personnalisé créé, vous pouvez afficher des informations à son sujet ou le supprimer.

Mettre à jour les identifiants OAuth

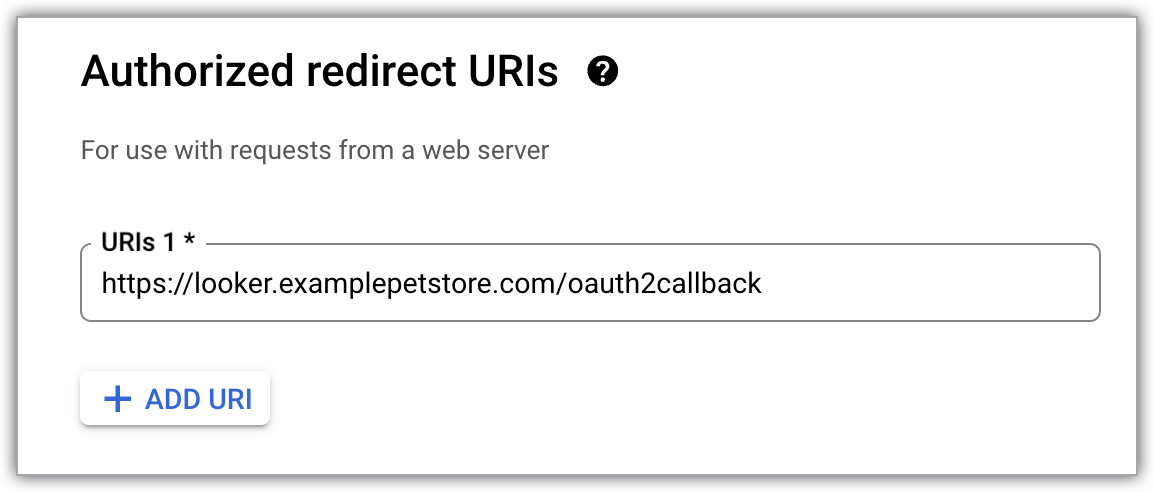

- Accédez à votre client OAuth en accédant à API et services > Identifiants dans la console Google Cloud , puis en sélectionnant l'ID client OAuth du client OAuth utilisé par votre instance Looker (Google Cloud Core).

Cliquez sur le bouton Ajouter un URI pour mettre à jour le champ Origines JavaScript autorisées de votre client OAuth afin d'inclure le même nom DNS que celui que votre organisation utilisera pour accéder à Looker (Google Cloud Core). Par exemple, si votre domaine personnalisé est

looker.examplepetstore.com, saisissezlooker.examplepetstore.comcomme URI.

Mettez à jour ou ajoutez le domaine personnalisé à la liste des URI de redirection autorisés pour les identifiants OAuth que vous avez utilisés lorsque vous avez créé l'instance Looker (Google Cloud Core). Ajoutez

/oauth2callbackà la fin de l'URI. Par exemple, si votre domaine personnalisé estlooker.examplepetstore.com, saisissezlooker.examplepetstore.com/oauth2callback.

Accès privé à Looker (Google Cloud Core)

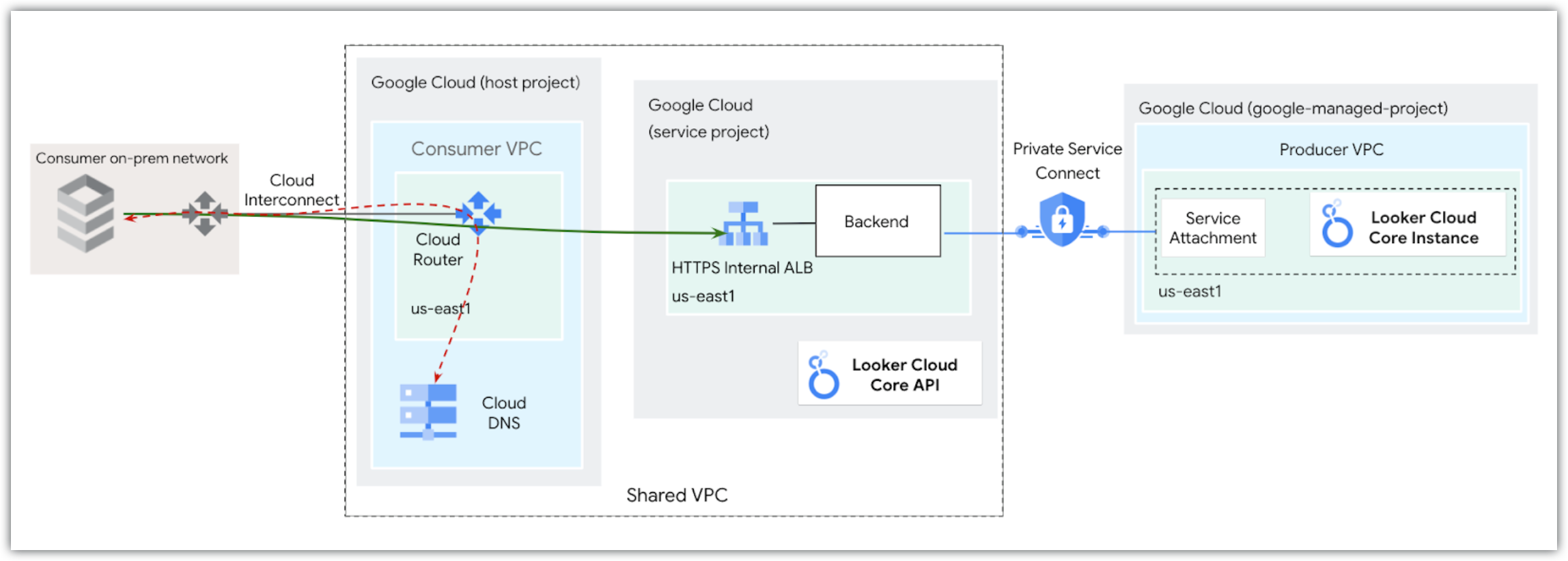

Une fois le domaine personnalisé configuré, les composants réseau suivants sont nécessaires pour accéder à l'instance depuis un environnement sur site ou un autre fournisseur de services cloud (autrement dit, via la mise en réseau hybride) :

- Cloud Router

- Produits de mise en réseau hybride, tels que le VPN haute disponibilité, Cloud Interconnect et SD-WAN

- DNS sur site ou Cloud DNS

- Sous-réseau proxy réservé

- Équilibreur de charge d'application interne

- Ressource de certificat SSL

Looker (Google Cloud Core) déployé avec Private Service Connect est compatible avec les groupes de points de terminaison du réseau Private Service Connect, appelés backends, qui sont intégrés à Cloud Load Balancing. Consultez l'atelier de programmation Looker PSC Northbound Regional Internal L7 ALB pour savoir comment accéder de manière privée à une instance Looker (Google Cloud Core) activée pour Private Service Connect à l'aide d'un backend.

Un exemple de configuration de réseau de backend Private Service Connect est illustré dans le schéma suivant :

Configurer le DNS

Lorsque vous configurez le DNS, vous pouvez utiliser l'une des deux options suivantes :

- Mettez à jour le DNS sur site pour qu'il fasse autorité pour le domaine personnalisé Looker (Google Cloud Core) mappé à l'adresse IP du point de terminaison Private Service Connect.

- Créez une zone privée Cloud DNS, créez un ensemble d'enregistrements à l'aide de l'adresse IP attribuée au point de terminaison Private Service Connect, puis activez le transfert DNS entrant pour autoriser votre VPC à être responsable du domaine personnalisé Looker (Google Cloud Core) mappé à l'adresse IP du point de terminaison Private Service Connect.

Étapes suivantes

- Connecter Looker (Google Cloud Core) à votre base de données

- Préparer une instance Looker (Google Cloud Core) pour les utilisateurs

- Gérer les utilisateurs dans Looker (Google Cloud Core)