このドキュメント ページでは、Private Service Connect を使用して、クライアントから Looker(Google Cloud コア)へのルーティング(インバウンド トラフィックとも呼ばれる)を構成する方法について説明します。

Private Service Connect を使用すると、コンシューマーは VPC ネットワーク内から、ハイブリッド ネットワーキング経由で、または外部リージョン アプリケーション ロードバランサでデプロイされている場合はパブリックに、マネージド サービスにプライベート接続でアクセスできます。マネージド サービス プロデューサーがこれらのサービスを個別の VPC ネットワークにホストし、コンシューマーとのプライベート接続またはパブリック接続を提供できるようにします。

Private Service Connect を使用して Looker(Google Cloud コア)にアクセスする場合、ユーザーがサービス コンシューマーで、Looker(Google Cloud コア)がサービス プロデューサーです。Looker(Google Cloud コア)へのインバウンド アクセスには、Looker(Google Cloud コア)Private Service Connect インスタンスの許可された VPC としてコンシューマー VPC を追加する必要があります。

このドキュメントでは、カスタム ドメインの設定と構成について説明します。また、Private Service Connect のバックエンドを使用して、証明書によるプライベート接続またはパブリック接続で Looker(Google Cloud コア)にアクセスする方法についても説明します。

Looker(Google Cloud コア)にアクセスする場合、バックエンドを備えたアプリケーション ロードバランサを使用することをおすすめします。この設定では、カスタム ドメイン証明書の認証も可能になり、ユーザー アクセスのセキュリティと制御が強化されます。

カスタム ドメインを作成する

Looker(Google Cloud コア)インスタンスを作成したら、まずカスタム ドメインを設定し、インスタンスの OAuth 認証情報を更新します。以降のセクションでは、このプロセスについて詳しく説明します。

プライベート接続(Private Service Connect)インスタンスのカスタム ドメインを作成する場合は、カスタム ドメインが次の要件を満たしている必要があります。

- カスタム ドメインは、少なくとも 1 つのサブドメインを含む 3 つ以上の部分で構成されている必要があります。例:

subdomain.domain.com - カスタム ドメインに次のいずれも含まれていない必要があります。

- looker.com

- google.com

- googleapis.com

- gcr.io

- pkg.dev

カスタム ドメインを設定する

Looker(Google Cloud コア)インスタンスを作成したら、カスタム ドメインを設定できます。

始める前に

Looker(Google Cloud コア)インスタンスのドメインをカスタマイズする前に、ドメインの DNS レコードが保存されている場所を特定して、これを更新できるようにします。

必要なロール

Looker(Google Cloud コア)インスタンスのカスタム ドメインを作成するために必要な権限を取得するには、インスタンスが存在するプロジェクトに対する Looker 管理者 (roles/looker.admin)IAM ロールを付与するよう管理者に依頼してください。ロールの付与については、プロジェクト、フォルダ、組織に対するアクセス権の管理をご覧ください。

必要な権限は、カスタムロールや他の事前定義ロールから取得することもできます。

カスタム ドメインを作成する

Google Cloud コンソールで、次の手順に沿って Looker(Google Cloud コア)インスタンスのドメインをカスタマイズします。

- [インスタンス] ページで、カスタム ドメインを設定するインスタンスの名前をクリックします。

- [カスタム ドメイン] タブをクリックします。

[カスタム ドメインを追加] をクリックします。

[新しいカスタム ドメインの追加] パネルが開きます。

文字、数字、ダッシュのみを使用して、使用するウェブドメインのホスト名を最大 64 文字(例:

looker.examplepetstore.com)で入力します。

[新しいカスタム ドメインの追加] パネルで [完了] をクリックして、[カスタム ドメイン] タブに戻ります。

カスタム ドメインを設定すると、 Google Cloud コンソールの Looker(Google Cloud コア)のインスタンスの詳細ページの [カスタム ドメイン] タブの [ドメイン] 列にカスタム ドメインが表示されます。

カスタム ドメインが作成されると、その情報を表示したり、削除したりできます。

OAuth 認証情報を更新する

- Google Cloud コンソールで [API とサービス] > [認証情報] に移動し、Looker(Google Cloud コア)インスタンスで使用されている OAuth クライアントの OAuth クライアント ID を選択して、OAuth クライアントにアクセスします。

[URI を追加] ボタンをクリックして、OAuth クライアントの [承認済みの JavaScript 生成元] フィールドを更新し、組織が Looker(Google Cloud コア)へのアクセスに使用する DNS 名を含めます。たとえば、カスタム ドメインが

looker.examplepetstore.comの場合は、URI として「looker.examplepetstore.com」を入力します。

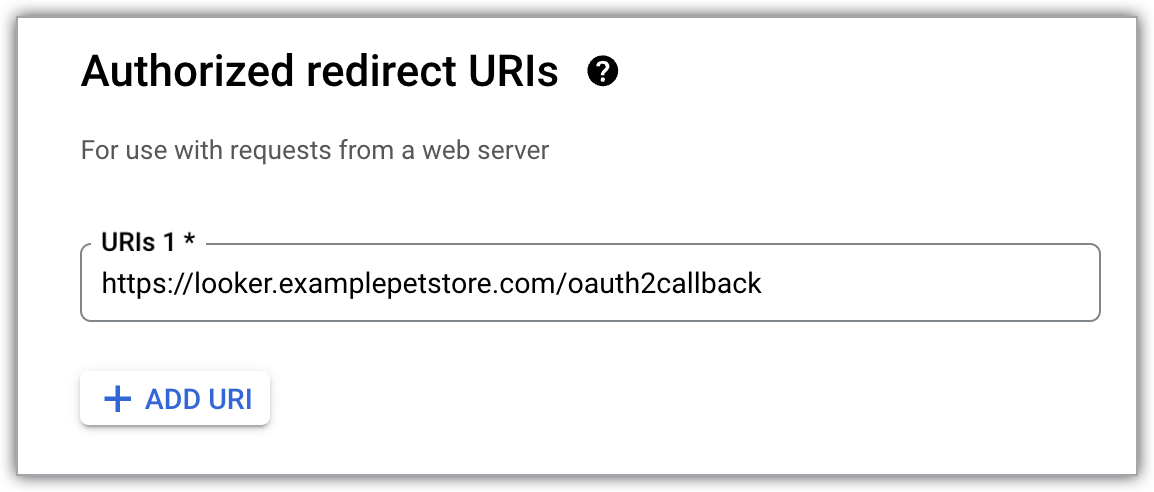

Looker(Google Cloud コア)インスタンスを作成するときに使用した OAuth 認証情報の承認済みリダイレクト URI のリストに、カスタム ドメインを更新または追加します。URI の末尾に

/oauth2callbackを追加します。たとえば、カスタム ドメインがlooker.examplepetstore.comの場合は、「looker.examplepetstore.com/oauth2callback」と入力します。

Looker(Google Cloud コア)への一般公開アクセス

カスタム ドメインを設定したら、次の手順として、DNS 認証を使用して自己署名証明書または Google マネージド証明書を作成します。証明書を作成したら、バックエンド サービスとして Private Service Connect バックエンドを使用して、外部リージョン アプリケーション ロードバランサをデプロイできます。ロードバランサがデプロイされたら、顧客ドメインとロードバランサの IP アドレスを A レコードとして使用して、パブリック DNS を更新できます。

必要なロール

ロール |

説明 |

Compute ネットワーク管理者 |

Looker(Google Cloud コア)インスタンスへの接続を開始する VPC ネットワークを完全に制御できる権限を付与します。これには、HTTPS ターゲット プロキシの作成と管理が含まれます。 |

Compute ロードバランサ管理者のロール |

Private Service Connect バックエンドを作成します。 |

Looker 管理者 |

Private Service Connect が有効になっているインスタンスの作成やカスタム ドメインの作成など、Looker(Google Cloud コア)リソースに対する完全な制御権限を付与します。 |

DNS 管理者 |

DNS ゾーンやレコードなど、Cloud DNS リソースに対する完全な制御権を付与します。 |

Certificate Manager オーナー |

Certificate Manager リソースの作成と管理に必要です。 |

ネットワーク設定

次のネットワーク コンポーネントが必要です。

Private Service Connect を使用してデプロイされた Looker(Google Cloud コア)は、 Google Cloud ロードバランサと統合された バックエンドと呼ばれる Private Service Connect ネットワーク エンドポイント グループ(NEG)をサポートしています。バックエンドを使用して Private Service Connect が有効になっている Looker(Google Cloud コア)インスタンスに一般公開でアクセスする手順については、Looker PSC ノースバウンド リージョン外部 L7 ALB の Codelab をご覧ください。

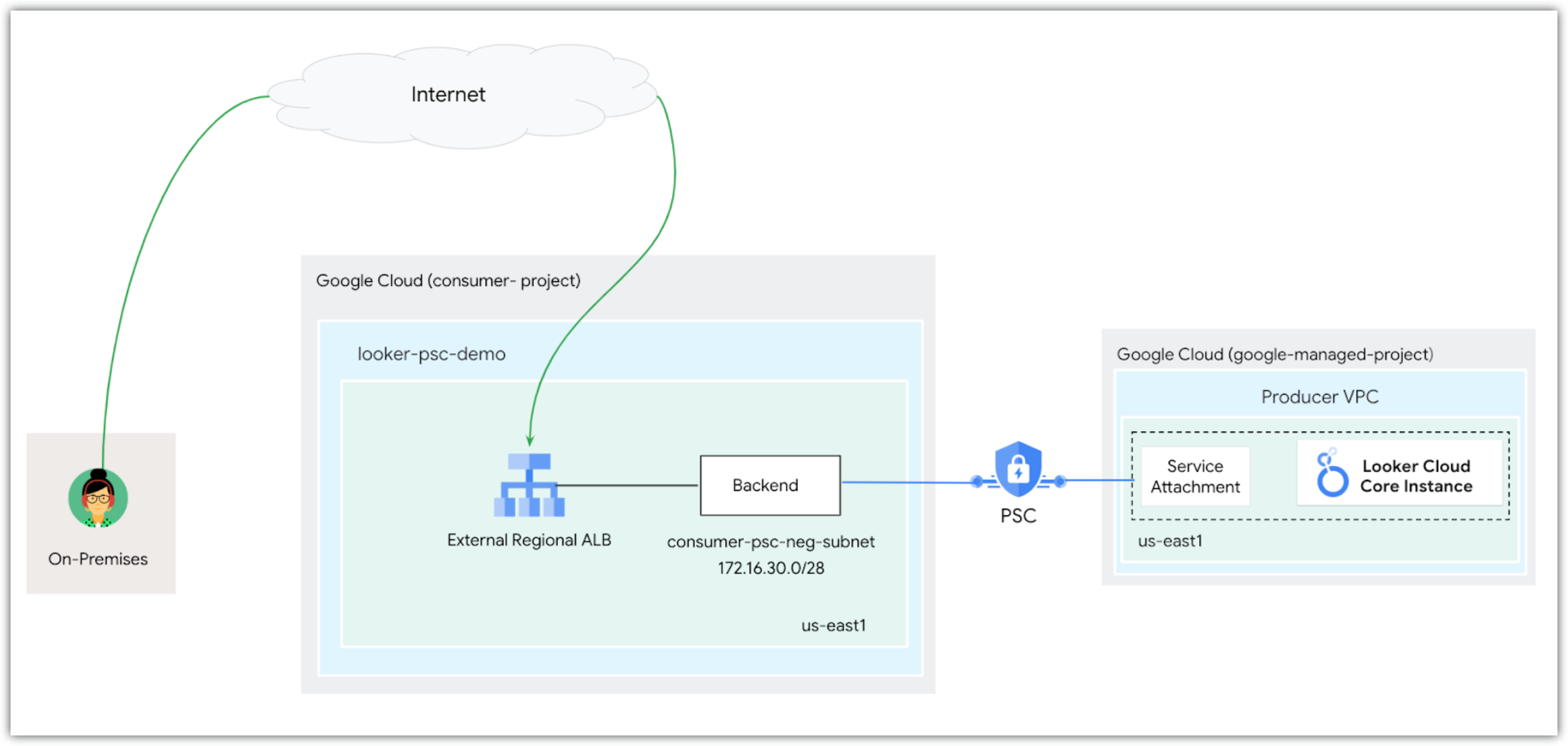

次の図に、パブリック アクセス用の Private Service Connect バックエンド ネットワーク設定の例を示します。

図に示すように、パブリック クライアントは、Looker(Google Cloud コア)の顧客ドメインを指定して DNS ルックアップを実行し、外部リージョン アプリケーション ロードバランサの IP アドレスを A レコードとして返すことで、Looker(Google Cloud コア)にアクセスします。ロードバランサでトラフィックを受信すると、バックエンド サービス(Private Service Connect バックエンドで構成される)は、Looker(Google Cloud コア)をホストする Google マネージド プロデューサー VPC のサービス アタッチメントに接続します。コンシューマー VPC ネットワークが Looker(Google Cloud コア)インスタンスへの内向きを許可されていることを確認します。

次のステップ

- Looker(Google Cloud コア)をデータベースに接続する

- ユーザー向けに Looker(Google Cloud コア)インスタンスを準備する

- Looker(Google Cloud コア)内のユーザーを管理する