Présentation

Cette page explique comment configurer une connexion dans Looker à Google BigQuery Standard SQL ou Google BigQuery Legacy SQL.

Pour configurer une connexion Google BigQuery Standard SQL ou Google BigQuery Legacy SQL, la procédure générale est la suivante :

Dans votre base de données BigQuery, configurez l'authentification que Looker utilisera pour y accéder. Looker est compatible avec les options d'authentification suivantes pour BigQuery :

- Compte de service : consultez la section Authentification avec des comptes de service BigQuery sur cette page pour en savoir plus.

- OAuth : consultez la section Authentification avec OAuth sur cette page pour en savoir plus.

Si vous souhaitez utiliser des tables dérivées persistantes (PDT) sur la connexion à votre base de données BigQuery, créez un ensemble de données temporaire que Looker pourra utiliser pour créer des PDT dans votre base de données. Pour connaître la procédure, consultez la section Créer un jeu de données temporaire pour stocker les tables dérivées persistantes sur cette page.

Dans Looker, configurez la connexion entre Looker et votre base de données BigQuery. Pour connaître la procédure, consultez la section Connecter Looker à BigQuery sur cette page.

Dans Looker, testez la connexion entre Looker et votre base de données BigQuery. Pour connaître la procédure, consultez la section Tester la connexion sur cette page.

Chiffrement du trafic réseau

Il est recommandé de chiffrer le trafic réseau entre l'application Looker et votre base de données. Pour ce faire, consultez les options détaillées sur la page de documentation Sécurisation de l'accès à la base de données.

S'authentifier avec des comptes de service BigQuery

Looker peut s'authentifier dans votre base de données BigQuery à l'aide d'un compte de service BigQuery. Vous créez le compte de service sur votre base de données BigQuery à l'aide du gestionnaire d'API dans la console Google Cloud . Vous devez disposer des autorisations d'administrateur Google Cloud pour créer le compte de service. Consultez la documentation sur la création d'un compte de service.

Créer un compte de service et télécharger le certificat d'identification JSON

Pour créer un compte de service BigQuery, procédez comme suit :

Ouvrez la page "Identifiants" dans API Manager de la console Google Cloud , puis sélectionnez votre projet.

Sélectionnez CRÉER DES IDENTIFIANTS, puis choisissez Compte de service.

Saisissez le nom du nouveau compte de service, ajoutez une description (facultatif), puis sélectionnez CRÉER ET CONTINUER.

Votre compte de service nécessite deux rôles prédéfinis Google BigQuery :

- BigQuery > Éditeur de données BigQuery

- BigQuery > Utilisateur de tâche BigQuery

Sélectionnez le premier rôle dans le champ Sélectionner un rôle, puis AJOUTER UN AUTRE RÔLE et sélectionnez le deuxième rôle.

Après avoir sélectionné les deux rôles, cliquez sur CONTINUER, puis sur OK.

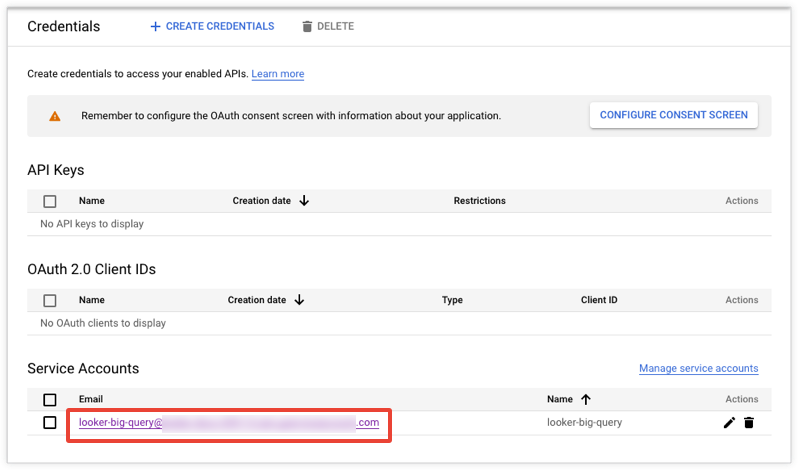

Sur la page Identifiants, sélectionnez votre nouveau compte de service :

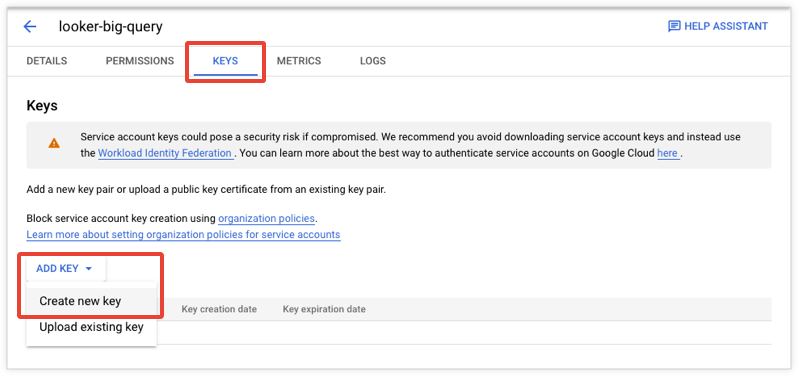

Sélectionnez CLÉS, puis AJOUTER UNE CLÉ, puis Créer une clé dans le menu déroulant :

Sélectionnez JSON sous Type de clé, puis CRÉER :

La clé JSON sera enregistrée sur votre ordinateur.

Après avoir noté l'emplacement de téléchargement, sélectionnez FERMER :

Sélectionnez OK.

Recherchez l'adresse e-mail correspondant au compte de service. Vous aurez besoin de cette adresse pour configurer la connexion entre Looker et BigQuery :

Une fois que vous avez créé le compte de service dans votre base de données BigQuery, vous devez saisir les informations de ce compte de service et les détails du fichier de certificat dans les champs Adresse e-mail du compte de service, Fichier JSON/P12 du compte de service et Mot de passe de la fenêtre Connexions de Looker lorsque vous configurez la connexion Looker à BigQuery.

Authentification avec OAuth

Looker prend en charge OAuth pour les connexions Google BigQuery. Ainsi, chaque utilisateur Looker peut s'authentifier dans Google avec ses propres identifiants Google OAuth et autorise Looker à accéder à la base de données.

OAuth permet aux administrateurs de bases de données d'effectuer les opérations suivantes :

- faire un audit des utilisateurs Looker qui exécutent des requêtes par rapport à la base de données ;

- mettre en place des contrôles d'accès basés sur les rôles en utilisant les autorisations Google ;

- Utilisez des jetons OAuth pour tous les processus et actions qui accèdent à Google BigQuery, au lieu d'intégrer des identifiants et des mots de passe BigQuery à plusieurs endroits.

Notez les points suivants concernant les connexions BigQuery avec OAuth :

- Si un administrateur de base de données modifie les identifiants du client OAuth de BigQuery, toutes les planifications ou alertes qu'un utilisateur possède seront affectées. Les utilisateurs doivent se reconnecter si leur administrateur modifie les identifiants OAuth de BigQuery. Les utilisateurs peuvent également accéder à la page Compte de Looker depuis la page Profil utilisateur pour se connecter à Google.

- Étant donné que les connexions BigQuery qui utilisent OAuth fonctionnent "par utilisateur", la mise en cache des politiques fonctionne de la même manière, et pas seulement par requête. Cela signifie qu'au lieu d'utiliser des résultats mis en cache lorsque la même requête est exécutée au cours de la période de mise en cache, Looker utilise les résultats mis en cache uniquement si le même utilisateur a exécuté la même requête au cours de la période de mise en cache. Pour en savoir plus sur la mise en cache, consultez la page de documentation Mise en cache des requêtes.

- Si vous souhaitez utiliser des tables dérivées persistantes (PDT) sur une connexion BigQuery avec OAuth, vous devez créer un compte de service supplémentaire pour que Looker puisse accéder à votre base de données pour les processus PDT. Pour en savoir plus, consultez la section Tables dérivées persistantes sur une connexion BigQuery sur cette page.

- Lorsque les administrateurs exécutent une commande Sudo en tant qu'utilisateur, ils utilisent le jeton d'autorisation OAuth de cet utilisateur. Pour en savoir plus sur l'utilisation de la commande

sudo, consultez la page de documentation Utilisateurs. - Les connexions Google BigQuery configurées pour l'authentification OAuth ne sont pas compatibles avec l'arrêt des requêtes.

Configuration d'un projet de base de données BigQuery pour OAuth.

Les sections suivantes expliquent comment générer des identifiants OAuth et configurer un écran de consentement OAuth.

Dans les cas suivants, vous n'avez pas besoin d'effectuer ces procédures :

- Si vous avez déjà configuré un écran de consentement OAuth pour une autre application dans votre projet, vous n'aurez pas besoin d'en créer un autre. Vous configurerez un seul écran de consentement pour toutes les applications d'un projet. Dans ce cas, vous pouvez passer directement à la procédure de configuration de la connexion Looker (Google Cloud Core) à votre base de données.

Si vous utilisez une instance Looker (Google Cloud Core), Looker peut utiliser les identifiants d'application OAuth que votre administrateur Looker a utilisés pour créer l'instance Looker (Google Cloud Core). Si vous utilisez les mêmes identifiants d'application OAuth que votre instance Looker (Google Cloud Core), vous pouvez ignorer les procédures de cette section et de la section Configurer la connexion Looker pour BigQuery avec OAuth, et suivre plutôt les étapes de la documentation Looker (Google Cloud Core) pour utiliser OAuth avec BigQuery.

Les identifiants et l'écran de consentement OAuth doivent être configurés dans la consoleGoogle Cloud . La description générique de Google est disponible sur le site Google Cloud support et sur le site de la console Google Dev.

Selon le type d'utilisateurs qui accèdent aux données BigQuery dans Looker et selon que vos données BigQuery sont publiques ou privées, OAuth n'est peut-être pas la méthode d'authentification la plus appropriée. De même, le type de données demandées à l'utilisateur et le niveau d'accès requis à ses données lorsqu'il s'authentifie sur Google pour utiliser Looker peuvent nécessiter une validation par Google. D'autres informations sur la vérification sont disponibles dans la section Générer des identifiants Google OAuth de cette page.

Générer des identifiants Google OAuth

Accédez à la consoleGoogle Cloud .

Dans le menu déroulant Sélectionner un projet, accédez à votre projet BigQuery. Vous devriez être redirigé vers le tableau de bord de votre projet.

Dans le menu de gauche, sélectionnez la page API et services. Sélectionnez ensuite Identifiants. Sur la page Identifiants, sélectionnez la flèche vers le bas du bouton Créer des identifiants, puis sélectionnez ID client OAuth dans le menu déroulant :

Google vous demande de configurer un écran de consentement OAuth, qui permet à vos utilisateurs de choisir comment accorder l'accès à leurs données privées, avant de pouvoir générer vos identifiants OAuth. Pour configurer votre écran de consentement OAuth, consultez la section Configurer un écran de consentement OAuth sur cette page.

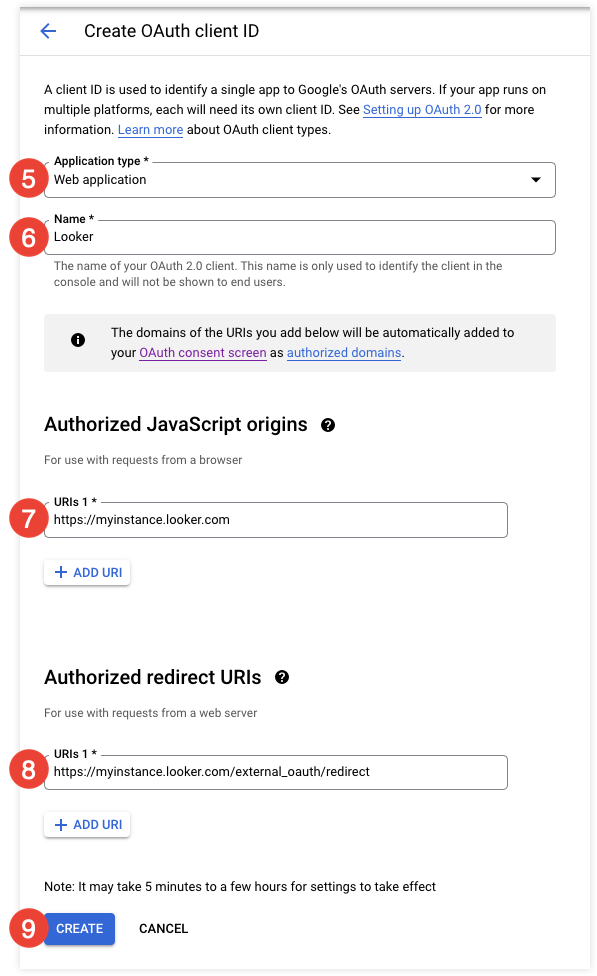

Si vous avez déjà configuré un écran de consentement OAuth, Google affiche la page Créer un ID client OAuth, sur laquelle vous pouvez créer un ID client OAuth et un secret à utiliser dans votre connexion BigQuery sur Looker. Dans le menu déroulant Type d'application, sélectionnez Application Web. La page se développe et affiche des options supplémentaires :

Dans le champ Nom, saisissez un nom pour l'application, par exemple Looker.

Dans la section Origines JavaScript autorisées, sélectionnez + AJOUTER UN URI pour afficher le champ URI 1. Dans le champ URI 1, saisissez l'URL de votre instance Looker, y compris

https://. Exemple :- Si Looker héberge votre instance :

https://<instancename>.looker.com - Si votre instance Looker est hébergée par un client :

https://looker.<mycompany>.com - Si votre instance Looker nécessite un numéro de port :

https://looker.<mycompany>.com:9999

- Si Looker héberge votre instance :

Dans la section URI de redirection autorisés, sélectionnez + AJOUTER UN URI pour afficher le champ URI 1. Dans le champ URI 1, saisissez l'URL de votre instance Looker, suivie de

/external_oauth/redirect. Par exemple,https://<instancename>.looker.com/external_oauth/redirectouhttps://looker.<mycompany>.com:9999/external_oauth/redirect.Sélectionnez Créer. Google affiche votre ID client et votre code secret client.

Copiez les valeurs de votre ID client et de votre code secret du client. Vous en aurez besoin pour configurer l'OAuth pour la connexion BigQuery dans Looker.

Configuration d'un écran de consentement OAuth

Google vous demande de configurer un écran de consentement OAuth, qui permet à vos utilisateurs de choisir comment accorder l'accès à leurs données privées et fournit un lien vers les conditions d'utilisation et les règles de confidentialité de votre organisation.

Dans le menu de gauche, sélectionnez la page Écran de consentement OAuth. Avant de configurer votre écran de consentement OAuth, vous devez choisir le type d'utilisateur pour qui vous mettez à disposition cette application. Selon votre sélection, Google devra peut-être valider votre application.

Effectuez votre sélection, puis cliquez sur Créer. Google affiche la page Écran de consentement OAuth. Vous pouvez configurer cet écran pour toutes les applications de votre projet, y compris les applications internes et publiques.

Google lancera une vérification pour les applications publiques si l'une des affirmations suivantes est vraie :

- L'application utilise des API Google qui utilisent des portées restreintes ou sensibles.

- L'écran de consentement OAuth inclut un logo de l'application.

- Le projet a dépassé le seuil du domaine.

Pour configurer votre écran de consentement OAuth :

Dans le champ Nom de l'application, saisissez le nom de l'application à laquelle l'utilisateur accorde l'accès (ici, Looker).

Dans le champ Adresse e-mail d'assistance aux utilisateurs, saisissez l'adresse e-mail d'assistance que les utilisateurs doivent utiliser pour faire remonter leurs problèmes de connexion ou de consentement.

Sélectionnez AJOUTER UN DOMAINE pour afficher le champ Domaine autorisé 1. Dans ce champ, saisissez le domaine de l'URL de votre instance Looker. Par exemple, si Looker héberge votre instance sur

https://<instance_name>.cloud.looker.com, le domaine estlooker.com. Pour les déploiements de Looker hébergés par un client, saisissez le domaine sur lequel vous hébergez Looker.Dans la section Coordonnées du développeur, saisissez une ou plusieurs adresses e-mail que Google pourra utiliser pour vous contacter au sujet de votre projet.

Les champs restants sont facultatifs, mais vous pouvez les utiliser pour personnaliser davantage votre écran de consentement.

Sélectionnez ENREGISTRER ET CONTINUER.

Google affiche la page Scopes, sur laquelle vous pouvez configurer les scopes. Looker n'a besoin que des portées par défaut, aucune autre configuration de portée n'est nécessaire. Sélectionnez ENREGISTRER ET CONTINUER.

Sur la page Récapitulatif, sélectionnez REVENIR AU TABLEAU DE BORD.

Vous pouvez maintenant poursuivre la procédure de génération de vos identifiants OAuth.

Pour en savoir plus sur la configuration de l'écran de consentement OAuth de Google, consultez la documentation de l'assistance Google.

Configurer la connexion Looker pour BigQuery avec OAuth

Pour activer OAuth pour votre connexion BigQuery, sélectionnez l'option OAuth sur la page Connexion de Looker lorsque vous configurez la connexion Looker à BigQuery. Lorsque vous sélectionnez l'option OAuth, Looker affiche les champs ID client OAuth et Code secret du client OAuth. Collez les valeurs ID client et Code secret client que vous avez obtenues à l'étape de la procédure Générer des identifiants Google OAuth sur cette page.

Si vous avez défini une durée de session pour BigQuery OAuth, vous devrez utiliser la fonctionnalité Exempter les applications approuvées pour ajouter Looker à vos applications approuvées et éviter ainsi les délais d'expiration de session Looker. Consultez l'article d'aide Définir la durée de session pour les services Google Cloud pour connaître la procédure à suivre.

Comment les utilisateurs Looker s'authentifient-ils dans BigQuery avec OAuth ?

Une fois la connexion Looker à BigQuery configurée pour OAuth, les utilisateurs peuvent utiliser Looker pour effectuer leur authentification initiale dans votre base de données BigQuery en procédant de l'une des manières suivantes :

- Authentification sur Google à partir d'une requête Looker qui utilise la connexion BigQuery

- S'authentifier sur Google à partir de la section Identifiants de connexion OAuth de la page Compte Looker

S'authentifier sur Google à partir d'une requête

Une fois que la connexion Looker à BigQuery est configurée pour OAuth, Looker invite les utilisateurs à se connecter avec leur compte Google avant d'exécuter des requêtes qui utilisent la connexion BigQuery. Looker affiche cette invite à partir des Explorations, des tableaux de bord, des Looks et de SQL Runner.

L'utilisateur doit sélectionner Se connecter et s'authentifier avec OAuth. Une fois l'utilisateur authentifié dans BigQuery, il peut sélectionner le bouton Exécuter dans Explorer. Looker charge alors les données dans Explorer.

S'authentifier sur Google à partir de la page "Compte de l'utilisateur"

Une fois la connexion Looker à BigQuery configurée pour OAuth, un utilisateur peut s'authentifier dans son compte Google depuis la page de compte utilisateur Looker :

- Dans Looker, sélectionnez l'icône de profil, puis Compte dans le menu utilisateur.

- Accédez à la section Identifiants de connexion OAuth, puis cliquez sur le bouton Se connecter pour la connexion à la base de données BigQuery appropriée.

- Sélectionnez le compte approprié sur la page Se connecter avec Google.

- Sélectionnez Autoriser sur l'écran de consentement OAuth pour autoriser Looker à consulter et à gérer vos données dans Google BigQuery.

Une fois que vous vous êtes authentifié auprès de Google via Looker, vous pouvez vous déconnecter ou réautoriser vos identifiants à tout moment sur la page Compte, comme décrit sur la page de documentation Personnaliser votre compte utilisateur. Même si les jetons Google BigQuery n'expirent pas, un utilisateur peut sélectionner Autoriser à nouveau pour se connecter avec un autre compte Google.

Révocation de jetons OAuth

Les utilisateurs peuvent révoquer l'accès des applications telles que Looker à leur compte Google en accédant aux paramètres de leur compte Google.

Les jetons Google BigQuery n'expirent pas. Toutefois, si un administrateur de base de données modifie les identifiants OAuth de la connexion à la base de données d'une façon qui annule les identifiants actuels, les utilisateurs doivent se connecter à nouveau à leur compte Google avant d'exécuter des requêtes qui utilisent cette connexion.

Tables dérivées persistantes sur une connexion BigQuery

Si vous souhaitez utiliser des tables dérivées persistantes (PDT) pour votre connexion BigQuery, vous devrez peut-être effectuer les opérations suivantes, en fonction de la configuration de votre connexion :

- Utilisez la console Google Cloud pour créer un ensemble de données temporaire dans votre base de données BigQuery. Looker pourra l'utiliser pour écrire des PDT. Pour connaître la procédure, consultez la section Créer un jeu de données temporaire pour stocker les tables dérivées persistantes sur cette page. Cette étape est obligatoire pour les PDT, quelles que soient les autres options de configuration de la connexion.

- Utilisez le gestionnaire d'API dans la console Google Cloud pour créer un compte de service distinct pour les processus PDT de Looker. Pour connaître la procédure, consultez la section Créer un compte de service et télécharger le certificat d'identification JSON sur cette page. Le type d'authentification de votre connexion détermine si un compte de service PDT est requis et où vous devez saisir les informations du compte de service PDT dans la fenêtre Connexions de Looker lorsque vous configurez la connexion Looker à BigQuery :

- Si votre connexion utilise OAuth pour l'authentification des utilisateurs, vous devez créer un compte de service distinct pour les processus PDT. Vous saisirez les informations du compte de service et les détails du fichier de certificat dans la section Remplacements pour les PDT de la fenêtre Connexions de Looker. La section Remplacements PDT de la fenêtre Connexions de Looker s'affiche automatiquement lorsque vous activez l'option Activer les PDT pour une connexion également configurée avec l'option OAuth dans le champ Authentification. Pour en savoir plus, consultez la section Activer les PDT pour les connexions Looker à BigQuery avec OAuth.

- Si votre connexion utilise des comptes de service pour l'authentification des utilisateurs, vous pouvez créer un compte de service distinct pour les processus PDT. Si vous choisissez d'avoir un compte de service PDT distinct, vous devrez saisir les informations du compte de service dans la section Remplacements PDT pour les champs Adresse e-mail du compte de service, Fichier JSON/P12 du compte de service et Mot de passe de la fenêtre Connexions de Looker. La section Remplacements de tables PDT s'affiche lorsque vous activez le bouton Activer les PDT pour une connexion Looker à BigQuery utilisant l'authentification par compte de service.

Créer un jeu de données temporaire pour stocker les tables dérivées persistantes

Pour activer les tables dérivées persistantes (PDT) pour votre connexion BigQuery, activez le bouton Activer les PDT sur la page Connexion de Looker lorsque vous configurez la connexion Looker à BigQuery. Lorsque vous activez les PDT, Looker affiche les champs Projet temporaire et Base de données temporaire. Dans ces champs, vous pouvez saisir l'ID du projet et le nom du jeu de données que Looker peut utiliser pour créer des PDT. Vous devez configurer la base de données ou le schéma à l'avance en utilisant les autorisations en écriture appropriées.

Vous pouvez configurer un ensemble de données temporaire à l'aide de la console Google Cloud :

Ouvrez la consoleGoogle Cloud et sélectionnez votre projet.

Sélectionnez le menu à trois points, puis Créer un ensemble de données.

Saisissez un ID d'ensemble de données (généralement

looker_scratch), puis sélectionnez l'emplacement des données (facultatif), le délai d'expiration par défaut des tables et la solution de gestion des clés de chiffrement. Sélectionnez CRÉER UN ENSEMBLE DE DONNÉES pour terminer.

Maintenant que vous avez créé l'ensemble de données, vous pouvez spécifier le projet et l'ensemble de données dans les champs Projet temporaire et Base de données temporaire de la fenêtre Connexions de Looker lorsque vous configurez la connexion Looker à BigQuery.

Activer les PDT pour les connexions Looker à BigQuery avec OAuth

Pour les connexions BigQuery qui utilisent OAuth, vos utilisateurs s'authentifient dans Looker avec leurs identifiants OAuth. Looker prend en charge les PDT pour les connexions BigQuery avec OAuth, mais Looker lui-même ne peut pas utiliser OAuth. Vous devez donc configurer un compte de service BigQuery spécifiquement pour permettre à Looker d'accéder à votre base de données pour les processus PDT.

Vous pouvez configurer un compte de service PDT sur votre base de données BigQuery à l'aide du gestionnaire d'API Google Cloud . Consultez la section Créer un compte de service et télécharger le certificat d'identification JSON sur cette page.

Une fois que vous avez créé le compte de service dans votre base de données BigQuery, saisissez les informations du compte de service et les détails du fichier de certificat dans la section Remplacements PDT de la fenêtre Connexions de Looker lorsque vous configurez la connexion Looker à BigQuery. Pour en savoir plus sur les champs Remplacements PDT, consultez la section Remplacements PDT.

Remplacements pour les PDT

Pour les connexions BigQuery qui utilisent OAuth et pour les connexions pour lesquelles vous souhaitez utiliser des identifiants, des ensembles de données ou des projets de facturation différents pour vos PDT, vous pouvez activer le bouton Remplacements de PDT pour saisir des informations spécifiques aux PDT sur votre connexion. (Pour en savoir plus sur l'intérêt des remplacements de PDT, consultez la section Remplacements de PDT de la page de documentation Connecter Looker à votre base de données.)

Si vous avez activé l'option Activer les PDT pour une connexion, la fenêtre Connexions de Looker affiche l'option Activer les remplacements pour les PDT. Activez l'option Activer les remplacements pour les PDT, puis utilisez les champs de la section Remplacements pour les PDT pour saisir les informations du compte de service que Looker peut utiliser pour les processus de PDT sur votre base de données :

ID du projet de facturation de remplacement pour les PDT : spécifiez le projet à utiliser pour la facturation des requêtes de création et de maintenance des PDT (requêtes de vérification du déclencheur). Les requêtes envoyées au PDT utiliseront toujours le projet de facturation spécifié dans le champ ID du projet de facturation des paramètres généraux. Le projet de facturation de remplacement pour les PDT n'est jamais utilisé pour le stockage, mais uniquement pour la facturation. Si vous comptez utiliser ce champ, le compte de service doit au moins disposer du rôle bigquery.jobUser.

Ensemble de données de remplacement pour les PDT : nom de l'ensemble de données que vous souhaitez que Looker utilise pour les PDT sur la connexion.

Fichier du compte de service de remplacement pour les PDT : cliquez sur le bouton Importer un fichier pour importer le fichier de certificat du compte de service BigQuery que vous souhaitez utiliser pour les processus PDT sur la connexion. Vous pouvez obtenir ce fichier à partir de l' Google Cloud API Manager en suivant la procédure Créer un compte de service et télécharger le certificat d'identification JSON. Le compte de service que vous utilisez pour l'ensemble de données PDT doit disposer d'un accès en lecture et en écriture.

Nom d'utilisateur : ce champ ne s'applique que si vous importez un fichier P12 dans le champ Fichier du compte de service de remplacement pour les PDT de la section Remplacements pour les PDT. Saisissez l'adresse e-mail du compte de service BigQuery que vous souhaitez utiliser pour les processus PDT sur la connexion. Vous pouvez obtenir cette adresse e-mail à partir de l' Google Cloud API Manager en suivant la procédure Créer un compte de service et télécharger le certificat d'identification JSON.

Mot de passe : ce champ ne s'applique que si vous importez un fichier P12 dans le champ Fichier du compte de service de remplacement pour les PDT de la section Remplacements pour les PDT. Saisissez le mot de passe du fichier de certificat .p12 du compte de service BigQuery que vous souhaitez utiliser pour les processus PDT sur la connexion.

Paramètres JDBC supplémentaires de remplacement pour les PDT : ajoutez les paramètres JDBC supplémentaires à utiliser pour les PDT sur la connexion, tels que les étiquettes BigQuery (pour en savoir plus, consultez la section Étiquettes de tâches et commentaires de contexte pour les connexions BigQuery sur cette page). Voici quelques-uns des autres paramètres pris en charge :

connectTimeout: nombre de millisecondes à attendre pour une connexion. La valeur par défaut est 240 000.readTimeout: nombre de millisecondes à attendre pour une lecture. La valeur par défaut est 240 000.rootUrl: si vous avez une instance BigQuery sur un réseau privé, indiquez un point de terminaison alternatif pour vous connecter à BigQuery différent du point de terminaison public par défaut.

Connecter Looker à BigQuery

Vous pouvez créer une connexion à une base de données dans Looker sur la page Connecter votre base de données à Looker. Il existe deux façons d'ouvrir la page Connecter votre base de données à Looker :

- Sélectionnez Connexions dans la section Base de données du panneau Admin. Sur la page Connexions, cliquez sur le bouton Ajouter une connexion.

- Cliquez sur le bouton Créer dans le panneau de navigation principal, puis sélectionnez l'élément de menu Connexion.

Saisissez les informations de connexion. La majorité de ces paramètres sont communs à la plupart des dialectes de base de données et sont décrits sur la page de documentation Connecter Looker à votre base de données. Les paramètres suivants sont mentionnés pour les mettre en évidence ou pour préciser comment ils s'appliquent spécifiquement aux connexions BigQuery :

Dialecte SQL : sélectionnez SQL standard de Google BigQuery ou Ancien SQL de Google BigQuery.

Champ d'application du projet : indiquez si la connexion doit pouvoir être utilisée avec tous les projets ou avec un seul. Pour en savoir plus, consultez la page Connecter Looker à votre base de données.

Activer le serveur SSH : Pour les instances déployées sur l'infrastructure Kubernetes et qui peuvent ajouter des informations de configuration du serveur SSH, vous pouvez activer l'option Activer le serveur SSH pour configurer les champs Serveur SSH et Tunnel SSH. Pour en savoir plus, consultez la page Connecter Looker à votre base de données.

ID du projet de facturation : l'ID du projet (identifiant unique) du projet de facturation Google Cloud . Le projet de facturation est le projet Google Cloud qui est facturé, mais vous pouvez toujours interroger des ensembles de données dans un autre projet Google Cloud si vos développeurs LookML spécifient des noms de tables complets dans le paramètre

sql_table_namede vos vues, explorations ou jointures LookML. Pour BigQuery, un nom de table complet utilise le format<project_name>.<dataset_name>.<table_name>. Sans référence complète, BigQuery recherche la table dans le projet de facturation et l'ensemble de données que vous spécifiez sur la page Connexions de Looker pour la connexion BigQuery à Looker. Pour en savoir plus sur la hiérarchie des ressources dans BigQuery, consultez la documentation BigQuery.ID du projet Cloud Storage : ID du projet Cloud Storage, si vous séparez le calcul et le stockage dans des projets différents. Vous pouvez interroger des ensembles de données dans un autre projet Google Cloud si vos développeurs LookML spécifient des noms de tables complets dans le paramètre

sql_table_namede vos vues, explorations ou jointures LookML. Pour BigQuery, un nom de table complet utilise le format<project_name>.<dataset_name>.<table_name>. Sans référence complète, BigQuery recherche la table dans le projet de facturation et l'ensemble de données que vous spécifiez sur la page Connexions de Looker pour la connexion BigQuery à Looker. Pour en savoir plus sur la hiérarchie des ressources dans BigQuery, consultez la documentation BigQuery.Ensemble de données principal : nom de l'ensemble de données que vous souhaitez que Looker utilise par défaut lorsqu'il interroge votre base de données. L'ensemble de données par défaut doit se trouver dans le projet de facturation spécifié pour la connexion. Vous ne pouvez pas saisir une valeur telle que

project_name.dataset_namedans le champ Base de données pour spécifier un ensemble de données dans un autre projet.Votre projet LookML peut accéder aux tables d'autres ensembles de données (y compris les tables des ensembles de données publics) si vos développeurs LookML spécifient des noms de tables complets dans le paramètre

sql_table_namede vos vues, explorations ou jointures LookML. Pour BigQuery, un nom de table complet utilise le format<project_name>.<dataset_name>.<table_name>. Pour interroger une table dans un autre ensemble de données, la table doit être accessible par le compte de service (pour les connexions qui utilisent l'authentification par compte de service) ou par l'utilisateur qui exécute la requête (pour les connexions qui utilisent l'authentification OAuth). Si votre code LookML ne spécifie pas de noms de table complets, BigQuery recherchera la table dans l'ensemble de données que vous spécifiez dans le champ Ensemble de données de la connexion BigQuery.Si votre projet ne comporte aucun ensemble de données (ce qui peut être le cas si vous séparez le calcul et le stockage dans des projets distincts), vous pouvez fournir une valeur Dataset arbitraire, mais vous devez toujours utiliser des noms de table complets dans votre LookML.

Authentification : type d'authentification que Looker utilisera pour accéder à votre base de données. Certaines de ces options ne sont compatibles qu'avec les instances Looker (Google Cloud Core) :

- Identifiants par défaut de l'application : (Looker (Google Cloud Core) uniquement) sélectionnez cette option pour utiliser les identifiants par défaut de l'application (ADC) afin de vous authentifier auprès de votre base de données (pour en savoir plus, consultez la documentation Looker (Google Cloud Core)).

- Compte de service : sélectionnez cette option pour utiliser un compte de service BigQuery permettant à Looker de s'authentifier auprès de votre base de données (pour en savoir plus, consultez Authentification avec des comptes de service BigQuery). Lorsque l'option Compte de service est sélectionnée, les champs suivants s'affichent :

- Importer un fichier JSON ou P12 de service : cliquez sur le bouton Importer un fichier pour importer le fichier de certificat du compte de service BigQuery. Vous pouvez obtenir ce fichier à partir de l' Google Cloud API Manager en suivant la procédure Créer un compte de service et télécharger le certificat d'identification JSON.

- Adresse e-mail du compte de service : ce champ ne s'applique que si vous importez un fichier P12 dans le champ Importer un fichier JSON ou P12 de service. Saisissez l'adresse e-mail du compte de service BigQuery, que vous obtenez dans l' Google Cloud API Manager à l'étape de la procédure Créer un compte de service et télécharger le certificat d'identification JSON.

- Mot de passe : mot de passe du fichier d'identifiants P12 pour le compte de service BigQuery. Le champ Mot de passe ne s'applique que si vous importez un fichier P12 dans le champ Importer un fichier JSON ou P12 de service.

OAuth : sélectionnez cette option pour permettre à chaque utilisateur Looker de s'authentifier dans Google BigQuery et autoriser Looker à accéder à la base de données avec le compte BigQuery de l'utilisateur. Consultez la section Authentification avec OAuth de cette page pour en savoir plus sur l'implémentation d'OAuth pour votre connexion BigQuery. Lorsque l'option OAuth est sélectionnée, les champs suivants s'affichent :

- ID client OAuth : ID client OAuth. Vous obtenez ces informations à partir de la console Google Cloud en tant qu'étape de la procédure Générer des identifiants Google OAuth.

- Code secret du client OAuth : code secret du client OAuth. Vous obtenez ces informations à partir de la console Google Cloud en tant qu'étape de la procédure Générer des identifiants Google OAuth.

Nombre maximal de connexions par nœud : nombre maximal de connexions que Looker peut établir avec votre base de données. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.

Délai d'inactivité du pool de connexions : si vos utilisateurs demandent davantage de connexions que la valeur Nombre maximal de connexions par nœud configurée, les requêtes devront attendre la fin des requêtes précédentes avant de pouvoir s'exécuter. Le délai d'expiration du pool de connexions correspond à la durée d'attente maximale d'une requête. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.

Nombre maximal de requêtes simultanées pour cette connexion : nombre maximal de requêtes simultanées que Looker peut envoyer à la fois à votre connexion de base de données. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.

Nombre maximal de requêtes simultanées par utilisateur pour cette connexion : nombre maximal de requêtes simultanées que Looker peut envoyer à la fois à cette connexion de base de données pour chaque utilisateur. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.

Nombre maximal de gigaoctets facturés : pour les connexions BigQuery, chaque requête vous est facturée en fonction de sa taille. Pour éviter que les utilisateurs n'exécutent accidentellement une requête trop coûteuse, vous pouvez définir un nombre maximal de gigaoctets qu'un utilisateur est autorisé à extraire dans une seule requête. Vous pouvez laisser le champ Facturation maximale en gigaoctets vide si vous ne limitez pas la taille des requêtes. Pour en savoir plus, consultez la page Tarifs de BigQuery.

Paramètres JDBC supplémentaires : ajoutez des paramètres JDBC supplémentaires, tels que des étiquettes BigQuery (pour en savoir plus, consultez la section Étiquettes de tâches et commentaires de contexte pour les connexions BigQuery sur cette page). Voici quelques-uns des autres paramètres pris en charge :

connectTimeout: nombre de millisecondes à attendre pour une connexion. La valeur par défaut est 240 000.readTimeout: nombre de millisecondes à attendre pour une lecture. La valeur par défaut est 240 000.rootUrl: si vous avez une instance BigQuery sur un réseau privé, indiquez un point de terminaison alternatif pour vous connecter à BigQuery différent du point de terminaison public par défaut.

Calendrier de maintenance : intervalle

cronpour le régénérateur Looker. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.Désactiver le contexte : cette option désactive les commentaires contextuels pour une connexion BigQuery. Les commentaires contextuels sur les connexions Google BigQuery sont désactivés par défaut, car ils annulent la capacité de Google BigQuery à effectuer les mises en cache et peuvent avoir un impact négatif sur la performance des caches. Vous pouvez activer les commentaires contextuels pour une connexion BigQuery en désactivant le bouton Disable Context (Désactiver le contexte). Pour en savoir plus, consultez la section Étiquettes de tâches et commentaires de contexte pour les connexions BigQuery.

SSL : activez cette option pour utiliser le chiffrement SSL afin de protéger les données lors de leur transfert entre Looker et votre base de données. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.

Effectuer une mise en cache préalable des tables et des colonnes : si vous souhaitez que SQL Runner ne précharge pas les informations d'une table et les charge uniquement lorsque la table est sélectionnée, désélectionnez cette option. Pour en savoir plus, consultez la section Effectuer une mise en cache préalable des tables et des colonnes de la page Connecter Looker à votre base de données.

Récupérer et mettre en cache le schéma : si vous savez que votre schéma d'informations est lent, vous pouvez désactiver l'option Récupérer et mettre en cache le schéma pour votre connexion. Si vous désactivez cette fonctionnalité, certaines optimisations SQL de Looker ne seront pas appliquées à certaines fonctionnalités. Vous devez donc activer l'option Extraire et mettre en cache le schéma, sauf si vous savez que le schéma d'informations de votre connexion est particulièrement lent. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.

Activer les PDT : activez cette option pour autoriser les tables dérivées persistantes (PDT) sur la connexion. Pour en savoir plus, consultez la section Tables dérivées persistantes sur une connexion BigQuery sur cette page. Vous devrez spécifier l'ensemble de données temporaires de votre base de données que Looker utilisera pour écrire les PDT. Pour connaître la procédure, consultez la section Créer un jeu de données temporaire pour stocker les tables dérivées persistantes sur cette page. Remarque : Si votre connexion est configurée pour OAuth, vous devrez utiliser la section Remplacements de PDT pour spécifier un compte de service que Looker pourra utiliser pour les processus PDT sur votre connexion BigQuery. Pour en savoir plus, consultez la section Activer les PDT pour les connexions Looker à BigQuery avec OAuth.

Projet temporaire : ID du projet contenant l'ensemble de données que vous souhaitez utiliser pour écrire des PDT. Si aucun projet temporaire n'est spécifié, Looker écrit les PDT dans le projet indiqué dans le champ ID du projet de stockage de la section Paramètres de la base de données des paramètres de connexion. Si aucun ID de projet de stockage n'est spécifié, Looker écrit les PDT dans le projet spécifié dans le champ ID de projet de facturation de la section Paramètres de la base de données des paramètres de connexion.

Base de données temporaire : ensemble de données BigQuery que vous avez créé dans la console Google Cloud pour permettre à Looker d'écrire des tables dérivées persistantes dans votre base de données. Pour connaître la procédure, consultez la section Créer un jeu de données temporaire pour stocker les tables dérivées persistantes.

Nombre maximal de connexions du générateur de PDT : nombre maximal de créations de tables simultanées que le régénérateur Looker peut lancer sur votre connexion de base de données. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.

Relancer les PDT dérivées persistantes en échec : lorsque l'option Relancer les générations de tables dérivées persistantes en échec est activée, le régénérateur Looker tente de régénérer une PDT dont la génération a échoué lors du cycle de régénération précédent, même si la condition de déclenchement de la PDT'est pas remplie. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.

Contrôle des tables dérivées persistantes via l'API : ce bouton bascule détermine si les appels d'API

start_pdt_build,check_pdt_buildetstop_pdt_buildpeuvent être utilisés pour cette connexion. Pour en savoir plus, consultez la page de documentation Connecter Looker à votre base de données.Activer les remplacements pour les PDT : activez cette option pour configurer des paramètres de connexion distincts que Looker doit utiliser pour écrire les PDT dans votre base de données. Pour en savoir plus sur les champs "Remplacements PDT", consultez la section Remplacements PDT sur cette page.

Fuseau horaire de la base de données : le fuseau horaire par défaut de BigQuery est UTC. Celui que vous indiquez dans ce champ doit correspondre à votre propre fuseau horaire BigQuery. Pour en savoir plus, consultez la section Fuseau horaire de la base de données de la page Connecter Looker à votre base de données.

Fuseau horaire de la requête : pour en savoir plus, consultez la section Fuseau horaire de la requête de la page Connecter Looker à votre base de données.

Une fois que vous avez rempli tous les champs applicables pour la connexion, vous pouvez tester votre connexion si nécessaire.

Pour enregistrer ces paramètres, cliquez sur Connecter.

Tester la connexion

Vous pouvez tester vos paramètres de connexion à partir de plusieurs endroits de l'interface utilisateur Looker :

- Sélectionnez le bouton Tester en bas de la page Paramètres de connexion, comme décrit sur la page de documentation Connecter Looker à votre base de données.

- Sélectionnez le bouton Tester à côté de la connexion dans la page d'administration Connexions, comme décrit sur la page de documentation Connexions.

Pour les nouvelles connexions, si Looker affiche Peut se connecter, sélectionnez Ajouter une connexion. Looker exécutera les autres tests de connexion pour vérifier si le compte de service a été configuré correctement et avec les rôles adéquats.

Tester une connexion qui utilise OAuth

- Dans Looker, passez en mode Développement.

- Pour une connexion BigQuery existante qui utilise OAuth, accédez aux fichiers du projet pour un projet Looker qui utilise votre connexion BigQuery. Pour les nouvelles connexions BigQuery qui utilisent OAuth, ouvrez un fichier de modèle, remplacez la valeur

connectiondu modèle par le nom de votre nouvelle connexion BigQuery, puis enregistrez le fichier de modèle. - Ouvrez l'un des tableaux de bord ou l'une des explorations du modèle et exécutez une requête. Lorsque vous essayez d'exécuter une requête, Looker vous invite à vous connecter avec votre compte Google. Suivez les indications de la connexion Google OAuth.

Étiquettes de tâches et commentaires de contexte pour les connexions BigQuery

Pour les connexions BigQuery, Looker envoie le contexte de la requête sous forme d'étiquettes de job BigQuery. Par défaut, Looker envoie les clés d'étiquette de contexte suivantes pour les connexions BigQuery :

looker-context-user_id: identifiant unique de chaque utilisateur sur l'instance Looker. Vous pouvez faire correspondre cet ID utilisateur à ceux de la page Utilisateurs du menu Admin.looker-context-history_slug: identifiant unique de chaque requête exécutée sur la base de données par l'instance Looker.looker-context-instance_slug: numéro d'ID de l'instance Looker qui a émis la requête. Le support Looker peut utiliser ces informations pour vous aider à trouver des solutions, si nécessaire.

Vous pouvez configurer des libellés de job supplémentaires pour que Looker les envoie avec chaque requête sur la connexion BigQuery. Pour ce faire, utilisez le champ de texte Paramètres JDBC supplémentaires de la page Connexions. Dans le champ Paramètres JDBC supplémentaires, ajoutez un paramètre JDBC supplémentaire, labels, et fournissez une liste de paires key=value encodées en URL, séparées par des virgules. Par exemple, si vous incluez ceci dans le champ Paramètres JDBC supplémentaires :

labels=this%3Dconnection-label,that%3Danother-connection-label

Le %3D est l'encodage d'URL pour =. Par conséquent, cela ajouterait les deux étiquettes suivantes à chaque requête que Looker envoie à la base de données BigQuery, en plus des étiquettes de contexte Looker par défaut :

this:connection-labelthat:another-connection-label

Notez que BigQuery impose des restrictions sur les libellés de tâches :

- Toute étiquette de connexion qui a la même clé comme étiquette de contexte sera ignorée.

- Si l'union des étiquettes de connexion et de contexte dépasse un total de 64 étiquettes maximum, les étiquettes de contexte sont les premières à être supprimées, suivies des étiquettes de connexion, jusqu'à ce que le nombre total d'étiquettes soit de 64 au plus.

Looker s'assure que les libellés de contexte respectent toutes les exigences de validité des libellés de BigQuery, mais ne vérifie pas la validité des libellés de connexion. La configuration d'étiquettes de connexion invalides peut entraîner un échec des requêtes.

Les libellés de job BigQuery que Looker envoie par défaut (looker-context-user_id, looker-context-history_id et looker-context-instance_slug) correspondent aux commentaires de contexte SQL que Looker ajoute aux requêtes SQL pour les dialectes de base de données autres que BigQuery. Pour les connexions BigQuery, les commentaires contextuels sont désactivés par défaut, car ils annulent la capacité de BigQuery à mettre en cache les données et peuvent avoir un impact négatif sur les performances du cache. Vous pouvez activer les commentaires contextuels pour une connexion BigQuery en désactivant le bouton Disable Context (Désactiver le contexte) pour la connexion BigQuery. Nous vous recommandons de conserver le paramètre par défaut pour Désactiver le commentaire de contexte, afin de pouvoir utiliser le cache de BigQuery. Toutefois, si vous décochez l'option Disable Context Comment (Désactiver les commentaires contextuels) pour une connexion BigQuery, Looker enverra des commentaires contextuels SQL et des étiquettes de job BigQuery à votre base de données.

Les commentaires de contexte SQL et les étiquettes de job BigQuery contiennent les mêmes informations. Par exemple, Looker peut générer les commentaires de contexte SQL suivants pour une requête :

-- Looker Query Context

'{"user_id":1,"history_id":4757,"instance_slug":"ec2804ddef74c466f2a43e0afaa3ff6b"}'

Looker générerait alors les étiquettes de job BigQuery suivantes pour la même requête :

[{"value":"1","key":"looker-context-user_id"},

{"value":"4757","key":"looker-context-history_id"},

{"value":"ec2804ddef74c466f2a43e0afaa3ff6b","key":"looker-context-instance_slug"}]

Compatibilité avec les fonctionnalités

Pour que Looker prenne en charge certaines fonctionnalités, votre dialecte de base de données doit également les prendre en charge.

SQL standard de Google BigQuery

Google BigQuery Standard SQL est compatible avec les fonctionnalités suivantes à partir de Looker 25.16 :

| Fonctionnalité | Compatibilité |

|---|---|

| Niveau d'assistance | Compatible |

| Looker (Google Cloud Core) | Oui |

| Agrégations symétriques | Oui |

| Tables dérivées | Oui |

| Tables dérivées persistantes basées sur SQL | Oui |

| Tables dérivées natives persistantes | Oui |

| Vues stables | Oui |

| Arrêt des requêtes | Oui |

| Tableaux croisés dynamiques basés sur SQL | Oui |

| Fuseaux horaires | Oui |

| SSL | Oui |

| Sous-totaux | Oui |

| Paramètres JDBC supplémentaires | Oui |

| Sensibilité à la casse | Oui |

| Type de lieu | Oui |

| Type de liste | Oui |

| Centile | Oui |

| Centile distinct | Oui |

| Afficher les processus SQL Runner | Non |

| Décrire la table dans SQL Runner | Non |

| Afficher les index dans SQL Runner | Non |

| SQL Runner Select 10 | Oui |

| Nombre de SQL Runner | Oui |

| Explication SQL | Non |

| Identifiants OAuth 2.0 | Oui |

| Commentaires contextuels | Oui |

| Regroupement de connexions | Non |

| Résumés HLL | Oui |

| Reconnaissance d'agrégats | Oui |

| Augmentation de tables PDT | Oui |

| Millisecondes | Oui |

| Microsecondes | Oui |

| Vues matérialisées | Oui |

| Mesures de variation par période | Oui |

| Nombre approximatif d'éléments distincts | Oui |

Google BigQuery Legacy SQL

Google BigQuery Legacy SQL est compatible avec les fonctionnalités suivantes à partir de Looker 25.16 :

| Fonctionnalité | Compatibilité |

|---|---|

| Niveau d'assistance | Compatible |

| Looker (Google Cloud Core) | Oui |

| Agrégations symétriques | Oui |

| Tables dérivées | Oui |

| Tables dérivées persistantes basées sur SQL | Oui |

| Tables dérivées natives persistantes | Oui |

| Vues stables | Non |

| Arrêt des requêtes | Oui |

| Tableaux croisés dynamiques basés sur SQL | Oui |

| Fuseaux horaires | Non |

| SSL | Oui |

| Sous-totaux | Non |

| Paramètres JDBC supplémentaires | Oui |

| Sensibilité à la casse | Oui |

| Type de lieu | Oui |

| Type de liste | Oui |

| Centile | Oui |

| Centile distinct | Oui |

| Afficher les processus SQL Runner | Non |

| Décrire la table dans SQL Runner | Non |

| Afficher les index dans SQL Runner | Non |

| SQL Runner Select 10 | Oui |

| Nombre de SQL Runner | Oui |

| Explication SQL | Non |

| Identifiants OAuth 2.0 | Oui |

| Commentaires contextuels | Oui |

| Regroupement de connexions | Non |

| Résumés HLL | Non |

| Reconnaissance d'agrégats | Oui |

| Augmentation de tables PDT | Non |

| Millisecondes | Oui |

| Microsecondes | Oui |

| Vues matérialisées | Non |

| Mesures de variation par période | Non |

| Nombre approximatif d'éléments distincts | Oui |

Étapes suivantes

Après avoir connecté votre base de données à Looker, configurez des options de connexion pour vos utilisateurs.