Les rôles, les ensembles d'autorisations et les ensembles de modèles sont utilisés ensemble pour gérer ce que les utilisateurs peuvent faire et voir. La page Rôles de la section Utilisateurs du panneau Admin vous permet d'afficher, de configurer et d'attribuer des rôles, des ensembles d'autorisations et des ensembles de modèles.

Vous pouvez rechercher des rôles, des ensembles d'autorisations et des ensembles de modèles spécifiques en saisissant un terme de recherche dans le champ de recherche en haut à droite, puis en appuyant sur Entrée.

Définitions

- Un rôle définit les droits d'accès dont disposera un utilisateur ou un groupe pour un ensemble spécifique de modèles dans Looker. Pour créer un rôle, vous devez combiner un ensemble d'autorisations avec un ensemble de modèles.

- Un ensemble d'autorisations définit ce qu'un utilisateur ou un groupe peut faire. Vous sélectionnez une combinaison d'autorisations que vous souhaitez attribuer à un utilisateur ou à un groupe. Il doit être utilisé dans un rôle pour avoir un effet.

- Un ensemble de modèles définit les données et les champs LookML qu'un utilisateur ou un groupe peuvent voir. Vous sélectionnez une combinaison de modèles LookML auxquels un utilisateur ou un groupe doit avoir accès. Il doit être utilisé dans un rôle pour avoir un effet.

Gérer les rôles

Un rôle est une combinaison d'un ensemble d'autorisations et d'un ensemble de modèles. Il est courant de nommer les rôles d'après des types de personnes ou des groupes de personnes dans votre organisation (administrateur, développeur Looker, équipe Finance, etc.), mais vous pouvez bien sûr suivre vos propres conventions de dénomination.

Un utilisateur peut avoir plusieurs rôles dans Looker. Cela peut être utile lorsque vous avez des utilisateurs qui jouent plusieurs rôles dans votre entreprise ou lorsque vous souhaitez créer des systèmes d'accès complexes à vos modèles.

Créer, modifier et supprimer des rôles

Pour créer un rôle, procédez comme suit :

- Cliquez sur le bouton Nouveau rôle en haut de la page Rôles.

Looker affiche la page Nouveau rôle, sur laquelle vous pouvez configurer les paramètres suivants :

- Nom : saisissez un nom pour le rôle.

- Ensemble d'autorisations : choisissez un ensemble d'autorisations à associer au rôle.

- Ensemble de modèles : choisissez un ensemble de modèles à associer au rôle.

- Groupes : si vous le souhaitez, choisissez un ou plusieurs groupes auxquels attribuer le rôle.

- Utilisateurs : si vous le souhaitez, sélectionnez un ou plusieurs utilisateurs auxquels attribuer le rôle.

Une fois le rôle configuré comme vous le souhaitez, cliquez sur le bouton Nouveau rôle en bas de la page.

Une fois un rôle créé, vous pouvez le modifier en cliquant sur le bouton Modifier à droite du rôle sur la page Rôles. En cliquant sur Modifier, vous êtes redirigé vers la page Modifier le rôle pour ce rôle. Vous pouvez y modifier le nom, l'ensemble d'autorisations, l'ensemble de modèles, ainsi que les groupes ou utilisateurs qui sont attribués au rôle.

Pour supprimer un rôle, cliquez sur le bouton Supprimer à droite du rôle sur la page Rôles.

Rôles par défaut

Pour les nouvelles instances, Looker crée les rôles par défaut suivants, chacun incluant un ensemble d'autorisations par défaut du même nom :

- Administrateur

- Administration depuis IAM

- Développeur

- Gemini

- Éditeur avancé de l'assistance

- Éditeur de l'assistance Basic

- Éditeur avancé pour les ingénieurs client

- Utilisateur

- Lecteur

Les rôles par défaut des sections suivantes sont soumis à des conditions d'utilisation.

Administration depuis IAM

Le rôle "Administrateur via IAM" n'est disponible que dans Looker (Google Cloud Core) et ne peut être géré que depuis la console Google Cloud . Pour en savoir plus, consultez la documentation sur l'authentification et l'autorisation avec OAuth et IAM, ainsi que sur la différence entre le rôle d'administrateur Looker et le rôle d'administrateur Looker via IAM.

Le rôle Administrateur via IAM utilise l'ensemble d'autorisations Administrateur.

Gemini

Le rôle Gemini ne peut pas être renommé ni supprimé. Son ensemble d'autorisations ne contient que l'autorisation gemini_in_looker. Par défaut, l'ensemble d'autorisations de ce rôle s'applique à tous les modèles de l'instance Looker. Pour limiter l'accès des utilisateurs aux fonctionnalités Gemini dans Looker avec des modèles spécifiques, supprimez ces utilisateurs du rôle Gemini et créez un rôle qui applique l'autorisation gemini_in_looker sur les modèles sélectionnés. Veillez à supprimer ces utilisateurs du groupe Utilisateurs Gemini par défaut.

L'autorisation gemini_in_looker disponible dans ce rôle permet aux utilisateurs d'effectuer les tâches suivantes dans l'instance Looker avec l'assistance Gemini :

- Écrire du code LookML : lorsqu'ils disposent également d'un rôle Looker incluant l'autorisation

developpour au moins un modèle dans un projet LookML. - Créer des visualisations Looker personnalisées : lorsqu'ils disposent également d'un rôle Looker contenant l'autorisation

can_override_vis_config. - Interrogez les données Looker Explore avec Conversational Analytics, même si l'utilisateur ne dispose pas des autorisations

explore, lorsqu'il dispose également d'un rôle Looker contenant l'autorisationaccess_datasur le modèle qu'il interroge.

Pour en savoir plus sur les fonctionnalités de Gemini dans Looker, consultez la présentation de Gemini dans Looker.

Éditeur avancé de l'assistance et Éditeur de base de l'assistance

Ces rôles n'apparaîtront pas dans une instance Looker (version initiale) si un administrateur Looker a désactivé la fonctionnalité expérimentale Accès à l'assistance par niveau. Ces rôles n'apparaissent pas sur une instance Looker (Google Cloud Core) si l'instance utilise la mise en réseau avec des connexions privées (accès aux services privés ou Private Service Connect) ou la mise en réseau avec des connexions hybrides.

Les rôles Éditeur avancé de l'assistance et Éditeur de base de l'assistance ne peuvent pas être modifiés, supprimés ni attribués à des utilisateurs autres que les utilisateurs ayant accès à l'assistance.

Ensembles d'autorisations

Un ensemble d'autorisations définit ce qu'un utilisateur ou un groupe peut faire. Les administrateurs peuvent utiliser les ensembles d'autorisations par défaut de Looker ou créer des ensembles d'autorisations originaux, en gardant à l'esprit les dépendances des autorisations.

Toutes les autorisations disponibles et leurs types sont décrits plus en détail dans la liste des autorisations.

Ensembles d'autorisations par défaut

Pour les nouvelles installations, Looker inclut plusieurs ensembles d'autorisations par défaut que vous pouvez utiliser pour commencer :

Ces ensembles d'autorisations s'affichent en tant qu'options lorsque vous créez un rôle. Si vous sélectionnez l'un de ces ensembles d'autorisations, Looker affichera la liste des autorisations qu'il inclut.

Vous ne pouvez pas modifier ni supprimer l'ensemble d'autorisations "Administrateur", et vous ne pouvez pas l'attribuer à un rôle. Il est attribué uniquement au rôle d'administrateur, qui ne peut pas non plus être modifié ni supprimé. La seule façon d'accorder l'ensemble d'autorisations d'administrateur à un utilisateur ou à un groupe consiste à ajouter le rôle d'administrateur à cet utilisateur ou à ce groupe.

Créer des ensembles d'autorisations

Pour créer un ensemble d'autorisations, cliquez sur le bouton Nouvel ensemble d'autorisations en haut de la page Rôles. Looker affiche une page sur laquelle vous pouvez saisir un nom pour l'ensemble d'autorisations et sélectionner les autorisations qu'il doit inclure. Une fois l'ensemble configuré selon vos besoins, cliquez sur le bouton Nouvel ensemble d'autorisations en bas de la page.

Une fois qu'un ensemble d'autorisations a été créé, vous pouvez le modifier ou le supprimer en cliquant sur les boutons Modifier ou Supprimer à droite de l'ensemble d'autorisations sur la page Rôles.

Autorisations et dépendances

Certaines autorisations dépendent d'autres pour fonctionner correctement. Par exemple, il est logique qu'une personne souhaitant développer dans LookML puisse d'abord voir LookML.

Lorsque vous créez un ensemble d'autorisations, les autorisations disponibles s'affichent dans une liste indentée. Si un droit d'accès est mis en retrait sous un autre droit d'accès (parent), vous devez d'abord sélectionner le droit d'accès parent. La liste des autorisations peut se présenter comme suit :

☑️ access_data

☑️ see_lookml_dashboards

☑️ see_looks

☑️ see_user_dashboards

Dans cet exemple, Looker utilise l'indentation pour indiquer les éléments suivants :

- Le privilège

access_datapeut être sélectionné à tout moment. - Pour pouvoir sélectionner les droits

see_lookml_dashboardsetsee_looks, vous devez d'abord sélectionner le droitaccess_data. - Le droit d'accès

see_user_dashboardsdépend du droit d'accèssee_looks, qui dépend lui-même du droit d'accèsaccess_data.

Vous ne pouvez pas sélectionner un droit enfant sans avoir d'abord sélectionné son parent.

Autorisations et licences Looker

Les licences Looker classent les utilisateurs en trois types :

- Développeur (administrateur)

- Standard (créateur)

- Lecteur

Les autorisations accordées à un utilisateur déterminent la façon dont il est classé dans la licence Looker :

Un utilisateur est classé comme utilisateur développeur (administrateur) s'il dispose du rôle par défaut d'administrateur ou d'au moins l'une des autorisations suivantes :

Un utilisateur est classé comme utilisateur standard (créateur) s'il ne dispose d'aucune autorisation de développeur (administrateur), mais qu'il dispose d'au moins l'une des autorisations suivantes :

Un utilisateur est classé comme lecteur s'il dispose de l'autorisation

access_data, mais d'aucune autorisation de développeur (administrateur) ni d'aucune autorisation standard (créateur).

Liste des autorisations

Les autorisations peuvent être classées en trois types :

- Propre au modèle : ce type d'autorisation ne s'applique qu'aux ensembles de modèles qui font partie du même rôle. Cette autorisation s'applique à des modèles ou ensembles de modèles individuels, et non à l'ensemble de l'instance Looker.

- Spécifique à la connexion : ce type d'autorisation est appliqué au niveau de la connexion. Un utilisateur disposant de ce type d'autorisation verra le contenu des pages du panneau Admin qui utilise une connexion associée à un modèle auquel il a accès aux données, même si cette connexion est utilisée avec un autre modèle auquel il n'a pas accès aux données.

- À l'échelle de l'instance : ce type d'autorisation s'applique à l'ensemble de l'instance Looker et se décline en trois types :

- NN = Aucun accès au contenu, aucun accès au menu : ces autorisations permettent aux utilisateurs d'effectuer certaines fonctions dans l'ensemble de l'instance Looker, mais ne leur permettent pas d'accéder au contenu basé sur des modèles qui ne sont pas inclus dans l'ensemble de modèles de leur rôle.

- CN = Accès au contenu, aucun accès au menu : ces autorisations permettent aux utilisateurs d'accéder au contenu et aux informations sur les requêtes dans l'ensemble de l'instance Looker, même pour le contenu et les requêtes basés sur des modèles qui ne sont pas inclus dans l'ensemble de modèles de leur rôle.

- CM = Accès au contenu, accès au menu : ces autorisations peuvent exposer des parties du menu "Admin" à des utilisateurs non administrateurs et leur permettre de voir des informations sur le contenu et les requêtes basées sur des modèles qui ne sont pas inclus dans l'ensemble de modèles de leur rôle.

La liste suivante décrit toutes les autorisations disponibles dans Looker, dans l'ordre dans lequel elles apparaissent sur la page Nouvel ensemble d'autorisations de la section Admin :

| Autorisation | Dépend de | Type | Définition |

|---|---|---|---|

access_data |

Aucun | Propre au modèle | Les utilisateurs peuvent accéder aux données de Looker, mais uniquement à celles spécifiées par les administrateurs. Cette autorisation est nécessaire pour presque toutes les fonctions Looker.Un utilisateur disposant de cette autorisation peut accéder à n'importe quel fichier de la section Données d'un projet donné (par exemple, un fichier de carte personnalisée JSON), s'il a accès à un modèle de ce projet.Les utilisateurs de Looker Studio disposant de cette autorisation peuvent afficher les données Looker dans les rapports Looker Studio qui utilisent le connecteur Looker. |

see_lookml_dashboards |

access_data |

Propre au modèle | Les utilisateurs peuvent voir le dossier LookML |

see_looks |

access_data |

Propre au modèle | Les utilisateurs peuvent voir les Looks enregistrés (mais pas les tableaux de bord) dans les dossiers. Les utilisateurs doivent disposer de l'autorisation explore pour les modèles concernés afin d'explorer ces Looks. Les utilisateurs doivent également disposer du niveau d'accès au contenu Afficher pour voir les Looks dans les dossiers. |

see_user_dashboards |

see_looks |

Propre au modèle | Les utilisateurs peuvent afficher les tableaux de bord définis par l'utilisateur dans les dossiers, mais doivent disposer de l'autorisation explore pour tous les modèles concernés afin d'explorer ces tableaux de bord. Les utilisateurs doivent également disposer d'un accès au contenu Afficher pour voir les tableaux de bord dans les dossiers. Les utilisateurs qui disposent à la fois de l'autorisation save_dashboards et de l'accès au contenu Gérer l'accès, Modifier à un dossier peuvent créer des tableaux de bord définis par l'utilisateur dans ce dossier. |

explore |

see_looks |

Propre au modèle | Les utilisateurs peuvent accéder à la page Explorer et l'utiliser pour générer des Looks et des tableaux de bord. Sans cette autorisation, les utilisateurs ne peuvent afficher que les tableaux de bord enregistrés (si see_lookml_dashboards ou see_user_dashboards leur a été accordé).Les utilisateurs de Looker Studio disposant de cette autorisation peuvent créer une source de données dans Looker Studio à partir d'une exploration Looker. Ils peuvent également afficher et modifier la configuration de cette source de données dans Looker Studio. |

create_table_calculations |

explore |

NN à l'échelle de l'instance | Les utilisateurs peuvent afficher, modifier ou ajouter des calculs de tableaux. |

create_custom_fields |

explore |

NN à l'échelle de l'instance | Les utilisateurs peuvent afficher, modifier ou ajouter des champs personnalisés. Ceux qui ne disposent que de l'autorisation explore peuvent uniquement afficher les champs personnalisés. |

can_create_forecast |

explore |

NN à l'échelle de l'instance | Les utilisateurs peuvent créer et modifier des prévisions dans les visualisations. Ceux qui ne disposent pas de cette autorisation ne peuvent afficher que les prévisions existantes dans le contenu auquel ils ont accès. |

can_override_vis_config |

explore |

NN à l'échelle de l'instance | Les utilisateurs peuvent accéder à l'éditeur de configuration des graphiques, qui leur permet de modifier les valeurs JSON de l'API Highcharts d'une visualisation et de personnaliser son apparence et son format. |

save_content |

see_looks |

NN à l'échelle de l'instance | Cette autorisation est une autorisation parente de save_dashboards, save_looks et create_public_looks. Cette autorisation doit être accordée avec save_dashboards ou save_looks. |

save_dashboards |

save_content |

NN à l'échelle de l'instance | Les utilisateurs peuvent enregistrer et modifier des tableaux de bord. Les utilisateurs doivent disposer de l'autorisation explore pour tous les modèles concernés afin d'explorer les données de ces tableaux de bord. Les utilisateurs doivent disposer des autorisations download_with_limit et/ou download_without_limit pour télécharger le contenu. |

save_looks |

save_content |

NN à l'échelle de l'instance | Les utilisateurs peuvent enregistrer et modifier des Looks. Les utilisateurs doivent disposer de l'autorisation explore pour tous les modèles concernés afin d'explorer ces Looks. Les utilisateurs doivent disposer des autorisations download_with_limit et/ou download_without_limit pour télécharger le contenu. |

create_public_looks |

save_looks |

Propre au modèle | Les utilisateurs peuvent marquer un Look enregistré comme public. Des URL sont alors générées pour permettre d'accéder à ce Look sans authentification. |

download_with_limit |

see_looks |

Propre au modèle | Cette autorisation s'applique aux Looks et aux tableaux de bord dans Looker, ainsi qu'aux rapports dans Looker Studio qui utilisent le connecteur Looker. Les utilisateurs peuvent télécharger des données,mais doivent spécifier une limite de lignes de 5 000 ou moins pour éviter les problèmes de mémoire liés aux téléchargements volumineux. Les utilisateurs de Looker Studio Pro disposant de cette autorisation peuvent télécharger les rapports Looker Studio qui utilisent le connecteur Looker. |

download_without_limit |

see_looks |

Propre au modèle | Cette autorisation s'applique aux Looks et aux tableaux de bord dans Looker, ainsi qu'aux rapports dans Looker Studio qui utilisent le connecteur Looker. Identique à |

schedule_look_emails |

see_looks |

Propre au modèle | Cette autorisation s'applique aux Looks et aux tableaux de bord dans Looker, ainsi qu'aux rapports dans Looker Studio qui utilisent le connecteur Looker.Les utilisateurs peuvent envoyer par e-mail tous les Looks, tableaux de bord et requêtes avec visualisations auxquels ils ont accès aux données. Les utilisateurs peuvent planifier la diffusion après le déclenchement d'un groupe de données, la gestion du cache et la reconstruction des PDT concernées.Pour envoyer ou planifier des tableaux de bord Activité système, les utilisateurs doivent avoir accès à tous les modèles. Les utilisateurs disposant également des autorisations create_alerts peuvent envoyer des notifications d'alerte par e-mail. Les administrateurs Looker peuvent contrôler les domaines de messagerie auxquels les utilisateurs Looker et les utilisateurs intégrés peuvent envoyer des e-mails grâce à la liste d'autorisation des domaines de messagerie sur la page Paramètres du panneau Admin.Les utilisateurs de Looker Studio Pro disposant de cette autorisation peuvent planifier l'envoi de rapports Looker Studio qui utilisent le connecteur Looker. |

schedule_external_look_emails |

schedule_look_emails |

Propre au modèle | Les utilisateurs peuvent envoyer par e-mail tous les Looks, tableaux de bord et requêtes avec visualisations auxquels ils ont accès aux données. Les utilisateurs peuvent planifier la diffusion après le déclenchement d'un groupe de données, la gestion du cache et la reconstruction des PDT concernées.Pour envoyer ou planifier des tableaux de bord Activité système, les utilisateurs doivent avoir accès à tous les modèles. Les utilisateurs disposant également des autorisations create_alerts peuvent envoyer des notifications d'alerte par e-mail. Les utilisateurs peuvent envoyer des contenus ou des notifications d'alerte par e-mail à des adresses de n'importe quel domaine, que la liste d'autorisation des domaines de messagerie de la page Paramètres du panneau Admin contienne ou non des domaines de messagerie. |

create_alerts |

see_looks |

NN à l'échelle de l'instance | Cette autorisation s'applique aux tableaux de bord dans Looker et aux graphiques dans Looker Studio qui utilisent le connecteur Looker. Depuis la vignette du tableau de bord, les utilisateurs peuvent créer, dupliquer et supprimer leurs propres alertes. Ils peuvent également voir et dupliquer les alertes marquées comme publiques par d'autres utilisateurs. L'utilisateur doit être connecté à Slack pour voir les alertes des tuiles de tableau de bord qui envoient des notifications Slack. Les utilisateurs peuvent afficher, modifier, désactiver et activer les alertes dont ils sont propriétaires sur la page utilisateur Gérer les alertes. Les utilisateurs doivent disposer de l'autorisation Les utilisateurs de Looker Studio Pro disposant de cette autorisation peuvent créer, dupliquer et supprimer des alertes dans les rapports Looker Studio qui utilisent le connecteur Looker. |

follow_alerts |

see_looks |

NN à l'échelle de l'instance | Les utilisateurs peuvent consulter les alertes et les suivre. Consulter les alertes qu'ils suivent ou pour lesquelles ils sont listés comme destinataires sur la page utilisateur Gérer les alertes. |

send_to_s3 |

see_looks |

Propre au modèle | Les utilisateurs peuvent envoyer toutes les visualisations, tous les tableaux de bord et toutes les requêtes auxquels ils ont accès aux données vers un bucket Amazon S3. Les utilisateurs peuvent planifier la diffusion après le déclenchement d'un groupe de données, la gestion du cache et la reconstruction des PDT concernées. Cette autorisation s'applique à des modèles ou ensembles de modèles individuels, et non à l'ensemble de l'instance Looker. |

send_to_sftp |

see_looks |

Propre au modèle | Les utilisateurs peuvent envoyer tous les Looks, tableaux de bord et requêtes avec visualisations auxquels ils ont accès aux données vers un serveur SFTP. Les utilisateurs peuvent planifier la diffusion après le déclenchement d'un groupe de données, la gestion du cache et la reconstruction des PDT concernées. Cette autorisation s'applique à des modèles ou ensembles de modèles individuels, et non à l'ensemble de l'instance Looker. |

send_outgoing_webhook |

see_looks |

Propre au modèle | Les utilisateurs peuvent envoyer tous les Looks, tableaux de bord et requêtes avec des visualisations auxquelles ils ont accès aux données à un webhook. Les utilisateurs peuvent planifier la diffusion après le déclenchement d'un groupe de données, la gestion du cache et la reconstruction des PDT concernées. Cette autorisation s'applique à des modèles ou ensembles de modèles individuels, et non à l'ensemble de l'instance Looker. |

send_to_integration |

see_looks |

Propre au modèle | Les utilisateurs peuvent diffuser tous les Looks, tableaux de bord et requêtes avec des visualisations pour lesquels ils disposent d'un accès aux données vers les services tiers intégrés à Looker à l'aide de l'Action Hub Looker. Si vous utilisez des actions personnalisées avec des attributs utilisateur, les utilisateurs doivent disposer de cette autorisation et avoir une valeur d'attribut utilisateur valide et non nulle pour l'attribut utilisateur spécifié afin de pouvoir envoyer du contenu Looker à la destination de l'action. Cette autorisation n'est pas liée aux actions sur les données. Les utilisateurs peuvent planifier la diffusion après le déclenchement d'un groupe de données, la gestion du cache et la reconstruction des PDT concernées. Cette autorisation s'applique à des modèles ou ensembles de modèles individuels, et non à l'ensemble de l'instance Looker. |

see_sql |

see_looks |

Propre au modèle | Les utilisateurs peuvent accéder à l'onglet SQL lorsqu'ils explorent des données, ainsi qu'à toutes les erreurs SQL générées par leurs requêtes. |

see_lookml |

see_looks |

Propre au modèle | Les utilisateurs disposent d'un accès en lecture seule à LookML. Les utilisateurs doivent disposer de cette autorisation pour voir le lien Accéder à LookML dans le panneau Admin.

Si vous souhaitez qu'un utilisateur puisse modifier le LookML, vous devez également lui accorder l'autorisation develop.

NOTE : Cette autorisation interagit avec les ensembles de modèles d'une manière potentiellement inattendue. Si vous attribuez l'autorisation see_lookml à un utilisateur et que vous l'autorisez à voir n'importe quel modèle faisant partie d'un projet, il pourra voir le code LookML de tous les modèles de ce projet. Toutefois, ils ne pourront toujours pas interroger les modèles que vous n'avez pas autorisés. |

develop |

see_looks |

Propre au modèle | Les utilisateurs peuvent apporter des modifications locales au code LookML, mais ne peuvent pas les rendre disponibles pour tous, sauf s'ils disposent également de l'autorisation deploy. Cette autorisation est requise pour afficher l'option Obtenir de l'aide dans le menu Aide et pour afficher les métadonnées dans l'IDE Looker. Les utilisateurs ont également besoin de cette autorisation pour accéder à l'option Reconstruire les tables dérivées et exécuter dans le menu en forme de roue dentée "Explorer". Cette autorisation n'est pas spécifique à un modèle. Si un utilisateur la possède dans un modèle, il aura accès à Reconstruire les tables dérivées et exécuter dans tous les modèles.NOTE : Cette autorisation interagit avec les ensembles de modèles d'une manière potentiellement inattendue. Si vous attribuez l'autorisation develop à un utilisateur et que vous l'autorisez à voir n'importe quel modèle faisant partie d'un projet, il pourra développer le LookML pour tous les modèles de ce projet. Toutefois, ils ne pourront toujours pas interroger les modèles que vous n'avez pas autorisés. |

deploy |

develop |

NN à l'échelle de l'instance | Les utilisateurs peuvent transférer leurs modifications LookML locales en production pour qu'elles soient disponibles pour tous. |

support_access_toggle |

develop |

NN à l'échelle de l'instance | Les utilisateurs peuvent activer ou désactiver l'accès des analystes Looker à votre instance Looker. |

manage_project_models |

develop |

Propre au modèle | Les utilisateurs peuvent ajouter, modifier ou supprimer des configurations de modèles pour les modèles autorisés sur la page Modifier la configuration du modèle. Lors de la configuration d'un modèle, les utilisateurs ne peuvent utiliser que des connexions de portée projet.NOTE : Cette autorisation interagit avec les ensembles de modèles d'une manière potentiellement inattendue. Si vous créez un rôle avec l'autorisation manage_project_models, il accorde l'accès à tous les modèles qui partagent un projet avec l'un des modèles des ensembles de modèles du rôle. |

use_global_connections |

manage_project_models |

Propre au modèle | Les utilisateurs peuvent configurer les modèles autorisés avec n'importe quelle connexion au niveau du projet ou de l'instance. |

manage_project_connections_restricted |

develop |

CM spécifique au modèle | Les utilisateurs peuvent accéder à la page Connexions dans le menu "Admin". Ils peuvent afficher, modifier et créer des connexions au niveau du projet pour tous les projets de l'ensemble de modèles. Toutefois, ils ne peuvent modifier que les paramètres de connexion suivants :

manage_project_connections_restricted à un utilisateur, il pourra afficher, modifier et créer des connexions au niveau du projet pour tous les projets inclus dans l'ensemble de modèles.

|

manage_project_connections |

manage_project_connections_restricted |

CM spécifique au modèle | Les utilisateurs peuvent accéder à la page Connexions dans le menu "Admin". Ils peuvent afficher, modifier et créer des connexions au niveau du projet pour tous les projets inclus dans l'ensemble de modèles.NOTE : Cette autorisation interagit avec les ensembles de modèles d'une manière potentiellement inattendue. Si vous attribuez l'autorisation manage_project_connections_restricted à un utilisateur, il pourra afficher, modifier et créer des connexions au niveau du projet pour tous les projets inclus dans l'ensemble de modèles. |

see_ci |

develop |

NN à l'échelle de l'instance | Ajouté dans la version 25.6 Les utilisateurs peuvent afficher les résultats des exécutions d'intégration continue, la page Suites d'intégration continue et exécuter des suites de tests. |

manage_ci |

see_ci |

NN à l'échelle de l'instance | Ajouté 25.6 Les utilisateurs peuvent créer des suites d'intégration continue, gérer les utilisateurs d'intégration continue et configurer la connexion Git avec l'intégration continue.Seul un administrateur peut activer la fonctionnalité d'intégration continue pour une instance Looker. |

use_sql_runner |

see_lookml |

Propre au modèle | Les utilisateurs peuvent utiliser SQL Runner pour exécuter du code SQL brut sur leurs connexions autorisées. Les utilisateurs pourront également télécharger les résultats à l'aide de l'option Télécharger du menu en forme de roue dentée de SQL Runner, qu'ils disposent ou non des autorisations download_with_limit ou download_without_limit. |

clear_cache_refresh |

access_data |

Propre au modèle | Les utilisateurs peuvent vider le cache et actualiser les tableaux de bord internes et intégrés, les vignettes de tableau de bord, les Looks et les explorations.L'autorisation clear_cache_refresh est automatiquement ajoutée à tous les ensembles d'autorisations préexistants qui contiennent l'une des autorisations suivantes : see_user_dashboards, see_lookml_dashboards ou explore. L'autorisation clear_cache_refresh n'est pas appliquée automatiquement aux rôles intégrés.Les utilisateurs de Looker Studio disposant de cette autorisation peuvent actualiser les données Looker dans les rapports Looker Studio qui utilisent le connecteur Looker. |

see_drill_overlay |

access_data |

Propre au modèle | Les utilisateurs peuvent voir les résultats de l'analyse d'une tuile de tableau de bord, mais ne peuvent pas explorer ces résultats. Si l'autorisation explore est accordée, cette autorisation l'est également automatiquement (même si elle n'est pas cochée). Les utilisateurs doivent également disposer des autorisations explore pour télécharger les résultats de l'analyse au format PNG. |

manage_spaces |

Aucun | CN à l'échelle de l'instance | Les utilisateurs peuvent créer, modifier, déplacer et supprimer des dossiers. Les utilisateurs doivent également disposer de l'autorisation d'accès au contenu Gérer l'accès, Modifier. |

manage_homepage |

Aucun | NN à l'échelle de l'instance | Les utilisateurs peuvent modifier et ajouter du contenu à la barre latérale que tous les utilisateurs Looker voient sur la page d'accueil Looker prédéfinie. |

manage_models |

Aucun | CN à l'échelle de l'instance | Chaque modèle LookML est associé à un ensemble spécifique de connexions de base de données sur la page Gérer les projets LookML. Cette autorisation permet aux utilisateurs de configurer ces mappages, de créer des projets et de supprimer des projets. Les utilisateurs non administrateurs auxquels cette autorisation est accordée auront accès à toutes les connexions autorisées par les modèles auxquels ils ont accès.NOTE : Cette autorisation interagit avec les ensembles de modèles d'une manière potentiellement inattendue. Si vous attribuez l'autorisation manage_models à un utilisateur, il pourra accéder à tous les modèles de tous les projets de l'instance. |

create_prefetches |

Aucun | À l'échelle de l'instance | Le préchargement est fortement déconseillé. Nous vous recommandons plutôt d'utiliser des groupes de données. |

login_special_email |

Aucun | À l'échelle de l'instance | Les utilisateurs peuvent se connecter avec des identifiants (adresse e-mail/mot de passe), même si d'autres mécanismes de connexion (tels que Google, LDAP ou SAML) ont été activés sur votre instance. Cela peut être utile pour les consultants ou les personnes qui ne font pas partie de votre système d'authentification habituel. |

embed_browse_spaces |

Aucun | NN à l'échelle de l'instance | Active le navigateur de contenu pour les intégrations signées. Si vous utilisez des intégrations signées, vous devez accorder cette autorisation aux utilisateurs disposant de l'autorisation |

embed_save_shared_space |

Aucun | À l'échelle de l'instance | Permet à l'utilisateur disposant de l'autorisation save_content d'enregistrer du contenu dans le dossier Partagé de l'organisation, le cas échéant. Les utilisateurs disposant de l'autorisation save_content, mais pas de l'autorisation embed_save_shared_space, ne pourront enregistrer du contenu que dans leur dossier d'intégrations personnel. |

manage_embed_settings |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent modifier les paramètres d'intégration sur la page Intégrer de la section Plate-forme du menu Admin. |

manage_modelsets_restricted |

Aucun | CM spécifique au modèle |

Ajouté dans la version 25.2

Les utilisateurs peuvent modifier les ensembles de modèles pour lesquels ils disposent de l'autorisation manage_modelsets_restricted. Un utilisateur ne peut ajouter que des modèles contenus dans des ensembles de modèles pour lesquels il dispose également de l'autorisation manage_modelsets_restricted.NOTE : Cette autorisation interagit avec les ensembles de modèles d'une manière potentiellement inattendue. Si vous attribuez l'autorisation manage_modelsets_restricted à un utilisateur et que vous lui avez autorisé l'accès à n'importe quel modèle faisant partie d'un projet, il pourra attribuer tous les modèles de ce projet aux ensembles de modèles auxquels il a accès. |

manage_schedules |

Aucun | CM spécifique au modèle | Ajouté dans la version 25.2 Les utilisateurs peuvent réattribuer et supprimer des programmations sur la page Programmations pour les modèles spécifiés. Cette autorisation ne permet pas à un utilisateur d'accéder à la page Historique des programmations. |

manage_themes |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent configurer les paramètres de thème sur la page Thèmes de la section Plate-forme du menu Admin.Cette autorisation n'est disponible que si les thèmes ont été activés pour votre instance. |

manage_privatelabel |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent configurer les paramètres de marque privée sur la page Marque privée de la section Plate-forme du menu Admin.Cette autorisation n'est disponible que si la marque privée a été activée pour votre instance. |

see_alerts |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent accéder aux pages Alertes et Historique des alertes dans la section Admin, ce qui leur permet de voir toutes les alertes d'une instance Looker. Les utilisateurs peuvent consulter, suivre, modifier, s'attribuer et désactiver les alertes appartenant à d'autres utilisateurs sur la page d'administration Alertes.Les utilisateurs doivent disposer des autorisations nécessaires pour accéder au contenu sous-jacent de l'alerte afin de l'afficher ou de l'explorer à partir de la visualisation de l'alerte (sur la page Détails de l'alerte) ou pour accéder à son tableau de bord. Cette autorisation ne permet pas aux utilisateurs d'afficher, de créer, de suivre ni de supprimer des alertes à partir de la tuile du tableau de bord. |

see_queries |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent accéder à la page Requêtes dans la section Admin de Looker. Ce privilège ne permet pas à un utilisateur d'arrêter une requête sur la page Requêtes. |

see_logs |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent consulter la page Journal dans la section Admin de Looker. |

see_users |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent consulter la page Utilisateurs (mais pas la page Groupes) dans la section Admin de Looker. Ce droit d'accès ne permet pas à un utilisateur de créer des utilisateurs, d'afficher ou de créer des identifiants API, de réinitialiser des mots de passe, ni de modifier des utilisateurs ou des droits d'accès. Un utilisateur disposant de cette autorisation peut voir tous les utilisateurs de tous les groupes d'une instance, même dans un système fermé. Un utilisateur peut voir tous les noms de groupes et de rôles, ce que certaines entreprises peuvent considérer comme sensible. |

sudo |

see_users |

CM à l'échelle de l'instance | Les utilisateurs peuvent emprunter l'identité d'un autre utilisateur (c'est-à-dire agir en son nom et hériter temporairement de ses autorisations) en cliquant sur le bouton Sudo sur la page Utilisateurs.L'autorisation sudo ne permet pas à un utilisateur non administrateur d'emprunter l'identité d'un administrateur avec sudo. Toutefois, un utilisateur non administrateur peut potentiellement étendre ses privilèges en utilisant sudo. Soyez donc prudent. |

manage_groups |

see_users |

CM à l'échelle de l'instance | Les utilisateurs peuvent créer, modifier et supprimer des groupes sur la page Groupes de la section Utilisateurs du menu Admin, à l'exception des groupes associés au rôle Administrateur. |

manage_roles |

manage_groups |

CM à l'échelle de l'instance | Les utilisateurs peuvent créer, modifier et supprimer des rôles, à l'exception du rôle Administrateur, sur la page Rôles de la section Utilisateurs du menu Admin. Les utilisateurs ne peuvent toujours pas créer, modifier ni supprimer des ensembles d'autorisations ou de modèles. |

manage_user_attributes |

see_users |

CM à l'échelle de l'instance | Les utilisateurs peuvent créer, modifier et supprimer des attributs utilisateur sur la page Attributs utilisateur de la section Utilisateurs du menu Admin. |

see_schedules |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent consulter les pages Programmes (Programmes) et Historique des programmes (Historique des programmes) dans le panneau Admin de Looker. Ce privilège ne permet pas à un utilisateur de réattribuer, de modifier ni de supprimer les plannings d'autres utilisateurs sur les pages Plannings et Historique des plannings. |

see_pdts |

Aucun | Spécifique à la connexion | Les utilisateurs peuvent consulter la page Tables dérivées persistantes dans la section Admin de Looker et afficher des informations sur les PDT à partir de projets qui utilisent n'importe quelle connexion associée à des modèles pour lesquels ils ont accès aux données.Cette autorisation est incluse dans l'ensemble d'autorisations par défaut Développeur pour les nouvelles installations Looker.Cette autorisation s'applique aux connexions auxquelles les utilisateurs ont accès aux données, et non à l'ensemble de l'instance Looker ni à des modèles ou ensembles de modèles individuels. |

see_datagroups |

Aucun | Propre au modèle | Les utilisateurs peuvent consulter la page Groupes de données dans la section Admin de Looker. Les utilisateurs peuvent voir les noms de connexion, les noms de modèle et d'autres informations sur les groupes de données définis dans un modèle pour lequel ils disposent d'un accès aux données.Cette autorisation s'applique à des modèles ou ensembles de modèles individuels, et non à l'ensemble de l'instance Looker ni aux connexions. |

update_datagroups |

see_datagroups |

Propre au modèle | Les utilisateurs peuvent déclencher un groupe de données ou réinitialiser son cache sur la page Groupes de données de la section Admin de Looker. Comme les utilisateurs disposant de l'autorisation see_datagroups, ceux disposant de l'autorisation update_datagroups peuvent voir les groupes de données définis dans les projets qui utilisent un modèle pour lequel ils ont un accès aux données.Cette autorisation s'applique à des modèles ou ensembles de modèles individuels, et non à l'ensemble de l'instance Looker ni aux connexions. |

see_system_activity |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent accéder aux explorations et aux tableaux de bord sur l'activité du système pour afficher l'utilisation, l'historique et d'autres métadonnées concernant une instance Looker. |

see_admin |

Aucun | CM à l'échelle de l'instance | Les utilisateurs peuvent disposer d'un accès en lecture seule aux ressources d'administration, y compris aux pages du panneau Admin, à l'exception des pages suivantes :

|

mobile_app_access |

Aucun | NN à l'échelle de l'instance | Les utilisateurs peuvent se connecter à votre instance sur un appareil mobile à l'aide de l'application mobile Looker. Pour qu'ils puissent se connecter à l'application mobile Looker, l'option Accès à l'application mobile de la page Paramètres généraux de la section Admin de Looker doit d'abord être activée.L'autorisation mobile_app_access peut être ajoutée à un ensemble d'autorisations nouveau ou existant. Elle fait partie de tous les ensembles d'autorisations par défaut de Looker. |

gemini_in_looker |

Aucun | NN à l'échelle de l'instance | Cette autorisation est la seule incluse dans le rôle par défaut Gemini. Cette autorisation ne peut pas être ajoutée à d'autres ensembles d'autorisations ni à d'autres rôles. Les utilisateurs peuvent écrire du code LookML avec l'assistance Gemini s'ils disposent également d'un rôle Looker incluant l'autorisation develop pour au moins un modèle dans un projet LookML.Les utilisateurs peuvent créer des visualisations Looker personnalisées avec l'assistance Gemini s'ils disposent également d'un rôle Looker incluant l'autorisation can_override_vis_config.Les utilisateurs peuvent utiliser Conversational Analytics avec les données Looker Explore, même s'ils ne disposent pas d'un rôle contenant les autorisations explore, lorsqu'ils disposent également d'un rôle Looker contenant les autorisations access_data sur le modèle qu'ils interrogent. |

À savoir sur les ensembles d'autorisations

Les autorisations suivantes interagissent avec les ensembles de modèles d'une manière potentiellement inattendue :

develop;see_lookml: dans l'IDE de Looker, un même projet peut contenir plusieurs fichiers de modèle. Si vous attribuez les autorisationsdevelopousee_lookmlà un utilisateur et que vous l'autorisez à voir n'importe quel modèle faisant partie d'un projet, il pourra développer ou voir le LookML de tous les modèles de ce projet. Toutefois, ils ne pourront toujours pas interroger les modèles que vous n'avez pas autorisés.manage_models: si vous attribuez l'autorisationmanage_modelsà un utilisateur, il pourra accéder à tous les modèles de tous les projets de l'instance.manage_modelsets_restricted: si vous attribuez l'autorisationmanage_modelsets_restrictedà un utilisateur, il peut attribuer n'importe quel modèle d'un projet auquel il a accès.manage_project_connections: si vous attribuez les autorisationsmanage_project_connections_restrictedoumanage_project_connectionsà un utilisateur, il pourra voir, modifier et créer des connexions au niveau du projet pour tous les projets inclus dans l'ensemble de modèles.

Ensembles de modèles

Un ensemble de modèles définit les données et les champs LookML qu'un utilisateur ou un groupe peut voir. Chaque ensemble est une liste de modèles LookML auxquels un utilisateur ou un groupe doit avoir accès. Vous pouvez considérer qu'un ensemble de modèles remplit deux fonctions :

- Un ensemble de modèles contrôle les modèles de votre LookML auxquels s'appliquent les autorisations (si ces autorisations sont spécifiques à un modèle).

- Un ensemble de modèles limite les données et les champs LookML qu'un utilisateur peut voir, car chaque modèle est associé à une connexion de base de données spécifique et contient certains champs LookML.

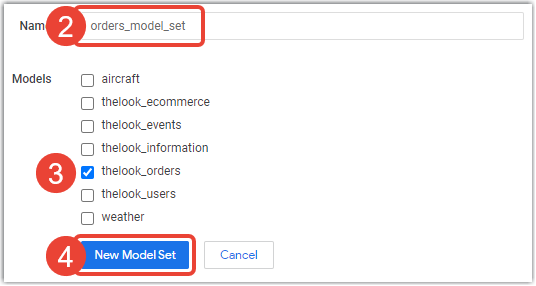

Créer un ensemble de modèles

Pour créer un ensemble de modèles :

Cliquez sur le bouton Nouvel ensemble de modèles en haut de la page Rôles.

Looker affiche la page Nouvel ensemble de modèles. Saisissez un nom pour le nouvel ensemble de modèles.

Sélectionnez le ou les modèles à inclure dans le nouvel ensemble de modèles.

Cliquez sur le bouton Nouvel ensemble de modèles en bas de la page. Le nouvel ensemble de modèles s'affiche dans la section Ensembles de modèles de la page Rôles.

Les modèles inclus dans des projets en attente apparaissent dans la liste Modèles des pages Nouvel ensemble de modèles et Modifier l'ensemble de modèles.

La suppression ou le renommage d'un modèle n'affecte pas les ensembles de modèles qui l'incluent. Lorsqu'un modèle est supprimé ou renommé, nous recommandons aux administrateurs Looker de supprimer également le nom de ce modèle de tous les ensembles de modèles associés, à l'aide de la page Modifier l'ensemble de modèles. Si vous supprimez le nom d'un modèle supprimé d'un ensemble de modèles, vous éviterez qu'un nouveau modèle portant le même nom soit inclus par erreur dans cet ensemble.

Pour en savoir plus sur les modèles, consultez la page de documentation Paramètres du modèle.

Créer plusieurs modèles et ensembles de modèles

L'exemple suivant montre comment utiliser plusieurs ensembles de modèles pour limiter l'accès aux données. Prenons l'exemple d'un scénario dans lequel vous avez deux équipes : Marketing et Assistance. Dans cet exemple, ces deux équipes ne devraient pas avoir accès à l'ensemble du modèle. Vous devez donc créer un modèle distinct pour chacune d'elles. Pour séparer leur accès aux données, procédez comme suit :

- Copiez le modèle dans deux nouveaux modèles.

- Dans le premier des nouveaux modèles, n'incluez que les vues, les champs et les explorations auxquels l'équipe marketing doit avoir accès.

- Créez un ensemble de modèles pour l'équipe marketing qui n'inclut que ce nouveau modèle.

- Créez un rôle pour l'équipe marketing qui inclut ce nouvel ensemble de modèles et les autorisations appropriées pour l'équipe marketing.

- Attribuez ce nouveau rôle au groupe de l'équipe marketing.

- Répétez les étapes 2 à 5 pour configurer le deuxième modèle pour l'équipe d'assistance.

Modifier un ensemble de modèles

Une fois un ensemble de modèles créé, procédez comme suit pour le modifier :

Sur la page Rôles, cliquez sur le bouton Modifier à droite de l'ensemble de modèles que vous souhaitez modifier.

Looker affiche la page Modifier l'ensemble de modèles. Si vous le souhaitez, saisissez un nouveau nom pour l'ensemble de modèles dans le champ Nom.

Ajoutez ou supprimez des modèles de l'ensemble de modèles dans la section Modèles.

Cliquez sur le bouton Mettre à jour l'ensemble de modèles en bas de la page.

Les modèles inclus dans des projets en attente apparaissent dans la liste Modèles des pages Nouvel ensemble de modèles et Modifier l'ensemble de modèles.

La suppression ou le renommage d'un modèle n'affecte pas les ensembles de modèles qui l'incluent. Lorsqu'un modèle est supprimé ou renommé, nous recommandons aux administrateurs Looker de supprimer également le nom de ce modèle de tous les ensembles de modèles associés, à l'aide de la page Modifier l'ensemble de modèles. Si vous supprimez le nom d'un modèle supprimé d'un ensemble de modèles, vous éviterez qu'un nouveau modèle portant le même nom soit inclus par erreur dans cet ensemble.

Supprimer un ensemble de modèles

Pour supprimer un ensemble de modèles, accédez à la page Rôles, puis cliquez sur Supprimer à droite de l'ensemble de modèles à supprimer.