Vorteile der Sicherheit von Google Cloud nutzen

Vorteile der Sicherheit von Google Cloud nutzen

Die Sicherheitsstärke von Google ist Ihr Vorteil: eingebundener, KI-gestützter Schutz, der unsere umfassenden globalen Informationen zu Bedrohungen nutzt, um diese in großem Umfang zu erkennen, zu verhindern und auf sie zu reagieren. Sichern Sie Ihr Unternehmen auf unserer von Grund auf sicheren Cloud-Plattform und nutzen Sie Google Security Operations und das Fachwissen von Mandiant für eine proaktive, beschleunigte Abwehr, Untersuchung und Reaktion.

Hilfreiche Bedrohungsinformationen im Google-Maßstab

Erkennen und verstehen Sie Bedrohungen dank globaler Sichtbarkeit schneller. Google Threat Intelligence kombiniert das brandaktuelle Fachwissen von Mandiant, den Schutz von Milliarden Nutzern und Geräten durch Google sowie die von der Community bereitgestellten Erkenntnisse von VirusTotal, um die weltweit umfassendste Sicht auf die Bedrohungslandschaft zu bieten. Dank der KI-gestützten Analyse von Gemini erhalten Sie schnellere Zusammenfassungen, maßgeschneiderte Einblicke und Erklärungen zum Codeverhalten – so können Sie Informationen in skalierbare, umsetzbare Abwehrmaßnahmen verwandeln.

Dank KI-gestützten Sicherheitsabläufen Bedrohungen einen Schritt voraus bleiben

Bedrohungen in der Geschwindigkeit und dem Umfang erkennen, untersuchen und beantworten, in der Google dies tut. Google Security Operations erfasst und analysiert Ihre Daten in großem Umfang. Dabei kommen die Threat Intelligence von Google und mehr als 4.000 kuratierte Erkennungen zum Einsatz, um selbst die neuesten Bedrohungen aufzudecken. Mit den KI-basierten Funktionen von Gemini können Teams wichtige Zusammenhänge aufdecken, Probleme erkennen und Playbooks erstellen und den operativen Aufwand reduzieren. Gleichzeitig werden Daten länger aufbewahrt, um Bedrohungen effektiv zu erkennen und Entscheidungen schneller zu treffen. Google Unified Security ist eine kontextsensitive Sicherheitslösung, die integrierte, datengestützte und KI-basierte Sicherheits-Workflows über Gemini bietet.

KI-Innovationen in der vertrauenswürdigsten Cloud schützen

Sie können Ihre Geschäfts- und KI-Arbeitslasten auf einer von Grund auf sicheren Basis ausführen. Die zentrale Infrastruktur wurde unter Berücksichtigung von Sicherheitsaspekten konzipiert, aufgebaut und entsprechend betrieben. Unsere Cloud- und Browsing-Plattformen für Unternehmen bieten integrierte Sicherheits- und Compliance-Funktionen, sodass Unternehmen eine starke Sicherheitslage erreichen können. Mit unseren Cloud-Sicherheitsdiensten können Sie Ihr Unternehmen mit weniger Sicherheitslücken verwalten, Nutzer und Arbeitslasten vor neuen Bedrohungen schützen und die digitale Souveränität wahren.

Bei Bedarf kompetente Hilfe von Mandiant erhalten

Damit Google zu einer Erweiterung Ihres Sicherheitsteams wird, sind die Experten von Mandiant für Kunden da, wenn sie sie am dringendsten brauchen: vor, während und nach einer Datenpanne. Unsere Mandiant-Teams für Incident Response und Beratung haben beispiellose Praxiserfahrung: Im vergangenen Jahr haben sie mehr als 450.000 Stunden in die Untersuchung von Sicherheitsvorfällen investiert, darunter einige der weltweit größten und wirkungsreichsten. Diese renommierten Experten bieten strategische und technische Unterstützung, damit Sie sich auf kritische Cybersicherheitsvorfälle vorbereiten und sich davon erholen können, um schnell wieder zur Tagesordnung überzugehen.

KI-Transformation beschleunigen

KI-Transformation beschleunigen

Mit Google Cloud können Sie Ihre KI-Innovationen schützen und gleichzeitig Ihre Sicherheitsteams mit KI-gestützten Sicherheitsabläufen unterstützen. Wir möchten unsere Plattform zum sichersten Ort für Sie machen, um KI-Arbeitslasten sicher, privat und konform zu entwickeln, bereitzustellen und auszuführen.

Den gesamten KI-Stack und -Lebenszyklus schützen

Deri KI-Schutz von Google Cloud schützt Ihre KI-Umgebung von der Entwicklung bis zur Bereitstellung und darüber hinaus. Modelle, Agents, Anwendungen und Daten werden mit maßgeschneiderten Kontrollen und Richtlinien erkannt und geschützt. Tools wie Model Armor schützen Modelle vor Angriffen wie Prompt Injections. Das Security Command Center bietet eine einheitliche Ansicht Ihrer Sicherheitslage und hilft Teams, Bedrohungen in beliebigen Arbeitslasten zu erkennen und auf diese zu reagieren – einschließlich KI-Systemen. Zusammen sorgen sie dafür, dass Ihre KI-Initiativen über den gesamten Lebenszyklus hinweg resilient, konform und vertrauenswürdig sind.

SecOps mit dem agentischen SOC transformieren

Ein agentisches SOC kombiniert KI-gestützte Automatisierungen mit menschlichem Wissen, um Security Operations zu transformieren. KI-Agenten sortieren kontinuierlich Warnungen, untersuchen Bedrohungen und verwalten sich wiederholende Aufgaben, sodass sich Teams auf komplexe, dringende Risiken konzentrieren können. Durch die Reduzierung der Flut an Warnmeldungen und die Beschleunigung der Reaktion schafft ein agentisches SOC eine intelligentere und widerstandsfähigere Verteidigung – und bringt die Zukunft der von Menschen geführten, KI-gestützten Sicherheit in Ihr Unternehmen.

KI mit Unterstützung von Mandiant einführen

Mit den Mandiant AI Security Consulting Solutions können Sie KI sicher in Ihr Unternehmen einbinden und für eine robuste Cyberabwehr nutzen. Unsere Fachleute bieten KI-Sicherheitsbewertungen, Red-Teaming-Tests für auf generativer KI basierende Modelle und Anwendungen sowie die Integration von KI in Ihre Abläufe, um manuelle Arbeitsschritte zu reduzieren und eine erweiterte Bedrohungserkennung zu ermöglichen.

Verantwortungsbewusste KI-Bereitstellung mit SAIF beschleunigen

Das Secure AI Framework (SAIF) von Google schafft einen Rahmen für Risikomanagement, Sicherheit und Datenschutz im Bereich KI/ML und trägt so dazu bei, dass KI‑Modelle standardmäßig sicher sind. Um die Einführung zu erleichtern, haben wir SAIF.google erstellt, das eine SAIF-Selbstbewertung des Risikos umfasst, damit Unternehmen SAIF in die Praxis umsetzen und KI verantwortungsbewusst entwickeln und bereitstellen können.

Führende Unternehmen vertrauen uns

Führende Unternehmen vertrauen uns

Wie Vertiv mit Google SecOps die Zeit für die Untersuchung von Bedrohungen um 50 % verkürzen konnte

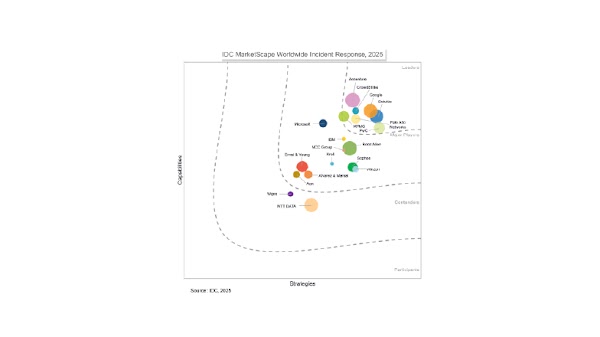

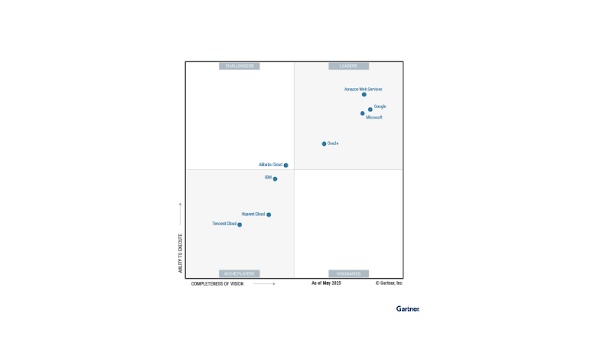

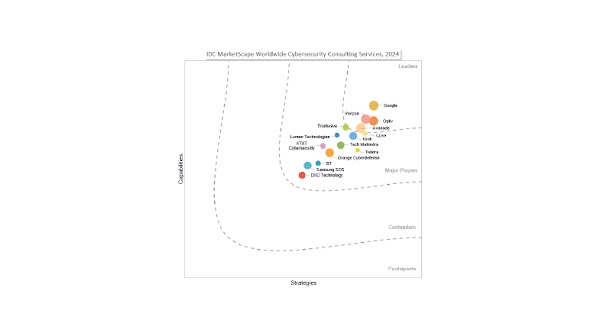

Von Branchenanalysten anerkannt

Von Branchenanalysten anerkannt

Führend im Bericht „IDC MarketScape: Worldwide SIEM for Enterprise 2024 Vendor Assessment“

Bericht lesen

Führend im Bericht „IDC MarketScape: Worldwide Cybersecurity Consulting Services 2024 Vendor Assessment“

Bericht lesen

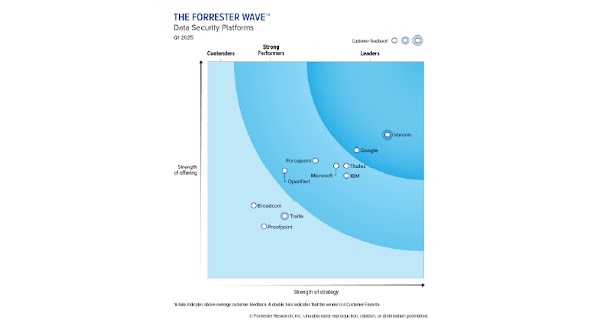

Führender Anbieter im Bericht „The Forrester Wave™: Data Security Platforms Q1 2025“

Bericht lesen

Ressourcen ansehen

Google Cloud Security-BlogNeuigkeiten, Tipps und Anregungen, um die Transformation in den Bereichen Sicherheit und KI zu beschleunigen.

Google Cloud Security-BlogNeuigkeiten, Tipps und Anregungen, um die Transformation in den Bereichen Sicherheit und KI zu beschleunigen.Lesezeit: 5 Minuten

Blog lesen Blog zu Google Threat IntelligenceAktuelle Untersuchungen, Analysen und detaillierte Sicherheitsforschung von Mandiant-Experten.

Blog zu Google Threat IntelligenceAktuelle Untersuchungen, Analysen und detaillierte Sicherheitsforschung von Mandiant-Experten.Lesezeit: 5 Minuten

Blog lesen Blog der Sicherheits-Community von Google CloudEinblicke, Antworten und Expertenmeinungen von Google-Mitarbeitern und erfahrenen Nutzern zur Optimierung Ihrer Sicherheitstools

Blog der Sicherheits-Community von Google CloudEinblicke, Antworten und Expertenmeinungen von Google-Mitarbeitern und erfahrenen Nutzern zur Optimierung Ihrer SicherheitstoolsLesezeit: 5 Minuten

Blog lesen

Cloud Security PodcastAnton Chuvakin und Timothy Peacock sprechen über die interessantesten aktuellen Themen im Bereich Cloud-Sicherheit und darüber, was wir bei Google Cloud tun. Hier gibt es nicht nur praktische Einblicke, sondern auch kritische Fragen zu Bedrohungsmodellen und schlechte Wortspiele.

Cloud Security PodcastAnton Chuvakin und Timothy Peacock sprechen über die interessantesten aktuellen Themen im Bereich Cloud-Sicherheit und darüber, was wir bei Google Cloud tun. Hier gibt es nicht nur praktische Einblicke, sondern auch kritische Fragen zu Bedrohungsmodellen und schlechte Wortspiele.Lesezeit: 5 Minuten

Jetzt anhören Podcast „The Defender’s Advantage“Luke McNamara spricht mit anderen Experten für Cybersicherheit über die neuesten Angriffe, Bedrohungsforschung und Trends. Hier erfahren Sie mehr über staatliche Aktivitäten, Malware und andere Themen.

Podcast „The Defender’s Advantage“Luke McNamara spricht mit anderen Experten für Cybersicherheit über die neuesten Angriffe, Bedrohungsforschung und Trends. Hier erfahren Sie mehr über staatliche Aktivitäten, Malware und andere Themen.Lesezeit: 5 Minuten

Jetzt anhören Podcast „Behind the Binary“Josh Stroschein, Mitglied des Google FLARE-Teams, beleuchtet die persönlichen Geschichten und einzigartigen Perspektiven der Experten, die unsere digitale Welt durch Reverse Engineering sichern.

Podcast „Behind the Binary“Josh Stroschein, Mitglied des Google FLARE-Teams, beleuchtet die persönlichen Geschichten und einzigartigen Perspektiven der Experten, die unsere digitale Welt durch Reverse Engineering sichern.Lesezeit: 5 Minuten

Jetzt anhören

Intelligente CyberabwehrEin Leitfaden zur Aktivierung der Cyberabwehr

Intelligente CyberabwehrEin Leitfaden zur Aktivierung der CyberabwehrLesezeit: 5 Minuten

Bericht lesen The Total Economic Impact™ of Google Security OperationsEine detaillierte Studie von Forrester Consulting.

The Total Economic Impact™ of Google Security OperationsEine detaillierte Studie von Forrester Consulting.Lesezeit: 5 Minuten

Bericht lesen Prognosen zur Cybersecurity 2026Holen Sie sich vorausschauende Informationen für Ihre Strategie im nächsten Jahr.

Prognosen zur Cybersecurity 2026Holen Sie sich vorausschauende Informationen für Ihre Strategie im nächsten Jahr.Lesezeit: 5 Minuten

Bericht lesen

Google Cloud Next 2026Die Next '26 findet vom 22. bis 24. April 2026 im Mandalay Bay Convention Center in Las Vegas statt.

Google Cloud Next 2026Die Next '26 findet vom 22. bis 24. April 2026 im Mandalay Bay Convention Center in Las Vegas statt.Lesezeit: 5 Minuten

Abonnieren, um Updates zu erhalten Cyber Defense Summit 2025Sehen Sie sich Keynotes und Deep-Dive-Sessions zum Schutz von KI-Innovationen, zur Stärkung der Widerstandsfähigkeit von Führungskräften und zur Abwehr der komplexesten Cyberbedrohungen von heute an.

Cyber Defense Summit 2025Sehen Sie sich Keynotes und Deep-Dive-Sessions zum Schutz von KI-Innovationen, zur Stärkung der Widerstandsfähigkeit von Führungskräften und zur Abwehr der komplexesten Cyberbedrohungen von heute an.Lesezeit: 5 Minuten

Jetzt ansehen Gespräche zur SicherheitIn dieser fortlaufenden Reihe stellen unsere Sicherheitsexpertinnen und ‑experten die neuesten KI-Innovationen in unserem Sicherheitsprodukt-Portfolio vor, geben Best Practices für Threat Intelligence und vieles mehr.

Gespräche zur SicherheitIn dieser fortlaufenden Reihe stellen unsere Sicherheitsexpertinnen und ‑experten die neuesten KI-Innovationen in unserem Sicherheitsprodukt-Portfolio vor, geben Best Practices für Threat Intelligence und vieles mehr.Lesezeit: 5 Minuten

On demand ansehen

CISO Insights HubExpertenmeinungen, Berichte und Frameworks, die Sicherheitsverantwortlichen helfen, die sich aktuell ständig weiterentwickelnde Bedrohungslandschaft zu bewältigen – mit Einblicken vom CISO-Team von Google Cloud.

CISO Insights HubExpertenmeinungen, Berichte und Frameworks, die Sicherheitsverantwortlichen helfen, die sich aktuell ständig weiterentwickelnde Bedrohungslandschaft zu bewältigen – mit Einblicken vom CISO-Team von Google Cloud.Lesezeit: 5 Minuten

Weitere Informationen Statistiken für den VorstandEinblicke und Best Practices für Vorstände, um informierte Sicherheitsentscheidungen zu treffen und einen stabilen, sicheren Betrieb zu gewährleisten.

Statistiken für den VorstandEinblicke und Best Practices für Vorstände, um informierte Sicherheitsentscheidungen zu treffen und einen stabilen, sicheren Betrieb zu gewährleisten.Lesezeit: 5 Minuten

Weitere Informationen Ein Vorstand mit Cyber-WissenDie CISO-Abteilung von Google Cloud bietet Ihnen monatlich strategische Einblicke von Sicherheitsmanagern, Führungskräften und Vorstandsmitgliedern, damit Sie die Sicherheitslage und die Zukunft Ihres Unternehmens selbstbewusst gestalten können.

Ein Vorstand mit Cyber-WissenDie CISO-Abteilung von Google Cloud bietet Ihnen monatlich strategische Einblicke von Sicherheitsmanagern, Führungskräften und Vorstandsmitgliedern, damit Sie die Sicherheitslage und die Zukunft Ihres Unternehmens selbstbewusst gestalten können.Video (1:47)

Jetzt anhören

Blogs

Google Cloud Security-BlogNeuigkeiten, Tipps und Anregungen, um die Transformation in den Bereichen Sicherheit und KI zu beschleunigen.

Google Cloud Security-BlogNeuigkeiten, Tipps und Anregungen, um die Transformation in den Bereichen Sicherheit und KI zu beschleunigen.Lesezeit: 5 Minuten

Blog lesen Blog zu Google Threat IntelligenceAktuelle Untersuchungen, Analysen und detaillierte Sicherheitsforschung von Mandiant-Experten.

Blog zu Google Threat IntelligenceAktuelle Untersuchungen, Analysen und detaillierte Sicherheitsforschung von Mandiant-Experten.Lesezeit: 5 Minuten

Blog lesen Blog der Sicherheits-Community von Google CloudEinblicke, Antworten und Expertenmeinungen von Google-Mitarbeitern und erfahrenen Nutzern zur Optimierung Ihrer Sicherheitstools

Blog der Sicherheits-Community von Google CloudEinblicke, Antworten und Expertenmeinungen von Google-Mitarbeitern und erfahrenen Nutzern zur Optimierung Ihrer SicherheitstoolsLesezeit: 5 Minuten

Blog lesen

Podcasts

Cloud Security PodcastAnton Chuvakin und Timothy Peacock sprechen über die interessantesten aktuellen Themen im Bereich Cloud-Sicherheit und darüber, was wir bei Google Cloud tun. Hier gibt es nicht nur praktische Einblicke, sondern auch kritische Fragen zu Bedrohungsmodellen und schlechte Wortspiele.

Cloud Security PodcastAnton Chuvakin und Timothy Peacock sprechen über die interessantesten aktuellen Themen im Bereich Cloud-Sicherheit und darüber, was wir bei Google Cloud tun. Hier gibt es nicht nur praktische Einblicke, sondern auch kritische Fragen zu Bedrohungsmodellen und schlechte Wortspiele.Lesezeit: 5 Minuten

Jetzt anhören Podcast „The Defender’s Advantage“Luke McNamara spricht mit anderen Experten für Cybersicherheit über die neuesten Angriffe, Bedrohungsforschung und Trends. Hier erfahren Sie mehr über staatliche Aktivitäten, Malware und andere Themen.

Podcast „The Defender’s Advantage“Luke McNamara spricht mit anderen Experten für Cybersicherheit über die neuesten Angriffe, Bedrohungsforschung und Trends. Hier erfahren Sie mehr über staatliche Aktivitäten, Malware und andere Themen.Lesezeit: 5 Minuten

Jetzt anhören Podcast „Behind the Binary“Josh Stroschein, Mitglied des Google FLARE-Teams, beleuchtet die persönlichen Geschichten und einzigartigen Perspektiven der Experten, die unsere digitale Welt durch Reverse Engineering sichern.

Podcast „Behind the Binary“Josh Stroschein, Mitglied des Google FLARE-Teams, beleuchtet die persönlichen Geschichten und einzigartigen Perspektiven der Experten, die unsere digitale Welt durch Reverse Engineering sichern.Lesezeit: 5 Minuten

Jetzt anhören

Berichte

Intelligente CyberabwehrEin Leitfaden zur Aktivierung der Cyberabwehr

Intelligente CyberabwehrEin Leitfaden zur Aktivierung der CyberabwehrLesezeit: 5 Minuten

Bericht lesen The Total Economic Impact™ of Google Security OperationsEine detaillierte Studie von Forrester Consulting.

The Total Economic Impact™ of Google Security OperationsEine detaillierte Studie von Forrester Consulting.Lesezeit: 5 Minuten

Bericht lesen Prognosen zur Cybersecurity 2026Holen Sie sich vorausschauende Informationen für Ihre Strategie im nächsten Jahr.

Prognosen zur Cybersecurity 2026Holen Sie sich vorausschauende Informationen für Ihre Strategie im nächsten Jahr.Lesezeit: 5 Minuten

Bericht lesen

Veranstaltungen

Google Cloud Next 2026Die Next '26 findet vom 22. bis 24. April 2026 im Mandalay Bay Convention Center in Las Vegas statt.

Google Cloud Next 2026Die Next '26 findet vom 22. bis 24. April 2026 im Mandalay Bay Convention Center in Las Vegas statt.Lesezeit: 5 Minuten

Abonnieren, um Updates zu erhalten Cyber Defense Summit 2025Sehen Sie sich Keynotes und Deep-Dive-Sessions zum Schutz von KI-Innovationen, zur Stärkung der Widerstandsfähigkeit von Führungskräften und zur Abwehr der komplexesten Cyberbedrohungen von heute an.

Cyber Defense Summit 2025Sehen Sie sich Keynotes und Deep-Dive-Sessions zum Schutz von KI-Innovationen, zur Stärkung der Widerstandsfähigkeit von Führungskräften und zur Abwehr der komplexesten Cyberbedrohungen von heute an.Lesezeit: 5 Minuten

Jetzt ansehen Gespräche zur SicherheitIn dieser fortlaufenden Reihe stellen unsere Sicherheitsexpertinnen und ‑experten die neuesten KI-Innovationen in unserem Sicherheitsprodukt-Portfolio vor, geben Best Practices für Threat Intelligence und vieles mehr.

Gespräche zur SicherheitIn dieser fortlaufenden Reihe stellen unsere Sicherheitsexpertinnen und ‑experten die neuesten KI-Innovationen in unserem Sicherheitsprodukt-Portfolio vor, geben Best Practices für Threat Intelligence und vieles mehr.Lesezeit: 5 Minuten

On demand ansehen

Für CISOs

CISO Insights HubExpertenmeinungen, Berichte und Frameworks, die Sicherheitsverantwortlichen helfen, die sich aktuell ständig weiterentwickelnde Bedrohungslandschaft zu bewältigen – mit Einblicken vom CISO-Team von Google Cloud.

CISO Insights HubExpertenmeinungen, Berichte und Frameworks, die Sicherheitsverantwortlichen helfen, die sich aktuell ständig weiterentwickelnde Bedrohungslandschaft zu bewältigen – mit Einblicken vom CISO-Team von Google Cloud.Lesezeit: 5 Minuten

Weitere Informationen Statistiken für den VorstandEinblicke und Best Practices für Vorstände, um informierte Sicherheitsentscheidungen zu treffen und einen stabilen, sicheren Betrieb zu gewährleisten.

Statistiken für den VorstandEinblicke und Best Practices für Vorstände, um informierte Sicherheitsentscheidungen zu treffen und einen stabilen, sicheren Betrieb zu gewährleisten.Lesezeit: 5 Minuten

Weitere Informationen Ein Vorstand mit Cyber-WissenDie CISO-Abteilung von Google Cloud bietet Ihnen monatlich strategische Einblicke von Sicherheitsmanagern, Führungskräften und Vorstandsmitgliedern, damit Sie die Sicherheitslage und die Zukunft Ihres Unternehmens selbstbewusst gestalten können.

Ein Vorstand mit Cyber-WissenDie CISO-Abteilung von Google Cloud bietet Ihnen monatlich strategische Einblicke von Sicherheitsmanagern, Führungskräften und Vorstandsmitgliedern, damit Sie die Sicherheitslage und die Zukunft Ihres Unternehmens selbstbewusst gestalten können.Video (1:47)

Jetzt anhören

Werden Sie Teil unserer Sicherheits-Community, um Ihre Kenntnisse zu erweitern und sich mit anderen auszutauschen

Sicherheits-Community von Google CloudBest Practices für die Unterstützung Ihrer Sicherheits- und Compliance-Ziele

Best-Practices-Center für mehr SicherheitMit der Mandiant Academy die Kompetenzen in Ihrer Organisation im Bereich Internetsicherheit weiterentwickeln

Verfügbare Kurse ansehen