비공개 IP만 사용하도록 Looker(Google Cloud 핵심 서비스) 인스턴스를 설정하고 인스턴스의 커스텀 도메인을 설정하고 이에 대한 액세스를 구성했으면 외부 서비스 또는 인터넷과의 통신을 허용 또는 제한하도록 네트워크를 구성해야 할 수 있습니다.

외부 도메인으로 이메일 전송 제한

기본적으로 비공개 IP만 사용하거나 비공개 및 공개 IP를 모두 사용하는 Looker(Google Cloud 핵심 서비스) 인스턴스는 외부 도메인에 이메일 전송을 허용합니다. Looker 사용자가 이메일을 전송할 수 있는 도메인을 제한하려면 이메일 도메인 허용 목록을 설정하면 됩니다.

비공개 IP Looker(Google Cloud 핵심 서비스) 인스턴스를 외부 서비스에 연결

비공개 IP만 사용하거나 비공개 및 공개 IP를 모두 사용하는 Looker(Google Cloud 핵심 서비스) 인스턴스를 인스턴스의 VPC 네트워크 외부의 서비스 또는 리소스에 연결하려면 추가 구성이 필요할 수 있습니다. 다음 섹션에서는 추가 구성 옵션을 설명합니다.

비공개 서비스 액세스를 사용하여 다른 VPC에 연결

내부 IP를 사용하여 Google 또는 타사에서 호스팅하는 다른 VPC의 서비스에 연결하려면 비공개 서비스 액세스를 사용하면 됩니다.

Looker(Google Cloud 핵심 서비스) 인스턴스 생성 중에 VPC를 Looker(Google Cloud 핵심 서비스) 서비스에 연결하기 위한 비공개 서비스 액세스 연결을 만들었습니다. 또한 트래픽을 중단하지 않고 기존 비공개 서비스 액세스 연결의 IP 할당을 업데이트할 수 있습니다.

비공개 서비스 액세스 연결을 설정하려면 다음 안내를 따릅니다.

- VPC 네트워크의 내부 IP 범위를 할당합니다.

- 할당된 IP 범위를 사용하여 VPC 네트워크와 서비스 제작자의 네트워크 사이에 비공개 연결을 설정합니다. 이 비공개 연결은 VPC와 다른 네트워크 간에 VPC 네트워크 피어링 연결을 설정합니다.

비공개 연결은 VPC 네트워크와 서비스 프로듀서 간의 일대일 관계입니다. 단일 서비스 프로듀서가 여러 서비스를 제공하는 경우 해당 제작자의 모든 서비스에 대해 하나의 비공개 연결만 있으면 됩니다.

온프레미스 리소스 또는 타사 서비스에 연결

다음 두 가지 옵션 중 하나를 사용하여 비공개 IP만 사용하거나 비공개 및 공개 IP를 모두 사용하여 온프레미스 리소스 또는 타사 서비스에 Looker(Google Cloud 핵심 서비스) 인스턴스를 연결할 수 있습니다.

- Cloud Interconnect와 Cloud Router

- Cloud VPN, 특히 HA VPN과 Cloud Router

어느 방법을 사용하든 다음을 수행해야 합니다.

- 각 온프레미스 리소스의 Looker(Google Cloud 핵심 서비스) VPC에서 동적 경로를 구성합니다.

- Looker(Google Cloud 핵심 서비스) VPC에 배포된 모든 Cloud Router에서 Looker(Google Cloud 핵심 서비스) 비공개 서비스 액세스 서브넷의 커스텀 공지 경로를 설정합니다.

- Looker(Google Cloud 핵심 서비스) 서브넷으로 트래픽을 허용하도록 온프레미스 방화벽을 업데이트합니다.

- Looker(Google Cloud 핵심 서비스)가 모든 온프레미스 리소스에 연결할 수 있도록 하는 DNS 전달을 구성합니다.

- Looker(Google Cloud 핵심 서비스) 인스턴스의 서비스 네트워킹 Google 관리 VPC를 사용해서 DNS 피어링을 구성하여 비공개 호스트 이름을 확인합니다.

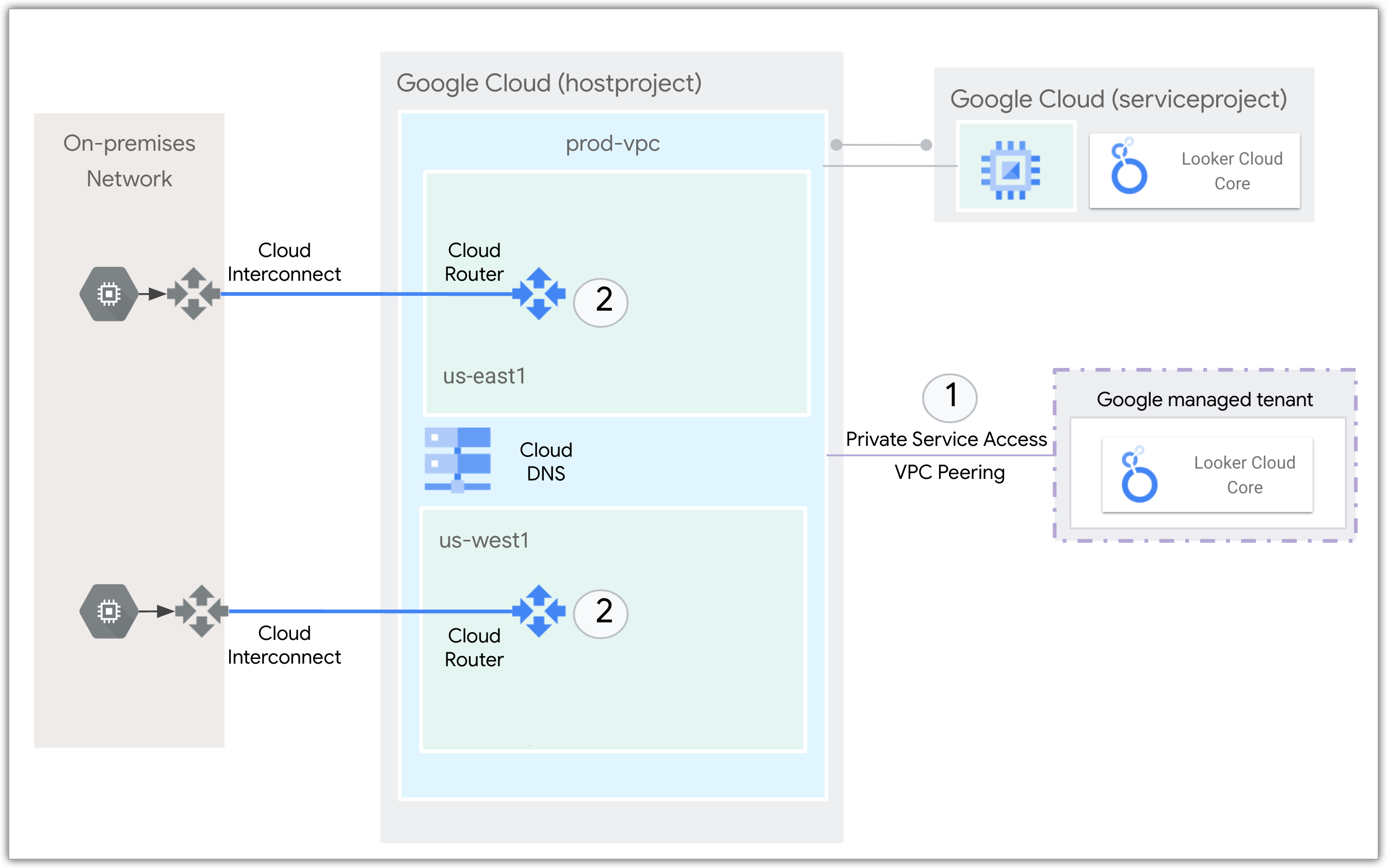

Cloud Interconnect와 Cloud Router

다음 네트워크 다이어그램은 Cloud Interconnect와 Cloud Router가 Looker(Google Cloud 핵심 서비스) 서비스와 상호작용하여 온프레미스 네트워크에 연결하는 방법을 보여줍니다.

- 비공개 서비스 액세스는 VPC 피어링을 사용하여 Looker(Google Cloud 핵심 서비스) 서비스를 내부 IP 주소를 통해 VPC와 연결합니다.

- Cloud Router는 경계 게이트웨이 프로토콜(BGP)을 사용하여 비공개 IP 프리픽스를 공지하고 동종 앱으로부터 수신하는 BGP 공지를 기반으로 동적 경로를 프로그래밍합니다. Cloud Interconnect는 온프레미스 네트워크에 연결하는 데 사용됩니다.

Cloud VPN과 Cloud Router

비공개 및 공개 IP Looker(Google Cloud 핵심 서비스) 인스턴스를 만들고 Cloud VPN 및 Cloud Router를 사용하여 온프레미스 데이터베이스에 연결하는 방법을 둘러보려면 하이브리드 네트워킹을 통해 Looker 연결 Codelab을 참조하세요.

다른 클라우드 서비스 제공업체에서 호스팅하는 데이터베이스에 연결

다른 클라우드 서비스 제공업체에서 호스팅하는 데이터베이스 또는 서비스에 대한 비공개 연결을 설정하려면 데이터 교환을 허용하기 위해 클라우드 서비스 제공업체로 트래픽을 라우팅하도록 Google Cloud 프로젝트를 구성해야 합니다. 다른 클라우드 서비스 제공업체와 Google Cloud의 연결 패턴 문서 페이지에서 클라우드 환경 연결에 대해 자세히 알아봅니다.

다음 단계

- 하이브리드 네트워킹을 통해 Looker Cloud 연결

- Looker(Google Cloud 핵심 서비스)를 데이터베이스에 연결

- 사용자를 위한 Looker(Google Cloud 핵심 서비스) 인스턴스 준비

- Looker Marketplace 콘텐츠를 수동으로 설치하는 방법의 예시는 Looker 커뮤니티 문서, 비공개 IP 네트워크에서 Looker(Google Cloud 핵심 서비스) 인스턴스에 Looker API 탐색기 설치를 참조하세요.