Für Looker (Google Cloud Core)-Instanzen, die Zugriff auf private Dienste verwenden und mit privaten oder hybriden Verbindungen konfiguriert sind, ist möglicherweise eine zusätzliche Konfiguration erforderlich, um eine Verbindung zu Diensten oder Ressourcen außerhalb des VPC-Netzwerk der Instanz herzustellen. In den folgenden Abschnitten werden zusätzliche Konfigurationsoptionen beschrieben.

Über den privaten Dienstzugriff eine Verbindung zu anderen VPCs herstellen

Wenn Sie interne IPs verwenden möchten, um eine Verbindung zu Diensten in anderen VPCs herzustellen, die entweder von Google oder von Drittanbietern gehostet werden, können Sie den Zugriff auf private Dienste verwenden.

Beim Erstellen der Looker (Google Cloud Core)-Instanz haben Sie eine Verbindung für den Zugriff auf private Dienste erstellt, um Ihre VPC mit dem Looker (Google Cloud Core)-Dienst zu verbinden. Sie können auch die IP-Zuweisung einer vorhandenen Verbindung für den privaten Dienstzugriff aktualisieren, ohne den Traffic zu unterbrechen.

So richten Sie eine Verbindung für den Zugriff auf private Dienste ein:

- Weisen Sie einen internen IP-Bereich in Ihrem VPC-Netzwerk zu.

- Richten Sie die private Verbindung zwischen Ihrem VPC-Netzwerk und dem Netzwerk des Diensterstellers mit dem zugewiesenen IP-Bereich ein. Diese private Verbindung richtet eine VPC-Netzwerk-Peering-Verbindung zwischen Ihrer VPC und dem anderen Netzwerk ein.

Private Verbindungen erfolgen als 1:1-Beziehung zwischen Ihrem VPC-Netzwerk und einem Dienstersteller. Wenn ein einzelner Dienstersteller mehrere Dienste anbietet, benötigen Sie nur eine private Verbindung für alle Dienste des Erstellers.

Mit dem Zugriff auf private Dienste eine Verbindung zu lokalen Ressourcen oder Drittanbieterdiensten herstellen

Wenn Ihre Instanz für die Verwendung des Zugriffs auf private Dienste mit privaten oder hybriden Verbindungen erstellt wurde, haben Sie zwei Möglichkeiten, Looker (Google Cloud Core)-Instanzen mit lokalen Ressourcen oder Drittanbieterdiensten zu verbinden:

- Cloud Interconnect und Cloud Router

- Cloud VPN, insbesondere HA VPN, und Cloud Router

Bei beiden Methoden müssen Sie so vorgehen:

- Konfigurieren Sie in Ihrer Looker (Google Cloud Core)-VPC eine dynamische Route für jede lokale Ressource.

- Richten Sie auf allen Cloud-Routern, die in der Looker (Google Cloud Core)-VPC bereitgestellt werden, eine benutzerdefinierte beworbene Route des Subnetzes für den Zugriff auf private Dienste von Looker (Google Cloud Core) ein.

- Aktualisieren Sie Ihre lokalen Firewalls, um Traffic mit dem Looker (Google Cloud Core)-Subnetz zuzulassen.

- Konfigurieren Sie die DNS-Weiterleitung, damit Looker (Google Cloud Core) eine Verbindung zu lokalen Ressourcen herstellen kann.

- Konfigurieren Sie DNS-Peering mit dem von Google verwalteten VPC-Netzwerk für Dienstnetzwerke für die Looker (Google Cloud Core)-Instanz, um die privaten Hostnamen aufzulösen.

Cloud Interconnect und Cloud Router

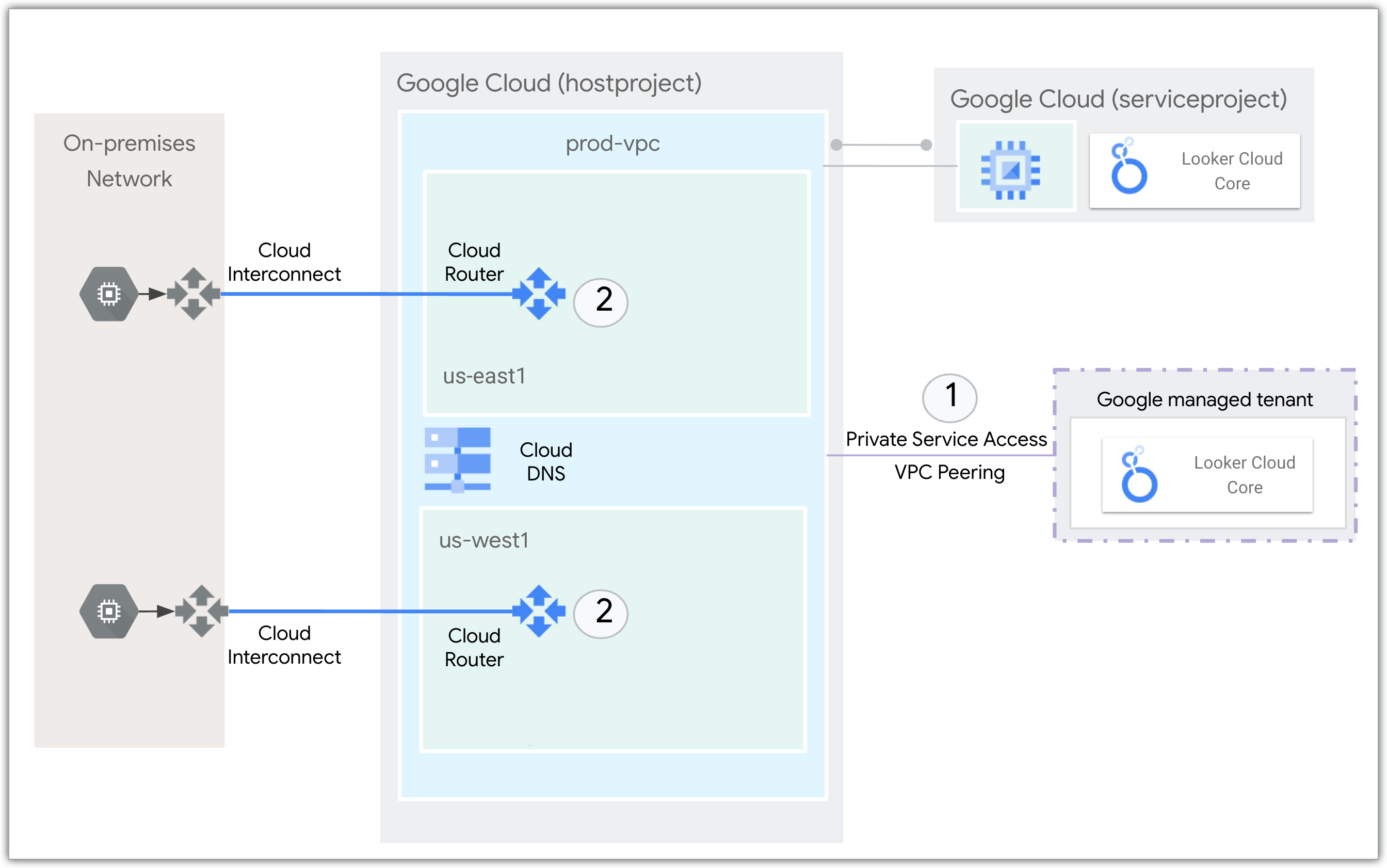

Das folgende Netzwerkdiagramm zeigt, wie Cloud Interconnect und Cloud Router mit dem Looker (Google Cloud Core)-Dienst interagieren, um eine Verbindung zu einem lokalen Netzwerk herzustellen:

- Der Zugriff auf private Dienste verbindet den Looker (Google Cloud Core)-Dienst über interne IP-Adressen mit der VPC. Dazu wird VPC-Peering verwendet.

- Cloud Router verwendet das Border Gateway Protocol (BGP), um die IP-Präfixe zu bewerben und dynamische Routen auf Grundlage der BGP-Advertisements zu programmieren, die von einem Peer empfangen werden. Cloud Interconnect wird verwendet, um eine Verbindung zum lokalen Netzwerk herzustellen.

Cloud VPN und Cloud Router

Eine Schritt-für-Schritt-Anleitung zum Erstellen einer Looker (Google Cloud Core)-Instanz mit privater und öffentlicher IP-Adresse und zum Verbinden mit einer lokalen Datenbank über Cloud VPN und Cloud Router finden Sie im Codelab Looker Cloud über Hybrid Networking verbinden.

Nächste Schritte

- Looker Cloud über Hybridnetzwerk verbinden

- Looker (Google Cloud Core) mit Ihrer Datenbank verbinden

- Looker (Google Cloud Core)-Instanz für Nutzer vorbereiten

- Ein Beispiel für die manuelle Installation von Looker Marketplace-Inhalten finden Sie im Looker-Community-Artikel Installing the Looker API Explorer on a Looker (Google Cloud Core) instance on a private IP network.