O Looker oferece a autenticação de dois fatores (2FA) como uma camada adicional de segurança para proteger os dados acessíveis através do Looker. Com a 2FA ativada, todos os utilizadores que iniciarem sessão têm de se autenticar com um código único gerado pelo respetivo dispositivo móvel. Não existe uma opção para ativar a 2FA para um subconjunto de utilizadores.

A página Autenticação de dois fatores na secção Autenticação do menu Administração permite-lhe ativar e configurar a 2FA.

Usar a autenticação de dois fatores

Segue-se o fluxo de trabalho de nível elevado para configurar e usar a 2FA. Tenha em atenção os requisitos de sincronização de tempo, que são necessários para o funcionamento correto da A2F.

O administrador ativa a A2F nas definições de administrador do Looker.

Quando ativa a 2FA, todos os utilizadores com sessão iniciada no Looker têm a sessão terminada e têm de iniciar sessão novamente através da 2FA.

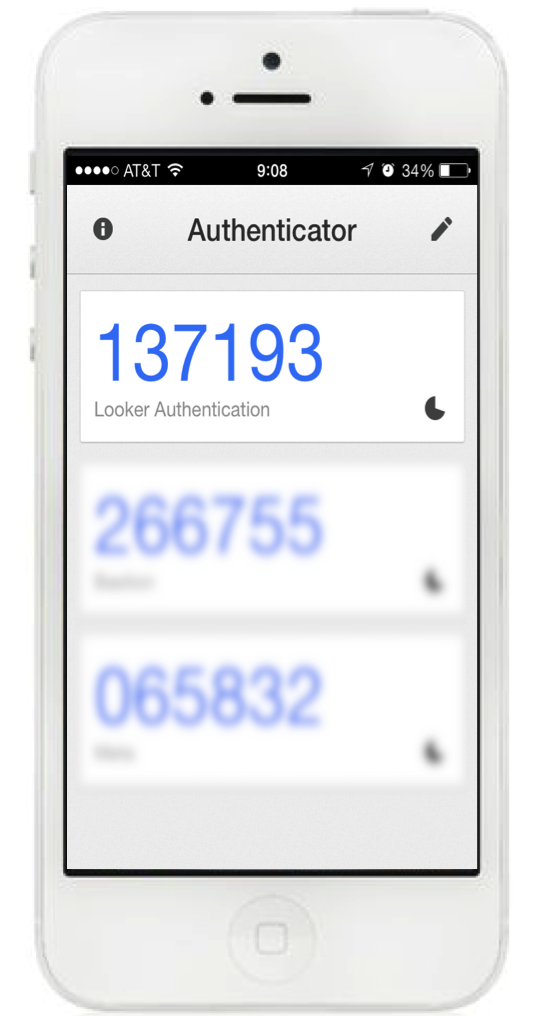

Os utilizadores individuais instalam a app para iPhone ou a app para Android do Google Authenticator nos respetivos dispositivos móveis.

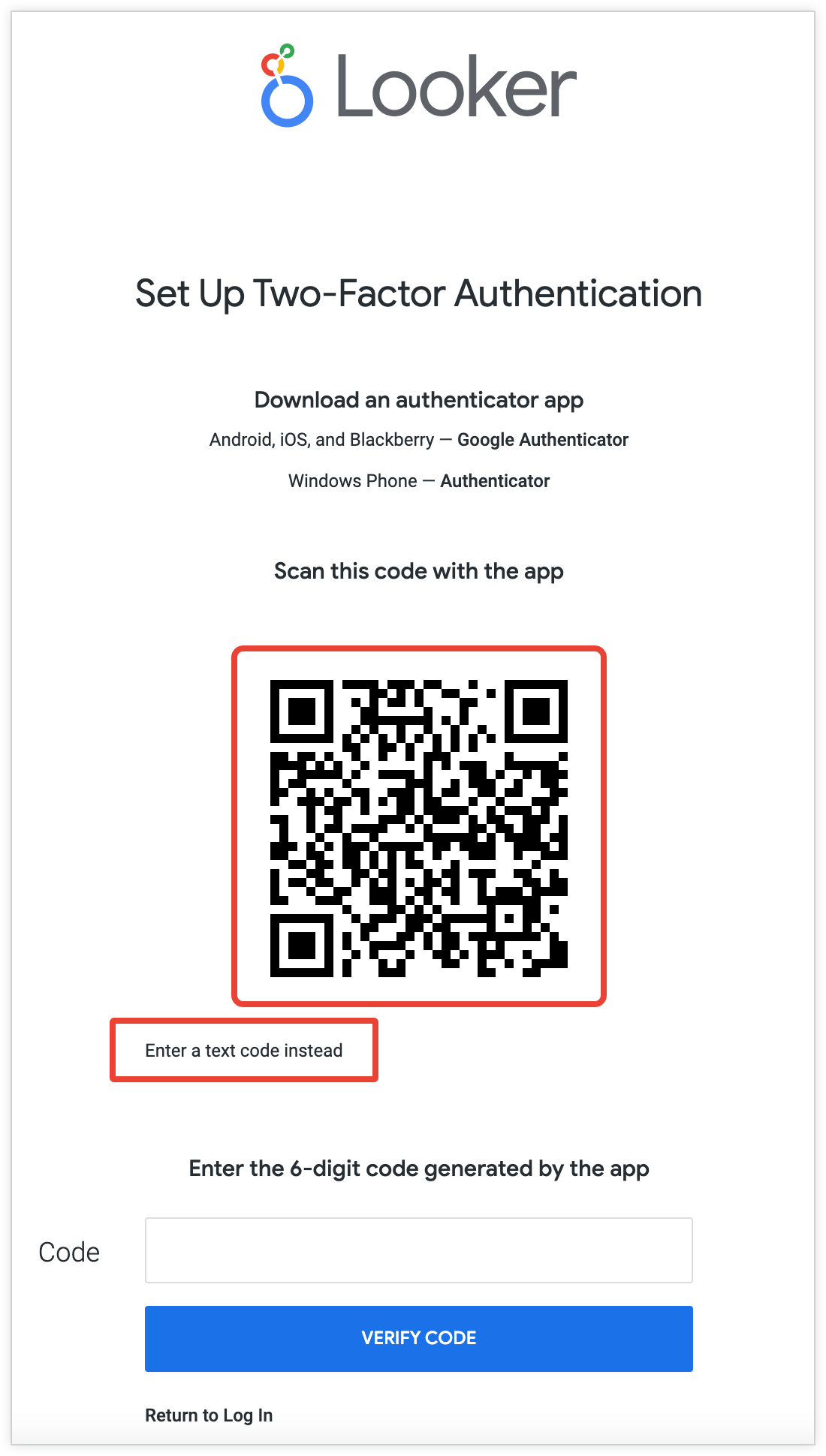

No primeiro início de sessão, é apresentada ao utilizador uma imagem de um código QR no ecrã do computador, que tem de ler com o telemóvel através da app Google Authenticator.

Se o utilizador não conseguir ler um código QR com o telemóvel, também existe uma opção para gerar um código de texto que pode introduzir no telemóvel.

Depois de concluir este passo, os utilizadores podem gerar chaves de autenticação para o Looker.

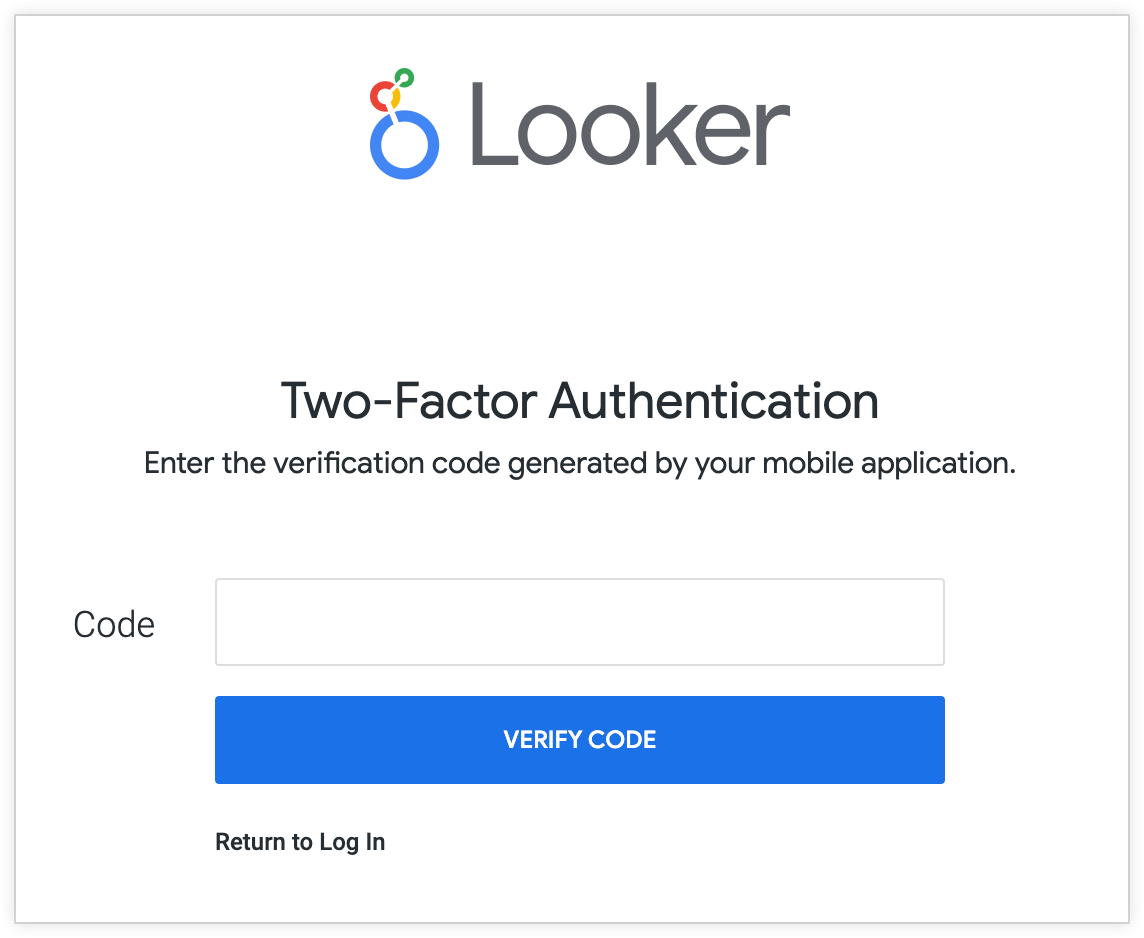

Nos inícios de sessão subsequentes no Looker, o utilizador tem de introduzir uma chave de autenticação depois de enviar o nome de utilizador e a palavra-passe.

Se um utilizador ativar a opção Este é um computador fidedigno, a chave autentica o navegador de início de sessão durante um período de 30 dias. Durante este período, o utilizador pode iniciar sessão apenas com o nome de utilizador e a palavra-passe. A cada 30 dias, o Looker exige que cada utilizador reautentique o navegador com o Google Authenticator.

Requisitos de sincronização de tempo

O Google Authenticator produz tokens baseados no tempo, que requerem a sincronização de tempo entre o servidor do Looker e cada dispositivo móvel para que os tokens funcionem. Se o servidor do Looker e um dispositivo móvel não estiverem sincronizados, isto pode impedir que o utilizador do dispositivo móvel se autentique com a 2FA. Para sincronizar origens de tempo:

- Defina os dispositivos móveis para a sincronização automática da hora com a rede.

- Para implementações do Looker alojadas pelo cliente, certifique-se de que o NTP está em execução e configurado no servidor. Se o servidor for aprovisionado na AWS, pode ter de permitir explicitamente o NTP na ACL de rede da AWS.

- Um administrador do Looker pode definir o desvio de tempo máximo permitido no painel de administração do Looker, que define a diferença permitida entre o servidor e os dispositivos móveis. Se a definição de hora de um dispositivo móvel estiver desfasada mais do que o desvio permitido, as chaves de autenticação não funcionam. A predefinição é 90 segundos.

Repor a autenticação de dois fatores

Se um utilizador precisar de repor a A2F (por exemplo, se tiver um novo dispositivo móvel):

- Na página Utilizadores na secção Administração do Looker, clique em Editar no lado direito da linha do utilizador para editar as informações da conta do utilizador.

- Na secção Código secreto de dois fatores, clique em Repor. Isto faz com que o Looker peça ao utilizador para ler novamente um código QR com a app Google Authenticator na próxima vez que tentar iniciar sessão na instância do Looker.

Considerações

Ao configurar a autenticação de dois fatores, tenha em atenção as seguintes considerações:

- A autenticação de dois fatores não afeta a utilização da API Looker.

- A autenticação de dois fatores não afeta a autenticação através de sistemas externos, como LDAP, SAML, Google OAuth ou OpenID Connect. A A2F afeta todas as credenciais de início de sessão alternativas que são usadas com estes sistemas.