Private Service Connect를 사용하여 비공개 연결 Looker (Google Cloud 핵심 서비스) 인스턴스에 액세스하거나 비공개 연결 Looker (Google Cloud 핵심 서비스) 인스턴스를 다른 내부 또는 외부 서비스에 연결할 수 있습니다. Private Service Connect를 사용하려면 Looker (Google Cloud 핵심 서비스) 인스턴스가 다음 기준을 충족해야 합니다.

- 인스턴스 에디션은 엔터프라이즈(

core-enterprise-annual) 또는 삽입(core-embed-annual)이어야 합니다. - 인스턴스를 만들 때 Private Service Connect를 사용 설정해야 합니다.

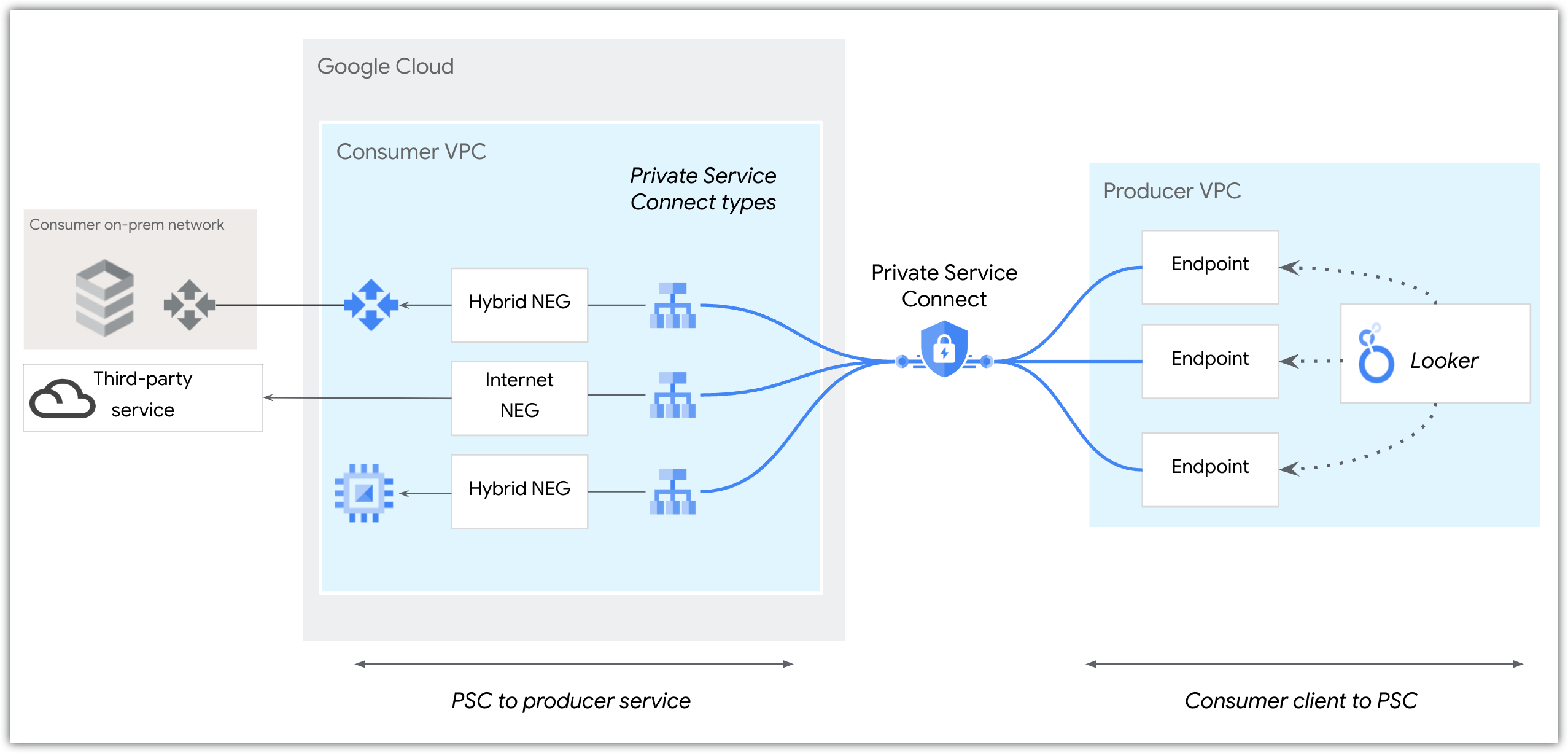

Private Service Connect를 사용하면 엔드포인트 또는 백엔드를 통해 Looker (Google Cloud 핵심 서비스)에 대한 인바운드 액세스를 허용할 수 있습니다. Private Service Connect 서비스 프로듀서로 노출된 네트워크 엔드포인트 그룹 (NEG)을 사용하면 Looker (Google Cloud 핵심 서비스)가 아웃바운드 온프레미스 리소스, 멀티 클라우드 환경, VPC 워크로드 또는 인터넷 서비스에 액세스할 수 있습니다.

Private Service Connect에 대해 자세히 알아보려면 Private Service Connect란 무엇인가요? 및 Private Service Connect 및 서비스 디렉터리: 클라우드에서 애플리케이션을 연결하는 혁신적인 방법 동영상을 시청하세요.

서비스 연결

Private Service Connect를 사용하도록 설정된 Looker (Google Cloud 핵심 서비스) 인스턴스를 만드는 경우 Looker (Google Cloud 핵심 서비스)가 인스턴스에 대한 서비스 연결을 자동으로 만듭니다. 서비스 연결은 VPC 네트워크에서 인스턴스에 액세스하는 데 사용하는 연결 지점입니다. 서비스 연결에는 연결하는 데 사용되는 URI가 있습니다. 이 URI는 Google Cloud 콘솔의 인스턴스 구성 페이지에 있는 세부정보 탭에서 확인할 수 있습니다.

그런 다음 다른 VPC 네트워크가 서비스 연결에 연결하는 데 사용하는 Private Service Connect 백엔드를 만듭니다. 이렇게 하면 네트워크에서 Looker (Google Cloud 핵심 서비스) 인스턴스에 액세스할 수 있습니다.

인바운드 액세스

인바운드 액세스는 클라이언트에서 Looker (Google Cloud 핵심 서비스)로의 라우팅 구성과 관련이 있습니다. Private Service Connect로 배포된 Looker (Google Cloud 핵심 서비스)은 인바운드 액세스를 위한 백엔드 연결을 지원합니다.

Looker (Google Cloud 핵심 서비스) Private Service Connect 인스턴스는 서비스 소비자가 외부 리전 애플리케이션 부하 분산기를 통해 액세스하거나 Private Service Connect 백엔드를 통해 비공개로 액세스할 수 있습니다. 그러나 Looker (Google Cloud 핵심 서비스)는 단일 커스텀 도메인을 지원하므로 Looker (Google Cloud 핵심 서비스) 인스턴스에 대한 인바운드 액세스는 공개 및 비공개가 아닌 공개 또는 비공개여야 합니다.

백엔드

백엔드는 소비자가 트래픽이 Private Service Connect 서비스에 도달하기 전에 공개 및 비공개 트래픽을 부하 분산기로 전달할 수 있도록 하고 인증서 종료도 제공하는 네트워크 엔드포인트 그룹 (NEG)을 사용하여 배포됩니다. 부하 분산기를 사용하면 백엔드에서 다음 옵션을 제공합니다.

- 관측 가능성 (모든 연결이 로깅됨)

- Cloud Armor 통합

- URL 비공개 라벨 지정 및 클라이언트 측 인증서

- 요청 데코레이션(커스텀 요청 헤더 추가)

아웃바운드 서비스 액세스

Looker(Google Cloud 핵심 서비스)는 VPC, 멀티 클라우드 네트워크 또는 인터넷의 다른 서비스와 통신을 설정할 때 서비스 소비자 역할을 합니다. Looker (Google Cloud 핵심 서비스)에서 이러한 서비스에 연결하는 것은 아웃바운드 트래픽으로 간주됩니다.

사용 가능한 포트 443 또는 8443을 사용하여 표준 웹 프로토콜인 HTTPS를 사용하는 외부 서비스에 연결하려면 전역 FQDN 설정을 사용하여 연결을 설정하면 됩니다. 하지만 외부 서비스에서 다른 프로토콜을 사용하는 경우 로컬 FQDN을 사용하여 Looker (Google Cloud 핵심 서비스) 인스턴스에 연결하려면 해당 외부 서비스를 Private Service Connect를 사용하여 게시해야 합니다.

게시된 서비스에 연결하려면 다음 단계를 수행하세요.

- 서비스가 게시되었는지 확인합니다. 일부 Google Cloud 서비스에서는 이 작업을 대신 처리해 줄 수 있습니다. 예를 들어 Cloud SQL에서는 Private Service Connect가 사용 설정된 인스턴스를 만드는 방법을 제공합니다. 그렇지 않은 경우 Private Service Connect를 사용하여 서비스를 게시하는 방법에 대한 안내를 따르고 Looker (Google Cloud 핵심 서비스) 안내의 추가 안내를 참조하세요.

- Looker (Google Cloud 핵심 서비스)에서 서비스로의 아웃바운드 (이그레스) 연결을 지정합니다.

Private Service Connect로 서비스에 액세스할 때 하이브리드 연결 NEG 또는 인터넷 NEG를 사용할 수 있습니다.

하이브리드 연결 NEG는 온프레미스 또는 멀티 클라우드 엔드포인트와 같은 비공개 엔드포인트에 대한 액세스를 제공합니다. 하이브리드 연결 NEG는 부하 분산기의 백엔드로 구성된 IP 주소와 포트의 조합입니다. Cloud Router와 동일한 VPC 내에 배포됩니다. 이 배포를 사용하면 VPC의 서비스가 Cloud VPN 또는 Cloud Interconnect와 같은 하이브리드 연결을 통해 라우팅 가능한 엔드포인트에 연결할 수 있습니다.

인터넷 NEG는 GitHub 엔드포인트와 같은 공개 엔드포인트에 대한 액세스를 제공합니다. 인터넷 NEG는 부하 분산기의 외부 백엔드를 지정합니다. 인터넷 NEG에서 참조하는 이 외부 백엔드는 인터넷을 통해 액세스할 수 있습니다.

Looker (Google Cloud 핵심 서비스)에서 모든 리전의 서비스 프로듀서로 아웃바운드 연결을 설정할 수 있습니다. 예를 들어 us-west1 및 us-east4 리전에 Cloud SQL Private Service Connect 인스턴스가 있는 경우 us-central1에 배포된 Looker (Google Cloud 핵심 서비스) Private Service Connect 인스턴스에서 아웃바운드 연결을 만들 수 있습니다.

고유한 도메인 이름을 가진 두 개의 리전 서비스 연결은 다음과 같이 지정됩니다. --region 플래그는 Looker (Google Cloud 핵심 서비스) Private Service Connect 인스턴스의 리전을 나타내며, Cloud SQL 인스턴스의 리전은 서비스 연결 URI에 포함됩니다.

gcloud looker instances update looker-psc-instance \ --psc-service-attachment domain=sql.database1.com,attachment=projects/123/regions/us-west1/serviceAttachments/sql-database1-svc-attachment --region=us-central1 \ --psc-service-attachment domain=sql.database2.com,attachment=projects/123/regions/us-east4/serviceAttachment/sql-database2-svc-attachment --region=us-central1

Google 이외의 관리 서비스에 대한 아웃바운드 액세스를 사용하려면 프로듀서 부하 분산기에서 전역 액세스를 사용 설정하여 리전 간 통신을 허용해야 합니다.

다음 단계

- Looker(Google Cloud 핵심 서비스) Private Service Connect 인스턴스 만들기

- Private Service Connect를 사용하여 Looker (Google Cloud 핵심 서비스) 인스턴스에 액세스