Les instances Looker (Google Cloud Core) qui utilisent l'accès aux services privés et qui sont configurées avec des connexions privées ou hybrides peuvent nécessiter une configuration supplémentaire pour se connecter à des services ou ressources en dehors du réseau VPC de l'instance. Les sections suivantes décrivent d'autres options de configuration.

Se connecter à d'autres VPC à l'aide de l'accès aux services privés

Pour utiliser des adresses IP internes afin de vous connecter à des services hébergés par Google ou des tiers dans d'autres VPC, vous pouvez utiliser l'accès aux services privés.

Lors de la création de l'instance Looker (Google Cloud Core), vous avez créé une connexion d'accès aux services privés pour connecter votre VPC au service Looker (Google Cloud Core). Vous pouvez également mettre à jour l'allocation d'adresses IP d'une connexion d'accès aux services privés existante sans interrompre le trafic.

Pour configurer une connexion d'accès aux services privés :

- Allouez une plage d'adresses IP internes dans votre réseau VPC.

- Configurez la connexion privée entre votre réseau VPC et celui du producteur de services, en utilisant la plage d'adresses IP allouée. Cette connexion privée établit une connexion d'appairage de réseaux VPC entre votre VPC et l'autre réseau.

Les connexions privées sont des relations un à un entre votre réseau VPC et un producteur de services. Si un seul producteur de services offre plusieurs services, vous n'avez besoin que d'une seule connexion privée pour tous les services du producteur.

Se connecter à des ressources sur site ou à des services tiers à l'aide de l'accès aux services privés

Si votre instance a été créée pour utiliser l'accès aux services privés, avec des connexions privées ou hybrides, vous pouvez utiliser l'une des deux options suivantes pour connecter les instances Looker (Google Cloud Core) aux ressources sur site ou aux services tiers :

- Cloud Interconnect et Cloud Router

- Cloud VPN, en particulier un VPN haute disponibilité, et Cloud Router

Quelle que soit la méthode choisie, vous devrez procéder comme suit :

- Configurez une route dynamique dans votre VPC Looker (Google Cloud Core) pour chaque ressource sur site.

- Configurez une route annoncée personnalisée du sous-réseau d'accès aux services privés Looker (Google Cloud Core) sur tous les routeurs Cloud Router déployés dans le VPC Looker (Google Cloud Core).

- Mettez à jour vos pare-feu sur site pour autoriser le trafic avec le sous-réseau Looker (Google Cloud Core).

- Configurez le transfert DNS, qui permettra à Looker (Google Cloud Core) de se connecter à toutes les ressources sur site.

- Configurez l'appairage DNS avec le VPC géré par Google pour la mise en réseau de services afin de résoudre les noms d'hôte privés de l'instance Looker (Google Cloud Core).

Cloud Interconnect et Cloud Router

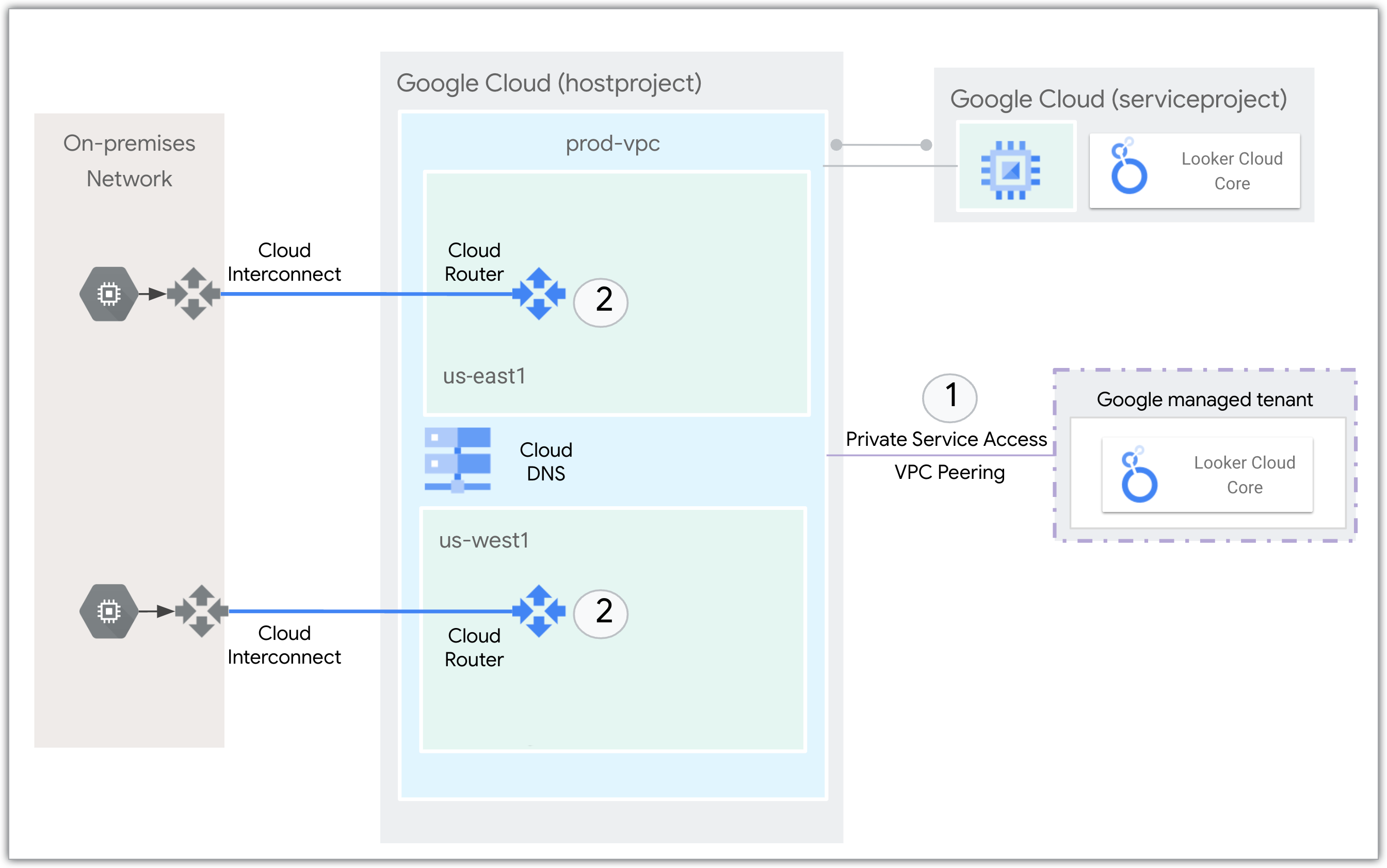

Le schéma de réseau suivant montre comment Cloud Interconnect et Cloud Router interagissent avec le service Looker (Google Cloud Core) pour se connecter à un réseau sur site :

- L'accès aux services privés connecte le service Looker (Google Cloud Core) au VPC via des adresses IP internes à l'aide de l'appairage de VPC.

- Cloud Router utilise le protocole BGP (Border Gateway Protocol) pour annoncer les préfixes d'adresses IP et programmer des routes dynamiques en fonction des annonces BGP qu'il reçoit d'un pair. Cloud Interconnect permet de se connecter au réseau sur site.

Cloud VPN et Cloud Router

Pour découvrir comment créer une instance Looker (Google Cloud Core) avec une adresse IP privée et publique, et la connecter à une base de données sur site à l'aide de Cloud VPN et de Cloud Router, consultez l'atelier de programmation Connecter Looker Cloud via un réseau hybride.

Étape suivante

- Connecter Looker Cloud via un réseau hybride

- Connecter Looker (Google Cloud Core) à votre base de données

- Préparer votre instance Looker (Google Cloud Core) pour les utilisateurs

- Pour obtenir un exemple d'installation manuelle de contenu Looker Marketplace, consultez l'article de la communauté Looker Installer l'explorateur d'API Looker sur une instance Looker (Google Cloud Core) sur un réseau à adresse IP privée.