プライベート IP のみを使用するように Looker(Google Cloud コア)インスタンスを設定し、インスタンスのカスタム ドメインを設定してアクセスを構成したら、外部サービスまたはインターネットとの通信を許可または制限するようにネットワークを構成できます。

外部ドメインへのメール配信を制限する

デフォルトでは、プライベート IP のみを使用する Looker(Google Cloud コア)インスタンス、またはプライベート IP とパブリック IP の両方を使用する Looker(Google Cloud コア)インスタンスは、外部ドメインへのメール配信を許可します。Looker ユーザーがメール配信を行うことができるドメインを制限するには、メールドメインの許可リストを設定します。

プライベート IP Looker(Google Cloud コア)インスタンスの外部サービスに接続する

プライベート IP のみ、またはプライベート IP とパブリック IP の両方を使用する Looker(Google Cloud コア)インスタンスでは、インスタンスの VPC ネットワーク外のサービスまたはリソースに接続するために、追加の構成が必要になる場合があります。以降のセクションでは、追加の構成オプションについて説明します。

プライベート サービス アクセスを使用して他の VPC に接続する

内部 IP を使用して、Google またはサードパーティによってホストされている他の VPC 内のサービスに接続するには、プライベート サービス アクセスを使用します。

Looker(Google Cloud コア)のインスタンスの作成中に、プライベート サービス アクセス接続を作成して VPC を Looker(Google Cloud コア)サービスに接続しました。トラフィックを中断することなく、既存のプライベート サービス アクセス接続の IP 割り当てを更新することもできます。

プライベート サービス アクセス接続を設定するには:

- VPC ネットワークに内部 IP 範囲を割り当てます。

- 割り振られた IP 範囲を使用して、VPC ネットワークとサービス プロデューサーのネットワーク間のプライベート接続を設定します。このプライベート接続は、VPC と他のネットワークの間の VPC ネットワーク ピアリング接続を確立します。

プライベート接続は、VPC ネットワークとサービス プロデューサーとの 1 対 1 の関係です。単一のサービス プロデューサーで複数のサービスを提供する場合でも、プロデューサーのすべてのサービスに対して必要なプライベート接続は 1 つのみです。

オンプレミス リソースまたはサードパーティ サービスに接続する

次の 2 つのオプションのいずれかを使用して、プライベート IP のみ、またはプライベート IP とパブリック IP の両方を使用して Looker(Google Cloud コア)インスタンスをオンプレミス リソースまたはサードパーティ サービスに接続できます。

- Cloud Interconnect と Cloud Router

- Cloud VPN(特に HA VPN、Cloud Router)

いずれの方法でも、次の操作を行う必要があります。

- オンプレミス リソースごとに Looker(Google Cloud コア)VPC で動的ルートを構成する。

- Looker(Google Cloud コア)VPC にデプロイされているすべての Cloud Router で、Looker(Google Cloud コア)プライベート サービス アクセス サブネットのカスタムのアドバタイズされたルートを設定します。

- オンプレミスのファイアウォールを更新して、Looker(Google Cloud コア)サブネットのトラフィックを許可する。

- DNS 転送を構成します。これにより、Looker(Google Cloud コア)は任意のオンプレミス リソースに接続できるようになります。

- 限定公開ホスト名を解決するように、Looker(Google Cloud コア)インスタンスのサービス ネットワーキング Google マネージド VPC で DNS ピアリングを構成します。

Cloud Interconnect と Cloud Router

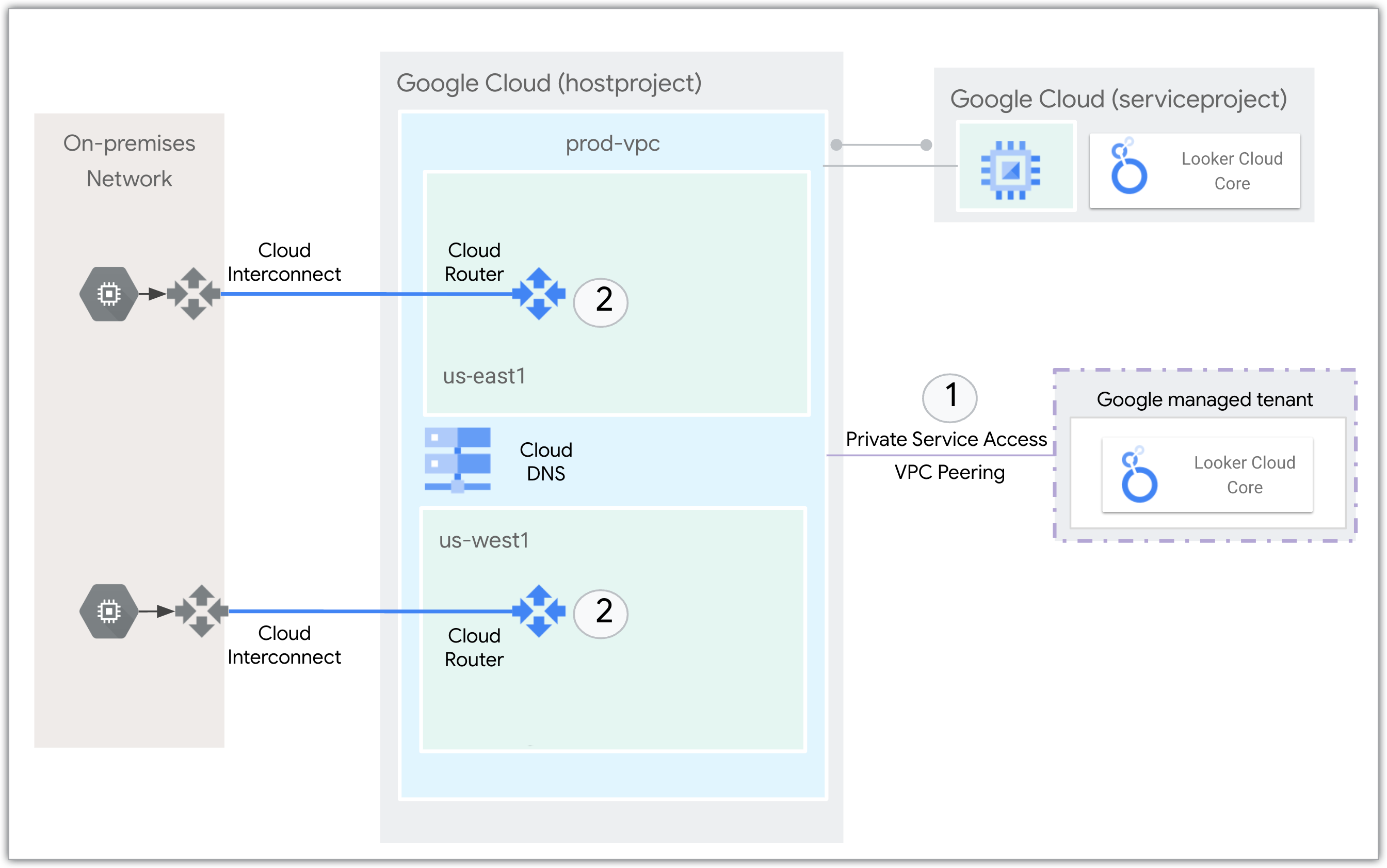

次のネットワーク図は、Cloud Interconnect と Cloud Router が Looker(Google Cloud コア)サービスと連携してオンプレミス ネットワークに接続する方法を示しています。

- プライベート サービス アクセスでは、VPC ピアリングを使用して、内部 IP アドレス経由で Looker(Google Cloud コア)サービスを VPC に接続します。

- Cloud Router は、Border Gateway Protocol(BGP)を使用して、プライベート IP 接頭辞をアドバタイズし、ピアから受信した BGP アドバタイズに基づいて動的ルートをプログラムします。Cloud Interconnect は、オンプレミス ネットワークへの接続に使用されます。

Cloud VPN と Cloud Router

プライベート IP とパブリック IP の Looker(Google Cloud コア)インスタンスを作成し、Cloud VPN と Cloud Router を使用してオンプレミス データベースに接続する方法のチュートリアルについては、ハイブリッド ネットワーキングを介して Looker Cloud を接続する Codelab をご覧ください。

他のクラウド サービス プロバイダでホストされるデータベースに接続する

他のクラウド サービス プロバイダでホストされているデータベースまたはサービスへのプライベート接続を設定するには、それらのクラウド サービス プロバイダにトラフィックを転送してデータ交換を可能にするように Google Cloud プロジェクトを構成する必要があります。クラウド環境の接続方法については、他のクラウド サービス プロバイダを Google Cloud に接続するためのパターンのドキュメント ページで詳しく説明しています。

次のステップ

- ハイブリッド ネットワーキングを介して Looker Cloud を接続する

- Looker(Google Cloud コア)へのデータベースの接続

- ユーザー向けに Looker(Google Cloud コア)インスタンスを準備する

- Looker Marketplace のコンテンツを手動でインストールする方法の例については、Looker コミュニティの記事、プライベート IP ネットワーク上の Looker(Google Cloud コア)インスタンスに Looker API Explorer をインストールするを参照してください。