Looker는 Looker를 통해 액세스할 수 있는 데이터를 보호하기 위한 추가 보안 레이어로 2단계 인증(2FA)을 제공합니다. 2FA를 사용 설정하면 로그인하는 모든 사용자는 모바일 기기에서 생성된 일회용 코드로 인증해야 합니다. 일부 사용자에게 2FA를 사용 설정하는 옵션은 없습니다.

관리 메뉴의 인증 섹션에 있는 2단계 인증 페이지에서 2단계 인증을 사용 설정하고 구성할 수 있습니다.

2단계 인증 사용

다음은 2FA 설정 및 사용에 대한 개괄적인 워크플로입니다. 2FA가 올바르게 작동하려면 시간 동기화 요구사항을 준수해야 합니다.

관리자가 Looker의 관리자 설정에서 2FA를 사용 설정합니다.

2FA를 사용 설정하면 Looker에 로그인한 모든 사용자가 로그아웃되며 2FA를 사용하여 다시 로그인해야 합니다.

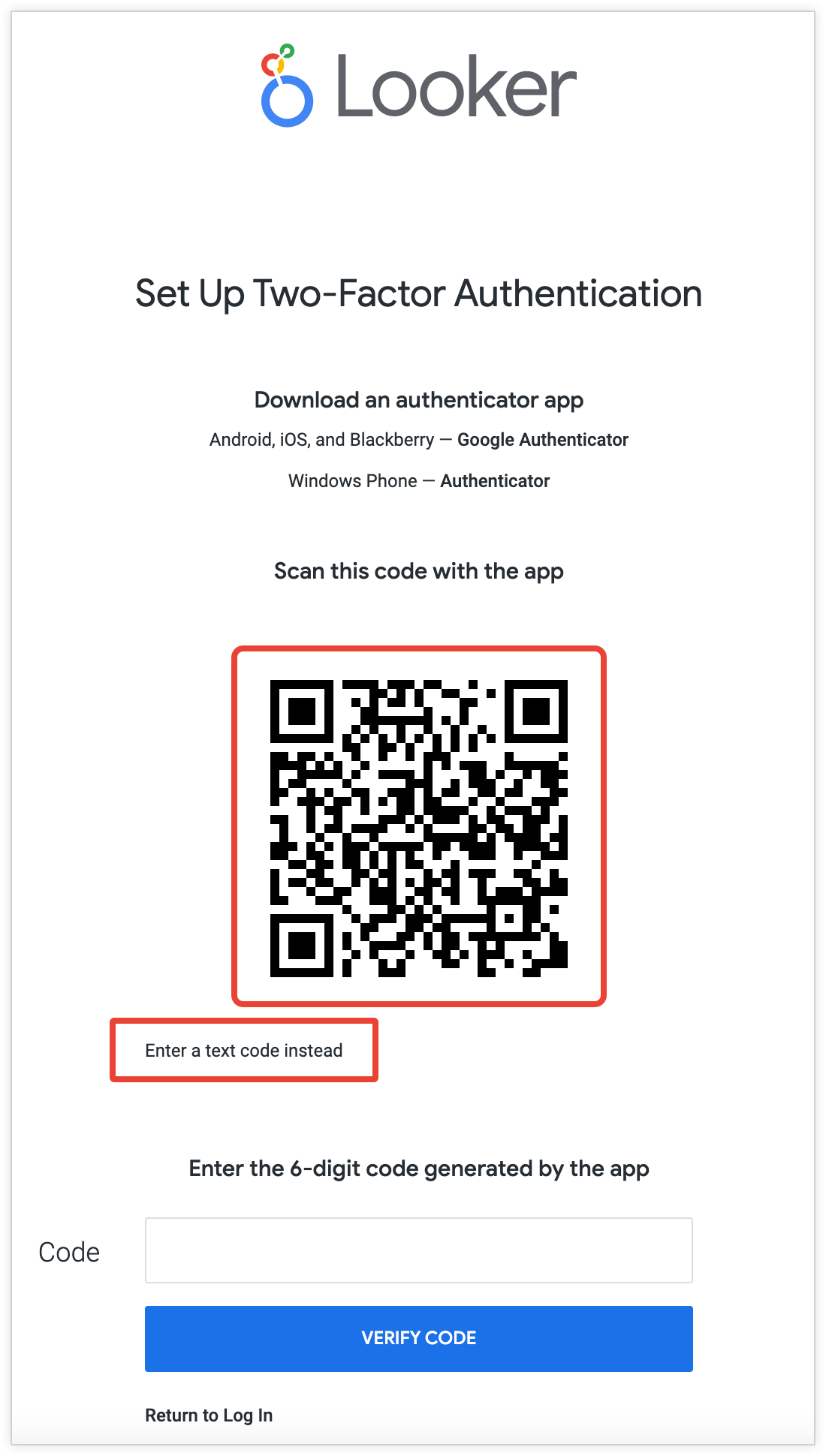

처음 로그인하면 사용자의 컴퓨터 화면에 QR 코드 사진이 표시되며 사용자는 Google OTP 앱을 사용하여 휴대전화로 스캔해야 합니다.

사용자가 휴대전화로 QR 코드를 스캔할 수 없는 경우 휴대전화에 입력할 수 있는 텍스트 코드를 생성할 수도 있습니다.

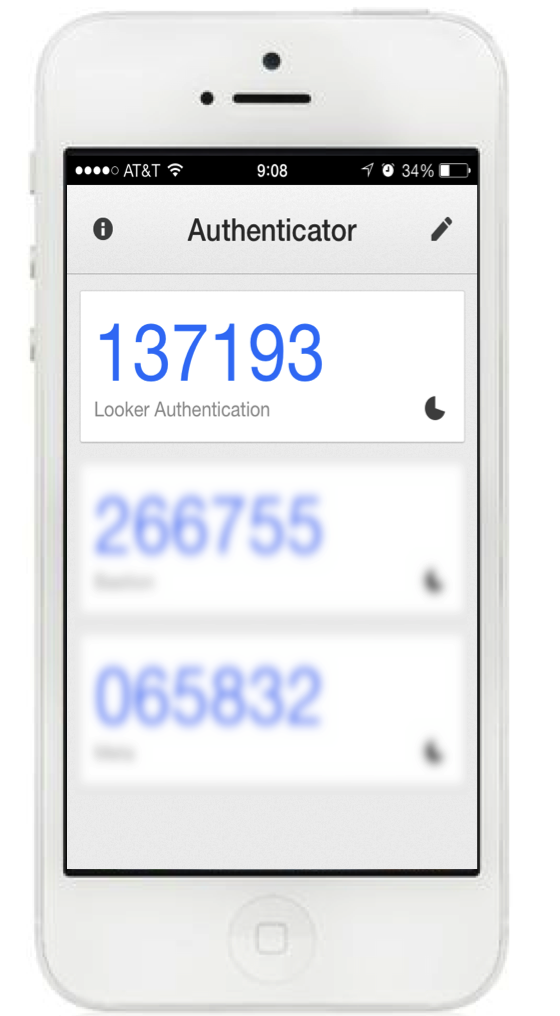

이 단계를 완료하면 사용자가 Looker용 인증 키를 생성할 수 있습니다.

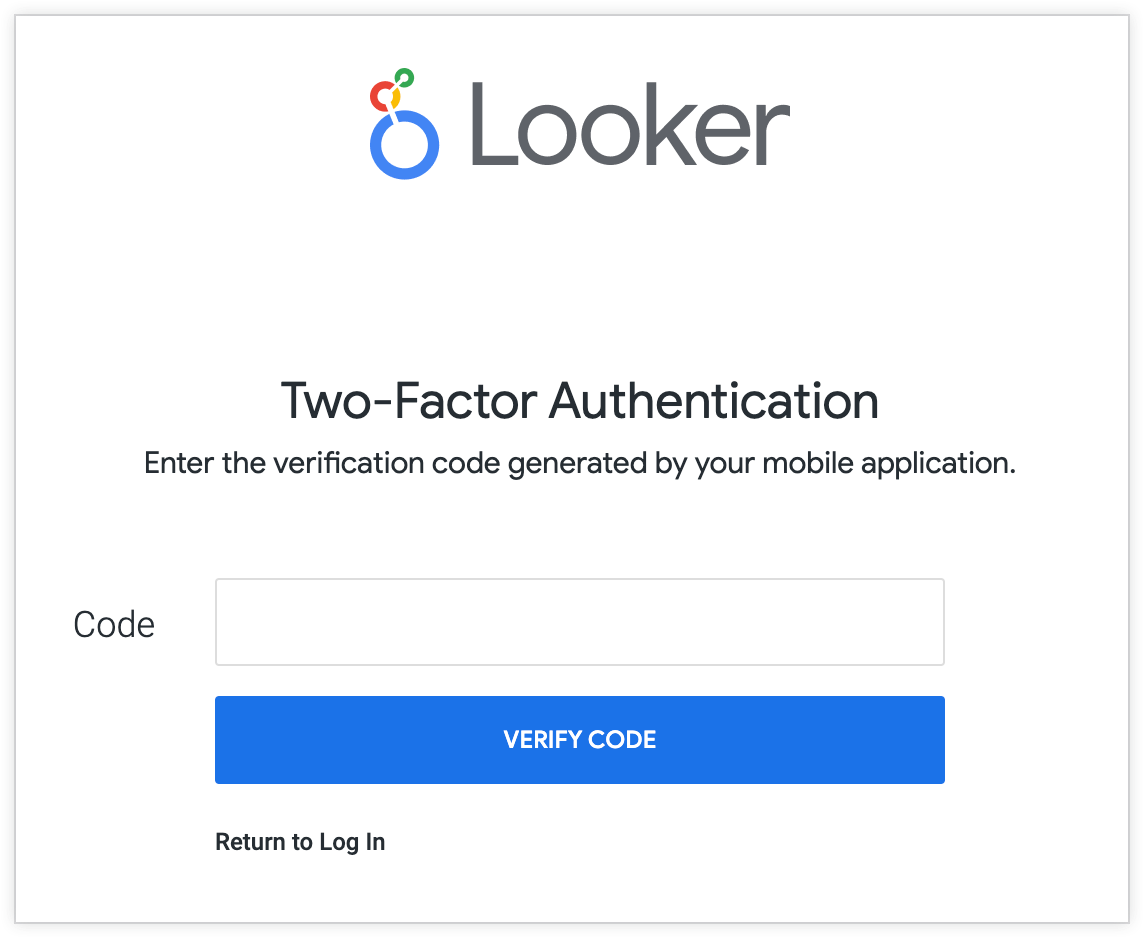

Looker에 다시 로그인할 때 사용자는 사용자 이름과 비밀번호를 제출한 후 인증 키를 입력해야 합니다.

사용자가 신뢰할 수 있는 컴퓨터 옵션을 사용 설정하면 생성된 키가 30일 동안 로그인 브라우저를 인증합니다. 이 기간 동안 사용자는 사용자 이름과 비밀번호만으로 로그인할 수 있습니다. Looker를 사용하는 각 사용자는 30일마다 Google OTP로 브라우저를 다시 인증해야 합니다.

시간 동기화 요구사항

Google OTP는 시간 기반 토큰을 생성하며, 이 토큰이 작동하려면 Looker 서버와 각 모바일 기기 간에 시간 동기화가 되어야 합니다. Looker 서버와 모바일 기기가 동기화되지 않은 경우 모바일 기기 사용자가 2FA로 인증하지 못할 수 있습니다. 시간 소스를 동기화하려면 다음 단계를 따르세요.

- 모바일 기기에 네트워크와 자동 시간 동기화를 설정합니다.

- 고객 호스팅 Looker 배포의 경우 서버에서 NTP가 실행되고 구성되어 있는지 확인합니다. 서버가 AWS에서 프로비저닝된 경우 AWS 네트워크 ACL에서 NTP를 명시적으로 허용해야 할 수 있습니다.

- Looker 관리자는 Looker 관리 패널에서 서버와 모바일 기기 간에 허용되는 차이를 정의하는 최대 허용 시간 드리프트를 설정할 수 있습니다. 모바일 기기의 시간 설정이 허용된 드리프트를 초과하여 설정되어 있으면 인증 키가 작동하지 않습니다. 기본값은 90초입니다.

2단계 인증 재설정

사용자가 2FA를 재설정해야 하는 경우(예: 새 모바일 기기가 있는 경우):

- Looker의 관리 섹션에 있는 사용자 페이지에서 사용자 행 오른쪽에 있는 수정을 클릭하여 사용자 계정 정보를 수정합니다.

- 2단계 보안 비밀 섹션에서 재설정을 클릭합니다. 이렇게 하면 차후 Looker 인스턴스에 로그인을 시도할 때 사용자에게 Google OTP 앱으로 QR 코드를 다시 스캔하라는 메시지가 표시됩니다.

고려사항

2단계 인증을 구성할 때는 다음 고려사항에 유의하세요.

- 2단계 인증은 Looker API 사용에 영향을 미치지 않습니다.

- 2단계 인증은 LDAP, SAML, Google OAuth 또는 OpenID Connect와 같은 외부 시스템을 통한 인증에 영향을 미치지 않습니다. 2FA는 이러한 시스템에서 사용되는 대체 로그인 사용자 인증 정보에는 영향을 줍니다.