Looker proporciona la autenticación de dos factores (2FA) como una capa de seguridad adicional para proteger los datos a los que se puede acceder a través de Looker. Con la autenticación de dos factores habilitada, todos los usuarios que inicien sesión deberán autenticarse con un código único generado por su dispositivo móvil. No hay ninguna opción para habilitar la verificación en dos pasos para un subconjunto de usuarios.

La página Autenticación de dos factores de la sección Autenticación del menú Administrar te permite habilitar y configurar la autenticación de dos factores.

Usar la autenticación de dos factores

A continuación, se muestra el flujo de trabajo general para configurar y usar la autenticación de dos factores. Ten en cuenta los requisitos de sincronización de la hora, que son necesarios para que la autenticación de dos factores funcione correctamente.

El administrador habilita la autenticación de dos factores en la configuración de administrador de Looker.

Cuando habilitas la autenticación de dos factores, se cierra la sesión de todos los usuarios que hayan iniciado sesión en Looker y tendrán que volver a iniciarla mediante la autenticación de dos factores.

Los usuarios individuales instalan la aplicación para iPhone o la aplicación para Android Google Authenticator en sus dispositivos móviles.

La primera vez que inicie sesión, el usuario verá una imagen de un código QR en la pantalla de su ordenador, que tendrá que escanear con su teléfono mediante la aplicación Google Authenticator.

Si el usuario no puede escanear un código QR con su teléfono, también puede generar un código de texto que puede introducir en su teléfono.

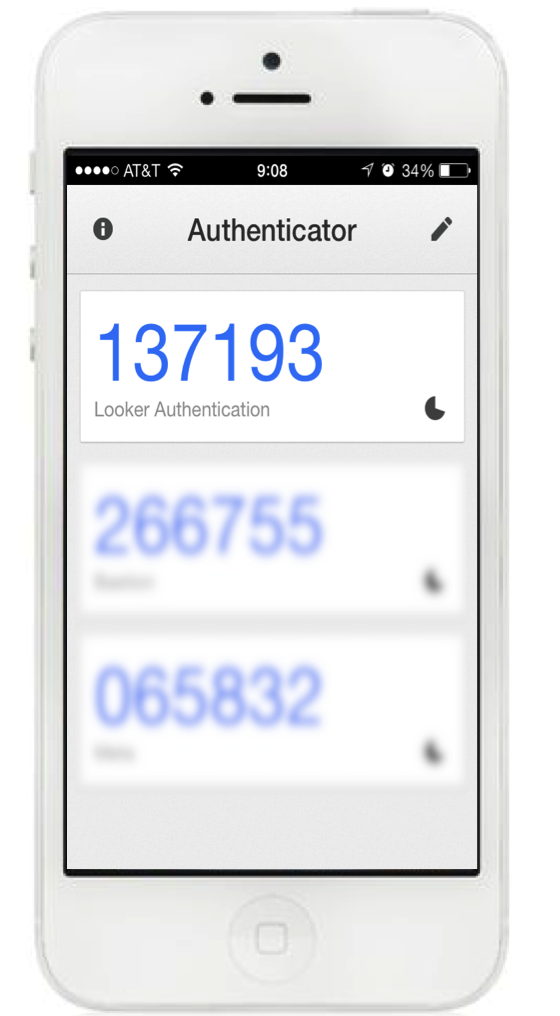

Una vez completado este paso, los usuarios podrán generar claves de autenticación para Looker.

En los inicios de sesión posteriores en Looker, el usuario tendrá que introducir una clave de autenticación después de enviar su nombre de usuario y contraseña.

Si un usuario habilita la opción Este es un ordenador de confianza, la llave autentica el navegador de inicio de sesión durante un periodo de 30 días. Durante este periodo, el usuario puede iniciar sesión solo con su nombre de usuario y su contraseña. Cada 30 días, Looker requiere que cada usuario vuelva a autenticar el navegador con Google Authenticator.

Requisitos de sincronización de la hora

Google Authenticator genera tokens basados en el tiempo, que requieren que el servidor de Looker y cada dispositivo móvil estén sincronizados para que los tokens funcionen. Si el servidor de Looker y un dispositivo móvil no están sincronizados, es posible que el usuario del dispositivo móvil no pueda autenticarse con la autenticación de dos factores. Para sincronizar las fuentes de hora, sigue estos pasos:

- Configura los dispositivos móviles para que sincronicen la hora automáticamente con la red.

- En las implementaciones de Looker alojadas por el cliente, asegúrate de que NTP se esté ejecutando y configurado en el servidor. Si el servidor se aprovisiona en AWS, es posible que tengas que permitir explícitamente NTP en la lista de control de acceso de la red de AWS.

- Un administrador de Looker puede definir el desfase horario máximo permitido en el panel Administrar de Looker, que define la diferencia permitida entre el servidor y los dispositivos móviles. Si la hora de un dispositivo móvil no coincide con la hora real en más del margen permitido, las claves de autenticación no funcionarán. El valor predeterminado es 90 segundos.

Restablecer la autenticación de dos factores

Si un usuario necesita restablecer la autenticación de dos factores (por ejemplo, si tiene un nuevo dispositivo móvil), sigue estos pasos:

- En la página Usuarios de la sección Administrar de Looker, haz clic en Editar, a la derecha de la fila del usuario, para modificar la información de su cuenta.

- En la sección Secreto de verificación en dos pasos, haz clic en Restablecer. De este modo, Looker pedirá al usuario que vuelva a escanear un código QR con la aplicación Google Authenticator la próxima vez que intente iniciar sesión en la instancia de Looker.

Cuestiones importantes

Al configurar la autenticación de dos factores, ten en cuenta lo siguiente:

- La autenticación de dos factores no afecta al uso de la API de Looker.

- La autenticación de dos factores no afecta a la autenticación a través de sistemas externos, como LDAP, SAML, OAuth de Google u OpenID Connect. La autenticación de dos factores afecta a las credenciales de inicio de sesión alternativas que se usan con estos sistemas.