Nesta página, explicamos as opções de configuração de rede para instâncias do Looker (Google Cloud Core).

A configuração de rede de uma instância é definida durante a criação dela. É recomendável determinar quais opções de rede você quer usar antes de iniciar o processo de criação da instância. Esta página também ajuda você a determinar qual dessas opções é mais adequada para as necessidades da sua organização.

Visão geral

As seguintes opções de configuração de rede para o Looker (Google Cloud Core) estão disponíveis:

- Usar conexões públicas seguras: uma instância que usa um endereço IP externo acessível pela Internet.

Use conexões particulares: as conexões particulares usam redes particulares para acessar e sair de instâncias do Looker (Google Cloud Core). Há duas opções para usar redes particulares:

- Private Service Connect: uma instância ativada para o Private Service Connect usa um endereço IP interno de nuvem privada virtual (VPC) hospedado pelo Google e o Private Service Connect para se conectar de forma particular a serviços do Google e de terceiros.

- Acesso a serviços particulares: uma instância ativada para acesso a serviços particulares usa um endereço IP interno de nuvem privada virtual (VPC) hospedado pelo Google e o acesso a serviços particulares para se conectar de forma particular ao Google e a serviços de terceiros.

Usar conexões híbridas: uma instância que oferece suporte a um endereço IP público para entrada e um endereço IP interno da VPC hospedado pelo Google e Acesso a serviços privados ou Private Service Connect para saída.

Ao considerar uma configuração de rede para sua instância do Looker (Google Cloud Core), as seguintes informações podem ser úteis para tomar uma decisão:

- A configuração de rede precisa ser definida quando a instância é criada. Uma instância configurada para conexões públicas seguras não pode ser alterada após a criação. Uma instância configurada para conexões híbridas pode ser alterada para conexões particulares, ou uma instância com conexões particulares pode ser alterada para uma configuração de conexões híbridas depois que a instância é criada.

- A disponibilidade do recurso varia de acordo com a opção de rede. Consulte a página de documentação Disponibilidade de recursos no Looker (Google Cloud Core) para mais informações.

- Todas as conexões com o BigQuery são feitas pela rede particular do Google, independente da configuração de rede.

- Se um provedor de identidade de terceiros estiver configurado para logon único, o navegador do usuário vai se comunicar com o provedor de identidade e será redirecionado para a instância do Looker (Google Cloud Core). Desde que o URL de redirecionamento esteja acessível na rede do usuário, os provedores de identidade de terceiros funcionam para todas as configurações de rede.

Consulte também a tabela na seção Como escolher uma opção de rede desta página de documentação para mais informações sobre como decidir a configuração de rede certa para sua equipe.

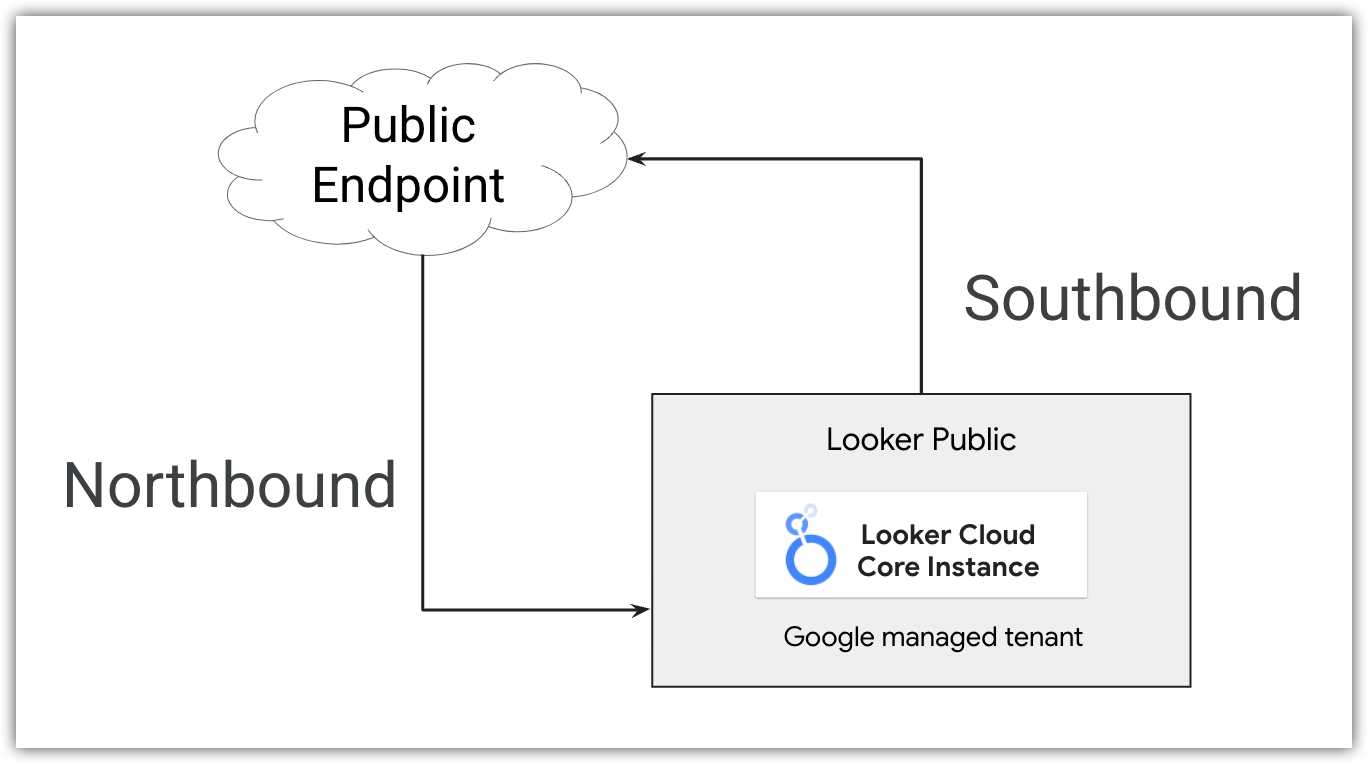

Conexões seguras públicas

O Looker (Google Cloud Core) implantado como uma instância de conexão pública segura pode ser acessado de um endereço IP externo acessível pela Internet. Nessa configuração, o tráfego de entrada (norte) para o Looker (Google Cloud Core) é compatível, além do acesso de saída (sul) do Looker (Google Cloud Core) aos endpoints da Internet. Essa configuração é semelhante à de uma instância do Looker (original) hospedada pelo Looker.

As conexões seguras públicas permitem apenas tráfego HTTPS no Looker (Google Cloud Core). O Google provisiona automaticamente um certificado SSL quando o CNAME é atualizado e o Google consegue localizar os registros DIG. Esse certificado é renovado automaticamente a cada quatro meses. Para se conectar com segurança a bancos de dados externos de uma instância do Looker (Google Cloud Core) com uma conexão pública segura, configure uma conexão SSL criptografada.

As configurações de conexões públicas seguras são fáceis de configurar e conectar e não exigem configuração ou experiência avançada em rede.

Para criar uma instância de conexão pública segura do Looker (Google Cloud Core), consulte a página de documentação Criar uma instância de conexão pública segura do Looker (Google Cloud Core).

Conexões privadas

Uma instância do Looker (Google Cloud Core) configurada para usar conexões particulares usa um endereço IP interno da VPC hospedado pelo Google. É possível usar esse endereço para se comunicar com outros recursos que podem acessar a VPC. As conexões particulares tornam os serviços acessíveis sem passar pela Internet pública ou usar endereços IP externo. Como não atravessam a Internet, as conexões privadas por IP particular geralmente oferecem menor latência e vetores de ataque limitados.

Em uma configuração de conexões particulares, os certificados internos são totalmente gerenciados pelo Google e não são expostos a ninguém. Se você estiver provisionando uma instância de conexões particulares com certificados personalizados, não precisará gerenciar os certificados particulares internos. Em vez disso, use seu próprio certificado personalizado e garanta que a rotação dele seja mantida.

Em uma configuração de conexões particulares, o Looker (Google Cloud Core) não tem um URL público. Você controla todo o tráfego de entrada (norte) e todo o tráfego de saída (sul) é roteado pela sua VPC.

Se a instância usar apenas uma conexão particular, será necessário fazer uma configuração extra para definir um domínio personalizado e o acesso do usuário à instância, usar alguns recursos do Looker (Google Cloud Core) ou se conectar a recursos externos, como provedores do Git. O conhecimento interno de redes é útil para planejar e executar essa configuração.

O Looker (Google Cloud Core) é compatível com as seguintes opções de conexões particulares:

O uso do acesso a serviços particulares ou do Private Service Connect precisa ser decidido no momento da criação da instância.

Private Service Connect

O uso do Private Service Connect com o Looker (Google Cloud Core) precisa ser definido no momento da criação da instância.

Quando usado com o Looker (Google Cloud Core), o Private Service Connect difere do acesso a serviços particulares das seguintes maneiras:

- Endpoints e back-ends são compatíveis com métodos de acesso públicos ou particulares.

- O Looker (Google Cloud Core) pode se conectar a outros serviços do Google, como o Cloud SQL, que são acessíveis pelo Private Service Connect.

- Não é necessário alocar grandes blocos de IP.

- As conexões diretas permitem a comunicação transitiva.

- Não é necessário compartilhar uma rede com outros serviços.

- Oferece suporte a multilocação.

Os back-ends do Private Service Connect podem ser usados para acessar instâncias do Private Service Connect do Looker (Google Cloud Core).

As instâncias do Looker (Google Cloud Core) (Private Service Connect) usam endpoints para se conectar a Google Cloud ou recursos externos. Se um recurso for externo, também será necessário configurar um grupo de endpoints de rede (NEG) e um balanceador de carga. Além disso, cada conexão de saída com um serviço exclusivo exige que ele seja publicado usando o Private Service Connect. No lado do Looker (Google Cloud Core), cada conexão de saída exclusiva precisa ser criada e mantida para cada serviço a que você quer se conectar.

A experiência em rede interna é útil para planejar e executar configurações do Private Service Connect.

Para um exemplo de conexão com um serviço externo, consulte o codelab do NEG da Internet HTTPS de saída do PSC do Looker.

Para saber mais sobre instâncias do Private Service Connect, consulte a página de documentação Usar o Private Service Connect com o Looker (Google Cloud Core).

Acesso privado a serviços

O uso de conexões particulares de acesso a serviços particulares com o Looker (Google Cloud Core) precisa ser definido no momento da criação da instância. As instâncias do Looker (Google Cloud Core) podem incluir uma conexão pública segura com a conexão privada (acesso a serviços particulares). Depois de criar uma instância que usa o acesso a serviços particulares, é possível adicionar ou remover uma conexão particular dela.

Para criar uma conexão particular (acesso privado a serviços), aloque um intervalo CIDR /22 na sua VPC para o Looker (Google Cloud Core).

Para configurar o acesso do usuário a uma instância que usa apenas uma conexão particular (acesso a serviços particulares), é necessário configurar um domínio personalizado e configurar o acesso a ele de acordo com as necessidades da sua organização. Para se conectar a recursos externos, é necessário fazer configurações adicionais. O conhecimento interno de redes é útil para planejar e executar essa configuração.

Para criar uma instância de acesso a serviços privados do Looker (Google Cloud Core), consulte a página de documentação Criar uma instância de conexões particulares.

Configuração de conexões híbridas

As instâncias do Looker (Google Cloud Core) que usam o Private Services Access ou o Private Service Connect para a conexão privada são compatíveis com uma configuração de conexões híbridas.

Uma instância do Looker (Google Cloud Core) que usa o acesso a serviços particulares e tem uma conexão híbrida tem um URL público, e todo o tráfego de entrada (norte) passa pela conexão pública usando HTTPS. O tráfego de saída (sul) é roteado pela VPC, que pode ser configurada para permitir apenas o tráfego de conexão privada usando HTTPS ou criptografia. Todo o tráfego em trânsito é criptografado.

Uma instância do Looker (Google Cloud Core) ativada para o Private Service Connect usa um endereço IP definido pelo cliente acessível em uma VPC para entrada. A comunicação com a VPC e as cargas de trabalho locais ou de várias nuvens usa anexos de serviço implantados para o tráfego de saída.

Uma configuração de conexões híbridas permite o uso de alguns recursos do Looker (Google Cloud Core) que não estão disponíveis para configurações de conexões particulares, como o conector de BI das Planilhas Google conectadas.

Como escolher uma opção de rede

A tabela a seguir mostra a disponibilidade de recursos para diferentes opções de rede.

| Requisitos de rede | |||||

|---|---|---|---|---|---|

| Recurso | Conexões seguras públicas | Conexões híbridas (PSA) | Conexões particulares (PSA) | Conexões híbridas (PSC) | Conexões particulares (PSC) |

| Requer alocação de intervalo de IPs para criação de instâncias | Não | Sim (/22 por instância, por região)

|

Sim (/22 por instância, por região)

|

Não | Não |

| Cloud Armor | Sim. O Looker (Google Cloud Core) usa regras padrão do Cloud Armor, que são gerenciadas pelo Google. Essas regras não são configuráveis. | Sim. O Looker (Google Cloud Core) usa regras padrão do Cloud Armor, que são gerenciadas pelo Google. Essas regras não são configuráveis. | Não | Sim. O Looker (Google Cloud Core) usa regras padrão do Cloud Armor, que são gerenciadas pelo Google. Essas regras não são configuráveis. | Compatível com balanceador de carga de aplicativo externo regional gerenciado pelo cliente, back-end do Private Service Connect e Google Cloud Armor gerenciado pelo cliente |

| Domínio personalizado | Sim | Aceito como um URL público | Sim | Aceito como um URL público | Sim |

| Acesso de entrada | |||||

| Recurso | Conexões seguras públicas | Conexões híbridas (PSA) | Conexões particulares (PSA) | Conexões híbridas (PSC) | Conexões particulares (PSC) |

| Internet pública | Sim | Sim | Não | Compatível com o balanceador de carga de aplicativo regional externo gerenciado pelo Google | Compatível com balanceador de carga de aplicativo externo regional gerenciado pelo cliente, back-end do Private Service Connect e domínio personalizado |

| Peering de VPC (acesso a serviços particulares) | Não | Sim | Sim | Não | Não |

| Roteamento baseado no PSC | Não | Não | Não |

Compatível com o seguinte:

O acesso global é compatível com back-ends do Private Service Connect, mas não com endpoints do consumidor do Private Service Connect. |

|

| Rede híbrida | Não | Sim | Sim | Sim | Sim |

| Acesso de saída | |||||

| Recurso | Conexões seguras públicas | Conexões híbridas (PSA) | Conexões particulares (PSA) | Conexões híbridas (PSC) | Conexões particulares (PSC) |

| Internet | Sim | Não | Não | Compatível com o balanceador de carga interno de proxy TCP regional, NEG da Internet e gateway do Cloud NAT. | |

| Peering de VPC (acesso a serviços particulares) | Não | Sim | Sim | Não | Não |

| Roteamento baseado no Private Service Connect | Não | Não | Não | Compatível com o balanceador de carga interno do proxy TCP regional e o NEG híbrido | |

| Rede híbrida (multicloud e local) | Não | Sim | Sim | Compatível com o balanceador de carga interno do proxy TCP regional, NEG híbrido e produtos de redeGoogle Cloud | |

| Aplicativo | |||||

| Recurso | Conexões seguras públicas | Conexões híbridas (PSA) | Conexões particulares (PSA) | Conexões híbridas (PSC) | Conexões particulares (PSC) |

| GitHub | Sim | Compatível com o balanceador de carga interno de proxy TCP e o NEG da Internet | Sim. Por exemplo, consulte o codelab de NEG da Internet HTTPS de saída do PSC do Looker. | ||

| GitHub Enterprise | Não | Sim | Sim | Sim | Sim |

| Cloud SQL | Sim | Compatível com o Cloud SQL implantado na mesma VPC que o Looker (Google Cloud Core) | Sim | Sim | Sim |

| BigQuery | Sim | Sim | Sim | Sim | Sim |

| Incorporar | Sim | Sim | Sim | Sim | Sim |

| Marketplace | Sim | Não | Não | Não | Não |

| Páginas conectadas | Sim | Sim | Não | Sim | Não |

| SMTP | Sim | Sim | Sim | Sim. Requer conectividade de saída. | |

| Vantagens | |||||

| Recurso | Conexões seguras públicas | Conexões híbridas (PSA) | Conexões particulares (PSA) | Conexões híbridas (PSC) | Conexões particulares (PSC) |

| Vantagens |

|

|

|

|

|

| Considerações | |||||

| Recurso | Conexões seguras públicas | Conexões híbridas (PSA) | Conexões particulares (PSA) | Conexões híbridas (PSC) | Conexões particulares (PSC) |

| Considerações | Se você quiser um URL personalizado, configure um nome de domínio totalmente qualificado (por exemplo, looker.examplepetstore.com). Não é possível ter um URL personalizado como examplepetstore.looker.com.

|

|

|

|

|

A seguir

- Criar uma instância pública do Looker (Google Cloud Core) com conexões seguras

- Usar o Private Service Connect com o Looker (Google Cloud Core)

- Criar uma instância do Private Service Connect de conexões particulares do Looker (Google Cloud Core)

- Siga um tutorial sobre como fazer uma conexão HTTPS de saída com o GitHub de um PSC.

- Criar uma instância do Looker (Google Cloud Core) com conexões particulares (acesso a serviços particulares)