As instâncias do Looker (Google Cloud Core) que usam o acesso a serviços privados e são configuradas com conexões privadas ou híbridas podem exigir configuração adicional para se conectar a serviços ou recursos fora da rede VPC da instância. As seções a seguir descrevem outras opções de configuração.

Conectar-se a outras VPCs usando o acesso a serviços particulares

Para usar IPs internos e se conectar a serviços em outras VPCs hospedadas pelo Google ou por terceiros, use o acesso a serviços privados.

Durante a criação da instância do Looker (Google Cloud Core), você criou uma conexão de acesso a serviços particulares para conectar sua VPC ao serviço do Looker (Google Cloud Core). Também é possível atualizar a alocação de IP de uma conexão de acesso a serviços particulares sem interromper o tráfego.

Para configurar uma conexão de acesso a serviços privados:

- Aloque um intervalo de IP interno na sua rede VPC.

- Configure a conexão privada entre sua rede VPC e a rede do produtor de serviços usando o intervalo de IP alocado. Essa conexão privada estabelece uma conexão de peering de rede VPC entre sua VPC e a outra rede.

Conexões particulares são um relacionamento um para um entre a rede VPC e o produtor de serviços. Se um único produtor de serviços oferecer vários serviços, você precisará apenas de uma conexão particular para todos eles.

Conectar-se a recursos locais ou serviços de terceiros usando o acesso a serviços particulares

Se a instância foi criada para usar o acesso a serviços particulares, com conexões particulares ou híbridas, use uma das duas opções a seguir para conectar instâncias do Looker (Google Cloud Core) a recursos locais ou serviços de terceiros:

- Cloud Interconnect e Cloud Router

- Cloud VPN, especificamente a VPN de alta disponibilidade, e o Cloud Router

Com qualquer um dos métodos, você precisará fazer o seguinte:

- Configure uma rota dinâmica na VPC do Looker (Google Cloud Core) para cada recurso local.

- Configure uma rota divulgada personalizada da sub-rede de acesso a serviços particulares do Looker (Google Cloud Core) em todos os Cloud Routers implantados na VPC do Looker (Google Cloud Core).

- Atualize seus firewalls locais para permitir o tráfego com a sub-rede do Looker (Google Cloud Core).

- Configure o encaminhamento de DNS, que permite que o Looker (Google Cloud Core) se conecte a qualquer recurso local.

- Configure o peering de DNS com a VPC gerenciada pelo Google da rede de serviços para que a instância do Looker (Google Cloud Core) resolva os nomes de host particulares.

Cloud Interconnect e Cloud Router

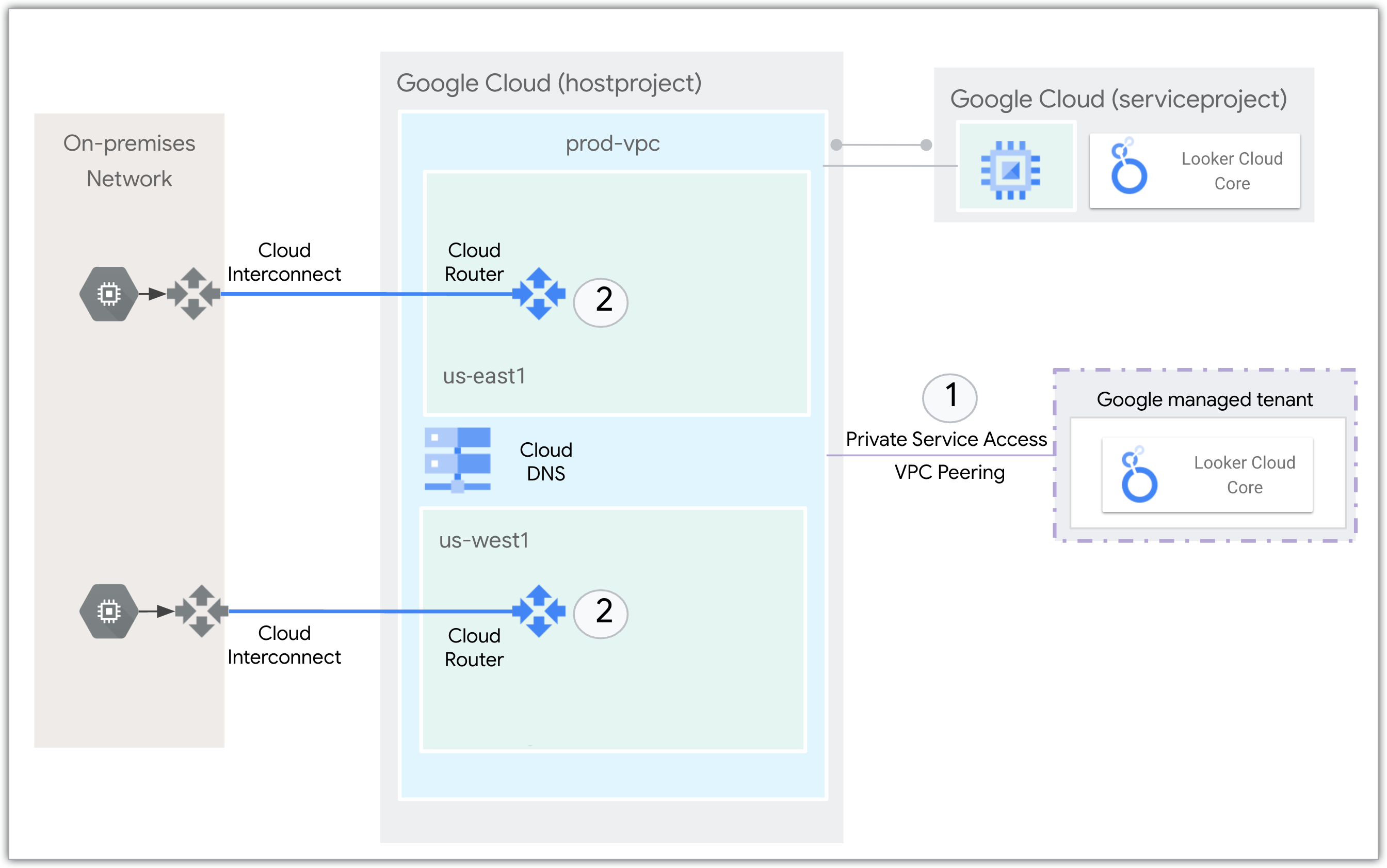

O diagrama de rede a seguir mostra como o Cloud Interconnect e o Cloud Router interagem com o serviço Looker (Google Cloud Core) para se conectar a uma rede local:

- O acesso a serviços particulares conecta o serviço do Looker (Google Cloud Core) à VPC por endereços IP internos usando o peering de VPC.

- O Cloud Router usa o protocolo de gateway de borda (BGP) para anunciar os prefixos de IP e programar rotas dinâmicas com base nos anúncios do BGP que recebe de um peer. O Cloud Interconnect é usado para se conectar à rede local.

Cloud VPN e Cloud Router

Para um tutorial sobre como criar uma instância do Looker (Google Cloud Core) com IP particular e público e conectá-la a um banco de dados local usando o Cloud VPN e o Cloud Router, consulte o codelab Conectar o Looker Cloud por rede híbrida.

A seguir

- Conectar o Looker Cloud por rede híbrida

- Conectar o Looker (Google Cloud Core) ao seu banco de dados

- Preparar sua instância do Looker (Google Cloud Core) para os usuários

- Para um exemplo de como instalar manualmente o conteúdo do Looker Marketplace, consulte o artigo da comunidade do Looker Como instalar o API Explorer do Looker em uma instância do Looker (Google Cloud Core) em uma rede IP particular.