このページでは、Looker(Google Cloud コア)インスタンスのネットワーク構成オプションについて説明します。

インスタンスのネットワーク構成は、インスタンスの作成時に設定します。インスタンスの作成プロセスを開始する前に、使用するネットワーキング オプションを決定することをおすすめします。このページでは、組織のニーズに最も適したオプションを判断することもできます。

概要

Looker(Google Cloud コア)のネットワーク構成オプションは次のとおりです。

- パブリック IP: インターネットにアクセスできる外部 IP アドレスを使用するインスタンス。

- プライベート IP(プライベート サービス アクセス)のみ: Google がホストする内部 Virtual Private Cloud(VPC)IP アドレスを使用し、限定公開サービス アクセスを使用して Google サービスとサードパーティ サービスにプライベートに接続するインスタンス。

- プライベート IP(限定公開サービス アクセス)とパブリック IP: 上り(内向き)のパブリック IP アドレスと、Google がホストする内部 VPC IP アドレス、下り(外向き)の限定公開サービス アクセスの両方をサポートするインスタンス。

- プライベート IP(Private Service Connect)のみ: Google がホストする内部 VPC IP アドレスを使用し、Private Service Connect を使用して Google サービスとサードパーティ サービスにプライベートに接続するインスタンス。

Looker(Google Cloud コア)インスタンスのネットワーク構成を検討する際は、次の情報を参考にしてください。

- ネットワーク構成は、インスタンスの作成時に設定する必要があります。ネットワーク構成は、インスタンスの作成後に変更できません。ただし、限定公開サービス アクセス インスタンスの場合は、インスタンスの作成後にパブリック IP を追加または削除できます。

- 利用できる機能はネットワーク オプションによって異なります。詳細については、Looker(Google Cloud コア)で利用できる機能ドキュメント ページをご覧ください。

- BigQuery への接続はすべて、ネットワーク構成に関係なく Google のプライベート ネットワークを経由します。

- サードパーティの ID プロバイダがシングル サインオン用に構成されている場合、ユーザーのブラウザは ID プロバイダと通信し、Looker(Google Cloud コア)インスタンスにリダイレクトされます。リダイレクト URL にユーザーのネットワーク経由でアクセスできる限り、サードパーティ ID プロバイダはすべてのネットワーキング構成で機能します。

チームに適したネットワーキング構成を決定する方法について詳しくは、このドキュメント ページのネットワーキング オプションの選択方法のセクションの表をご覧ください。

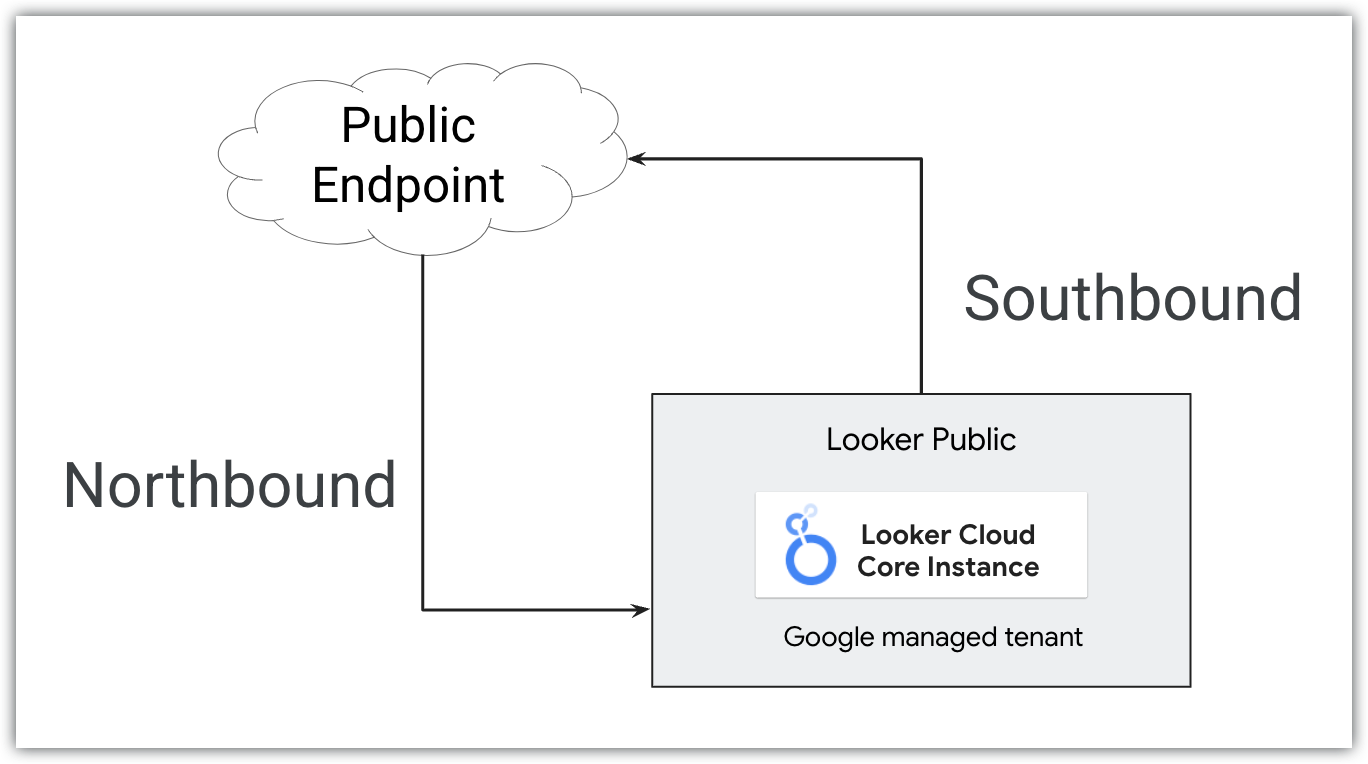

パブリック IP 接続

パブリック IP インスタンスとしてデプロイされた Looker(Google Cloud コア)には、インターネットにアクセス可能な外部 IP アドレスからアクセスできます。この構成では、Looker(Google Cloud コア)からインターネット エンドポイントへの下り(外向き)アクセスに加えて、Looker(Google Cloud コア)への上り(内向き)トラフィックがサポートされます。この構成は、Looker でホストされている Looker(オリジナル)インスタンスの構成に似ています。

パブリック IP ネットワーク接続は簡単に設定して接続でき、高度なネットワーク構成や専門知識は必要ありません。

Looker(Google Cloud コア)パブリック IP インスタンスを作成するには、パブリック IP Looker(Google Cloud コア)インスタンスを作成するのドキュメント ページをご覧ください。

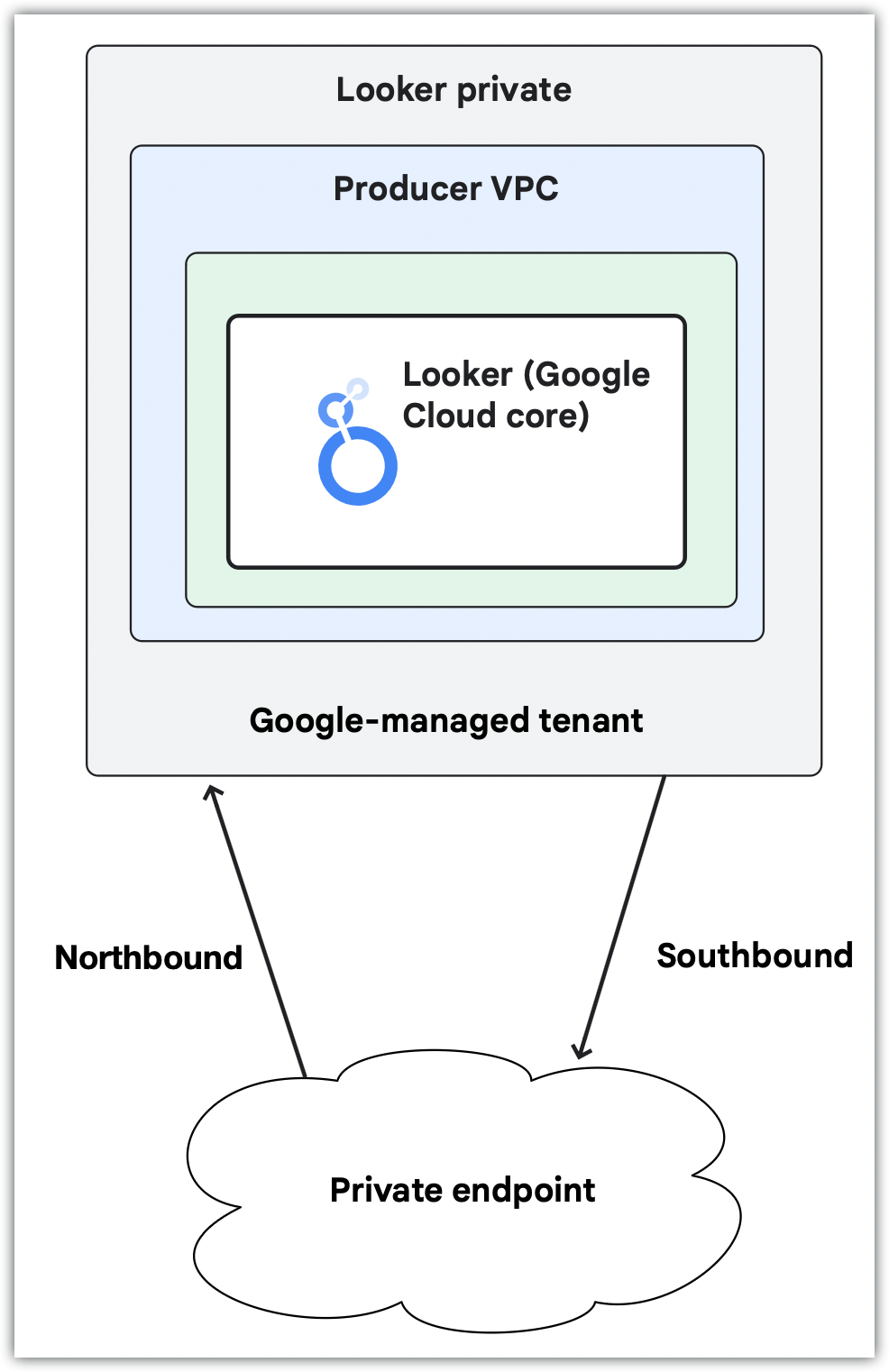

プライベート IP 接続

プライベート IP ネットワーク接続を使用する Looker(Google Cloud コア)インスタンスは、Google がホストする内部 VPC IP アドレスを使用します。このアドレスを使用して、VPC にアクセスできる他のリソースと通信できます。プライベート IP 接続を使用すると、公共のインターネットまたは外部 IP アドレスを使用せずにサービスに到達できます。プライベート IP 経由の接続では、インターネットを経由する必要がないため、通常はレイテンシが小さく、攻撃ベクトルが制限されます。

プライベート IP のみの構成では、Looker(Google Cloud コア)にパブリック URL はありません。すべての上り(内向き)トラフィックを制御し、すべての下り(外向き)トラフィックが VPC 経由でルーティングされます。

インスタンスでプライベート IP 接続のみを使用している場合は、カスタム ドメインとインスタンスへのユーザー アクセスを設定したり、一部の Looker(Google Cloud コア)機能を使用する、または Git プロバイダなどの外部リソースに接続したりするために、追加の構成が必要です。この構成を計画して実行するには、社内のネットワークに関する専門知識が必要です。

Looker(Google Cloud コア)は、プライベート IP 接続に次の 2 つのオプションをサポートしています。

限定公開サービス アクセスと Private Service Connect の使用は、インスタンスの作成時に決定する必要があります。

プライベート サービス アクセス

Looker(Google Cloud コア)で限定公開サービス アクセスのプライベート IP を使用する場合は、インスタンスの作成時に設定する必要があります。Looker(Google Cloud コア)インスタンスには、必要に応じて、プライベート IP(限定公開サービス アクセス)接続にパブリック IP 接続を含めることができます。限定公開サービス アクセスを使用するインスタンスを作成した後、そのインスタンスへのプライベート IP 接続を追加または削除できます。

プライベート IP(限定公開サービス アクセス)接続を作成するには、VPC 内の /22 CIDR 範囲を Looker(Google Cloud コア)に割り当てる必要があります。

プライベート IP(限定公開サービス アクセス)接続のみを使用するインスタンスへのユーザー アクセスを設定するには、カスタム ドメインを設定し、組織のニーズに応じてドメインへのアクセスを構成する必要があります。外部リソースに接続するには、追加の構成を行う必要があります。この構成を計画して実行するには、社内のネットワークに関する専門知識が必要です。

Looker(Google Cloud コア)限定公開サービス アクセス インスタンスを作成するには、プライベート IP インスタンスを作成するドキュメント ページをご覧ください。

プライベート IP とパブリック IP の構成

プライベート接続に限定公開サービス アクセスを使用する Looker(Google Cloud コア)インスタンスのみが、プライベート IP とパブリック IP の構成をサポートしています。

プライベート IP(限定公開サービス アクセス)接続とパブリック IP 接続の両方を持つ Looker(Google Cloud コア)インスタンスにはパブリック URL があり、受信トラフィックはすべてパブリック IP 接続を経由します。送信トラフィックは VPC を介してルーティングされます。VPC は、プライベート IP トラフィックのみを許可するように構成できます。

プライベート IP とパブリック IP の構成では、Connected Sheets BI コネクタや Looker Studio BI コネクタなど、プライベート IP のみの構成では使用できない一部の Looker(Google Cloud コア)機能を使用できます。

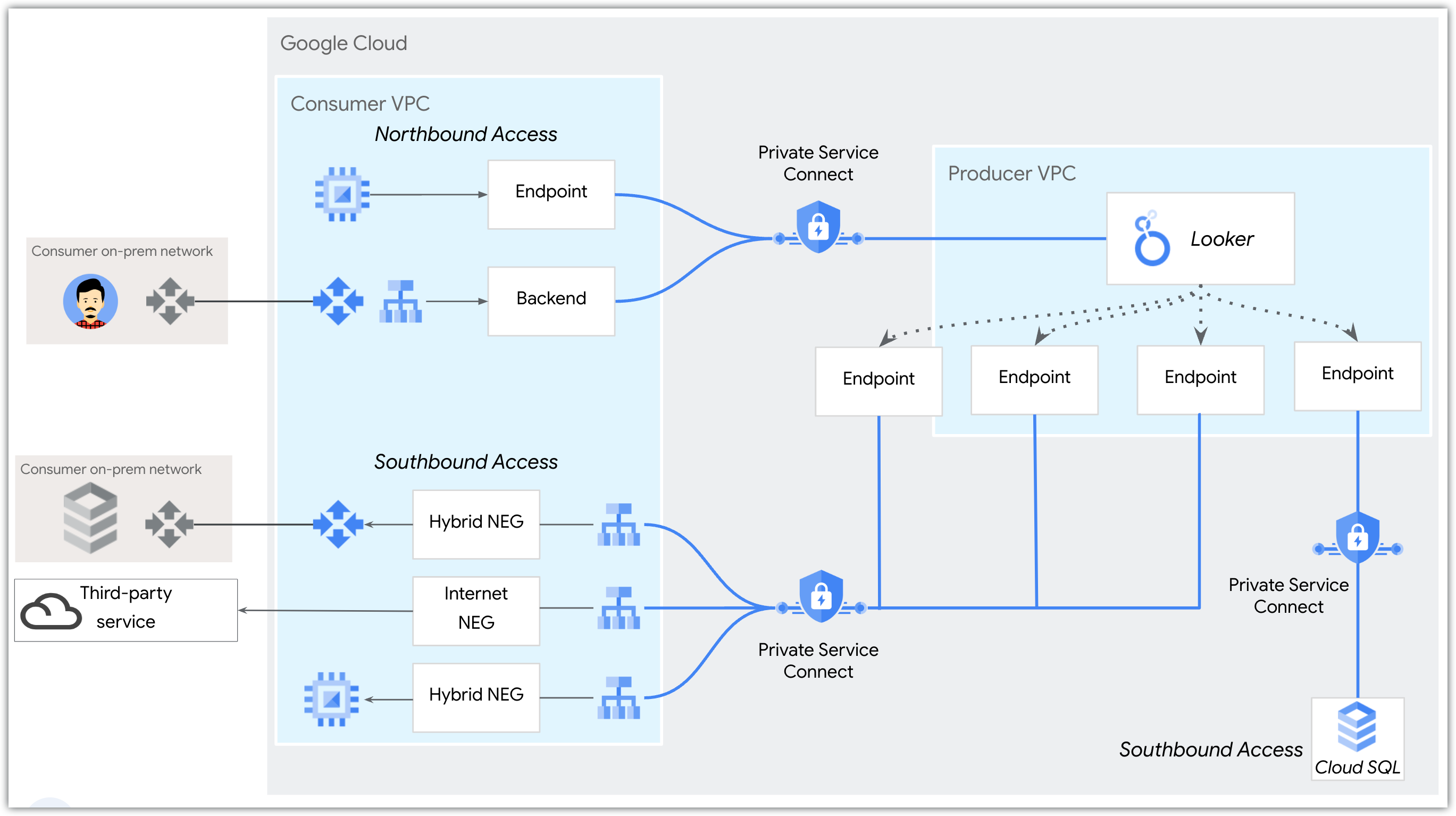

Private Service Connect

Looker(Google Cloud コア)で Private Service Connect を使用する場合は、インスタンスの作成時に設定する必要があります。Looker(Google Cloud コア)の Private Service Connect インスタンスは、パブリック IP 接続の追加をサポートしていません。

Looker(Google Cloud コア)で使用する場合、Private Service Connect は限定公開サービス アクセスと次のように異なります。

- エンドポイントとバックエンドは、パブリックまたはプライベートのアクセス方法をサポートしています。

- Looker(Google Cloud コア)は、Private Service Connect を介してアクセスできる Cloud SQL などの他の Google サービスに接続できます。

- 大規模な IP ブロックを割り当てる必要はありません。

- 直接接続では、推移的な通信が可能です。

- 他のサービスとネットワークを共有する必要はありません。

- マルチテナンシーをサポートしています。

Private Service Connect のエンドポイントまたはバックエンドを使用して、Looker(Google Cloud コア)の Private Service Connect インスタンスにアクセスできます。

Looker(Google Cloud コア)(Private Service Connect)インスタンスは、エンドポイントを使用して Google Cloud または外部リソースに接続します。リソースが外部の場合は、ネットワーク エンドポイント グループ(NEG)とロードバランサも設定する必要があります。また、一意のサービスへの各下り(外向き)接続では、サービスを Private Service Connect を使用して公開する必要があります。Looker(Google Cloud コア)側では、接続先の各サービスに対して一意の下り(外向き)接続を作成して維持する必要があります。

社内のネットワークに関する専門知識は、Private Service Connect の構成を計画して実行する際に役立ちます。

Private Service Connect インスタンスの詳細については、Looker(Google Cloud コア)で Private Service Connect を使用するドキュメント ページをご覧ください。

ネットワーク オプションの選択方法

次の表に、さまざまなネットワーク オプションで利用可能な機能を示します。

| ネットワークの要件 | ||||

|---|---|---|---|---|

| 機能 | パブリック IP | 一般公開と限定公開(限定公開サービス アクセス) | 限定公開(限定公開サービス アクセス) | 限定公開(Private Service Connect) |

| インスタンスの作成には IP 範囲の割り当てが必要 | × | ○(インスタンスあたり、リージョンあたり /22) |

○(インスタンスあたり、リージョンあたり /22) |

× |

| Cloud Armor | ○ | ○ | × | リージョン外部アプリケーション ロードバランサ、Private Service Connect バックエンド、Google Cloud Armor でサポートされています |

| カスタム ドメイン | ○ | 一般公開 URL としてサポートされています | ○ | ○ |

| ノースバウンド アクセス | ||||

| 機能 | パブリック IP | 一般公開と限定公開(限定公開サービス アクセス) | 限定公開(限定公開サービス アクセス) | 限定公開(Private Service Connect) |

| 公共のインターネット | ○ | ○ | × | リージョン外部アプリケーション ロードバランサ、Private Service Connect バックエンド、カスタム ドメインでサポートされています |

| VPC ピアリング(限定公開サービス アクセス) | × | ○ | ○ | × |

| PSC ベースのルーティング | × | × | × |

以下でサポートされています。

|

| ハイブリッド ネットワーキング | × | ○ | ○ | ○ |

| サウスバウンド アクセス | ||||

| 機能 | パブリック IP | 一般公開と限定公開(限定公開サービス アクセス) | 限定公開(限定公開サービス アクセス) | 限定公開(Private Service Connect) |

| インターネット | ○ | × | × | リージョン TCP プロキシ内部ロードバランサ、インターネット NEG、Cloud NAT ゲートウェイでサポートされています。 |

| VPC ピアリング(限定公開サービス アクセス) | × | ○ | ○ | × |

| Private Service Connect ベースのルーティング | × | × | × | リージョン TCP プロキシ内部ロードバランサとハイブリッド NEG でサポートされています |

| ハイブリッド ネットワーキング(マルチクラウドとオンプレミス) | × | ○ | ○ | リージョン TCP プロキシ内部ロードバランサ、ハイブリッド NEG、Google Cloud ネットワーキング プロダクトでサポートされています |

| アプリケーション | ||||

| 機能 | パブリック IP | 一般公開と限定公開(限定公開サービス アクセス) | 限定公開(限定公開サービス アクセス) | 限定公開(Private Service Connect) |

| GitHub | ○ | TCP プロキシ内部ロードバランサとインターネット NEG でサポートされています | TCP プロキシ内部ロードバランサとインターネット NEG でサポートされています | ○ |

| GitHub Enterprise | × | ○ | ○ | ○ |

| Cloud SQL | ○ | Looker(Google Cloud コア)と同じ VPC にデプロイされた Cloud SQL でサポートされています | ○ | ○ |

| BigQuery | ○ | ○ | ○ | ○ |

| 埋め込み | ○ | ○ | ○ | ○ |

| マーケットプレイス | ○ | × | × | × |

| コネクテッド シート | ○ | ○ | × | × |

| SMTP | ○ | ○ | ○ | ○ |

| 利点 |

|

|

|

|

| 考慮事項 | カスタム URL を使用する場合は、完全修飾ドメイン名(looker.examplepetstore.com など)を構成する必要があります。examplepetstore.looker.com のようなカスタム URL は使用できません。 |

|

|

|

次のステップ

- パブリック IP Looker(Google Cloud コア)インスタンスを作成する

- プライベート IP Looker(Google Cloud コア)インスタンスを作成する

- Looker(Google Cloud コア)で Private Service Connect を使用する

- Looker(Google Cloud コア)Private Service Connect インスタンスを作成する