Looker には、Looker を介してアクセス可能なデータを保護するために、追加のセキュリティ レイヤとして 2 要素認証(2FA)が用意されています。2FA を有効にすると、ログインするすべてのユーザーは、モバイル デバイスで生成されたワンタイム コードを使用して認証を行う必要があります。一部のユーザーに対して 2 要素認証 を有効にするオプションはありません。

[管理者] メニューの [認証] セクションにある [2 要素認証] ページでは、2 要素認証を有効にして構成できます。

2 要素認証を使用する

2 段階認証プロセスを設定して使用するワークフローの概要は次のとおりです。2 要素認証の正常な動作に必要な時刻同期の要件に注意してください。

管理者が Looker の管理設定で 2 要素認証を有効にします。

2 要素認証を有効にすると、Looker にログインしているユーザーはログアウトされ、2 要素認証を使用して再びログインする必要があります。

個々のユーザーは、モバイル デバイスに Google 認証システムの iPhone アプリまたは Android アプリをインストールします。

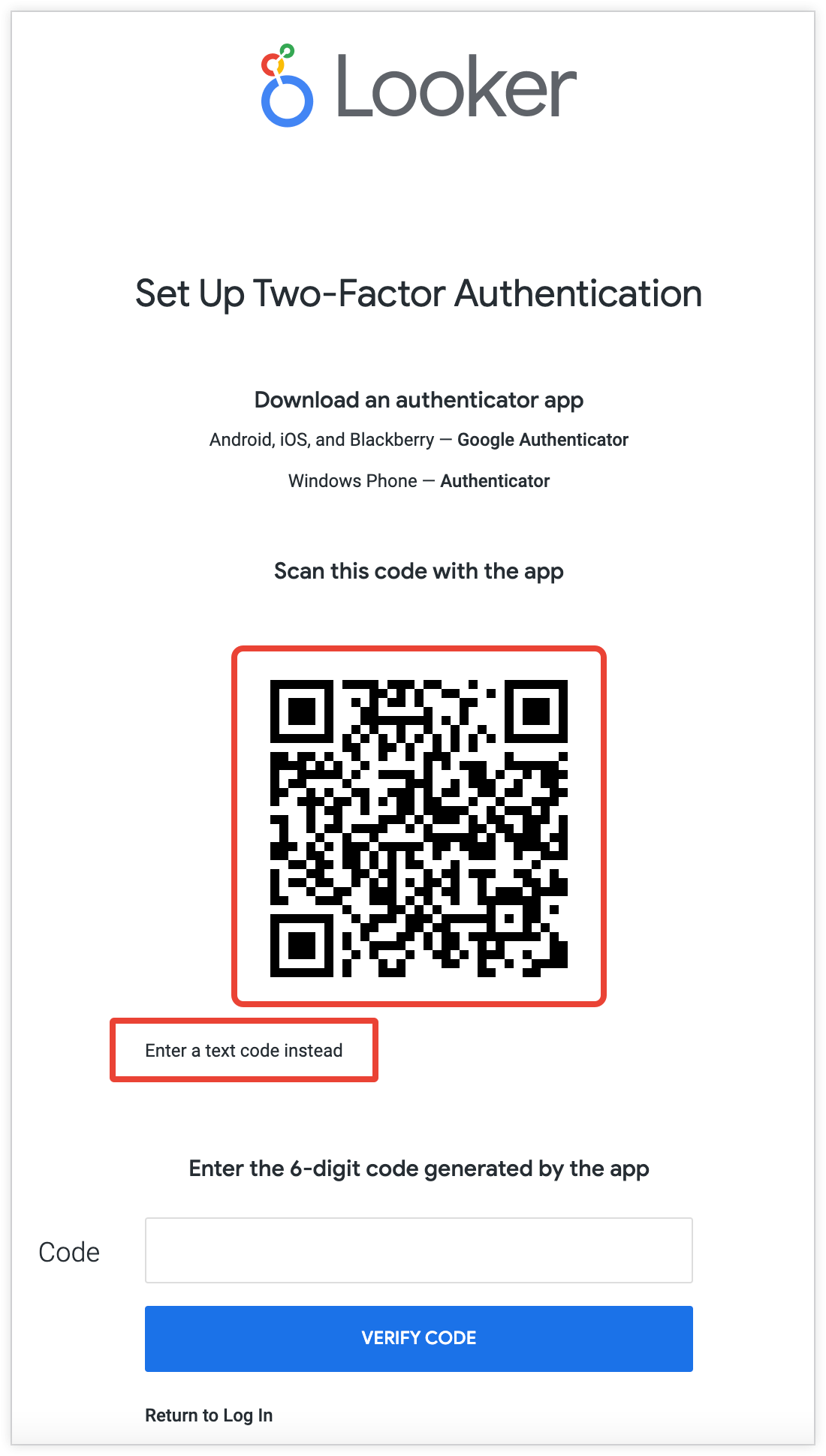

ユーザーが初めてログインすると、パソコンの画面に QR コードの画像が表示され、この画像を Google 認証システム アプリを使用してスマートフォンでスキャンする必要があります。

スマートフォンで QR コードをスキャンできない場合は、スマートフォンで入力できるテキスト コードを生成することもできます。

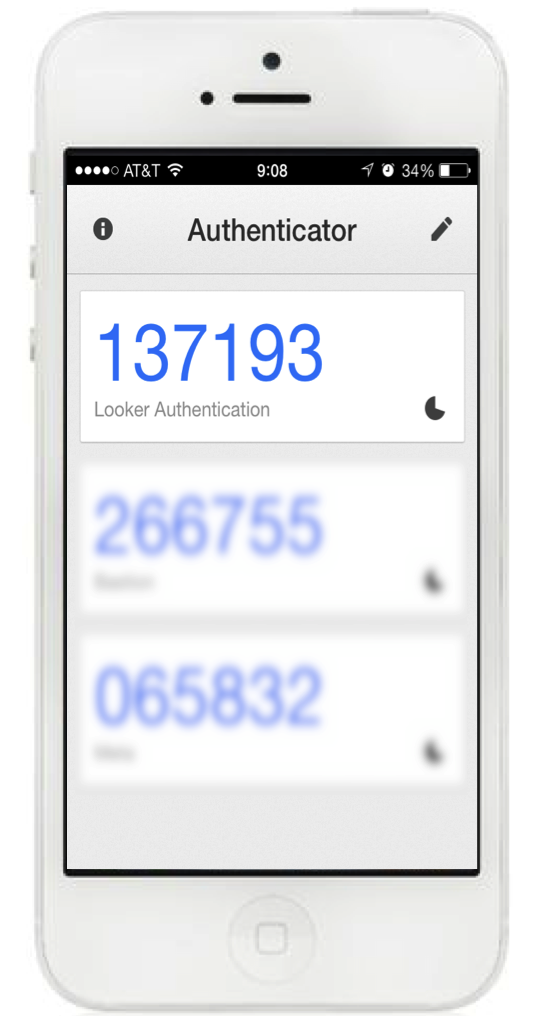

この手順を完了すると、ユーザーは Looker の認証鍵を生成できるようになります。

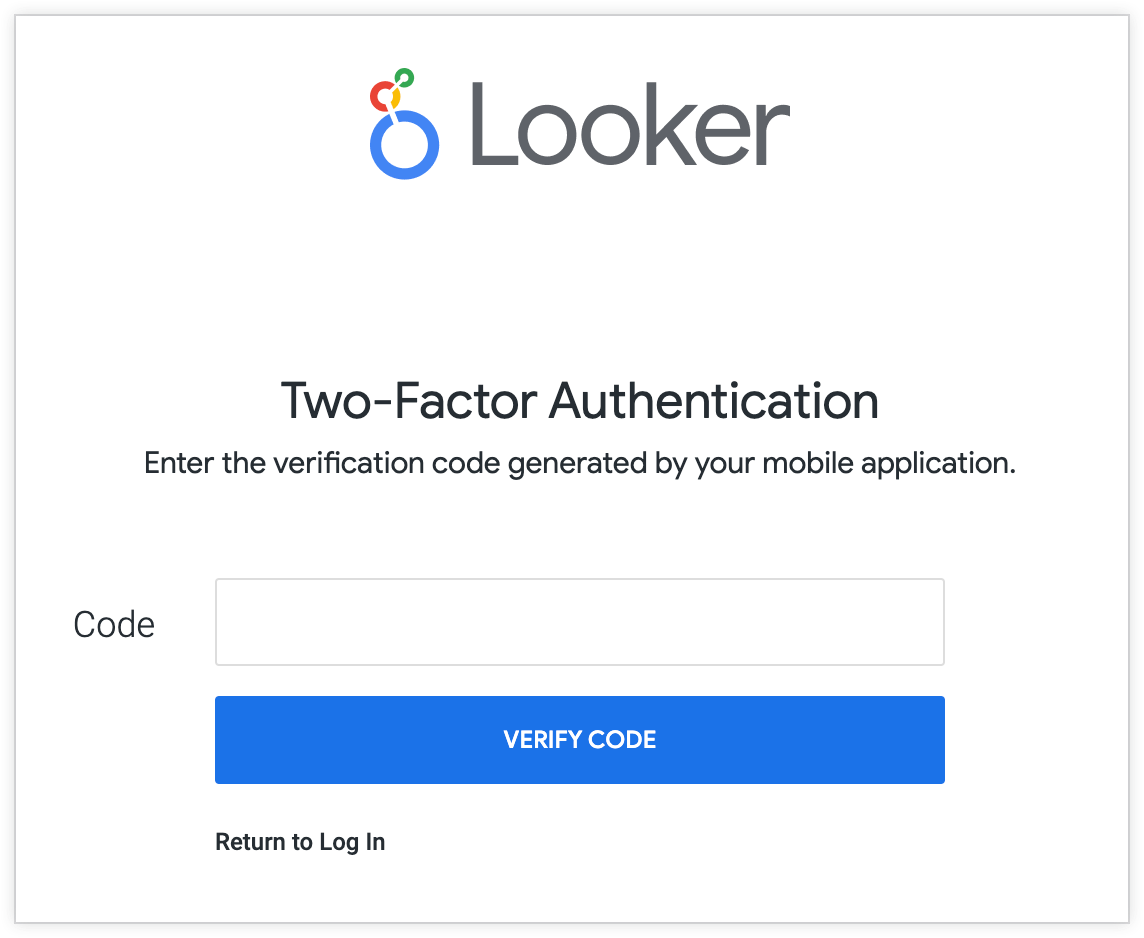

Looker に再度ログインする際は、ユーザー名とパスワードを送信した後で認証キーを入力する必要があります。

ユーザーが [このコンピューターは信頼できます] オプションを有効にすると、キーはログイン ブラウザを 30 日間認証します。この期間、ユーザーは、このユーザー名とパスワードだけでログインできます。Looker では、30 日ごとに各ユーザーが Google 認証システムでブラウザを再認証する必要があります。

時刻同期の要件

Google 認証システムは時間ベースのトークンを生成します。これには、トークンを動作させるために Looker サーバーと各モバイル デバイスとの間で時刻を同期する必要があります。Looker サーバーとモバイル デバイスが同期されていない場合、モバイル デバイス ユーザーが 2 要素認証で認証できないことがあります。タイムソースを同期するには:

- モバイル デバイスとネットワークの自動時刻同期を設定します。

- セルフホスト型 Looker デプロイメントの場合は、NTP がサーバー上で実行および構成されていることを確認します。サーバーが AWS でプロビジョニングされている場合は、AWS ネットワーク ACL で NTP を明示的に許可する必要がある場合があります。

- Looker 管理者は、Looker の [管理] パネルで時間のずれの最大許容値を設定できます。これにより、サーバーとモバイル デバイスの間で許容される差異を定義できます。モバイル デバイスの時間設定が許容されたずれを超えている場合、認証キーは機能しません。デフォルト値は 30 秒です。

2 要素認証のリセット

2 段階認証をリセットする必要がある場合(新しいモバイル デバイスなど)は:

- Looker の [管理] セクションにある [ユーザー] ページで、ユーザーの列の右側にある [編集] をクリックして、ユーザーのアカウント情報を編集します。

- [二要素シークレット] セクションで、[リセット] をクリックします。これにより、ユーザーが次に Looker インスタンスにログインしようとすると、Looker は Google 認証システムアプリで QR コードを再スキャンするようユーザーに促します。

考慮事項

2 要素認証を構成する際は、次の点を考慮してください。

- 2 要素認証は Looker API の使用に影響しません。

- 2 要素認証は、LDAP、SAML、Google OAuth、OpenID Connect などの外部システムを介した認証には影響しません。2 要素認証は、これらのシステムで使用している代替ログイン認証情報に影響します。