Pode usar o Private Service Connect para aceder a uma instância do Looker (essencial para o Google Cloud) de ligações privadas ou associar uma instância do Looker (essencial para o Google Cloud) de ligações privadas a outros serviços internos ou externos. Para usar o Private Service Connect, a sua instância do Looker (essencial para o Google Cloud) tem de cumprir os seguintes critérios:

- As edições de instâncias têm de ser Enterprise (

core-enterprise-annual) ou Embed (core-embed-annual). - O Private Service Connect tem de ser ativado no momento da criação da instância.

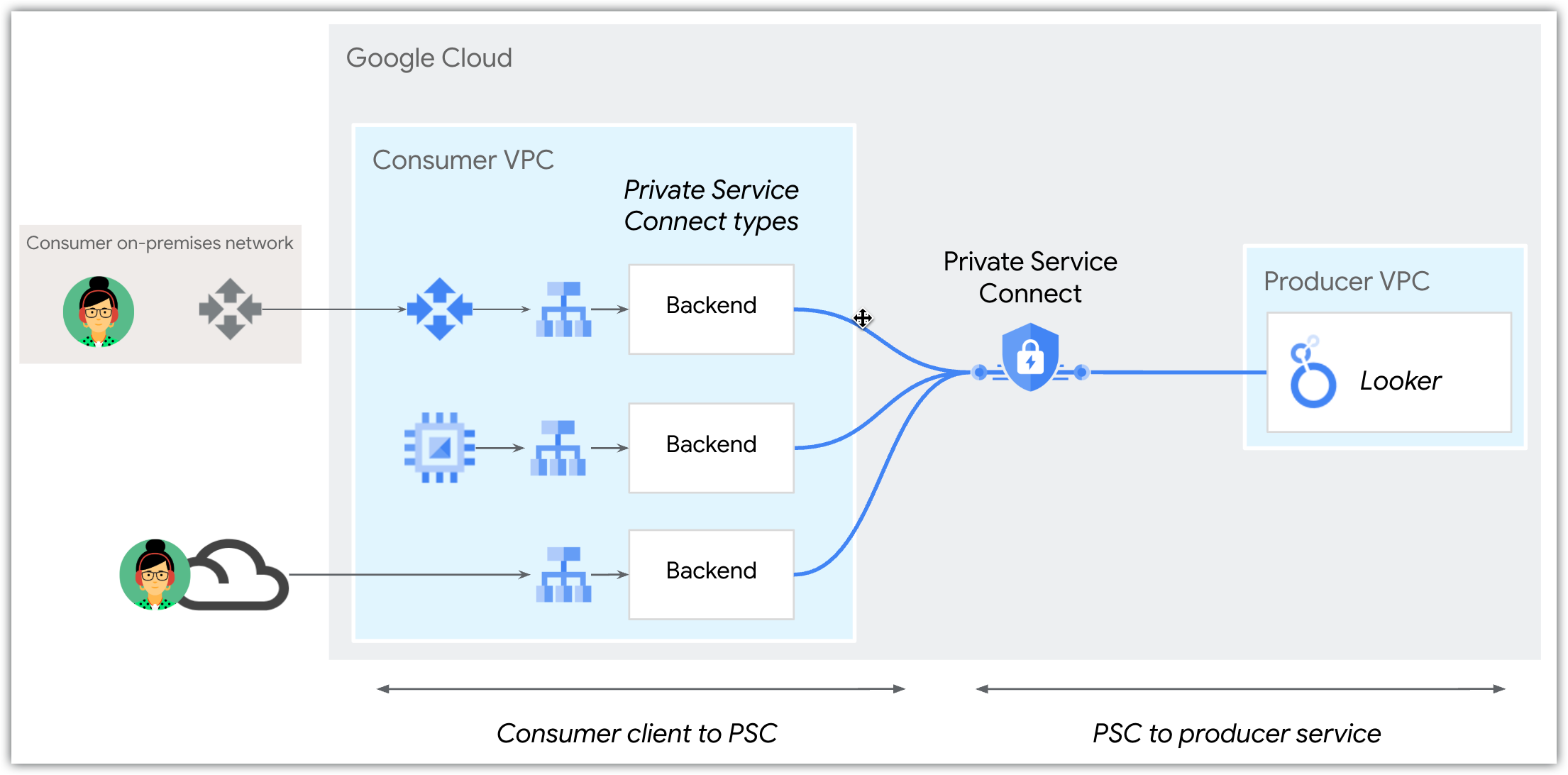

O Private Service Connect permite o acesso de entrada ao Looker (Google Cloud core) através de pontos finais ou back-ends. Os grupos de pontos finais de rede (NEGs), uma vez expostos como produtores de serviços do Private Service Connect, permitem que o Looker (serviço principal do Google Cloud) aceda a recursos externos nas instalações, ambientes multicloud, cargas de trabalho de VPC ou serviços de Internet.

Para saber mais sobre o Private Service Connect, veja os vídeos O que é o Private Service Connect? e Private Service Connect e Service Directory: uma revolução para ligar a sua aplicação na nuvem.

Associação do serviço

Quando cria uma instância do Looker (essencial para o Google Cloud) ativada para usar o Private Service Connect, o Looker (essencial para o Google Cloud) cria automaticamente uma associação de serviço para a instância. Uma associação de serviço é um ponto de associação que as redes VPC usam para aceder à instância. A associação de serviço tem um URI, que é usado para estabelecer ligações. Pode encontrar esse URI no separador Detalhes da página de configuração da instância da Google Cloud consola.

Em seguida, cria um back-end do Private Service Connect que outra rede VPC usa para estabelecer ligação à associação de serviço. Isto permite que a rede aceda à instância do Looker (Google Cloud core).

Acesso de entrada

Entrada: o acesso refere-se à configuração do encaminhamento de clientes para o Looker (Google Cloud core). O Looker (essencial para o Google Cloud) implementado com o Private Service Connect suporta ligações de back-end para acesso de entrada.

Os consumidores de serviços podem aceder às instâncias do Private Service Connect do Looker (Google Cloud core) através de um balanceador de carga de aplicações regional externo ou de forma privada através de um back-end do Private Service Connect. No entanto, o Looker (Google Cloud core) suporta um único domínio personalizado, pelo que o acesso de entrada a uma instância do Looker (Google Cloud core) tem de ser público ou privado, e não público e privado.

Back-ends

Os back-ends são implementados através de grupos de pontos finais da rede (NEGs), que permitem aos consumidores direcionar o tráfego público e privado para o respetivo balanceador de carga antes de o tráfego chegar a um serviço do Private Service Connect e também oferecem a terminação de certificados. Com um balanceador de carga, os back-ends oferecem as seguintes opções:

- Observabilidade (todas as ligações são registadas)

- Integração do Cloud Armor

- Etiquetagem privada de URLs e certificados do lado do cliente

- Decoração de pedidos (adicionar cabeçalhos de pedidos personalizados)

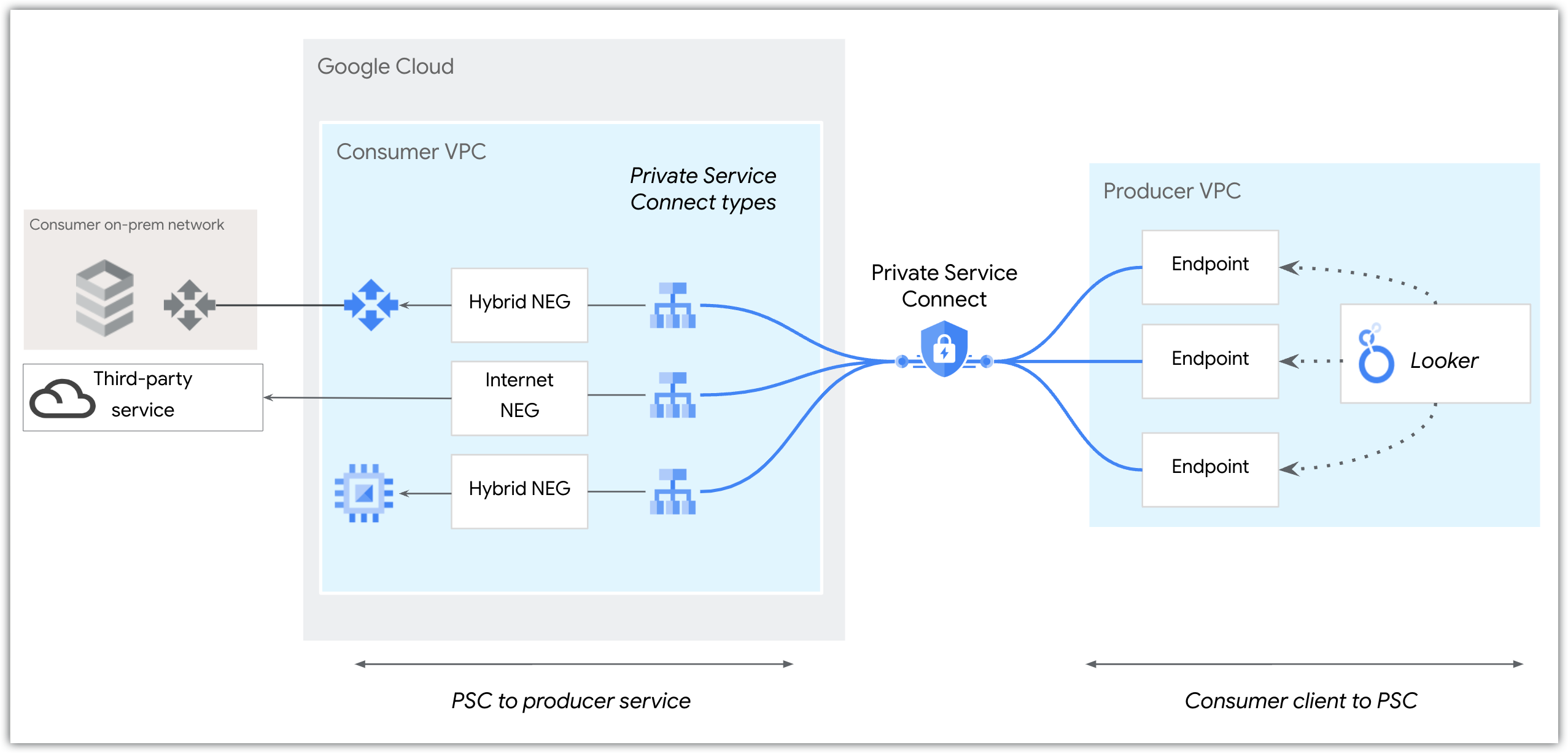

Aceda a serviços de saída

O Looker (essencial para o Google Cloud) atua como um consumidor de serviços quando estabelece comunicação com outros serviços na sua VPC, rede multinuvem ou Internet. A ligação a estes serviços a partir do Looker (essencial para o Google Cloud) é considerada tráfego de saída.

Para se ligar a estes serviços, siga estes passos:

- Certifique-se de que o serviço está publicado. Alguns Google Cloud serviços podem tratar desta questão por si. Por exemplo, o Cloud SQL oferece uma forma de criar uma instância com o Private Service Connect ativado. Caso contrário, siga as instruções para publicar um serviço através do Private Service Connect e consulte as orientações adicionais nas instruções do Looker (Google Cloud core).

- Especifique a ligação de saída (egresso) do Looker (essencial para o Google Cloud) para o serviço.

Pode usar NEGs de conetividade híbrida ou NEGs de Internet quando acede a serviços com o Private Service Connect:

Um NEG de conetividade híbrida fornece acesso a pontos finais privados, como pontos finais nas instalações ou de várias nuvens. Um NEG de conetividade híbrida é uma combinação de um endereço IP e uma porta configurados como um back-end para um balanceador de carga. Está implementado na mesma VPC que o Cloud Router. Esta implementação permite que os serviços na sua VPC alcancem pontos finais encaminháveis através de conetividade híbrida, como o Cloud VPN ou o Cloud Interconnect.

Um NEG da Internet fornece acesso a pontos finais públicos, por exemplo, um ponto final do GitHub. Um NEG de Internet especifica um back-end externo para o balanceador de carga. Este back-end externo referenciado pelo NEG da Internet está acessível através da Internet.

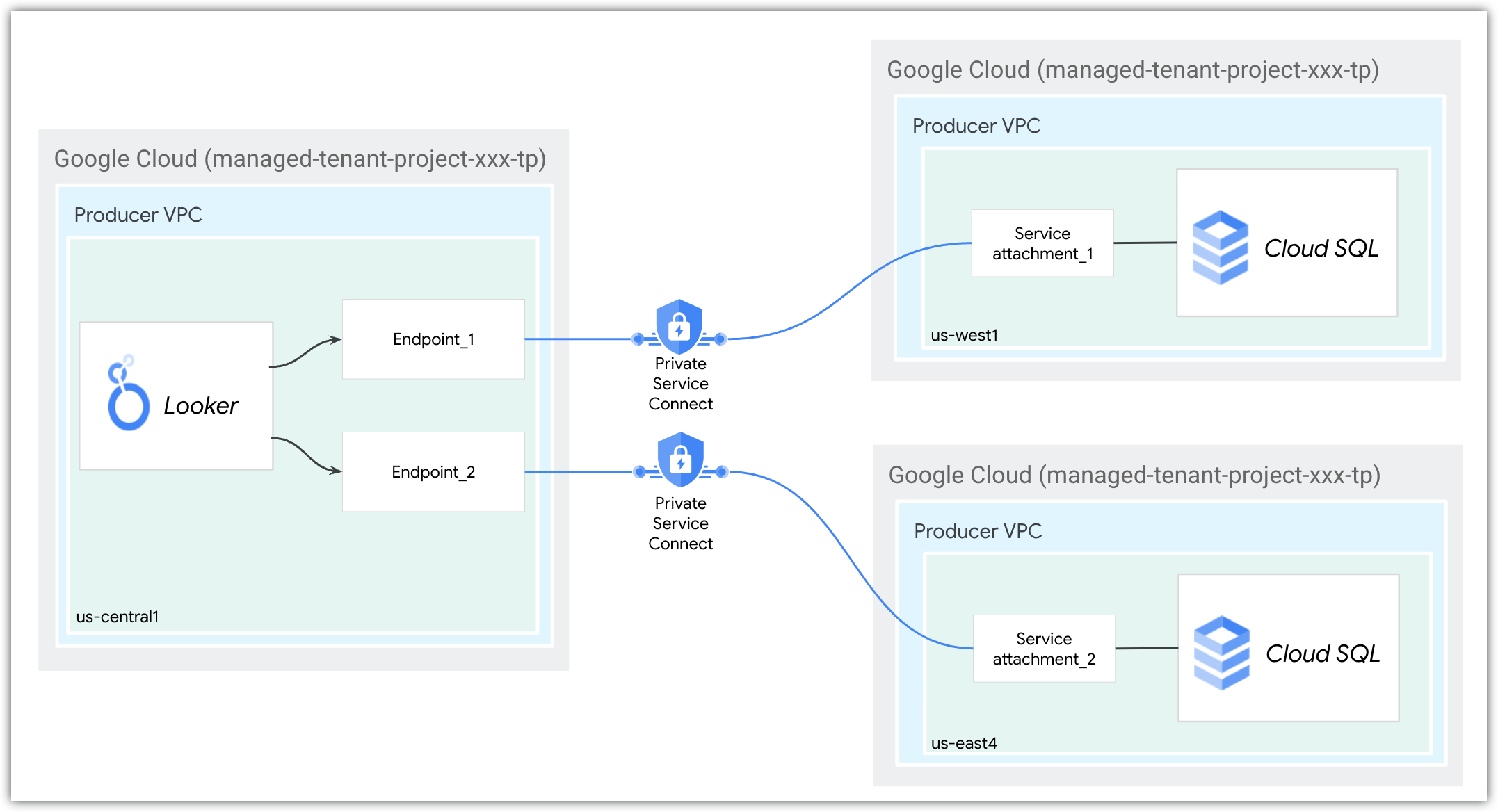

Pode estabelecer uma ligação de saída do Looker (essencial para o Google Cloud) a produtores de serviços em qualquer região. Por exemplo, se tiver instâncias do Private Service Connect do Cloud SQL nas regiões us-west1 e us-east4, pode criar uma ligação de saída a partir de uma instância do Private Service Connect do Looker (Google Cloud core) implementada em us-central1.

Os dois anexos de serviços regionais com nomes de domínios únicos seriam especificados da seguinte forma. As flags --region referem-se à região da instância do Private Service Connect do Looker (Google Cloud core), enquanto as regiões das instâncias do Cloud SQL estão incluídas nos respetivos URIs de anexo de serviço:

gcloud looker instances update looker-psc-instance \ --psc-service-attachment domain=sql.database1.com,attachment=projects/123/regions/us-west1/serviceAttachments/sql-database1-svc-attachment --region=us-central1 \ --psc-service-attachment domain=sql.database2.com,attachment=projects/123/regions/us-east4/serviceAttachment/sql-database2-svc-attachment --region=us-central1

O acesso de saída a serviços não geridos pela Google requer que ative o acesso global no equilibrador de carga do produtor para permitir a comunicação entre regiões.

O que se segue?

- Crie uma instância do Private Service Connect do Looker (Google Cloud core)

- Aceda a uma instância do Looker (Google Cloud core) através do Private Service Connect