Puedes usar Private Service Connect para acceder a una instancia de Looker (Google Cloud Core) con conexiones privadas o conectar una instancia de Looker (Google Cloud Core) con conexiones privadas a otros servicios internos o externos. Para usar Private Service Connect, tu instancia de Looker (Google Cloud Core) debe cumplir con los siguientes criterios:

- Las ediciones de instancias deben ser Enterprise (

core-enterprise-annual) o Embed (core-embed-annual). - Private Service Connect debe habilitarse cuando se crea la instancia.

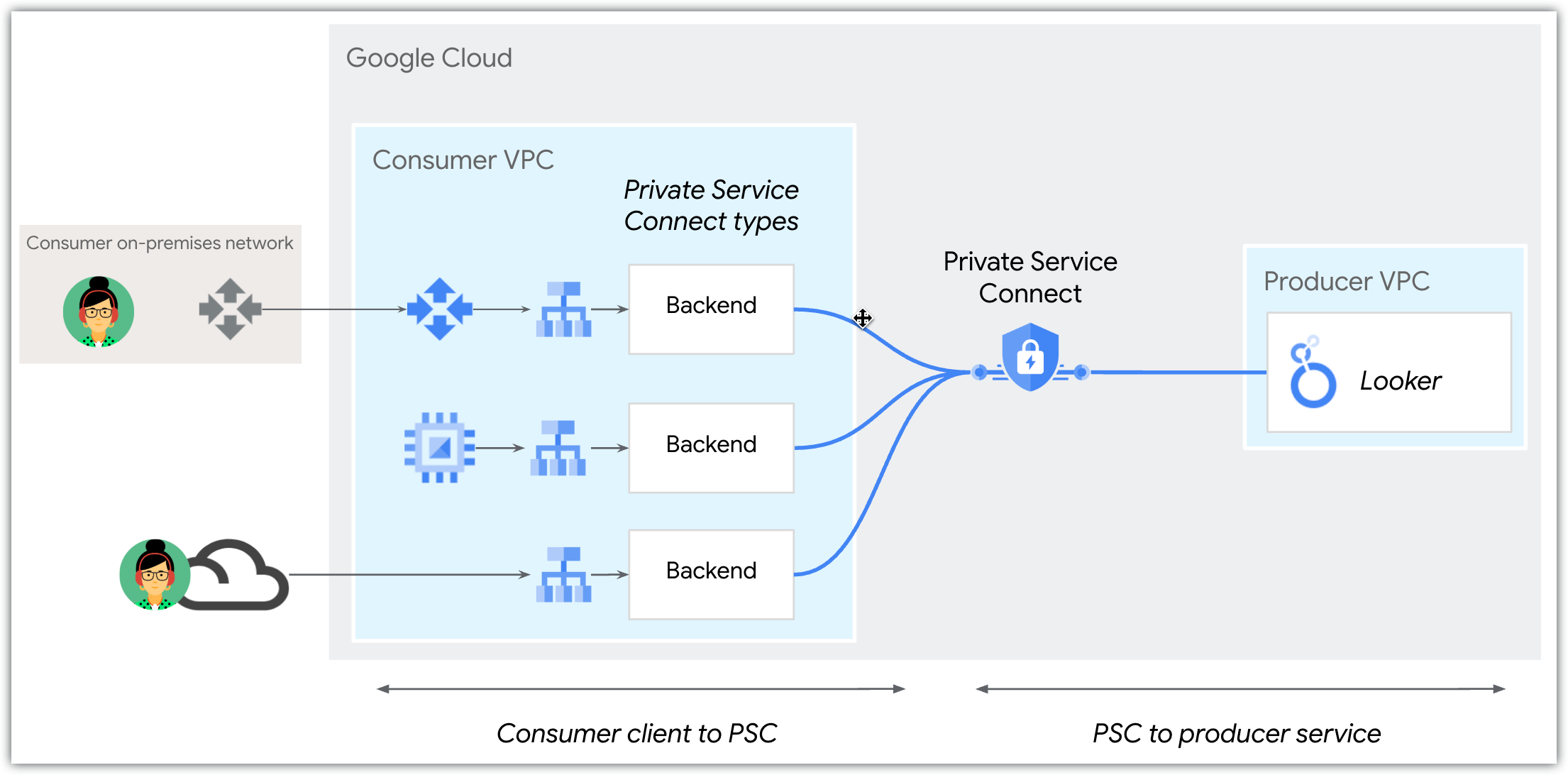

Private Service Connect permite el acceso entrante a Looker (Google Cloud Core) a través de extremos o backends. Los grupos de extremos de red (NEG), una vez expuestos como productores de servicios de Private Service Connect, permiten que Looker (Google Cloud Core) acceda a recursos locales salientes, entornos de múltiples nubes, cargas de trabajo de VPC o servicios de Internet.

Para obtener más información sobre Private Service Connect, mira los videos ¿Qué es Private Service Connect? y Private Service Connect y Directorio de servicios: Una revolución para conectar tu aplicación en la nube.

Adjunto de servicio

Cuando creas una instancia de Looker (Google Cloud Core) habilitada para usar Private Service Connect, Looker (Google Cloud Core) crea un adjunto de servicio para la instancia de forma automática. Un adjunto de servicio es un punto de conexión que usan las redes de VPC para acceder a la instancia. El adjunto de servicio tiene un URI, que se usa para realizar conexiones. Puedes encontrar ese URI en la pestaña Detalles de la página de configuración de la instancia de la consola de Google Cloud .

A continuación, crearás un backend de Private Service Connect que otra red de VPC usará para conectarse al adjunto de servicio. Esto permite que la red acceda a la instancia de Looker (Google Cloud Core).

Acceso entrante

Las inquietudes sobre el acceso entrante se relacionan con la configuración del enrutamiento desde los clientes a Looker (Google Cloud Core). Looker (Google Cloud Core) implementado con Private Service Connect admite conexiones de backend para el acceso entrante.

Se puede acceder a las instancias de Private Service Connect de Looker (Google Cloud Core) a través de un balanceador de cargas de aplicaciones regional externo o de forma privada a través de un backend de Private Service Connect. Sin embargo, Looker (Google Cloud Core) admite un solo dominio personalizado, por lo que el acceso entrante a una instancia de Looker (Google Cloud Core) debe ser público o privado, no ambos.

Backends

Los backends se implementan con grupos de extremos de red (NEG), que permiten a los consumidores dirigir el tráfico público y privado a su balanceador de cargas antes de que el tráfico llegue a un servicio de Private Service Connect, y también ofrecen la finalización de certificados. Con un balanceador de cargas, los backends proporcionan las siguientes opciones:

- Observabilidad (se registra cada conexión)

- Integración en Cloud Armor

- Etiquetado privado de URL y certificados del cliente

- Decoración de solicitudes (agregar encabezados de solicitud personalizados)

Accede a servicios salientes

Looker (Google Cloud Core) actúa como consumidor de servicios cuando establece comunicación con otros servicios en tu VPC, red de múltiples nubes o Internet. La conexión a estos servicios desde Looker (Google Cloud Core) se considera tráfico saliente.

Para conectarte a estos servicios, sigue estos pasos:

- Asegúrate de que el servicio esté publicado. Algunos Google Cloud servicios pueden encargarse de esto por ti. Por ejemplo, Cloud SQL ofrece una forma de crear una instancia con Private Service Connect habilitado. De lo contrario, sigue las instrucciones para publicar un servicio con Private Service Connect y consulta la guía adicional en las instrucciones de Looker (Google Cloud Core).

- Especifica la conexión saliente (de salida) de Looker (Google Cloud Core) al servicio.

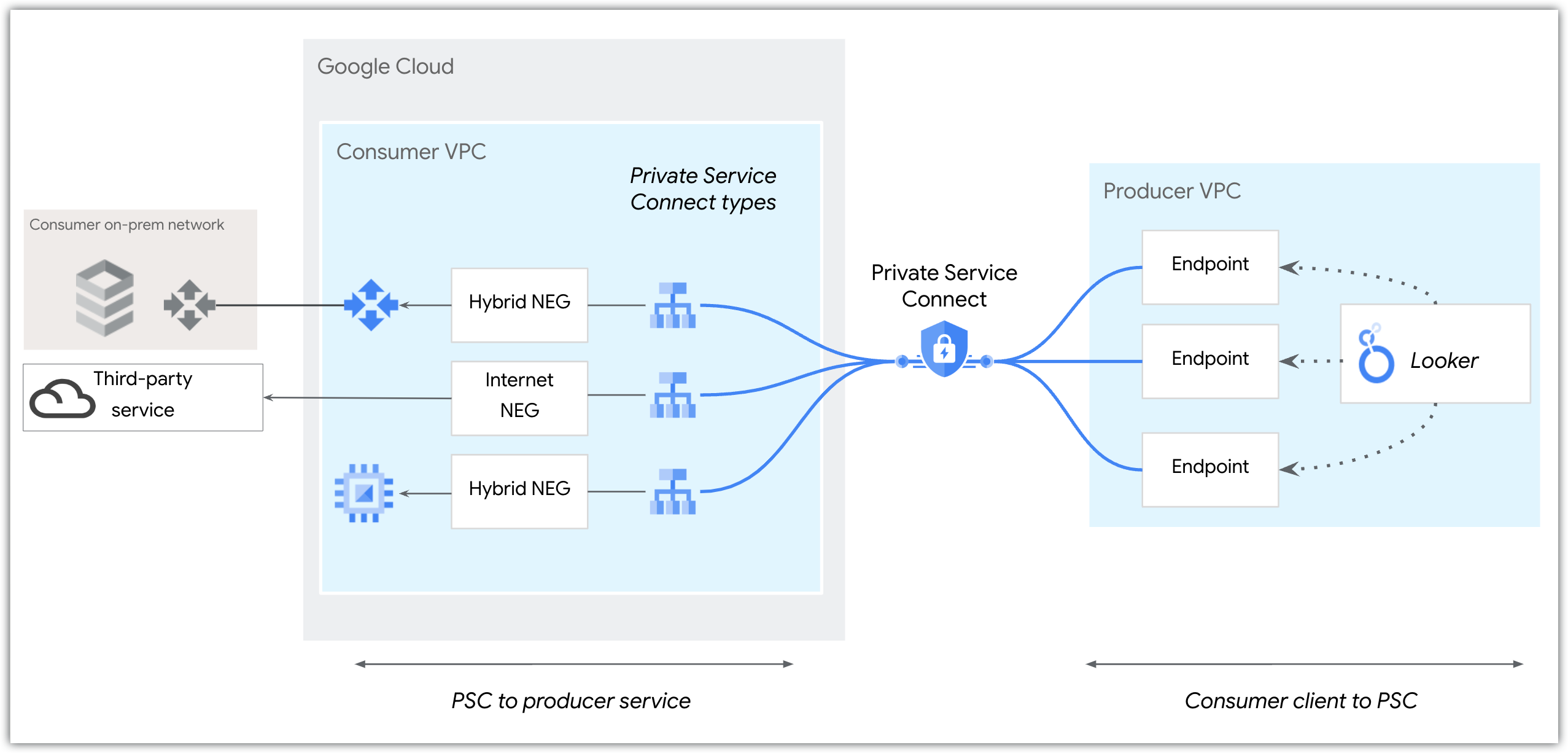

Puedes usar NEG de conectividad híbrida o NEG de Internet cuando accedas a servicios con Private Service Connect:

Un NEG de conectividad híbrida proporciona acceso a extremos privados, como extremos locales o de múltiples nubes. Un NEG de conectividad híbrida es una combinación de una dirección IP y un puerto configurados como backend para un balanceador de cargas. Se implementa en la misma VPC que Cloud Router. Esta implementación permite que los servicios de tu VPC lleguen a extremos enrutables a través de la conectividad híbrida, como Cloud VPN o Cloud Interconnect.

Un NEG de Internet proporciona acceso a extremos públicos, por ejemplo, un extremo de GitHub. Un NEG de Internet especifica un backend externo para el balanceador de cargas. Se puede acceder a este backend externo al que hace referencia el NEG de Internet a través de Internet.

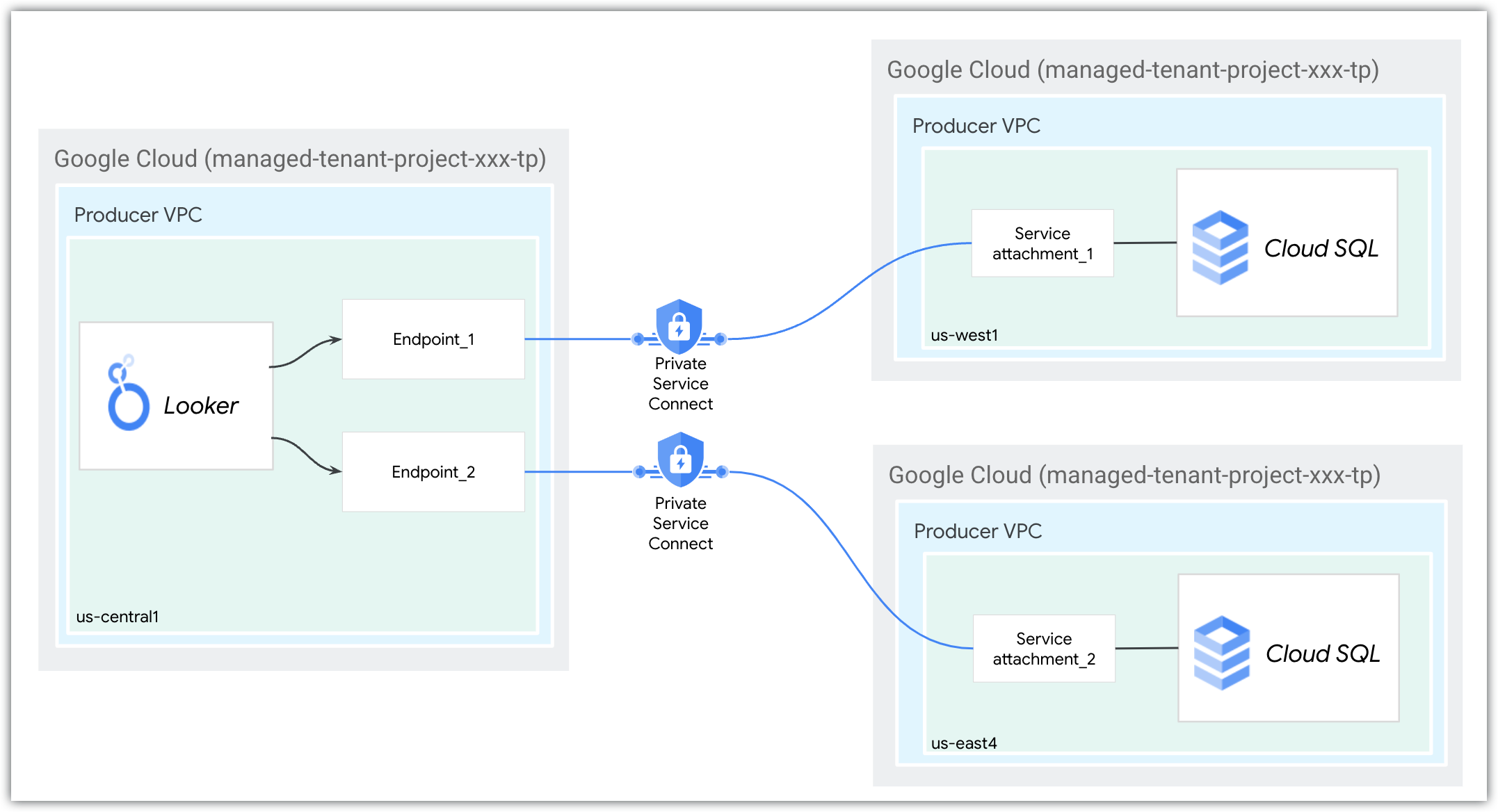

Puedes establecer una conexión saliente desde Looker (Google Cloud Core) a los productores de servicios en cualquier región. Por ejemplo, si tienes instancias de Private Service Connect de Cloud SQL en las regiones us-west1 y us-east4, puedes crear una conexión saliente desde una instancia de Private Service Connect de Looker (Google Cloud Core) implementada en us-central1.

Los dos adjuntos de servicio regionales con nombres de dominio únicos se especificarían de la siguiente manera. Las marcas --region hacen referencia a la región de la instancia de Private Service Connect de Looker (Google Cloud Core), mientras que las regiones de las instancias de Cloud SQL se incluyen en sus URIs de adjunto de servicio:

gcloud looker instances update looker-psc-instance \ --psc-service-attachment domain=sql.database1.com,attachment=projects/123/regions/us-west1/serviceAttachments/sql-database1-svc-attachment --region=us-central1 \ --psc-service-attachment domain=sql.database2.com,attachment=projects/123/regions/us-east4/serviceAttachment/sql-database2-svc-attachment --region=us-central1

El acceso de salida a los servicios administrados que no son de Google requiere que habilites el acceso global en el balanceador de cargas del productor para permitir la comunicación entre regiones.

¿Qué sigue?

- Crea una instancia de Private Service Connect de Looker (Google Cloud Core)

- Accede a una instancia de Looker (Google Cloud Core) con Private Service Connect