Sie können Private Service Connect verwenden, um auf eine Looker (Google Cloud Core)-Instanz mit privaten Verbindungen zuzugreifen oder eine Looker (Google Cloud Core)-Instanz mit privaten Verbindungen mit anderen internen oder externen Diensten zu verbinden. Damit Sie Private Service Connect verwenden können, muss Ihre Looker (Google Cloud Core)-Instanz die folgenden Kriterien erfüllen:

- Instanzversionen müssen Enterprise (

core-enterprise-annual) oder Embed (core-embed-annual) sein. - Private Service Connect muss beim Erstellen der Instanz aktiviert sein.

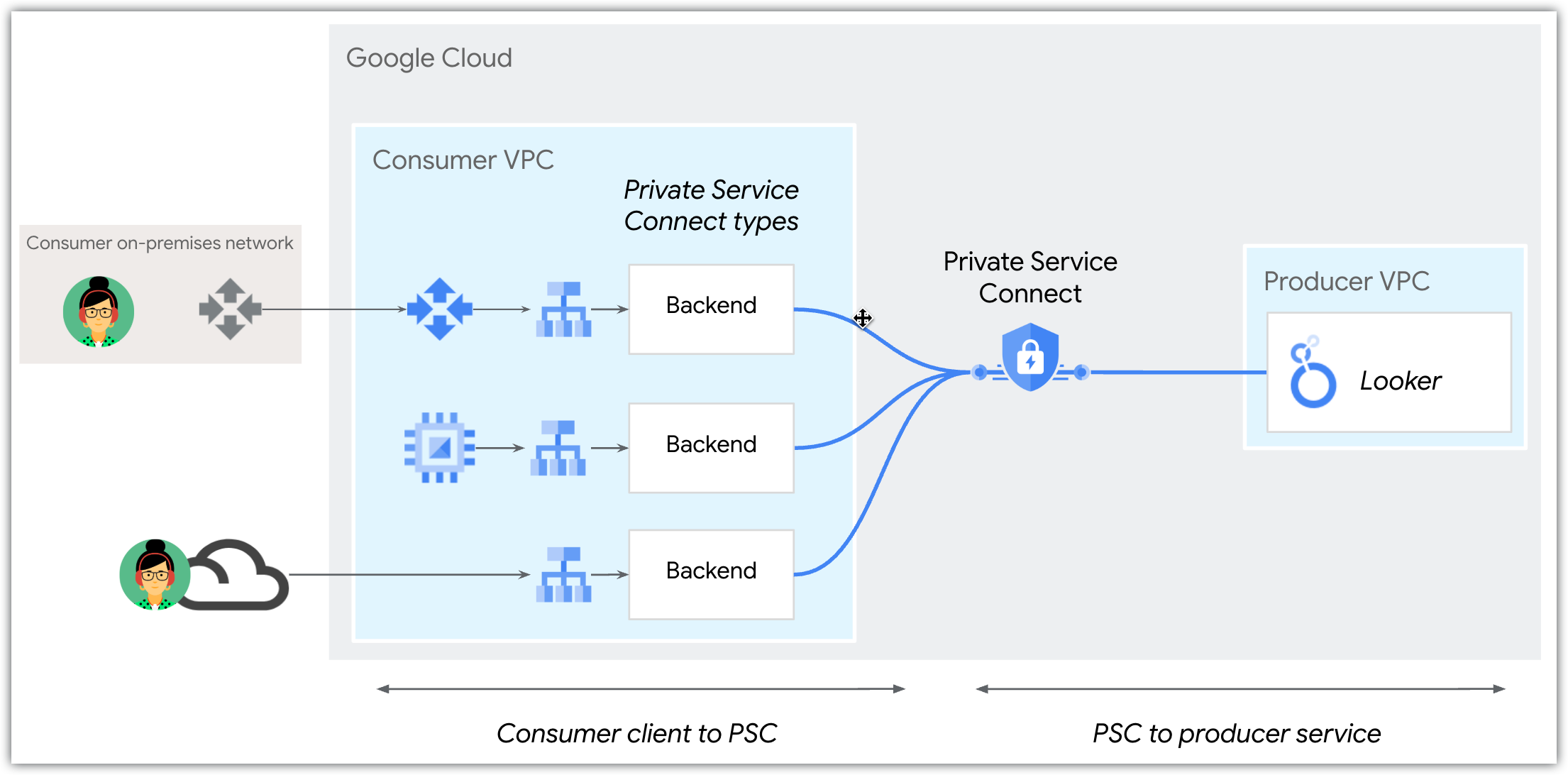

Private Service Connect ermöglicht den eingehenden Zugriff auf Looker (Google Cloud Core) über Endpunkte oder Backends. Netzwerkendpunktgruppen (NEGs), die als Private Service Connect-Dienstanbieter verfügbar gemacht werden, ermöglichen Looker (Google Cloud Core) den Zugriff auf ausgehende lokale Ressourcen, Multi-Cloud-Umgebungen, VPC-Arbeitslasten oder Internetdienste.

Weitere Informationen zu Private Service Connect finden Sie in den Videos What is Private Service Connect? und Private Service Connect and Service Directory: A revolution to connect your application in Cloud.

Dienstanhang

Wenn Sie eine Looker (Google Cloud Core)-Instanz erstellen, für die Private Service Connect aktiviert ist, wird automatisch ein Dienstanhang für die Instanz erstellt. Ein Dienstanhang ist ein Verknüpfungspunkt, über den VPC-Netzwerke auf die Instanz zugreifen. Der Dienstanhang hat einen URI, der für Verbindungen verwendet wird. Sie finden diesen URI auf dem Tab Details auf der Seite mit der Instanzkonfiguration der Google Cloud -Konsole.

Als Nächstes erstellen Sie ein Private Service Connect-Backend, über das ein anderes VPC-Netzwerk eine Verbindung zum Dienstanhang herstellt. Dadurch kann das Netzwerk auf die Looker (Google Cloud Core)-Instanz zugreifen.

Eingehender Zugriff

Eingehender Zugriff bezieht sich auf die Konfiguration des Routings von Clients zu Looker (Google Cloud Core). Looker (Google Cloud Core), das mit Private Service Connect bereitgestellt wird, unterstützt Backend-Verbindungen für den eingehenden Zugriff.

Auf Looker (Google Cloud Core)-Instanzen mit Private Service Connect kann von Dienstnutzern über einen externen regionalen Application Load Balancer oder privat über ein Private Service Connect-Backend zugegriffen werden. Looker (Google Cloud Core) unterstützt jedoch nur eine benutzerdefinierte Domain. Der eingehende Zugriff auf eine Looker (Google Cloud Core)-Instanz muss daher entweder öffentlich oder privat sein, nicht beides.

Back-Ends

Back-Ends werden mithilfe von Netzwerk-Endpunktgruppen (NEGs) bereitgestellt, mit denen Nutzer öffentlichen und privaten Traffic an ihren Load Balancer weiterleiten können, bevor der Traffic einen Private Service Connect-Dienst erreicht. Außerdem bieten sie die Zertifikatsbeendigung. Mit einem Load-Balancer bieten Back-Ends die folgenden Optionen:

- Beobachtbarkeit (jede Verbindung wird protokolliert)

- Cloud Armor-Integration

- Private Labels für URLs und clientseitige Zertifikate

- Anfrage-Dekoration (Hinzufügen benutzerdefinierter Anfrageheader)

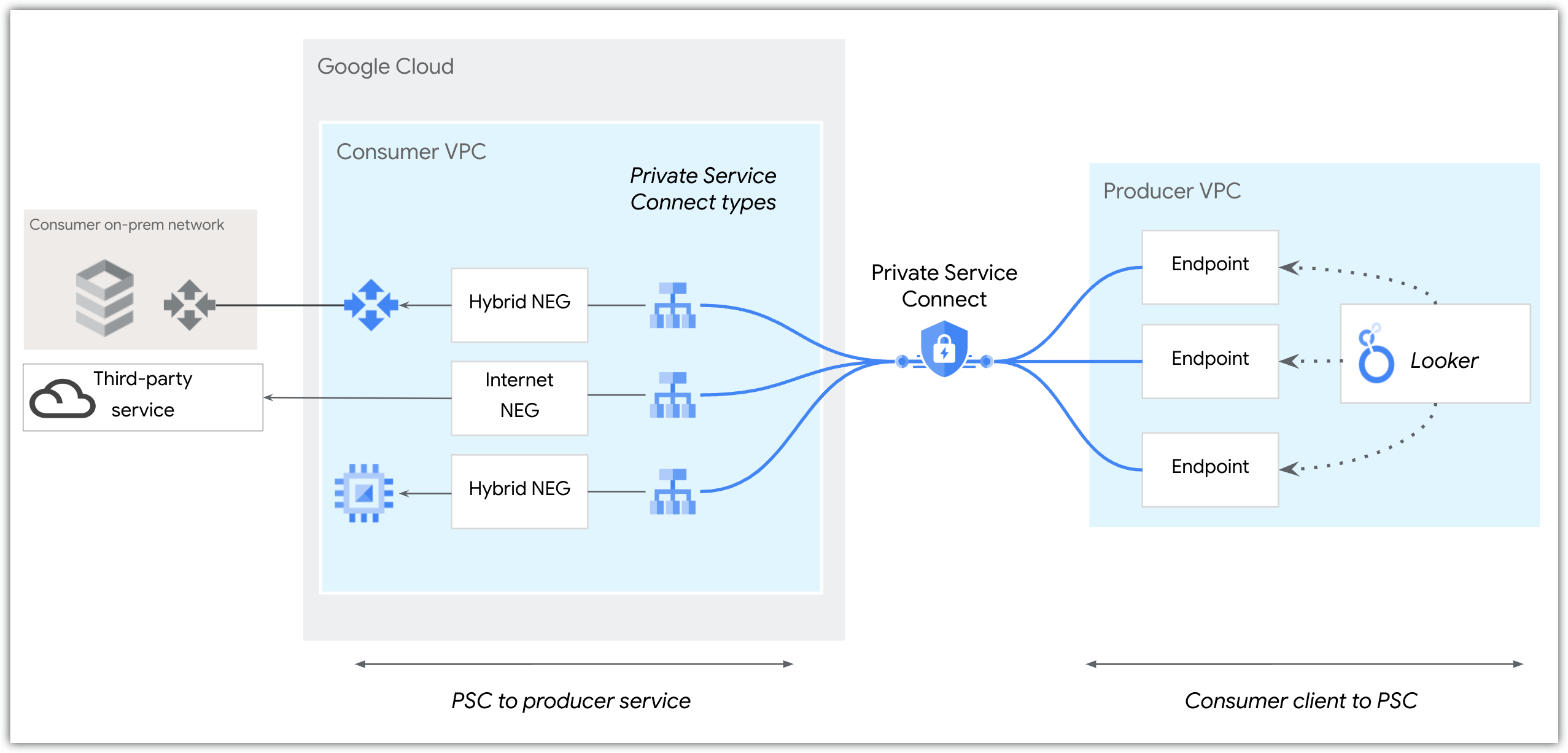

Auf ausgehende Dienste zugreifen

Looker (Google Cloud Core) fungiert als Dienstnutzer, wenn die Kommunikation mit anderen Diensten in Ihrer VPC, Ihrem Multi-Cloud-Netzwerk oder dem Internet hergestellt wird. Die Verbindung zu diesen Diensten von Looker (Google Cloud Core) aus gilt als ausgehender Traffic.

So stellen Sie eine Verbindung zu diesen Diensten her:

- Prüfen Sie, ob der Dienst veröffentlicht wurde. Einige Google Cloud Dienste übernehmen dies für Sie. Cloud SQL bietet beispielsweise die Möglichkeit, eine Instanz mit aktiviertem Private Service Connect zu erstellen. Andernfalls folgen Sie der Anleitung zum Veröffentlichen eines Dienstes mit Private Service Connect und beachten Sie die zusätzliche Anleitung in der Looker (Google Cloud Core)-Anleitung.

- Geben Sie die ausgehende (Egress-)Verbindung von Looker (Google Cloud Core) zum Dienst an.

Beim Zugriff auf Dienste mit Private Service Connect können Sie Hybrid Connectivity-NEGs oder Internet-NEGs verwenden:

Eine NEG für Hybridkonnektivität bietet Zugriff auf private Endpunkte wie lokale oder Multi-Cloud-Endpunkte. Eine Hybridkonnektivitäts-NEG ist eine Kombination aus einer IP-Adresse und einem Port, die als Backend für einen Load Balancer konfiguriert sind. Sie wird in derselben VPC wie der Cloud Router bereitgestellt. Bei dieser Bereitstellung können Dienste in Ihrer VPC über Hybridkonnektivität wie Cloud VPN oder Cloud Interconnect erreichbare Endpunkte erreichen.

Eine Internet-NEG bietet Zugriff auf öffentliche Endpunkte, z. B. einen GitHub-Endpunkt. Eine Internet-NEG gibt ein externes Backend für den Load Balancer an. Dieses externe Backend, auf das von der Internet-NEG verwiesen wird, ist über das Internet zugänglich.

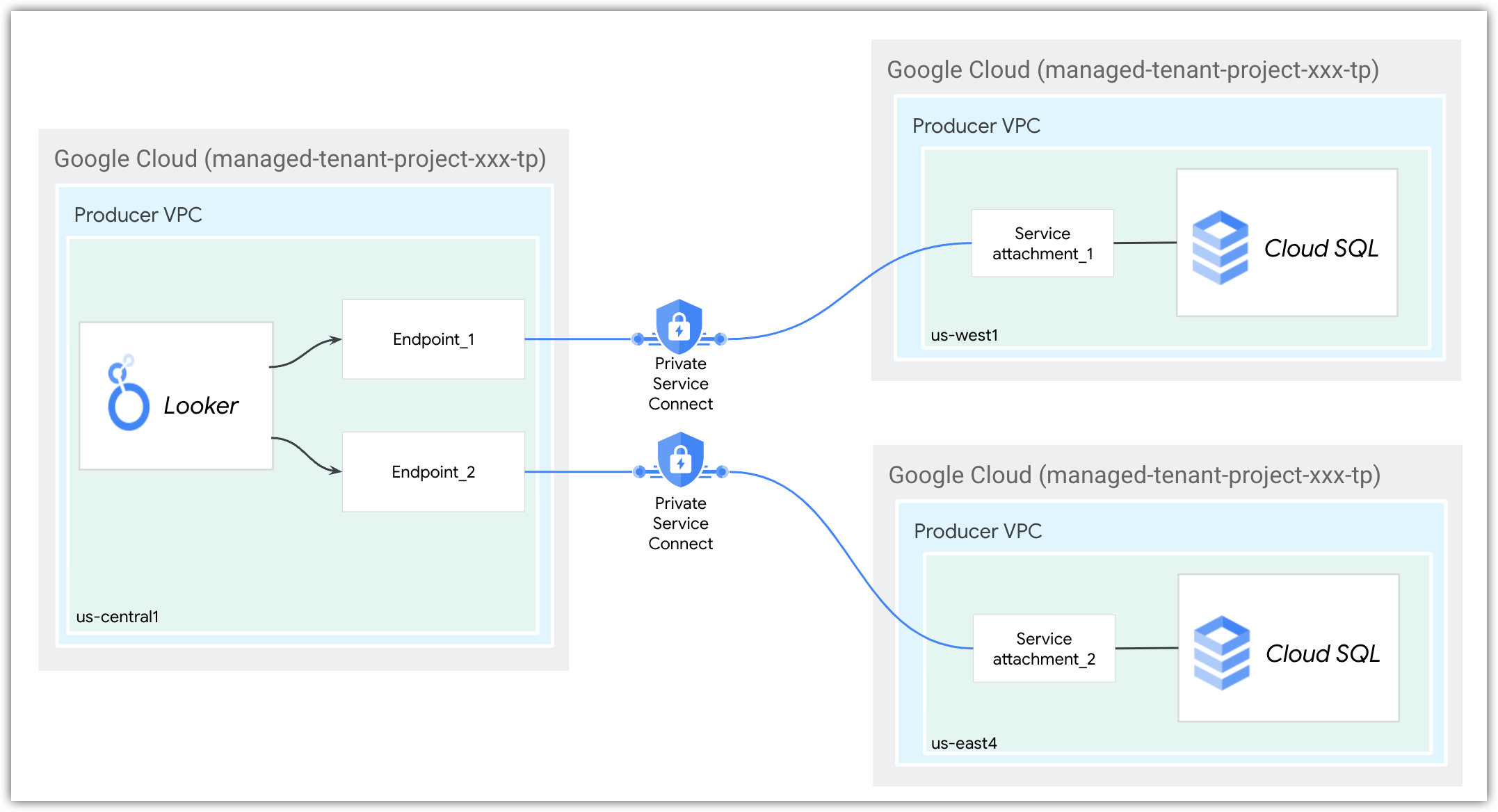

Sie können eine ausgehende Verbindung von Looker (Google Cloud-Kern) zu Dienstanbietern in jeder Region herstellen. Wenn Sie beispielsweise Cloud SQL Private Service Connect-Instanzen in den Regionen us-west1 und us-east4 haben, können Sie eine ausgehende Verbindung von einer Looker (Google Cloud Core) Private Service Connect-Instanz erstellen, die in us-central1 bereitgestellt wird.

Die beiden regionalen Dienstanhänge mit eindeutigen Domainnamen würden so angegeben: Die --region-Flags beziehen sich auf die Region der Private Service Connect-Instanz von Looker (Google Cloud Core), während die Regionen der Cloud SQL-Instanzen in ihren Dienstanhang-URIs enthalten sind:

gcloud looker instances update looker-psc-instance \ --psc-service-attachment domain=sql.database1.com,attachment=projects/123/regions/us-west1/serviceAttachments/sql-database1-svc-attachment --region=us-central1 \ --psc-service-attachment domain=sql.database2.com,attachment=projects/123/regions/us-east4/serviceAttachment/sql-database2-svc-attachment --region=us-central1

Für den ausgehenden Zugriff auf nicht von Google verwaltete Dienste müssen Sie globalen Zugriff für den Producer-Load-Balancer aktivieren, um die regionsübergreifende Kommunikation zu ermöglichen.

Nächste Schritte

- Private Service Connect-Instanz für Looker (Google Cloud Core) erstellen

- Über Private Service Connect auf eine Looker (Google Cloud Core)-Instanz zugreifen