Per utilizzare Private Service Connect con Looker (Google Cloud core), l'istanza di Looker (Google Cloud core) deve essere abilitata all'utilizzo di Private Service Connect durante la creazione dell'istanza.

Questa pagina della documentazione spiega come utilizzare Private Service Connect per configurare il routing dai client a Looker (Google Cloud core), chiamato anche traffico in entrata.

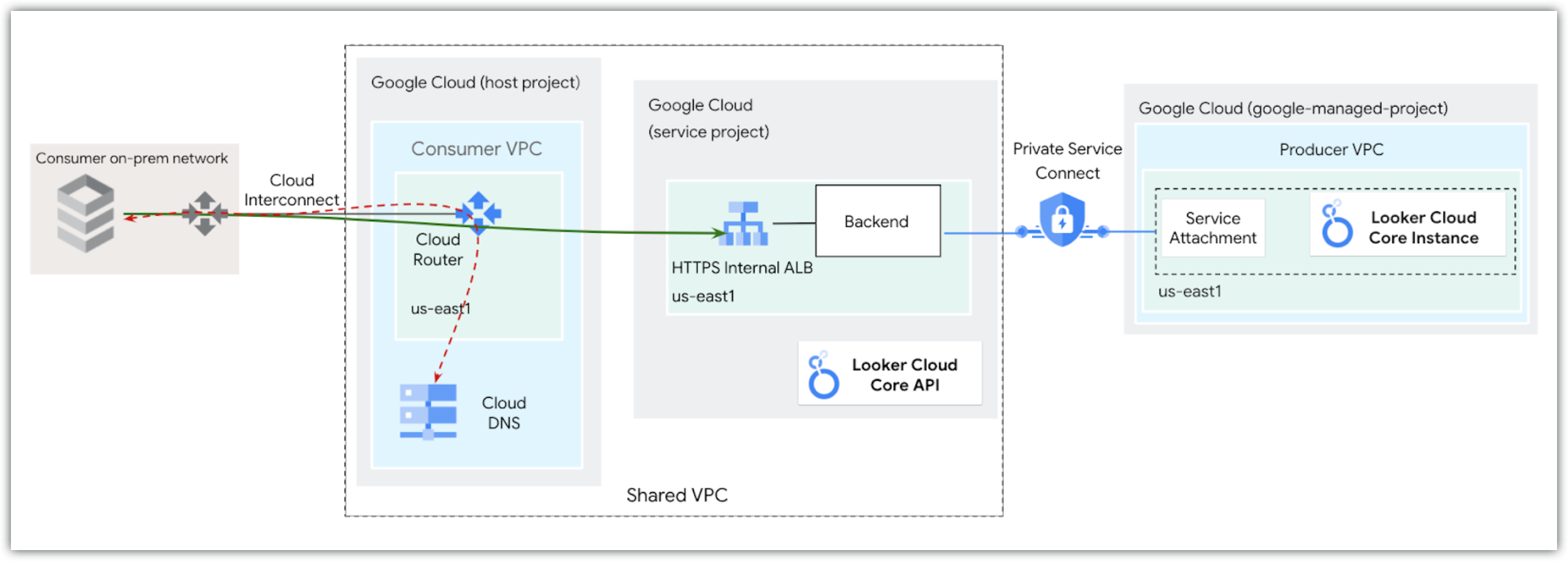

Private Service Connect consente ai consumer di accedere ai servizi gestiti privatamente dall'interno della propria rete VPC, tramite il networking ibrido o pubblicamente quando viene implementato con un bilanciatore del carico delle applicazioni regionale esterno. Consente ai producer di servizi gestiti di ospitare questi servizi nelle proprie reti VPC separate e di offrire una connessione privata o pubblica ai propri consumer.

Quando utilizzi Private Service Connect per accedere a Looker (Google Cloud core), tu sei il consumer di servizi e Looker (Google Cloud core) è il producer di servizi. L'accesso in entrata a Looker (Google Cloud core) richiede che il VPC consumer venga aggiunto come VPC consentito per l'istanza Private Service Connect di Looker (Google Cloud core).

Questa documentazione descrive la configurazione di un dominio personalizzato e fornisce indicazioni sull'accesso a Looker (Google Cloud core) utilizzando un endpoint per la connettività privata.

Il deployment consigliato per accedere a Looker (Google Cloud core) è tramite un bilanciatore del carico delle applicazioni con un backend. Questa configurazione consente anche l'autenticazione dei certificati di dominio personalizzati, aggiungendo un ulteriore livello di sicurezza e controllo per l'accesso degli utenti.

Creare un dominio personalizzato

Il primo passaggio dopo la creazione dell'istanza di Looker (Google Cloud core) consiste nel configurare un dominio personalizzato e aggiornare le credenziali OAuth per l'istanza. Le sezioni successive illustrano la procedura.

Quando crei un dominio personalizzato per le istanze di connessioni private (Private Service Connect), il dominio personalizzato deve soddisfare i seguenti requisiti:

- Il dominio personalizzato deve essere composto da almeno tre parti, incluso almeno un sottodominio. Ad esempio,

subdomain.domain.com. - Il dominio personalizzato non deve contenere quanto segue:

- looker.com

- google.com

- googleapis.com

- gcr.io

- pkg.dev

Configurazione di un dominio personalizzato

Una volta creata l'istanza di Looker (Google Cloud core), puoi configurare un dominio personalizzato.

Prima di iniziare

Prima di poter personalizzare il dominio dell'istanza di Looker (Google Cloud core), identifica dove sono archiviati i record DNS del tuo dominio, in modo da poterli aggiornare.

Ruoli obbligatori

Per ottenere le autorizzazioni necessarie per creare un dominio personalizzato per un'istanza di Looker (Google Cloud core), chiedi all'amministratore di concederti il ruolo IAM Amministratore di Looker (roles/looker.admin) nel progetto in cui si trova l'istanza.

Per saperne di più sulla concessione dei ruoli, consulta Gestisci l'accesso a progetti, cartelle e organizzazioni.

Potresti anche riuscire a ottenere le autorizzazioni richieste tramite i ruoli personalizzati o altri ruoli predefiniti.

Creare un dominio personalizzato

Nella console Google Cloud , segui questi passaggi per personalizzare il dominio dell'istanza di Looker (Google Cloud core):

- Nella pagina Istanze, fai clic sul nome dell'istanza per cui vuoi configurare un dominio personalizzato.

- Fai clic sulla scheda DOMINIO PERSONALIZZATO.

Fai clic su AGGIUNGI UN DOMINIO PERSONALIZZATO.

Si aprirà il riquadro Aggiungi un nuovo dominio personalizzato.

Utilizzando solo lettere, numeri e trattini, inserisci il nome host di un massimo di 64 caratteri per il dominio web che vuoi utilizzare, ad esempio:

looker.examplepetstore.com.

Fai clic su FINE nel riquadro Aggiungi un nuovo dominio personalizzato per tornare alla scheda DOMINIO PERSONALIZZATO.

Una volta configurato il dominio personalizzato, questo viene visualizzato nella colonna Dominio della scheda DOMINIO PERSONALIZZATO della pagina dei dettagli dell'istanza di Looker (Google Cloud core) nella console Google Cloud .

Una volta creato il dominio personalizzato, puoi visualizzarne le informazioni o eliminarlo.

Aggiorna le credenziali OAuth

- Accedi al client OAuth andando nella console Google Cloud a API e servizi > Credenziali e selezionando l'ID client OAuth per il client OAuth utilizzato dall'istanza di Looker (Google Cloud core).

Fai clic sul pulsante Aggiungi URI per aggiornare il campo Origini JavaScript autorizzate nel client OAuth in modo da includere lo stesso nome DNS che la tua organizzazione utilizzerà per accedere a Looker (Google Cloud core). Ad esempio, se il tuo dominio personalizzato è

looker.examplepetstore.com, inseriscilooker.examplepetstore.comcome URI.

Aggiorna o aggiungi il dominio personalizzato all'elenco degli URI di reindirizzamento autorizzati per le credenziali OAuth che hai utilizzato durante la creazione dell'istanza di Looker (Google Cloud core). Aggiungi

/oauth2callbackalla fine dell'URI. Ad esempio, se il tuo dominio personalizzato èlooker.examplepetstore.com, inseriscilooker.examplepetstore.com/oauth2callback.

Accesso privato a Looker (Google Cloud core)

Dopo aver configurato il dominio personalizzato, per accedere all'istanza da on-premise o da un altro ambiente del provider di servizi cloud (ovvero tramite il networking ibrido), sono necessari i seguenti componenti di rete:

- Cloud Router

- Prodotti di networking ibrido, come VPN ad alta disponibilità, Cloud Interconnect e SD-WAN

- On-premise o Cloud DNS

- Subnet solo proxy

- Bilanciatore del carico delle applicazioni interno

- Risorsa del certificato SSL

Looker (Google Cloud core) di cui è stato eseguito il deployment con Private Service Connect supporta i gruppi di endpoint di rete Private Service Connect, chiamati backend, integrati con Cloud Load Balancing. Consulta il codelab Looker PSC Northbound Regional Internal L7 ALB per istruzioni su come accedere privatamente a un'istanza di Looker (Google Cloud core) abilitata per Private Service Connect utilizzando un backend.

Un esempio di configurazione della rete di backend Private Service Connect è mostrato nel seguente diagramma:

Configurare il DNS

Quando configuri il DNS, puoi utilizzare una delle seguenti due opzioni:

- Aggiorna il DNS on-premise in modo che sia autorevole per il dominio personalizzato di Looker (Google Cloud core) mappato all'indirizzo IP dell'endpoint Private Service Connect.

- Crea una zona privata di Cloud DNS, crea un set di record utilizzando l'indirizzo IP allocato per l'endpoint Private Service Connect e attiva l'inoltro DNS in entrata per consentire al VPC di essere autorevole per il dominio personalizzato di Looker (Google Cloud core) mappato all'indirizzo IP dell'endpoint Private Service Connect.

Passaggi successivi

- Connetti Looker (Google Cloud core) al tuo database

- Prepara un'istanza di Looker (Google Cloud core) per gli utenti

- Gestisci gli utenti in Looker (Google Cloud core)