Le istanze di Looker (Google Cloud core) che utilizzano l'accesso ai servizi privati e sono configurate con connessioni private o ibride potrebbero richiedere una configurazione aggiuntiva per connettersi a servizi o risorse al di fuori della rete VPC dell'istanza. Le sezioni seguenti descrivono altre opzioni di configurazione.

Connettiti ad altri VPC utilizzando l'accesso privato ai servizi

Per utilizzare IP interni per connetterti a servizi in altri VPC ospitati da Google o da terze parti, puoi utilizzare l'accesso privato ai servizi.

Durante la creazione dell'istanza di Looker (Google Cloud core), hai creato una connessione di accesso privato ai servizi per connettere il tuo VPC al servizio Looker (Google Cloud core). Puoi anche aggiornare l'allocazione IP di una connessione di accesso ai servizi privati esistente senza interrompere il traffico.

Per configurare una connessione di accesso privato ai servizi:

- Alloca un intervallo IP interno nella tua rete VPC.

- Configura la connessione privata tra la tua rete VPC e la rete del producer di servizi utilizzando l'intervallo IP allocato. Questa connessione privata stabilisce una connessione di peering di rete VPC tra il tuo VPC e l'altra rete.

Le connessioni private sono una relazione one-to-one tra la tua rete VPC e un producer di servizi. Se un singolo producer di servizi offre più servizi, è necessaria una sola connessione privata per tutti i servizi del producer.

Connettiti a risorse on-premise o servizi di terze parti utilizzando l'accesso privato ai servizi

Se la tua istanza è stata creata per utilizzare l'accesso ai servizi privati, con connessioni private o ibride, puoi utilizzare una delle due opzioni seguenti per connettere le istanze di Looker (Google Cloud core) a risorse on-premise o servizi di terze parti:

- Cloud Interconnect e Cloud Router

- Cloud VPN, in particolare la VPN ad alta disponibilità, e Cloud Router

Con entrambi i metodi, dovrai:

- Configura una route dinamica nel VPC di Looker (Google Cloud core) per ogni risorsa on-premise.

- Configura una route pubblicizzata personalizzata della subnet di accesso privato ai servizi di Looker (Google Cloud core) su tutti i router Cloud di cui è stato eseguito il deployment nel VPC di Looker (Google Cloud core).

- Aggiorna i firewall on-premise per consentire il traffico con la subnet di Looker (Google Cloud core).

- Configura l'inoltro DNS, che consentirà a Looker (Google Cloud core) di connettersi a qualsiasi risorsa on-premise.

- Configura il peering DNS con il VPC gestito da Google di Service Networking per l'istanza di Looker (Google Cloud core) in modo da risolvere i nomi host privati.

Cloud Interconnect e router Cloud

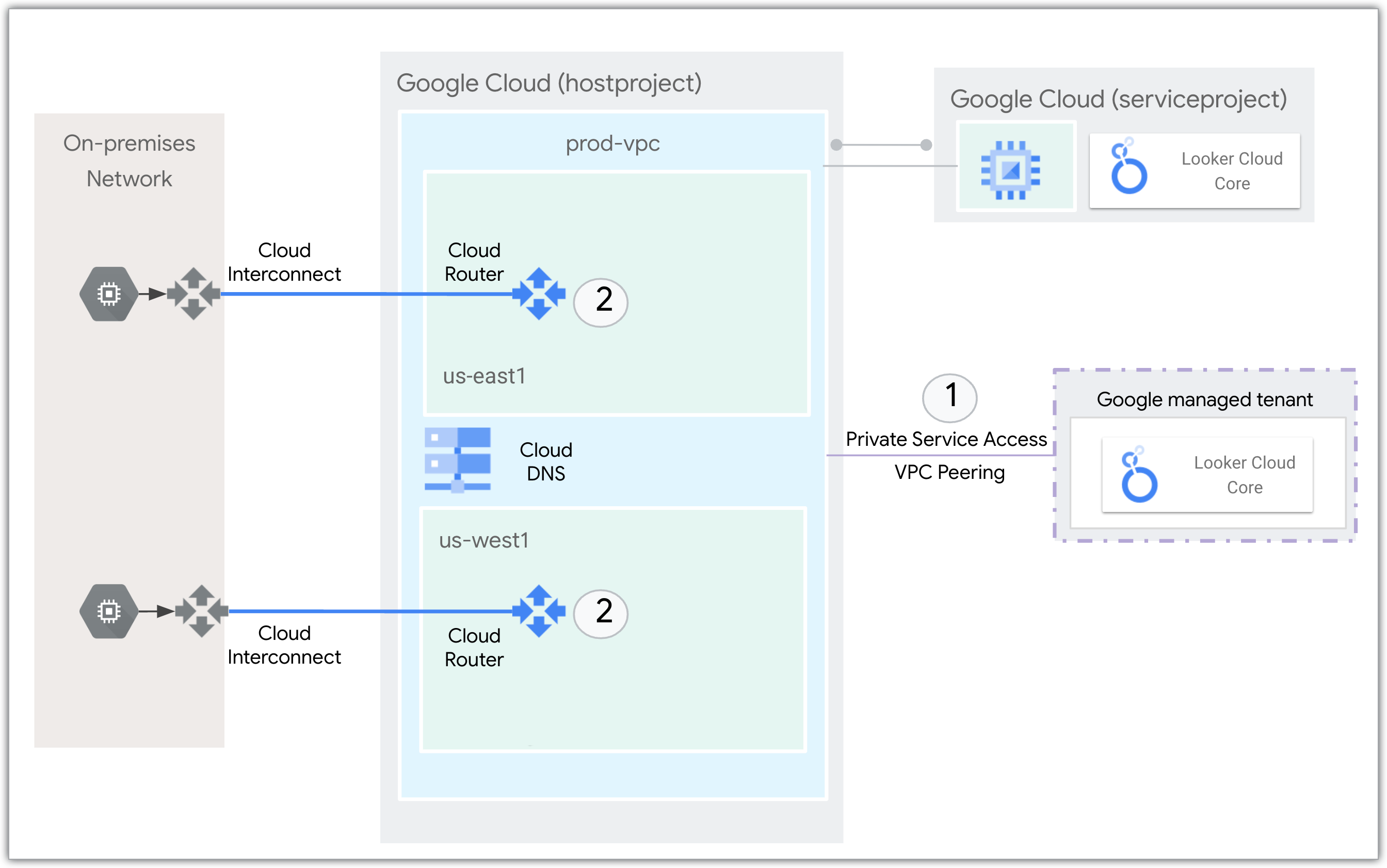

Il seguente diagramma di rete mostra come Cloud Interconnect e router Cloud interagiscono con il servizio Looker (Google Cloud core) per connettersi a una rete on-premise:

- L'accesso privato ai servizi connette il servizio Looker (Google Cloud core) al VPC tramite indirizzi IP interni utilizzando il peering VPC.

- Router Cloud utilizza il protocollo BGP (Border Gateway Protocol) per pubblicizzare i prefissi IP e programmare route dinamiche in base agli annunci BGP che riceve da un peer. Cloud Interconnect viene utilizzato per connettersi alla rete on-premise.

Cloud VPN e router Cloud

Per una procedura dettagliata su come creare un'istanza di Looker (Google Cloud core) con IP privato e pubblico e connetterla a un database on-premise utilizzando Cloud VPN e router Cloud, consulta il codelab Connettere Looker Cloud tramite rete ibrida.

Passaggi successivi

- Connettere Looker Cloud tramite il networking ibrido

- Connessione di Looker (Google Cloud core) al tuo database

- Prepara la tua istanza di Looker (Google Cloud core) per gli utenti

- Per un esempio di come installare manualmente i contenuti di Looker Marketplace, consulta l'articolo della community di Looker Installing the Looker API Explorer on a Looker (Google Cloud core) instance on a private IP network.