Halaman ini menjelaskan opsi konfigurasi jaringan untuk instance Looker (inti Google Cloud).

Anda menetapkan konfigurasi jaringan instance selama pembuatan instance. Sebaiknya tentukan opsi jaringan yang ingin Anda gunakan sebelum memulai proses pembuatan instance. Halaman ini juga membantu Anda menentukan opsi mana yang paling sesuai dengan kebutuhan organisasi Anda.

Ringkasan

Opsi konfigurasi jaringan berikut untuk Looker (Google Cloud core) tersedia:

- Menggunakan koneksi aman publik: Instance yang menggunakan alamat IP yang dapat diakses internet eksternal.

Gunakan koneksi pribadi: Koneksi pribadi menggunakan jaringan pribadi untuk akses ke dan dari instance Looker (Google Cloud core). Ada dua opsi untuk menggunakan jaringan pribadi:

- Private Service Connect: Instance yang diaktifkan untuk Private Service Connect menggunakan alamat IP Virtual Private Cloud (VPC) yang dihosting Google dan internal, serta menggunakan Private Service Connect untuk terhubung secara pribadi ke layanan Google dan pihak ketiga.

- Akses layanan pribadi: Instance yang diaktifkan untuk akses layanan pribadi menggunakan alamat IP Virtual Private Cloud (VPC) internal yang dihosting Google dan menggunakan akses layanan pribadi untuk terhubung secara pribadi ke layanan Google dan pihak ketiga.

Menggunakan koneksi hybrid: Instance yang mendukung alamat IP publik untuk ingress dan alamat IP VPC internal yang dihosting Google serta akses layanan pribadi atau Private Service Connect untuk egress.

Saat mempertimbangkan konfigurasi jaringan untuk instance Looker (Google Cloud core), informasi berikut mungkin berguna saat Anda membuat keputusan:

- Konfigurasi jaringan harus disetel saat instance dibuat. Instance yang dikonfigurasi untuk koneksi aman publik tidak dapat diubah setelah pembuatan instance. Instance yang dikonfigurasi untuk koneksi hybrid dapat diubah menjadi koneksi pribadi, atau instance dengan koneksi pribadi dapat diubah menjadi konfigurasi koneksi hybrid setelah instance dibuat.

- Ketersediaan fitur bervariasi menurut opsi jaringan. Lihat halaman dokumentasi Ketersediaan fitur di Looker (Google Cloud Core) untuk mengetahui informasi selengkapnya.

- Semua koneksi ke BigQuery dilakukan melalui jaringan pribadi Google, terlepas dari konfigurasi jaringan.

- Jika penyedia identitas pihak ketiga dikonfigurasi untuk single sign-on, browser pengguna akan berkomunikasi dengan penyedia identitas, lalu dialihkan ke instance Looker (inti Google Cloud). Selama URL pengalihan dapat diakses melalui jaringan pengguna, penyedia identitas pihak ketiga berfungsi untuk semua konfigurasi jaringan.

Lihat juga tabel di bagian Cara memilih opsi jaringan di halaman dokumentasi ini untuk mengetahui informasi selengkapnya tentang cara memutuskan konfigurasi jaringan yang tepat untuk tim Anda.

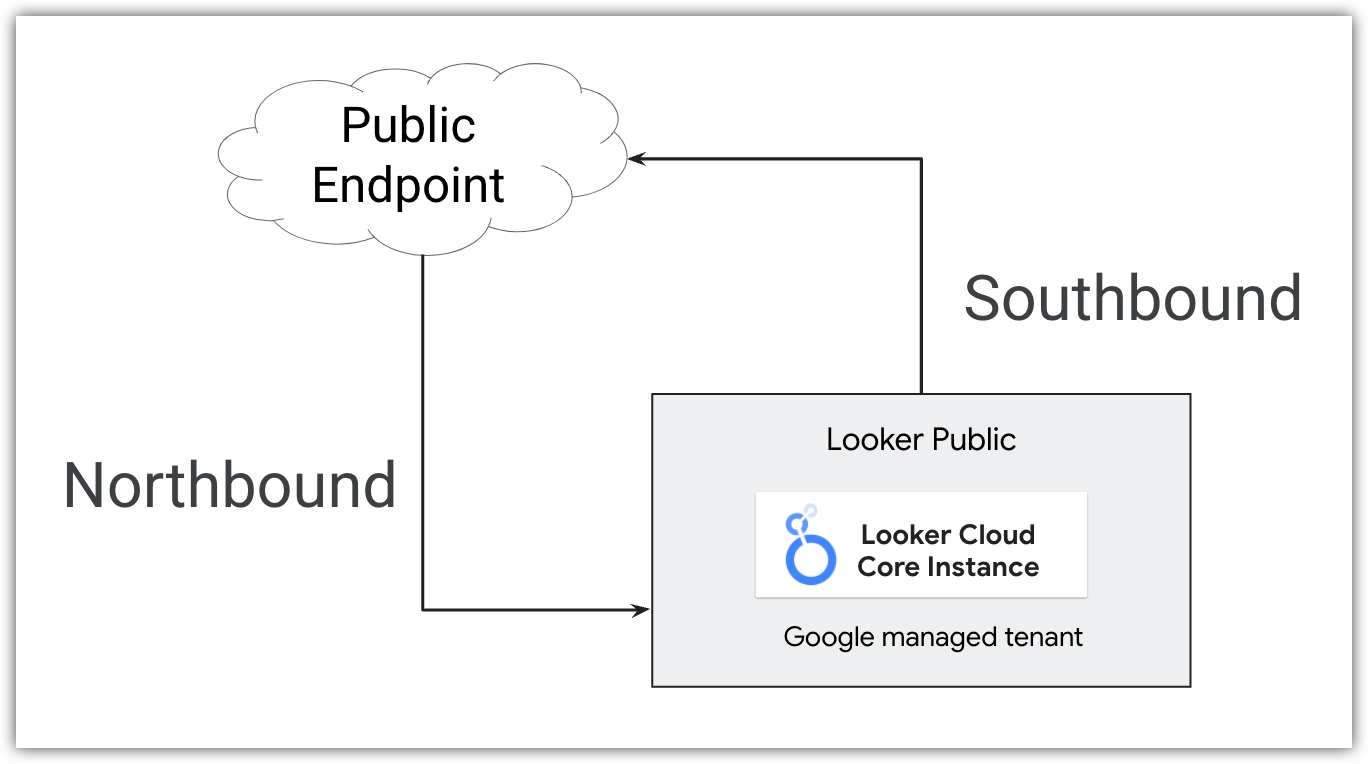

Koneksi aman publik

Looker (inti Google Cloud) yang di-deploy sebagai instance koneksi aman publik dapat diakses dari alamat IP yang dapat diakses internet eksternal. Dalam konfigurasi ini, traffic masuk (arah utara) ke Looker (Google Cloud core) didukung selain akses keluar (arah selatan) Looker (Google Cloud core) ke endpoint internet. Konfigurasi ini mirip dengan konfigurasi instance Looker (asli) yang dihosting oleh Looker.

Koneksi aman publik hanya mengizinkan traffic HTTPS ke Looker (inti Google Cloud). Google akan otomatis menyediakan sertifikat SSL saat CNAME diperbarui dan Google dapat menemukan data DIG. Sertifikat ini otomatis dirotasi setiap empat bulan. Untuk terhubung dengan aman ke database eksternal dari instance Looker (inti Google Cloud) koneksi aman publik, Anda dapat menyiapkan koneksi SSL terenkripsi.

Konfigurasi koneksi aman publik mudah disiapkan dan dihubungkan serta tidak memerlukan konfigurasi atau keahlian jaringan tingkat lanjut.

Untuk membuat instance koneksi aman publik Looker (Google Cloud core), lihat halaman dokumentasi Membuat instance Looker (Google Cloud core) koneksi aman publik.

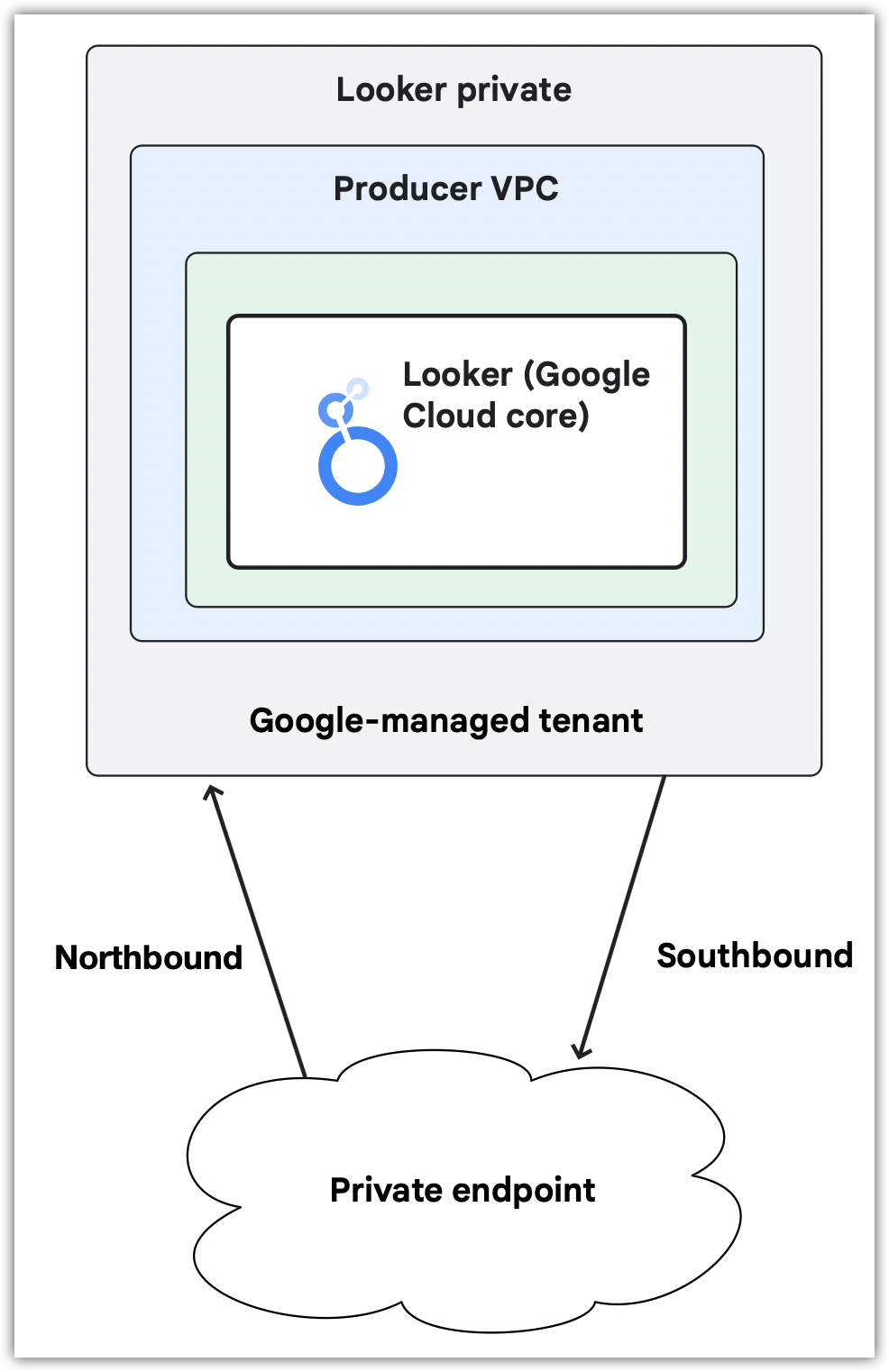

Koneksi pribadi

Instance Looker (inti Google Cloud) yang dikonfigurasi untuk menggunakan koneksi pribadi menggunakan alamat IP VPC internal yang dihosting Google. Anda dapat menggunakan alamat ini untuk berkomunikasi dengan resource lain yang dapat mengakses VPC. Koneksi pribadi membuat layanan dapat dijangkau tanpa melalui internet publik atau menggunakan alamat IP eksternal. Karena tidak melintasi internet, koneksi pribadi melalui IP pribadi biasanya memberikan latensi yang lebih rendah dan vektor serangan terbatas.

Dalam konfigurasi koneksi pribadi, sertifikat internal dikelola sepenuhnya oleh Google dan tidak diekspos kepada siapa pun. Jika Anda menyediakan instance koneksi pribadi dengan sertifikat kustom, Anda tidak perlu mengelola sertifikat pribadi internal. Sebagai gantinya, gunakan sertifikat kustom Anda sendiri, dan pastikan rotasi sertifikat tersebut dipertahankan.

Dalam konfigurasi koneksi pribadi, Looker (Google Cloud core) tidak memiliki URL publik. Anda mengontrol semua traffic masuk (arah utara), dan semua traffic keluar (arah selatan) akan dirutekan melalui VPC Anda.

Jika instance Anda hanya menggunakan koneksi pribadi, konfigurasi tambahan diperlukan untuk menyiapkan domain kustom dan akses pengguna ke instance; menggunakan beberapa fitur Looker (inti Google Cloud); atau terhubung ke resource eksternal, seperti penyedia Git. Keahlian jaringan internal akan membantu merencanakan dan menjalankan konfigurasi ini.

Looker (Google Cloud core) mendukung dua opsi berikut untuk koneksi pribadi:

Penggunaan Private Services Access atau Private Service Connect harus diputuskan pada saat pembuatan instance.

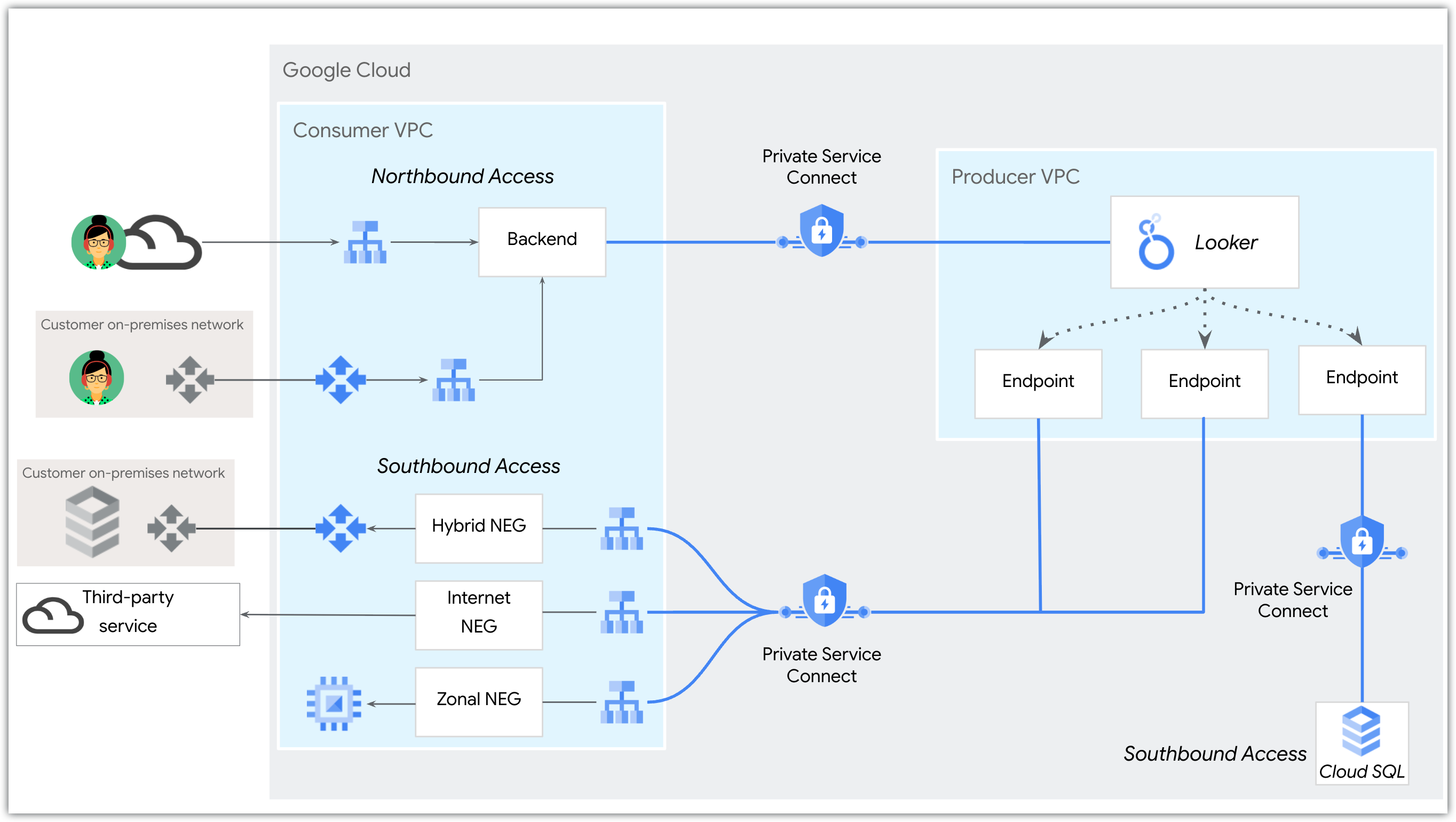

Private Service Connect

Penggunaan Private Service Connect dengan Looker (inti Google Cloud) harus ditetapkan pada saat pembuatan instance.

Jika digunakan dengan Looker (inti Google Cloud), Private Service Connect berbeda dari akses layanan pribadi dalam hal berikut:

- Endpoint dan backend mendukung metode akses publik atau pribadi.

- Looker (inti Google Cloud) dapat terhubung ke layanan Google lainnya, seperti Cloud SQL, yang dapat diakses melalui Private Service Connect.

- Tidak perlu mengalokasikan blok IP besar.

- Koneksi langsung memungkinkan komunikasi transitif.

- Anda tidak perlu membagikan jaringan dengan layanan lain.

- Mendukung multi-tenancy.

Backend Private Service Connect dapat digunakan untuk mengakses instance Private Service Connect Looker (Google Cloud core).

Instance Looker (inti Google Cloud) (Private Service Connect) menggunakan endpoint untuk terhubung ke Google Cloud atau resource eksternal. Jika resource bersifat eksternal, grup endpoint jaringan (NEG) dan load balancer juga perlu disiapkan. Selain itu, setiap koneksi keluar ke layanan unik mengharuskan layanan tersebut dipublikasikan menggunakan Private Service Connect. Di sisi Looker (Google Cloud core), setiap koneksi keluar yang unik harus dibuat dan dikelola untuk setiap layanan yang ingin Anda hubungkan.

Keahlian jaringan internal akan membantu merencanakan dan menjalankan konfigurasi Private Service Connect.

Untuk contoh cara menghubungkan ke layanan eksternal, lihat codelab NEG Internet HTTPS Southbound PSC Looker.

Untuk mempelajari lebih lanjut instance Private Service Connect, lihat halaman dokumentasi Menggunakan Private Service Connect dengan Looker (inti Google Cloud).

Akses layanan pribadi

Penggunaan koneksi pribadi akses layanan pribadi dengan Looker (Google Cloud core) harus ditetapkan pada saat pembuatan instance. Instance Looker (inti Google Cloud) dapat secara opsional menyertakan koneksi aman publik dengan koneksi pribadinya (akses layanan pribadi). Setelah membuat instance yang menggunakan akses layanan pribadi, Anda dapat menambahkan atau menghapus koneksi pribadi ke instance tersebut.

Untuk membuat koneksi pribadi (akses layanan pribadi), Anda harus mengalokasikan rentang CIDR /22 di VPC Anda ke Looker (inti Google Cloud).

Untuk menyiapkan akses pengguna ke instance yang hanya menggunakan koneksi pribadi (akses layanan pribadi), Anda harus menyiapkan domain kustom dan mengonfigurasi akses ke domain bergantung pada kebutuhan organisasi Anda. Untuk terhubung ke resource eksternal, Anda harus melakukan konfigurasi tambahan. Keahlian jaringan internal akan membantu merencanakan dan menjalankan konfigurasi ini.

Untuk membuat instance akses layanan pribadi Looker (Google Cloud core), lihat halaman dokumentasi Membuat instance koneksi pribadi.

Konfigurasi koneksi hybrid

Instance Looker (inti Google Cloud) yang menggunakan akses layanan pribadi atau Private Service Connect untuk koneksi pribadinya mendukung konfigurasi koneksi hybrid.

Instance Looker (inti Google Cloud) yang menggunakan akses layanan pribadi dan memiliki koneksi hibrida memiliki URL publik, dan semua traffic masuk (northbound) akan melalui koneksi publik menggunakan HTTPS. Traffic keluar (southbound) dirutekan melalui VPC Anda, yang dapat dikonfigurasi untuk mengizinkan hanya traffic koneksi pribadi, menggunakan HTTPS atau enkripsi. Semua traffic dalam pengiriman dienkripsi.

Instance Looker (inti Google Cloud) yang diaktifkan untuk Private Service Connect menggunakan alamat IP yang ditentukan pelanggan yang dapat diakses di VPC untuk ingress. Komunikasi ke VPC dan workload lokal atau multi-cloud menggunakan lampiran layanan yang Anda deploy untuk traffic keluar.

Konfigurasi koneksi hybrid memungkinkan penggunaan beberapa fitur Looker (inti Google Cloud) yang tidak tersedia untuk konfigurasi koneksi pribadi, seperti konektor BI Google Spreadsheet yang Terhubung.

Cara memilih opsi jaringan

Tabel berikut menunjukkan ketersediaan fitur untuk berbagai opsi jaringan.

| Persyaratan jaringan | |||||

|---|---|---|---|---|---|

| Fitur | Koneksi aman publik | Koneksi hybrid (PSA) | Koneksi pribadi (PSA) | Koneksi hybrid (PSC) | Koneksi pribadi (PSC) |

| Memerlukan alokasi rentang IP untuk pembuatan instance | Tidak | Ya (/22 per instance, per region)

|

Ya (/22 per instance, per region)

|

Tidak | Tidak |

| Cloud Armor | Ya. Looker (Google Cloud core) menggunakan aturan Cloud Armor default, yang dikelola oleh Google. Aturan ini tidak dapat dikonfigurasi. | Ya. Looker (Google Cloud core) menggunakan aturan Cloud Armor default, yang dikelola oleh Google. Aturan ini tidak dapat dikonfigurasi. | Tidak | Ya. Looker (Google Cloud core) menggunakan aturan Cloud Armor default, yang dikelola oleh Google. Aturan ini tidak dapat dikonfigurasi. | Didukung dengan Load Balancer Aplikasi eksternal regional yang dikelola pelanggan, backend Private Service Connect, dan Google Cloud Armor yang dikelola pelanggan |

| Domain kustom | Ya | Didukung sebagai URL publik | Ya | Didukung sebagai URL publik | Ya |

| Akses masuk | |||||

| Fitur | Koneksi aman publik | Koneksi hybrid (PSA) | Koneksi pribadi (PSA) | Koneksi hybrid (PSC) | Koneksi pribadi (PSC) |

| Internet publik | Ya | Ya | Tidak | Didukung dengan Load Balancer Aplikasi eksternal regional yang dikelola Google | Didukung dengan Load Balancer Aplikasi eksternal regional yang dikelola pelanggan, backend Private Service Connect, dan domain kustom |

| Peering VPC (akses layanan pribadi) | Tidak | Ya | Ya | Tidak | Tidak |

| Perutean berbasis PSC | Tidak | Tidak | Tidak |

Didukung dengan berikut ini:

Akses global didukung oleh backend Private Service Connect, tetapi tidak oleh endpoint konsumen Private Service Connect. |

|

| Jaringan hybrid | Tidak | Ya | Ya | Ya | Ya |

| Akses keluar | |||||

| Fitur | Koneksi aman publik | Koneksi hybrid (PSA) | Koneksi pribadi (PSA) | Koneksi hybrid (PSC) | Koneksi pribadi (PSC) |

| Internet | Ya | Tidak | Tidak | Didukung dengan load balancer internal proxy TCP regional, NEG internet, dan gateway Cloud NAT. | |

| Peering VPC (akses layanan pribadi) | Tidak | Ya | Ya | Tidak | Tidak |

| Perutean berbasis Private Service Connect | Tidak | Tidak | Tidak | Didukung dengan load balancer internal proxy TCP regional dan NEG hibrida | |

| Jaringan hybrid (multi-cloud dan lokal) | Tidak | Ya | Ya | Didukung dengan load balancer internal proxy TCP regional, NEG hibrida, dan Google Cloud produk jaringan | |

| Aplikasi | |||||

| Fitur | Koneksi aman publik | Koneksi hybrid (PSA) | Koneksi pribadi (PSA) | Koneksi hybrid (PSC) | Koneksi pribadi (PSC) |

| GitHub | Ya | Didukung dengan load balancer internal proxy TCP dan NEG internet | Ya. Untuk contoh, lihat codelab NEG HTTPS Southbound PSC Looker. | ||

| GitHub Enterprise | Tidak | Ya | Ya | Ya | Ya |

| Cloud SQL | Ya | Didukung dengan Cloud SQL yang di-deploy di VPC yang sama dengan Looker (Google Cloud core) | Ya | Ya | Ya |

| BigQuery | Ya | Ya | Ya | Ya | Ya |

| Penyematan | Ya | Ya | Ya | Ya | Ya |

| Marketplace | Ya | Tidak | Tidak | Tidak | Tidak |

| Sheet yang Terhubung | Ya | Ya | Tidak | Ya | Tidak |

| SMTP | Ya | Ya | Ya | Ya. Memerlukan konektivitas keluar. | |

| Manfaat | |||||

| Fitur | Koneksi aman publik | Koneksi hybrid (PSA) | Koneksi pribadi (PSA) | Koneksi hybrid (PSC) | Koneksi pribadi (PSC) |

| Manfaat |

|

|

|

|

|

| Pertimbangan | |||||

| Fitur | Koneksi aman publik | Koneksi hybrid (PSA) | Koneksi pribadi (PSA) | Koneksi hybrid (PSC) | Koneksi pribadi (PSC) |

| Pertimbangan | Jika menginginkan URL kustom, Anda harus mengonfigurasi nama domain yang memenuhi syarat (misalnya, looker.examplepetstore.com). Anda tidak dapat memiliki URL kustom seperti examplepetstore.looker.com.

|

|

|

|

|

Langkah berikutnya

- Membuat instance Looker (Google Cloud core) dengan koneksi aman publik

- Menggunakan Private Service Connect dengan Looker (Google Cloud core)

- Membuat instance Private Service Connect koneksi pribadi Looker (Google Cloud core)

- Ikuti tutorial tentang cara melakukan koneksi HTTPS keluar ke GitHub dari PSC.

- Membuat instance Looker (Google Cloud core) koneksi pribadi (akses layanan pribadi)