Looker propose l'authentification à deux facteurs (2FA) comme couche de sécurité supplémentaire pour protéger les données accessibles via Looker. Lorsque l'authentification à deux facteurs est activée, chaque utilisateur qui se connecte doit s'authentifier à l'aide d'un code à usage unique généré par son appareil mobile. Il n'existe aucune option permettant d'activer l'authentification à deux facteurs pour un sous-ensemble d'utilisateurs.

La page Authentification à deux facteurs de la section Authentification du menu Admin vous permet d'activer et de configurer l'A2F.

Utiliser l'authentification à deux facteurs

Voici le workflow général pour configurer et utiliser l'authentification à deux facteurs. Veuillez noter les exigences de synchronisation de l'heure, qui sont nécessaires au bon fonctionnement de l'authentification à deux facteurs.

L'administrateur active l'authentification à deux facteurs dans les paramètres d'administration de Looker.

Lorsque vous activez l'authentification à deux facteurs, tous les utilisateurs connectés à Looker sont déconnectés et doivent se reconnecter à l'aide de l'authentification à deux facteurs.

Les utilisateurs individuels installent l'application iPhone ou Android Google Authenticator sur leurs appareils mobiles.

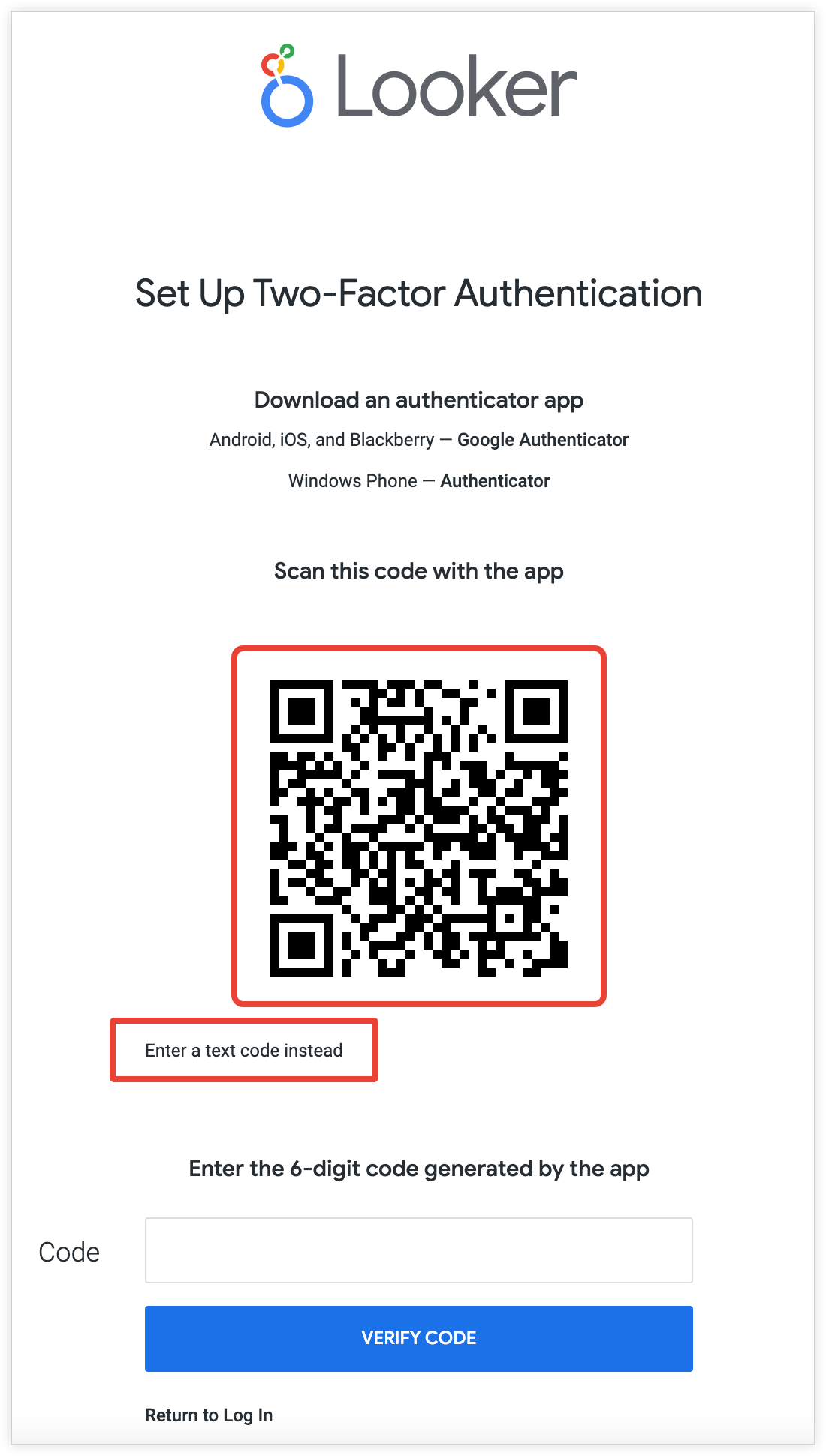

Lors de la première connexion, un code QR s'affiche sur l'écran de l'ordinateur de l'utilisateur. Il doit le scanner avec son téléphone à l'aide de l'application Google Authenticator.

Si l'utilisateur ne peut pas scanner un code QR avec son téléphone, il peut également générer un code textuel qu'il pourra saisir sur son téléphone.

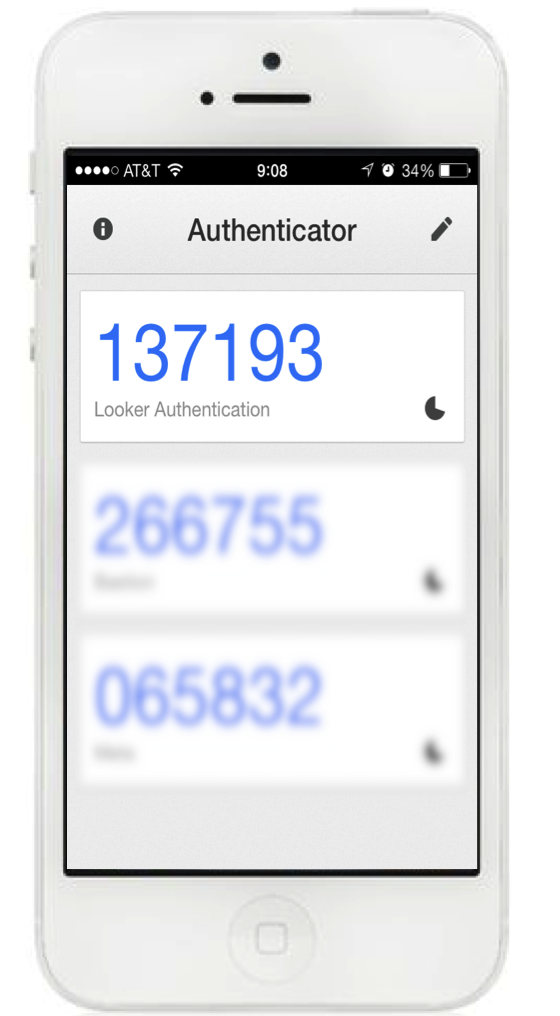

Il pourra ensuite générer des clés d'authentification pour Looker.

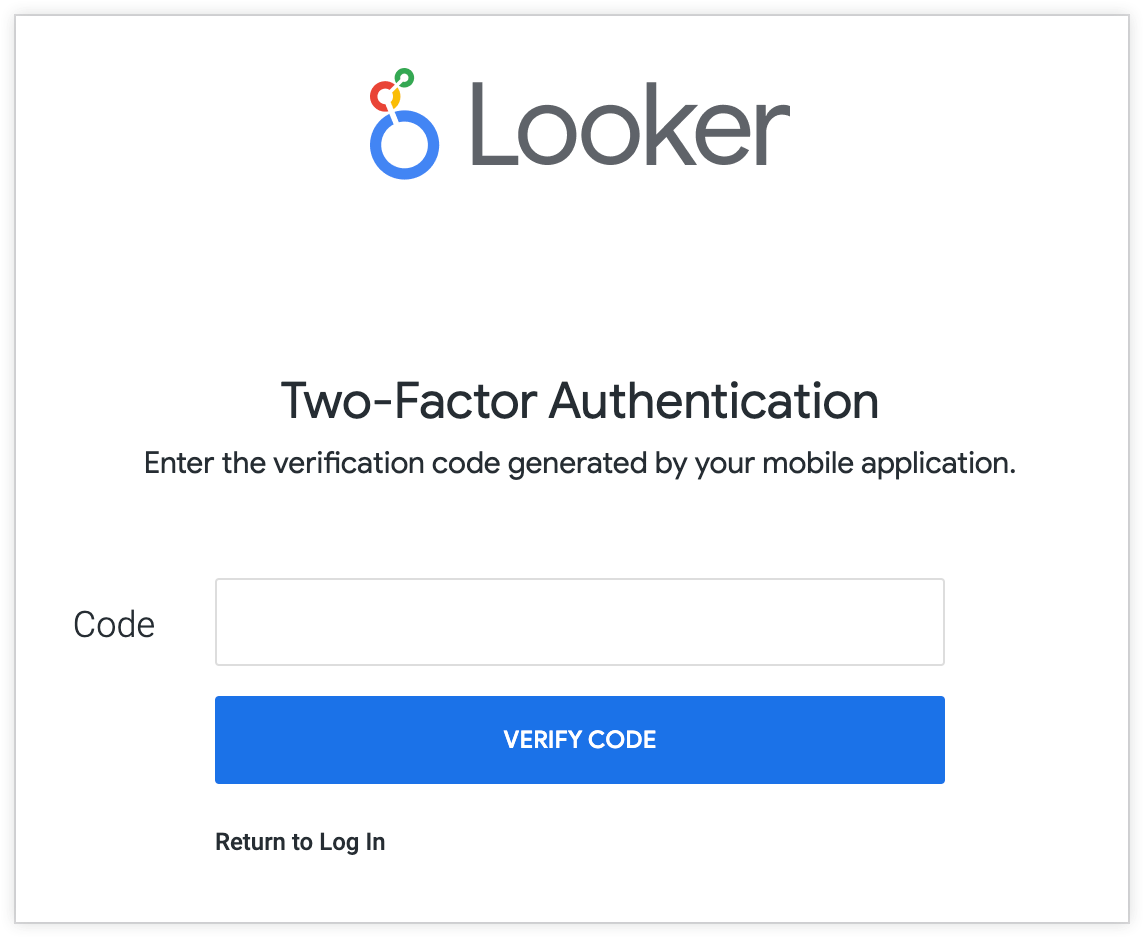

Lors des connexions suivantes à Looker, l'utilisateur devra saisir une clé d'authentification après avoir indiqué son nom d'utilisateur et son mot de passe.

Si un utilisateur active l'option Je fais confiance à cet ordinateur, la clé authentifie le navigateur de connexion pendant 30 jours. Pendant cette période, l'utilisateur peut se connecter en utilisant uniquement son nom d'utilisateur et son mot de passe. Looker exige que chaque utilisateur réauthentifie le navigateur avec Google Authenticator tous les 30 jours.

Exigences de synchronisation horaire

Google Authenticator génère des jetons basés sur le temps, qui nécessitent une synchronisation de l'heure entre le serveur Looker et chaque appareil mobile pour fonctionner. Si le serveur Looker et un appareil mobile ne sont pas synchronisés, l'utilisateur de l'appareil mobile peut ne pas pouvoir s'authentifier avec l'authentification à deux facteurs. Pour synchroniser les sources de temps :

- Configurez les appareils mobiles pour qu'ils synchronisent automatiquement l'heure avec le réseau.

- Pour les déploiements Looker hébergés par le client, assurez-vous que NTP est en cours d'exécution et configuré sur le serveur. Si le serveur est provisionné sur AWS, vous devrez peut-être autoriser explicitement le protocole NTP dans la liste ACL du réseau AWS.

- Un administrateur Looker peut définir la dérive temporelle maximale autorisée dans le panneau Admin de Looker, qui définit la différence autorisée entre le serveur et les appareils mobiles. Si le paramètre de l'heure d'un appareil mobile est incorrect de plus que la dérive autorisée, les clés d'authentification ne fonctionneront pas. La valeur par défaut est de 90 secondes.

Réinitialiser l'authentification à deux facteurs

Si un utilisateur doit réinitialiser son authentification à deux facteurs (par exemple, s'il a un nouvel appareil mobile) :

- Sur la page Utilisateurs de la section Admin de Looker, cliquez sur Modifier à droite de la ligne de l'utilisateur pour modifier les informations de son compte.

- Dans la section Secret à deux facteurs, cliquez sur Réinitialiser. Looker invite alors l'utilisateur à scanner à nouveau un code QR avec l'application Google Authenticator lors de la tentative suivante de connexion à l'instance Looker.

Remarques

Lorsque vous configurez l'authentification à deux facteurs, tenez compte des points suivants :

- L'authentification à deux facteurs n'affecte pas l'utilisation de l'API Looker.

- L'authentification à deux facteurs n'affecte pas l'authentification via des systèmes externes tels que LDAP, SAML, Google OAuth ou OpenID Connect. L'authentification à deux facteurs n'a aucune incidence sur les identifiants de connexion alternatifs utilisés avec ces systèmes.