Looker bietet die 2‑Faktor-Authentifizierung als zusätzliche Sicherheitsebene zum Schutz von Daten, auf die über Looker zugegriffen werden kann. Wenn die 2FA aktiviert ist, muss sich jeder Nutzer, der sich anmeldet, mit einem Einmalcode authentifizieren, der von seinem Mobilgerät generiert wird. Es gibt keine Möglichkeit, die 2FA für eine Teilmenge von Nutzern zu aktivieren.

Auf der Seite 2‑Faktor-Authentifizierung im Bereich Authentifizierung des Menüs Verwaltung können Sie die 2‑Faktor-Authentifizierung aktivieren und konfigurieren.

2‑Faktor-Authentifizierung verwenden

Im Folgenden finden Sie den allgemeinen Workflow für die Einrichtung und Verwendung der 2‑Faktor-Authentifizierung. Beachten Sie die Anforderungen an die Zeitsynchronisierung, die für die korrekte Funktion der 2FA erforderlich sind.

Der Administrator aktiviert die 2‑Faktor-Authentifizierung in den Looker-Administratoreinstellungen.

Wenn Sie die 2FA aktivieren, werden alle Nutzer, die in Looker angemeldet sind, abgemeldet und müssen sich mit der 2FA neu anmelden.

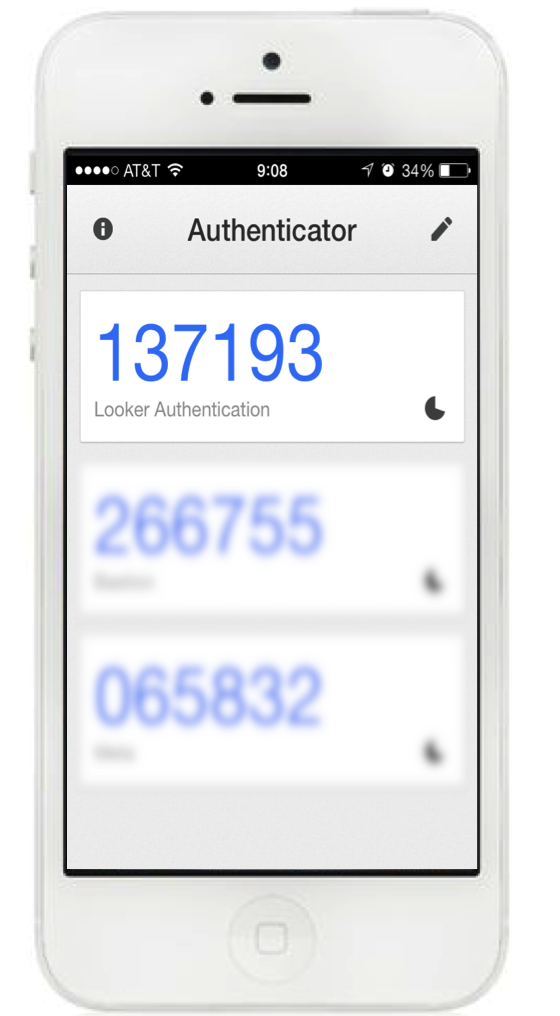

Einzelne Nutzer installieren die Google Authenticator App für iPhone oder die Google Authenticator App für Android auf ihren Mobilgeräten.

Bei der ersten Anmeldung wird dem Nutzer auf dem Computerbildschirm ein QR‑Code angezeigt, den er mit der Google Authenticator App auf seinem Smartphone scannen muss.

Wenn der Nutzer keinen QR-Code mit seinem Smartphone scannen kann, kann er auch einen Textcode generieren, den er auf seinem Smartphone eingeben kann.

Danach können die Nutzer Authentifizierungsschlüssel für Looker generieren.

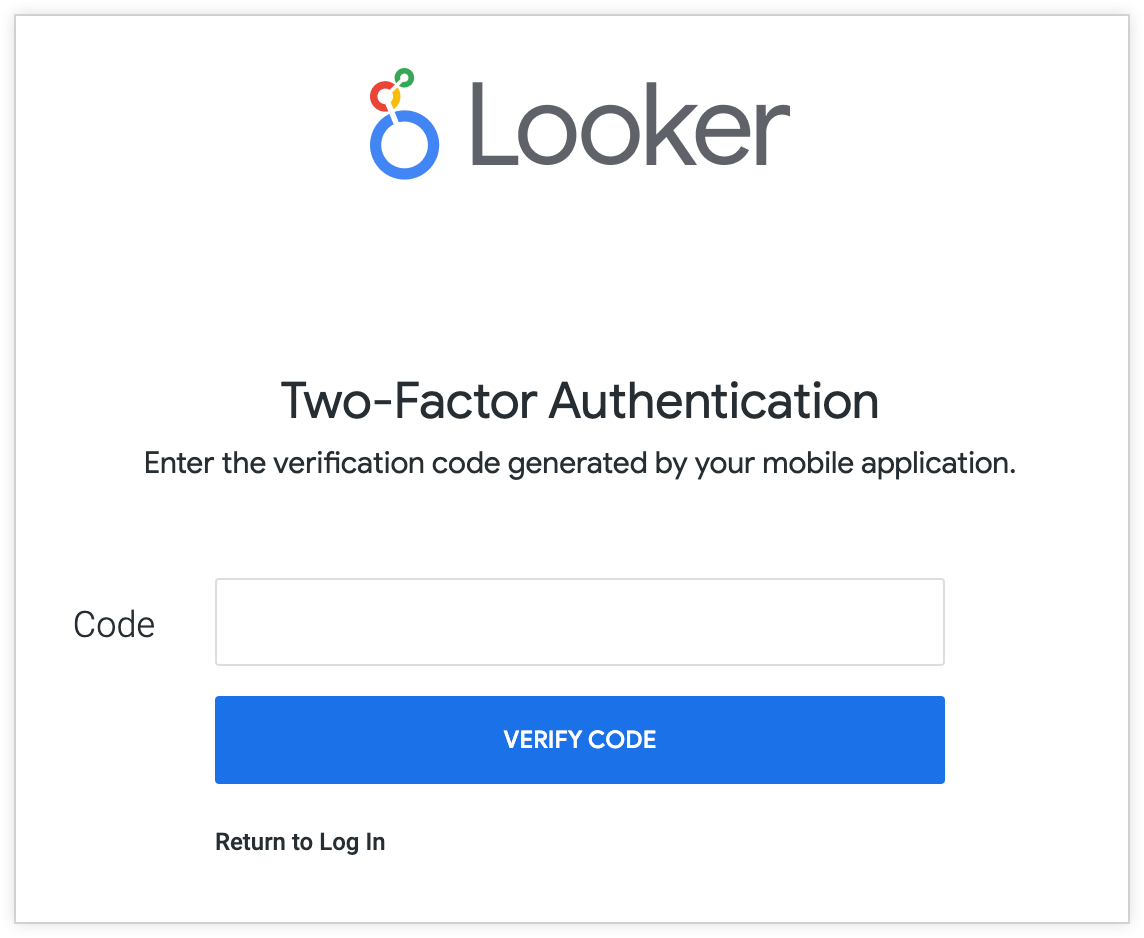

Bei nachfolgenden Anmeldungen bei Looker muss der Nutzer nach der Eingabe seines Nutzernamens und Passworts einen Authentifizierungsschlüssel eingeben.

Wenn ein Nutzer die Option Dies ist ein vertrauenswürdiger Computer aktiviert, wird der Anmeldebrowser für einen Zeitraum von 30 Tagen durch den Schlüssel authentifiziert. In diesem Zeitraum kann sich der Nutzer nur mit seinem Nutzernamen und Passwort anmelden. Alle 30 Tage müssen alle Nutzer den Browser mit Google Authenticator neu authentifizieren.

Anforderungen an die Zeitsynchronisierung

Google Authenticator generiert zeitbasierte Tokens, die eine Zeitsynchronisierung zwischen dem Looker-Server und jedem Mobilgerät erfordern, damit die Tokens funktionieren. Wenn der Looker-Server und ein Mobilgerät nicht synchronisiert sind, kann sich der Nutzer des Mobilgeräts möglicherweise nicht mit der 2‑Faktor-Authentifizierung authentifizieren. So synchronisieren Sie Zeitquellen:

- Mobilgeräte für die automatische Zeitsynchronisierung mit dem Netzwerk einrichten

- Bei von Kunden gehosteten Looker-Bereitstellungen muss NTP auf dem Server ausgeführt und konfiguriert sein. Wenn der Server auf AWS bereitgestellt wird, müssen Sie NTP möglicherweise explizit in der AWS-Netzwerk-ACL zulassen.

- Ein Looker-Administrator kann die maximal zulässige Zeitverschiebung in der Admin-Konsole von Looker festlegen. Damit wird definiert, wie groß der Unterschied zwischen dem Server und Mobilgeräten sein darf. Wenn die Zeiteinstellung eines Mobilgeräts um mehr als die zulässige Abweichung abweicht, funktionieren die Authentifizierungsschlüssel nicht. Der Standardwert beträgt 90 Sekunden.

2‑Faktor-Authentifizierung zurücksetzen

Wenn die 2FA eines Nutzers zurückgesetzt werden muss (z. B. weil er ein neues Mobilgerät hat):

- Klicken Sie in Looker im Bereich Admin auf der Seite Nutzer rechts neben der Zeile des Nutzers auf Bearbeiten, um die Kontoinformationen des Nutzers zu bearbeiten.

- Klicken Sie im Bereich Zweistufiges Secret auf Zurücksetzen. Dadurch werden Benutzer in Looker aufgefordert, einen neuen QR-Code mit der Google Authenticator-App zu scannen, wenn sie sich das nächste Mal bei der Looker-Instanz anmelden.

Hinweise

Beachten Sie beim Konfigurieren der 2‑Faktor-Authentifizierung Folgendes:

- Die 2‑Faktor-Authentifizierung hat keine Auswirkungen auf die Verwendung der Looker API.

- Die 2‑Faktor-Authentifizierung hat keine Auswirkungen auf die Authentifizierung über externe Systeme wie LDAP, SAML, Google OAuth oder OpenID Connect. Die 2FA wirkt sich auf alle alternativen Anmeldedaten aus, die mit diesen Systemen verwendet werden.