Looker 提供双重身份验证 (2FA) 作为额外的安全保障,以保护可通过 Looker 访问的数据。启用 2FA 后,每位登录的用户都必须使用移动设备生成的一次性验证码进行身份验证。您无法仅为部分用户启用双重身份验证。

您可以在管理菜单的身份验证部分中,通过双重身份验证页面启用和配置 2FA。

使用双重身份验证

以下是设置和使用双重身份验证的简要工作流程。请注意时间同步要求,这是双重身份验证正常运行的必要条件。

管理员在 Looker 的管理设置中启用 2FA。

启用双重身份验证后,所有已登录 Looker 的用户都将被退出,并且必须使用双重身份验证重新登录。

个人用户在其移动设备上安装 Google 身份验证器 iPhone 应用或 Android 应用。

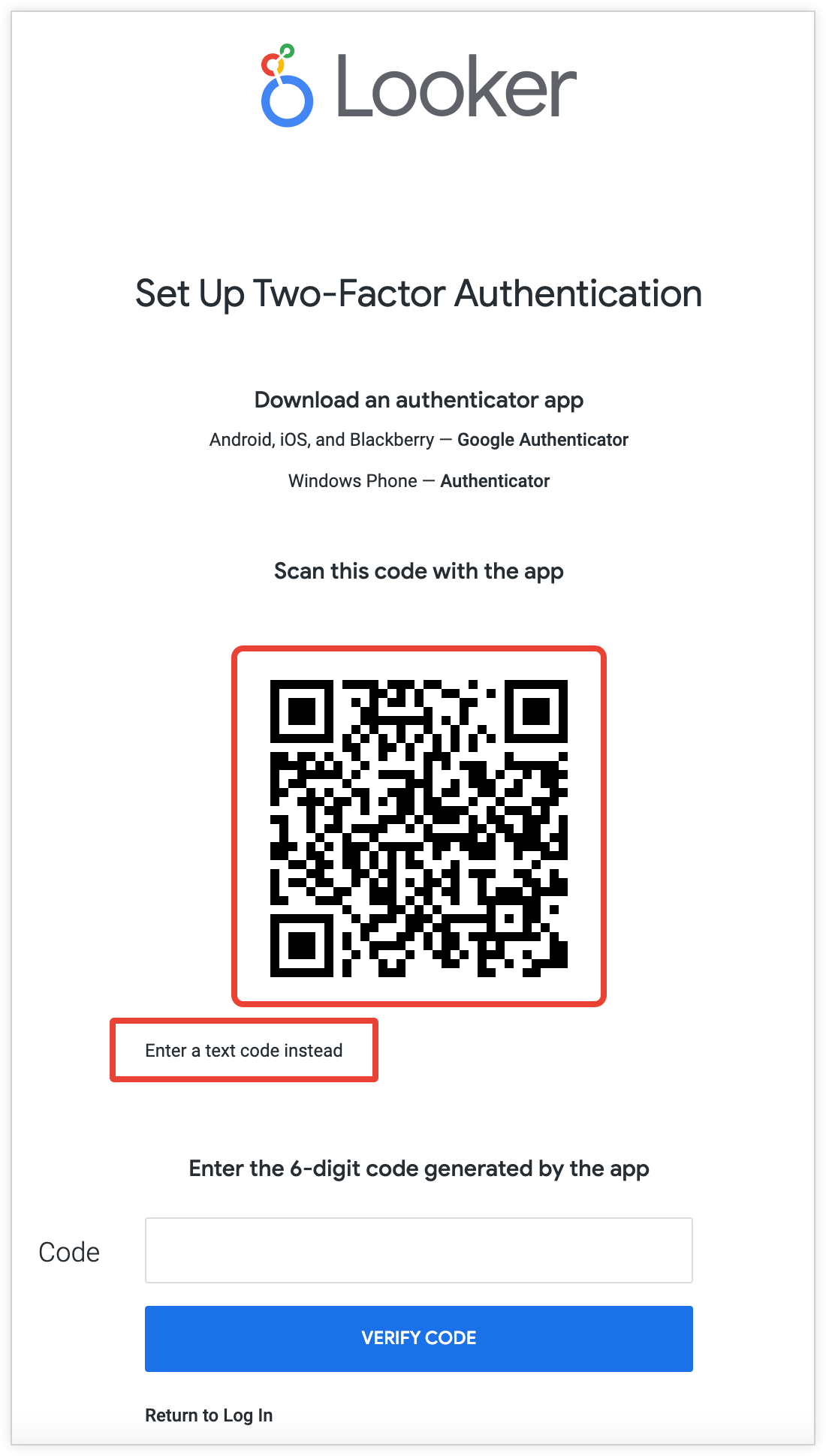

在首次登录时,用户会在电脑屏幕上看到一个二维码图片,需要使用 Google 身份验证器应用通过手机扫描该二维码。

如果用户无法使用手机扫描二维码,还可以选择生成一个文本验证码,以便在手机上输入。

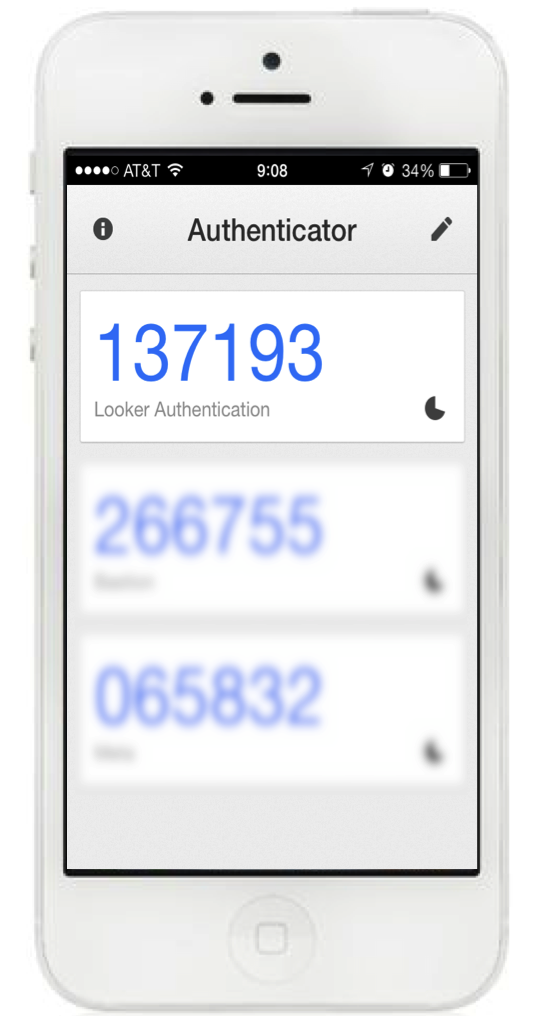

完成此步骤后,用户将能够为 Looker 生成身份验证密钥。

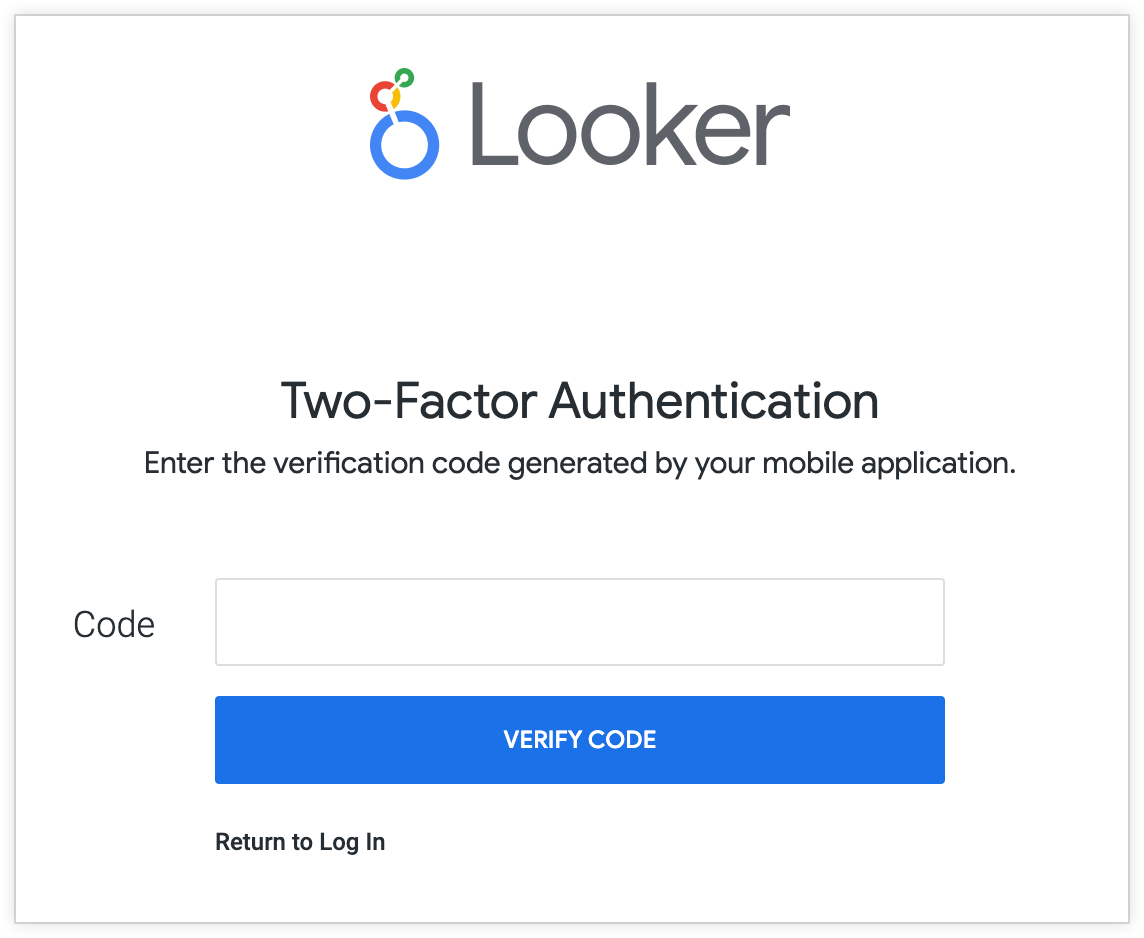

在后续登录 Looker 时,用户需要在提交用户名和密码后输入身份验证密钥。

如果用户启用这是一台可信的计算机选项,则密钥会在 30 天内对登录浏览器进行身份验证。在此窗口期间,用户可以仅使用用户名和密码登录。Looker 要求每位用户每 30 天使用 Google 身份验证器重新验证浏览器。

时间同步要求

Google 身份验证器会生成基于时间的令牌,这些令牌需要 Looker 服务器与每部移动设备之间进行时间同步才能正常工作。如果 Looker 服务器与移动设备未同步,可能会导致移动设备用户无法通过双重身份验证进行身份验证。如需同步时间源,请执行以下操作:

- 将移动设备设置为与网络自动同步时间。

- 对于客户自托管的 Looker 部署,请确保 NTP 在服务器上运行并已配置。如果服务器是在 AWS 上预配的,您可能需要在 AWS 网络 ACL 中明确允许 NTP。

- Looker 管理员可以在 Looker 的管理面板中设置允许的最大时间漂移,以定义服务器与移动设备之间允许的差异程度。如果移动设备的时间设置与实际时间相差超过允许的漂移量,身份验证密钥将无法正常使用。默认值为 90 秒。

重置双重身份验证

如果用户需要重置其双重身份验证 (2FA)(例如,如果用户有新的移动设备),请执行以下操作:

- 在 Looker 的管理部分的用户页面中,点击用户所在行右侧的修改,以修改用户的账号信息。

- 在双重验证密钥部分,点击重置。这会导致 Looker 在用户下次尝试登录 Looker 实例时,提示用户使用 Google 身份验证器应用重新扫描二维码。

注意事项

配置双重身份验证时,请注意以下事项:

- 双重身份验证不会影响 Looker API 的使用。

- 双重身份验证不会影响通过 LDAP、SAML、Google OAuth 或 OpenID Connect 等外部系统进行的身份验证。双重身份验证会影响与这些系统搭配使用的任何备用登录凭据。