Looker fornisce l'autenticazione a due fattori (2FA) come livello di sicurezza aggiuntivo per proteggere i dati accessibili tramite Looker. Con l'autenticazione a due fattori attivata, ogni utente che accede deve autenticarsi con un codice monouso generato dal proprio dispositivo mobile. Non è disponibile alcuna opzione per attivare l'autenticazione a due fattori per un sottoinsieme di utenti.

La pagina Autenticazione a due fattori nella sezione Autenticazione del menu Amministrazione consente di attivare e configurare l'autenticazione a due fattori.

Utilizzo dell'autenticazione a due fattori

Di seguito è riportato il flusso di lavoro generale per la configurazione e l'utilizzo dell'autenticazione a due fattori. Tieni presente i requisiti di sincronizzazione dell'ora, necessari per il corretto funzionamento dell'autenticazione a due fattori.

L'amministratore attiva l'autenticazione a due fattori nelle impostazioni di amministrazione di Looker.

Quando abiliti l'autenticazione a due fattori, tutti gli utenti che hanno eseguito l'accesso a Looker verranno disconnessi e dovranno accedere di nuovo utilizzando l'autenticazione a due fattori.

I singoli utenti installano l'app per iPhone o l'app per Android Google Authenticator sui propri dispositivi mobili.

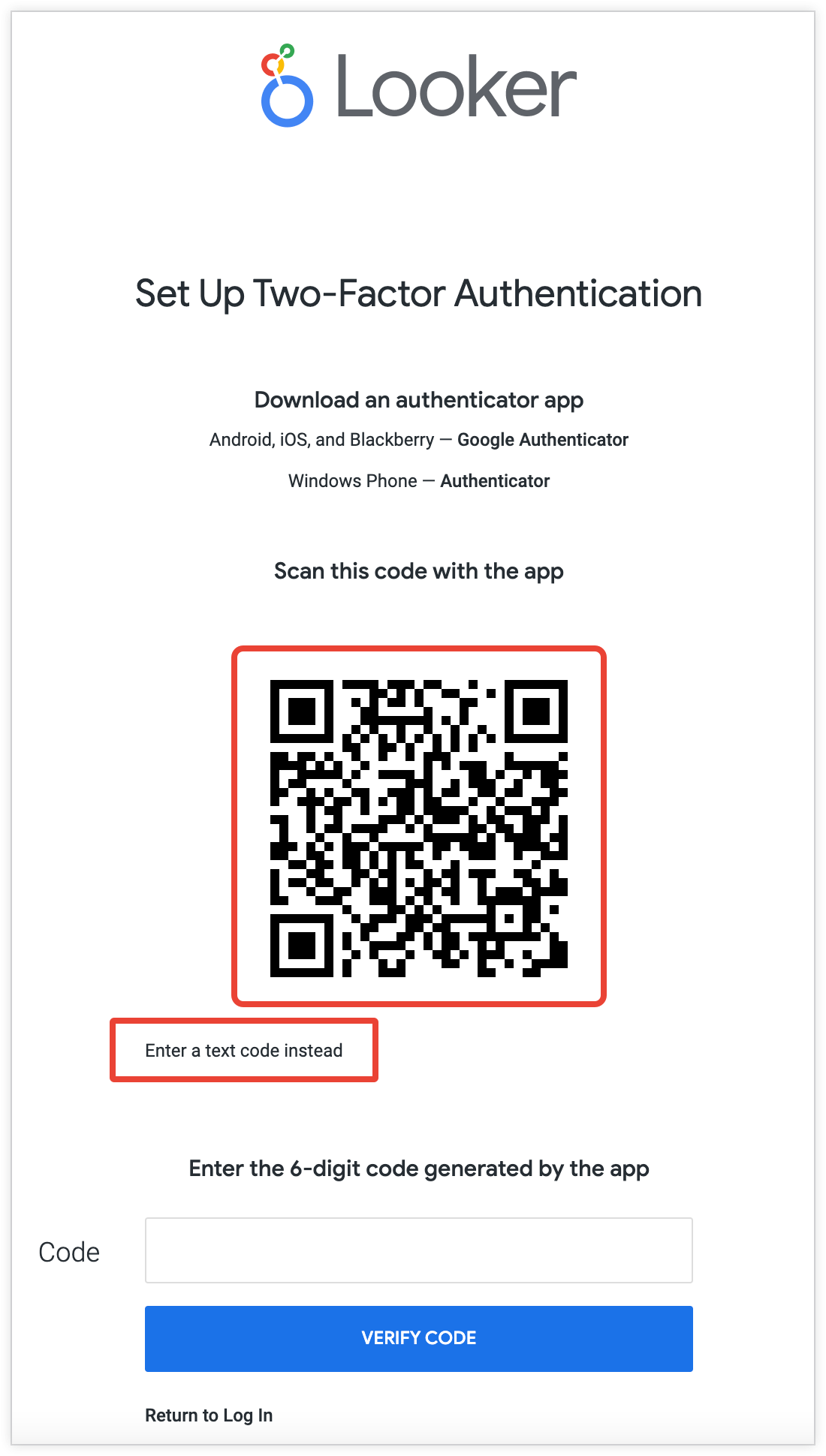

Al primo accesso, sullo schermo del computer viene visualizzata l'immagine di un codice QR, che l'utente dovrà scansionare con lo smartphone utilizzando l'app Google Authenticator.

Se l'utente non riesce a scansionare un codice QR con il proprio smartphone, può anche generare un codice di testo da inserire sullo smartphone.

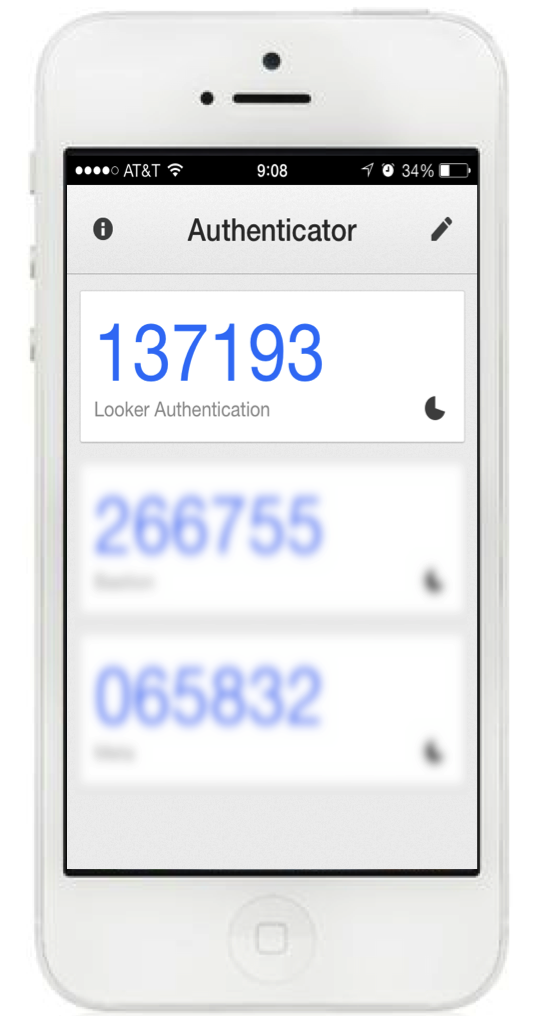

Dopo aver completato questo passaggio, gli utenti potranno generare chiavi di autenticazione per Looker.

Negli accessi successivi a Looker, l'utente dovrà inserire una chiave di autenticazione dopo aver inviato il nome utente e la password.

Se un utente attiva l'opzione Questo è un computer attendibile, la chiave autentica il browser di accesso per un periodo di 30 giorni. Durante questo periodo, l'utente può accedere solo con nome utente e password. Ogni 30 giorni, Looker richiede a ogni utente di autenticare nuovamente il browser con Google Authenticator.

Requisiti di sincronizzazione dell'ora

Google Authenticator genera token basati sul tempo, che richiedono la sincronizzazione dell'ora tra il server Looker e ogni dispositivo mobile affinché i token funzionino. Se il server Looker e un dispositivo mobile non sono sincronizzati, l'utente del dispositivo mobile potrebbe non essere in grado di autenticarsi con l'autenticazione a due fattori. Per sincronizzare le origini ora:

- Imposta i dispositivi mobili per la sincronizzazione automatica dell'ora con la rete.

- Per le implementazioni di Looker ospitate dal cliente, assicurati che NTP sia in esecuzione e configurato sul server. Se il server è sottoposto a provisioning su AWS, potrebbe essere necessario consentire esplicitamente NTP nell'ACL di rete AWS.

- Un amministratore di Looker può impostare la deviazione temporale massima consentita nel pannello Amministrazione di Looker, che definisce la differenza consentita tra il server e i dispositivi mobili. Se l'impostazione dell'ora di un dispositivo mobile è disattivata di più della deriva consentita, le chiavi di autenticazione non funzioneranno. Il valore predefinito è 90 secondi.

Reimpostazione dell'autenticazione a due fattori

Se un utente deve reimpostare l'autenticazione a due fattori (ad esempio, se ha un nuovo dispositivo mobile):

- Nella pagina Utenti della sezione Amministratore di Looker, fai clic su Modifica a destra della riga dell'utente per modificare le informazioni dell'account dell'utente.

- Nella sezione Secret per l'autenticazione a due fattori, fai clic su Reimposta. In questo modo, la volta successiva che l'utente tenta di accedere all'istanza di Looker, Looker gli chiede di scansionare nuovamente un codice QR con l'app Google Authenticator.

Considerazioni

Quando configuri l'autenticazione a due fattori, tieni presente quanto segue:

- L'autenticazione a due fattori non influisce sull'utilizzo dell'API Looker.

- L'autenticazione a due fattori non influisce sull'autenticazione tramite sistemi esterni come LDAP, SAML, Google OAuth o OpenID Connect. L'autenticazione a due fattori non influisce sulle credenziali di accesso alternative utilizzate con questi sistemi.