Se la tua istanza di Looker è stata creata dopo Looker 22.10, la pagina SAML è disponibile per impostazione predefinita nella sezione Authentication del menu Admin.

Se non vedi la pagina SAML nella sezione Autenticazione del menu Amministratore, apri una richiesta di assistenza nel Centro assistenza di Looker facendo clic su Contattaci.

La pagina SAML nella sezione Authentication del menu Admin consente di configurare Looker per autenticare gli utenti utilizzando il linguaggio SAML (Security Assertion Markup Language). Questa pagina descrive tale processo e include le istruzioni per collegare i gruppi SAML a ruoli e autorizzazioni di Looker.

SAML e provider di identità

Le società utilizzano provider di identità (IdP) diversi per coordinarsi con SAML (ad esempio, Okta o OneLogin). I termini utilizzati nelle seguenti istruzioni di configurazione e nell'interfaccia utente potrebbero non corrispondere direttamente a quelli utilizzati dall'IdP. Per chiarimenti durante la configurazione, contatta il team SAML o di autenticazione interno o l'assistenza di Looker.

Looker presuppone che le richieste e le asserzioni SAML vengano compostate; assicurati che l'IdP sia configurato come tale. Attualmente, le richieste di Looker all'IdP non sono firmate.

Looker supporta l'accesso avviato dall'IdP.

Alcune delle procedure di configurazione devono essere completate sul sito web dell'IdP.

Okta offre un'app Looker, che è il metodo consigliato per configurare Looker e Okta insieme.

Configurazione di Looker sul provider di identità

Il tuo IdP SAML richiederà l'URL dell'istanza di Looker a cui deve inviare le asserzioni SAML. Nell'IdP, questo valore potrebbe essere chiamato "Post Back URL" (Postback URL), "Destinatario" o "Destination" (Destinazione), tra gli altri nomi.

Le informazioni da fornire sono l'URL in cui solitamente accedi all'istanza di Looker usando il browser, seguito da /samlcallback. Ad esempio:

none

https://instance_name.looker.com/samlcallback

o

https://looker.mycompany.com/samlcallback

Alcuni IdP richiedono anche l'aggiunta di :9999 dopo l'URL dell'istanza. Ad esempio:

https://instance_name.looker.com:9999/samlcallback

Aspetti da tenere presenti

Tieni presente quanto segue:

- Looker richiede SAML 2.0.

- Non disattivare l'autenticazione SAML mentre sei connesso a Looker tramite SAML, a meno che non sia stato configurato un accesso alternativo all'account. In caso contrario, potresti non riuscire ad accedere all'app.

- Looker può eseguire la migrazione degli account esistenti a SAML utilizzando indirizzi email provenienti da configurazioni di email/password correnti, LDAP o Google Auth. Potrai configurare questa funzionalità durante la procedura di configurazione.

Per iniziare

Vai alla pagina SAML Authentication (Autenticazione SAML) nella sezione Admin (Amministrazione) di Looker per visualizzare le seguenti opzioni di configurazione. Tieni presente che le modifiche alle opzioni di configurazione vengono applicate solo dopo aver testato e salvato le impostazioni in fondo alla pagina.

Impostazioni di autenticazione SAML

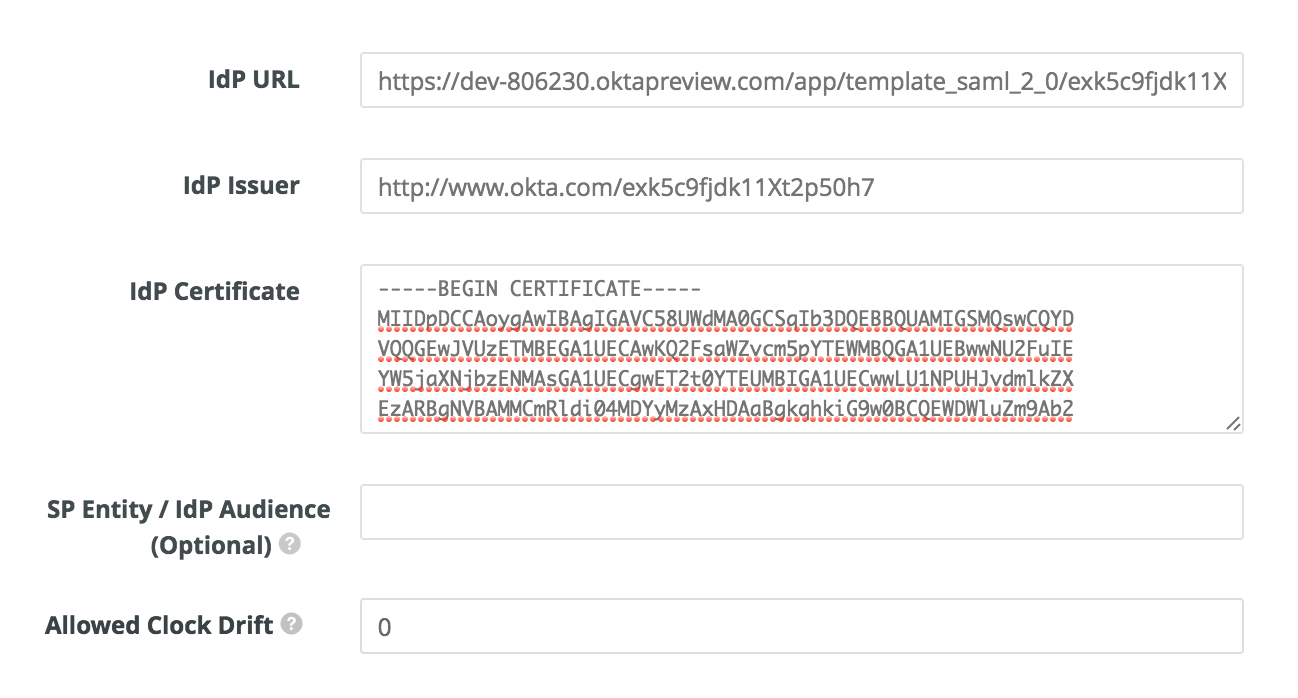

Looker richiede l'URL IdP, l'emittente IdP e il certificato IdP per l'autenticazione dell'IdP.

Il tuo IdP potrebbe offrire un documento XML di metadati IdP durante il processo di configurazione di Looker. Questo file contiene tutte le informazioni richieste nella sezione SAML Auth Settings (Impostazioni di autenticazione SAML). Se disponi di questo file, puoi caricarlo nel campo IdP Metadata (Metadati IdP), che completerà i campi obbligatori in questa sezione. In alternativa, puoi compilare i campi obbligatori dall'output ottenuto durante la configurazione lato IdP. Non è necessario compilare i campi se carichi il file XML.

Metadati IdP: * Incolla l'URL pubblico del documento XML che contiene le informazioni sull'IdP oppure incolla qui il testo completo del documento. Looker analizzerà il file per compilare i campi obbligatori.

Se non hai caricato o incolla un documento XML di metadati IdP, inserisci le informazioni di autenticazione nell'URL IdP, nell'emittente IdP e nel campo Certificato IdP:

IdP URL (URL IdP): l'URL a cui Looker deve accedere per autenticare gli utenti. Questo è chiamato URL di reindirizzamento in Okta.

IdP Issuer (Emittente IdP): l'identificatore univoco dell'IdP. Questa è chiamata "Chiave esterna" in Okta.

IdP Certificate (Certificato IdP): la chiave pubblica con cui Looker può verificare la firma delle risposte dell'IdP.

Insieme, questi tre campi consentono a Looker di confermare che un insieme di asserzioni SAML firmate provenga in realtà da un IdP attendibile.

- SP Entity/IdP Audience (Pubblico Entità/IdP SP): questo campo non è richiesto da Looker, ma è richiesto da molti IdP. Se inserisci un valore in questo campo, verrà inviato all'IdP come

Entity IDdi Looker nelle richieste di autorizzazione. In tal caso, Looker accetterà solo risposte di autorizzazione che hanno questo valore comeAudience. Se il provider di identità richiede un valoreAudience, inserisci la stringa qui.

Questo valore viene utilizzato anche come campo "emittente" nei messaggi inviati all'IdP. Perciò, se l'IdP si lamenta di aver ricevuto un messaggio senza un "emittente", allora devi compilare questo messaggio. Puoi utilizzare la stringa che l'IdP potrebbe richiedere. Nella maggior parte dei casi puoi utilizzare "Looker". Se questo campo è presente, l'IdP deve inviarlo come campo "pubblico" del messaggio che invia di nuovo a Looker.

- drizza orologio consentita: il numero di secondi di deviazione dell'orologio (la differenza di timestamp tra IdP e Looker). In genere questo valore è pari a 0, ma alcuni IdP potrebbero richiedere un margine aggiuntivo per gli accessi riusciti.

Impostazioni attributi utente

Nei campi seguenti, specifica il nome dell'attributo nella configurazione SAML dell'IdP che contiene le informazioni corrispondenti per ciascun campo. Se inserisci i nomi degli attributi SAML, indichi a Looker come mappare i campi e estrarre le informazioni al momento dell'accesso. Looker non considera il modo in cui queste informazioni vengono costruite, ma è importante che il modo in cui le inserisci in Looker corrisponda al modo in cui gli attributi vengono definiti nel tuo IdP. Looker fornisce suggerimenti predefiniti su come creare tali input.

Attributi standard

Dovrai specificare i seguenti attributi standard:

Email Attr: il nome dell'attributo utilizzato dall'IdP per gli indirizzi email degli utenti.

FName Attr: il nome dell'attributo utilizzato dal tuo IdP per i nomi utente.

LName Attr: il nome dell'attributo utilizzato dal tuo IdP per i cognomi degli utenti.

Associazione degli attributi SAML con gli attributi utente di Looker

Facoltativamente, puoi utilizzare i dati negli attributi SAML per inserire automaticamente i valori negli attributi utente di Looker quando un utente esegue l'accesso. Ad esempio, se hai configurato SAML per creare connessioni specifiche per l'utente al database, puoi abbinare gli attributi SAML agli attributi utente di Looker per rendere le connessioni al database specifiche per l'utente in Looker.

Per associare gli attributi SAML agli attributi utente di Looker corrispondenti:

- Inserisci il nome dell'attributo SAML nel campo SAML Attribute (Attributo SAML) e il nome dell'attributo utente di Looker che vuoi associare nel campo Looker User Attributes (Attributi utente Looker).

- Seleziona Obbligatorio se vuoi richiedere un valore di attributo SAML per consentire a un utente di accedere.

- Fai clic su + e ripeti questi passaggi per aggiungere altre coppie di attributi.

Gruppi e ruoli

Hai la possibilità che Looker crei gruppi che rispecchino i gruppi SAML gestiti esternamente, per poi assegnare i ruoli Looker agli utenti in base ai gruppi SAML sottoposti a mirroring. Quando apporti modifiche all'iscrizione al gruppo SAML, le modifiche vengono propagate automaticamente alla configurazione del gruppo di Looker.

Il mirroring dei gruppi SAML ti consente di utilizzare la directory SAML definita esternamente per gestire i gruppi e gli utenti di Looker. Questo, a sua volta, ti consente di gestire l'iscrizione al gruppo per più strumenti Software as a Service (SaaS), come Looker, in un unico posto.

Se attivi Mirroring gruppi SAML, Looker creerà un gruppo Looker per ogni gruppo SAML introdotto nel sistema. Questi gruppi di Looker possono essere visualizzati nella pagina Groups (Gruppi) della sezione Admin (Amministrazione) di Looker. I gruppi possono essere utilizzati per assegnare ruoli ai membri dei gruppi, impostare i controlli dell'accesso ai contenuti e assegnare gli attributi utente.

Gruppi e ruoli predefiniti

Per impostazione predefinita, l'opzione Esegui il mirroring dei gruppi SAML è disattivata. In questo caso, puoi impostare un gruppo predefinito per i nuovi utenti SAML. Nei campi New User Groups (Nuovi gruppi di utenti) e New User Roles (Nuovi ruoli utente), inserisci i nomi di qualsiasi gruppo o ruolo Looker a cui vuoi assegnare nuovi utenti Looker al primo accesso a Looker:

Questi gruppi e ruoli vengono applicati ai nuovi utenti al momento dell'accesso iniziale. I gruppi e i ruoli non vengono applicati agli utenti preesistenti e non vengono riapplicati se vengono rimossi dagli utenti dopo l'accesso iniziale.

Se in seguito abiliti i gruppi SAML di mirroring, i valori predefiniti verranno rimossi per gli utenti all'accesso successivo e sostituiti dai ruoli assegnati nella sezione Esegui il mirroring dei gruppi SAML. Queste opzioni predefinite non saranno più disponibili o assegnate e verranno completamente sostituite dalla configurazione dei gruppi con mirroring.

Abilitazione dei gruppi SAML di mirroring

Se scegli di eseguire il mirroring dei gruppi SAML in Looker, attiva l'opzione Mirror SAML Groups (Esegui il mirroring dei gruppi SAML). Looker visualizza queste impostazioni:

Strategia per la ricerca di gruppi: seleziona il sistema utilizzato dall'IdP per assegnare i gruppi, che dipende dal tuo IdP.

Quasi tutti gli IdP utilizzano un singolo valore di attributo per assegnare i gruppi, come mostrato in questa affermazione SAML di esempio:

none <saml2:Attribute Name='Groups'> <saml2:AttributeValue >Everyone</saml2:AttributeValue> <saml2:AttributeValue >Admins</saml2:AttributeValue> </saml2:Attribute>In questo caso, seleziona Gruppi come valori di singoli attributi.Alcuni IdP utilizzano un attributo separato per ogni gruppo, quindi richiedono un secondo attributo per determinare se un utente è membro di un gruppo. Di seguito è riportata un'asserzione di esempio SAML che mostra questo sistema:

none <saml2:Attribute Name='group_everyone'> <saml2:AttributeValue >yes</saml2:AttributeValue> </saml2:Attribute> <saml2:Attribute Name='group_admins'> <saml2:AttributeValue >no</saml2:AttributeValue> </saml2:Attribute>In questo caso, seleziona Gruppi come attributi individuali con valore di appartenenza.

Groups Attribute (Attributo gruppi): Looker visualizza questo campo quando Group Finder Strategy è impostato su Groups come valori di un singolo attributo. Inserisci il nome dell'attributo Gruppi utilizzato dall'IdP.

Group Member Value (Valore membro gruppo): Looker visualizza questo campo quando Group Finder Strategy è impostato su Groups come singoli attributi con valore di appartenenza. Inserisci il valore che indica che un utente è membro di un gruppo.

Favorite Group Name/Roles/SAML Group ID (Nome/Ruoli gruppo/ID gruppo SAML preferito): questo insieme di campi consente di assegnare un nome di gruppo personalizzato e uno o più ruoli assegnati al gruppo SAML corrispondente in Looker:

Inserisci l'ID del gruppo SAML nel campo ID gruppo SAML. Gli utenti SAML che sono inclusi nel gruppo SAML verranno aggiunti al gruppo con mirroring in Looker.

Inserisci un nome personalizzato per il gruppo sottoposto a mirroring nel campo Nome personalizzato. Si tratta del nome che verrà visualizzato nella pagina Groups (Gruppi) della sezione Admin (Amministrazione) di Looker.

Nel campo a destra del campo Nome personalizzato, seleziona uno o più ruoli Looker che verranno assegnati a ciascun utente del gruppo.

Fai clic su

+per aggiungere altri insiemi di campi per configurare altri gruppi con mirroring. Se hai configurato più gruppi e vuoi rimuovere la configurazione di un gruppo, fai clic suXaccanto all'insieme di campi di quel gruppo.

Se modifichi un gruppo sottoposto a mirroring precedentemente configurato in questa schermata, la configurazione del gruppo cambierà, ma il gruppo stesso rimarrà invariato. Ad esempio, puoi modificare il nome personalizzato di un gruppo, cambiando il modo in cui il gruppo viene visualizzato nella pagina Gruppi di Looker, ma non i ruoli e i membri del gruppo assegnati. La modifica dell'ID del gruppo SAML manterrà il nome e i ruoli del gruppo, ma i membri del gruppo verranno riassegnati in base agli utenti che sono membri del gruppo SAML esterno che dispone del nuovo UD del gruppo SAML.

Eventuali modifiche apportate a un gruppo con mirroring verranno applicate agli utenti di quel gruppo al successivo accesso a Looker.

Gestione avanzata dei ruoli

Se hai attivato l'opzione Mirroring gruppi SAML, Looker visualizza queste impostazioni. Le opzioni in questa sezione determinano la flessibilità che gli amministratori di Looker possono avere durante la configurazione dei gruppi Looker e degli utenti di cui è stato eseguito il mirroring da SAML.

Ad esempio, se vuoi che la configurazione utente e il gruppo Looker corrispondano esattamente alla configurazione SAML, attiva queste opzioni. Se tutte le prime tre opzioni sono abilitate, gli amministratori di Looker non possono modificare le appartenenze ai gruppi sottoposte a mirroring e possono assegnare ruoli agli utenti solo tramite gruppi con mirroring SAML.

Se vuoi avere una maggiore flessibilità per personalizzare i gruppi all'interno di Looker, disattiva queste opzioni. I gruppi Looker rispecchieranno la configurazione SAML, ma potrai eseguire altre operazioni di gestione di gruppi e utenti in Looker, come aggiungere utenti SAML a gruppi specifici di Looker o assegnare ruoli Looker direttamente agli utenti SAML.

Per nuove istanze di Looker o istanze in cui non sono stati configurati gruppi con mirroring in precedenza, queste opzioni sono disattivate per impostazione predefinita.

Per le istanze Looker esistenti che attualmente hanno gruppi di mirroring configurati, queste opzioni sono attive per impostazione predefinita.

Se attivi impostazioni più restrittive, gli utenti perderanno le iscrizioni ai gruppi o i ruoli assegnati che sono stati configurati direttamente in Looker. Questo si verifica la prossima volta che questi utenti accedono a Looker.

La sezione Gestione avanzata dei ruoli contiene le seguenti opzioni:

Impedisci ai singoli utenti SAML di ricevere ruoli diretti: se attivi questa opzione, gli amministratori di Looker non potranno assegnare ruoli Looker direttamente agli utenti SAML. Gli utenti SAML riceveranno i ruoli solo tramite le iscrizioni ai gruppi. Se agli utenti SAML è consentito l'appartenenza ai gruppi di Looker nativi (non sottoposti a mirroring), possono ereditare i propri ruoli sia da gruppi SAML di mirroring che da gruppi di Looker nativi. Tutti gli utenti SAML a cui in precedenza erano stati assegnati ruoli verranno rimossi al momento dell'accesso successivo.

Se questa opzione è disattivata, gli amministratori di Looker possono assegnare i ruoli Looker direttamente agli utenti SAML come se fossero stati configurati in modo nativo in Looker.

Prevent Direct Membership in non-SAML Groups (Impedisci l'appartenenza diretta a gruppi non SAML): questa opzione impedisce agli amministratori di Looker di aggiungere utenti SAML direttamente ai gruppi nativi di Looker. Se i gruppi SAML sottoposti a mirroring possono essere membri di gruppi nativi di Looker, gli utenti SAML possono mantenere l'appartenenza in qualsiasi gruppo Looker principale. Tutti gli utenti SAML che in precedenza erano stati assegnati ai gruppi nativi di Looker verranno rimossi da questi gruppi al successivo accesso.

Se questa opzione è disattivata, gli amministratori di Looker possono aggiungere utenti SAML direttamente ai gruppi nativi di Looker.

Impedisci l'ereditarietà dei ruoli dai gruppi non SAML: l'attivazione di questa opzione impedisce ai membri dei gruppi SAML con mirroring di ereditare ruoli dai gruppi nativi di Looker. Tutti gli utenti SAML che in precedenza hanno ereditato i ruoli da un gruppo Looker principale perderanno tali ruoli al momento dell'accesso successivo.

Se questa opzione è disattivata, i gruppi SAML specificati o gli utenti SAML aggiunti come membri di un gruppo nativo di Looker erediteranno i ruoli assegnati al gruppo Looker principale.

Auth Richiede ruolo: se questa opzione è attiva, agli utenti SAML deve essere assegnato un ruolo. Tutti gli utenti SAML a cui non è assegnato un ruolo non potranno accedere a Looker.

Se questa opzione è disattivata, gli utenti SAML possono eseguire l'autenticazione su Looker anche se non hanno alcun ruolo assegnato. Un utente a cui non è assegnato alcun ruolo non potrà visualizzare dati o eseguire azioni in Looker, ma potrà accedere a Looker.

Opzioni di migrazione

Looker ti consiglia di abilitare l'Accesso alternativo e di fornire una strategia di unione, come spiegato in questa sezione.

Accesso alternativo per amministratori e utenti specificati

Gli accessi via email/password di Looker sono sempre disattivati per gli utenti normali quando l'autenticazione SAML è abilitata. Questa opzione consente l'accesso alternativo basato su email utilizzando /login/email per gli amministratori e gli utenti specificati con l'autorizzazione login_special_email.

L'attivazione di questa opzione è utile come riserva durante la configurazione dell'autenticazione SAML in caso di problemi di configurazione SAML in un secondo momento o se devi supportare alcuni utenti che non hanno account nella directory SAML.

Per abilitare gli accessi alternativi utilizzando l'API Looker, consulta la pagina della documentazione Abilitare l'opzione di accesso alternativo.

Specifica il metodo utilizzato per unire gli utenti SAML a un account Looker

Nel campo Unisci utenti che utilizzano, specifica il metodo da utilizzare per unire un accesso SAML per la prima volta a un account utente esistente. Le opzioni sono Looker Email/Password, LDAP e Google.

Se hai configurato più di un sistema, puoi specificare più sistemi da unire in questo campo. Looker cercherà gli utenti dai sistemi elencati nell'ordine in cui sono specificati. Supponi ad esempio di aver creato alcuni utenti con un indirizzo email/password di Looker, di aver abilitato LDAP e ora di utilizzare SAML. Looker verrà unito prima via email/password e poi tramite LDAP.

Quando un utente accede per la prima volta tramite SAML, questa opzione connetterà l'utente al suo account esistente trovando l'account con un indirizzo email corrispondente. Se non esiste un account utente per l'utente, verrà creato un nuovo account utente.

Testare l'autenticazione utente

Fai clic sul pulsante Testa per verificare le impostazioni. I test reindirizzano al server e aprono una scheda del browser. Nella scheda sono visualizzati:

- Indica se Looker ha potuto comunicare con il server e convalidare.

- I nomi che Looker riceve dal server. Devi verificare che il server restituisca i risultati corretti.

- Una traccia per mostrare come sono state trovate le informazioni. Utilizza la traccia per risolvere i problemi se le informazioni non sono corrette. Per saperne di più, puoi leggere il file non elaborato del server XML.

Leggi con attenzione i risultati della verifica, poiché alcune parti possono avere esito positivo anche se altre non hanno esito positivo.

Suggerimenti:

- Puoi eseguire questo test in qualsiasi momento, anche se SAML è configurato parzialmente. L'esecuzione di un test può essere utile durante la configurazione per capire quali parametri richiedono una configurazione.

- Il test utilizza le impostazioni inserite nella pagina SAML Authentication (Autenticazione SAML), anche se non sono state salvate. Il test non influirà o modificherà le impostazioni di quella pagina.

- Durante il test, Looker trasmette informazioni all'IdP utilizzando il parametro SAML

RelayState. L'IdP deve restituire questo valoreRelayStatea Looker non modificato.

Assicurati di aver superato tutti i test prima di fare clic su Aggiorna impostazioni. Il salvataggio di informazioni di configurazione SAML errate potrebbe impedire a te e ad altri di uscire da Looker.

Salva e applica le impostazioni

Una volta inseriti i dati e tutti i test sono stati superati, seleziona Ho confermato la configurazione qui sopra e vuoi abilitarla a livello globale e fai clic su Aggiorna impostazioni per salvare.

Comportamento di accesso dell'utente

Quando un utente tenta di accedere a un'istanza di Looker utilizzando SAML, viene aperta la pagina Log In (Accedi). L'utente deve fare clic sul pulsante Autentica per avviare l'autenticazione mediante SAML.

Questo è il comportamento predefinito se l'utente non ha già una sessione di Looker attiva.

Se vuoi che gli utenti accedano direttamente alla tua istanza di Looker dopo che l'IdP li ha autenticati e ignori la pagina Log In (Accedi), attiva Ignora accesso pagina in Comportamento di accesso.

La funzionalità Ignora accesso pagina deve essere attivata da Looker. Per aggiornare la licenza di questa funzionalità, contatta il tuo account manager o apri una richiesta di supporto nel Centro assistenza di Looker facendo clic su Contattaci.

Se l'opzione Ignora pagina di accesso è attiva, viene visualizzata la seguente sequenza di accesso dell'utente:

L'utente cerca di connettersi a un URL di Looker (ad esempio

instance_name.looker.com).Looker determina se l'utente ha già una sessione attiva.

Se l'utente ha una sessione attiva, verrà indirizzato all'URL richiesto.

Se l'utente non ha attivato una sessione attiva, viene reindirizzato all'IdP. L'IdP autentica l'utente quando accede correttamente all'IdP. Looker autentica l'utente quando quest'ultimo lo rimanda a Looker con informazioni che lo indicano.

Se l'autenticazione presso l'IdP ha esito positivo, Looker convalida le asserzioni SAML, accetta l'autenticazione, aggiorna le informazioni dell'utente e le inoltra all'URL richiesto, ignorando la pagina di accesso.

Se l'utente non è in grado di accedere all'IdP, o se non è autorizzato dall'IdP a utilizzare Looker, a seconda dell'IdP l'utente rimarrà sul sito dell'IdP o verrà reindirizzato alla pagina Log In (Accedi).

La risposta SAML supera il limite

Se gli utenti che tentano di eseguire l'autenticazione ricevono errori che indicano che la risposta SAML ha superato le dimensioni massime consentite, puoi aumentare quelle consentite.

Per le istanze ospitate da Looker, contatta l'assistenza Looker per aggiornare le dimensioni massime delle risposte SAML. Apri una richiesta di assistenza nel Centro assistenza Looker facendo clic su Contattaci.

Per le istanze Looker ospitate dal cliente, puoi impostare la dimensione massima della risposta SAML in numero di byte con la variabile di ambiente MAX_SAML_RESPONSE_BYTESIZE. Ad esempio:

export MAX_SAML_RESPONSE_BYTESIZE=500000

Il valore predefinito per la dimensione massima della risposta SAML è 250.000 byte.