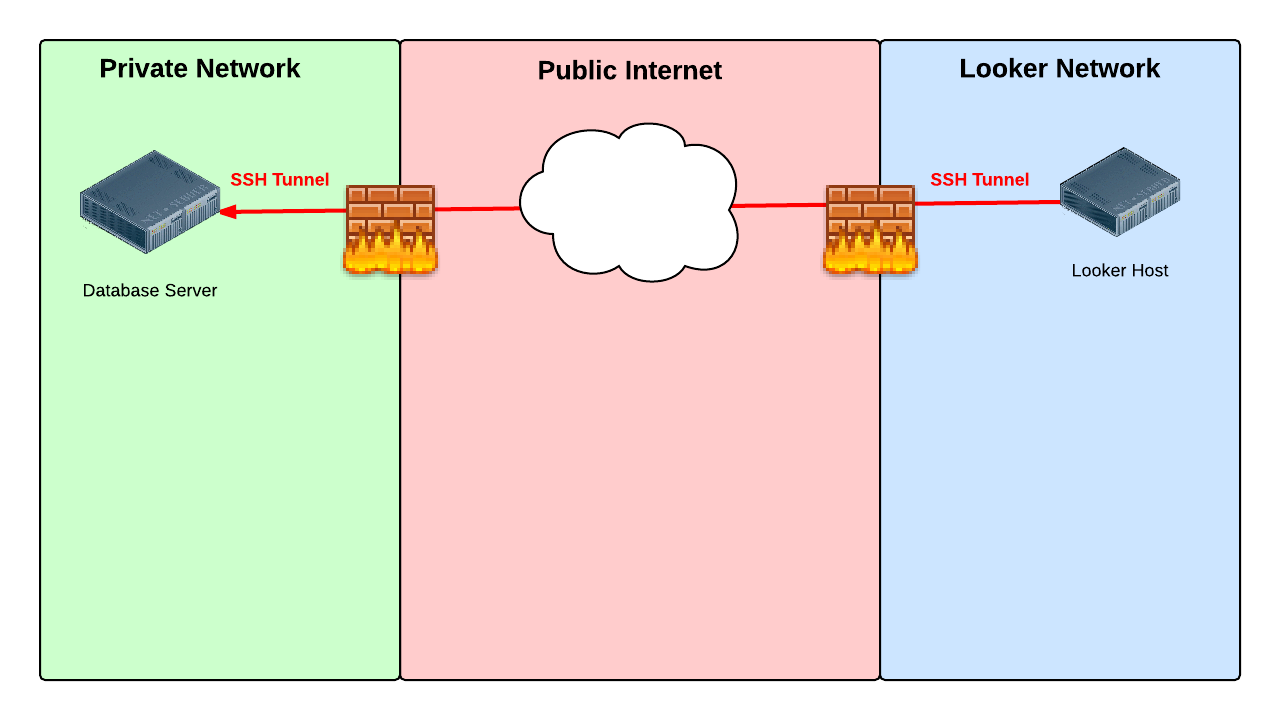

Para ter a criptografia mais forte entre o Looker e o banco de dados, crie um túnel SSH para um servidor de túnel ou para o próprio servidor de banco de dados.

Os túneis SSH não estão disponíveis para bancos de dados que não têm um único endereço de host, como os do Google BigQuery e do Amazon Athena. Os usuários do BigQuery e do Athena devem pular diretamente para a configuração do banco de dados.

Etapa 1: escolher o host em que o túnel será encerrado

A primeira etapa para configurar o acesso ao túnel SSH para seu banco de dados é escolher o host que será usado para encerrar o túnel. O túnel pode ser encerrado no host do banco de dados ou em um host separado (o servidor do túnel).

Como usar o servidor de banco de dados

O encerramento no banco de dados tem a vantagem da simplicidade. Há menos um host envolvido, portanto, não há máquinas adicionais e seus custos associados. A desvantagem é que seu servidor de banco de dados pode estar em uma rede protegida que não tem acesso direto à Internet.

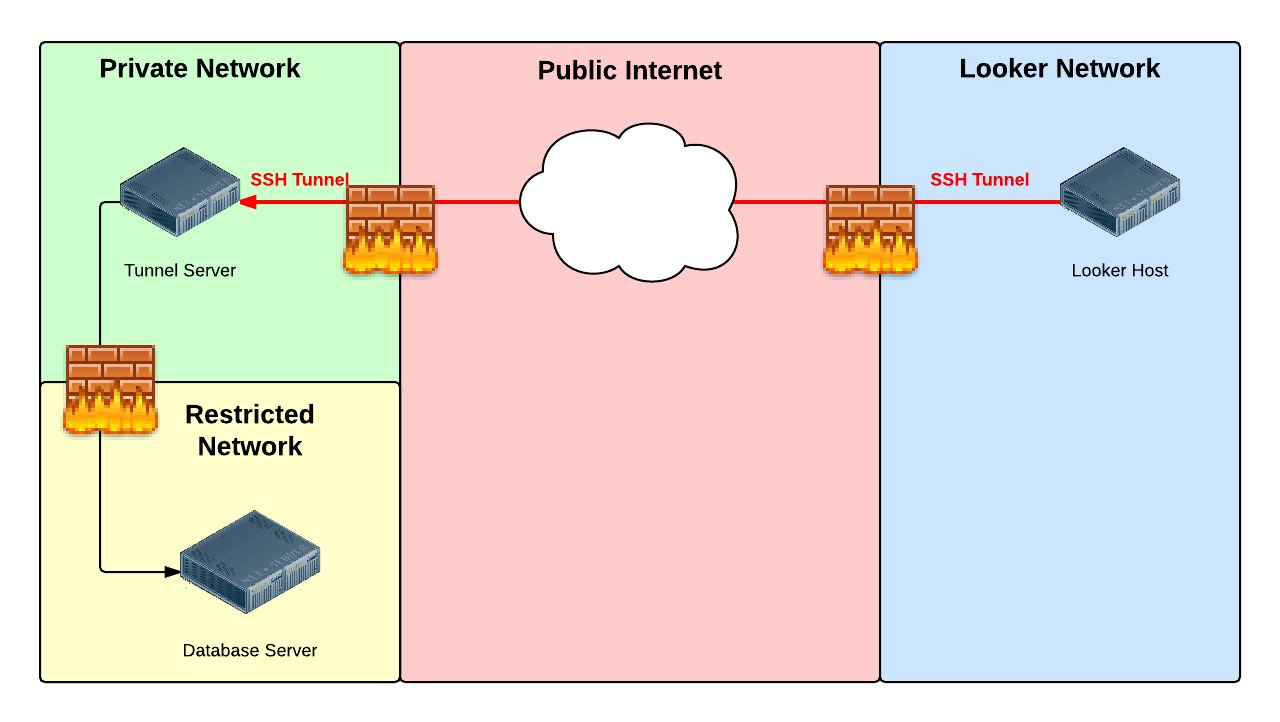

Como usar um servidor de túnel

Encerrar o túnel em um servidor separado tem a vantagem de manter seu servidor de banco de dados inacessível na Internet. Se o servidor do túnel estiver comprometido, ele será removido em uma etapa. Recomendamos que você remova todos os softwares e usuários não essenciais do servidor do túnel e o monitore de perto usando ferramentas como um IDS.

O servidor do túnel pode ser qualquer host Unix/Linux que:

- Pode ser acessado pela Internet via SSH

- Pode acessar o banco de dados

Etapa 2: criar uma lista de permissões de IP

A segunda etapa é permitir que o tráfego de rede chegue ao servidor do túnel ou ao host do banco de dados via SSH, que geralmente é uma porta TCP 22.

Permita o tráfego de rede de cada um dos endereços IP listados aqui para a região em que sua instância do Looker está hospedada. Por padrão, serão os Estados Unidos.

Instâncias hospedadas no Google Cloud

Por padrão, as instâncias hospedadas pelo Looker são hospedadas no Google Cloud. Para instâncias hospedadas no Google Cloud, adicione à lista de permissões os endereços IP que correspondem à sua região.

Clique aqui para ver uma lista completa de endereços IP das instâncias hospedadas no Google Cloud

Moncks Corner, Carolina do Sul, EUA (us-east1)

34.75.58.12335.196.30.11035.243.254.16634.111.239.10235.237.174.1734.73.200.23535.237.168.216

Ashburn, Virgínia do Norte, EUA (us-east4)

35.221.30.17735.245.82.7335.194.74.18535.245.177.11234.86.118.23934.86.52.18835.221.3.16335.245.211.10934.86.136.19034.86.214.22635.221.62.21834.86.34.13535.236.240.16834.150.212.934.150.174.5434.85.200.21734.145.147.14635.245.20.1634.145.139.2234.150.217.2035.199.35.17635.245.72.3535.236.220.22534.150.180.9434.85.187.175

Council Bluffs, Iowa, EUA (us-central1)

34.69.207.17634.70.128.7435.239.118.197104.154.21.23135.192.130.12635.184.100.5134.172.2.22734.71.191.21034.173.109.50

The Dalles, Oregon, EUA (us-west1)

34.82.120.2535.247.5.9935.197.64.5735.233.172.2335.233.249.16035.247.55.3335.247.117.035.247.61.15134.82.193.21535.233.222.22634.83.94.15135.203.184.4834.83.138.10535.197.35.18834.127.116.8534.145.90.8334.127.41.19934.82.57.22535.197.66.24434.105.127.12235.233.191.8434.145.93.130

Los Angeles, Califórnia, EUA (us-west2)

35.236.22.7735.235.83.17735.236.51.71

Montreal, Quebec, Canadá (northamerica-northeast1)

35.234.253.10335.203.46.25534.152.60.21035.234.252.15035.203.0.635.203.96.235

Londres, Inglaterra, Reino Unido (europe-west2)

35.189.94.10535.246.36.6735.234.140.7734.142.77.1834.105.131.13334.89.54.8434.89.124.13934.89.25.534.105.209.4434.105.181.13335.242.138.13334.105.219.15434.89.127.5135.246.10.20635.189.111.17335.197.222.22034.105.198.15135.246.117.5834.142.123.9634.105.176.20935.189.95.16734.89.55.235.197.199.2035.242.174.15834.89.3.120

Frankfurt, Alemanha (europe-west3)

34.159.224.18734.159.10.5934.159.72.7735.242.243.25534.159.247.21135.198.128.12634.89.159.13834.159.253.10334.159.244.43

Mumbai, Índia (asia-south1)

34.93.221.13735.244.24.19835.244.52.179

Eemshaven, Países Baixos (europe-west4)

35.204.118.2835.204.216.734.90.52.19135.204.176.2934.90.199.9534.90.145.226

Condado de Changhua, Taiwan (asia-east1)

104.199.206.20934.80.173.21235.185.137.114

Tóquio, Japão (asia-northeast1)

34.85.3.19834.146.68.20334.84.4.21835.200.82.7234.84.163.2734.85.31.212

Jurong West, Singapura (asia-southeast1)

34.143.210.11634.143.132.20634.87.134.20235.197.143.535.247.186.6834.142.215.2635.198.246.81

Jacarta, Indonésia (asia-southeast2)

34.101.158.8834.101.157.23834.101.184.52

Sydney, Austrália (australia-southeast1)

34.87.195.3634.116.85.14034.151.78.4835.189.13.2935.189.9.8135.244.68.217

Osasco (São Paulo), Brasil (southamerica-east1)

34.151.199.20135.199.122.1934.95.180.12234.95.168.3834.151.235.24134.95.181.19

Instâncias hospedadas no Amazon Elastic Kubernetes Service (Amazon EKS)

Para instâncias hospedadas no Amazon EKS, adicione à lista de permissões os endereços IP que correspondem à sua região.Clique aqui para ver uma lista completa de endereços IP das instâncias hospedadas no Amazon EKS

Leste dos EUA (Norte da Virgínia) (us-east-1)

18.210.137.13054.204.171.25350.17.192.8754.92.246.22375.101.147.9718.235.225.16352.55.239.16652.86.109.6854.159.176.1993.230.52.22054.211.95.15052.55.10.236184.73.10.8552.203.92.11452.3.47.18952.7.255.5454.196.92.552.204.125.24434.200.64.24318.206.32.25454.157.231.7654.162.175.24454.80.5.1735.168.173.23852.44.187.2218.213.96.4023.22.133.20634.239.90.16934.236.92.873.220.81.24154.197.142.23834.200.121.563.83.72.4154.159.42.1443.229.81.10134.225.255.22054.162.193.16534.235.77.1173.233.169.6354.87.86.11318.208.86.2952.44.90.201

Leste dos EUA (Ohio) (us-east-2)

3.135.171.2918.188.208.2313.143.85.223

Oeste dos EUA (Oregon) (us-west-2)

44.237.129.3254.184.191.25035.81.99.30

Canadá (Central) (ca-central-1)

52.60.157.6135.182.169.2552.60.59.12835.182.207.12815.222.172.643.97.27.5135.183.191.13315.222.86.12352.60.52.14

Europa (Irlanda) (eu-west-1)

54.74.243.24654.195.216.9554.170.208.6752.49.220.10352.31.69.11734.243.112.7652.210.85.11052.30.198.16334.249.159.11252.19.248.17654.220.245.17154.247.22.227176.34.116.19754.155.205.15952.16.81.13954.75.200.18834.248.52.454.228.110.3234.248.104.9854.216.117.22552.50.172.40

Europa (Frankfurt) (eu-central-1)

18.157.231.10818.157.207.3318.157.64.19818.198.116.1333.121.148.1783.126.54.154

Ásia-Pacífico (Tóquio) (ap-northeast-1)

54.250.91.5713.112.30.11054.92.76.241

Ásia-Pacífico (Sydney) (ap-southeast-2)

13.238.132.1743.105.238.713.105.113.36

América do Sul (São Paulo) (sa-east-1)

54.232.58.18154.232.58.98177.71.134.208

Instâncias hospedadas no Microsoft Azure

Para instâncias hospedadas no Azure, adicione à lista de permissões os endereços IP que correspondem à sua região.Clique aqui para ver uma lista completa de endereços IP das instâncias hospedadas no Microsoft Azure

Virgínia, EUA (us-east2)

52.147.190.201

Hospedagem legada

Use esses endereços IP para todas as instâncias hospedadas na AWS e criadas antes de 07/07/2020.Clique aqui para ver uma lista completa de endereços IP para hospedagem legada

Estados Unidos (padrão da AWS)

54.208.10.16754.209.116.19152.1.5.22852.1.157.15654.83.113.5

Canadá

99.79.117.12735.182.216.56

Ásia

52.68.85.4052.68.108.109

Irlanda

52.16.163.15152.16.174.170

Alemanha

18.196.243.9418.184.246.171

Austrália

52.65.128.17052.65.124.87

América do Sul

52.67.8.10354.233.74.59

Etapa 3: encapsulamento SSH

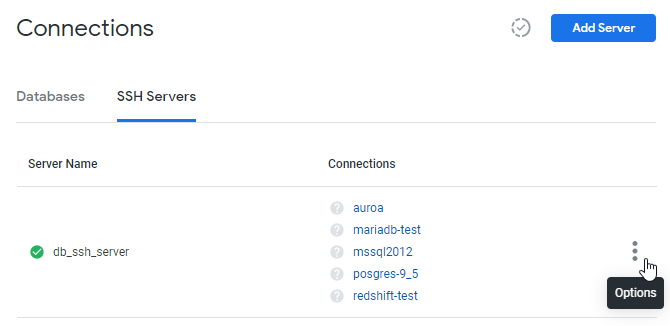

Se a guia Servidores SSH estiver ativada, siga as instruções nesta página para adicionar as informações de configuração do servidor SSH ao Looker.

A opção Servidor SSH estará disponível se a instância estiver implantada na infraestrutura do Kubernetes e apenas se a capacidade de adicionar informações de configuração do servidor SSH à sua instância do Looker estiver ativada. Se essa opção não estiver ativada na sua instância do Looker e você quiser ativá-la, entre em contato com seu gerente de contas do Looker ou abra uma solicitação de suporte na Central de Ajuda da Looker.

Na página Conexões na seção Administrador do Looker, clique na guia Servidor SSH:

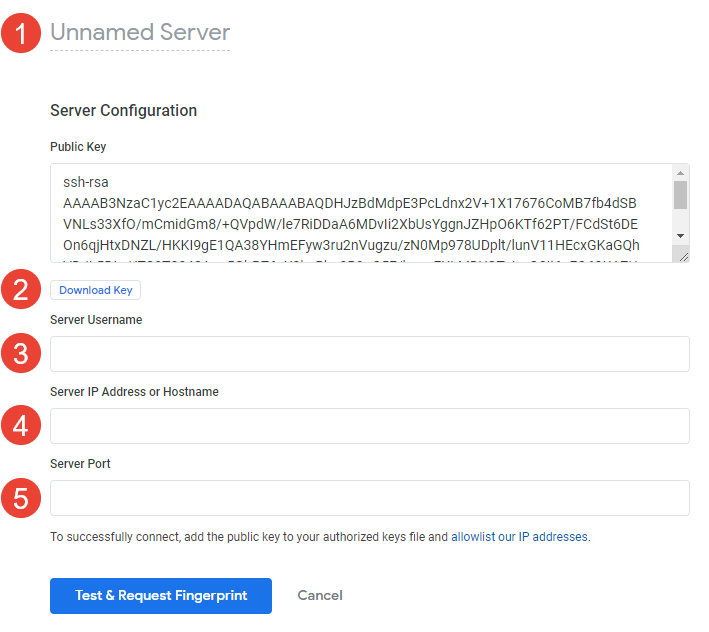

Em seguida, clique em Adicionar servidor. O Looker exibe a página Adicionar servidor SSH:

- Digite um nome para a configuração do servidor SSH.

- Clique em Fazer o download da chave para salvar a chave pública em um arquivo de texto. Salve esse arquivo porque você precisará adicionar a chave pública ao arquivo de chave autorizado do seu servidor SSH posteriormente.

- Digite o nome de usuário que o Looker usará para se conectar ao servidor SSH.

- Digite o endereço IP ou o nome do host do servidor SSH.

- Digite o número da porta usada para se conectar ao servidor SSH.

Etapa 4: preparar o host do túnel

Adicione a chave pública ao seu arquivo authorized_keys

Para autenticar a sessão de túnel SSH, o Looker exige uma chave pública exclusiva. O Looker não oferece suporte a logins por senha. Se a guia Servidores SSH estiver ativada em sua instância, será possível fazer o download da chave pública em um arquivo de texto clicando no botão Fazer o download da chave ao inserir as informações de configuração de SSH. Se você estiver configurando seu túnel SSH com a ajuda de um analista do Looker, o Looker fornecerá uma chave pública exclusiva.

Você precisa preparar seu host (o servidor do banco de dados ou do servidor de túnel) criando um usuário looker e adicionando a chave pública do Looker ao arquivo .ssh/authorized_keys do Looker. Siga estas etapas:

Na linha de comando, crie um grupo chamado

looker:sudo groupadd lookerCrie o usuário

lookere o diretório principal dele:sudo useradd -m -g looker lookerMude para o usuário

looker.sudo su - lookerCrie o diretório

.ssh:mkdir ~/.sshDefinir permissões:

chmod 700 ~/.sshAltere para o diretório

.ssh:cd ~/.sshCrie o arquivo

authorized_keys:touch authorized_keysDefinir permissões:

chmod 600 authorized_keys

Usando seu editor de texto favorito, adicione a chave SSH fornecida pelo seu analista do Looker ao arquivo authorized_keys. A chave precisa estar toda em uma linha. Em alguns casos, quando você recupera a chave do seu e-mail, as quebras de linha são inseridas pelo cliente de e-mail. Se você não os remover, será impossível estabelecer o túnel SSH.

Adicionar ssh-rsa ao arquivo sshd_config

O OpenSSH desativou o ssh-rsa por padrão, o que pode causar erros na configuração de um túnel SSH. Para resolver isso, adicione ssh-rsa à lista de algoritmos aceitos do seu servidor. Siga estas etapas:

- Edite o arquivo

sshd_config. Normalmente, ela está disponível em~/etc/ssh/sshd_config. Adicione a instrução a seguir ao seu arquivo

sshd_config:HostKeyAlgorithms +ssh-rsa PubKeyAcceptedAlgorithms +ssh-rsa

Observações de segurança de túnel

Quando um túnel SSH é encerrado no servidor de banco de dados, a conexão do Looker parece ser uma conexão local no servidor de banco de dados. Portanto, ela elimina os mecanismos de segurança baseados em conexão integrados a plataformas de banco de dados, como o MySQL. Por exemplo, é muito comum que o acesso local seja concedido ao usuário root sem senha.

Por padrão, a abertura do acesso SSH também permite o encaminhamento de qualquer porta, burlando os firewalls entre o Looker e o host do banco de dados que está encerrando o túnel SSH. Esse risco de segurança pode ser considerado inaceitável. Esse encaminhamento de portas e a capacidade de fazer login no servidor do túnel podem ser controlados configurando corretamente a entrada .ssh/authorized_keys para a chave pública do Looker.

Por exemplo, o texto a seguir pode ser anexado à chave SSH do Looker no arquivo authorized_keys. Ele PRECISA ser personalizado para seu ambiente.

no-pty,no-X11-forwarding,permitopen="localhost:3306",permitopen="localhost:3307",

command="/bin/echo Login Not Permitted"

Consulte a documentação do Linux man ssh e man authorized_keys para ver exemplos e detalhes.

Próximas etapas

Se a guia Servidores SSH estiver ativada na instância, volte para a página Adicionar servidor SSH e clique em Testar e solicitar impressão digital para verificar sua conexão com o servidor SSH. O Looker mostrará uma tela com a nova configuração SSH e as opções para fazer o download ou visualizar a chave pública, além da impressão digital exclusiva da configuração do servidor SSH.

Depois, na página Configurações de conexão do banco de dados:

- Ative a opção Servidor SSH e selecione a configuração do servidor SSH na lista suspensa.

- No campo Host remoto:Porta, digite o endereço IP ou o nome do host e o número da porta do seu banco de dados.

As conexões de banco de dados que usam um túnel SSH não podem aplicar um atributo de usuário ao campo Remote Host:Port.

Se você estiver configurando seu túnel SSH com a ajuda de um analista do Looker, notifique seu analista do Looker que você está pronto para testar o túnel SSH. Depois de confirmar a criação do túnel, ele informará o número da porta do Looker no túnel SSH.

Depois, na página Configurações de conexão do banco de dados:

- Insira

localhostno campo Host remoto. - No campo Porta, insira o número da porta do Looker no túnel SSH fornecido pelo analista do Looker.

Desative a opção Verificar o certificado SSL na página Conexões do banco de dados.

Não há suporte para certificados SSL ao configurar um túnel SSH para seu banco de dados no Looker. Em vez disso, a chave SSH que você adicionou na etapa 4 oferece a segurança de handshake entre o Looker e o banco de dados.