En esta guía, se proporciona una descripción general del funcionamiento de SAP MaxDB en Google Cloudy detalles que puedes usar cuando planifiques la implementación de un sistema SAP MaxDB nuevo.

Para obtener información sobre cómo implementar SAP MaxDB en Google Cloud, consulta lo siguiente:

- Para implementar un sistema de un solo nodo, comunícate con Atención al cliente de Cloud.

- Para implementar un clúster de alta disponibilidad (HA) en RHEL, consulta la Guía de configuración manual de clústeres de HA para SAP MaxDB en RHEL.

Para obtener información de SAP sobre SAP MaxDB, consulta la biblioteca de SAP MaxDB, que está disponible en el Portal de ayuda de SAP.

Google Cloud conceptos básicos

Google Cloud consta de muchos servicios y productos basados en la nube. Cuando ejecutas productos SAP en Google Cloud, se usan sobre todo los servicios basados en IaaS que se ofrecen a través de Compute Engine y Cloud Storage, así como algunas características disponibles en toda la plataforma, como las herramientas.

Consulta la descripción general de la plataforma para conocer conceptos y terminología importantes.Google Cloud En esta guía se duplica parte de la información de la descripción general por cuestiones de conveniencia y contexto.

Para obtener una descripción general de las consideraciones que las organizaciones de nivel empresarial deben tener en cuenta cuando se ejecutan en Google Cloud, consulta el Google Cloud Marco de trabajo de Well-Architected.

Cómo interactuar con Google Cloud

Google Cloud ofrece tres formas principales de interactuar con la plataforma y tus recursos en la nube:

- La Google Cloud consola, que es una interfaz de usuario basada en la Web

- La herramienta de línea de comandos de

gcloud, que proporciona un superconjunto de la funcionalidad que ofrece la consola de Google Cloud . - Las bibliotecas cliente, que proporcionan API para acceder a servicios y administración de recursos. Las bibliotecas cliente son útiles cuando compilas tus propias herramientas.

Google Cloud servicios

Las implementaciones de SAP suelen usar algunos de los siguientes servicios de Google Cloudo todos ellos:

| Servicio | Descripción |

|---|---|

| Herramientas de redes de VPC |

Conecta tus instancias de VM entre sí y con Internet. Cada instancia de VM es miembro de una red heredada con un solo rango de IP global o una red de subred recomendada, en la que la instancia es miembro de una subred única que forma parte de una red más grande. Ten en cuenta que una red de nube privada virtual (VPC) no puede abarcar varios proyectos, pero un proyecto puede tener varias redes de VPC. Google Cloud Google Cloud Para conectar recursos de varios proyectos a una red de VPC común, puedes usar la VPC compartida para que los recursos se comuniquen entre sí de manera segura y eficiente a través de direcciones IP internas de esa red. Para obtener información sobre cómo aprovisionar una VPC compartida, incluidos los requisitos, los pasos de configuración y el uso, consulta Aprovisiona la VPC compartida. |

| Compute Engine | Crea y administra VMs con el sistema operativo y la pila de software que elijas. |

| Hyperdisk y Persistent Disk |

Puedes usar Persistent Disk y Google Cloud Hyperdisk:

|

| Google Cloud console |

Herramienta para navegador que administra los recursos de Compute Engine. Usa una plantilla para describir todas las instancias y recursos de Compute Engine que necesitas. No es necesario crear y configurar los recursos de forma individual ni determinar las dependencias, ya que la consola de Google Cloud lo hace por ti. |

| Cloud Storage | Puedes almacenar tus copias de seguridad de bases de datos de SAP en Cloud Storage para conseguir una mayor durabilidad y confiabilidad, con replicación. |

| Cloud Monitoring |

Brinda visibilidad sobre la implementación, el rendimiento, el tiempo de actividad y el estado de Compute Engine, la red y los discos de almacenamiento persistente. Monitoring recopila métricas, eventos y metadatos de Google Cloud y los usa para generar estadísticas a través de paneles, gráficos y alertas. Puedes supervisar las métricas de procesamiento sin costo a través de Monitoring. |

| IAM |

Proporciona control unificado sobre los permisos para los recursos de Google Cloud . IAM te permite controlar quién puede realizar operaciones de plano de control en las VMs, incluidas la creación, la modificación y la eliminación de VMs y discos de almacenamiento persistente, y la creación y modificación de redes. |

Precios y cuotas

Puedes usar la calculadora de precios para estimar tus costos de uso. Para obtener más información sobre los precios, consulta los precios de Compute Engine, los precios de Cloud Storage y los precios de Google Cloud Observability.

Los recursos deGoogle Cloud están sujetos a cuotas. Si planeas usar máquinas con alta capacidad de CPU o de memoria, es posible que debas solicitar una cuota adicional. Para obtener más información, consulta Cuotas de recursos de Compute Engine.

Cumplimiento y controles soberanos

Si necesitas que tu carga de trabajo de SAP se ejecute de acuerdo con los requisitos de residencia de datos, control de acceso, personal de asistencia o reglamentarios, debes planificar el uso de Assured Workloads, un servicio que te ayuda a ejecutar cargas de trabajo seguras y que cumplen con los requisitos en Google Cloud sin comprometer la calidad de tu experiencia en la nube. Para obtener más información, consulta Cumplimiento y controles soberanos para SAP en Google Cloud.

Arquitectura de implementación

Una instalación básica de SAP MaxDB de un solo nodo en Google Cloud comprende los siguientes componentes:

- Una VM de Compute Engine que ejecuta tu base de datos SAP MaxDB

Tres o cuatro unidades de disco persistentes adjuntas:

Contenido de la unidad Linux Windows Directorio raíz de la instancia de la base de datos /sapdb/[DBSID]MaxDB (D:)Archivos de datos de la base de datos /sapdb/[DBSID]/sapdataMaxDB Data (E:)Registros de transacciones de la base de datos /sapdb/[DBSID]/saplogMaxDB Log (L:)Copias de seguridad de la base de datos (opcional) /maxdbbackupBackup (X:)

Como opción, puedes ampliar la instalación para incluir también lo siguiente:

Directorios de NetWeaver, que incluyen:

/usr/sapen Linux oSAP (S:)en Windows/sapmnten Linux oPagefile (P:)en Windows

Una puerta de enlace NAT. Las puertas de enlace NAT te permiten proporcionar conexión a Internet para tus VM, a la vez que se niega la conexión a Internet directa de estas VM. También puedes configurar esta VM como un host de bastión que te permita establecer conexiones SSH con otras VM en tu subred privada. Consulta Puertas de enlace NAT y hosts de bastión para obtener más información

Algunos casos prácticos pueden requerir dispositivos o bases de datos adicionales. Para obtener más información, consulta la documentación de MaxDB en el Portal de ayuda de SAP.

Requisitos de los recursos

En muchos sentidos, ejecutar SAP MaxDB en Google Cloud es similar a ejecutarlo en tu propio centro de datos. Debes tener en cuenta los recursos de procesamiento, el almacenamiento y las consideraciones de red. Para obtener más información, consulta la Nota de SAP 2456432 - Aplicaciones de SAP en Google Cloud: Productos compatibles y Google Cloud tipos de máquinas .

Configuración de VM

SAP MaxDB está certificado para ejecutarse en todos los tipos de máquina de Compute Engine, incluidos los tipos personalizados. Sin embargo, si ejecutas MaxDB en la misma VM que SAP NetWeaver o Application Server Central Services (ASCS), debes usar una máquina virtual que sea compatible con SAP NetWeaver. Para obtener una lista de las VM que admite SAP NetWeaver, consulta la guía de planificación de SAP NetWeaver.

Si deseas obtener información sobre todos los tipos de máquinas disponibles en Google Cloud y sus casos prácticos, consulta Tipos de máquinas en la documentación de Compute Engine.

Configuración de CPU

La cantidad de CPU virtuales que hay que seleccionar para MaxDB depende de la carga de aplicaciones y los objetivos de rendimiento. Debes asignar un mínimo de dos CPU virtuales a la instalación de SAP MaxDB. Para obtener el mejor rendimiento, escala la cantidad de CPU virtuales y el tamaño de tus discos persistentes hasta que se cumplan tus objetivos de rendimiento. Para obtener más información sobre SAP sobre MaxDB, consulta el Portal de ayuda de SAP.

Configuración de la memoria

La memoria que asignes al sistema SAP MaxDB depende de tu caso práctico. La cantidad óptima de memoria para tu caso práctico depende de la complejidad de las consultas que ejecutas, el tamaño de tus datos, la cantidad de paralelismo que usas y el nivel de rendimiento esperado.

Para obtener más información sobre SAP sobre MaxDB, consulta el Portal de ayuda de SAP.

Configuración de almacenamiento

De forma predeterminada, cada VM de Compute Engine tiene un disco raíz persistente pequeño que contiene el sistema operativo. Aprovisiona discos adicionales para los datos, registros y, de forma opcional, copias de seguridad de la base de datos.

Usa un disco persistente de alto rendimiento para el volumen de registro y, según tus objetivos de rendimiento, también el volumen de datos.

Si quieres obtener más información sobre las opciones de discos persistentes para SAP MaxDB, consulta la página Discos persistentes.

Más información sobre SAP:

- Nota de SAP 869267: Preguntas frecuentes: área de registro de SAP MaxDB.

- Nota de SAP 1173395: Preguntas frecuentes: configuración de SAP MaxDB y liveCache.

Versiones y características admitidas de SAP MaxDB

La versión 7.9.09 y las versiones posteriores de SAP MaxDB están certificadas por SAP para su uso enGoogle Cloud.

SAP también certifica las siguientes versiones de SAP liveCache y SAP Content Server en Google Cloud:

- Tecnología SAP liveCache, con un mínimo de SAP LC/LCAPPS 10.0 SP 39, incluidos liveCache 7.9.09.09 y LCA-Build 39, lanzados para EhP 4 de SAP SCM 7.0 y superior.

- SAP Content Server 6.50 en Windows mediante Internet Information Services 10 (IIS)

- SAP Content Server 6.50 en Linux con Apache Web Server 2.4.xx

Para obtener más información sobre las versiones compatibles de liveCache, consulta la Nota SAP 2074842.

Para obtener más información sobre los productos de SAP compatibles conGoogle Cloud, consulta la Nota de SAP 2456432 - Aplicaciones de SAP en Google Cloud: Productos compatibles y tipos de máquinas de Google Cloud .

Sistemas operativos compatibles

Puedes ejecutar SAP MaxDB en los siguientes sistemas operativos en Google Cloud:

- Red Hat Entrise Linux (RHEL)

- SUSE Linux Enterprise Server (SLES)

- Windows Server

SAP enumera las versiones del sistema operativo que puedes usar con MaxDB en la Matriz de disponibilidad de productos de SAP.

Compute Engine proporciona sistemas operativos Linux y Windows como imágenes públicas que incluyen mejoras para Google Cloud. Para obtener más información sobre las imágenes de Compute Engine, consulta Imágenes.

Consideraciones sobre la implementación

Regiones y zonas

Cuando implementas una VM, debes elegir una región y una zona. Una región es una ubicación geográfica específica en la que puedes ejecutar tus recursos y corresponde a la ubicación de un centro de datos. Cada región tiene una o más zonas.

Se puede acceder a los recursos globales, como las imágenes de disco preconfiguradas y las instantáneas de disco, desde diversas regiones y zonas. Solo se puede acceder a los recursos regionales, como las direcciones IP externas estáticas, desde recursos que se encuentran en la misma región. Solo se puede acceder a los recursos zonales, como las VM y los discos, desde recursos ubicados en la misma zona.

Cuando elijas regiones y zonas para tus VM, ten en cuenta lo siguiente:

- La ubicación de tus usuarios y recursos internos, como tu centro de datos o red corporativa. Para disminuir la latencia, selecciona una ubicación cercana a tus usuarios y recursos.

- La ubicación de tus otros recursos de SAP. Tu aplicación SAP y tu base de datos deben estar en la misma zona.

Discos persistentes

Los discos persistentes son dispositivos de almacenamiento en bloque duraderos que funcionan de manera similar a los discos físicos de una computadora de escritorio o un servidor.

Compute Engine ofrece diferentes tipos de discos persistentes. Cada tipo tiene diferentes características de rendimiento. Google Cloudadministra el hardware subyacente de los discos persistentes para garantizar la redundancia de datos y optimizar el rendimiento.

Puedes usar cualquiera de los siguientes tipos de discos persistentes de Compute Engine:

- Discos persistentes estándar (

pd-standard): Almacenamiento en bloque eficiente y económico respaldado por unidades de disco duro estándar (HDD) para controlar la lectura y escritura secuencial operaciones, pero no están optimizadas para controlar tasas altas de operaciones aleatorias de entrada y salida por segundo (IOPS). - SSD (

pd-ssd): Proporciona almacenamiento en bloque confiable y de alto rendimiento respaldado por unidades de estado sólido (SSD). - Equilibrado (

pd-balanced): Proporciona almacenamiento en bloque basado en SSD rentable y confiable. - Extremo (

pd-extreme): Proporciona opciones de IOPS y capacidad de procesamiento máximas más altas quepd-ssdpara tipos de máquinas más grandes de Compute Engine. Para obtener más información, consulta Discos persistentes extremos.

El rendimiento de los discos persistentes balanceados y SSD se escala de forma automática con el tamaño, por lo que puedes ajustar el rendimiento cuando cambias el tamaño de tus discos persistentes existentes o agregas más discos persistentes a una VM.

El tipo de VM que usas y la cantidad de CPU virtuales que contiene también afectan el rendimiento del disco persistente.

Los discos persistentes tienen ubicaciones distintas a las de tus VM, de modo que puedas desconectar o mover los discos persistentes a fin de mantener tus datos incluso después de borrar las VM.

Para obtener más información sobre los diferentes tipos de discos persistentes de Compute Engine, las características de rendimiento y cómo trabajar con ellos, consulta la documentación de Compute Engine:

- Opciones de almacenamiento

- Acerca del rendimiento de Hyperdisk

- Rendimiento de Persistent Disk

- Otros factores que afectan el rendimiento de Persistent Disk

- Agrega un disco persistente

- Crea instantáneas de disco persistente

SSD local (no persistente)

Google Cloud también ofrece unidades de disco SSD locales. Aunque los SSD locales pueden ofrecer algunas ventajas sobre los discos persistentes, no los uses como parte de un sistema SAP MaxDB. Las instancias de VM con SSD locales adjuntas no se pueden detener y reiniciar.

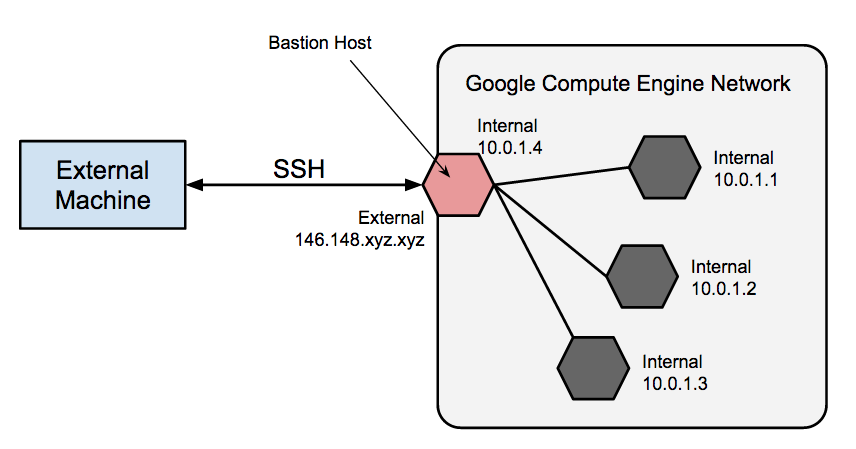

Puertas de enlace NAT y Hosts de bastión

Si tu política de seguridad requiere VM que sean realmente internas, debes configurar un proxy NAT de forma manual en tu red y una ruta correspondiente para que las VM puedan acceder a Internet. Es importante tener en cuenta que no puedes conectarte directamente a una instancia de VM interna mediante SSH. Para conectarte a esas máquinas internas, debes configurar una instancia de bastión que tenga una dirección IP externa y, luego, crear un túnel a través de ella. Cuando las VM no tienen direcciones IP externas, solo se puede acceder a ellas desde otras VM de la red o a través de una puerta de enlace de VPN administrada. Puedes aprovisionar VM en tu red a fin de que actúen como retransmisores de confianza para las conexiones de entrada, llamadas Hosts de bastión, o para la salida de red, llamadas puertas de enlace NAT. Para obtener una conectividad más transparente sin configurar esas conexiones, puedes usar un recurso administrado de puerta de enlace de VPN.

Usa hosts de bastión para conexiones entrantes

Los hosts de bastión proporcionan un punto de entrada externo a una red que contiene VMs de red privada. Este host puede proporcionar un único punto de fortificación o auditoría y puede iniciarse y detenerse para habilitar o inhabilitar la comunicación SSH entrante desde Internet.

Puedes obtener acceso SSH a VM que no tienen una dirección IP externa si primero te conectas a un Host de bastión. El endurecimiento completo de un Host de bastión está fuera del alcance de esta guía, pero puedes seguir algunos pasos iniciales, como los siguientes:

- Limitar el rango CIDR de las IP de origen que se pueden comunicar con el bastión.

- Configurar las reglas de firewall para permitir el tráfico SSH a VM privadas solo desde el Host de bastión.

De forma predeterminada, el SSH en VM está configurado de modo que use claves privadas para la autenticación. Cuando usas un Host de bastión, primero debes acceder a él y, luego, a tu VM privada de destino. Debido a este acceso en dos pasos, debes usar el reenvío del agente de SSH para alcanzar la VM de destino, en lugar de almacenar la clave privada de la VM de destino en el Host de bastión. Debes hacer esto incluso si usas el mismo par de claves para las VM de bastión y de destino, ya que el bastión tiene acceso directo solo a la mitad pública del par de claves.

Usa puertas de enlace NAT para la salida de tráfico

Cuando una VM no tiene una dirección IP externa asignada, no puede establecer conexiones directas a servicios externos, incluidos otros servicios de Google Cloud . Para permitir que estas VMs alcancen servicios en Internet, puedes establecer y configurar una puerta de enlace NAT. La puerta de enlace NAT es una VM que puede enrutar el tráfico en nombre de cualquier otra VM de la red. Debes tener una puerta de enlace NAT por red. Ten en cuenta que una puerta de enlace NAT de VM única no debe considerarse de alta disponibilidad y no puede admitir una capacidad de procesamiento de tráfico elevada para varias VM. Si deseas obtener instrucciones a fin de configurar una VM con el objetivo de que funcione como puerta de enlace NAT, consulta la Guía de implementación de SAP MaxDB para Linux o la Guía de implementación de SAP MaxDB para Windows.

Imágenes personalizadas

Una vez que tu sistema esté en funcionamiento, puedes crear imágenes personalizadas. Debes crear estas imágenes cuando modifiques el estado de tu disco persistente raíz y desees poder restablecer el nuevo estado con facilidad. Debes tener un plan para administrar las imágenes personalizadas que creas. Si quieres obtener más información, consulta Recomendaciones para la administración de imágenes.

Identificación de usuario y acceso a recursos

Cuando planifiques la seguridad de una implementación de SAP en Google Cloud, debes identificar lo siguiente:

- Las cuentas de usuario y las aplicaciones que necesitan acceso a los recursos de tu proyecto de Google CloudGoogle Cloud

- Los recursos Google Cloud específicos de tu proyecto a los que cada usuario necesita acceder

Para agregar a cada usuario a tu proyecto, agrega su ID de Cuenta de Google como principal al proyecto. Para un programa de aplicación que usa recursos deGoogle Cloud , creas una cuenta de servicio, que proporciona una identidad de usuario al programa dentro del proyecto.

Las VM de Compute Engine tienen su propia cuenta de servicio. Cualquier programa que se ejecute en una VM puede usar la cuenta de servicio de VM, siempre y cuando la cuenta de servicio de VM tenga los permisos de recursos que necesita el programa.

Después de identificar los recursos de Google Cloud que cada usuario necesita usar, asigna funciones específicas de recursos a cada usuario para otorgarles permiso para usar cada recurso. Revisa las funciones predefinidas que proporciona IAM para cada recurso y asigna funciones a cada usuario que proporcionen permisos suficientes para completar las tareas o funciones del usuario y nada más.

Si necesitas un control más detallado o restringido sobre los permisos que proveen las funciones predefinidas de IAM, puedes crear funciones personalizadas.

Para obtener más información sobre los roles de IAM que los programas de SAP necesitan en Google Cloud, consulta Administración de identidades y accesos para programas de SAP en Google Cloud.

Para obtener una descripción general de la administración de identidades y accesos para SAP enGoogle Cloud, consulta Descripción general de la administración de identidades y accesos para SAP en Google Cloud.

Herramientas de redes y seguridad de red

Considera la información de las siguientes secciones cuando planifiques las herramientas de redes y la seguridad.

Modelo de privilegio mínimo

Una de tus primeras líneas de defensa es restringir mediante firewalls quién puede alcanzar tu red y tus VM. De forma predeterminada, el firewall bloquea todo el tráfico a las VM, incluso desde otras VM, a menos que crees reglas para permitir el acceso. La excepción es la red predeterminada que se crea de forma automática con cada proyecto y tiene reglas de firewall predeterminadas.

Cuando creas reglas de firewall, puedes restringir todo el tráfico de un conjunto determinado de puertos a direcciones IP de origen específicas. Debes seguir el modelo de privilegio mínimo para restringir el acceso a las direcciones IP, protocolos y puertos específicos que necesitan acceso. Por ejemplo, siempre debes configurar un Host de bastión y solo permitir el acceso SSH a tu sistema SAP NetWeaver desde ese host.

Administración de acceso

Comprender cómo funciona la administración de acceso en Google Cloud es clave para planificar tu implementación. Deberás decidir lo siguiente:

- Cómo organizar tus recursos en Google Cloud

- Qué miembros del equipo pueden acceder y trabajar con recursos

- Qué permisos exactos puede tener cada miembro del equipo

- Qué servicios y aplicaciones necesitan usar qué cuentas de servicio y qué nivel de permisos otorgar en cada caso

Primero debes comprender la Jerarquía de recursos de Cloud Platform. Es fundamental que entiendas qué son los diversos contenedores de recursos, cómo se relacionan entre sí y dónde se crean los límites de acceso.

Identity and Access Management (IAM) proporciona un control unificado sobre los permisos para los recursos deGoogle Cloud . Puedes administrar el control de acceso mediante la definición de los accesos a los recursos. Por ejemplo, puedes controlar quién puede realizar operaciones de plano de control en tus instancias de SAP, como crear y modificar VM, discos persistentes y herramientas de redes.

Para obtener más detalles sobre IAM, consulta la Descripción general de IAM.

Para obtener una descripción general de IAM en Compute Engine, consulta Opciones de control de acceso.

Las funciones de IAM son clave para otorgar permisos a los usuarios. Para obtener una referencia sobre las funciones y los permisos que proporcionan, consulta Funciones de administración de identidades y accesos.

Las cuentas de servicio deGoogle Cloudte brindan una forma de otorgar permisos a aplicaciones y servicios. Es importante comprender cómo funcionan las cuentas de servicio en Compute Engine. Si deseas obtener más detalles, consulta Cuentas de servicio.

Redes personalizadas y reglas de firewall

Puedes usar una red a fin de definir una IP de puerta de enlace y el rango de red para las VM adjuntas a esa red. Todas las redes de Compute Engine usan el protocolo IPv4. Todos los Google Cloud proyectos se proporcionan con una red predeterminada con configuraciones y reglas de firewall preestablecidas, pero deberás agregar una subred personalizada y reglas de firewall según un modelo de privilegio mínimo. De forma predeterminada, una red recién creada no tiene reglas de firewall y, por lo tanto, no tiene acceso a la red.

Según tus requisitos, es posible que desees agregar subredes adicionales para aislar partes de tu red. Para obtener más información, consulta Subredes.

Las reglas del firewall aplican a toda la red y a todas las VM en ella. Puedes agregar una regla de firewall que permita el tráfico entre VM de la misma red y entre subredes. También puedes configurar firewalls para aplicar a VM de destino específicas mediante el mecanismo de etiquetado.

Algunos productos de SAP, como SAP NetWeaver, requieren acceso a ciertos puertos. Asegúrate de agregar reglas de firewall para permitir el acceso a los puertos que describe SAP.

Rutas

Las rutas son recursos globales conectados a una red única. Las rutas creadas por el usuario se aplican a todas las VM de una red. Esto significa que puedes agregar una ruta que desvía el tráfico de VM a VM dentro de la misma red y a través de subredes sin necesidad de direcciones IP externas.

Para otorgar acceso externo a recursos de Internet, inicia una VM sin dirección IP externa y configura otra máquina virtual como una puerta de enlace NAT. Esta configuración requiere que agregues tu puerta de enlace NAT como una ruta para tu instancia de SAP. Para obtener más información, consulta Puertas de enlace NAT y Hosts de bastión.

Cloud VPN

Puedes conectar tu red existente de forma segura a Google Cloud a través de una conexión de VPN que use IPsec con Cloud VPN. Una puerta de enlace de VPN encripta el tráfico que viaja entre las dos redes; luego, la otra puerta de enlace de VPN lo desencripta. Esto protege tus datos a medida que viajan por Internet. Puedes controlar de forma dinámica qué VMs pueden enviar tráfico a través de la VPN mediante etiquetas de instancia en las rutas. Los túneles de Cloud VPN se facturan con una tarifa mensual estática más los cargos de salida estándar. Ten en cuenta que la conexión de dos redes en el mismo proyecto genera cargos de salida estándar. Para obtener más información, consulta Descripción general de Cloud VPN y Cómo elegir un producto de conectividad de red.

Protege un bucket de Cloud Storage

Si usas Cloud Storage para alojar copias de seguridad de tus datos y registros, asegúrate de usar TLS (HTTPS) cuando envíes datos a Cloud Storage desde tus VM para proteger los datos en tránsito. Cloud Storage encripta los datos en reposo de forma automática. Puedes especificar tus propias claves de encriptación si cuentas con un sistema de administración de claves propio.

Documentos de seguridad relacionados

Consulta los siguientes recursos adicionales sobre la seguridad para tu entorno de SAP enGoogle Cloud:

- Conectarse a instancias de VM de forma segura

- Centro de seguridad

- Cumplimiento en Google Cloud

- Informe de seguridad de Google Cloud

- Diseño de seguridad de la infraestructura de Google

Copia de seguridad y recuperación

Debes saber cómo restablecer tu sistema a las condiciones de funcionamiento si sucede lo peor. Para obtener orientación general sobre cómo planificar la recuperación ante desastres con Google Cloud, consulta los siguientes vínculos:

- Guía de planificación para la recuperación ante desastres

- Guía de soluciones de recuperación ante desastres

Licencias

En esta sección, se brinda información sobre los requisitos de licencia.

Licencias de SAP

Para ejecutar SAP MaxDB en Google Cloud , debes tener tu propia licencia (BYOL). Para obtener más información, consulte:

- Nota de SAP 2446441: Linux en Google Cloud Platform (IaaS); adaptación de tu licencia de SAP

- Nota de SAP 2456953: Windows en Google Cloud Platform (IaaS); adaptación de tu licencia de SAP

Para obtener más información sobre las licencias de SAP, comunícate con SAP.

Licencias de sistema operativo

En Compute Engine, hay dos formas de obtener licencias de SLES, RHEL y Windows Server:

Con las licencias prepagas, el costo por hora de tus VM de Compute Engine incluye las licencias. Google administra la logística de las licencias. Tus costos por hora son más altos, pero cuentas con una flexibilidad total para aumentar y disminuir los costos, según sea necesario. Este es el modelo de licencias que se usa para las imágenes públicas deGoogle Cloud que incluyen SLES, RHEL y Windows Server.

Con BYOL, los costos de las VM de Compute Engine son más bajos porque no se incluye la licencia. Debes migrar una licencia existente o comprar una propia, lo que implica pagar por adelantado. Además, tendrás menos flexibilidad.

Asistencia

Si tienes problemas con la infraestructura o los servicios de Google Cloud , comunícate con el servicio de Atención al cliente. Puedes encontrar la información de contacto en la página Descripción general de la asistencia en la consola de Google Cloud . Si el servicio de Atención al cliente determina que existe un problema en tus sistemas de SAP, te referiremos al servicio de asistencia de SAP.

Por problemas relacionados con el producto SAP, registra una solicitud de asistencia en Asistencia de SAP.

SAP evalúa el ticket de asistencia y, si parece ser un problema de infraestructura de Google Cloud, SAP transfiere ese ticket al componente deGoogle Cloud adecuado en su sistema: BC-OP-LNX-GOOGLE oBC-OP-NT-GOOGLE.

Requisitos de asistencia

Antes de recibir asistencia para los sistemas SAP y la infraestructura y los servicios deGoogle Cloudque usan, debes cumplir con los requisitos mínimos del plan de asistencia.

Para obtener más información sobre los requisitos mínimos de asistencia para SAP enGoogle Cloud, consulta lo siguiente:

- Obtén asistencia para SAP en Google Cloud

- Nota de SAP 2456406: SAP en Google Cloud Platform: Requisitos previos de asistencia (se requiere una cuenta de usuario de SAP)

También puedes examinar la información sobre SAP MaxDB en el Portal de ayuda de SAP.

Pasos siguientes

Si deseas implementar SAP MaxDB en Linux, consulta la Guía de implementación de SAP MaxDB para Linux.

Si deseas implementar SAP MaxDB en Windows, consulta la Guía de implementación de SAP MaxDB para Windows.